Защита от вирусов по ftp

Безопасная работа по FTP

Вирусы и другой вредоносный код могут попасть на сайт различными способами. Один из них – через FTP соединение, которым пользуются владельцы сайтов для загрузки, удаления и редактирования файлов на хостинге.

Взлом и заражение по FTP происходит всегда примерно по одной и той же схеме: выполняется подбор, перехват или кража логина/пароля от FTP, после чего в ручном или автоматическом режиме на хостинг загружается вредоносный код. При взломе по FTP могут изменяться существующие файлы (например, index.php или .htaccess) и загружаться новые (например, WSO шелл).

Один из вероятных вариантов перехвата пароля - наличие троянских программ на компьютере владельца сайта, которые отслеживают подключение по FTP, запоминают переданные данные от FTP сессии и сообщают их автору "вредоноса". Другой вариант перехвата FTP доступов - использование хакерами специального программного обеспечения: снифферов сетевого трафика. Также достаточно популярный и легкий способ получения пароля от FTP - банальное чтение "трояном" настроек соединения из FTP клиента или браузера, куда их сохранил сам пользователь. Обычно, логин/пароль не шифруются и хранятся в FTP клиенте практически в открытом виде, поэтому вирус или троян, работающие на зараженном компьютере, с легкостью могут их извлечь из реестра или конфигурационных файлов и передать злоумышленнику по сети.

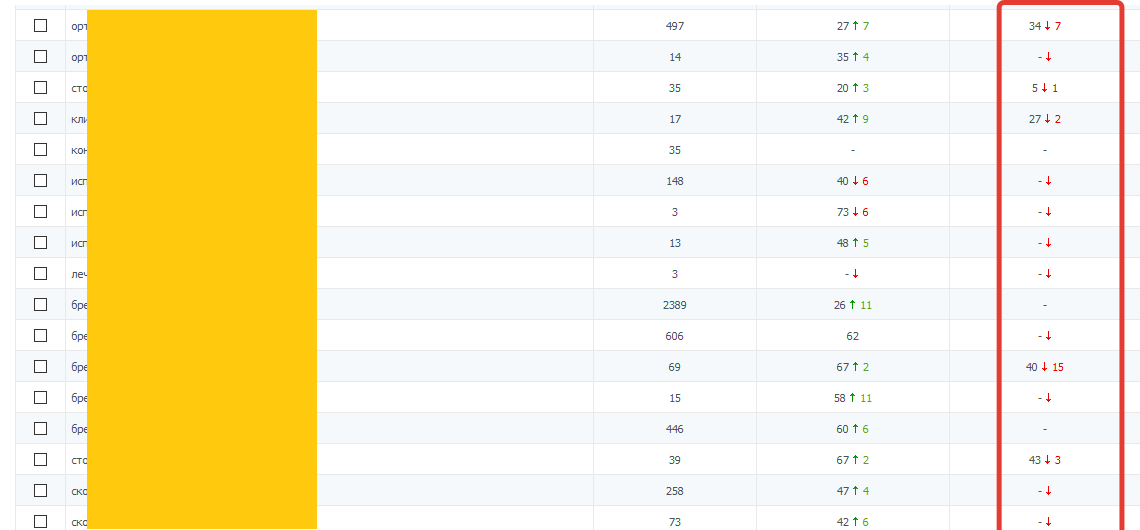

Если на вашем сайте появился вирус, мобильный редирект или другой вредоносный код, вы можете проверить, был ли он загружен по FTP или попал другими путями. Для проверки гипотезы заражения через FTP необходимо запросить логи (журнал) FTP подключений в тех поддержки хостинга. Лог FTP выглядит примерно так:

Анализировать данный лог очень просто, достаточно смотреть только на важные для анализа поля. Возьмем первую строку из прямоугольника:

- Fri Feb 28 22:49:41 2014 – дата операции

- 185.26.123.230 – IP адрес клиента (пользователя), который выполнял операцию

- 3499 – размер файла

- /home/…/htdocs/www/.htaccess – имя файла, с которым была выполнена операция

- i (“incoming”) – файл загружен на хостинг (o – файл выгружен с хостинга)

Допустим, произошло заражение файла .htaccess, в который внедрился мобильный редирект. По имени файла находим все строки, в которых выполнялись чтение (o) и запись (i) файла .htaccess, проверяем по дате и IP адресу, кто вносил в них изменения, и делаем соответствующий вывод.

Иногда по логу видно, что файл сначала скачивается, затем загружается, но уже с вредоносным кодом (проверить, что файл увеличился, можно, сравнив размер скаченного и загруженного файлов). По FTP чаще всего вредоносный код добавляется в индексные файлы index.php, index.html и файлы .htaccess.

Учитывая открытость FTP трафика и легкость перехвата данных FTP аккаунта, не рекомендуется использовать данный протокол при работе с сайтом. Вместо него желательно работать с файлами через безопасное SFTP подключение (“Secure FTP”), которое использует шифрованное соединение и является надстройкой SSH-2, разработанной для более удобной работы с файлами. Поэтому для работы по SFTP на хостинге должен быть доступен SSH (на всех современных хостингах он есть). В качестве SFTP клиента можно использовать бесплатный и функциональный клиент WinSCP5.

Если работать по SFTP по каким-то причинам не получается, ниже приводим технику безопасности по работе с FTP протоколом, следуя которой вы исключите возможность взлома и заражения сайта по FTP.

- Проверяйте рабочие компьютеры, с которых выполняется подключение по FTP, коммерческими антивирусами с обновляемой базой. Это позволит существенно снизить вероятность перехвата логинов/паролей троянскими программами.

- Не пользуйтесь FTP подключением в публичных сетях (в частности, при подключении к открытой WIFI точке). Люди с “цептером” уже ждут вас.

- Не сохраняйте пароль в FTP клиенте.

- Старайтесь менять пароль после работы по FTP или, по крайней мере, не реже раза в месяц.

- Отключите FTP на хостинге через панель управления, если вы с ним не работаете в течение долгого времени.

- Соблюдайте политику безопасности при работе с FTP аккаунтами: для нового человека создавайте отдельный FTP аккаунт, а по окончании работ удаляйте аккаунт. Это позволит отслеживать изменения, выполняемые каждым FTP пользователем.

- Ограничьте операции по FTP через файл .ftpaccess. Уточните в тех поддержке хостинга, в каком каталоге необходимо создать данный файл и добавьте в него

Allow from 1.2.3.4

Где 1.2.3.4 – это ваш (разрешенный) IP адрес.

Если у вас динамический, то его можно будет поменять через файловый менеджер панели управления.

Если у вас остались вопросы по безопасной работе с FTP, за консультацией можете обратиться к нашим специалистам.

Дополнительный материал для интересующихся:

FTP-хостинг – быстрая загрузка файлов на сервер и скачивание их оттуда.

FTP-доступ – наиболее простой и удобный способ работы с файлами на сервере. Аббревиатура FTP расшифровывается как File Transfer Protocol – протокол передачи файлов. Благодаря простоте, удобству и наглядности данный способ управления файлами все еще остается наиболее популярным. Протокол FTP поддерживают все современные браузеры, а для профессиональной работы существуют специальные программы, обеспечивающие максимум возможностей.

Основная задача программ, поддерживающих FTP-хостинг – быстрая загрузка файлов на сервер и скачивание их оттуда. Раньше такие программы были преимущественно платными, но сегодня существуют полностью бесплатные и достаточно мощные программные пакеты, в которых прекрасно реализован весь функционал, какой только может потребоваться.

Для чего нужен FTP Хостинг

FTP – один из первых протоколов, созданных для сетевого обмена информацией. Его популярность сохраняется и сегодня благодаря широкой поддержке со стороны провайдеров и простоте использования. Он позволяет закачивать файлы и папки на сервер, используя удобный файловый менеджер. С его помощью можно быстро загрузить на хостинг целый сайт или коллекцию файлов.

Чаще всего пользователям требуются следующие функции:

- быстрая пакетная загрузка файлов на сервер;

- быстрое скачивание;

- управление файлами и папками на хостинге;

- автоматическая синхронизация при редактировании файлов.

Большинство программных пакетов достойно справляются с первыми тремя функциями из данного списка, а вот синхронизация доступна далеко не в каждом приложении. Между тем, это очень важная функция, которая требуется не только вебмастерам для работы с хостингом. Она необходима в любом виде деятельности, где нужно обеспечивать удаленную работу сотрудников с файлами одного общего проекта. Учитывайте, что не каждый FTP-клиент умеет синхронизировать файлы в режиме реального времени.

Как защитить FTP от взлома

Защита от несанкционированного доступа – важнейшая задача, которая стоит перед каждым пользователем FTP. Если злоумышленник получит пароль, он сможет загрузить на сервер любые файлы. Даже если он получит доступ с минимальными привилегиями и не сможет запустить на сервере вирус, у него будет возможность добавить прямо на страницы сайта вредоносный код, который будет исполняться в браузерах пользователей. Получив доступ к ФТП, он сможет скопировать важную информацию или даже украсть сайт, полностью продублировав его на другом сервере. Масштаб возможного ущерба нельзя недооценивать, поэтому так важно, чтобы была обеспечена надежная защита.

Можно выделить четыре основных рекомендации по надежной защите FTP-доступа от злоумышленников:

- Берегите собственный рабочий компьютер от вирусов.

- Используйте только проверенный софт.

- Отдавайте предпочтение защищенному каналу связи (SCP, FTPS).

- Ограничьте доступ с посторонних IP-адресов в файле .ftpaccess.

Рассмотрим каждый пункт подробнее. Чаще всего взлом FTP происходит из-за недостаточной осторожности самого пользователя. Существуют специальные вирусы, которые неприметно сидят на компьютере и не делают вообще ничего подозрительного, только крадут логины и пароли. Масштаб возможного ущерба зависит только от конкретных целей злоумышленника. Он может удалить файлы, заразить сервер вирусом, добавить собственные рекламные баннеры или вредоносный код на страницы сайта. Поэтому при использовании любого софта для доступа к FTP обязательно регулярно проверяйте компьютер на наличие вирусов.

Если злоумышленник получит доступ к вашему интернет-каналу, он сможет перехватывать и даже модифицировать пакеты данных, циркулирующие между компьютером и сервером. Избежать этого можно, используя защищенные каналы связи, например, SSH – протокол для быстрого и безопасного управления сервером, а также передачи любой информации. Поскольку на сегодня это основной протокол для данной цели, его поддерживают все провайдеры (правда, не всегда клиентам предоставляется доступ по умолчанию). Можно также воспользоваться безопасным протоколом FTPS, который функционально отличается от FTP только включенным по умолчанию шифрованием данных.

Лучший и наиболее надежный способ защитить FTP-хостинг – ограничение по IP-адресам, прописанное в файле .ftpaccess. Данный файл позволяет управлять доступом очень гибко, блокируя отдельные IP или целые диапазоны, закрывая доступ к конкретным файлам или каталогам. Проще всего создать этот файл на собственном компьютере, прописать в нём все необходимые правила и ограничить доступ одним-двумя IP-адресами, после чего загрузить его на сервер. Если есть задача ограничить доступ к конкретной папке, файл .ftpaccess следует помещать именно в эту папку.

Создание FTP-аккаунта на сервере

Настройка FTP-соединения на компьютере

Как только аккаунт создан, можно сразу вводить необходимые настройки в FTP-клиент и подключаться к серверу. Все современные программы имеют достаточно простой диалог настроек, поэтому затруднений возникнуть не должно. Для полноценного подключения достаточно заполнить всего четыре поля: адрес сервера (доменное имя сайта или IP), номер порта (по умолчанию – 21), логин и пароль. Ошибиться в заполнении этих полей практически невозможно. Если вы уверены, что настроили всё правильно, а подключение не работает, проверьте настройки FTP-пользователя на сервере.

Выводы

Протокол FTP – быстрый, простой и удобный способ загрузки файлов на сервер. С его помощью можно закачать единичный файл или загрузить целый сайт при переносе с другого хостинга. Существует достаточно много хороших программ для работы с данным протоколом, полноценно выполняющих все основные функции. Чтобы избежать взлома сайта, рекомендуется использовать только защищенные каналы связи, которые никак не ограничивают функциональность, но предотвращают перехват и модификацию информации злоумышленниками. Создать и настроить FTP-аккаунт вы можете прямо в панели управления хостингом, а если возникают сложности – вам всегда поможет служба технической поддержки.

Что такое MODX?

MODX (Модэкс или Модикс) — это бесплатная система управления содержимым (CMS) с элементами фреймворка для разработки веб-приложений.

Есть 2 версии CMS: актуальная MODX Revo и динозавр MODX Evo. Настоятельно рекомендуется использовать именно MODX Revolution.

ТОП-3 уязвимости MODX

Своего врага нужно знать в лицо. Поэтому рассказываем по-порядку о последних официально зафиксированных уязвимостях.

3 место. 11 июля 2018

Один из массовых взломов MODX был зафиксирован летом 2018-го.

Кодовые названия вирусных атак CVE-2018-1000207 и CVE-2018-1000208.

Взлом проходит по 2-3 классическим сценариям. Вирус выдает себя наличием файлов с подозрительными именами: dbs.php и cache.php в корне сайта (а еще бывает там майнер лежит).

Избежать заражения MODX можно при соблюдении двух условий:

- если папка connectors переименована и закрыт к ней доступ;

- переименована папка assets (при использовании компонента gallery).

Проблема в следующем. MODX передает пользовательские параметры в класс phpthumb без необходимой фильтрации. Для заражения сайта используются скрипт /connectors/system/phpthumb.php или любой другой передающий параметры в класс modphpthumb.class.php. Вредоносный скрипт получает на вход имена функций и параметры через куки. С помощью полученных данных происходит косвенный вызов этих функций. Например, если у вас установлен плагин Gallery (классика жанра), то атака может происходить через скрипт: /assets/components/gallery/connector.php.

Если сайт размещен на аккаунте виртуального хостинга без изоляции сайтов, то данный backdoor позволяет заразить не только хакнутый сайт, но и его “соседей”.

Найти и удалить вирусные файлы, обновить CMS до последней версии.

2 место. 27 октября 2018

Уже через три месяца после предыдущей атаки, была зафиксирована новая уязвимость. На этот раз в сниппете AjaxSearch.

Найти и удалить вирусные файлы, обновить сниппет до последний версии.

1 место. 24 апреля 2019

Самая свежая угроза MODX зафиксирована весной 2019-го.

Проверить свой сайт на такую уязвимость можно следующим образом. Введите в строку любого браузера адрес вашего домена + /setup.

Зайти через SSH или FTP на свой сервер и удалить этот каталог.

Обнаружение вирусов на живых примерах

Теперь на наглядных примерах рассказываю, как может проявлять себя вирус. Под уязвимость попал сайт на системе MODX Revolution 2.6.5-pl. Сразу стоит отметить, что внешне вирус себя особо не выдавал. Т.е. сайт не падал, не было редиректов на странные страницы, картинки отображались корректно и так далее.

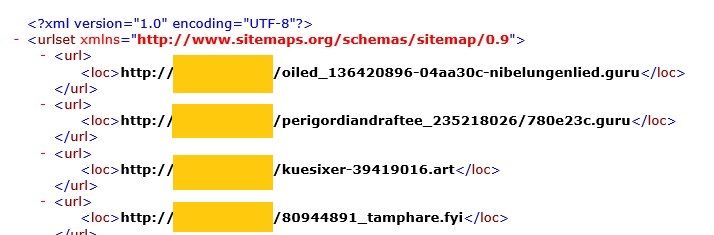

Над сайтом проводились работы по сео-оптимизации, в том числе оптимизировалась карта сайта. В один не очень прекрасный день, был скачан файл sitemap.xml, для анализа его корректности. Открыв карту сайта, увидел такую картину:

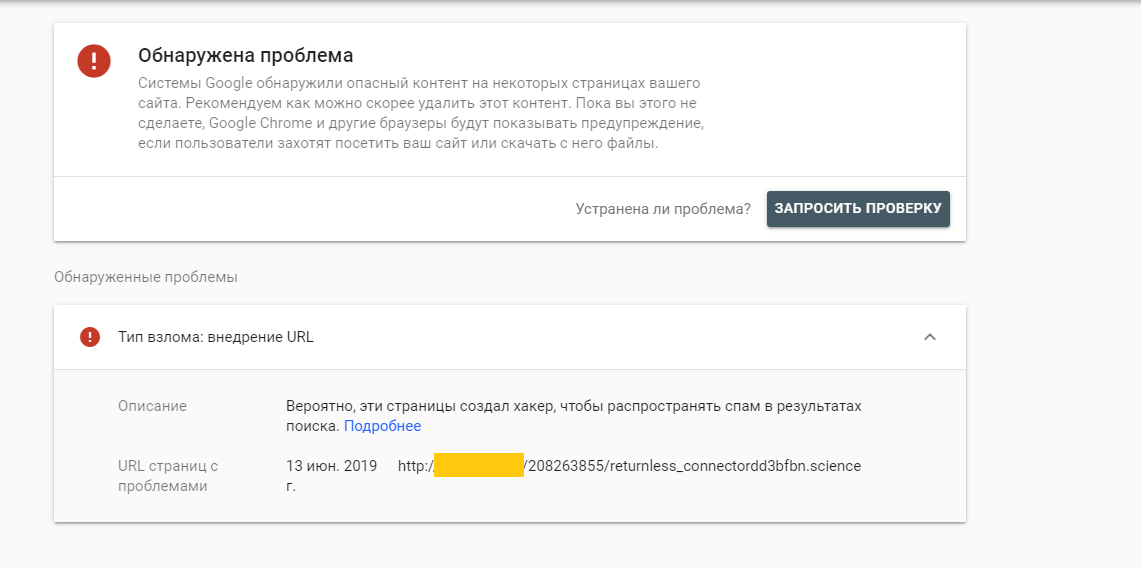

В хвост url-адресов сайта прописался мусор, сгенерированный вирусом. Проверив в админке правила заполнения карты, я не нашел никаких следов деятельности паразита. Оказалось, что карту просто подменили. Первым делом вернул корректный сайтмап, а потом сразу “побежал” в Google Search Console и Яндекс.Вебмастер за письмами счастья. Пришло уведомление только от гугла, он оказался очень шустрым, когда не надо. В личном кабинете ожидало сообщение о нарушении безопасности.

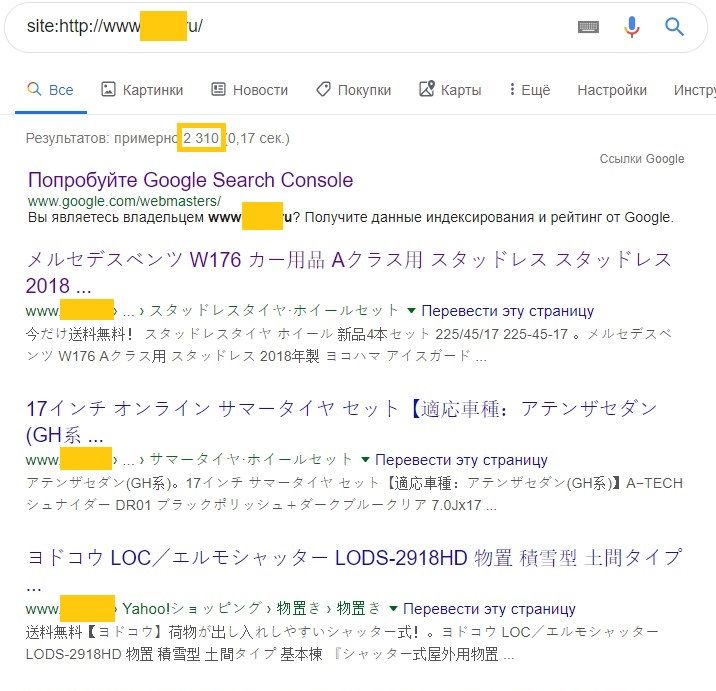

Понятно. Далее проверил, что творится в индексе гугла и ужаснулся. Японская вакханалия! Как я дальше узнал, это японский SEO-спам.

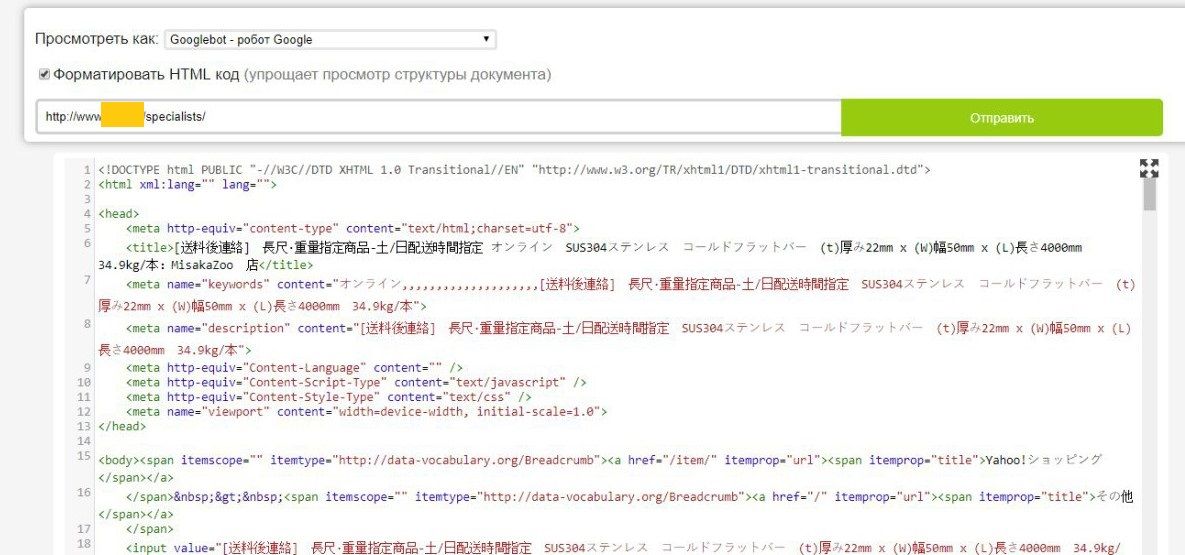

С этим все понятно, а что думает на этот счет Яндекс? Да ничего. Вирус, как оказалось, чисто гугловый. Хоть одна хорошая новость. Почему так? Есть отличный сервис, который позволяет смотреть на сайт глазами поискового робота.

Выбираем в параметрах просмотра GoogleBot, пишем в строку адрес любой страницы и получаем результат. Японские иероглифы повсюду. Выбираем робота Яндекса — код выглядит естественным образом. Вот так гугл кроулер видит страницы сайта, хотя внешне (для человеческого глаза) они никак не изменились.

Контент зараженной страницы в глазах поисковика именно таков. По сути это японский дорвей. То есть под видом качественной страницы распространяется вирусная информация. Наш сайт находят по релевантному запросу в поиске (как и должно быть), но поверх качественного контента отображается вредоносная информация. В данном случае, как я уже говорил, это видит только гугловый бот. Для человека и бота яндекса страницы выглядят как обычные.

Этот японский вирус был удален из MODX с помощью утилиты ai-bolit. О работе с данной программой написано далее.

Базовые советы, как предупредить заражение сайта на MODX

- Делать резервные копии содержимого сайта.

- Следить за подсказками в Яндекс вебмастере и Гугл серч консоли о состоянии безопасности сайта.

- Проверять регулярно сайт на наличии вирусов скриптом ai-bolit.

- Использовать последние версии патчей для админки и модулей (плагинов).

- Следить за новостями безопасности из официального блога.

Меня заразили. Что делать?

Элементарно. Как можно скорее заняться удалением зловредов. Для SEO-продвижения важно устранить проблему до того, как ее обнаружат гугл или яндекс боты. Если вы опередили ботов, то уже хорошо, но времени на исправление все равно немного.

Как мы убедились ранее, процесс лечения сайта сводится к 2-3 шагам.

- Поиск и удаление вирусов.

- Установка обновлений (патчей), закрывающих уязвимости.

- Смена паролей, но в этом не всегда есть необходимость. Зачастую цель вирусных атак — заражение сайта для собственной выгоды, а не для кражи паролей.

Поиск и удаление вирусов. Как лечить?

Выделим 2 самых популярных способа лечения сайта от вирусов. Эти методы рабочие не только для сайтов, построенных на Модиксе, но и для всех остальных.

- Скачиваем антивирус ai-bolit для сайтов здесь.

- Распаковываем скачанный архив.

- Если у вас есть доступ к серверу через SSH:

-

1) Копируем содержимое папки ai-bolit в корень сайта.

-

2) Заходим на сервер через консольное приложение (например Putty) и переходим в корень сайта cd /путь/до/вашего/сайта.

-

3) Запускаем скрипт командой (в консоли будет отображаться статус проверки):

В отчете могут быть и чистые системные файлы MODX, будьте внимательны

-

2) Заходим на сервер через ftp по известным ip, login и password при помощи FTP клиента (WinSCP или Filezilla).

-

3) В корень копируем содержимое папки ai-bolit: ai-bolit.php (ранее правленый) и AIBOLIT-WHITELIST.db.

- После завершения проверки в корне сайта появится файл-отчет вида: AI-BOLIT-REPORT- - .html. Этот файл нужно скачать и открыть в браузере. В этом отчете будут указаны пути ко всем подозрительным файлам, например:

-

1) Файлы (в системных папках MODX), дублирующие существующие, с небольшим изменением в названиях. Такие файлы содержат закодированные данные и формы для загрузки файлов. Такие файлы необходимо удалять полностью

Cначала редактировать и только потом копировать файл ai-bolit.php, т.к. после копирования хостинг может заблокировать изменение файла

где сайт - название вашего домена,

пароль - ранее прописанный в файл ai-bolit.php.

-

5) При успешном переходе по вышеупомянутому адресу начнется сканирование сайта, по окончании которого генерируется отчет. Но скрипт может не выполнить полное сканирование, из-за стандартных ограничений PHP, установленных хостером и вы увидите на экране ошибку с кодом 50x. В этом случае надо найти в панели управления хостингом, где изменить параметры php и расширить параметры memory_limit до 512mb и max_execution_time до 600 сек, при необходимости и возможности ресурсов вашего хостинга задайте большие значения параметров.

-

6) Также хостер может заблокировать и запись файлов на вашей площадке, т.к. обнаружит активность вредоносных программ. В этом случае обратитесь в техподдержку с подробным описанием проблемы.

-

2) Файлы формата jpg, но не являющиеся изображениями (например, макросы). Это проверяется открытием таких файлов текстовым редактором. Такие файлы необходимо также удалять полностью

-

3) Реальные системные файлы MODX (например index.php), в которые добавлены извне строки вредоносного кода. Например команды, которые шли до комментария по умолчанию (см. ниже) — выше этого комментария кроме открывающегося тега

- После очистки следов вируса могут пострадать системные файлы. Это решается установкой свежей версии MODX и затем всех дополнений.

- Если сайт после очистки работает нормально, все равно обновите MODX!

- Не забываем чистить кеш в папке /core/cache/.

Закалка MODX или как защитить сайт от вирусов?

Зачастую, вирусные алгоритмы работают по заезженному принципу. Они пробуют определить движок сайта с помощью прямых или косвенных параметров. Потом, используя свои шаблоны, пытаются взломать сайт. Прямые — это когда движок сайта явно указан в коде сайта:

meta name="generator" content="Joomla! 1.5 - Open Source Content Management"

-

Если на сервере сайта произойдет сбой, а php-файлы перестанут исполняться (будет отображаться их исходный код), то злоумышленнику будет несложно получить доступ к базе данных. Во избежании этого надо добавить в .htaccess файл следующую строку, чтобы не показывать код ошибки PHP:

Заключение

MODX подвержен частым вирусным атакам, как и все остальные CMS. Да, мы можем снизить риск заражения, выполнив грамотную настройку сайта, но это не панацея. Вирусы могут заползти оттуда, где их вовсе и не ждали. Поэтому не забрасывайте свои сайты и не пускайте на самотек. Своевременное обнаружение вирусов поможет избежать серьезных проблем с чисткой сайта и SEO-продвижением. Периодически проверяйте здоровье сайта, устанавливайте обновления и следите за новостями кибербезопасности.

В статье мы расскажем, что такое FTP, как подключиться к FTP серверу и как загрузить файлы сайта на сервер.

FTP (File Transfer Protocol) — это базовый протокол передачи файлов между компьютерами по локальной сети и интернету. С его помощью можно подключиться к FTP-серверам, просматривать содержимое их каталогов и загружать файлы с сервера или на сервер.

Доступ по FTP доступен для всех хостинг панелей. Также вы можете использовать бесплатный хостинг для сайтов html (тестовый период — 14 дней).

Доступы к FTP

Доступы для подключения по FTP высылаются после заказа услуги хостинга.

Для подключения по FTP нужны специальные программы — FTP-клиенты. В этой статье мы расскажем про подключение и работу по FTP на примере FTP-клиента FileZila.

Как подключиться через FTP?

Настройте FTP-клиент FileZilla по инструкции:

Нажмите Новый сайт и заполните поля:

Протокол: FTP-протокол передачи файлов;

Хост: имя сервера хостинга, IP-адрес сервера хостинга или домен. Используйте домен, только если он привязан к хостингу;

Порт: можно не указывать или указать стандартный порт протокола FTP — 21;

Шифрование: использовать явный FTP через TLS, если доступен;

Тип входа: нормальный;

FTP. Хостинг. Сервер

Режим передачи: пассивный;

Затем нажмите Соединиться.

Хостинг. FTP. Сервер

Готово, вы настроили FTP-клиент и теперь вы можете загрузить сайт на хостинг через FileZilla.

Особенности работы с FTP:

Файл ftpaccess на виртуальном хостинге не работает. При необходимости вы можете использовать его на сервере VPS.

Работа с файлами по FTP

Как попасть на FTP-сервер, описано в инструкции выше. Теперь расскажем, как начать работу в FTP-клиенте FileZilla после подключения.

При подключении вы увидите разделённое пополам окно: слева — папка вашего локального ПК, справа — домашняя папка хостинга.Чтобы управлять папкой или файлом, кликните по нему правой кнопкой мыши:

Как закачать файлы на сервер

Чтобы загрузить сайт на хостинг через FTP, все файлы сайта необходимо размещать в каталог сайта. Определить нужный каталог вам поможет инструкция: В какой каталог нужно загружать файлы моего сайта.

Как залить сайт на хостинг через FileZilla

Как изменить права доступа к файлу или папке

Чтобы изменить права доступа, кликните правой кнопкой по нужной папке/файлу на хостинге (окно справа) и выберите Права доступа к файлу:

В открывшемся окне назначьте права: установите галочки напротив нужных пунктов и укажите числовое значение. Чтобы рекурсивно изменить права, выберите опцию Перенаправить во вложенные каталоги — Применить только к каталогам:

Как переименовать файл на хостинге

Кликните правой кнопкой по файлу на хостинге (окно справа) и выберите Переименовать:

Готово, вы подключились по FTP и загрузили файлы сайта на хостинг.

Если вам нужно добавить дополнительного пользователя или сменить пароль, обратитесь к инструкции: Работа по FTP: аккаунты и пароли. Если при работе по FTP у вас возникнут сложности, поможет статья: Ошибки при работе с FTP.

Как подключиться по SFTP?

SFTP (SSH File Transfer Protocol) — SSH-протокол для передачи файлов. В отличии от протокола FTP, он не передаёт данные в сеть в открытом виде (включая логин и пароль). SFTP работает поверх протокола SSH, который обеспечивает защиту передаваемых данных.

Важно: соединение по SFTP возможно только для основного аккаунта хостинга (вида u1234567) на всех тарифных планах, кроме Host-Lite и услуг с Windows-хостингом.

Для подключения по протоколу SFTP мы рекомендуем использовать клиент FileZilla (файл зила):

Нажмите Новый сайт и заполните поля:

Протокол: SFTP — SSH File Transfer Protocol;

Хост: имя сервера хостинга, IP-адрес сервера хостинга или домен. Используйте домен, только если он уже привязан к хостингу;

Порт: можно не указывать или указать стандартный порт протокола FTP — 21;

Тип входа: запросить пароль;

Логин и пароль от хостинга указаны на странице услуги хостинга в Личном кабинете: Пароли для доступа к хостингу, серверу, FTP и MySQL.

Блог Виталия Кириллова | Все о создании,

продвижении сайтов и заработке в интернете

Создание и продвижение сайтов, заработок в интернете

Как защитить сайт от вирусов и взлома

Но угроза более чем реальна и заниматься безопасностью лучше начинать до того, как гром грянет.

Не надо думать, что Вас это не коснется, уже много народу поплатилась за свою излишнею самоуверенность и я убежден, что правильней будет не повторять чужие ошибки, а сделать из них соответствующие выводы.

Итак, к каким последствиям может привести взлом сайта или заражение его вирусами?

Последствие №1. Сайт потеряет большую часть своих посетителей и подорвет к себе доверие на долгое время.

Последствие №2. Если вовремя не устранить проблему, то можно впасть в немилость к поисковым системам.

Последствие №3. Владелец сайта потеряет кучу нервов, времени и возможно даже денег.

Ваш покорный слуга ни разу не допускал заражения или взлома своих проектов и это благодаря вовремя принятым мерам по их защите. Обязательно дочитайте статью до конца и уверяю, Вас ждет не мало полезной информации.

Начну с того, что безопасностью сайта обязаны заниматься две стороны — это владелец сайта и хостинг провайдер на котором сайт находиться.

Если вы выбрали бесплатный или дешевый хостинг, то обижаться тут можно только на самого себя. Хостинг провайдер должен иметь профессиональную команду специалистов, которая в свою очередь должна быть способна обеспечить надежную защиту, как для самого хостинга, так и для сайтов своих клиентов.

Если хакеры взломают защиту хостинга, то они без труда могут получить доступ к файлам любого сайта, расположенного на нем и внедрить вирус или скрытую ссылку.

Немалая доля ответственности за безопасность лежит непосредственно на владельце сайта, так как он сам, конечно не намеренно, может открыть доступ злоумышленникам к файлам своего проекта.

Как же такое может произойти? В основном владельцы или администраторы становиться жертвами своей неопытности или излишней уверенности в том, что с ними такого не случиться.

Перечислю основные причины, по которым сайт может быть заражен вирусом или взломан.

Причина №1. Наиболее распространенной причиной заражения или взлома сайтов являются слабые пароли к админ-панели.

Причина №2. Как я уже писал выше — это бесплатный или дешевый хостинг.

Причина №3. Сохранение паролей к админке в браузере.

Причина №4. Сохранение паролей доступа в FTP клиентах.

Причина №5. Использование плагинов и различных модулей, скаченных с сомнительных ресурсов.

Причина№6. Использование устаревших версий CMS или не своевременное их обновление.

Если я упустил какуе-то причину, прошу дополнить статью в комментариях.

Также взлом может производиться по заказу конкурентов или недоброжелателей с целью осложнения доступа к ресурсу или полного его блокирования.

Ну и самый опасной целью взлома сайта является внедрение вируса.

Хорошо, тогда с какой целью внедряют вирусы? Опять же цели могут быть разные, но в основном сайт заражается для последующего распространения вируса на компьютеры пользователей.

В качестве примера я расскажу историю, приключившуюся с одним моим знакомым в 2005 году. Знакомый мой до сих пор работает руководителем одной очень известной в Сибири фирмы и конечно, столь солидная организация, имеет свой сайт.

Так вот, не трудно догадаться, что директор сам не занимается администрированием сайта, но иногда на него заходит в качестве посетителя, чтобы проверить, как обстоят дела.

И в один прекрасный день мой знакомый обнаружил, что со счета компании исчезла кругленькая сумма. Он незамедлительно обратился в соответствующие органы, которые, в свою очередь, напрягли службу безопасности банка.

Не буду вдаваться в подробности расследования, скажу лишь, что в службе безопасности банка нашелся сотрудник который смог докопаться до истины. Оказалось, что сайт компании был заражен вирусом.

Компьютер администратора сайта компании каким-то образом подхватил трояна. А так как он хранил пароли FTP доступа в клиенте, они вскоре стали известны и хакерам.

Система безопасность банка была на уровне и ее никто не взламывал, так что вины банка, в произошедшем инциденте, никакой нет. А суть аферы быта в том, что мой знакомы сам передал платежные пароли хакерам. Они, как я полагаю, с помощью редиректа в самом браузере, подменили официальный сайт банка, сайтом подделкой и при наборе URL в internet Explorer, открывалась именно фальшивая страница.

Ничего не подозревающий руководитель ввел платежные данные, после чего выскочило сообщение о перезагрузки компьютера. После перезагрузки системы он снова набрал в браузере URL банка и в этот раз все прошло как обычно. Но как вы поняли, платежные пароли были уже в руках хакеров.

На самом деле, чтобы защитить свой сайт от взлома и заражения вирусами надо сделать всего лишь четыре вещи, это:

1. Защитить доступ к админ-панели.

2. Защитить FTP соединение.

3. Защитить сайт от XSS атак.

4. Самим не закачать на сайт вирус вместе с файлами.

Самый верный способ защитить доступ к админ-панели — это запретить доступ по IP адресу через файл .htaccess. Но к сожалению этот способ не всем подходит, так как в основном интернет-провайдеры предоставляют свои клиентам динамические IP, которые имеют свойство постоянно меняться. Не меняются только статические IP, они не сильно распространены, но при желании его можно купить. Поэтому я не буду включать запрет доступа по IP адресу в основные способы зашиты.

Чтобы хакеры не смогли получить доступ к админ панели надо соблюдать следующие правила:

Не секрет, что слабые пароли легко подбираются. Существует масса специальных программ по подбору (взлому) паролей и для этого не обязательно быть агентом спецслужб.

Далеко ходить не надо, просто вспомните истории про взлом аккаунтов в одноклассниках или других соцсетях, таких примеров много.

Этим Вы дополнительно подстрахуетесь от попадания паролей в чужие руки. И конечно никогда не передавайте пароль постороннем лицам.

Не так давно на e-mail мне пришло письмо следующего содержания:

Здравствуйте. Меня зовут Валерий. Мне очень понравился Ваш сайт и то, как вы пишите свои статьи, одним словом у Вас есть чему поучиться. Если это возможно, я бы хотел выполнять какие-либо работы по сайту и заодно набираться опыту. Денег мне за это не надо в обмен я получу столь необходимые мне знания.

C нетерпением жду Вашего ответа.

С уважением, Валерий

Не трудно догадаться, что ответа не последовало. Представляете, что бы было, если я бы передал пароль от админки и еще бы предоставил FTP доступ этому лжеученику.

Чтобы не прибегать к сохранению паролей в браузере и в тоже время не вводить их каждый раз при входе в админку, пользуйтесь менеджером паролей и это значительно упростит Вам работу.

Это очень важное правило, которым многие пренебрегают. Вирус действительно может украсть Ваши данные доступа с FTP клиента и последствия могут быть самые печальные.

Самый надежный способ защитить FTP соединение — это опять же запретить доступ по IP адресу, средствами специального файла .ftpaccess.

Чтобы ограничить доступ через FTP по IP адресу, в корневой папке сайта надо создать файл .ftpaccess, который работает по тому же принципу, что и файл .htaccess и прописать в нем следующие директивы:

Где XXX.XX.XX — Ваш IP адрес.

Способ очень хорош, но опять же он не всем подходит, так как для такой защиты надо иметь статический IP, а также необходимо, чтобы Ваш хостинг поддерживал работу с файлом .ftpaccess.

Некоторые веб-мастера, видимо которые уже имели серьезные проблемы с поисковыми системами из-за вирусов, для работы с сайтом специально используют отдельный компьютер, чтобы исключить его заражение.

После того, как создается аккаунт на хостинге, от провайдера на e-mail приходить письмо примерно следующего содержания:

Если вовремя не поменять пароли выданные Вам хостинг провайдером, то есть большой риск того, что ваш сайт будет взломан и заражен. В качестве доказательства того, что угроза вполне реальна, я опять приведу письмо, которое пришло мне на e-mail:

Надеюсь я Вас убедил. С почтовыми сервирами надо быть очень осторожными, так как их очень часто используют для распространения вирусов. Старайтесь не открывать подозрительные письма и если Вы подозреваете, что письмо содержит вирус, то обязательно сообщите об этом администрации почтового сервера. Если меры со стороны администрации не будут приняты, то советую отказаться от услуг таких почтовых служб.

Понятно, что в плагинах могут быть прописаны различные фильтры, скрипты и даже вирусы, которые Вы сами можете закачать на свой проект.

К этому правилу, советую отнестись со всей серьезностью. Будет очень обидно, когда виновников своих проблем окажетесь Вы сами.

Уязвимостями в коде может воспользоваться хакер, чтобы провести XSS атаку на ваш ресурс или осуществить, так называемую SQL инъекцию.

Надо сказать, что защититься на 100%, от такого рода проникновений, очень сложно, так как на каждое действие найдется противодействие и опытный хакер возможно сможет обойти любую систему зашиты, но стремиться, выстроить оборону, все же надо.

Соблюдение этих простых правил оградит Вас от многих проблем и если я что-то упустил, прошу не судить, а дополнить статью в комментариях.

P.S. Хотел уложиться в одну статью, но у меня это уже не получилось, тема очень большая. Обязательно занимайтесь зашитой своих сайта от взлома и заражения вирусами .

На сегодня у меня все. Как вам статья?

С уважением, Виталий кириллов

Читайте также: