Вирус вымогатель на весь экран

Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом.

Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на такой-то номер или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

Разумеется, платить вымогателям не стоит. Вместо этого можно выяснить, какому оператору сотовой связи принадлежит указанный номер, и сообщить его службе безопасности. В отдельных случаях вам даже могут сказать код разблокировки по телефону, но очень рассчитывать на это не приходится.

Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом.

Голыми руками

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt! или Kaspersky Virus Removal Tool.

Простым коням — простые меры

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш или

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, системы и браузера. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns.

Военная хитрость

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Операция под наркозом

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD, он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker.

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это или

Современные версии BIOS позволяют выбирать загрузочное устройство на лету, без входа в основные настройки. Для этого требуется нажать

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени и придерживаться общих правил безопасности:

В статье приведены лишь основные методы и общие сведения. Если вас заинтересовала тема, посетите сайт проекта GreenFlash. На страницах форума вы найдёте множество интересных решений и советы по созданию мультизагрузочной флэшки на все случаи жизни.

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

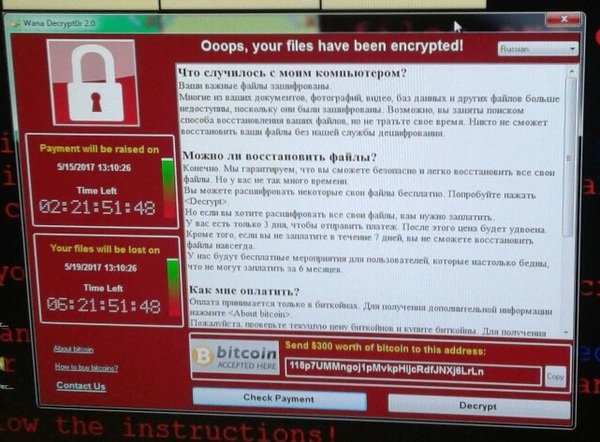

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

- Это плохая карма

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

Если вы невольно стали жертвой так называемого вируса-вымогателя, который проник на ваш компьютер, не нужно спешить отчаиваться, потому как существует простое решение, благодаря которому ни одно вредоносное существо надолго не задержится в системе.

Вирус-вымогатель представляет собой вредоносное программное обеспечение, которое предназначено для вымогательства с жертвы, как правило, денежных средств.

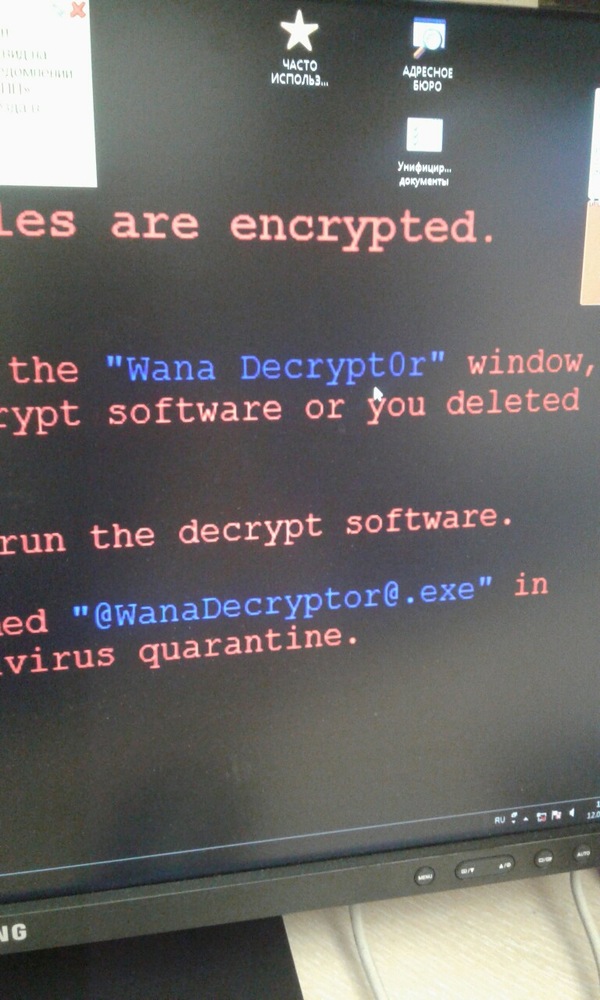

При включении компьютера вместо привычного рабочего стола появляется баннер (заставка) на весь экран монитора с текстом, требующим выкуп за доступ к компьютеру. Данная проблема полностью парализует компьютер, не позволяя совершать какие-либо действия. В общем, невозможно ничего сделать, пока не удалить вирус-вымогатель.

К числу жерт относятся Минздрав, МЧС, также вирус атаковал МВД и не обошел стороной Мегафон и Вымпелком, пытался атаковать Сбербанк. В Европе от рук киберпреступников пострадали Великобритания, где были парализованы 50 больниц, Испания, Португалия. По всему миру вирус атаковал более 200 тысяч компьютеров в 150 странах.

Для того, чтобы удалить вирус-вымогатель с компьютера, необходимо следовать специальному алгоритму действий.

-

Выключите компьютер. Вспомните, что накануне делали на компьютере: это может быть просмотр небезопасных ресурсов, скачивание и установка некоторого программного обеспечение, в том числе просмотр фотографий, изображений, воспроизведение видео. Если компьютер находится в локальной сети вполне возможно схватили вирус по сети. Отключаем от локальной сети, а именно выдергиваем провод из сетевой карты на компьютере. Для наиболее полной и качественной проверки компьютера скачайте утилиту Dr.Web Curelt на USB-флеш. Сделать это можно на любом другом компьютере с доступом к сети Интернет. Скачать Dr.Web Curelt.

-

Запустите компьютер в безопасном режиме. Для того, чтобы это сделать необходимо сразу при включении компьютера несколько раз нажать кнопку F8. Вставьте USB флешку с утилитой Dr.Web Curelt и скопируйте ее в любую папку на жестком диске. Запустите утилиту, дождитесь проверки компьютера и удаления всех вирусов. После проверки загрузитесь в обычном режиме. Если загрузка прошла успешно — Поздравляем, вы удалили вирус-вымогатель!

Однако, не стоит радоваться раньше времени. Одно лишь удаление вируса означает победа над ним в конкретном случае. Другими словами, при следующей атаке вирус однозначно снова попадет на ваш компьютер.

В этом случае сразу же после загрузки Windows необходимо зайти в список установленных программ и проверить все ли там в порядке, нет ли чего подозрительного, быть может новых недавно установленных и незнакомых вам программ, приложений.

Но делать это лучше всего с помощью программы Uninstall Tool — очень мощная программа, позволяющая не только удалять программы, но и полностью очищать все следы ее пребывания на компьютере. В общем, если у вас нет этой программы, можно даже не пытаться смотреть на стандартный список установленных программ Windows в Панели управления, так как вирус не станет себя афишировать и вероятнее всего вы там ничего не найдете. Скачать Uninstall Tool.

После проверки программ, файлов на компьютере — ничего ли не пропало, не изменились ли наименования файлов, документов, необходимо в обязательном порядке поставить хорошую антивирусную защиту для постоянной защиты ПК пользователя. Хорошая антивирусная программа способна предотвратить повторное попадание вируса на компьютер.

Безусловно, подобный инцидент носит широкомасштабный характер. Сегодняшняя вирусная атака является самой массовой за всю историю. И скорее всего это не предел. Данный опыт показывает, как мы незащищены от сетевой киберпреступности, но в то же время, как зависим от компьютерных технологий, техники, электроники.

Возможно сейчас Интернет находится на пике своей популярности и чем популярнее он становится, тем больше и больше привлекает к себе сетевых преступников, хакеров. Выходом из данной ситуации может быть разве что кардинальная реформа всей глобальной сети.

Началось массовое заражение криптовирусом сети МВД по стране. Точно уже есть в Липецкой, Пензенской, Калужской областях. На рабочем столе просят 300 баксов. Название вируса @wanadecriptor. На некоторых компах идет отчет до 19 мая. Кто что еще слышал – делимся.

Сотрудник компании Avast (она разрабатывает одноименный антивирус) Якуб Кроустек (Jakub Kroustek) написал у себя в твиттере, что заражены как минимум 36 тысяч компьютеров в мире, большинство из них – в России, Украине и на Тайване.

36,000 detections of #WannaCry (aka #WanaCypt0r aka #WCry) #ransomware so far. Russia, Ukraine, and Taiwan leading. This is huge. pic.twitter.com/EaZcaxPta4

Вместе с тем появилась информация о заражении компьютеров в государственных больницах в нескольких регионах Великобритании и атаке на испанскую телекоммуникационной компании Telefonica. В обоих случаях вирус также просит выкуп.

Онлайн: Сегодня в 23:08

На этом, пожалуй, мы пока закончим (если чего-то важного не бабахнет).

Фото из железнодорожного вокзала во Франкфурте:

Microsoft выпустил дополнительную защиту для Windows от вируса-вымогателя WannaCrypt. Об этом RNS сообщили в пресс-службе Microsoft.

Скорее всего, о целенаправленной атаке речи не идет. Вирус работает только на Windows — он использует уязвимость в операционной системе и распространяется вслепую: то есть не выбирает жертв, а заражает тех, кто не защищен. Microsoft закрыл эту уязвимость еще в марте: компания выпустила обновление, которое автоматически установилось на компьютеры обычных пользователей. Всем, у кого система обновилась, вирус не угрожает. В некоторых организациях обновления устанавливаются не автоматически, а с одобрения людей, отвечающих за безопасность. Видимо, с проблемами столкнулись те ведомства и компании, в которых обновление не установили.

Час назад, если верить экспертам, атака выглядела так.

Организовавшие кибератаки по всему миру хакеры воспользовались шпионским программным обеспечением, которое якобы применяло Агентство национальной безопасности США (АНБ). Об этом сообщила американская газета Politico.

По ее данным, злоумышленники, требующие выкуп за восстановление работы компьютерных сетей, использовали шпионское ПО, которое ранее распространила группа хакеров, выступающая под псевдонимом Shadow Brokers. Они утверждали, что получили доступ к якобы разработанным АНБ программам. ПО, согласно заверениям Shadow Brokers, нацелено на взлом компьютеров, работающих под управлением операционной системы (ОС) Windows производства Microsoft. С помощью них любой пользователь, обладающий достаточными техническими знаниями, может нанести ущерб миллионам пользователей этой ОС, утверждают хакеры. Программы также позволяют взламывать межсетевые экраны и похищать электронные данные.

Электронная система Регионального суда бразильского штата Сан-Паулу была выведена из строя в результате кибератаки. Об этом сообщила в пятницу на своем сайте газета Folha di Sao Paolo.

По информации издания, сотрудники суда получили от специалистов рекомендацию немедленно выключить свои компьютеры. В 14:45 по местному времени (20:45 мск) сайт учреждения не функционировал.

Он пояснил, что атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.

По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

Бывший сотрудник Агентства национальной безопасности (АНБ) США Эдвард Сноуден, скрывающийся от американских властей, отметил у себя в твиттере, что из-за разработанных АНБ инструментов теперь страдают пациенты клиник. (а страдают сейчас, как нам известно, не только они)

Хакеры, атаковавшие в пятницу медицинские учреждения Великобритании, а также испанскую телекоммуникационную компани Telefónica, использовали модифицированную вредоносную программу Агентства национальной безопасности (АНБ) США, пишет издание Financial Times со ссылкой на аналитиков в области кибербезопасности.

Программа, разработанная АНБ позволяет вирусу распространиться через протоколы обмена файлами, которые установлены на компьютерах многих организаций.

С этой оценкой согласны несколько чиновников в органах безопасности западных стран, отмечает газета.

По данным влиятельной группы экспертов по кибербезопасности MalwareHunterTeam, больше всех в результате атаки вируса пострадали серверы на территории России и Тайваня.

Под сильным ударом оказались также компьютерные системы Великобритании, Испании, Италии, Германии, Португалии, Турции, Украины, Казахстана, Индонезии, Вьетнама, Японии и Филиппин.

Как вы знаете, сейчас идет массовая атака на компьютеры по всему миру. Если вы работаете на Windows — вы находитесь в потенциальной группе риска. Но не паникуйте и не пытайтесь перезагрузить компьютер! Лучше сохраните важные данные на внешний диск или в облако, пока все работает. И идите отдыхать. Если потом обнаружится, что ваш компьютер все-таки заражен, вы просто переустановите систему и восстановите данные из бэкапа.

Компьютеры МВД атаковал вирус-шифровальщик, рассказал RNS основатель и глава Group IB (это международная компания, специализирующаяся на предотвращении и расследовании преступлений с использованием высоких технологий) Илья Сачков. Компания получила образец вируса и проводит его исследование.

Представитель Следственного комитета РФ Светлана Петренко опровергла информацию об атаках хакеров на внутренние сети СК РФ.

МВД России также не зафиксировало фактов хакерских атак на компьютерную систему ведомства, она работает в штатном режиме, сообщил ТАСС источник в полиции.

Официальным комментарием от пресс-центра МВД России ТАСС в настоящее время не располагает.

Сообщается, что как минимум на три кошелька хакеров уже перевели более двух с половиной тысяч фунтов (британских), это почти 190 тысяч рублей.

Сколько всего кошельков предлагается взломанным пользователям для переводов и сколько всего туда уже перевели денег, понять пока невозможно.

Сообщается, что как минимум на три кошелька хакеров уже перевели более двух с половиной тысяч фунтов (британских), это почти 190 тысяч рублей.

Сколько всего кошельков предлагается взломанным пользователям для переводов и сколько всего туда уже перевели денег, понять пока невозможно.

Для интересующихся: внутренняя компьютерная сеть СК работает в штатном режиме. Случаев глобального заражения вирусами не имеется.

(аналогичные сообщения появились и от других региональных управлений МВД)

Сегодня в 20:31 О хакерской атаке также сообщил крупнейший провайдер телекоммуникационных услуг в Португалии Portugal Telecom.

На Федеральную информационную систему регистрации (ФИСМ) МРЭО по всей России идет хакерская атака. Из-за этого подразделениях Петербурга и Ленобласти спешно отключают компьютеры, сообщили в полицейском главке.

О ранней версии этого вируса стало известно еще в феврале 2017 года. Он работает только на операционной системе Windows. Как пишет Motherboard, уязвимость, которую использует вирус, похожа на ту, что использовалась Агентством национальной безопасности США. За последнее время хакеры опубликовали несколько готовых инструментов АНБ для использования таких уязвимостей — похоже, другие хакеры ими воспользовались для создания вируса-вымогателя.

Microsoft закрыла уязвимость, которую использует вирус, в марте. На сайте производителя Windows опубликовано сообщение с призывом обновиться. Все, кто оказался заражен, по всей видимости, не обновились.

А вот так выглядят некоторые рабочие столы.

Вот так выглядят зараженные файлы.

Сотрудник Avast Якуб Кроустек сообщает, что антивирус Avast зафиксировал уже 57 тысяч заражений по всему миру.

Примерно два часа назад он сообщал про 36 тысяч.

«Некоторые компании советуют своим пользователям выключить свои компьютеры и ждать дальшейших инструкций.

Сконтактировавшись с бывшими коллегами я был удивлен похожими исторями.

Что касается меня, сегодня я подготавливал несколько новых образов Windows для нашей облачной системы, среди них был Windows Server 2008 R2.

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс на ней, как сразу же в течении нескольких минут она была заражена.

Вот что появилось на экранах всех рабочих компьютеров Мегафон Ритейл @eldarmurtazin pic.twitter.com/pQsMRMe6zg

По словам источников, это была такая же атака, как и на больницы Великобритании, о которой сообщалось ранее 12 мая, — зараженные компьютеры оказались заблокированы, на них появились сообщения с требованием выкупа. Отбита ли атака или нет, пока не сообщается.

Румынская служба информации (РСИ — госбезопасность) сообщила в пятницу, что отразила попытку кибернетической атаки против румынского правительственного учреждения.

Местные СМИ уточняют, что в МИД Румынии было получено электронное письмо с вложением, содержавшим шпионскую программу, которая устанавливалась на компьютере получателя при открытии вложения.

Читайте также: