Вирус powered by vbulletin

Доброго времени суток!

Не понятно как и когда, жена словила вирус. Всплывали рекламы даже на рабочем столе.

Чистил сначала программой Чистилка, стало по меньше рекламы.

Все что связанно с интернетом. любая прога (Steam-MailGames-UbiClub-Браузеры) на всех вылетают сплошные рекламы.

И не понял как сделать лог на Windows 10

Помогите пожалуйста Дорогие Специалисты.

Вирус с рекламой

Здравствуйте, нуждаюсь в помощи. Подцепил вирус, который открывает рекламные окна, не блокируемые.

Вирус с рекламой

Скачал вирусный файл, он начал устанавливать много программ, скачал все игры Mail.ru, короче как.

Браузерный вирус с рекламой

Классика жанра: выскакивающие вкладки в браузере, реклама повсюду.

Внимание! Рекомендации написаны специально для пользователя JEAN_HUNTER. Если рекомендации написаны не для вас, не используйте их - это может повредить вашей системе.

Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

______________________________________________________

1.

- Запустите повторно AdwCleaner (by Malwarebytes) (в ОС Vista/Windows 7, 8, 8.1, 10 необходимо запускать через правую кн. мыши от имени администратора).

- Нажмите кнопку "Scan" ("Сканировать").

- По окончании сканирования в меню Инструменты - Настройки отметьте дополнительно в разделе Сбросить:

- Политики IE

- Политики Chrome

и нажмите Ok.

- Нажмите кнопку "Cleaning" ("Очистка") и дождитесь окончания удаления.

- Когда удаление будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\AdwCleaner[Cx].txt .

- Прикрепите отчет к своему следующему сообщению

2.

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Отметьте галочкой также "Shortcut.txt".

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt, Shortcut.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

(Если не помещаются, упакуйте).

Подробнее читайте в этом руководстве.

После перезагрузки.

Программа Чистилка, выдало сообщение (Вредоносных программ на вашем компьютере не найдено)

Раньше все время выдавало сообщение о вирусе tuto_monetize_120160418

Завершаем:

1.

- Пожалуйста, запустите adwcleaner.exe

- В меню File (Файл) - выберите Uninstall (Деинсталлировать).

- Подтвердите удаление, нажав кнопку: Да.

Остальные утилиты лечения и папки, включая C:\FRST, можно просто удалить.

2.

- Загрузите SecurityCheck by glax24 & Severnyj и сохраните утилиту на Рабочем столе.

- Запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запустить от имени администратора (если Вы используете Windows Vista/7/8/8.1/10)

- Если увидите предупреждение от вашего фаервола относительно программы SecurityCheck, не блокируйте ее работу.

- Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt;

- Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt

- Прикрепите этот файл к своему следующему сообщению.

--------------------------- [ OtherUtilities ] ----------------------------

7-Zip 15.14 (x64) v.15.14 Внимание! Скачать обновления

^Удалите старую версию, скачайте и установите новую.^

WinRAR 5.21 (64-разрядная) v.5.21.0 Внимание! Скачать обновления

Microsoft Silverlight v.5.1.50428.0 Внимание! Скачать обновления

--------------------------------- [ P2P ] ---------------------------------

µTorrent 3.4.6 Внимание! Клиент сети P2P! Может содержать рекламные модули или использоваться для скачивания нежелательного контента .

-------------------------------- [ Java ] ---------------------------------

Java 8 Update 77 (64-bit) v.8.0.770.3 Внимание! Скачать обновления

^Удалите старую версию и установите новую (jre-8u112-windows-x64.exe)^

Java SE Development Kit 8 Update 77 (64-bit) v.8.0.770.3 Внимание! Скачать обновления

^Удалите старую версию и установите новую (jdk-8u112-windows-x64.exe)^

Java 8 Update 74 v.8.0.740.2 Внимание! Скачать обновления

^Удалите старую версию и установите новую (jre-8u112-windows-i586.exe)^

--------------------------- [ AdobeProduction ] ---------------------------

Adobe AIR v.18.0.0.199 Внимание! Скачать обновления

Adobe Flash Player 22 NPAPI v.22.0.0.209 Внимание! Скачать обновления

Adobe Flash Player 22 PPAPI v.22.0.0.209 Внимание! Скачать обновления

Adobe Shockwave Player 12.2 v.12.2.3.183 Внимание! Скачать обновления

------------------------------- [ Browser ] -------------------------------

Yandex v.16.10.0.2564 Внимание! Скачать обновления

^Проверьте обновления через меню Дополнительно - О браузере Yandex!^

Mozilla Firefox 47.0.2 (x86 ru) v.47.0.2 Внимание! Скачать обновления

^Проверьте обновления через меню Справка - О Firefox!^

---------------------------- [ UnwantedApps ] -----------------------------

Чистилка v.2.16.118 Внимание! Приложение распространяется в рамках партнерских программ и сборников-бандлов. Рекомендуется деинсталляция. Возможно Вы стали жертвой обмана или социальной инженерии.

HTTP сессия зараженного сайта выглядит так:

Вредоносные редиректы замечены на следующие сайты:

- myfilestore.com

- filestore72.info

- file2store.info

- url2short.info

- filestore123.info

- url123.info

- dollarade.com

Код приклеивается к одному из хуков vBulletin — headinclude_javascript (плагину, который отвечает за вывод скриптов в блоке .

Если открыть код данного плагина в интерфейсе vBulletin (там, где редактируется код плагинов), то вредоносный инжект не отображается. Это связано с символом, который добавлен перед вредоносным кодом.

Не рекомендуем удалять код напрямую из дампа или записи plugins, так как это нарушит структуру объекта plugins, который является сериализованным массивом. Достаточно найти инфицированный хук в интерфейсе vBulletin и пересохранить его. Этим вы удалите вредоносный код из базы. И уже после этого следует добавить сайт в консоль Google (панель вебмастера) и отправить на повторную проверку.

Теперь посмотрим на код вредоносного инжекта:

Скрипт состоит из двух логических блоков: бэкдор в строке 10 (к нему мы вернемся чуть позже) и непосредственно код, который внедряет редирект.

Как и в случае с Invision Power Board, редирект внедряется в два этапа (сначала в коде появляется скрипт, который обращается к misc.php, а затем уже происходит редирект на filestore72.info), и чтобы произошло перенаправление, должно выполнится несколько условий (строки 24-28, 38, 40). Хотя, с точки зрения сценария ручного обнаружения редиректа, все не так уж и сложно. Чтобы воспроизвести редирект на зараженный сайт:

- очистите куки браузера,

- откройте Google,

- введите имя домена и

- кликните по любой странице в результатах поиска —

В ходе расширенного мониторинга зараженного сайта мы также обнаружили интересный запрос к бэкдору (строка 10). Payload в него передается в зашифрованном виде (rot13 + base64).

Обнаружить данный запрос в обычном логе веб-сервера (access_log) практически невозможно, так как он отправляется методом POST, а адрес выглядит вполне легитимным (/register.php). Как будто произошла регистрация пользователя.

Если код расшифровать, то становится очевидным, что данный запрос вытаскивает пароли администратора, базы данных и другие технические параметры, которыми может пользоваться хакер для взлома и заражения сайта:

Если вы столкнулись с данным взломом и самостоятельно справиться не получается, обратитесь к нам для лечения сайта от вируса и защиты от взлома.

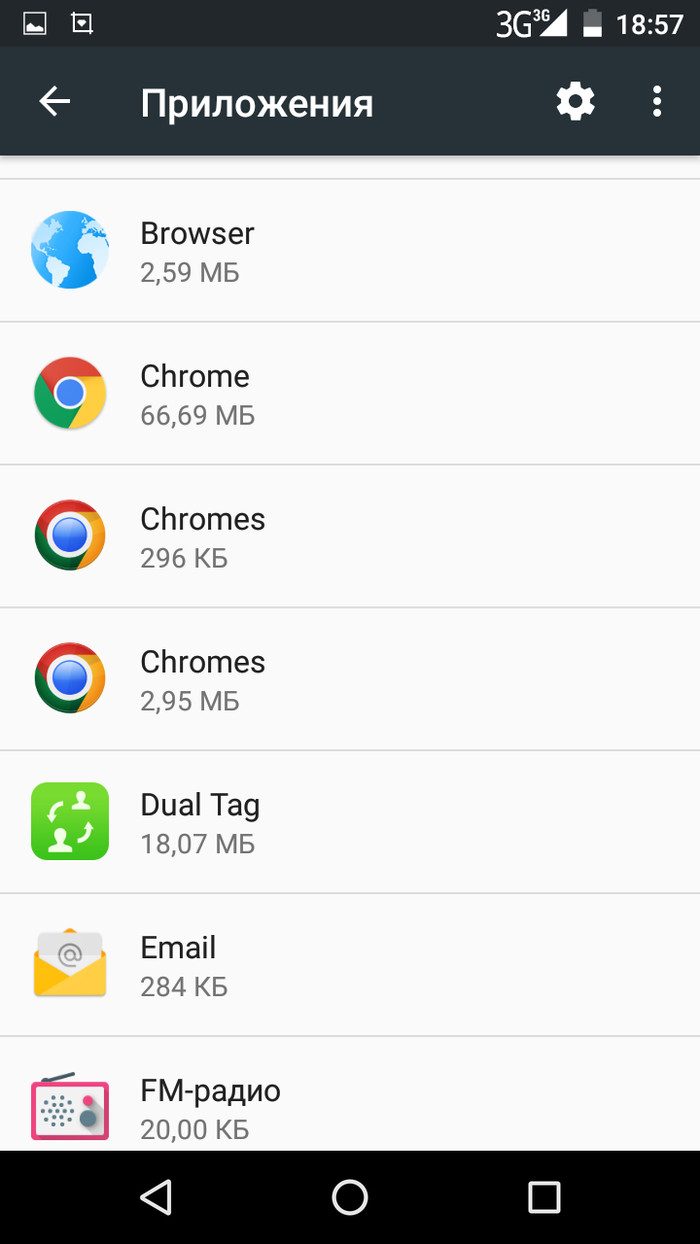

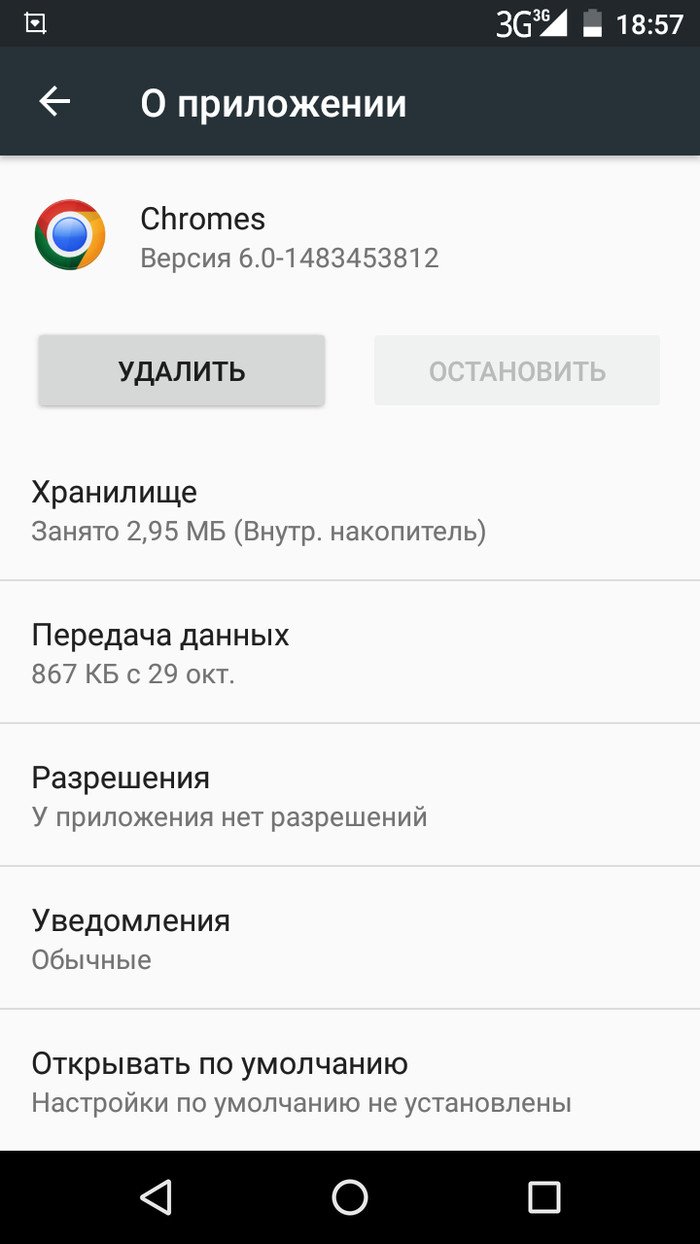

Уважаемые пикабушники, мне нужна ваша помощь! Летом приобрела на Али новый телефон - leagoo m8. Несколько месяцев все было хорошо, но пару недель назад наткнулась на приложение Chromes и первоначально подумала что это расширение моего хрома. Но, через пару дней антивирус сообщил что это вирус и предложил его удалить. Что у меня не вышло, так как он не удаляется. Подумала что дело в антивирусе, скачала другой, но там тоже самое. И самое странное и непонятное - их 2!

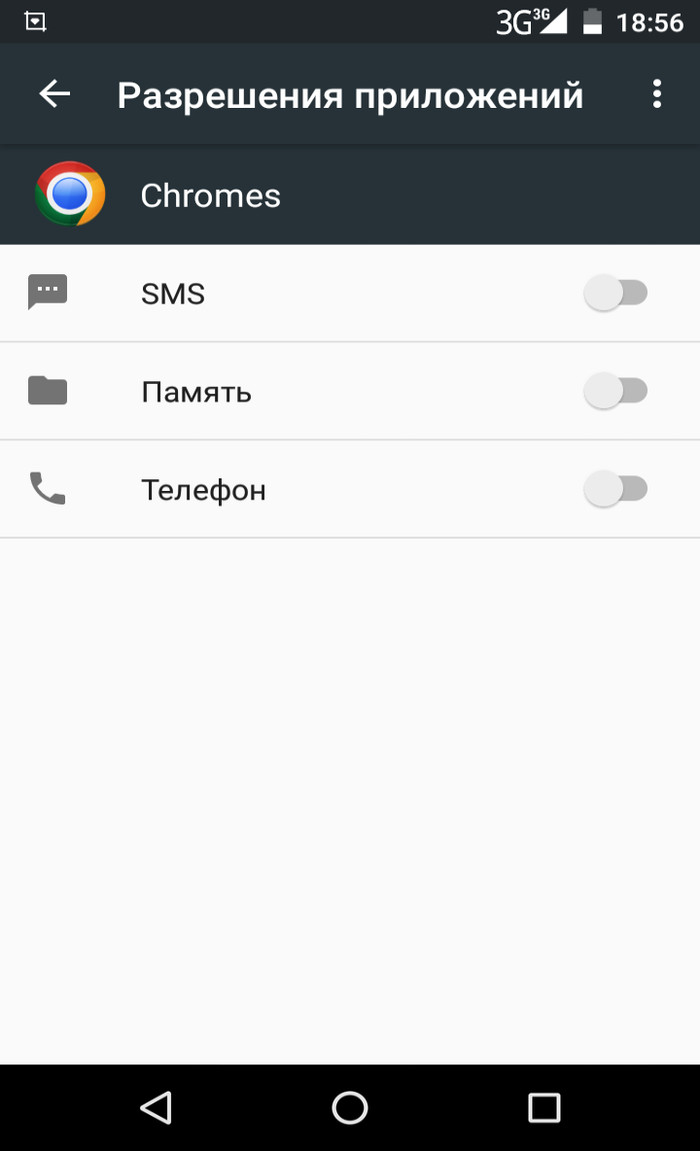

И у них есть доступ когда всему важному, в частности к СМС

Я быстренько им все запретила, запретила передачу данных в фоновом режиме и нажала кнопку "остановить".

Но он постоянно самостоятельно запускается каждые пару часов. Установочника я в корневой папке не нашла и сброс до заводских настроек не помог - полдня их не было, а потом появились снова. Может кто-нибудь из вас встречался с подобной штукой или знает что делать - подскажите, как мне быть, а то я в панике.

![]()

нету антивырей на ведро. ставь kingroot(самый юзерфрендли из всех прог для рутования),и и им же выноси эту хрень. или перепрошить

Поддерживаю, отличная вещь! От кучи мерзости предустановленной избавли.

можно выпилить его этим же к.р.

Сберовский только в режиме чтения или по шаблонам. Другим банкам, вроде, пофиг.

У приложений Сбера и Альфабанка проблем не возникло.

кирпичи лечатся. однако если делать по инструкции то все будет норм, сам в первый раз пересрался.

в его теме на 4пда есть достаточно способов. аналог только прошивка уже рутованного рома

4pda в помощь. Там в разделе прошивки, пункт инструкции.

root + root uninstaller

после рута скайнет возьмет верх над телефоном

он всё равно когда то возьмёт верх.

рано или поздно.

каждый пару часов хитрый китайский программист получает твои голые и не очень голые фоточки ;)

видимо это приложение является системным и удалить его получится только получив root права

Нет привычки фототаться голой))

Для kingroot надо бы еще ES проводник.с правами установить, тогда счастье будет, ну и

malwarebytes до кучи.

а есть какой-нибудь способ получить доступ к файловой системе телефона с компа через adb?

Кто мешает убрать рут права после удаления ненужной гадости?)

Насчёт Сберонлайн думаю, что это паранойя и компенсация низкого уровня защиты при доступе к операциям.

На моём - не смогут.

ucweb хоть славится злостной рекламой, вреда от их приложений нет. а ucb весьма удобен на тупых телефонах, типа gt-s5310

тоже эта фигня в телефоне завелась, пару дней назад((

Нашел единственное решение на форуме - не удалять, а запрещать любые действия этому приложению. получилось заблокировать с помощью Др Веб и он вроде не мешает.

на/4pda.ru/forum/пока не нашли решение как избавиться кроме прошивки

буду следить за темой, отпишусь как найду

Кроме прошивки только рут и удаление с помощью рута. Т.к эти приложения вшиваются в прошивку и расположены в разделе system, а туда без рута не залезешь. У меня тоже пришел телефон с подобным, но я его сразу прошил и сделал рут и после почистил все мне не нужное.

leagoo kiicaa power. Рут через кастомное рекавери(twrp) путем установки супер су. Поищите в теме по ключевому слову "не работает камера", а лучше туда написать, там быстрее помогут. Скорее всего прошились не на официальную прошивку.

Уже пробовала(( не помогло

В наличии м8про, так же на каком-то говносайте подцепил, не помогало ничего. Как вариант решения проблемы можно установить "файервол без рут" так и называется, и оттуда управлять разрешениями на доступ к сети. Этот вирус отправляет запросы на сайты операторов и подписывает на платный контент. Даже наличие отдельного контент-счета на пчелайне не спасало от снятия средств.

Это задача по плечу только Шерлоку Хромсу

откатись до заводских

Кстати та-же хрень с мобилой, тоже уже не знаю что делать

Часть прошивки. Обычное дело.

А если часть прошивки, то почему только недавно активизировался?

Бомба с часовым механизмом или внешнее управление.

Рутовать и удалять.

та ну? supersu и аналоги юмеют раззрешать и запрещать доступ к суперузеру

Это же андроид. Снести можно, но надо root доступ. А это вероятность убить телефон)

Серьёзно? Или просто шутка не удачная?

Ну, в китайских телефонах проще, а у брендов все заблокировано в целях безопасности.

И Андроид, и Хром - гугл разрабатывает

У Самсунга, например, вообще всё просто. И рутануть и перепрошить. А вот с LG у меня не получилось.

простота связана с тем, что тупо больше ползьзователей, соответственно больше заинтересованных взломать.

а самсунь разве не лочит загрузчик в high-end сегменте?

Залочен начиная с S4, что однако не мешает делать с ОС всё, что хочешь, однако раз и навсегда пропадают некоторые функции связанные с KNOX.

по статистике на счётчик Knox смотрят примерно в 20% случаев.

Антивирусная маска

![]()

Про бесплатный антивирус

![]()

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

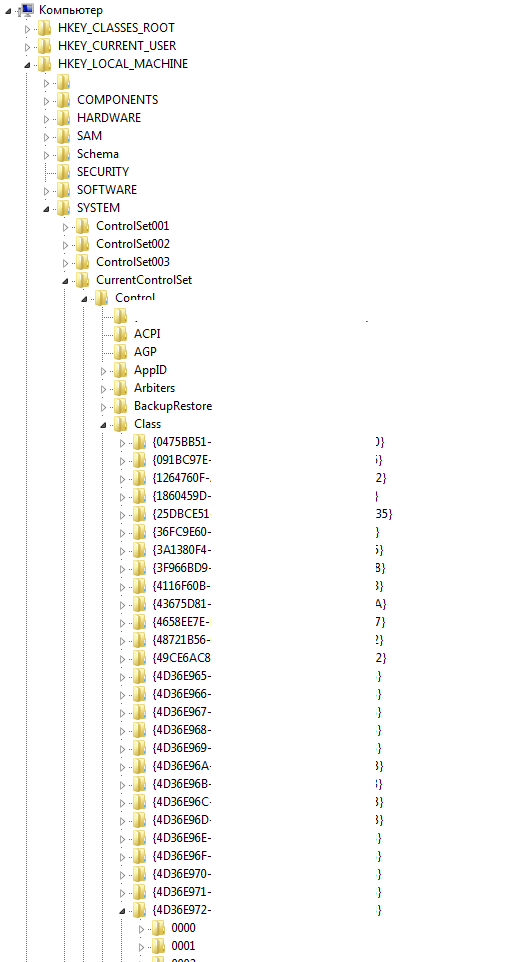

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

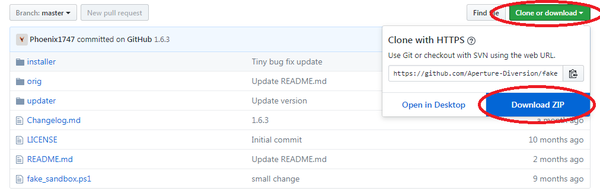

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Читайте также:

- Вирусные гепатиты прошлое и будущее

- Антибиотики с противовирусной активностью

- Сообщество людей больных гепатитом с

- Как облегчить грипп облегчить ломоту в теле

- В америке гепатит с болеют

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.