Подготовьте инструкцию профилактика вирусов пк

Главным оружием в борьбе с вирусами являются антивирусные программы. Они позволяют не только обнаружить вирусы, но и удалить их из компьютера.

Итак, что же такое антивирус? Почему-то многие считают, что антивирус может обнаружить любой вирус, то есть, запустив антивирусную программу, можно быть абсолютно уверенным в их надежности. Такая точка зрения не совсем верна. Дело в том, что антивирус - это тоже программа, написанная профессионалом. Но эти программы способны распознавать и уничтожать только известные вирусы. То есть антивирус против конкретного вируса может быть написан только в том случае, когда у программиста есть в наличии хотя бы один экземпляр этого вируса. Но существует большое количество вирусов, алгоритм которых практически скопирован с алгоритма других вирусов.

Современные антивирусные технологии позволяют выявить практически все уже известные вирусные программы через сравнение кода подозрительного файла с образцами, хранящимися в антивирусной базе. Кроме того, разработаны технологии моделирования поведения, позволяющие обнаруживать вновь создаваемые вирусные программы. Обнаруживаемые объекты могут подвергаться лечению, изолироваться (помещаться в карантин) или удаляться. Защита от вирусов может быть установлена на рабочие станции, файловые и почтовые сервера, межсетевые экраны, работающие под практически любой из распространенных операционных систем, на процессорах различных типов.

Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

3.2. Виды антивирусных программ

Существует несколько основополагающих методов поиска вирусов, которые применяются антивирусными программамиДля обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов антивирусных программ:

2. программы-доктора или фаги

3. программы-ревизоры (инспектора)

4. программы-фильтры (мониторы)

5. программы-вакцины или иммунизаторы

Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

2.2.3 Программы-ревизоры (инспектора)

Программы-ревизоры (инспектора) относятся к самым надежным средствам защиты от вирусов. Ревизоры (инспектора) проверяют данные на диске на предмет вирусов-невидимок, изучают, не забрался ли вирус в файлы, нет ли посторонних в загрузочном секторе жесткого диска, нет ли несанкционированных изменений реестра Windows. Причем инспектор может не пользоваться средствами операционной системы для обращения к дискам (а значит, активный вирус не сможет это обращение перехватить).

2.2.4 Программы - фильтры (мониторы)

1. попытки коррекции файлов с расширениями COM, EXE

2. изменение атрибутов файла

3. прямая запись на диск по абсолютному адресу

4. запись в загрузочные сектора диска

5. загрузка резидентной программы.

2.2.5 Вакцины или иммунизаторы

В настоящий момент существует множество антивирусных программ, однако нет гарантии, что они смогут справиться с новейшими разработками. Поэтому следует придерживаться некоторых мер предосторожности, в частности:

1. Не работать под привилегированными учётными записями без крайней необходимости.

2. Не запускать незнакомые программы из сомнительных источников.

3. Стараться блокировать возможность несанкционированного изменения системных файлов.

4. Отключать потенциально опасный функционал системы (например, autorun-носителей в MS Windows, сокрытие файлов, их расширений и пр.).

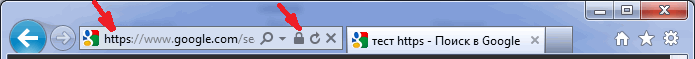

5. Не заходить на подозрительные сайты, обращать внимание на адрес в адресной строке обозревателя.

6. Пользоваться только доверенными дистрибутивами.

7. Постоянно делать резервные копии важных данных и иметь образ системы со всеми настройками для быстрого развёртывания.

8. Выполнять регулярные обновления часто используемых программ, особенно тех, которые обеспечивают безопасность системы.

3.3. Лицензионные антивирусные программы

Выбор антивируса для домашнего пользования - актуальный вопрос, особенно для начинающих пользователей. Рано или поздно у любого возникает необходимость установки антивируса. Интересный факт, но многие пользователи вообще не устанавливают программ для защиты своего компьютера. Не устанавливают, пока не возникают различные сбои в работе системы. И действительно, при заражении компьютера вирусами замедляется работа системы, компьютер "тормозит" или "подвисает". В худшем же случае троянские программы могут похитить пароли и личную информацию. Как выбрать домашний антивирус, чтобы обезопасить себя от неприятностей попробуем разобраться.

Различные фирмы-производители программных продуктов, целенаправленно занимающиеся компьютерной и информационной безопасностью предлагают сегодня большой выбор антивирусных программ.

Приобретение лицензионной антивирусной программы обеспечит относительно надежную защиту данных от несанкционированного доступа и использования компьютера во вредоносных целях.

Ниже представлены наиболее популярные лицензионные антивирусные программы, которые можно приобрести, в т.ч и через Интернет.

Антивирус Касперского - обеспечивает защиту в реальном времени от вирусов, червей, троянских коней, руткитов, adware, шпионских программ в том числе и неизвестных угроз используя проактивную защиту, которая включает HIPS-компоненты, в том числе, имеются версии для мобильных устройств (18 версий).

Eset NOD32 - представляет полную защиту компьютера. Комплексная защита компьютера функционирует в реальном времени и обеспечивает надежную защиту от вирусов и вредоносных программ, а так же других угроз, таких как фишинг-атаки, черви, spyware, adware и другие.Отличительной особенностью является экономичное использование ресурсов и высокая скорость исполнения (31 версия)

Norton (Symantec) - базовая антивирусная защита, блокирующая вирусы и программы-шпионы и позволяющая безопасно работать в Интернете и обмениваться информацией (10 версий).

Доктор Веб - базовая антивирусная защита, блокирующая вирусы и программы-шпионы и позволяющая безопасно работать в Интернете и обмениваться информацией (45 различных версий).

Avira - AAviraAntivirusPremium - защита от вирусов для персональных компьютеров, работающих под управлением ОС Windows (18 версий)

avast! - это более эффективная защита во время просмотра страниц Интернета, полнофункциональная антивирусная программа (23 версии).

TrendMicro — обновления в режиме реального времени, защита от новейших веб-угроз сейчас и в будущем(11 версий).

McAfee - эффективная защита от вирусов, шпионских и вредоносных программ. Защитное ПО постоянно сканирует и блокирует опасные электронные сообщения, содержимое опасных веб-страниц (3 версии).

Способы профилактики ПК

Для начала давайте четко определимся с тем, что в большинстве случаев понимается под профилактикой, ориентируясь на два вышеупомянутых направления. Само собой разумеется, что в первую очередь меры профилактики ПК, относящиеся к слежению за работой установленного оборудования, должны состоять в регулярной очистке компьютера от всевозможных загрязнений и пыли. В данном случае большей частью речь идет о стационарных блоках, поскольку разбирать ноутбуки самостоятельно не рекомендуется (да, и вероятность попадания в них пыли намного ниже, нежели это наблюдается со стационарными ПК).

Если же рассматривать программные методы слежения за состоянием компьютера, предлагаемые в различных статьях и рекомендациях по компьютерной помощи, среди самых основных предпринимаемых пользователем мер, особо следует выделить такие, опять же, регулярно выполняемые действия:

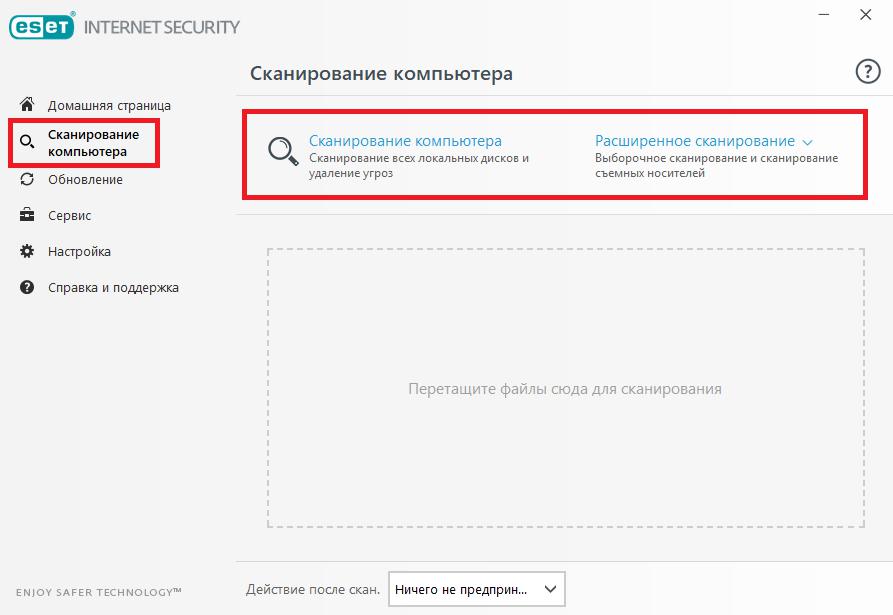

- проверка на вирусы, причем несмотря даже на наличие установленных штатных средств защиты);

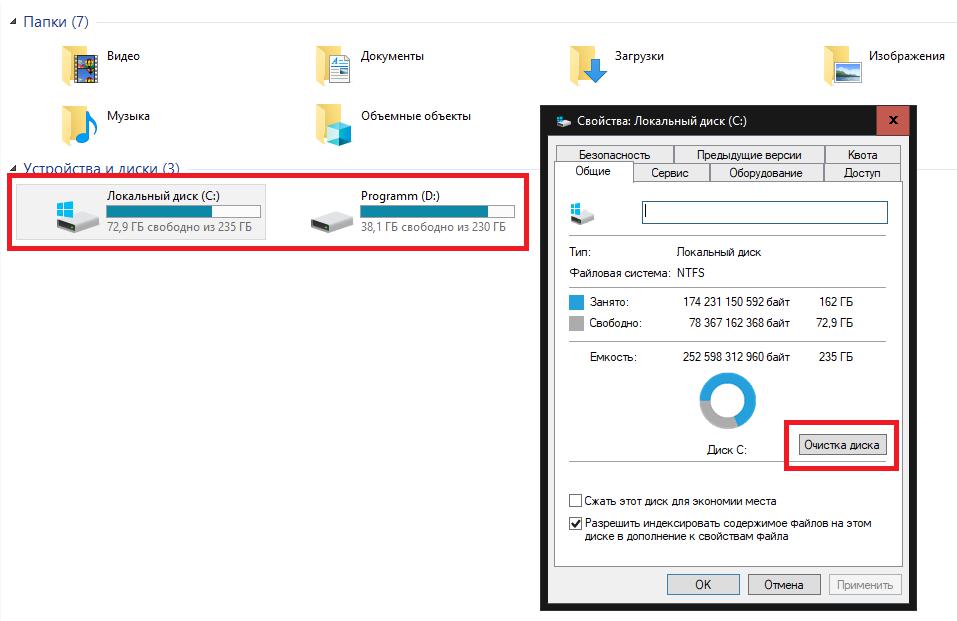

- проверка диска на предмет возможного наличия ошибок;

- очистка от мусорных файлов, остатков программ после удаления, кеша системы, приложений и браузеров, наличие которых приводит к захламлению диска и реестра;

- дефрагментация жесткого диска для ускорения доступа к часто используемым программным компонентам (диски SSD таких действий не требуют);

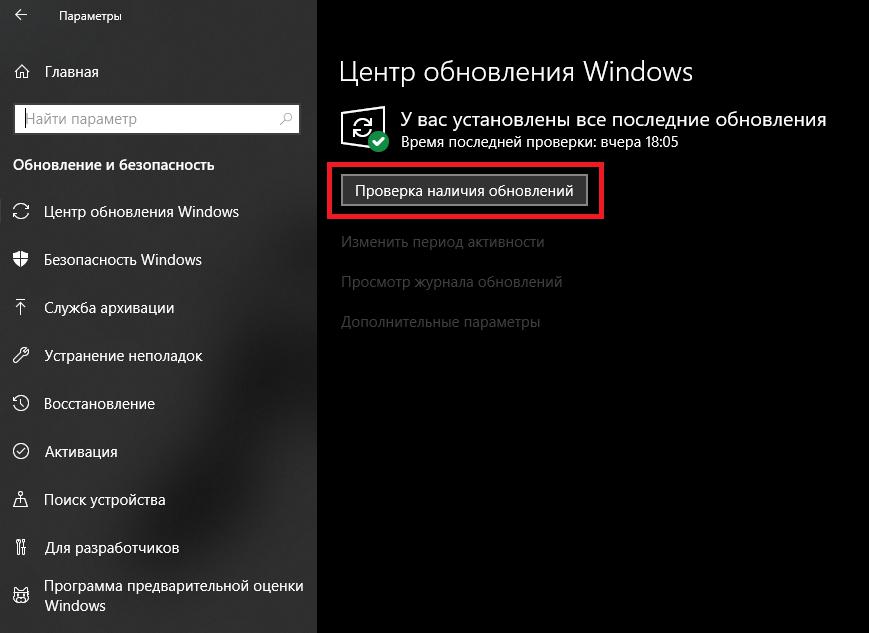

- своевременная установка обновлений операционной системы и поддержание в актуальном состоянии драйверов устройств;

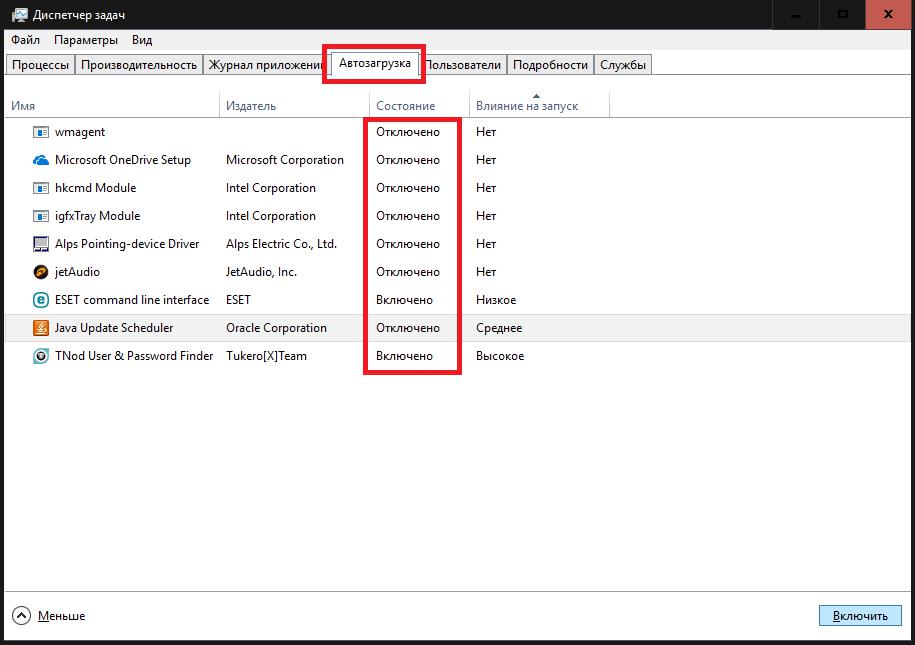

- отключение ненужных компонентов и служб, которые могут замедлять быстродействие ПК;

- удаление ненужных приложений и т. д.

Само собой разумеется, это далеко не все меры, а только самые основные. Но, если ориентироваться хотя бы на их использование, можно совершенно просто добиться стабильности в работе любого компьютерного устройства, поскольку абсолютно все операции можно выполнить самостоятельно.

Профилактика вирусов ПК на основе антивирусной программы: инструкция

Что же касается выполнения проверок, настоятельно рекомендуется производить их не реже одного раза в неделю, а при постоянной работе с интернетом – и того чаще. При этом можно задействовать либо S.M.A.R.T-сканирование, которое имеется практически во всех программах, либо выполнение проверки по требованию с включением в список доступных элементов.

Очистка жесткого диска и логических разделов от мусора

Профилактику ПК невозможно представить себе без удаления всевозможного компьютерного мусора, который накапливается в процессе работы с операционной системой и установленными программами. В самом простом случае необходимо обратить внимание на регулярную очистку диска (и системного, и логических разделов).

Проверка и дефрагментация диска

К сожалению, появление ошибок на жестком диске можно отнести к одной из самых часто встречающихся проблем. Во многих статьях по компьютерной помощи очень четко указывается, что именно они могут приводить к тому, что и операционная система, и установленные в ней программы вследствие этого могут работать со сбоями.

Еще одна проблема, на которую многие рядовые пользователи очень часто не обращают внимания, состоит в том, что со временем вызов программ и открытие файлов производится намного медленнее, нежели это было сразу после установки. Связано это с тем, что в процессе работы Windows и частой инсталляции приложений или выполнении действий с пользовательскими файлами жесткий диск фрагментируется, то есть файлы оказываются разбросанными по всему винчестеру, из-за чего скорость их поиска и старта, в зависимости от области сохранения, снижается. Профилактика ПК в смысле проведения дефрагментации диска позволяет переместить часто используемые объекты в самые быстрые области винчестера (ближе к центральной части пластин), а заодно и упорядочивает файловую структуру. Обратите внимание, что для SSD-носителей с их отличающейся от обычных винчестеров конструкцией выполнять дефрагментацию не рекомендуется вообще ни под каким предлогом.

Работа с обновлениями системы

Постоянно устанавливаемые или предлагаемые к установке обновления системы тоже играют далеко не последнюю роль. Несмотря на то что очень часто пакеты бывают, мягко говоря, недоработанными, а их установка вызывает появление критических сбоев, что особенно сильно бывает заметно в Windows 7, а с недавнего времени и в Windows 10, инсталлировать их в некоторых случаях все же необходимо, поскольку они могут содержать не только инструменты в виде заплаток для системы безопасности, но и важные обновления встроенных платформ и системных компонентов.

Впрочем, иногда даже при отключенном автоматическом апдейте, неплохо было бы задавать поиск доступных пакетов вручную. При желании некоторые обновления можно не устанавливать (исключать из списка апдейты для других продуктов Microsoft, удалять сбойные обновления и т.д.). Очень часто без наличия последних обновлений даже некоторые сторонние программы работать отказываются.

Поддержание драйверов в актуальном состоянии

Еще один камень преткновения в профилактике ПК – драйверы устройств. Они в наибольшей степени, если не брать в расчет проблемы с жесткими дисками и оперативной памятью, вызывают самые критичные сбои в работе системы, свидетельством которых и становятся те самые синие экраны смерти.

Оптимизация быстродействия

Теперь несколько слов о том, как сделать профилактику компьютера дома, если речь идет о некоторых программных компонентах, которые могут тормозить систему.

В данном случае речь идет не только о разделе автозагрузки, в котором многие устанавливаемые приложения создают собственные модули, запускаемые вместе с Windows, а и о некоторых неиспользуемых службах и системных компонентах. Отключить все это можно и вручную, но нужно четко себе представлять, что именно можно деактивировать без существенных последствий. В этой ситуации можно воспользоваться сторонними утилитами вроде Windows Manager, которые имеют средства управления такими компонентами.

Удаление ненужного ПО

При установке программ тоже следует быть осмотрительным, тем более что некоторые из них могут дополнительно инсталлировать и некое партнерское ПО (если кто не знает, информация о любом файле вносится в системный реестр, и чем он больше, тем длительнее будет старт системы). Для проведения профилактики ПК в этом отношении для начала просто зайдите в раздел программ и компонентов, после чего удалите все, что вы не используете в повседневной работе.

Использование автоматизированных деинсталляторов

Но, поскольку собственные встроенные средства удаления приложений зачастую установленные программы удаляют далеко не в полном объеме, лучше всего избавляться от них при помощи узконаправленных утилит. Одной из самых мощных можно назвать программу iObitn Uninstaller.

С ее помощью можно деинсталлировать не только пользовательские приложения, а и многие расширения или панели браузеров. Избавиться можно даже от встроенных в оболочку операционной системы программ. При этом такие приложения автоматически удаляют абсолютно все остаточные компоненты, включая и файлы с папками, и ключи реестра.

Автоматизированные программы-оптимизаторы

Наконец, выполнить оптимизацию, автоматизировав многие процессы, можно за счет применения специальных приложений, называемых оптимизаторами (CCleaner, Advanced SystemCare и др.). В большинстве таких программ имеется множество средств для тонкой настройки и обслуживания ПК, включая даже модули быстрой оптимизации в один клик.

Достаточно просто отметить нужные инструменты и запустить сканирование, после чего выявленные проблемы будут устранены автоматически. Среди наиболее актуальных модулей особо стоит выделить чистку, исправление и дефрагментацию реестра, удаление нежелательного ПО, оптимизацию загрузки системы, проверку и дефрагментацию диска, укрепление безопасности и многое другое.

Краткий итог

Подводя итоги, можно сказать, что профилактика компьютера и его комплектующих в большинстве своем выполняется именно описанными методами. Однако, чтобы произвести комплексное обслуживание, применять их нужно параллельно. Конечно, оптимизаторы выглядят весьма эффективно, однако некоторые операции с их помощью выполнить удается не всегда (например, обновление драйверов или обеспечение антивирусной защиты). Если же под рукой нет вообще ничего, используйте по максимуму и стандартные средства системы. Наконец, если имеете необходимые знания, не забывайте своевременно обновлять прошивку первичных систем BIOS/UEFI, что иногда позволяет предотвратить появление множества проблем с новым оборудованием, которое старыми прошивками может не поддерживаться.

Профилактика компьютерных вирусов

Цели изучения темы

изучить основы профилактики компьютерных вирусов, пути проникновения вирусов в компьютеры и основные правила защиты от компьютерных вирусов.

Требования к знаниям и умениям

Студент должен знать:

наиболее распространенные пути заражения компьютеров вирусами;

правила защиты от компьютерных вирусов, получаемых не из вычислительных сетей.

Студент должен уметь:

проводить профилактику компьютерных вирусов.

Ключевой термин: профилактика компьютерных вирусов.

Профилактика компьютерных вирусов предполагает соблюдение правил ("компьютерной гигиены"), позволяющих значительно снизить вероятность заражения вирусом и потери каких-либо данных.

пути проникновения вирусов в компьютеры;

правила защиты от компьютерных вирусов.

Структурная схема терминов

Одним из методов борьбы с вирусами является, как и в медицине, своевременная профилактика. Компьютерная профилактика предполагает соблюдение правил ("компьютерной гигиены"), позволяющих значительно снизить вероятность заражения вирусом и потери каких-либо данных. Профилактика компьютерных вирусов начинается с выявления путей проникновения

Рассмотрим основные пути проникновения вирусов в компьютеры пользователей:

Глобальные сети – электронная почта.

Электронные конференции, файл-серверы ftp.

Пиратское программное обеспечение.

Персональные компьютеры "общего пользования".

Глобальные сети – электронная почта

Основным источником вирусов на сегодняшний день является глобальная сеть Интернет, такова расплата за возможность доступа к массовым информационным ресурсам и службам. Наибольшее число заражений вирусом происходит при обмене электронными письмами через почтовые серверы E-mail. Пользователь получает электронное письмо с вирусом, который активизируется (причем, как правило, незаметно для пользователя) после просмотра файла-вложения электронного письма. После этого вирус (стелс) выполняет свои функции. В первую очередь вирус "заботится" о своем размножении, для этого формируются электронные письма от имени пользователя по всем адресам адресной книги. Далее идет цепная реакция.

Для полноты картины приведем характеристику (вирусные новости "Лаборатории Касперского") наиболее распространенного на 1 марта 2004 г. сетевого червя "Netsky. D".

"Netsky. D" распространяется через письма электронной почты. Зараженные сообщения могут иметь самый разный внешний вид: червь случайным образом выбирает заголовок из 25 вариантов, текст письма (6 вариантов), имя вложенного файла (21 вариант). Вложенный файл имеет фиктивное расширение. PIF, в действительности представляя собой обычную EXE-программу (размер около 17 Кб). Если пользователь имел неосторожность запустить этот файл, то червь устанавливает себя в систему и запускает процедуры распространения. При установке "Netsky. D" копирует себя с именем WINLOGON. EXE в каталог Windows и регистрирует этот файл в ключе автозапуска системного реестра. Таким образом, он обеспечивает свою активизацию при каждой загрузке операционной системы. Для дальнейшей рассылки червь сканирует файлы наиболее распространенных интернет-приложений (например, WAB, EML, DOC, HTML, MSGи др.), считывает из них адреса электронной почты и незаметно для владельца компьютера отсылает на них свои копии. Важно отметить, что рассылка писем осуществляется в обход установленного на компьютере почтового клиента, но с использованием встроенной SMTP-подпрограммы. С ее помощью "Netsky. D" распространяется через 23 прокси-сервера, расположенных в разных концах мира. Червь имеет ряд побочных действий. В частности, он удаляет из системного реестра ключи другого сетевого червя – "Mydoom", а также пытается нарушить работу антивируса Касперского.

Другой путь "быстрого заражения" – локальные сети. Если не принимать необходимых мер защиты, то зараженная рабочая станция при входе в сеть заражает один или несколько служебных файлов на сервере. Далее пользователи при очередном подключении к сети запускают зараженные файлы с сервера, и вирус, таким образом, получает доступ на компьютеры пользователей.

Персональные компьютеры "общего пользования"

Опасность представляют также компьютеры, установленные в учебных заведениях. Если один из студентов принес на своих дискетах вирус и заразил какой-либо учебный компьютер, то очередной вирус будет гулять по всему учебному заведению, включая домашние компьютеры студентов и сотрудников.

Пиратское программное обеспечение

Нелегальные копии программного обеспечения, как это было всегда, являются одной из основных "зон риска". Часто пиратские копии на дискетах и даже на CD-дисках содержат файлы, зараженные самыми разнообразными типами вирусов. Необходимо помнить, что низкая стоимость программы может дорого обойтись при потере данных.

Достаточно редко, но до сих пор вполне реально заражение компьютера вирусом при его ремонте или профилактическом осмотре в сервисных центрах.

Учитывая возможные пути проникновения вирусов, приведем основные правила защиты от вирусов.

Внимательно относитесь к программам и документам, которые получаете из глобальных сетей.

Перед тем, как запустить файл на выполнение или открыть документ/таблицу, обязательно проверьте его на наличие вирусов.

Используйте специализированные антивирусы – для проверки "на лету" (например, SpIDer Guard из пакета Dr. Web и др.) всех файлов, приходящих по электронной почте (и из Интернета в целом).

Для уменьшения риска заразить файл на сервере администраторам сетей следует активно использовать стандартные возможности защиты сети, такие как: ограничение прав пользователей; установку атрибутов "только на чтение" или "только на запуск" для всех выполняемых файлов (к сожалению, это не всегда оказывается возможным) и т. д.

Регулярно проверяйте сервер обычными антивирусными программами, для удобства и системности используйте планировщики заданий.

Целесообразно запустить новое программное обеспечение на тестовом компьютере, не подключенном к общей сети.

Используйте лицензионное программное обеспечение, приобретенное у официальных продавцов.

Дистрибутивы копий программного обеспечения (в том числе копий операционной системы) необходимо хранить на защищенных от записи дисках.

Пользуйтесь только хорошо зарекомендовавшими себя источниками программ и прочих файлов.

Постоянно обновляйте вирусные базы используемого антивируса.

Старайтесь не запускать непроверенные файлы, в том числе полученные из компьютерной сети. Перед запуском новых программ обязательно проверьте их одним или несколькими антивирусами.

Ограничьте (по возможности) круг лиц допущенных к работе на конкретном компьютере.

Пользуйтесь утилитами проверки целостности информации. Такие утилиты сохраняют в специальных базах данных информацию о системных областях дисков (или целиком системные области) и информацию о файлах (контрольные суммы, размеры, атрибуты, даты последней модификации файлов и т. д.).

Периодически сохраняйте на внешнем носителе файлы, с которыми ведется работа.

При работе с Word/Excel включите защиту от макросов, которая сообщает о присутствии макроса в открываемом документе и предоставляет возможность запретить этот макрос. В результате макрос не только не выполняется, но и не виден средствами Word/Excel.

Профилактика – один из способов защиты компьютеров от вирусов.

Компьютерная профилактика предполагает соблюдение правил ("компьютерной гигиены"), позволяющих значительно снизить вероятность заражения вирусом и потери каких-либо данных.

Профилактика компьютерных вирусов начинается с выявления путей проникновения вируса в компьютер и компьютерные сети.

Основными путями проникновения вирусов в компьютеры пользователей являются: глобальные и локальные сети, пиратское программное обеспечение, персональные компьютеры "общего пользования", сервисные службы.

Основной источник вирусов на сегодняшний день - глобальная сеть Интернет.

Наибольшее число заражений вирусом происходит при обмене электронными письмами через почтовые серверы E-mail.

Для исключения заражения вирусами внимательно относитесь к программам и документам, которые получаете из глобальных сетей.

Прежде чем запустить файл на выполнение или открыть документ/таблицу, обязательно проверьте его на наличие вирусов.

Используйте специализированные антивирусы – для проверки "налету" (например, SpIDer Guard из пакета Dr. Web и др.) всех файлов, приходящих по электронной почте (и из Интернета в целом).

Постоянно обновляйте вирусные базы используемого антивируса.

Перечислите наиболее распространенные пути заражения компьютеров вирусами.

Какие особенности заражения вирусами при использовании электронной почты?

Особенности заражения компьютеров локальных сетей.

Перечислите основные правила защиты от компьютерных вирусов, получаемых не из вычислительных сетей.

Как ограничить заражение макровирусом при работе с офисными приложениями?

Касперский Е. Компьютерные вирусы в MS-DOS. – М.: Эдель, 1992.

Касперский Е. Компьютерные вирусы, 2003. – Электронная энциклопедия. – Режим доступа к энциклопедии: www.viruslist.com/viruslistbooks.html.

Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001.

Фролов А. В., Фролов Г. В. Осторожно: компьютерные вирусы. – М.: ДИАЛОГ-МИФИ, 1996.

Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003.

Трудно найти пользователя ПК, который никогда не слышал о компьютерных вирусах. Это одна из самых широко известных проблем. Однако она же, наверное, самая запутанная и мифологизированная. Часто даже ИТ-специалисты высказывают крайне противоречивые мнения о компьютерных вирусах. Цель данной статьи — осветить часто задаваемые вопросы о вредоносных программах и организации многоуровневой защиты от них. Как снизить вероятность заражения? Чтобы ответить на этот вопрос, нужно сначала разобраться, от чего же мы хотим себя защитить.

Сложно ли сделать компьютерный вирус? Смотря какой. В самовоспроизведении программы нет принципиальной сложности. Все первые вирусы были написаны одиночками-энтузиастами, часто студентами. Даже сейчас можно создать вирус вообще без специальных средств разработки, с помощью одной только командной строки Windows (см. Bat-вирус). Вот только распространяться по сети он вряд ли будет. С 80-х годов прошлого века ОС существенно поумнели и теперь обладают многоуровневой системой защиты. Они просто не позволят процессу, запущенному рядовым пользователем, менять системные настройки ПК, тем более настройки другого ПК по сети. Подобные простейшие вирусы могут жить только при попустительстве системных администраторов, давших всем полные права на любые действия. Поэтому первый ключевой элемент антивирусной защиты — разграничение прав.

Нетрудно заметить, что перечисленные цели — воровство, вымогательство, вредительство — могут быть достигнуты и без привлечения высокооплачиваемых компьютерных специалистов. Поэтому чтобы точнее очертить круг вирусной угрозы, давайте проанализируем достоинства и недостатки этого вида криминального бизнеса.

Достоинством вируса является возможность многократного применения и глобального охвата. К примеру, вызнать шантажом пароли у 1000 разных человек крайне затруднительно. Для этого нужно создать спецслужбу государственного масштаба. А заразить 1000 ПК вирусом — рядовое, в общем-то, событие. Сразу встаёт другой вопрос: а что ценного есть на 1000 случайно попавшихся ПК? На многих — ничего. На других ценную информацию нужно ещё суметь найти. Именно поэтому так популярны блокировщики рабочего стола, спам и DDoS-боты — они приносят пользу хозяевам после заражения любого ПК. Если же вирус, к примеру, ворует деньги из одной заданной банковской системы, то охват его заражения должен быть максимально широким, иначе он может просто не попасть на ПК, пользователи которых работают с данной системой и имеют солидные суммы на счетах. Если нужен вирус под атаку одного единственного предприятия, то цена данного предприятия должна перекрывать все расходы на создание вируса (смотри выше про Stuxnet и Иран). Поэтому я бы не стал ожидать, что кто-то что-то напишет специально для блокирования кассового ПК на районной автомойке. Скорее, найдут в интернете готовый вирус и принесут на флешке.

В качестве примера массового вируса рассмотрим Kido, он же Conficker. На пике эпидемии им было заражено, по разным оценкам, от 9 до 15 миллионов компьютеров. По оценкам Microsoft, с середины 2010 года до середины 2011 года количество заражённых ПК стабильно держалось в районе 1,7 миллиона. Известно несколько версий Kido, работа которых отличается друг от друга. Все они интересны сложным алгоритмом поведения, включающим в себя многие передовые вирусные технологии. Поэтому анализ Kido позволит точнее определить, от чего же нам в итоге нужно защищаться.

Заражение Kido может произойти по следующим путям:

- По сети через уязвимость в протоколе RPC системы Windows. Уязвимость закрыта обновлениями, но, к сожалению, не все их себе поставили.

- По сети через общие папки, к которым Kido подбирает пароль из списка наиболее популярных.

- Через автозапуск со сменных носителей.

После заражения вирус регулярно проверяет наличие новой версии и, когда она появляется, устанавливает её. В конечном итоге, Kido загружает спам-модуль, т. е. Kido работает по принципу ботнета.

У вируса развитые механизмы самозащиты:

- Блокировка доступа к сайтам известных производителей антивирусов и сайту Windows Update.

- Отключение службы Windows Update.

- Отключение возможности загрузки в безопасном режиме.

- Ежесекундный поиск и выключение известных антивирусных и диагностических программ.

Что показывает нам пример с Kido как коллективным портретом современного вируса? Вирусы любят пользователей с простыми паролями. Всем, кто пользуется паролями типа qwerty, рекомендую поискать свой пароль в перечне Kido. Ещё вирусы любят автозапуск, особенно если он произойдёт у пользователя-администратора. Тут даже никакие защиты ОС обходить не надо, процесс стартует с полными правами на любые действия. Также вирусы любят, когда у пользователя стоит ОС без обновлений. Причём Kido активно борется с обновлениями путём блокировки Windows Update. И ещё вирусы не любят антивирусы (это у них взаимное). Поэтому профилактика вирусных заболеваний ПК стоит на трёх китах:

- Разграничение прав пользователей, отключение лишних возможностей

- Антивирус

- Регулярная установка обновлений

Как пользователь может заразить ПК вирусом? Вариантов два: явный запуск зловредной программы (к примеру, открытие заражённого exe-файла) или неявная провокация такого запуска (к примеру, вставил сменный носитель, на котором сработал автозапуск, открывший заражённый exe-файл). Как можно снизить риск заражения? В компьютере, как и в жизни, правила осторожности по сути являются ограничением от интересных, но потенциально опасных шагов. Конфликт интересов состоит в том, что интересность некоторых действий понятна всем (так, всем бывает интересно, когда в город приехал новый цирк), а вот опасность — только с определённым жизненным опытом (подумаешь, цирк даёт представление в трейлерном городке в лесополосе за промзоной). Большинство людей сначала игнорируют любые меры безопасности и рассказы о них, пока не столкнутся с проблемами лицом к лицу. Поэтому сначала безопасность обеспечивается принудительными ограничениями со стороны более опытных товарищей (вменяемые родители не пустят детей в упомянутый цирк, а вменяемые системные администраторы максимально защитятся от неопытных пользователей). Затем некоторые пользователи (прямо скажем, не все) дорастут до самостоятельного следования мерам предосторожности.

Перечисление можно продолжить: интересующиеся легко найдут подобные правила на большинстве сайтов, посвящённых компьютерной безопасности. Перейдём к организации принудительного ограничения нерадивых (или просто неопытных) пользователей. Сначала нужно решить, что́ пользователям делать можно, а что́ — нельзя. Затем — найти технические средства, позволяющие отключить ненужные возможности.

Следующий шаг по борьбе с неявными запусками программ — отключение лишних возможностей в сетевых программах. Нужно заблокировать открытие исполнимых вложений в почтовом клиенте. Порядок действий зависит от используемого почтового клиента, в некоторых (Outlook, к примеру) оно заблокировано по умолчанию. Но если ПК достался вам по наследству от предыдущего хозяина, то лучше проверьте, не снята ли эта блокировка. После победы над почтовым клиентом перейдём к браузеру. Подумайте, насколько пользователю нужна возможность ставить к нему надстройки, а также смотреть Flash и ActiveX (это всевозможное видео, игры в браузерах и т. п.)? К примеру, в большинстве офисных ПК они не нужны. Да и некоторым домочадцам тоже. Порядок действий по отключению зависит от используемого браузера.

Вокруг антивирусов создано мистификаций ничуть не меньше, чем вокруг самих вирусов. Потребность в антивирусе мы уже обсудили. Теперь нужно разобраться, какой антивирус ставить и как с ним дальше жить. Конечно, у меня есть свой любимый антивирус, который я считаю безальтернативным по удобству и эффективности. Но так как статья не рекламная, то называть его я не буду. Вместо этого я объясню, на какие критерии я ориентировался при выборе.

Что должен делать идеальный антивирус? Во-первых, удалять из ПК любой вредоносный код, независимо от того, где именно тот находится — в файле на диске, в уже запущенной программе в памяти или в сетевом трафике браузера. Во-вторых, снижать риск получения вредоносного кода в дальнейшем. В-третьих, поменьше беспокоить меня ложными срабатываниями, малопонятными вопросами или вопросами, ответ на которые всегда однозначный. Давайте разбираться, как это реализуется технически.

Чтобы найти вредоносный код, антивирус должен постоянно следить за содержащейся в ПК информацией и определять, опасная она или нет. Поэтому первое требование — в ПК должен стоять антивирусный монитор, включающийся при загрузке и постоянно сканирующий данные, тем или иным образом обрабатываемые ПК. Бесплатные программы для одноразового сканирования ПК (к примеру, Dr.Web CureIt! или Kaspersky Virus Removal Tool) не являются средствами защиты. Они помогут удалить вирусы с уже заражённого ПК, но в промежутках между ручными запусками таких программ ПК не защищён.

Положим, некоторый антивирусный монитор установлен. Чтобы следить за системой, ему нужно глубоко в неё интегрироваться — загружаться на раннем этапе, перехватывать сетевой трафик, перехватывать обращения к жёсткому диску, желательно поставить модули в популярные программы коммуникаций (почтовый клиент, к примеру) и т. д. Поэтому мне всегда подозрительно, если после установки антивирус себя вообще никак не проявляет кроме дежурной иконки на панели задач.

Как антивирус отличает вирусы от невирусов? Технологий несколько, самая известная — сигнатурный поиск. Сигнатура (подпись, если переводить дословно) — это характерный набор отличий, существующий у некоторого вируса и позволяющий отличить его от любых других программ и данных. К примеру, набор байтов с кодом вируса или посылаемое вирусом сообщение. У антивируса есть база сигнатур. Проверяя программы на наличие в них каждой сигнатуры из базы, антивирус определяет, заражены программы или нет. По мере появления новых вирусов базу сигнатур тоже нужно обновлять. Значит, разработчик антивируса должен постоянно собирать данные о вирусах и выпускать обновления, а антивирусный монитор пользователя должен эти обновления загружать и устанавливать (обычно это происходит автоматически). Чем больше база сигнатур, тем больше вычислений приходится делать при проверке, ведь необходимо проверить каждую программу на наличие каждой сигнатуры из базы. Поэтому сигнатурная защита — это достаточно ресурсоёмкая задача.

Сколько известно сигнатур? Разные производители называют разные цифры, одна другой страшнее. Но все сходятся в одном: количество вирусов растёт опережающими темпами. Каждый год новых вирусов появляется значительно больше, чем в предыдущем. Поэтому для выпуска новых баз сигнатур нужен постоянно растущий штат хороших специалистов. Соответственно, крайне затруднительно выпускать качественный бесплатный антивирус — зарплату-то надо откуда-то брать. Коммерческие антивирусы продаются по принципу подписки — необходимо каждый год платить за продолжение обновления баз. Поэтому следующее требование к антивирусу такое: купленный продукт крупного производителя с продлённой подпиской.

Какой бы антивирус вы ни взяли, появление сигнатур в базах неизбежно будет отставать от появления вирусов. Даже если отставание будет измеряться несколькими часами, за эти часы технически возможно заразить огромное количество ПК (спасибо социальным сетям, смартфонам и прочим средствам массовых коммуникаций). Поэтому мало искать сигнатуры известных вирусов — хороший антивирус должен каким-то образом уметь находить и ещё неизвестные вирусы. Введено даже специальное понятие — 0day, то есть угроза, с момента обнаружения которой прошло нуль дней, и защиты ещё нет. К примеру, Stuxnet использовал неизвестную ранее уязвимость Windows, против которой не существовало патчей. Поэтому Stuxnet — это тоже 0day-угроза. Обнаружение и защита от подобных неприятностей — задача крайне сложная. Для её реализации серьёзные антивирусы помимо сигнатурного поиска могут использовать различные так называемые проактивные технологии: от эвристики (то есть поиска вирусов по некоторым дополнительным гипотезам) до полной виртуализации программ (то есть исполнения программ не на самом ПК, а в некотором его эмуляторе). Ограничение прав пользователей и UAC, кстати, это тоже, в каком-то смысле, проактивная защита. Думаю, что по мере нарастания вирусной армии подобные технологии выйдут на первый план, а гонка за сигнатурами будет в итоге проиграна.

Наконец, антивирус не должен мешать жить рядовому пользователю ПК. Вспоминая неудобства, приносимые UAC, в первую очередь хочется поменьше вопросов от антивируса. Почему антивирус вообще задаёт вопросы? Во-первых, у методов обнаружения вирусов есть определённая погрешность работы. В ряде случаев они приводят к ложным срабатываниям, то есть полезную программу определяют как вирус. Поэтому необходим ручной контроль со стороны пользователя. Во-вторых, нужна определённость, что́ делать с найденными угрозами: блокировать, разрешать, помещать в карантин и т. д. Чтобы снизить количество вопросов, каждый антивирус имеет набор правил: такие-то ситуации разрешаем, такие-то ситуации блокируем автоматически, в таких-то ситуациях всё-таки спрашиваем у пользователя и т. п. Чем богаче набор встроенных правил для массовых программ (тех же браузеров), тем меньше будет вопросов. А значит, опять нужны базы с обновлениями, но уже базы доверенных программ. Хорошо, когда антивирус самообучается (хотя бы на уровне автоматического создания правил по уже полученным ответам). Конечно, нужен удобный интерфейс системных настроек, чтобы быстро найти и поменять неудачное правило.

Управлять обновлениями прикладных программ не столь удобно. У каждого производителя свои средства обновлений. Часто даже у разных программ одного производителя нет единого центра обновлений. Тем не менее, основные черты сказанного про обновления Windows справедливы и здесь. Обновления безопасности выходят, их нужно ставить, есть теоретический риск испортить работу, но риск поймать вирус через незакрытую уязвимость популярной программы гораздо выше. Поэтому обновления нужно ставить, и лучше, чтобы каждая программа делала это автоматом.

Есть ещё один важный элемент компьютерной безопасности, который я не назвал — это сетевой экран, он же фаервол, он же брандмауэр. Существует распространённое мнение, что он тоже нужен для защиты от вирусов. В моей практике был неописуемый случай, когда испуганный угрозой вирусов пользователь решил подключить два особо важных ПК к локальной сети через аппаратные фаерволы. Не знаю, что именно он рассказывал в магазине продавцу, но в итоге были закуплены… два ADSL-модема.

И отдельным абзацем про Apple. Есть ботнет под iPhone, ворующий банковские данные (правда, только у iPhone, взломанных их хозяевами). Есть ботнет из Маков, распространяющийся через ошибку в системе безопасности, для закрытия которой нужно ставить обновление. В общем, тех же щей, да пожиже влей.

Вирусы — наша общая беда. Даже если мой ПК не заражён, мне приходится разгребать спам, приходящий от заражённых ПК. Поэтому борьба с ними — общее дело. Помните сами и доносите до всех остальных пользователей три простых правила защиты:

- Будьте осторожными, а тому, кто не может быть осторожным, ограничьте права.

- Установите хороший антивирусный монитор и следите за продлением подписки.

- Ставьте обновления безопасности на все программы.

Если у вас упущен хотя бы один пункт из списка, риск заражения высок.

Читайте также: