Вирусы которые взламывают банковские счета

Почти половина россиян используют интернет-банк для управления своими счетами. При этом мало кто задумывается, что рискует стать жертвой хакеров, а такой риск есть. По прогнозам экспертов, количество атак на интернет-банки в 2019 году увеличится. Особенную активность злоумышленники будут проявлять в период праздников. Как защитить свой личный кабинет, разбирался Лайф.

Количество атак с целью хищения средств у россиян будет расти, считает директор департамента информационной безопасности банка "Открытие" Владимир Журавлёв. По его словам, это связано с увеличением числа клиентов, которые пользуются дистанционными сервисами: как банковскими, так и другими (госуслуги, интернет-магазины, заказы билетов, школьные порталы). Особенно мошенники активизируются с 30 декабря по 8 января, когда бдительность пользователей усыплена, отметили в компании Attack Killer.

— Любые большие праздники или крупные события — Новый год, чёрная пятница или, допустим, чемпионат мира по футболу сопровождают всплески преступности в Интернете, — констатировал замруководителя лаборатории компьютерной криминалистики Group-IB Сергей Никитин. — Хакеры используют любые способы, чтобы заработать. К сожалению, большинство пользователей становятся их жертвами из-за собственной невнимательности и халатности.

Специалисты по кибербезопасности предупреждают, что в 2019 году кибермошенники будут использовать уже обкатанные схемы взлома интернет-банков: фишинг, трояны, социальную инженерию и DDOS-атаки.

— Всего выручка фишинговых ресурсов, использующих бренды известных банков и компаний, в среднем за месяц работы составляет 3 млн рублей, — рассказал эксперт. — Посетителями таких сайтов ежемесячно становятся около 200 тыс. человек.

— Пользователи могут скачать и открыть новогоднюю открытку или установить приложение-агрегатор купонов и скидок, за которыми скрываются трояны или вирусы ПК, — пояснил эксперт.

Чтобы не стать жертвой этого способа атак, в Positive Technologies рекомендуют устанавливать и регулярно обновлять антивирусы.

Третий метод захвата доступа в личный кабинет клиента банка — социальная инженерия. Хакер может позвонить вам, представиться сотрудником IT-департамента кредитной организации и попросить логин-пароль для входа в онлайн-приложение под любым предлогом. Например, мошенник может сказать, что сейчас идёт обновление базы клиентов, которые используют интернет-банк.

— Существует целенаправленная и широковещательная социальная инженерия, — отметил директор департамента безопасности Московского кредитного банка Вячеслав Касимов. — В первом случае хакеры получают как минимум контактные данные пользователей интернет-банка и адресно выманивают у них логин-пароль для входа в онлайн-кабинет, представляясь теми же сотрудниками службы безопасности кредитной организации. При втором сценарии мошенники занимаются прозвоном базы номеров или отправкой СМС-сообщений о проблемах с доступом в интернет-банк и просьбой перезвонить по определённому телефону. Когда клиент сделает это, у него выманивают логины и пароли.

Также хакер может попросить вас сгенерить якобы тестовые транзакции в личном кабинете, после чего средства уйдут со счёта. На протяжении первой половины 2018 года доля атак с помощью социальной инженерии составляла около 30%, указали в Positive Technologies.

Чтобы не попасть на удочку злоумышленников, необходимо помнить, что логин-пароль от интернет-банка нельзя сообщать третьим лицам. Сотрудники кредитных организаций никогда не запрашивают у клиентов подобную информацию, отмечают в Positive Technologies.

Кроме того, кибермошенники могут устроить DDOS-атаку на ваш интернет-банк, чтобы скрыть уже совершённые хищения, отметила управляющий партнёр аудиторской компании 2К Тамара Касьянова. Если вы не можете зайти в онлайн-приложение, постарайтесь проверить состояние счёта другим способом — например, обратитесь в банк, советует Тамара Касьянова. Возможно, злоумышленники уже увели деньги и с помощью DDOS-атаки заметали следы, пояснила она.

Специалисты по кибербезопасности рекомендуют при работе с интернет-банком применять дополнительные способы безопасности. В частности, советуют использовать для входа в личный кабинет одноразовые пароли, приходящие на телефон. Для доступа в интернет-банк лучше сгенерить не примитивный пароль, а набор цифр и букв, включая заглавные, указал директор по развитию бизнеса "БКС премьер" Антон Граборов. По его словам, нужно регулярно менять пароль, но в реальности это делают единицы банковских пользователей.

Необходимо обращать внимание на название кредитной организации и её сайт, когда вы вводите её адрес в браузере, добавил он. Даже одна ошибка в символе может привести вас на ресурс мошенников, констатировал Антон Граборов. По его словам, дополнительно необходимо установить лимиты на переводы между счетами: это спасёт от потери всех средств в случае взлома личного кабинета. Самый простой и удобный способ контролировать всё, что происходит с вашими финансами, — подключить СМС-оповещение или push-уведомления, чтобы информация обо всех транзакциях приходила на телефон, позволяя всегда держать руку на пульсе.

Клиентам банков нужно проявлять повышенную бдительность при работе с онлайн-приложениями кредитных организаций, особенно в начале 2019 года. Новогодние каникулы — привлекательное время для разного рода кибератак, так как в банках — только дежурный персонал, остальные в отпусках и все сильно расслаблены.

Чем активнее сегодня развиваются интернет-технологии, тем изощрённее становятся те, кто хочет воспользоваться ими для корыстных целей. В последнее время не только в России фиксируются масштабные утечки персональных данных, совершаемые, как правило, в мошеннических целях. На поверку оказывается, что против некоторых видов интернет-мошенничества бессильны все фаерволы и антивирусы вместе взятые. Жертвами теперь становятся крупные банки с очень продвинутыми системами защиты.

Фото: City News Moskva / Globallookpress

Однако если WannaCry был вирусом в прямом смысле слова, то есть он мог быть нейтрализован с помощью программных средств, то сегодня настало время принципиально новых угроз. В некотором смысле их можно назвать нативными, так как мошенникам теперь и вовсе нет нужды устанавливать на компьютер жертвы какое-либо вредоносное ПО. И в этом (мы вынуждены это признать) они сегодня оказываются хитрее производителей антивирусов.

Вас ограбили. А вы не заметили?

Именно согласно этому утверждению и работает новая схема. При этом пользователь действительно может и не догадываться о том, что уже передал мошенникам всё необходимое для того, чтобы те начали действовать. Причём масштабы тут как сугубо частные — применительно к отдельному пользователю, так и корпоративные.

О так называемом фишинге (от англ. phishing и fishing — рыбалка, выуживание). Под фишингом понимают процесс выманивания у пользователя каких-либо персональных данных обманным путём. Как правило, при помощи фальшивых страниц авторизации на популярных сервисах. Эпидемиям фишинга в разное время были повергнуты разные страны, а сейчас, по словам специалистов, хищение данных, а затем и средств всё чаще происходит и в нашей стране. При этом на удочку попадаются сотрудники крупных банков, которые, сами того не ведая, передают мошенникам персональные данные клиентов или доступ к клиентским базам.

Фото: Rawpixel / Shutterstock.com

Возникает вопрос: как же так получается, что сотрудник банка или другой крупной организации оказывается не в состоянии обнаружить подвох? Специалисты дают такой ответ: сотрудники банков, во-первых, очень часто общаются даже друг с другом при помощи корпоративной почты. Через неё они реагируют на любые запросы клиентов или связанных с банком организаций. В общем большом и разношёрстном потоке писем выделить одно и отметить его как подозрительное почти невозможно. Во-вторых, банковские служащие нередко сталкиваются с различными корпоративными мероприятиями или предложениями о повышении квалификации, о необходимости аттестации или по другим похожим поводам.

Почему это опасно?

Поясняется, что всё дело в человеческом факторе, ведь люди сами передают персональные данные. Опасность состоит также в том, что при помощи фишинга хакеры могут получить доступ к другим аккаунтам, то есть расширить сферу воздействия и объём собираемой информации. И это уже не говоря о том, что к злоумышленникам могут попасть критические данные, которые носят ответственный корпоративный или даже государственный характер.

Как распознать фишинг и не стать жертвой?

Очевидно, что антивирусное программное обеспечение, как и почтовые фильтры, далеко не всегда эффективны против фишинга. Уже говорилось, что речь идёт о человеческом факторе. Как это ни парадоксально, но бороться с фишингом можно его же условным оружием — проявляя внимательность.

Совершенно не важно, как злоумышленники получат персональные данные. Как отмечают специалисты, чаще всего они не будут возиться с ними сами, а просто зашифруют и продадут различным интересантам, покупающим готовые базы данных в теневом сегменте интернета. Это уже те люди, у которых отработаны схемы снятия денег со счетов.

Именно поэтому лучшая защита от фишинга — внимательность. Проблема, как уже говорилось, является общемировой, а жертвами становятся всё более крупные компании, включая банки, у которых, как правило, есть максимум информации о гражданах. Если на почту пришло подозрительное письмо или даже письмо от известной фирмы — не стоит сразу кликать на ссылку и уж тем более вводить свои данные в открывшемся окне браузера.

Фото: wk1003mike / Shutterstock.com

Взлом онлайн-банка — получение доступа к денежным счетам граждан с помощью вредоносных программ или мошеннических действий через несанкционированный доступ к системе дистанционного банковского обслуживания (ДБО).

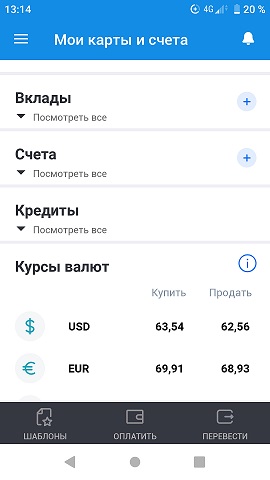

Банки стараются предложить своим клиентам эффективные механизмы управления счетом и личным кабинетом, удобно организовать финансовое взаимодействие клиентов с их контрагентами. Для этого разрабатываются специальные веб-приложения, которые и позволяют производить манипуляции с активами, хранящимися в банке. Совокупность веб-сервисов, которые предоставляют возможность не только получать справочную информацию по счетам, но и давать банку поручения о движении денежных средств, называются онлайн-банкингом.

Однако скорость, с которой выпускаются новые продукты, может сыграть негативную роль. Если при разработке веб-приложения не было уделено достаточно внимания безопасности, то посторонние злоумышленники вполне могут вмешаться в работу онлайн-банкинга и ограбить его клиентов. Таким образом, взлом онлайн-банкинга — это выполнение злоумышленниками несанкционированных транзакций от имени клиента.

При этом банк имеет ограниченное влияние на клиента в части обеспечения безопасности. Например, он не может научить людей правильно хранить пароли от системы онлайн-банкинга или электронные сертификаты, проверять свои компьютеры на наличие вредоносных программ и выявлять другую нежелательную активность. Поэтому в договорах с банком обычно указано, что ответственность за несоблюдение требований безопасности лежит на клиенте, а это, в свою очередь, не позволяет последнему получать возмещение убытков после инцидентов ИБ. Поэтому компании и физические лица, выбирая банк с возможностью дистанционного обслуживания, должны проверять, какие инструменты защиты он может им предоставить.

Классификация и способы взлома онлайн-банка

Методы взлома онлайн-банкинга аналогичны вариантам взлома любого веб-приложения:

Жертвы взлома онлайн-банка

Основным объектом воздействия в данном случае является веб-приложение банка. Впрочем, кредитные организации и их сотрудники уже весьма квалифицированны (как в информационных технологиях, так и в ИБ), поэтому хакеры обычно атакуют слабое звено — клиентов или их компьютеры. В большинстве случаев эти операции оказываются более эффективными, чем воздействие на информационную систему банка. Впрочем, вполне возможна атака на банк через клиента — например, с помощью вставки вредоносного кода во вполне легальную и предсказуемую переписку с ним.

Пользователю клиентской программы онлайн-банкинга важно понимать, что происходит с приложением, когда совершается транзакция: любые подозрительные действия стоит расценивать как попытку мошенничества. Рекомендуется не вводить идентификационную информацию в подозрительные формы, проверять надежность HTTPS-соединения и контролировать активность других приложений. Также стоит иметь второй фактор аутентификации, независимый от веб-приложения — например, получение одноразовых паролей по SMS. Кроме того, стоит открывать приложение из закладок, а не по ссылкам из присылаемых сообщений.

Источники атак на онлайн-банки

Злоумышленники охотятся за идентификационными данными банковских веб-приложений, чтобы попытаться получить доступ к деньгам клиентов. Проблема усугубляется тем, что изначально протокол HTTP не был рассчитан на создание защищённых приложений — в основном он служил для показа отдельных страниц. Механизмы, обеспечивающие целостность транзакций и сессий, появились в нем недавно и являются необязательными расширениями. Таковы, в частности, сookie-файлы, которые как раз и предназначены для сохранения информации о сеансах связи. В то же время воровство этих идентификаторов позволяет злоумышленникам вмешиваться в работу приложения и совершать несанкционированные действия. Разработчикам систем онлайн-банкинга необходимо иметь это в виду.

При этом средства защиты на стороне банка могут потребовать весьма больших ресурсов. Даже простой переход всего сайта на защищённый вариант протокола HTTPS является сложной задачей, не говоря уже о нагрузке, которую создаёт шифрование при его массовом использовании. Традиционно защиту распространяют только на наиболее значимые места веб-приложений, а остальная (порой большая) часть остаётся незащищённой. Современные браузеры имеют визуальные метки для оценки защищённости соединения, и пользователи должны за ними следить.

Кроме того, всплывающие окна и другие элементы веб-интерфейса не всегда имеют визуальную атрибутику самого сайта — пользователь не может достоверно определить, к какому сайту какое окно относится, что позволяет злоумышленникам открывать поверх страниц банков собственные запросы идентификационной информации, которые сложно визуально отличить от легитимных. Обман пользователя с помощью манипуляций с веб-интерфейсом создаёт угрозу для веб-приложений, требующих защиты от утечки важной информации. Именно в этой плоскости идёт соревнование между разработчиками приложений, которые пытаются предложить пользователям новые инструменты защиты, и хакерами, придумывающими новые методы обхода этих инструментов. Наиболее эффективным методом сейчас является выход за пределы веб-интерфейса с помощью SMS-уведомлений и контрольных звонков, но хакеры уже начинают адаптировать и эти механизмы для своих целей.

Анализ риска

Защищать онлайн-банк нужно с двух сторон — самого банка и клиента. Основная цель защиты со стороны банка — выявить и блокировать попытки манипулирования веб-приложением и передаваемым трафиком. Лучше всего использовать для этого защищённый протокол HTTPS, для чего стоит установить обратный прокси-сервер, который будет заниматься расшифровкой трафика пользователей. Иногда такие прокси-серверы также выполняют функции надёжной аутентификации пользователей и идентификации устройств, выполняют функции Web Application Firewall (WAF). Они же могут решать задачи по балансировке нагрузки, оптимизации загрузки приложений и другие, не связанные прямо с безопасностью, но полезные для оптимизации веб-приложений. Хорошей практикой является предложение клиентам технологии двухфакторной аутентификации с помощью специальных аппаратных токенов, распознавания лиц и голоса, одноразовых паролей, присылаемых по SMS, и других методов. Хорошо, если клиент может самостоятельно выбрать наиболее удобный и приемлемый по стоимости метод дополнительной аутентификации.

Отдельно стоит упомянуть о механизмах проверки на манипулирование средой исполнения браузера. Для этого можно использовать, например, технологию SSL-антивируса — специального скрипта, сканирующего окружение пользователя на предмет обнаружения вредоносной активности. Кроме того, можно фиксировать отпечаток оборудования, с которого пользователь загружает веб-приложение. Если он заходит с устройства, которое раньше не применял, то стоит попросить его пройти дополнительную проверку и указать это устройство как собственное. Некоторые производители средств защиты предлагают подобные инструменты контроля пользовательской среды исполнения веб-приложения.

Вредоносные программы для Android – это отдельный класс софта, который пользователи в большинстве своём рассматривают как нечто само собой разумеющееся. Ведь если существуют приложения доброкачественные, почему не должно быть тех, которые направлены на то, чтобы обмануть или нажиться на халатности пользователей? Ну, а поскольку попадаются на удочку злоумышленников только самые невнимательные пользователи, то по большому счёту никому вирусные программы не мешают. Тем не менее, иногда попадаются такие вирусы, от которых могут пострадать все.

Новый вирус ворует деньги со счетов пользователей. Берегитесь

Читайте также: Популярные антивирусы для Android оказались опасными шпионами

Насколько опасен Android-вирус

Читайте также: Google попросила антивирусные компании искать вирусы в Google Play

Опасность вируса, о котором идёт речь, состоит в его полной автономности. Ведь если раньше троянские программы подменяли собой банковские приложения и подсовывали пользователям поддельные страницы авторизации, куда жертвы вводили свои данные авторизации, то новый вирус всё делает автоматически. Скорее всего, он получает доступ к SMS-сообщениям, при помощи которых подтверждает совершение транзакции, делая всё в фоновом режиме и не позволяя пользователю узнать о краже.

Защита от вирусов

Пока не очень понятно, как именно распространяется вирус и действительно ли это вирус, а не троянская программа, которая требует определённых действий от самого пользователя. Тем не менее, практически наверняка заразиться им можно только через сторонние источники софта, к которым многие пользователи обращаются за взломанными версиями платных приложений, чтобы не платить за них полную стоимость, как того требует Google Play. Вероятно, некоторые из этих программ и содержат в себе вредоносный код, ворующий деньги. Поэтому единственный способ уберечь себя от взлома, — пользоваться только официальным каталогом ПО.

На прошлой неделе стало известно, что Apple и Google планируют запустить универсальную систему трекинга больных коронавирусом по протоколу Bluetooth. Совместная разработка двух компаний должна была запуститься в середине мая и объединить iOS и Android. На тот момент это была чуть ли не вся информация, которую Apple и Google предпочли предать огласке. Скорее всего, они и сами-то не знали до конца, как что будет работать. Но, тем не менее, буквально несколько часов назад стало известно, что, во-первых, компании решили перенести запуск системы на более ранний срок, а, во-вторых, внесли в неё ряд существенных изменений.

У нас часто спрашивают, как можно запустить WhatsApp на планшете или компьютере. Такая возможность действительно очень полезна, но почему-то WhatsApp до сих пор не реализовал такую функциональность своего мессенджера. Напомню, самого популярного в мире! Возможно, разработчиков и так все устраивает или просто это их жизненная позиция, но это ненормально. Я бы с удовольствием пользовался именно WhatsApp, если бы мне дали кроссплатформенность и возможность удобно отправлять файлы. Собственно то, что почти с самого начала было у Telegram. Ну, да ладно, это лирические отступление. Сегодня расскажу, как все же можно запустить WhatsApp на любом компьютере. В этом нет ничего сложного, но знают об этом не все.

Игры для смартфонов всегда были чем-то, во что можно поиграть в дороге. Но студии не унимались и очень старались сделать что-то действительно красивое. Получалось не всегда, но иногда были настоящие шедевры, в которые хотелось поиграть не только в автобусе, но и дома на диване. Иногда такие игры даже вытесняли настоящие консольные игры. Получается, что мы пришли к той эпохе, когда мобильные игры стали полноценным направлением и даже отдельной индустрией. Конечно, больше всего сливок собирают Fortnite, PUBG и некоторые представители игр типа ”три в ряд”. Но есть и более красивые и детально проработанные игры. Про них сегодня и поговорим.

Чтобы дважды обезопасить себя от нового вируса не пользуйтесь андроидом и банковскими приложениями.

Расстроенный пользователь смотрит на свой банковский счет (источник)

Деятельность злоумышленников по взлому и дальнейшему использованию в своих интересов мобильных устройств расцвела в последнее время буйным цветом. Во-первых, этих устройств стало очень много, так что даже при использовании относительно примитивных инструментов шанс зацепить кого-нибудь все равно довольно велик. Во-вторых, мы очень уж активно доверяем им все детали свой личной и, отдельно, семейной и финансовой жизни. В-третьих, мобильные устройства стали удобным инструментом взаимодействия с банками – тут и авторизация, и SMS-банк, и банковские приложения. Все это делает мобильные устройства лакомым куском для создателей вредоносного ПО: в случае успешного заражения из них можно вытянуть очень много ценного.

Наиболее перспективный и прибыльный на сегодня вид вредоносного ПО – это банковские троянцы, которые перехватывают управление взаимодействием с банком и опустошают банковский счет.

Один из простых путей: заразить ПК, а через него уже – мобильное устройство. Хотя на сегодняшний день заражение ПК с Windows через новую, неизвестную уязвимость в системе встречается достаточно редко. Неизвестная уязвимость (т.е. 0day) встречается редко, на черном рынке стоит дорого, а при массовом заражении довольно быстро вычисляется и закрывается патчами. Поэтому для массовой рассылки вредоносного ПО (того же банковского трояна) игра чаще всего не стоит свеч.

Куда чаще используются уже старые и известные уязвимости, которые закрыты обновлениями ОС – расчет идет на тех пользователей, у которых не работает или отключено автоматическое обновление. Либо для атаки на систему используются уязвимости в стороннем ПО – браузерах, флэш-плеере и других приложениях Adobe, Java-машине и пр.

Незакрытая уязвимость = большие проблемы (источник

Если антивирусная компания находит такую уязвимость либо ловит трояна и по его поведению видит, как он проникает в систему, то она сразу информирует о проблеме разработчиков. Дальше – у всех по-разному. Например, представители Лаборатории Касперского говорят, что в большинстве случаев Google старается выпускать патчи достаточно быстро, Adobe тоже. И при этом относительно невысоко оценивают Safary для Mac, называя его одним из рекордсменов по количеству уязвимостей. А Apple реагирует когда как – иногда заплатки выходят очень быстро, иногда уязвимость может оставаться открытой чуть ли не год.

Если ПК уже заражен, далее при подключении мобильного устройства троян пытается либо напрямую заразить его, либо заставить пользователя установить вредоносное приложение.

Оказалось, что это работает даже для устройств Apple – недавно обнаруженный троян WireLurker использовал именно эту схему. Сначала заражал ПК, потом – подключенный к нему смартфон. Это возможно потому, что iPhone или iPad рассматривает компьютер, к которому подключен, как доверенное устройство (иначе как ему обмениваться данными и применять обновления ОС?). Впрочем, для iOS это исключительная ситуация (подробнее я расскажу о том, как работает WireLurker, в другом материале), а так система очень хорошо защищена от внешних вторжений. Но с важной оговоркой: если не делать джейлбрейк устройства, который полностью снимает защиту и открывает устройство для любой вредоносной деятельности. Вот для джейлбрейкнутых айфонов вирусов предостаточно. Для техники на iOS есть варианты с успешными APT (целевыми атаками), но обычные пользователи с ними почти не сталкиваются, да и усилий для заражения конкретного устройства там приходится прикладывать очень много.

Основная головная боль (и одновременно основной источник заработка) для всех антивирусных компаний – смартфоны на Android. Открытость системы, являющаяся одним тиз ее основных плюсов (простота работы, огромные возможности для разработчиков и пр.) в вопросах безопасности оборачивается минусом: вредоносное ПО получает много возможностей проникнуть в систему и получить над ней полный контроль.

Зачастую старый добрый замок надежнее (источник)

Ну а дальше начинается самое интересное – зачем этот вирус в системе нужен.

Для начала, пару слов о ситуации, когда заражен ПК, и троян оттуда передал свой компонент на смартфон, где тот успешно заработал. Основной троян может перехватить реквизиты (например, с помощью клавиатурного шпиона или через браузер) и воспользоваться ими, либо просто удаленно зайти на сайт банка через вашу же систему. При совершении операции на смартфон приходит код, его перехватывает второй компонент и передает первому для завершения операции. Для передачи кода может использоваться как интернет-соединение, так и отсылка кода с помощью исходящего смс-сообщения

Впрочем, если мобильное устройство уже заражено, помощь большого ПК может и не потребоваться.

Самый простой способ украсть деньги с использованием зараженного смартфона – через SMS-банкинг. Большинство банков дают возможность получать информацию о балансе и проводить операции посредством кодированных сообщений на короткий номер. Этим очень легко воспользоваться.

Попав в систему, троян рассылает сообщение с запросом баланса на известные ему номера банков. Некоторые версии умеют определять, в какой стране обитает пользователь, посмотрев региональные настройки телефона, и скачивают с командного сервера список номеров для конкретной страны. Если по одному из номеров получен ответ, то можно начинать вывод денег на подставной счет, откуда они потом обналичиваются. Схема простая и распространенная, причем работает не только при взломе телефона, но и, например, если его украдут. Есть даже ситуации, когда по подставной ксерокопии паспорта или доверенности восстанавливают SIM-карту с тем же результатом. В теории, при смене SIM-карты SMS-банк и интернет-банк должны блокироваться, но это происходит не всегда.

Радикальный подход к безопасности паролей (источник)

Зараженная мобильная система может сама вытягивать информацию из пользователя в самых, казалось бы, невинных ситуациях. Например, при покупке приложения в Google Play у вас появляется дополнительное окно, где просят, в дополнение к паролю, подтвердить номер вашей кредитной карты. Окно поверх приложения Google Play, в нужный момент, все вполне логично и не вызывает сомнений. А на самом деле, это мобильный вирус SVPenk, который таким образом ворует данные кредитки… точнее, даже не ворует — пользователь отдает их ему сам.

Конечно, иметь интернет-банк и канал подтверждения через SMS на одном устройстве – не очень хорошее решение, но редко у кого с собой одновременно два телефона. Лучше всего подтверждение банковских операций к SIM -карте, вставленной в старый телефон без доступа в интернет.

Все эти предметы позволяют украсть у вас деньги (источник)

На этом, собственно, и все: теперь у злоумышленников есть логин, пароль, и приложение на смартфоне, которое будет перехватывать SMS с паролями (для этого оно устанавливает собственный сервис прослушки SMS), скрывать их от пользователя и отправлять их на командный сервер (умеет это делать и через интернет, и через SMS). Кроме этого, приложение для смартфона умеет собирать и отсылать на командный сервер довольно много разной информации о телефоне и его владельце.

В целом, Emmental – сложная операция, требующая высокой квалификации и профессионализма участников. Во-первых, она включает создание двух разных троянов под две платформы. Во-вторых, разработку серьезной инфраструктуры под них – сервера DNS, фишинговые сайты, тщательно мимикрирующие под сайты банков, командный сервер, координирующий работу сайтов и приложений, плюс сам модуль для кражи денег. Самоудаляющийся модуль заражения ограничивает возможности для исследования – в частности, заражение могло происходить не только через почту, но и другими способами.

Здесь мы описали лишь пару ситуаций, когда вирус получает контроль над смартфоном, и этого хватает для того, чтобы осуществить перевод денег на подставной счет. Существует очень много самых разнообразных вариантов банковских троянев, которые используют разные (подчас весьма сложные и даже изящные) схемы заражения и похищения данных, а вслед за ними и денег.

Читайте также: