Вирусный аналитик not лаборатория касперского

Да, эту фотографию нам дали в ЛК. Поэтому на ней солнце, трава и лето:)

На входе меня встретила приятная девушка Маша из департамента корпоративных коммуникаций. Чтобы ты понимал: это те люди, которые делают так, чтобы журналисты писали про компанию только хорошее. Маша явно оказалась бывалым бойцом. Она точно знала, куда меня вести. Завтракать! Вообще, если бы так начинался день антивирусного аналитика, то я бы подписался на работу прямо сейчас. Но мы с тобой понимаем, что это не так :).

Первое место, где я оказался. Крутая столовая

Поток файлов очень большой (ежедневно обрабатывается более 315 тысяч вредоносных объектов), поэтому в ход пускается и автоматика, которая может дать вердикт большей части поступающих файлов. Оставшаяся же часть ложится на плечи немногочисленных участников знаменитого круглого стола (смотри фотографию выше). Подавляющее большинство файлов здесь приходится на операционные системы Windows (кто бы сомневался), все остальные платформы по-прежнему составляют доли процента. Впрочем, отставим холивар.

Над самим круглым столом расположены мониторы с дашбордами, показывающие статистику в реальном времени, в том числе количество обработанных каждым участником семплов. В работе присутствует определенный соревновательный дух, но на лошадку с моим именем я бы сегодня не ставил.

В зависимости от обнаруженных активностей семплу присваивается определенный тип. У Kaspersky Lab существует строгая классификация объектов, одна из самых распространенных в антивирусной индустрии, в том числе и у других антивирусных вендоров.

Первый день антивирусного аналитика начинается незатейливо — с настройки рабочего ноутбука. Понятно, что надо заранее позаботиться о безопасности при анализе поступающих файлов, чтобы случайно не заразить рабочую систему. Вдумчивый читатель заметит: почему бы не использовать изолированное окружение, виртуальные машины? И будет прав, эти методы тоже активно используются, но имеют недостатки, так как серьезная малварь всегда пытается определить запуск в виртуальном окружении и лишний раз себя не выдавать. Для безопасной работы на компьютер устанавливается родной антивирус Касперского, а в исключения добавляется рабочая папка с семплами: иначе часть рабочего материала может ликвидироваться еще до анализа. Также настраивается политика ограниченного использования программ, а именно запрещается запуск файлов из рабочей папки с потенциально опасными расширениями. Это делается стандартными средствами Windows.

Судя по всему, далее новоиспеченный антивирусный аналитик устанавливает необходимое специализированное ПО для анализа, но на моем ноутбуке оно уже было:

- IDA Pro — Ида не нуждается в представлении. Известнейший мультиплатформенный дизассемблер, который поддерживает множество форматов файлов, обладает широкой функциональностью и автоматическим анализатором кода;

- HIEW — олдскул, известный дизассемблер. В отличие от неповоротливой IDA Pro, он легок и быстр, хотя и не обладает таким продвинутым анализатором кода и наличием разнообразных приблуд;

- ILSpy — декомпилятор файлов для платформы .NET. Как известно, исполняемые файлы .NET компилируются в промежуточный MSIL-код, непригодный для взора обычных дизассемблеров, на этот случай есть инструменты вроде ILSpy;

- VB Decompiler — декомпилятор для исполняемых файлов Visual Basic. На выходе дает файл, по содержанию напоминающий исходный код исполняемого файла, по которому можно определить суть проделываемых им действий.

Конечно, это далеко не полный набор инструментов, используемых в работе, но мне на день хватило и этого. Кстати, интересный момент: в начале его пути антивирусному аналитику не разрешается использовать никаких средств динамического анализа (OllyDbg, WinDbg, etc.). Только статика, только хардкор!

Когда все было готово к бою, мне на выбор было предоставлено несколько файлов, которые предстояло проанализировать. Хотелось для начала взять что попроще, но, к сожалению, по имени файлов судить было невозможно. Названия представляют собой нечто вроде хеша MD5, иначе говоря — бессмысленный набор цифр и букв. Расширений нет. Тогда я решил обратить внимание на размер файлов и взял самый мелкий. И не ошибся: этим файлом оказался слегка обфусцированный скрипт на Visual Basic. Для его анализа достаточно было обычного Notepad’а и немного наблюдательности. Специально для читателей я размещаю этот пример в первозданном виде на страницах журнала и не буду раскрывать деталей деятельности данного образца. Скажу лишь только, что семпл относится к категории Trojan-Downloader. Первый готов, переходим к следующему примеру!

Разминочный семпл на Visual Basic

Следующий файл я выбрал уже случайным образом, и он оказался более весомым — порядка сотни килобайт. В IDA Pro я заметил интересную строку, в которой фигурировали слова Borland и Delphi, что недвусмысленно намекало на средство разработки этого семпла. Специфика Delphi в том, что начинать анализ исполняемого файла с точки входа бесполезно чуть менее чем полностью: при таком подходе аналитик столкнется с over9000 всяческих вызовов и переходов в ассемблерном коде. Гораздо более правильным подходом будет начинать с другой стороны — просмотреть список используемых строк и импортов функций. В списке строк были обнаружены весьма интересные элементы, содержащие названия всех функциональных клавиш на клавиатуре. А в импортах — функция, которая возвращает нажимаемые на клавиатуре кнопки. Также были замечены импорты функций создания и записи в файл. После просмотра соответствующих мест в коде, где используются эти функции, был вынесен окончательный вердикт — этот семпл относится к категории Trojan-Spy. Однако в этом случае была представлена лишь часть троянского функционала, то есть сбор вводимой с клавиатуры информации, но никак не была реализована передача лог-файлов злоумышленнику. Это означает, что перед нами лишь один из модулей троянской программы.

Новоиспеченный дятел, или ваш покорный слуга весь в работе

315 тысяч вредоносных объектов ежедневно обрабатывается в ЛК

Обед оказался еще вкуснее, чем завтрак. Конечно, уже без улыбающейся девушки напротив, но зато с разговорчивым аналитиком, который посвящал меня в тайны касперского двора. Тут надо сказать, что ЛК компенсирует сотрудникам 300 рублей на питание ежедневно. Способ проверенный: хочешь привлечь классных сотрудников — дай им крутую задачу и хорошо накорми. Даже обидно: как мало нам надо :).

После обеда снова в бой. Еще один семпл на VB. Но этот объект отличался от первого тем, что здесь мы имеем дело со скомпилированным файлом, то есть исполняемым файлом Visual Basic. Это легко узнать по строковым константам, используемым в файле. К счастью, в природе существует прекрасная утилита VB Decompiler — декомпилятор для исполняемых файлов Visual Basic. Она преобразует исполняемый файл в скрипт на VB, более пригодный для анализа, хотя и в не сильно привлекательном виде. Быстрый анализ выявил, что этот семпл призывал пользователя зайти на некоторые подозрительные сайты. С одной стороны, это не является зловредной активностью, с другой — на этих сайтах пользователя, скорее всего, ждут неприятности, поэтому детектировать такие объекты тоже нужно. Такие программы будут относиться к категории Riskware. Выбор, детектировать или нет подобные программы, лежит на пользователе. По умолчанию в антивирусных продуктах конкретно Kaspersky Lab детектирование Riskware отключено.

Честно сказать, меня немного опечалило такое большое количество выпавших мне высокоуровневых зловредов, однако, как выясняется, это устойчивый тренд. Доходит до того, что вирусные писатели вконец наглеют — пишут малварь на каком-нибудь питоне или языке для автоматизации AutoIt, а потом компилируют это дело в exe.

Но все-таки удалось найти что-то более классическое — файл на языке С. То количество функций, которые я увидел в экспортах, подсказывало, что мы имеем дело с динамически подключаемой библиотекой. А имена экспортируемых функций намекали на то, что перед нами один из модулей троянской программы. Кроме того, в строковых константах были обнаружены имена многих антивирусных продуктов. Можно сделать вывод, что здесь используется какой-то обход антивирусов. Однако бывает так, что и во вполне безобидных программах появляются подозрительные строки с названиями антивирусов и путей их установки. Например, WinRAR: тут эти строки служат для того, чтобы можно было удобно просканировать архив на наличие вирусов через контекстное меню. В итоге можно сказать, что анализируемый объект с высокой долей вероятности попадет в категорию Trojan, хотя сама по себе библиотека и не выполняет никаких вредоносных действий.

Наставник пытается донести до меня истину

В непринужденной обстановке. Видимо палку забыли отфотошопить

За неполный рабочий день я сумел разобрать четыре семпла. Не без посторонней помощи, конечно :). Для типичного антивирусного аналитика это непозволительно мало — за такое, наверное, даже стреляют. Средний темп работы должен быть в четыре-пять раз быстрее! Здесь может показаться, что работа аналитика очень напряженная, но это не совсем так. Обстановка в лаборатории довольно спокойная, никакой суматохи я не заметил. Поэтому я сделал вывод, что не они очень быстро работают, а я — очень медленно :). И это нормально, за первый день работы антивирусный аналитик может разобрать и один семпл, а скорость приходит с опытом. По крайней мере, меня так утешали.

В среднем вирусному аналитику на анализ одного объекта требуется 20 минут. Итого получается 20-25 объектов за смену.

Ловим вирусы, исследуем угрозы, спасаем мир

![]()

Kaspersky_Lab 14 декабря 2011 в 12:25

Сегодня мы выпускаем очередной пост для Хабрахабра. Наш старший вирусный аналитик Закоржевский Вячеслав расскажет про интересную сторону киберкриминала.

Юзабилити-тестирование корпоративного продукта

Привет, народ!

Наконец-то, эксклюзивное предложение для читателей Хабрахабра!

Мы запускаем кое-какое интересное тестирование, и хотели бы пригласить вас поучаствовать.

Рабочий день дятла

AV vs FakeAV

Привет, Хабр. На связи Вячеслав Закоржевский, старший вирусный аналитик ЛК. Пока редакторы пишут очередные анонсы и прочую поэзию, есть возможность удивить вас мало-мальски техническим материалом.

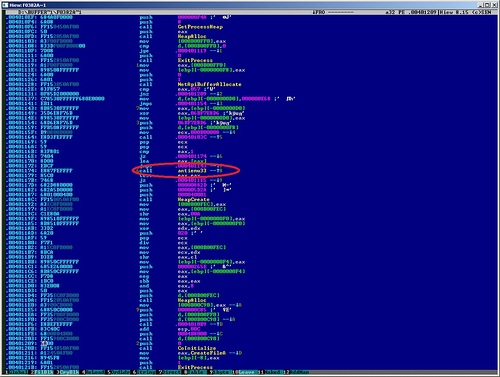

Все, наверное, знают, что есть множество разных фишек, с помощью которых малварщики защищают свои детища. Обычно они пытаются определить, работает ли приложение под виртуалкой, обойти эвристическую или проактивную защиту и т.д. Мы решили написать небольшой пример того, как в современном FakeAV (получен буквально пару дней назад) вирусописатели пытаются обойти АВ-продукты, песочницы и т.д. В исследуемом файле я обнаружил вызов экспортируемой функции с любопытным именем:

Скриншот зловреда из Hiew

Легальные буткиты

Для начала автор с подозрительной прозорливостью придумывает несколько случаев той самой неаккуратной реализации, которая могла бы позволить злодеям использовать легальные драйверы, протекторы, крипторы и классические анти-руткиты в своих злодейских целях. Ему практически удается убедить читателя, что легальный подписанный драйвер представляет потенциальную угрозу безопасности, в том случае, если руткит-технологии реализованы в нем с тщательностью российского автопрома. Мало того, с подозрительной осведомленностью утверждая, что и по ту сторону баррикад не дураки имеются, автор запугивает читателей возможностью злодеев разобрать им же самим придуманную небрежную реализацию драйвера режима ядра по косточкам и полученные таким варварским способом знания опять же — использовать в злодейских целях.

Маленькие устройства с большими проблемами

Как видно из статьи, Марту неподдельно волнует проблема безопасности сетевых устройств, таких как маршрутизаторы, точки доступа и DSL-модемы.

Спам в октябре 2011 года: выборы – выборы, спамеры –…

Как поется в одной широко известной и часто припоминаемой в последнее время песне

В нашей стране, при чем как на реальных ее просторах, так и на виртуальных, подготовка к выборам полным ходом пошла еще в сентябре-октябре. Старт предвыборных кампаний, дебатов и скандалов, нарушений избирательного законодательства, громких разоблачений и политических спамерских рассылок пришелся как раз на первую половину осени.

Нате, что ли, карты в руки!

Как страшно жить: от вирусов в QR-кодах до взлома промышленных гигантов

Планирует ли Microsoft захватить рынок информационной безопасности с помощью Windows 8?

Цифра месяца: 70K. Ежедневно

Очередной пост Евгения Касперского так и просится порадовать Хабр:

Наша служба и опасна и трудна. А ещё очень сложна. Простому смертному трудно понять все тонкости работы антивирусной компании. А нам ох как хочется о них рассказать! Так что мы по мере сил стараемся переводить их на человеческий язык. А вершина этого айсберга – свод цифр и фактов, которые иллюстрируют эту службу.

Например, вот такая любопытная инфографика:

Тестировать нельзя помиловать

Привет, Хабровчане! Дело в том, что Евгений Касперский запостил в своем блоге очередной остроумный текст, и мы думаем, что вам тоже следует прочитать его! Что вы думаете об этом?

Как и ожидалось, недавний пост про тест производительности Passmark наделал некоторого шума. Причём главное – шум был не столько в блоге, сколько в антималварной индустрии. Ну, это именно то, чего обычно хочет настоящий Монморанси :)

Короче – получилось. Поскольку хочется найти истину. И не только – очень бы хотелось каким-то образом стимулировать правильность антивирусного тестирования.

А как вообще надо тестировать антивирусы?

Whitelisting: про технологию, ее перспективы на рынке и полезность для компании

Мы в твиттере: будь в курсе всех новостей от экспертов ЛК!

Глобальный лонч корпоративных продуктов онлайн

Applе, облака и персональные данные

Привет, Хабрахабр! Мы тут выудили интересное интервью нашего эксперта Александра Гостева, и готовы им с вами поделиться: наводит на размышления…

Я согласен, что у облачных технологий большое будущее. Однако не стоит преувеличивать их свойства и роль в ИБ…

Единство двух миров

Смотрим в облака

Как iPhone победил блокер

Что послужило предпосылками к его созданию и чем приложение может быть полезно пользователям?

\u00ab\u041b\u0430\u0431\u043e\u0440\u0430\u0442\u043e\u0440\u0438\u044f \u041a\u0430\u0441\u043f\u0435\u0440\u0441\u043a\u043e\u0433\u043e\u00bb \u0443\u0436\u0435 21 \u0433\u043e\u0434 \u0437\u0430\u0449\u0438\u0449\u0430\u0435\u0442 \u043c\u0438\u0440 \u043e\u0442 \u043a\u0438\u0431\u0435\u0440\u0443\u0433\u0440\u043e\u0437. \u0411\u043e\u043b\u0435\u0435 400 \u043c\u0438\u043b\u043b\u0438\u043e\u043d\u043e\u0432 \u043f\u043e\u043b\u044c\u0437\u043e\u0432\u0430\u0442\u0435\u043b\u0435\u0439 \u0432\u044b\u0431\u0438\u0440\u0430\u044e\u0442 \u043d\u0430\u0448\u0438 \u0442\u0435\u0445\u043d\u043e\u043b\u043e\u0433\u0438\u0438 \u0434\u043b\u044f \u0437\u0430\u0449\u0438\u0442\u044b \u0441\u0432\u043e\u0438\u0445 \u0434\u0430\u043d\u043d\u044b\u0445, \u0430 \u043c\u044b \u043a\u0430\u0436\u0434\u044b\u0439 \u0434\u0435\u043d\u044c \u0440\u0430\u0431\u043e\u0442\u0430\u0435\u043c \u043d\u0430\u0434 \u0438\u0445 \u0441\u043e\u0432\u0435\u0440\u0448\u0435\u043d\u0441\u0442\u0432\u043e\u0432\u0430\u043d\u0438\u0435\u043c. \u0421\u0435\u0433\u043e\u0434\u043d\u044f \u043d\u0430\u0448\u0430 \u043a\u043e\u043c\u0430\u043d\u0434\u0430 \u2014 \u044d\u0442\u043e 4 000 \u044d\u043a\u0441\u043f\u0435\u0440\u0442\u043e\u0432, \u043a\u043e\u0442\u043e\u0440\u044b\u0435 \u0440\u0430\u0431\u043e\u0442\u0430\u044e\u0442 \u0432 37 \u0441\u0442\u0440\u0430\u043d\u0430\u0445 \u043c\u0438\u0440\u0430. \u0412\u0441\u0435 \u043c\u044b \u2014 \u043e\u0431\u044b\u0447\u043d\u044b\u0435 \u043b\u044e\u0434\u0438, \u0441\u043e \u0441\u0432\u043e\u0438\u043c\u0438 \u043e\u0441\u043e\u0431\u0435\u043d\u043d\u043e\u0441\u0442\u044f\u043c\u0438 \u0438 \u0443\u0432\u043b\u0435\u0447\u0435\u043d\u0438\u044f\u043c\u0438, \u043d\u043e \u0432\u043c\u0435\u0441\u0442\u0435 \u043c\u044b 24 \u0447\u0430\u0441\u0430 \u0432 \u0441\u0443\u0442\u043a\u0438 \u0441\u043f\u0430\u0441\u0430\u0435\u043c \u043c\u0438\u0440. \u0420\u0430\u0431\u043e\u0442\u0430 \u0443 \u043d\u0430\u0441 \u2014 \u044d\u0442\u043e \u0432\u043e\u0437\u043c\u043e\u0436\u043d\u043e\u0441\u0442\u044c \u0441\u0442\u0430\u0442\u044c \u043d\u0430\u0441\u0442\u043e\u044f\u0449\u0438\u043c \u0433\u0435\u0440\u043e\u0435\u043c, \u043e\u0441\u0442\u0430\u0432\u0430\u044f\u0441\u044c \u0441\u0430\u043c\u0438\u043c \u0441\u043e\u0431\u043e\u0439.

\u041e\u0441\u043d\u043e\u0432\u043d\u044b\u0435 \u0444\u0443\u043d\u043a\u0446\u0438\u0438 \u0438 \u0437\u0430\u0434\u0430\u0447\u0438:

- \u0410\u043d\u0430\u043b\u0438\u0437 \u0440\u0430\u0437\u043b\u0438\u0447\u043d\u044b\u0445 \u043e\u0431\u044a\u0435\u043a\u0442\u043e\u0432 \u0434\u043b\u044f \u0432\u044b\u044f\u0432\u043b\u0435\u043d\u0438\u044f \u0438\u0445 \u0444\u0443\u043d\u043a\u0446\u0438\u043e\u043d\u0430\u043b\u0430 \u0438 \u0432\u0440\u0435\u0434\u043e\u043d\u043e\u0441\u043d\u043e\u0441\u0442\u0438;

- \u0421\u043e\u0437\u0434\u0430\u043d\u0438\u0435 \u044d\u0432\u0440\u0438\u0441\u0442\u0438\u0447\u0435\u0441\u043a\u0438\u0445 \u043f\u0440\u043e\u0446\u0435\u0434\u0443\u0440 \u0434\u0435\u0442\u0435\u043a\u0442\u0438\u0440\u043e\u0432\u0430\u043d\u0438\u044f \u0432\u0440\u0435\u0434\u043e\u043d\u043e\u0441\u043d\u044b\u0445 \u043e\u0431\u044a\u0435\u043a\u0442\u043e\u0432 \u0440\u0430\u0437\u043b\u0438\u0447\u043d\u044b\u043c\u0438 \u0442\u0435\u0445\u043d\u043e\u043b\u043e\u0433\u0438\u044f\u043c\u0438;

\u0422\u0440\u0435\u0431\u043e\u0432\u0430\u043d\u0438\u044f:

- \u0412\u044b\u0441\u0448\u0435\u0435 \u043e\u0431\u0440\u0430\u0437\u043e\u0432\u0430\u043d\u0438\u0435 (\u0436\u0435\u043b\u0430\u0442\u0435\u043b\u044c\u043d\u043e \u0432 \u0441\u0444\u0435\u0440\u0435 \u0438\u043d\u0444\u043e\u0440\u043c\u0430\u0446\u0438\u043e\u043d\u043d\u044b\u0445 \u0442\u0435\u0445\u043d\u043e\u043b\u043e\u0433\u0438\u0439)/ \u0441\u0442\u0443\u0434\u0435\u043d\u0442 \u0441\u0442\u0430\u0440\u0448\u0438\u0445 \u043a\u0443\u0440\u0441\u043e\u0432

- \u041d\u0430\u0432\u044b\u043a\u0438 \u0440\u0435\u0432\u0435\u0440\u0441-\u0438\u043d\u0436\u0438\u043d\u0438\u0440\u0438\u043d\u0433\u0430;

- \u0425\u043e\u0440\u043e\u0448\u0435\u0435 \u0437\u043d\u0430\u043d\u0438\u0435 \u0430\u0440\u0445\u0438\u0442\u0435\u043a\u0442\u0443\u0440\u044b \u043e\u043f\u0435\u0440\u0430\u0446\u0438\u043e\u043d\u043d\u044b\u0445 \u0441\u0438\u0441\u0442\u0435\u043c \u0441\u0435\u043c\u0435\u0439\u0441\u0442\u0432\u0430 Windows, Win32 API, \u0444\u043e\u0440\u043c\u0430\u0442\u0430 PE \u0444\u0430\u0439\u043b\u043e\u0432;

- \u0423\u0432\u0435\u0440\u0435\u043d\u043d\u043e\u0435 \u0432\u043b\u0430\u0434\u0435\u043d\u0438\u0435 IDA Pro, \u043e\u0442\u043b\u0430\u0434\u0447\u0438\u043a\u0430\u043c\u0438 (WinDbg, OllyDbg, Syser);

- \u0423\u043c\u0435\u043d\u0438\u0435 \u043f\u0440\u043e\u0433\u0440\u0430\u043c\u043c\u0438\u0440\u043e\u0432\u0430\u0442\u044c \u043d\u0430 \u0421/\u0421++;

- \u0423\u043c\u0435\u043d\u0438\u0435 \u0440\u0430\u0431\u043e\u0442\u0430\u0442\u044c \u0441 \u0447\u0443\u0436\u0438\u043c \u043a\u043e\u0434\u043e\u043c \u043d\u0430 \u0440\u0430\u0437\u043b\u0438\u0447\u043d\u044b\u0445 \u044f\u0437\u044b\u043a\u0430\u0445 \u043f\u0440\u043e\u0433\u0440\u0430\u043c\u043c\u0438\u0440\u043e\u0432\u0430\u043d\u0438\u044f;

- \u0423\u043c\u0435\u043d\u0438\u0435 \u0431\u044b\u0441\u0442\u0440\u043e \u0440\u0430\u0437\u0431\u0438\u0440\u0430\u0442\u044c\u0441\u044f \u0441 \u043d\u043e\u0432\u044b\u043c\u0438 \u0442\u0435\u0445\u043d\u043e\u043b\u043e\u0433\u0438\u044f\u043c\u0438, \u043f\u0440\u043e\u0433\u0440\u0430\u043c\u043c\u043d\u044b\u043c \u043e\u0431\u0435\u0441\u043f\u0435\u0447\u0435\u043d\u0438\u0435\u043c, \u0444\u043e\u0440\u043c\u0430\u0442\u0430\u043c\u0438 \u0444\u0430\u0439\u043b\u043e\u0432;

- \u0422\u0432\u043e\u0440\u0447\u0435\u0441\u043a\u0438\u0439 \u043f\u043e\u0434\u0445\u043e\u0434, \u0441\u043f\u043e\u0441\u043e\u0431\u043d\u043e\u0441\u0442\u044c \u043a \u043d\u0435\u0441\u0442\u0430\u043d\u0434\u0430\u0440\u0442\u043d\u044b\u043c \u0440\u0435\u0448\u0435\u043d\u0438\u044f\u043c;

- \u0422\u0435\u0445\u043d\u0438\u0447\u0435\u0441\u043a\u0438\u0439 \u0430\u043d\u0433\u043b\u0438\u0439\u0441\u043a\u0438\u0439;

- \u0413\u043e\u0442\u043e\u0432\u043d\u043e\u0441\u0442\u044c \u043a \u0441\u043c\u0435\u043d\u043d\u043e\u043c\u0443 \u0433\u0440\u0430\u0444\u0438\u043a\u0443 \u0440\u0430\u0431\u043e\u0442\u044b.

\u0416\u0435\u043b\u0430\u0442\u0435\u043b\u044c\u043d\u043e:

- \u0416\u0435\u043b\u0430\u0442\u0435\u043b\u0435\u043d \u043e\u043f\u044b\u0442 \u0440\u0430\u0431\u043e\u0442\u044b \u0441 \u043d\u0435\u0434\u043e\u043a\u0443\u043c\u0435\u043d\u0442\u0438\u0440\u043e\u0432\u0430\u043d\u043d\u044b\u043c\u0438 \u0444\u0443\u043d\u043a\u0446\u0438\u044f\u043c\u0438 \u0438 \u0432\u043d\u0443\u0442\u0440\u0435\u043d\u043d\u0438\u043c\u0438 \u0441\u0442\u0440\u0443\u043a\u0442\u0443\u0440\u0430\u043c\u0438 \u041e\u0421 Windows, \u043f\u043e\u043d\u0438\u043c\u0430\u043d\u0438\u0435 \u043f\u0440\u0438\u043d\u0446\u0438\u043f\u043e\u0432 \u0438 \u043c\u0435\u0445\u0430\u043d\u0438\u0437\u043c\u043e\u0432 \u0440\u0430\u0431\u043e\u0442\u044b \u0432 Ring-0;

- \u0423\u043c\u0435\u043d\u0438\u0435 \u043f\u0440\u043e\u0433\u0440\u0430\u043c\u043c\u0438\u0440\u043e\u0432\u0430\u0442\u044c \u043d\u0430 \u043e\u0434\u043d\u043e\u043c \u0438\u0437 \u0441\u043a\u0440\u0438\u043f\u0442\u043e\u0432\u044b\u0445 \u044f\u0437\u044b\u043a\u043e\u0432 (Perl,Python,Ruby)

- \u0416\u0435\u043b\u0430\u0442\u0435\u043b\u0435\u043d \u0445\u043e\u0440\u043e\u0448\u0438\u0439 \u043c\u0430\u0442\u0435\u043c\u0430\u0442\u0438\u0447\u0435\u0441\u043a\u0438\u0439 \u0430\u043f\u043f\u0430\u0440\u0430\u0442

- \u0411\u0430\u0437\u043e\u0432\u044b\u0435 \u0437\u043d\u0430\u043d\u0438\u044f \u0441\u0435\u0442\u0435\u0432\u044b\u0445 \u043f\u0440\u043e\u0442\u043e\u043a\u043e\u043b\u043e\u0432

\u041c\u044b \u043f\u0440\u0435\u0434\u043b\u0430\u0433\u0430\u0435\u043c:

- \u0420\u0430\u0431\u043e\u0442\u0443 \u0432 \u043a\u043e\u043c\u0430\u043d\u0434\u0435 \u043a\u0440\u0443\u0442\u0435\u0439\u0448\u0438\u0445 \u044d\u043a\u0441\u043f\u0435\u0440\u0442\u043e\u0432

- \u041e\u0433\u0440\u043e\u043c\u043d\u0435\u0439\u0448\u0438\u0439 \u0441\u043e\u0446\u0438\u0430\u043b\u044c\u043d\u044b\u0439 \u043f\u0430\u043a\u0435\u0442

- \u041e\u0442\u043b\u0438\u0447\u043d\u044b\u0439 \u043e\u0444\u0438\u0441: 2 \u0441\u043f\u043e\u0440\u0442\u0437\u0430\u043b\u0430, \u0441\u0430\u0443\u043d\u0430, \u0440\u0435\u0441\u0442\u043e\u0440\u0430\u043d, \u043c\u0430\u0441\u0441\u0430\u0436 \u0438 \u0432\u0440\u0430\u0447

- \u0415\u0436\u0435\u043c\u0435\u0441\u044f\u0447\u043d\u044b\u0439 \u0431\u043e\u043d\u0443\u0441 \u043d\u0430 \u043e\u0431\u0435\u0434\u044b (\u0436\u0438\u0432\u044b\u043c\u0438 \u0434\u0435\u043d\u044c\u0433\u0430\u043c\u0438)

- \u0411\u0435\u0441\u043f\u043b\u0430\u0442\u043d\u043e\u0435 \u043e\u0431\u0443\u0447\u0435\u043d\u0438\u0435: \u043c\u0438\u0442\u0430\u043f\u044b, \u043a\u043e\u043d\u0444\u0435\u0440\u0435\u043d\u0446\u0438\u0438, \u0441\u0435\u0440\u0442\u0438\u0444\u0438\u043a\u0430\u0446\u0438\u0438, 7 \u0438\u043d\u043e\u0441\u0442\u0440\u0430\u043d\u043d\u044b\u0445 \u044f\u0437\u044b\u043a\u043e\u0432

- \u0421\u043e\u043b\u0438\u0434\u043d\u0443\u044e \u043f\u0440\u043e\u0433\u0440\u0430\u043c\u043c\u0443 \u0440\u0435\u043b\u043e\u043a\u0430\u0446\u0438\u0438 \u0434\u043b\u044f \u043a\u0430\u043d\u0434\u0438\u0434\u0430\u0442\u043e\u0432 \u0438\u0437 \u0440\u0435\u0433\u0438\u043e\u043d\u043e\u0432 \u0420\u043e\u0441\u0441\u0438\u0438 \u0438 \u0441\u0442\u0440\u0430\u043d \u0415\u0410\u042d\u0421

\u0410 \u043f\u0440\u043e \u043d\u0430\u0448\u0438 \u043a\u043e\u0440\u043f\u043e\u0440\u0430\u0442\u0438\u0432\u044b \u0432\u044b, \u043d\u0430\u0432\u0435\u0440\u043d\u044f\u043a\u0430, \u0441\u043b\u044b\u0448\u0430\u043b\u0438!

\u041d\u0435 \u043f\u0440\u0435\u0434\u043b\u0430\u0433\u0430\u0435\u043c: \u0441\u0435\u0440\u0443\u044e \u0437/\u043f, \u0434\u0440\u0435\u0441\u0441-\u043a\u043e\u0434, \u0441\u043a\u0443\u0447\u043d\u044b\u0435 \u0437\u0430\u0434\u0430\u0447\u0438, \u0443\u0441\u0442\u0430\u0440\u0435\u0432\u0448\u0438\u0435 \u0442\u0435\u0445\u043d\u043e\u043b\u043e\u0433\u0438\u0438, \u0443\u043d\u044b\u043b\u044b\u0445 \u043a\u043e\u043b\u043b\u0435\u0433

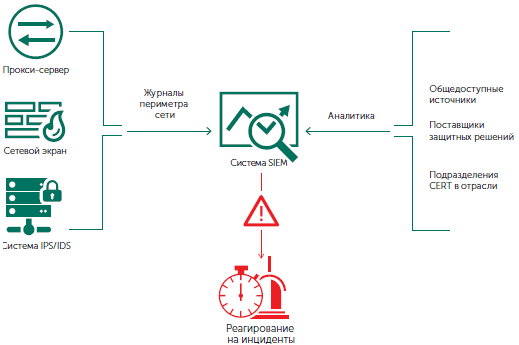

Сервисы Kaspersky Threat Intelligence являются источником информации для центров обеспечения безопасности (Security Operations Center, SOC) и предоставляют постоянно обновляемые потоки данных об угрозах, помогая аналитикам своевременно узнавать о существующих атаках и эффективнее противодействовать им. Подписчики также могут получить разнообразные аналитические отчёты и воспользоваться рядом полезных сервисов.

Введение

- управление знаниями (специалисты SOC должны владеть сведениями в области цифровой криминалистики, анализа вредоносных программ и реагирования на инциденты, чтобы предотвращать всё более сложные атаки и эффективно реагировать на них);

- анализ угроз на основе собранных материалов (внутренние данные об угрозах, аналитика из общедоступных источников информации, сведения от подразделений CERT в отрасли и от поставщиков защиты во всём мире), который необходим для того, чтобы своевременно обнаруживать возникающие проблемы безопасности;

- активный поиск угроз, позволяющий заранее узнавать о вредоносных действиях, которые невозможно обнаружить традиционными средствами защиты (сетевые экраны, системы обнаружения и предотвращения вторжений, SIEM и др.);

- правильно выстроенный процесс реагирования на инциденты, который даёт возможность ограничить ущерб и снизить затраты на устранение последствий.

В статье мы сосредоточимся на анализе угроз и на активном их поиске.

Рисунок 1. Подход к организации SOC на основе аналитики

Размещённые в KTI сведения об угрозах позволяют специалистам по реагированию на инциденты устанавливать приоритет отклика на события, использовать первое обнаружение в качестве исходной точки для раскрытия всех деталей происшествия и дальнейшей работы с ним, определять последствия инцидента и предоставлять ценную информацию другим заинтересованным подразделениям, изучать действия киберпреступников и применяемый ими инструментарий, а также выявлять их цели для разработки максимально эффективных мер противодействия.

Основные возможности Kaspersky Threat Intelligence

Kaspersky Threat Intelligence обеспечивает следующие основные возможности:

- Ускорение, повышение качества расследований и реагирования на инциденты. С помощью единого портала специалист SOC получает не только актуальную информацию об угрозах, но и результаты глобальных исследований источников целевых атак, что позволяет приоритизировать сигналы внутренних систем о неизвестных угрозах, сводя к минимуму время реагирования на инциденты и предотвращая компрометацию систем компании.

- Глубокий поиск индикаторов угроз (IP- и URL-адреса, домены и контрольные суммы файлов), позволяющий ранжировать атаки по приоритетности, оптимально распределять сотрудников и ресурсы и устранять в первую очередь наиболее опасные проблемы.

- Защита от целевых атак. Актуальные потоки данных позволяют усовершенствовать средства защиты, адаптируя стратегию безопасности для противодействия конкретным угрозам для определённой организации.

Сервисы Kaspersky Threat Intelligence

В современной информационной среде для эффективного отражения угроз информационной безопасности специалистам SOC необходимо быть на шаг впереди злоумышленников, для чего надлежит использовать самые актуальные данные. Сервисы KTI обеспечивают аналитиков нужными сведениями и генерируют отчёты.

Информацию, которая содержится в потоках, можно разделить на несколько тематических групп, описанных ниже.

- IP- и URL-адреса. Доступны сетевые идентификаторы вредоносных и фишинговых сайтов, а также командных серверов ботнетов (в том числе — для мобильных устройств).

- Хеши вредоносных объектов. Соответствующие данные охватывают наиболее опасные и распространённые вредоносные программы, включая инфекции для мобильных операционных систем.

- Белые списки. В них входят хеши надёжных файлов, доступные для использования решениями и сервисами третьих сторон.

Используя этот сервис, компании-клиенты приобретают ряд преимуществ. В частности, потоки данных об угрозах генерируются автоматически в режиме реального времени на основе сведений, получаемых от десятков миллионов конечных пользователей более чем в 200 странах мира, что обеспечивает актуальность информации и повышает точность обнаружения. Записи в потоках данных содержат контекст, позволяющий принимать конкретное решение по каждому из анализируемых объектов. Стоит также отметить простоту интеграции с системами безопасности, что достигается за счёт использования распространённых форматов данных (JSON, CSV, OpenIoC, STIX) и методов доставки для конкретных случаев. Помимо прочего, возможна мгновенная интеграция с HP ArcSight, IBM QRadar, Splunk и другими продуктами такого рода. Отказоустойчивость инфраструктуры обеспечивает постоянную доступность потоков данных и их непрерывную работу.

Аналитические отчёты позволят приоритизировать уязвимости, которые больше всего интересуют злоумышленников, быстро и точно предотвращая вторжения и сводя к минимуму риск успешной атаки.

Отчёты такого рода включают следующие сведения:

После определения параметров отчётов для конкретной компании, равно как и необходимых форматов данных, сервис готов к использованию без необходимости создания дополнительной инфраструктуры.

Использование отчётов об угрозах для конкретных стран позволит составить целостное представление о фронте атак и об актуальных тенденциях распространения вредоносных программ на территории определённого государства.

Отчёты этого типа включают:

В дополнение к отчёту компания-клиент получает подробные данные технического анализа, доставляемые посредством зашифрованных сообщений электронной почты.

Выбрав отчёт об угрозах для финансовых организаций, можно получить:

- информацию об атаках на банкоматы и платёжные терминалы, а также о конкретных инструментах для нападений на финансовые сети, используемых, разрабатываемых и распространяемых злоумышленниками в теневом интернете по всему миру;

- материалы по идентификации злоумышленников, атакующих финансовые организации в разных странах, а также тактик и методов, которыми пользуется соответствующая отрасль киберкриминала;

- результаты выявления информационных активов и систем, находящихся под угрозой, и оценку возможного ущерба от компрометации данных;

- адаптацию стратегии информационной безопасности, планирование и обоснование инвестиций в технологии, пересмотр кадровой политики и программ противодействия потенциальным векторам атак.

Преимуществами сервиса можно назвать следующие его особенности:

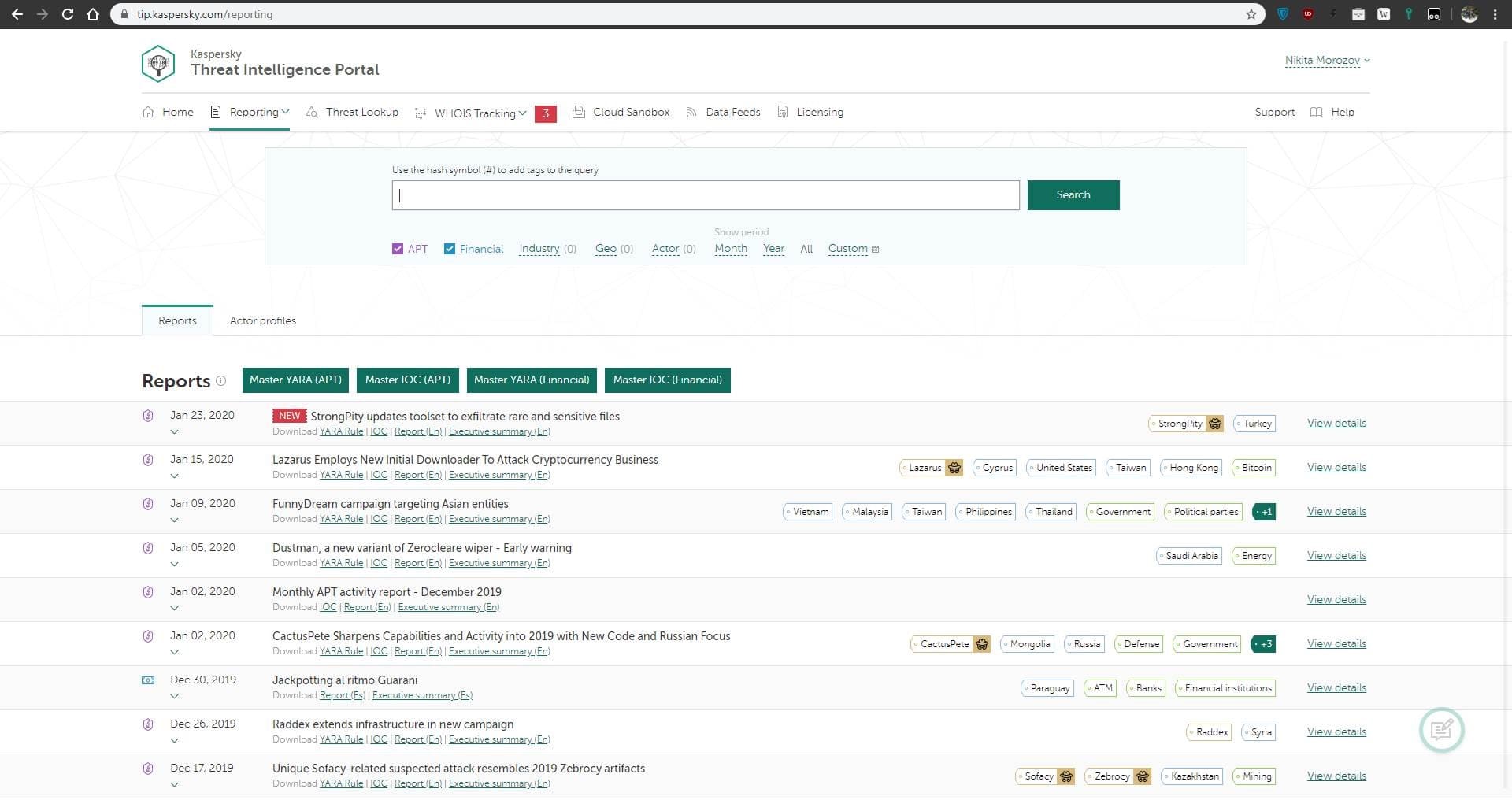

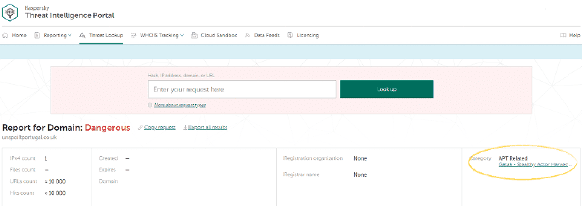

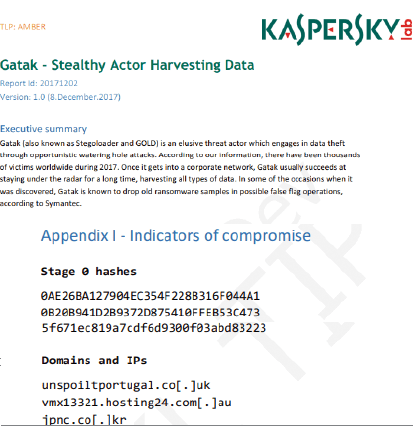

Для специалистов SOC наиболее полезной частью отчётов являются индикаторы компрометации, используемые вместе со специальными инструментами, которые помогают проверить инфраструктуру на наличие признаков проникновения злоумышленника или заражения вредоносными программами. Все документы доставляются через специальный портал аналитических отчётов об APT-угрозах (рис. 2).

Рисунок 2. Сервис аналитических отчётов об APT-угрозах

Преимущества использования сервиса:

- ускорение реагирования на инциденты и экспертного анализа — сотрудники SOC и отделов ИТ-безопасности вовремя получают важные данные о киберугрозах, а также результаты глобальных исследований об источниках целевых атак;

- приоритизация атак, позволяющая устранять наиболее опасные для организации угрозы, для чего используется углублённое исследование IP- и URL-адресов, доменов и контрольных сумм файлов;

- полученные тактические и стратегические данные об угрозах помогут защитить инфраструктуру вашей организации от целевых атак;

- широкий охват в режиме реального времени посредством взаимодействия с Kaspersky Security Network (KSN);

- разнообразие форматов экспорта для упрощения интеграции с системами управления безопасностью, такими как системы SIEM;

- простота работы через веб-интерфейс или API.

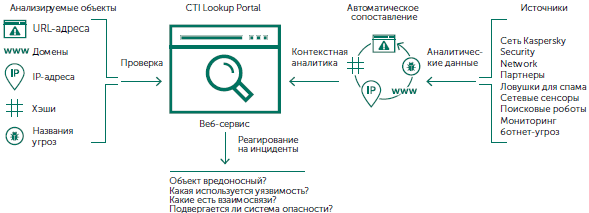

Рисунок 3. Архитектура сервиса Threat Lookup

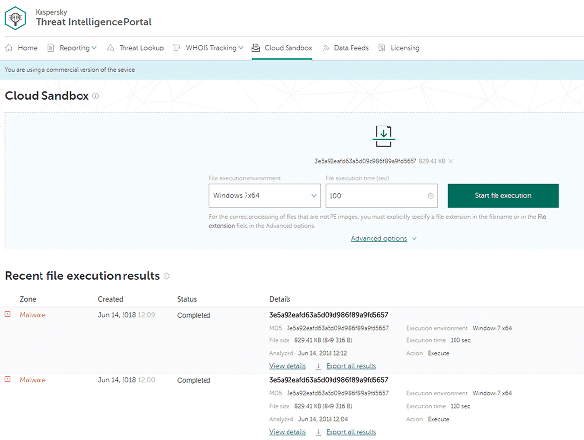

Рассмотрим практический случай: SOC зафиксировал подозрительный файл, инициирующий из внутреннего периметра компании соединение на внешний IP-адрес. Специалист SOC выгружает файл, выбирает для него среду исполнения (в данном случае — Windows 7) и время (допустим, 100 секунд), а затем запускает его.

Рисунок 4. Настройка параметров работы песочницы

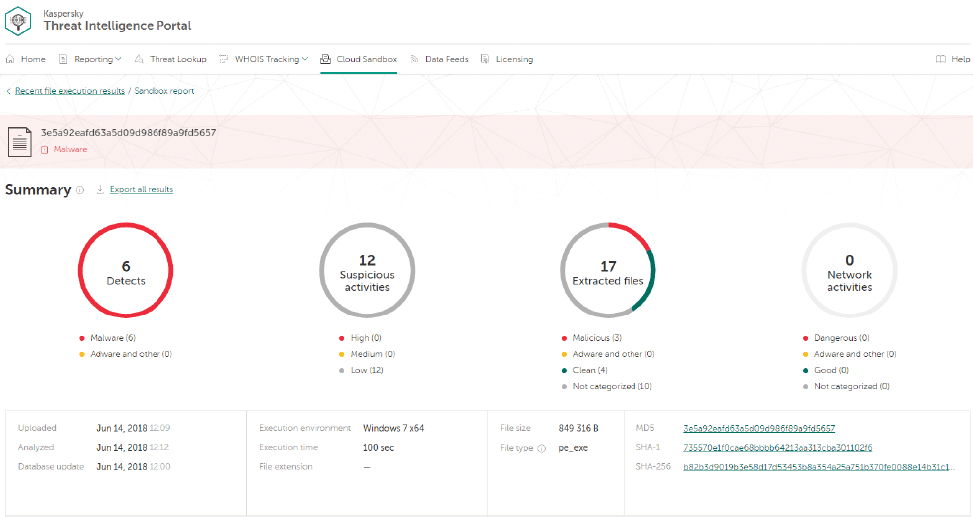

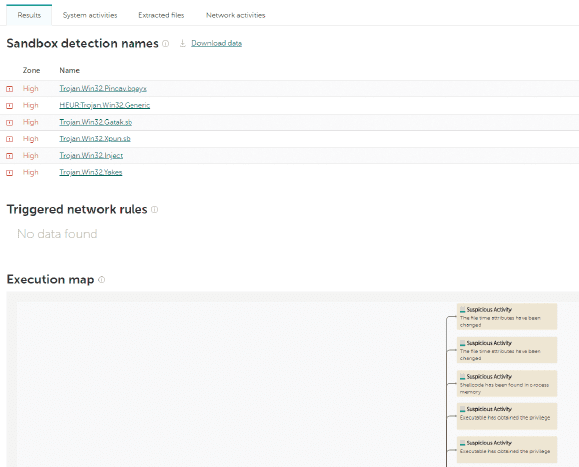

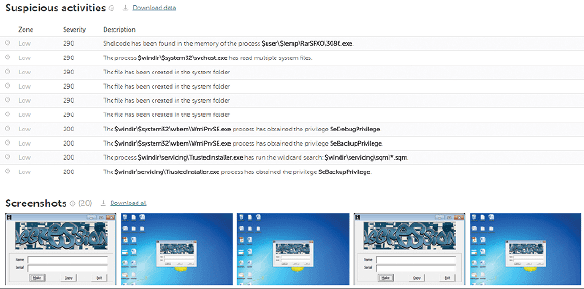

Рисунок 5. Результаты выполнения вредоносного файла в песочнице

Рисунок 7. Окно с выводом снимков экрана, сделанных во время выполнения анализируемого файла в песочнице

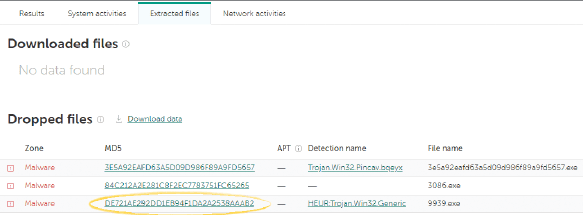

Рисунок 8. Окно с выводом списка объектов, загруженных, извлечённых или созданных анализируемым файлом в песочнице

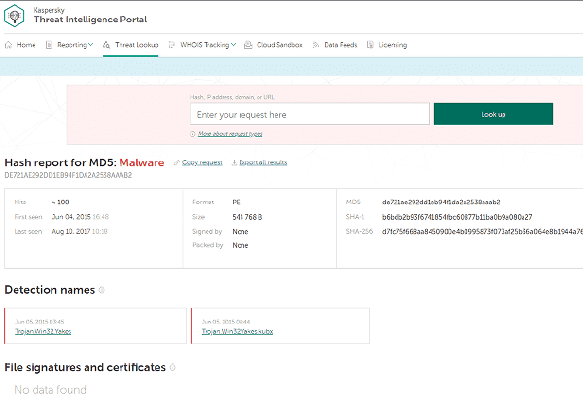

Рисунок 9. Подробный аналитический отчёт сервиса Threat Lookup об индикаторах компрометации и их взаимосвязях

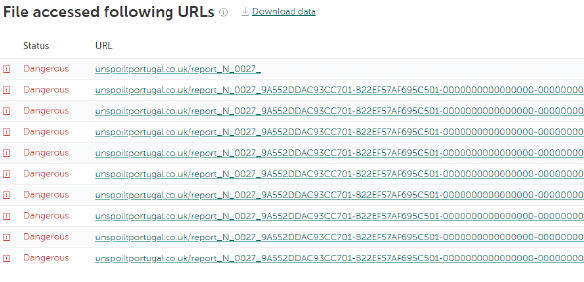

Ещё одним результатом работы сервиса Threat Lookup является более подробный отчёт о самой вредоносной программе. Например, он предоставляет информацию об URL-адресах, к которым та обращалась (рисунок 10).

Рисунок 10. Подготовленный сервисом Threat Lookup список URL-адресов, с которыми взаимодействовал вредоносный код

Каждый из вредоносных URL-адресов можно рассмотреть подробнее, ведь в Threat Lookup о них накоплено достаточно информации.

Рисунок 11. Просмотр подробной информации о вредоносном URL-адресе в Threat Lookup

Итак, исследуемый URL-адрес связан с APT-атакой. Портал KTI предлагает загрузить отчёт о ней, в котором содержатся краткое резюме, технические подробности и список релевантных индикаторов компрометации. Ознакомившись с отчётом, специалист сможет определить, не происходило ли чего-то подобного в его организации, и своевременно разработать необходимые сценарии для обнаружения описанной атаки.

Рисунок 12. Информация о принадлежности анализируемого файла к APT-атаке, выявленная с помощью Threat Lookup

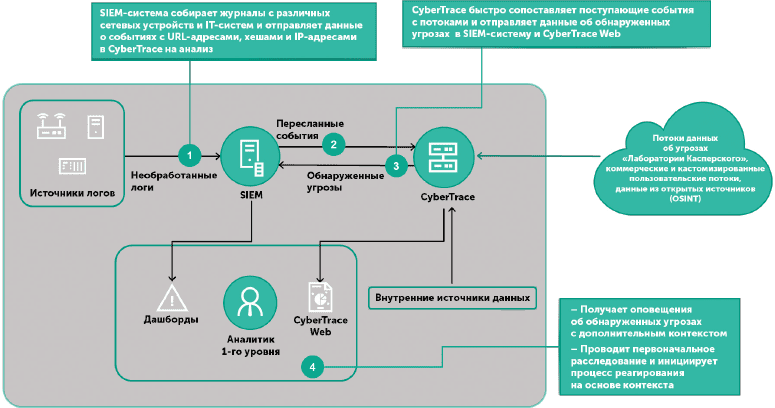

В состав сервиса CyberTrace входит набор инструментов для эффективной классификации событий ИБ и первоначального реагирования. В стандартной версии доступны:

Рисунок 13. Схема интеграции Kaspersky CyberTrace

Таким образом, сервис CyberTrace использует внутренний процесс анализа и сопоставления поступающих данных, что позволяет снизить рабочую нагрузку на систему SIEM. Он изучает сведения, сопоставляет их с потоками и генерирует собственные оповещения при обнаружении угроз.

Kaspersky Threat Intelligence имеет готовые коннекторы для интеграции с популярными SIEM-системами (Splunk, Micro Focus ArcSight, IBM QRadar, RSA NetWitness, MISP, FortiSIEM, AlienVault USM/OSSIM), а также инструмент Kaspersky CyberTrace for Log Scanner для интеграции с любым индивидуализированным обработчиком журналов.

Выводы

Kaspersky Threat Intelligence представляет собой совокупность сервисов (потоки данных об угрозах, индивидуализированные отчёты, службы Threat Lookup, Cloud Sandbox и CyberTrace), которые обеспечивают приоритизацию инцидентов, позволяют провести анализ и первичное реагирование вкупе с действенным и комплексным расследованием происшествий и выявить ранее не обнаруженные угрозы, дают возможность сформировать эффективную стратегию информационной безопасности, основанную на актуальных сведениях об активности злоумышленников. Специально разработанный портал позволяет заказчикам получать необходимые данные для внутренних систем безопасности в одном окне и повышает эффективность работы специалистов SOC.

Читайте также: