Вирус удаляющий точки восстановления

Пропадают точки восстановления Windows 7, ничего не могу поделать, после перезагрузки компьютера нет ни одной, как Вы думаете почему такое происходит? Пользуюсь ноутбуком.

Пропадают точки восстановления

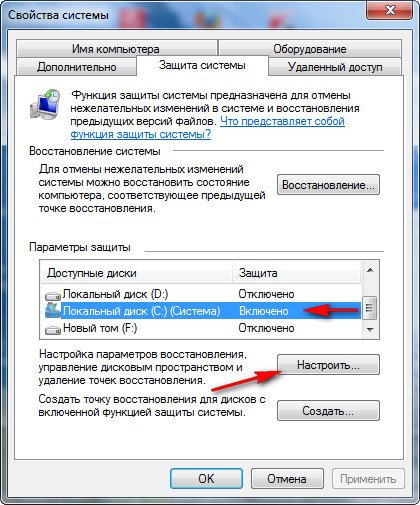

Происходит данная проблема по очень многим причинам, давайте разберём большую часть из них. Информация в нашей статье, в той или иной мере подойдёт для обеих операционных систем Windows 7 и Windows ХР. Иногда бывает пользователь сам случайно выключает Защиту системы для какого либо Локального диска, естественно пропадают все точки восстановления и вновь не создаются. С самого начала проверьте у себя включена ли Защита системы для того Локального диска, где НЕ создаются или пропадают точки восстановления. Пуск->Панель управления->Система и безопасность->Система->Защита системы. Так же можете почитать статью Точка восстановления Windows 7 .

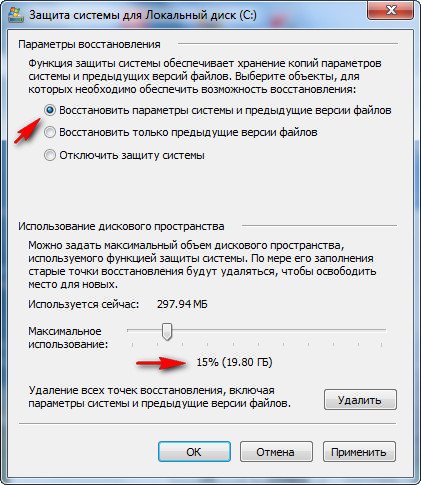

- По умолчанию в ОС Windows 7 включена Защита системы для диска (С:). Важно, что бы для точек восстановления было выделено не менее 15% дискового пространства.

- Много раз в моей практике было то, что пользователь устанавливал не оригинальную сборку Windows и в ней уже по умолчанию было отключено Восстановление системы для всех дисков.

- Очень часто бывает, что на компьютер устанавливают две операционные системы, старшую Windows XP и младшую Windows 7, при создании точки восстановления в ОС Windows 7, вы должны знать, что существовать она будет до первого запуска Windows XP. Когда потом вы загрузите Windows 7, то пропадут все точки восстановления, как и предыдущие версии файлов. Чтобы решить эту проблему, прочитайте нашу статью: При двойной конфигурации Windows XP и Windows 7 пропадают точки восстановления.

- Так же пропадают точки восстановления по вине утилит производящих очистку вашего компьютера от разного мусора. Например программа FreeSpacer или утилита производящая чистку реестра CCleaner запросто могут удалить точки восстановления. Такие программы нужно настраивать вручную. Вы должны внести в исключения в настройках подобных программ папку System Volume Information, отвечающую за хранение точек восстановления.

- Не удастся создать точку восстановления на дисках с файловыми системами FAT и FAT32. Эти файловые системы не поддерживают создание теневых копий, которые содержат информацию об изменениях в системных и пользовательских файлах. Windows 7 использует для создания точек восстановления теневые копии.

- Посмотрите в Управлении компьютером -> Cлужбы , включена ли служба Архивация Windows , а так же служба Теневого копирования , отвечающая за создание точек восстановления.

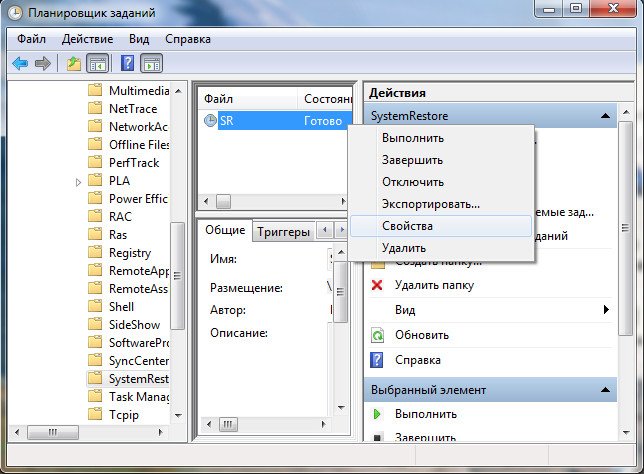

- Если вы пользуетесь ноутбуком или нетбуком, точки восстановления у Вас не будут создаваться при отключенном зарядном устройстве. При достаточно мощной батарее, вы можете отключить данный параметр в Планировщике заданий . Пуск->Выполнить-> taskschd.msc .

Открываем слева ветку Библиотека планировщика заданий\Microsoft\Windows\SystemRestore, далее заходим в свойства пункта SR .

Вкладка Триггеры отвечает за расписание создания точек восстановления, вы можете её настроить под себя.

Во вкладке Условия отмените пункт Запускать только при питании от электросети и ваш ноутбук будет создавать точки восстановления не зависимо от того, подключен он к питанию или нет. Там же снимите галочку Запускать задачу при простое компьютера и ноутбук создаст точку восстановления не ожидая по умолчанию 10 мин.

На всякий случай убедитесь, во вкладке Параметры должна стоять галочка Немедленно запускать задачу, если пропущен плановый запуск ..

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск - Программы - Стандартные - Служебные - Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC) , позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE - Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard , с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную - восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ - микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

Для запуска процедур восстановления выбираем меню Файл - Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла "вирусного" драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности "обслуживаемого" устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt - для драйвера от антивируса Касперского

или другое название - для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96B-E325-11CE-BFC1-08002BE10318>

UpperFilters=kbdclass

Мышь:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96F-E325-11CE-BFC1-08002BE10318>

UpperFilters=mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters

Восстановление работоспособности Windows 7 после вирусного заражения.

Речь пойдет о простейших способах нейтрализации вирусов, в частности, блокирующих рабочий стол пользователя Windows 7 (семейство вирусов Trojan.Winlock). Подобные вирусы отличаются тем, что не скрывают своего присутствия в системе, а наоборот, демонстрируют его, максимально затрудняя выполнение каких-либо действий, кроме ввода специального "кода разблокировки", для получения которого, якобы, требуется перечислить некоторую сумму злоумышленникам через отправку СМС или пополнение счета мобильного телефона через платежный терминал. Цель здесь одна - заставить пользователя платить, причем иногда довольно приличные деньги. На экран выводится окно с грозным предупреждением о блокировке компьютера за использование нелицензионного программного обеспечения или посещение нежелательных сайтов, и еще что-то в этом роде, как правило, чтобы напугать пользователя. Кроме этого, вирус не позволяет выполнить какие либо действия в рабочей среде Windows - блокирует нажатие специальных комбинаций клавиш для вызова меню кнопки "Пуск", команды "Выполнить" , диспетчера задач и т.п. Указатель мышки невозможно переместить за пределы окна вируса. Как правило, эта же картина наблюдается и при загрузке Windows в безопасном режиме. Ситуация кажется безвыходной, особенно если нет другого компьютера, возможности загрузки в другой операционной системе, или со сменного носителя (LIVE CD, ERD Commander, антивирусный сканер). Но, тем не менее, выход в подавляющем большинстве случаев есть.

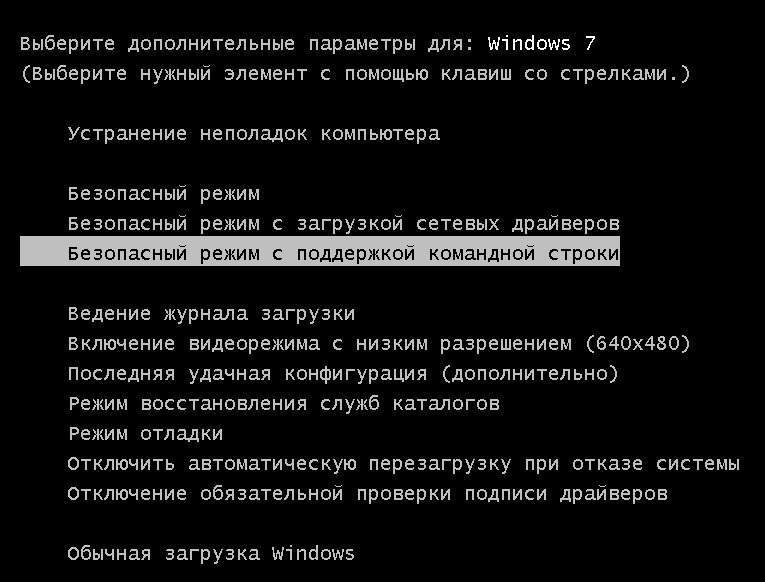

Новые технологии, реализованные в Windows Vista / Windows 7 значительно затруднили внедрение и взятие системы под полный контроль вредоносными программами, а также предоставили пользователям дополнительные возможности относительно просто от них избавиться, даже не имея антивирусного программного обеспечения (ПО). Речь идет о возможности загрузки системы в безопасном режиме с поддержкой командной строки и запуска из нее программных средств контроля и восстановления. Очевидно, по привычке, из-за довольно убогой реализации этого режима в предшествующих версиях операционных систем семейства Windows, многие пользователи просто им не пользуются. А зря. В командной строке Windows 7 нет привычного рабочего стола (который может быть заблокирован вирусом), но есть возможность запустить большинство программ - редактор реестра, диспетчер задач, утилиту восстановления системы и т.п.

Удаление вируса с помощью отката системы на точку восстановления

Вирус - это обычная программа, и если даже она находится на жестком диске компьютера, но не имеет возможности автоматически стартовать при загрузке системы и регистрации пользователя, то она так же безобидна, как, например, обычный текстовый файл. Если решить проблему блокировки автоматического запуска вредоносной программы, то задачу избавления от вредоносного ПО можно считать выполненной. Основной способ автоматического запуска, используемый вирусами - это специально созданные записи в реестре, создаваемые при внедрении в систему. Если удалить эти записи - вирус можно считать обезвреженным. Самый простой способ - это выполнить восстановление системы по данным контрольной точки. Контрольная точка - это копия важных системных файлов, хранящаяся в специальном каталоге ("System Volume Information") и содержащих, кроме всего прочего, копии файлов системного реестра Windows. Выполнение отката системы на точку восстановления, дата создания которой предшествует вирусному заражению, позволяет получить состояние системного реестра без тех записей, которые сделаны внедрившимся вирусом и тем самым, исключить его автоматический старт, т.е. избавиться от заражения даже без использования антивирусного ПО. Таким способом можно просто и быстро избавиться от заражения системы большинством вирусов, в том числе и тех, что выполняют блокировку рабочего стола Windows. Естественно, вирус-блокировщик, использующий например, модификацию загрузочных секторов жесткого диска (вирус MBRLock ) таким способом удален быть не может, поскольку откат системы на точку восстановления не затрагивает загрузочные записи дисков, да и загрузить Windows в безопасном режиме с поддержкой командной строки не удастся, поскольку вирус загружается еще до загрузчика Windows . Для избавления от такого заражения придется выполнять загрузку с другого носителя и восстанавливать зараженные загрузочные записи. Но подобных вирусов относительно немного и в большинстве случаев, избавиться от заразы можно откатом системы на точку восстановления.

1. В самом начале загрузки нажать кнопку F8 . На экране отобразится меню загрузчика Windows, с возможными вариантами загрузки системы

2. Выбрать вариант загрузки Windows - "Безопасный режим с поддержкой командной строки"

После завершения загрузки и регистрации пользователя вместо привычного рабочего стола Windows, будет отображаться окно командного процессора cmd.exe

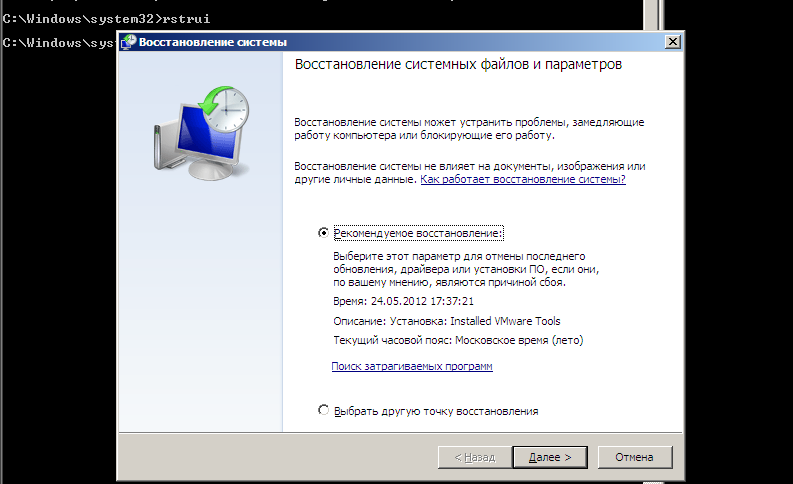

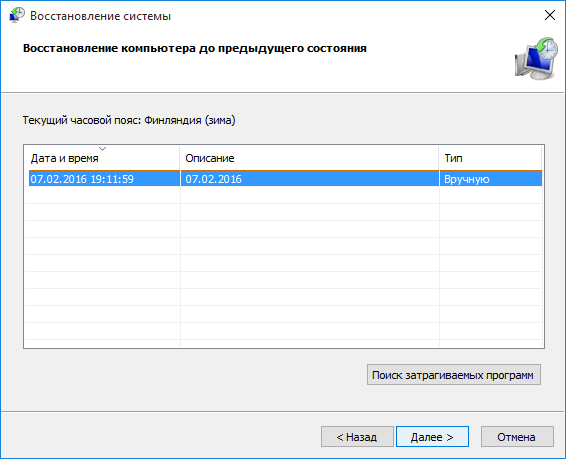

3. Запустить средство "Восстановление системы", для чего в командной строке нужно набрать rstrui.exe и нажать ENTER .

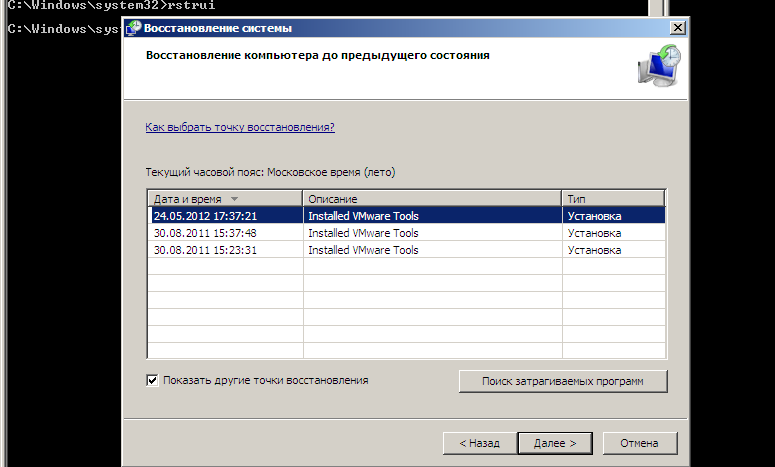

Далее пользователь должен выбрать необходимую точку восстановления. Рекомендуемая Windows точка восстановления может не подойти, поэтому лучше всего получить их полный список

- переключить режим на "Выбрать другую точку восстановления" и в следующем окне установить галочку "Показать другие точки восстановления"

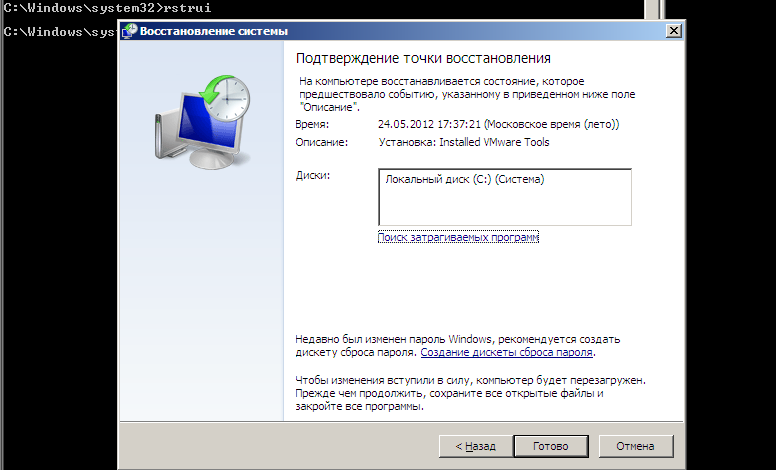

После выбора точки восстановления Windows, можно посмотреть список затрагиваемых программ при откате системы:

Список затрагиваемых программ, - это список программ, которые были установлены после создания точки восстановления системы и которые могут потребовать переустановки, поскольку в реестре будут отсутствовать связанные с ними записи.

После нажатия на кнопку "Готово" начнется процесс восстановления системы. По его завершению будет выполнена перезагрузка Windows.

После перезагрузки, на экран будет выведено сообщение об успешном или неуспешном результате выполнения отката и, в случае успеха, Windows вернется к тому состоянию, которое соответствовало дате создания точки восстановления. Если блокировка рабочего стола не прекратится, можно воспользоваться более продвинутым способом, представленным ниже.

Удаление вируса без отката системы на точку восстановления

Возможна ситуация, когда в системе отсутствуют, по разным причинам, данные точек восстановления, процедура восстановления завершилась с ошибкой, или откат не дал положительного результата. В таком случае, можно воспользоваться диагностической утилитой Конфигурирования системы MSCONFIG.EXE . Как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки и в окне интерпретатора командной строки cmd.exe набрать msconfig.exe и нажать ENTER

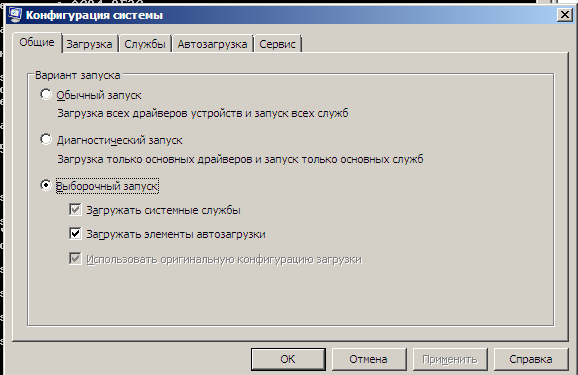

На вкладке "Общие" можно выбрать следующие режимы запуска Windows:

Обычный запуск - обычная загрузка системы.

Диагностический запуск - при загрузке системы будет выполнен запуск только минимально необходимых системных служб и пользовательских программ.

Выборочный запуск - позволяет задать в ручном режиме перечень системных служб и программ пользователя, которые будут запущены в процессе загрузки.

Для устранения вируса наиболее просто воспользоваться диагностическим запуском, когда утилита сама определит набор автоматически запускающихся программ. Если в таком режиме блокировка рабочего стола вирусом прекратится, то нужно перейти к следующему этапу - определить, какая же из программ является вирусом. Для этого можно воспользоваться режимом выборочного запуска, позволяющим включать или выключать запуск отдельных программ в ручном режиме.

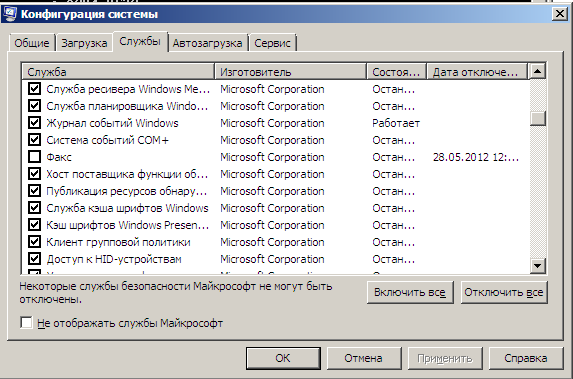

Вкладка "Службы" позволяет включить или выключить запуск системных служб, в настройках которых установлен тип запуска "Автоматически" . Снятая галочка перед названием службы означает, что она не будет запущена в процессе загрузки системы. В нижней части окна утилиты MSCONFIG имеется поле для установки режима "Не отображать службы Майкрософт" , при включении которого будут отображаться только службы сторонних производителей.

Замечу, что вероятность заражения системы вирусом, который инсталлирован в качестве системной службы, при стандартных настройках безопасности в среде Windows Vista / Windows 7, очень невелика, и следы вируса придется искать в списке автоматически запускающихся программ пользователей (вкладка "Автозагрузка").

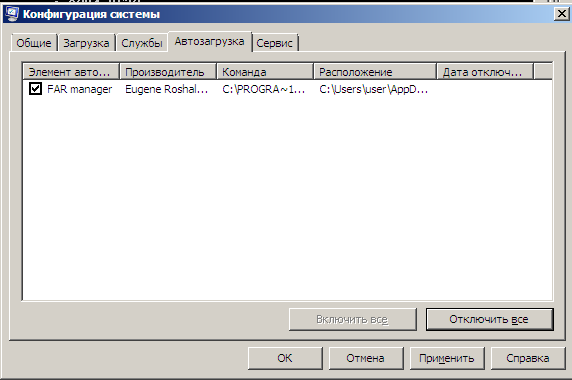

Так же, как и на вкладке "Службы", можно включить или выключить автоматический запуск любой программы, присутствующей в списке, отображаемом MSCONFIG. Если вирус активизируется в системе путем автоматического запуска с использованием специальных ключей реестра или содержимого папки "Автозагрузка", то c помощью msconfig можно не только обезвредить его, но и определить путь и имя зараженного файла.

Утилита msconfig является простым и удобным средством конфигурирования автоматического запуска служб и приложений, которые запускаются стандартным образом для операционных систем семейства Windows. Однако, авторы вирусов нередко используют приемы, позволяющие запускать вредоносные программы без использования стандартных точек автозапуска. Избавиться от такого вируса с большой долей вероятности можно описанным выше способом отката системы на точку восстановления. Если же откат невозможен и использование msconfig не привело к положительному результату, можно воспользоваться прямым редактированием реестра.

В процессе борьбы с вирусом пользователю нередко приходится выполнять жесткую перезагрузку сбросом (Reset) или выключением питания. Это может привести к ситуации, когда загрузка системы начинается нормально, но не доходит до регистрации пользователя. Компьютер "висит" из-за нарушения логической структуры данных в некоторых системных файлах, возникающей при некорректном завершении работы. Для решения проблемы так же, как и в предыдущих случаях, можно загрузиться в безопасном режиме с поддержкой командной строки и выполнить команду проверки системного диска

chkdsk C: /F - выполнить проверку диска C: с исправлением обнаруженных ошибок (ключ /F)

Поскольку на момент запуска chkdsk системный диск занят системными службами и приложениями, программа chkdsk не может получить к нему монопольный доступ для выполнения тестирования. Поэтому пользователю будет выдано сообщение с предупреждением и запрос на выполнение тестирования при следующей перезагрузке системы. После ответа Y в реестр будет занесена информация, обеспечивающая запуск проверки диска при перезагрузке Windows. После выполнения проверки, эта информация удаляется и выполняется обычная перезагрузка Windows без вмешательства пользователя.

Устранение возможности запуска вируса с помощью редактора реестра.

Для запуска редактора реестра, как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки, в окне интерпретатора командной строки набрать regedit.exe и нажать ENTER Windows 7, при стандартных настройках безопасности системы, защищена от многих методов запуска вредоносных программ, применявшихся для предыдущих версий операционных систем от Майкрософт . Установка вирусами своих драйверов и служб, перенастройка службы WINLOGON с подключением собственных исполняемых модулей, исправление ключей реестра, имеющих отношение ко всем пользователям и т.п - все эти методы в среде Windows 7 либо не работают, либо требуют настолько серьезных трудозатрат, что практически не встречаются. Как правило, изменения в реестре, обеспечивающие запуск вируса, выполняются только в контексте разрешений, существующих для текущего пользователя, т.е. в разделе HKEY_CURRENT_USER

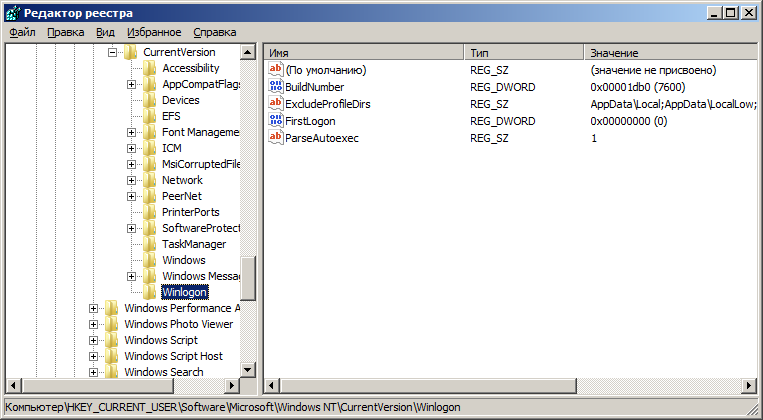

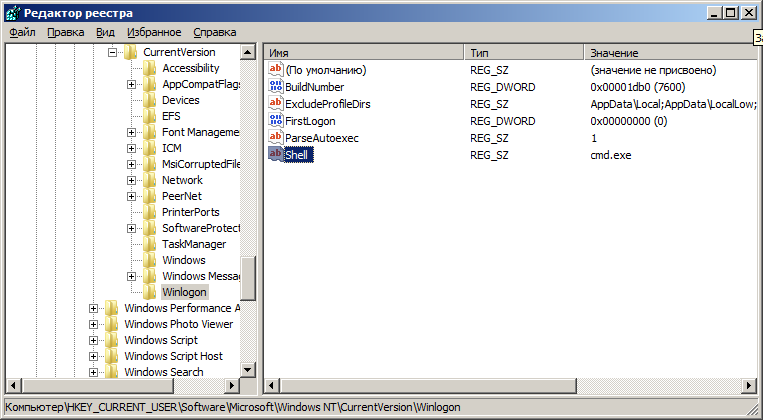

Для того, чтобы продемонстрировать простейший механизм блокировки рабочего стола с использованием подмены оболочки пользователя (shell) и невозможности использования утилиты MSCONFIG для обнаружения и удаления вируса можно провести следующий эксперимент - вместо вируса самостоятельно подправить данные реестра, чтобы вместо рабочего стола получить, например, командную строку. Привычный рабочий стол создается проводником Windows (программа Explorer.exe ) запускаемым в качестве оболочки пользователя. Это обеспечивается значениями параметра Shell в разделах реестра

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon - для всех пользователей.

HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon - для текущего пользователя.

Параметр Shell представляет собой строку с именем программы, которая будет использоваться в качестве оболочки при входе пользователя в систему. Обычно в разделе для текущего пользователя (HKEY_CURRENT_USER или сокращенно - HKCU) параметр Shell отсутствует и используется значение из раздела реестра для всех пользователей (HKLM\ или в сокращенном виде - HKLM)

Так выглядит раздел реестра HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon при стандартной установке Windows 7

Если же в данный раздел добавить строковый параметр Shell принимающий значение "cmd.exe", то при следующем входе текущего пользователя в систему вместо стандартной оболочки пользователя на основе проводника будет запущена оболочка cmd.exe и вместо привычного рабочего стола Windows, будет отображаться окно командной строки .

Естественно, подобным образом может быть запущена любая вредоносная программа и пользователь получит вместо рабочего стола порнобаннер, блокировщик и прочую гадость.

Для внесения изменений в раздел для всех пользователей (HKLM. . . ) требуется наличие административных привилегий, поэтому вирусные программы, как правило модифицируют параметры раздела реестра текущего пользователя (HKCU . . .)

Если, в продолжение эксперимента, запустить утилиту msconfig , то можно убедиться, что в списках автоматически запускаемых программ cmd.exe в качестве оболочки пользователя отсутствует. Откат системы, естественно, позволит вернуть исходное состояние реестра и избавиться от автоматического старта вируса, но если он по каким-либо причинам, невозможен - остается только прямое редактирование реестра. Для возврата к стандартному рабочему столу достаточно удалить параметр Shell , или изменить его значение с "cmd.exe" на "explorer.exe" и выполнить перерегистрацию пользователя (выйти из системы и снова войти) или перезагрузку. Редактирование реестра можно выполнить, запустив из командной строки редактор реестра regedit.exe или воспользоваться консольной утилитой REG.EXE . Пример командной строки для удаления параметра Shell:

REG delete "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell

Приведенный пример с подменой оболочки пользователя, на сегодняшний день является одним из наиболее распространенных приемов, используемых вирусами в среде операционной системы Windows 7 . Довольно высокий уровень безопасности при стандартных настройках системы не позволяет вредоносным программам получать доступ к разделам реестра, которые использовались для заражения в Windows XP и более ранних версий . Даже если текущий пользователь является членом группы "Администраторы", доступ к подавляющему количеству параметров реестра, используемых для заражения, требует запуск программы от имени администратора. Именно по этой причине вредоносные программы модифицируют ключи реестра, доступ к которым разрешен текущему пользователю (раздел HKCU . . . ) Второй важный фактор - сложность реализации записи файлов программ в системные каталоги. Именно по этой причине большинство вирусов в среде Windows 7 используют запуск исполняемых файлов (.exe ) из каталога временных файлов (Temp) текущего пользователя. При анализе точек автоматического запуска программ в реестре, в первую очередь нужно обращать внимание на программы, находящиеся в каталоге временных файлов. Обычно это каталог C:\USERS\имя пользователя\AppData\Local\Temp . Точный путь каталога временных файлов можно посмотреть через панель управления в свойствах системы - "Переменные среды". Или в командной строке:

set temp

или

echo %temp%

Кроме того, поиск в реестре по строке соответствующей имени каталога для временных файлов или переменной %TEMP% можно использовать в качестве дополнительного средства для обнаружения вирусов. Легальные программы никогда не выполняют автоматический запуск из каталога TEMP.

Для получения полного списка возможных точек автоматического запуска удобно использовать специальную программу Autoruns из пакета SysinternalsSuite. Страница с подробным описанием Autoruns и ссылкой для скачивания

Простейшие способы удаления блокировщиков семейства MBRLock

Вредоносные программы могут получить контроль над компьютером не только при заражении операционной системы, но и при модификации записей загрузочных секторов диска, с которого выполняется загрузка. Вирус выполняет подмену данных загрузочного сектора активного раздела своим программным кодом так, чтобы вместо Windows выполнялась загрузка простой программы, которая бы выводила на экран сообщение вымогателя, требующее денег для жуликов. Поскольку вирус получает управление еще до загрузки системы, обойти его можно только одним способом - загрузиться с другого носителя (CD/DVD, внешнего диска, и т.п.) в любой операционной системе, где имеется возможность восстановления программного кода загрузочных секторов. Самый простой способ - воспользоваться Live CD / Live USB, как правило, бесплатно предоставляемыми пользователям большинством антивирусных компаний ( Dr Web Live CD, Kaspersky Rescue Disk, Avast! Rescue Disk и т.п.) Кроме восстановления загрузочных секторов, данные продукты могут выполнить еще и проверку файловой системы на наличие вредоносных программ с удалением или лечением зараженных файлов. Если нет возможности использовать данный способ, то можно обойтись и простой загрузкой любой версии Windows PE ( установочный диск, диск аварийного восстановления ERD Commander ), позволяющей восстановить нормальную загрузку системы. Обычно достаточно даже простой возможности получить доступ к командной строке и выполнить команду:

bootsect /nt60 /mbr буква системного диска:

bootsect /nt60 /mbr E:> - восстановить загрузочные секторы диска E: Здесь должна использоваться буква для того диска, который используется в качестве устройства загрузки поврежденной вирусом системы.

или для Windows, предшествующих Windows Vista

bootsect /nt52 /mbr буква системного диска:

Точка восстановления Windows - это копия основных настроек компьютера, которую можно использовать для быстрого возврата операционной системы Windows в состояние, в котором она находилась в момент создания этой точки.

Любителям экспериментировать с компьютером уметь пользоваться точками восстановления просто необходимо. Если что-то пойдет не так и компьютер начнет работать нестабильно, всего за несколько минут его можно будет вернуть в рабочее состояние, "откатив" настройки до последней сохраненной точки.

В целях экономии дискового пространства одновременно хранить на компьютере много точек восстановления нецелесообразно (одной вполне достаточно).

Как создать точку восстановления

По умолчанию, компьютер автоматически создает точки восстановления перед каждым серьезным изменением настроек (установкой обновлений Windows, драйверов устройств и т.д.), если эта функция не отключена в его настройках.

Но точку восстановления в любой момент можно создать самостоятельно.

• щелкнуть правой кнопкой мышки по значку "Компьютер" на рабочем столе и в появившемся контекстном меню выбрать пункт "Свойства";

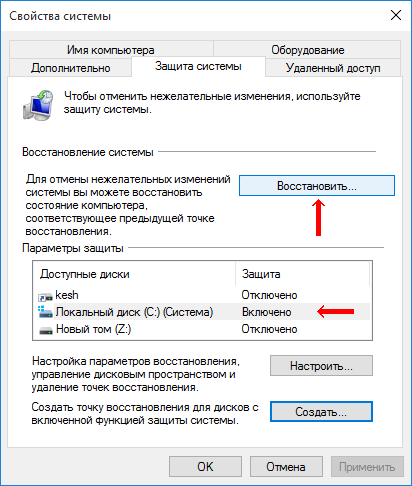

• в открывшемся окне щелкнуть по пункту "Защита системы";

• в следующем окне на вкладке "Защита системы" убедиться, что напротив системного диска (диска, на котором установлена Windows, обычно это диск C), стоит отметка "Включено".

Если там стоит "Отключена", необходимо щелкнуть мышкой по диску С, нажать кнопку "Настроить", в следующем окне поставить галочку возле "Включить защиту системы", после чего нажать кнопку "Применить".

После того, как напротив системного диска появится отметка "Включено", нажать кнопку "Создать".

• в следующем окне указать описание для точки восстановления, нажать кнопку "Создать" и дождаться окончания процесса. В качестве описания лучше всего указывать текущую дату.

Восстановление состояния Windows из точки восстановления

• открыть свойства системы (щелкнуть правой кнопкой мышки по значку "Компьютер" и выбрать пункт "Свойства");

• в открывшемся окне щелкнуть по пункту "Защита системы";

• в следующем окне в списке выбрать системный раздел (обычно это диск С) и нажать кнопку "Восстановить";

• продолжать отвечать на вопросы компьютера, указав на соответствующем этапе на созданную ранее точку восстановления.

Удаление точек восстановления Windows

Как уже говорилось выше, "лишние" точки восстановления Windows желательно удалять с компьютера, чтобы они не занимали место на жестком диске. Удалять точки можно несколькими способами, в зависимости от конкретных обстоятельств.

• щелкнуть правой кнопкой мышки по значку "Компьютер" и в контекстном меню выбрать "Свойства";

• в открывшемся окне щелкнуть по "Защита системы";

• откроется окно, в котором нужно выделить системный раздел (диск С) и нажать кнопку "Настроить";

• в следующем окне нажать на копку "Удалить" возле надписи "Удаление всех точек восстановления. " и подтвердить удаление.

• открыть раздел "Компьютер", щелкнуть правой кнопкой мышки по системному разделу (диску С) и в контекстном меню выбрать пункт "Свойства";

• откроется окно, в котором на вкладке "Общие" нужно нажать кнопку "Очистка диска";

• после этого некоторое время компьютер будет оценивать состояние диска С. Затем откроется окно очистки диска. В нем необходимо нажать кнопку "Очистить системные файлы";

• снова произойдет оценка использования диска, после чего откроется еще одно окно. В нем необходимо перейти на вкладку "Дополнительно" и в пункте "Восстановление системы и теневое копирование" нажать кнопку "Очистить", после чего подтвердить удаление.

Если нужно удалить только одну или несколько точек восстановления, сохранив при этом остальные, придется использовать дополнительно программное обеспечение, поскольку подходящие средства в самой Windows отсутствуют.

Удобной для этих целей является бесплатная программа CCleaner.

В программе нужно перейти в раздел "Сервис" и там щелкнуть по пункту "Восстановление системы". После этого в правой части ее окна появятся необходимые инструменты (см. изображение).

Если у Вас возникло желание обновить свою Windows 7 или 8 до Windows 10, но в области уведомлений компьютера сообщение о такой возможности все никак не появляется - не отчаивайтесь. Дожидаться этого момента не обязательно. Обновить систему можно прямо сейчас.

После обновления до Windows 10 на компьютере сохранятся почти все программы и их параметры, за исключением несовместимых. Возможно, придется также скачать и установить новые драйверы для некоторых устройств. Если после обновления Вас что-то не устроит, вы сможете без труда вернуться до прежней версии Windows.

После выхода Windows 10 компания Microsoft, которая, как известно, является разработчиком этой операционной системы, предложила пользователям лицензионных Windows 7 и Windows 8 бесплатно обновиться до "Десятки".

Меню обновления до Windows 10 автоматически появляется в области уведомлений компьютера и периодически напоминает пользователю о себе, даже если он не собирается им воспользоваться. При чем, возможность отказа от обновлений в этом меню не предусмотрена.

Тем не менее, можно отказаться от обновления до Windows 10 и убрать его значок из области уведомлений.

Отключение автоматического обновления в Windows 7 и Windows 8 является привилегией администратора компьютера. Если пользователь не обладает правами администратора, отключить автообновление он не сможет.

Отключить автоматическое обновление в Windows Vista может только администратор компьютера.

Автоматическое обновление Windows отключать не рекомендуется, поскольку это может негативно сказаться на уровне защищенности и стабильности работы компьютера.

Тем не менее, в некоторых случаях отключать автообновление Windows все-таки целесообразно. Например, если компьютер использует дорогостоящее мобильное подключение к Интернету или в других похожих ситуация.

Не всем пришлась по вкусу Windows 10. Многие пользователи после обновления операционной системы своего компьютера интересуются, как вернуть обратно Windows 7 или Windows 8.1.

Воспользоваться этой возможность можно в течение первого месяца работы Windows 10.

Читайте также: