Вирус с блокирующим окном

Ежедневно в интернет попадают сотни новых вредоносных программ. Люди создающие вирусы не сидят сложа руки и каждый день придумывают новые способы, как получить выгоду с помощью своих творений.

Уже продолжительное время тысячи пользователей подвергаются атаке вредоносного софта, который блокирует доступ к самым популярным поисковым системам (Google и Яндекс), а при попытке зайти в социальные сети выдает сообщение о невозможности совершить авторизацию. В этом сообщении также говорится что можно восстановить доступ отправив SMS на определенный номер.

Естественно, многие доверчиво отправляют сообщения. Вот только мало того, что это никак не помогает и в соц. сети по-прежнему невозможно попасть, так еще и со счета мобильного снимается приличная сумма.

Три способа удаления вируса с браузера

Сегодня мы рассмотрим, как можно бороться с подобной заразой, как избавится от нее. Чистка компьютера от подобного рода вирусов состоит из трех основных шагов. Сейчас мы их и рассмотрим.

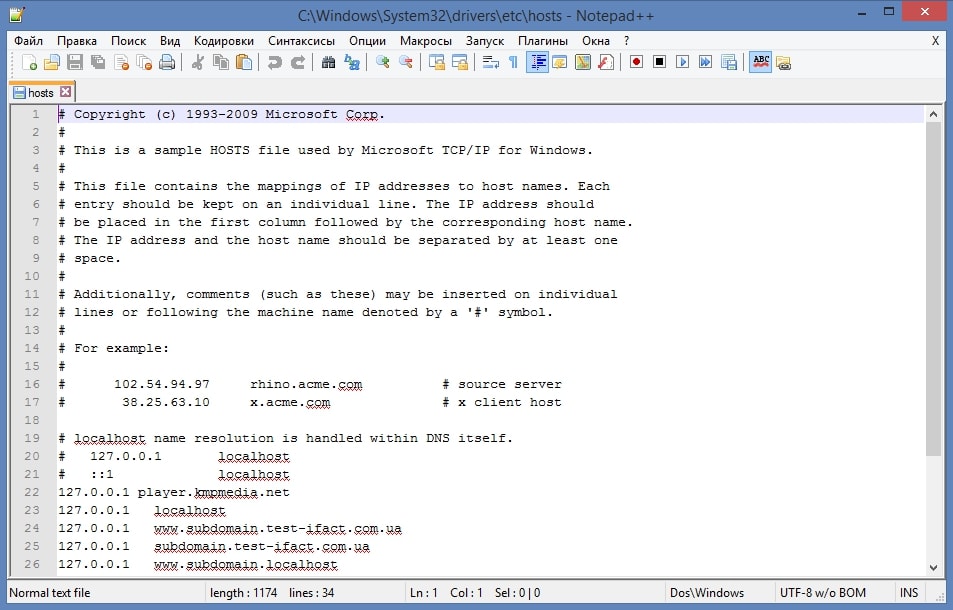

Очень часто для того, чтобы заблокировать определенные сайты и подменить другие на ложные, вирусы изменяют содержимое системного файла hosts. Этот файл предназначен для связки обычного домена сайта, с ip адресом этого же сайта. Хоть hosts и не имеет расширения, его все-равно можно открыть обычным блокнотом и увидеть содержимое. Нам нужно вернуть данный файл в первоначальное состояние, то есть убрать все поправки, которые совершил в нем вирус. Рассмотрим два простых способа как это сделать.

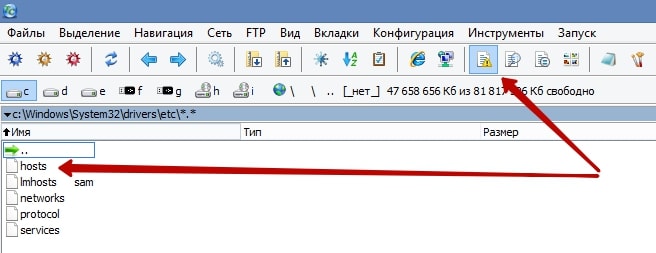

Данная утилита позволяет достаточно комфортно работать с файловой системой. При помощи нее можно легко выполнять различные операции с файлами и папками, открывать и редактировать архивы. Для редактирования файла hosts необходимо запустить это приложение. Затем нажать на кнопку с восклицательным знаком в желтом треугольнике. Тем самым мы активируем отображение скрытых файлов. Теперь найдите файл hosts по такому пути:

Затем нужно выделить файл и нажать на кнопку клавиатуры F4. Это откроет окно для редактирования hosts.

Самым лучшим решением, будет удаление всего содержимого нашего файла. Он должен остаться пустым. Но учитывайте, что часто вирусы свой злодейский код записывают в самый конец файла. Так что нужно пролистать его до конца и убедиться в том, что там нет ничего лишнего. А если что, можно смело удалить все содержимое.

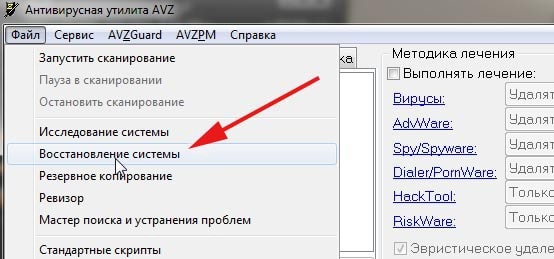

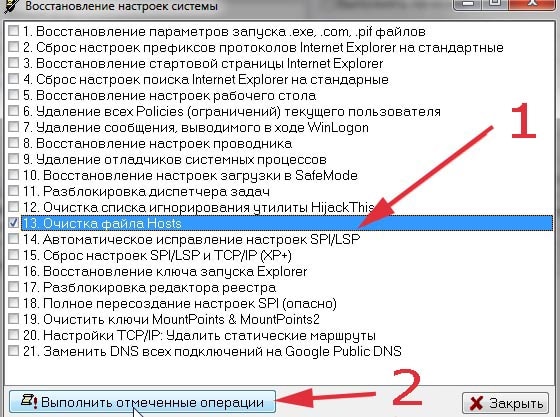

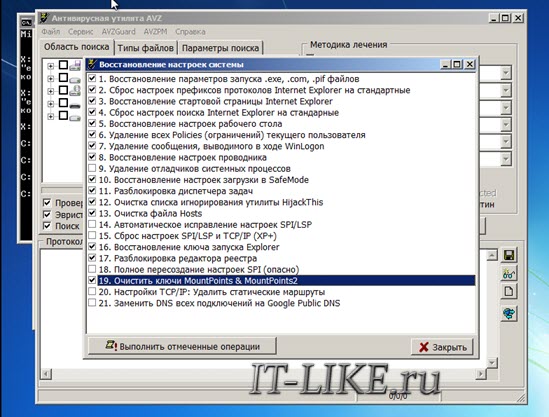

А еще можно воспользоваться антивирусной утилитой AVZ. Она отлично справляется со своими задачами и помогает хорошенько почистить свой компьютер от вирусов и их остатков. Ее даже нет необходимости устанавливать, просто скачиваете и выполняете запуск.

Поставьте флажок возле очистки файла hosts. После этого, нажмите на кнопку выполнения операции.

Такой не хитрой манипуляцией мы и восстановили файл hosts, в его первоначальный вид.

Некоторым вирусным программам свойственно очень крепко цепляться в системе. В данном случае это касается веб обозревателей, которыми Вы пользуетесь. Их необходимо полностью переустановить.

После чего, по порядку, проверьте такие папки:

- ProgramData

- Program Files (x86)

- Program Files

- Users\Alex\AppData\Roaming\

- Users\Alex\AppData\Local.

В этих каталогах ищем все документы, файлы и папки с именем Вашего браузера и удаляем их. Вы можете выполнить такую процедуру при помощи вышеупомянутого Total Commader’a.

Теперь устанавливаем новый браузер. Рекомендуется выбирать именно чистый, с официального сайта разработчиков обозреватель. Лучше будет его установить уже после полного сканирования компьютера, на наличие вирусов.

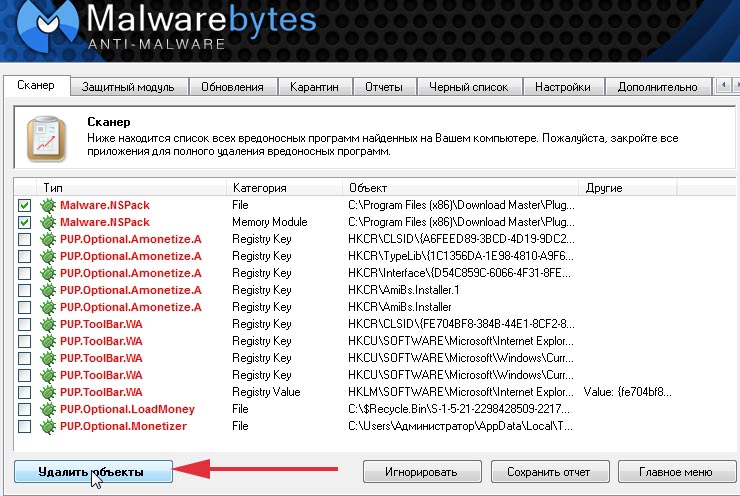

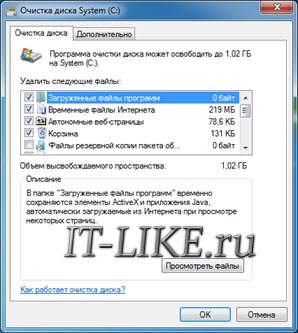

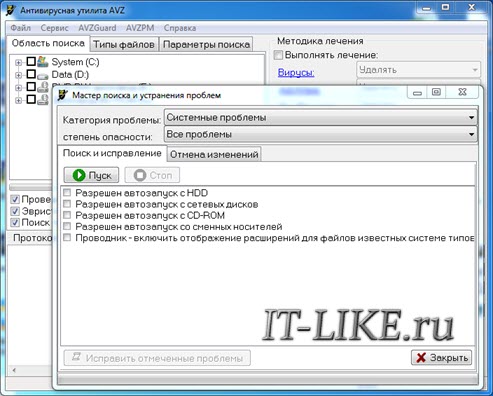

На этом этапе мы проверим компьютер на наличие различного рода вирусов, в том числе и mailware. Для этого будет использовано сразу несколько утилит. Проверяем ПК на наличие вирусов. Для этого воспользуйтесь известными и надежными антивирусами. Подойдут такие как Др.Веб, Касперский, Аваст и многие другие. Многие из этих разработчиков выпускают антивирусные утилиты не требующие установки. Например, можете воспользоваться Dr.Web Curelit. После этого необходимо просканировать компьютер на наличие mailware. Для этого потребуются другие утилиты, ведь с этими вредоносными программами предыдущие антивирусы не слишком эффективно справляются.

Выполните полную проверку используя утилиты ADW Cleaner, либо Mailwarebytes. Любая из них хорошо справляется с поставленной задачей. Уже только после этого, правильным шагом будет установка свежего, чистого браузера. С которого можно будет легко попадать на поисковые системы и заходить в социальные сети.

Всплывающими называют окна, которые внезапно появляются без разрешения пользователя. Они бывают разными по размеру, могут появляться в верхней части браузера, прямо посредине, в самом низу.

Пользователь заходит на какой-то сайт, начинает читать статью, ради которой он перешёл на этот веб-ресурс, в это время перед ним внезапно возникает какой-то прямоугольник с информацией, закрывая текст и делая прочтение невозможным. Это вызывает раздражение и желание от него избавиться.

Разновидности всплывающих окон

Внезапно всплывающие окна могут быть:

- Полезными;

- не очень полезными;

- вредоносными.

Полезные всплывающие окна используются для расширения функционала сайта: отображения необходимых подсказок, ненавязчивой рекламы, учебной информации.

Например, с помощью открывшегося окошка программа WOT ( Web of Trust ), которая является бесплатной надстройкой к браузеру Mozilla Firefox , предупредит о том, что пользователь собирается открыть сайт с плохой репутацией или опасным содержимым:

Относительно полезные всплывающие окна. Допустим, что пользователь впервые попадает на какой-то сайт, ещё не успевает с ним ознакомиться, и тут перед его взором появляется предложение подписаться на получение материалов сайта или получить какой-то информационный продукт.

В такой ситуации пользователю остаётся либо принять внезапно возникшее предложение, чтобы можно было продолжать знакомство с сайтом, или просто покинуть его.

Вредоносные всплывающие окна может содержать заманчивое предложение, но вести на сайт с вредоносным содержимым. Такое окно может что-то угрожающе требовать от посетителя сайта, например, ввести номер телефона.

В сети даже есть списки подозрительных сайтов, распространяющих рекламу и вирусы посредством таких окон. Нужно запретить браузеру их открывать, потому что подобные сюрпризы могут заблокировать работу компьютера.

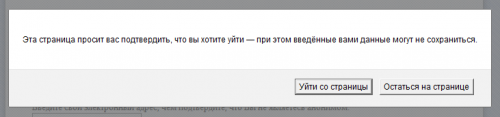

Существуют также всплывающие окна, которые появляются при попытке закрыть сайт. Таким образом, автор сайта просит посетителя остаться на странице, чтобы получить подарок. Притормаживающая надпись может быть любого содержания, с двумя вариантами выбора: уйти или остаться:

Заманчивое предложение может окончиться двояко: или пользователю действительно предложат подарок, или его автоматически перебросят на вредоносную страницу. Такие сайты можно вносить в список неблагонадёжных, чтобы не попасть на него в следующий раз, если его полезность показалась сомнительной.

Браузер обычно не блокирует внезапно появляющиеся окна, необходимые веб-сайтам для работы: подписки, продажи услуг. Некоторые рекламные баннеры похожи на всплывающие окна, но ими не являются, их возникновение браузеры предотвратить не могут.

Чаще всего во всех современных браузерах блокировка всплывающих окон всегда включена по умолчанию, нужно лишь проверить, не снята ли, случайно, галочка с этой опции. Но запрет открытия не действует на скрипты, написанные на языке JavaScript .

В верхнем меню браузера нужно щёлкнуть левой кнопкой мыши по пункту Инструменты , а затем выбрать пункт Настройки :

Напротив этой надписи есть кнопка Исключения , нажав на которую, можно пополнить список безопасных сайтов, для которых разрешено открытие всплывающих окон:

В правом углу видна кнопка с тремя горизонтальными линиями: нужно щёлкнуть по ней левой кнопкой мыши, а затем в выпадающем меню выбрать пункт Настройки :

Стоит отметить, что в браузере Opera за быструю настройку отвечает клавиатурная клавиша F12 . При её нажатии всплывает окошко, в котором тоже можно задать блокировку:

Важное примечание :

Для разных версий браузеров настройки могут слегка отличаться, команды могут называться чуть-чуть иначе. Но найти место, где можно задать блокировку всплывающих окон, в любом web-браузере не сложно! Нужно лишь быть предельно внимательными при выставлении настроек!

Некоторые всплывающие окна могут быть очень назойливыми, они появляются периодически, отвлекая от чтения или просмотра видеоролика, закрывая экран монитора. Чтобы этого не происходило, можно использовать специальные программы, позволяющие отключить их возникновение.

Например, в браузере Mozilla Firefox , нужно выбрать в меню инструменты пункт Дополнения :

Затем ввести в поисковую строку ключевую фразу Adblok :

После того, как программа отыщет это дополнение, нужно дать команду его установить. После чего приложение будет блокировать всю нежелательную рекламу. Кроме того нужно дополнительно использовать правильные подписки для AdBlock: Антиреклама, Антипорно. Во многих браузерах это приложение также легко устанавливается.

2. Очень удобно использовать для повышения защиты специальные программы фаерволлы (сетевые экраны), которые следят за безопасностью посещаемых сайтов, например Outpost Firewall .

3. Достаточно популярное дополнение для веб-браузеров под названием No Script блокирует скрипты JavaScript . No Script появляется в меню, вызываемом правой кнопкой мышки. Оно позволяет запретить или разрешить отображение элементов JavaScript для разных сайтов. Как показывает практика, данное дополнение немного замедляет работу браузера, чрезмерно запрещая многие действия сайтов, но повышает безопасность:

4. Программа против всплывающих окон под названием Ad Muncher блокирует автоматическое воспроизведение музыки на страницах сайтов, удаляет фоновые картинки, увеличивает скорость загрузки страниц, экономит трафик. Не даёт отправлять информацию о браузерах, блокирует adware/spyware, имеет более 2000 фильтров, и хорошо справляется со своими функциями. Её довольно часто называют программой-охотником.

5. Flashblock блокирует загрузку и автоматическое воспроизведение Flash-роликов, надоедливой Flash-анимации, существенно экономит трафик.

Программ, блокирующих всплывающие окна, очень много, можно выбрать любые: платные, условно бесплатные, бесплатные. Они действительно способны дополнительно защищать браузеры и компьютеры пользователей:

Если же ничего не помогает, и пользователя всё время перебрасывает на порно сайты или другие вредоносные сайты, то нужно проверить свой компьютер на наличие и активность вредоносных программа. Есть большая вероятность действия фишинговой ссылки, которая осуществляет перенаправление. Нужно удалить вирус с компьютера, чтобы окончательно устранить проблему.

Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом.

Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на такой-то номер или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

Разумеется, платить вымогателям не стоит. Вместо этого можно выяснить, какому оператору сотовой связи принадлежит указанный номер, и сообщить его службе безопасности. В отдельных случаях вам даже могут сказать код разблокировки по телефону, но очень рассчитывать на это не приходится.

Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом.

Голыми руками

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt! или Kaspersky Virus Removal Tool.

Простым коням — простые меры

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш или

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, системы и браузера. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns.

Военная хитрость

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Операция под наркозом

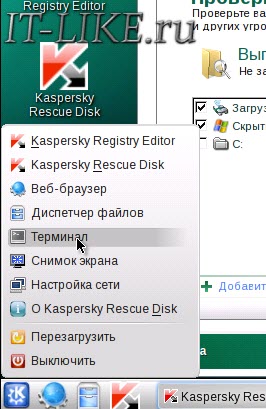

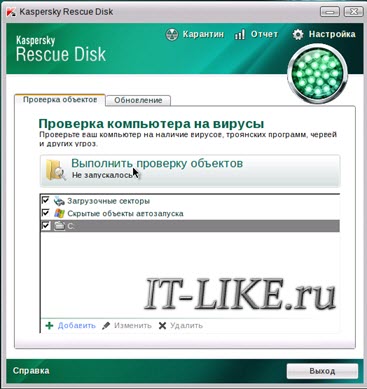

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD, он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker.

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это или

Современные версии BIOS позволяют выбирать загрузочное устройство на лету, без входа в основные настройки. Для этого требуется нажать

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени и придерживаться общих правил безопасности:

В статье приведены лишь основные методы и общие сведения. Если вас заинтересовала тема, посетите сайт проекта GreenFlash. На страницах форума вы найдёте множество интересных решений и советы по созданию мультизагрузочной флэшки на все случаи жизни.

Наверняка, каждый четвертый пользователь персонального компьютера сталкивался с различным мошенничеством в интернете. Один из видов обмана – это баннер, который блокирует работу Windows и требует отправить СМС на платный номер или требует криптовалюту. По сути это просто вирус.

Чтобы бороться с баннером-вымогателем, нужно понять, что он собой представляет и как проникает в компьютер. Обычно баннер выглядит так:

Но могут быть и другие всевозможные вариации, но суть одна – жулики хотят заработать на вас.

Пути попадания вируса в компьютер

Как разблокировать Windows 7/8/10

После лечения и успешного запуска системы без баннера вымогателя нужно провести дополнительные действия, иначе вирус может снова всплыть, или просто будут некоторые проблемы в работе системы. Всё это есть в конце статьи. Вся информация проверена лично мной! Итак, начнем!

Будем использовать специально разработанную операционную систему. Вся сложность в том, что на рабочем компьютере нужно скачать образ и записать его на флешку или на компакт-диск (пролистайте статьи, там есть).

Откроется чёрное окошко, куда пишем команду:

Откроется небольшое меню:

Ждём окончания проверки (может быть долго) и, наконец, перезагружаемся.

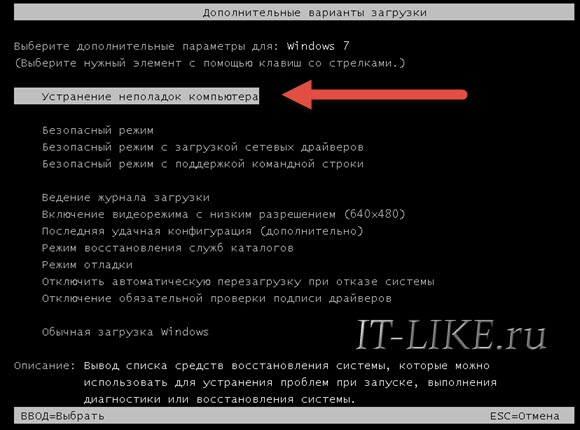

Сегодня вирусы типа Winlocker поумнели и блокируют загрузку Windows в безопасном режиме, поэтому скорей всего у вас ничего не получится, но если образа нет, то пробуйте. Вирусы бывают разные и у всех могут сработать разные способы, но принцип один.

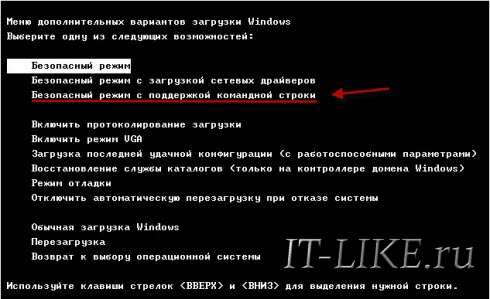

Вот сюда мы должны попасть и выбрать нужную строку:

Далее, если всё пойдёт хорошо, то компьютер загрузится, и мы увидим рабочий стол. Отлично! Но это не значит что теперь всё работает. Если не удалить вирус и просто перезагрузиться в нормальном режиме, то банер снова всплывёт!

Нужно восстановить систему до ближайшей точки восстановления, когда баннера блокировщика ещё не было. Внимательно прочитайте статью и сделайте всё что там написано. Под статьёй есть видео.

Теперь по порядку проверяем такие значения:

Здесь вообще не должно быть ключей Shell и Userinit, если есть – удаляем их.

И ещё обязательно:

Заключается в том, что в безопасном режиме мы запустим известную антивирусную утилиту AVZ. Кроме поиска вирусов программа имеет просто массу функций исправления системных проблем. Этот способ повторяет действия по заделыванию дыр в системе после работы вируса, т.ч. для ознакомления с ним переходим к следующему пункту.

Поздравляю! Если вы это читаете, значит система запустилась без баннера. Теперь нужно скачать антивирусный сканер и проверить им всю систему. Если вы пользовались спасительным диском Касперского и провели проверку там, то этот пункт можно пропустить.

Ещё может быть одна неприятность, связанная с деятельностью злодея – вирус может зашифровать ваши файлы. И даже после полного его удаления вы просто не сможете воспользоваться своими файлами. Для их дешифрации нужно использовать программы с сайта Касперского: XoristDecryptor и RectorDecryptor. Там же есть и инструкция по использованию.

Но и это ещё не всё, т.к. винлокер скорей всего напакостил в системе, и будут наблюдаться различные глюки и проблемы. Например, не будет запускаться редактор реестра и диспетчер задач. Чтобы полечить систему воспользуемся программой AVZ.

Если оно у вас установлено, то будет отображаться на самом верху меню. Если там нет, то попробуйте запустить Виндовс до момента появления баннера и выключить компьютер из розетки. Затем включите – возможно будет предложен новый режим запуска.

Относится к случаям, когда вы, по каким-то причинам, не можете загрузиться с флешки с записанным образом Касперского или программой AVZ. Вам остаётся только достать из компьютера жёсткий диск и подключить его вторым диском к рабочему компьютеру. Затем загрузиться с НЕЗАРАЖЁННОГО жёсткого диска и просканировать СВОЙ диск сканером Касперского.

Никогда не отправляйте СМС-сообщения, которые требуют мошенники. Каким бы ни был текст, не отправляйте сообщения! Старайтесь избегать подозрительных сайтов и файлов, а вообще почитайте об основах безопасности в интернете. Следуйте инструкции, и тогда ваш компьютер будет в безопасности. И не забывайте про антивирус и регулярное обновление операционной системы!

Вот видео, где всё видно на примере. Плейлист состоит из трёх уроков:

PS: какой способ помог Вам? Напишите об этом в комментариях ниже.

Содержание

Ваш Windows заблокирован

Троян - вирусы семейства Winlock, которые блокируют работу системы Windows, - настоящие вымогатели денег. На протяжении нескольких последних лет они не только эволюционировали, но и начали представлять собой серьезную проблему безопасности компьютерных систем. Мы предлагаем прочитать рекомендации, как можно бороться с ними самостоятельно, а иногда даже предотвратить заражение собственного компьютера.

Троянский вирус появляется в системе быстро, а самое страшное - незаметно. Пользователь выполняет привычные действия, просматривает страницы, общается или загружает необходимые файлы. И вдруг на экране появляется баннер, который просто невозможно убрать. Картинки баннеров могут быть разными - порнографическими, или даже грозно оформленными.

Но в итоге от пользователя вымогают перечислить требуемую сумму денег на счет или отправить платное SMS. Такие баннеры располагаются всегда поверх всех других окон для привлечения внимания пользователя. В конце текста сообщения практически всегда можно встретить угрозу об уголовном преследовании или об удалении всех папок и файлов с дисков компьютера, в случае если перевод средств не будет выполнено в течение лимитированного промежутка времени.

Сражаемся самостоятельно

Код разблокировки действительно существует, и его можно применить для уничтожения некоторых троянов. Очень редко происходит процесс их самостоятельного удаления, после введения правильного кода, который можно иногда получить, зайдя на соответствующие разделы на сайтах антивирусных компаний. Пример.

Если вам удалось удачно завершить разблокировку, не спешите радоваться и выключать компьютер. Загрузите какой-нибудь антивирус бесплатно и дайте команду системе выполнить проверку. Рекомендуем использовать утилиты Kaspersky VRT (Virus Removal Tool) или Doctor WEB Cure It.

Лечение от вирусов

Прежде чем воспользоваться сложными методами и специальным софтом, нужно попытаться использовать имеющиеся средства.

Подозрительно непонятный процесс, который обнаружен в диспетчере задач может быть трояном.

В случае, если диспетчер не запускается, можно попытаться использовать расширенный менеджер процессов. Ниже можно увидеть, какой вид имеет процесс, вызывающий подозрения, в System Explorer.

System Explorer - это расширенный менеджер процессов

Когда троян временно деактивирован, вам осталось просто найти его файл, а затем удалить его. Данные действия можно выполнить вручную или воспользовавшись программой бесплатного антивируса.

Стандартное место нахождения трояна - разные каталоги для временных файлов, браузера и системы. Целесообразно также производить полную проверку, потому что копии вируса могут прятаться в разных местах и нарушать работу не только одной системы. Исчерпывающий список объектов в режиме автозапуска можно просмотреть абсолютно бесплатной утилитой Autoruns.

AutoRuns продемонстрирует все объекты, имеющие режим автозапуска (на демонстрационной версии скриншота можно увидеть только малую часть).

Военные хитрости

Блокнот помогает вернуть доступ админу!

Старая школа

Продвинутые современные версии троянов снабжены средствами противодействия всем попыткам, направленным на избавление от них. Такие вирусы способны заблокировать запуск системного диспетчера задач, подменяя другие компоненты системы.

В таком случае нужно сначала перезагрузить компьютер, удерживая клавишу F8 в течение загрузки Windows. Загрузить систему в режиме «Безопасный режим с поддержкой командной строки". По окончании загрузки набираем на клавиатуре слово explorer и нажимаем ENTER. Как результат - запустится проводник Windows. Далее нужно написать regedit и нажать ENTER. Появится редактор системного реестра. В реестре можно обнаружить записи, созданные трояном, и место, откуда произошла его загрузка и запуск.

Ключи реестра, которые часто модифицируются троянами Winlock

Часто увидеть полные пути непосредственно к файлам трояна можно в разделах Shell и Userinit ветки реестра HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

В реестре операционной системы необходимо также выполнить поиск по имени файла трояна, внимательно просматривая все записи, которые были найдены и удаляя все подозрительные. Далее переходим к очищению всех временных папок и корзины. В завершении нужно выполнить сканирование с помощью любого антивируса.

Если троян заблокировал работу сетевых подключений, их можно попробовать восстановить с помощью небольшой, но мощной утилиты AVZ через Windows Sockets API настройки.

Тонкая работа

В случаях серьезных заражений почти бесполезно пробовать бороться внутри инфицированной системы. Логично загрузиться с любой другой чистой системы и относительно спокойно попытаться вылечить основную, зараженную систему. Существуют разные способы это сделать, но один из наиболее простых - бесплатная утилита Kaspersky WindowsUnlocker. Аналогично Dr WEB LiveCD данная программа основана на Gentoo Linux. Файл - образ записываем на каую-нибудь болванку или делаем загрузочный Flash накопитель, прибегнув к помощи утилиты Kaspersky USB Rescue Disk Maker.

Создаем загрузочный Flash накопитель, используя образ Kaspersky Rescue Disk

Опытные пользователи могут сделать это заранее, а остальные чаще всего обращаются к друзьям, коллегам или отправляются в ближайший интернет-клуб, когда уже произошло заражение.

Во время включения зараженного компьютера необходимо удерживать клавишу, чтобы войти в BIOS компьютера. Обычно это кнопки DELETE или F2, соответствующее приглашение будет отображено внизу экрана. Далее нужно вставить Kaspersky Rescue Disk или заранее подготовленную загрузочный Flash накопитель. В Boot options (настройки вариантов загрузки) первым загрузочным устройством выбираем CD/DVD привод или Flash накопитель. Следующий шаг - сохранение изменений F10 и выход из BIOS.

Большинство современных версий BIOS предлагают выбрать загрузочное устройство в процессе загрузки, не входя в главные настройки. Нужно нажать F11, F12 или сочетание клавиш, указанное на экране. После перезагрузки произойдет запуск Kaspersky Rescue Disk.

Борьба на ранних этапах

Отдельным подклассом являются троянские вирусы, которые поражают главную загрузочную запись диска компьютера (MBR). Они могут появиться на экране еще до загрузки операционной системы, и отсутствовать в разделах автозапуска.

Начальные этапы борьбы с такими вирусами состоят в восстановлении MBR до исходного состояния. Для случая XP необходимо выполнить загрузку с инсталяционного диска Windows, нажать клавишу R и вызвать консоль восстановления, где и нужно написать команду fixmbr. Далее подтверждаем ее, нажав Y, и начав перезагрузку. Windows 7 в качестве такой утилиты использует BOOTREC.EXE и, соответственно, синтаксис команды будет следующим:

Bootrec.exe/FixMbr

После проведения данных манипуляций система начинает загружаться повторно. Можно приступать к дальнейшему поиску физических копий трояна.

Выковыриваем вирус с помощью крестовой отвертки

Борьба с вирусами троянского типа может быть долгой и затянутой, если у вас ноутбук или маломощный компьютер, так как существует затруднения при загрузке с других устройств, а выполнение проверки занимает время. Самое простое решение - просто извлечь винчестер с зараженной системой и подключить его физически к другому компьютеру. Можно воспользоваться специальными боксами оборудованными интерфейсом eSATA или USB 3.0/2.0.

Отключаем автозапуск

Также, перед подсоединением зараженного винчестера нужно убедиться, что антивирус на компьютере уже запущен в режиме монитора и присутствуют свежие (обновленные) антивирусные базы.

В дальнейшем, чтобы предотвратить повторное заражение следует установить антивирус (любой) с поддержкой режима реального времени мониторинга системы, а также выполнять общие правила безопасности:

Если вам интересна эта тема, посетите проект GreenFlash. Там вы найдете разнообразные полезные и интересные решения, а также рекомендации для создания загрузочного Flash накопителя.

Однако не нужно забывать, что распространение вирусов троянов Winlock затронуло не только Россию и страны ближнего зарубежья. Известны их модификации с локализацией практически на все языки мира.

Дополнительная информация по теме

Описание нескольких методов при помощи которых можно заблокировать запуск того или иного Windows приложения

В статье рассказывается о процессе настройки локальной вычислительной сети в среде Windows 7

Здесь перечень нескольких способов, как открыть заблокированные сайты на территории России

Случается, что пользователи забывают свои пароли, в таком случае их можно восстановить, используя учетную запись администратора либо же специальные программы

Читайте также: