Вирус rsa 2048 что делать

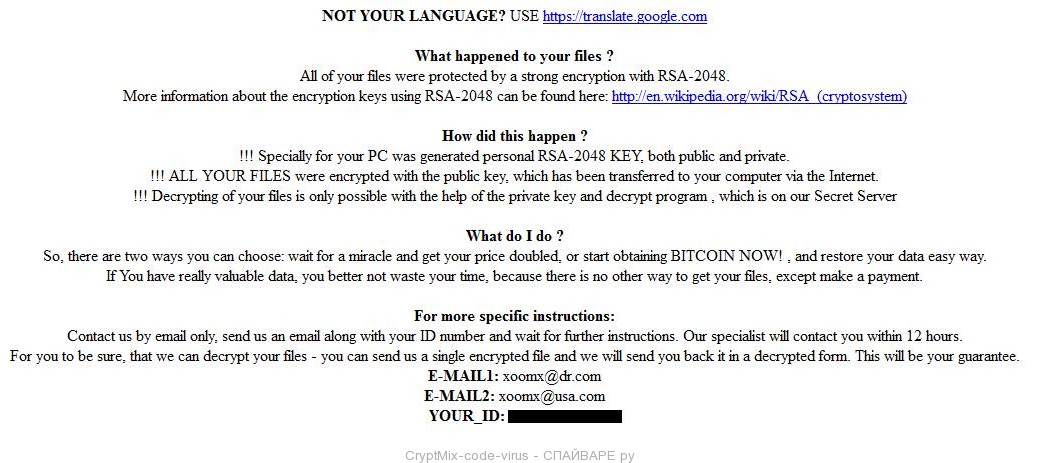

.code файлы — это файлы, которые появляются на компьютере заражённом новым типом вируса-шифровальщика. Этот вирус сочетает в себе черты шифровальщиков CryptoWall 3.0, CryptoWall 4.0 и наиболее свежего CryptXXX. Как и более ранние версии, он использует гибридный режим шифрования RSA-2048 с длиной ключа 2048 бит. После того как он закончит свою работу и зашифрует все файлы будет показано сообщение подобно следующему.

На настоящий момент нет 100% реально работающего способа бесплатно восстановить зашифрованные файлы. Поэтому мы предлагаем использовать бесплатные программы, такие как ShadowExplorer и PhotoRec для попытки восстановить копии зашифрованных файлов. В случае появления способа расшифровки .code файлов мы оперативно обновим эту инструкцию.

.code вирус распространяется посредством электронной почты. Письмо содержит ссылки на вредоносные сайты или зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера .code вирусом-шифровальщиком.

Вирус-шифровальщик .code — это продолжение семьи шифраторов, в которую входят CryptoWall 3.0, CryptoWall 4.0 и CryptXXX. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик .code использует системный каталог %APPDATA% для хранения собственных файлов. В папке Roaming создаётся файл AdobeFlashPlayer_

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик .code использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует более 700 разных видов файлов, включая такие распространенные как:

Сразу после того как файл зашифрован он получает новое расширение — .code. После чего вирус создаёт в каждой папке, где есть зашифрованные файлы текстовой документ с именем HELP_YOUR_FILES.html, который содержит инструкцию по расшифровке зашифрованных файлов.

Во время своей работы вирус-шифровальщик .code старается закрыть возможность восстановить файлы используя систему SVC (теневые копии файлов). Для этого вирус в командном режиме вызывает утилиту администрирования теневых копий файлов с ключом запускающим процедуру их полного удаления. Таким образом, практически всегда, невозможно восстановить файлы посредством использования их теневых копий.

to decrypt your files You will need a special software with your special unique private key.

Price of software and your private key is 5 bitcoins. With this product you can decrypt all your files and protect Your system. Protect. Your system will be without any vulnerability.

Also You will have a FREE tech support for solving any PC troubles for 3 years!

Register there and find a nearest Bitcoin seller. It`s easy! Choose more comfortable payment method for buying Bitcoin!

After that You should send 5 bitcoins to the bitcoin wallet address:

All this process is very easy! It`s like a simple money transfer.

And now most important information:

Your money will be spent for the children charity. So that is mean that You will get a participation in this process too. Many children will receive presents and medical help!

And We trust that you are kind and honest person! Thank You very much! We wish You all the best! Your name will be in the main donors list and will stay in the charity history!

P.S> When your payment will be delivered you will receive your software with private key IMMEDIATELY!

P.P.S> In the next 24 hours your price will be doubled by the Main Server automatically. So now you have a chance to restore your PC with low price!

Определить заражён компьютер или нет вирусом-шифровальщиком .code довольно легко. Обратите внимание на расширения ваших персональных файлов, таких как документы, фотографии, музыка и т.д. Если расширение сменилось на .code, то компьютер заражён. Кроме этого признаком заражения является наличие файла с именем HELP_YOUR_FILES в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке .code файлов.

На текущий момент нет доступного расшифровщика .code файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется алгоритм шифрования RSA-2048. Что значит без личного RSA ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком .code. Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут (eng).

Выполнив эту инструкцию ваш компьютер будет очищен от .code вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Новички

логи в приложении

пожалуйста помогите.

Консультанты

Старожилы

Дополнительно:

- Скачайте AdwCleaner (by Xplode) и сохраните его на Рабочем столе.

- Запустите его (в ОС Vista/Windows 7, 8, 8.1, 10 необходимо запускать через правую кн. мыши от имени администратора), нажмите кнопку "Scan" ("Сканировать") и дождитесь окончания сканирования.

- Когда сканирование будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\AdwCleaner[S1].txt .

- Прикрепите отчет к своему следующему сообщению.

Новички

файл в приложении

- Скачайте AdwCleaner (by Xplode) и сохраните его на Рабочем столе.

- Запустите его (в ОС Vista/Windows 7, 8, 8.1, 10 необходимо запускать через правую кн. мыши от имени администратора), нажмите кнопку "Scan" ("Сканировать") и дождитесь окончания сканирования.

- Когда сканирование будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\AdwCleaner[S1].txt .

- Прикрепите отчет к своему следующему сообщению.

Консультанты

Старожилы

1.

- Запустите повторно AdwCleaner (by Xplode) (в ОС Vista/Windows 7, 8, 8.1, 10 необходимо запускать через правую кн. мыши от имени администратора).

- Нажмите кнопку "Scan" ("Сканировать").

- По окончании сканирования в меню Настройки отметьте дополнительно:

- Сброс политик IE

- Сброс политик Chrome

- Нажмите кнопку "Cleaning" ("Очистка") и дождитесь окончания удаления.

- Когда удаление будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\AdwCleaner[C1].txt .

- Прикрепите отчет к своему следующему сообщению

2.

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

RSA-2048 encryption – информация о вирусах

RSA-2048 encryption является своего рода мошеннического программного обеспечения, которое пытается лишить пользователей компьютеров денег. Эта программа, притворяясь приехать из официальной. Но на самом деле, вымогателей является признаком этого вируса, блокировка компьютера, что может вызвать проблемы на целевых компьютерах. Там привыкший быть много видов этого вымогателей.

Как правило RSA-2048 encryption предупреждения по-разному согласно конкретных регионов. И это вредоносное основном заражает компьютеры на территории Великобритании. Компьютер также может быть заражен, RSA-2048 encryption, если вы часто что-то скачать из Интернета без уделения достаточного внимания. Этот вирус быстро распространяется и может повлиять на тонну систем в течение нескольких дней. Эта вредоносная программа нельзя предотвратить любое антивирусное программное обеспечение, потому что она прекрасно делает использование программы безопасности затвор. Таким образом мы предлагаем в этом сообщении информацию и предупредить пользователей о его существовании.

Кроме того нет необходимости для вас сдать деньги через Paysafecard Ukash как этот вирус говорит на странице. Если вы платите деньги, вы определенно столкнуться их трюк. Этот вирус, как правило, только обмануть пользователей денег. Так что когда этот вымогателей просим вас заплатить немного денег для устаревания файлов, вы не должны верить его. Если этот вирус заражает компьютер, выполните процедуры, предоставленный удаления.

Скриншот RSA-2048 encryption:

1. удалить вирус полностью и автоматически (рекомендуется)

Если вы не имеют достаточно навыков и время, чтобы избавиться от этого неприятный вирус, пожалуйста, используйте этот мощный автоматический Virus Removal Tool, чтобы сохранить ваш компьютер и ваши проблемы.

RSA-2048 encryption – информация о вирусах

RSA-2048 encryption является своего рода мошеннического программного обеспечения, которое пытается лишить пользователей компьютеров денег. Эта программа, притворяясь приехать из официальной. Но на самом деле, вымогателей является признаком этого вируса, блокировка компьютера, что может вызвать проблемы на целевых компьютерах. Там привыкший быть много видов этого вымогателей.

Как правило RSA-2048 encryption предупреждения по-разному согласно конкретных регионов. И это вредоносное основном заражает компьютеры на территории Великобритании. Компьютер также может быть заражен, RSA-2048 encryption, если вы часто что-то скачать из Интернета без уделения достаточного внимания. Этот вирус быстро распространяется и может повлиять на тонну систем в течение нескольких дней. Эта вредоносная программа нельзя предотвратить любое антивирусное программное обеспечение, потому что она прекрасно делает использование программы безопасности затвор. Таким образом мы предлагаем в этом сообщении информацию и предупредить пользователей о его существовании.

Кроме того нет необходимости для вас сдать деньги через Paysafecard Ukash как этот вирус говорит на странице. Если вы платите деньги, вы определенно столкнуться их трюк. Этот вирус, как правило, только обмануть пользователей денег. Так что когда этот вымогателей просим вас заплатить немного денег для устаревания файлов, вы не должны верить его. Если этот вирус заражает компьютер, выполните процедуры, предоставленный удаления.

Скриншот RSA-2048 encryption:

1. удалить вирус полностью и автоматически (рекомендуется)

Если вы не имеют достаточно навыков и время, чтобы избавиться от этого неприятный вирус, пожалуйста, используйте этот мощный автоматический Virus Removal Tool, чтобы сохранить ваш компьютер и ваши проблемы.

Шифрующий файлы зловред TeslaCrypt, продемонстрировав стремительный рост, не останавливается на достигнутом и продолжает мутировать. По последним данным, были внесены изменения в схему искажения имени файла: закодированные данные получают суффикс .vvv, при этом ранее применялось расширение .ccc. Но самая последняя модификация гораздо серьезней. Обращение с требованием выкупа, предъявляемое жертвам вируса, теперь гласит, что шифрование выполнено по усиленному стандарту. Ранее применяемый алгоритм RSA-2048 заменен RSA-4096. Оба алгоритма являются асимметричными. Предполагается генерация пары закрытий-открытый ключ. Таким образом, принцип выполнения не изменился. Существенное отличие представляет размер этих ключей, в новой модификации инфекции их длина составляет 4096 бит. Данный тип шифра устойчив ко взлому, поэтому агрессоры небезосновательно предвкушают получение 300-500 USD за раскодировку данных от каждой жертвы.

Инструкции от крипто-вымогателя RSA-4096

Злоумышленники комбинируют методы внедрения на базе использования уязвимости системы и фишинга (фиктивных сообщений и т.п.). Огромное количество случаев инфицирования ПК происходит с помощью рассылки эл. сообщений со вложенным документом. Файл может быть замаскирован под чье-то резюме, а любопытство, присущее человеческой натуре, не дает покоя получателю, побуждая совершить фатальную ошибку. Открытие вложенного zip-архива немедленно запускает выполнение в системе процесса в скрытом режиме. Вирус настраивает Windows, дополняя очередь автоматически выполняемых при запуске системы программ зловредным объектом.Таким образом, произвольно обозначенный исполнительный файл запускается при загрузке вместе с программами, которые обеспечивают работу системы. TeslaCrypt также отключает функцию теневого копирования томов Volume Shadow Copy Service, лишая пострадавшую сторону возможности восстановить данные из архива. Происходит сканирование как жесткого диска, так и прочих ресурсов, вплоть до подключенных USB-накопителей, по ряду расширений; все обнаруженные объекты подвергаются шифрованию.

Пользователь инфицированного компьютеры получает инструкции по возвращению данных, которые содержатся в файлах “Howto_Restore_FILES” или “How_Recover+(random)”, созданных на рабочем столе и в каждой целевой папке. Эти HTML и TXT документы содержат следующий текст “Файлы защищены. Применен усиленный алгоритм шифрования RSA-4096. Это означает, что структура и данные внутри файлов претерпели необратимые изменения, они недоступны для работы, считывания и просмотра. По существу, они потеряны навсегда, но с нашей помощью Вы можете их вернуть.” Технически, кибер-уголовники делают предметом сделки закрытый ключ RSA, который является тем единственным отсутствующим звеном, без которого невозможно начать процедуру расшифровки. Предлагается произвести оплату в Bitcoin через систему специальных анонимных страниц при поддержке службы луковой маршрутизации Tor.

Многим, если не всем пострадавшим такая сделка будет не по душе. Но следует помнить, не существует никакого гарантированного альтернативного способа восстановления заблокированных графических, текстовых, видео и прочих данных, если не выполнялось их резервное копирование. Выполнив рекомендации ниже, можно добиться частичного восстановление ущерба, но результат будет зависеть от обстоятельств вторжения вируса. Впрочем, в случае кибер-вымогательства с применением шифра RSA-4096 выбирать не приходится – надежду возлагают на любые методы, не предусматривающие уплаты выкупа.

RSA-4096 – инструкции по удалению от злоумышленников

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса RSA-4096. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование).Загрузить программу для удаления вируса RSA-4096.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Как было отмечено, программа-вымогатель RSA-4096 блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

-

Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла. Использовать инструмент “Теневой проводник” ShadowExplorer

" data-medium-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" data-large-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" class="lazyload" data-src="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?resize=392%2C515" alt="previous-versions" width="392" height="515" data-recalc-dims="1" />

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью помощью надежного универсального антивирусного комплекса.

Читайте также: