Вирус rmnet как вылечить

Новые банковские троянцы, очередные мошенничества с пользователями социальных сетей и другие события января 2012 года

1 февраля 2012 года

Среди вредоносных программ, обнаруженных в январе на компьютерах пользователей при помощи лечащей утилиты Dr.Web CureIt!, лидирующие позиции занимает файловый инфектор Win32.Expiro.23 (19,23% случаев обнаружения), при запуске пытающийся повысить собственные привилегии в системе, отыскивающий запущенные службы и заражающий соответствующие им исполняемые файлы.

Не отстает от него по популярности Win32.Rmnet.8 (8,86% случаев заражения) — этот вирус проникает на компьютер посредством зараженных флеш-накопителей или при запуске инфицированных исполняемых файлов и обладает способностью к саморепликации — копированию самого себя без участия пользователя. Вредоносная программа инфицирует файлы с расширениями .exe, .dll, .scr, .html, .htm, а в некоторых случаях — .doc и .xls, при этом она способна создавать на съемных накопителях файл autorun.inf. Непосредственно после своего запуска Win32.Rmnet модифицирует главную загрузочную запись, регистрирует системную службу Microsoft Windows Service (она может играть в операционной системе роль руткита), пытается удалить сервис RapportMgmtService, встраивая в систему несколько вредоносных модулей, отображающихся в Диспетчере задач Windows в виде четырех строк с заголовком iexplore.exe. Файловый вирус Win32.Rmnet крадет пароли от популярных ftp-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP. Эта информация впоследствии может быть использована злоумышленниками для реализации сетевых атак или для размещения на удаленных серверах различных вредоносных объектов. Также нередко встречаются на инфицированных компьютерах российских пользователей троянцы Trojan.WMALoader и Trojan.Inor .

Примерно в это же время были зафиксированы случаи распространения другой вредоносной программы, с помощью которой злоумышленники планировали провести фишинговую атаку на клиентов одного из российских банков. Попадая на компьютер жертвы, Trojan.Hosts.5590 создает новый процесс explorer.exe и помещает туда собственный код, а затем прописывает себя в папке автоматического запуска приложений под именем Eldesoft.exe.

В январе 2012 года на 25% сократилось число обращений в службу технической поддержки со стороны пользователей, пострадавших от действий программ-блокировщиков.

Однако попадаются среди программ-вымогателей отдельные образцы, вовсе не располагающие кодом разблокировки. К ним, в частности, относится троянец Trojan.Winlock.5490 , ориентированный на французских пользователей. Эта вредоносная программа запускается только на персональных компьютерах, операционная система которых имеет французскую локализацию. Троянец обладает встроенными функциями антиотладки: в процессе загрузки он проверяет, не запущен ли его процесс в среде виртуальных машин VirtualBox, QEmu, VMWare и пр., и в случае, если присутствие виртуальной машины обнаруживается, троянец прекращает свою работу.

Методы, с использованием которых сетевые злоумышленники распространяют ссылки на вредоносное ПО или мошеннические сайты, совершенствуются с каждым месяцем. В ход идут всевозможные способы маскировки текста, приемы социальной инженерии и прочие ухищрения. В январе сетевые мошенники обратили свое внимание на формат выдачи ссылок поисковыми системами.

Страничка поддельной поисковой системы может открыться автоматически при переходе по ссылке в выдаче настоящего поисковика. Кроме того, созданная злоумышленниками страница SERP обычно содержит ссылки, релевантные введенному ранее пользователем запросу, и потому на первый взгляд не вызывает каких-либо подозрений. В свою очередь, переход по ссылкам уже с этой страницы может привести потенциальную жертву на мошеннический сайт или ресурс, распространяющий вредоносное ПО. В настоящее время среди подобных ссылок замечены поддельные сайты, имитирующие странички социальных сетей, ресурсы, предлагающие сомнительные услуги на условиях псевдоподписки, и сайты распространяющие ПО семейства Trojan.SmsSend.

В недавнем прошлом злоумышленники массовым образом создавали копии сайтов социальных сетей, но подделка страниц поисковой выдачи и даже целых поисковых систем — это, безусловно, новое явление.

| 01.01.2012 00:00 - 31.01.2012 18:00 | ||

| 1 | Trojan.DownLoad2.24758 | 974126 (28.66%) |

| 2 | Trojan.Oficla.zip | 831616 (24.47%) |

| 3 | Trojan.Tenagour.9 | 423106 (12.45%) |

| 4 | Trojan.Inject.57506 | 258383 (7.60%) |

| 5 | EICAR Test File (NOT a Virus!) | 198666 (5.84%) |

| 6 | Trojan.DownLoad2.32643 | 132938 (3.91%) |

| 7 | Trojan.Tenagour.3 | 110835 (3.26%) |

| 8 | Trojan.Siggen2.58686 | 66624 (1.96%) |

| 9 | Trojan.Siggen2.62026 | 66398 (1.95%) |

| 10 | Win32.HLLM.Netsky.18516 | 53409 (1.57%) |

| 11 | Trojan.DownLoad2.34604 | 44053 (1.30%) |

| 12 | Trojan.Packed.19696 | 44038 (1.30%) |

| 13 | Trojan.DownLoader5.26458 | 25809 (0.76%) |

| 14 | Trojan.Siggen.65070 | 24806 (0.73%) |

| 15 | Trojan.DownLoader4.5890 | 22291 (0.66%) |

| 16 | Trojan.DownLoader4.31404 | 22145 (0.65%) |

| 17 | Trojan.DownLoader5.886 | 21686 (0.64%) |

| 18 | Trojan.DownLoader4.61182 | 21133 (0.62%) |

| 19 | Trojan.PWS.Panda.1513 | 20104 (0.59%) |

| 20 | BackDoor.Bifrost.23284 | 6113 (0.18%) |

Всего проверено: 1,149,052,932

Инфицировано: 3,399,130 (0.30%)

| 01.01.2012 00:00 - 31.01.2012 18:00 | ||

| 1 | Win32.Rmnet.12 | 23948173 (30.31%) |

| 2 | JS.Click.218 | 14651677 (18.54%) |

| 3 | JS.IFrame.117 | 8323572 (10.53%) |

| 4 | Win32.HLLP.Neshta | 8098226 (10.25%) |

| 5 | JS.IFrame.112 | 3734140 (4.73%) |

| 6 | JS.IFrame.95 | 3312785 (4.19%) |

| 7 | Trojan.IFrameClick.3 | 2716412 (3.44%) |

| 8 | Win32.Virut | 2672403 (3.38%) |

| 9 | Trojan.MulDrop1.48542 | 1946447 (2.46%) |

| 10 | Trojan.Hosts.5006 | 1369212 (1.73%) |

| 11 | Trojan.DownLoader.17772 | 906094 (1.15%) |

| 12 | Trojan.PWS.Ibank.474 | 562056 (0.71%) |

| 13 | Win32.HLLP.Whboy.45 | 415298 (0.53%) |

| 14 | Trojan.DownLoader5.18057 | 339809 (0.43%) |

| 15 | JS.IFrame.176 | 319449 (0.40%) |

| 16 | Trojan.Packed.22271 | 318517 (0.40%) |

| 17 | Trojan.PWS.Ibank.456 | 280158 (0.35%) |

| 18 | Trojan.DownLoader.42350 | 221567 (0.28%) |

| 19 | Win32.Virut.56 | 218322 (0.28%) |

| 20 | JS.Autoruner | 213647 (0.27%) |

Всего проверено: 114,007,715,914

Инфицировано: 79,017,655 (0.07%)

Файловому вирусу Win32.Rmnet.12 удалось создать бот-сеть из более миллиона зараженных компьютеров. Вирус поражал компьютеры на базе Windows, реализуя функции бэкдора и выкрадывая пароли от популярных FPT-клиентов, которые потом использовались злоумышленниками для заражения сайтов и при организации сетевых атак. Более того, получив команду от удаленного сервера вирус был способен полностью уничтожить операционную систему компьютера.

Первые сведения о вирусе Win32.Rmnet.12 у анти вирусных компаний появились еще осенью 2012 года. Вирус заражает компьютеры различными способами. Это могут быть инфицированные зараженные исполняемые файлы, флеш-накопители и специальные скрипты, вшитые в html-документы. В последнем случае, вирус сохранялся на диске компьютера уже только при открытии в окне браузера вредоносной веб-страницы.

Один из компонентов Win32.Rmnet.12 – это модуль бэкдора, который после запуска определяет скорость соединения ПК с интернетом. Для этого вирус с интервалом с 70 сек отправляет запросы на поисковые сайты и анализирует время их отклика. После получения этой информации вирус соединяется с командным центром и передает ему информацию о зараженном компьютере. Модуль бэкдор способен обрабатывать получаемые от командного центра директивы, например, команды на скачивание или запуск произвольного файла, обновления собственного тела, создания снимка экрана и отправки его на сервер злоумышленников и даже команды полного уничтожения всей операционной системы.

Другой функциональный модуль вируса создан для кражи паролей к наиболее популярным FTP-клиентам, например, Bullet Proof FTP, FileZilla, FlashFXP, CuteFTP, WS FTP, Ghisler и подобные им. Эти пароли необходимы для последующего заражения удаленных серверов или для организации сетевых атак. Не брезгует Win32.Rmnet.12 информацией в cookies, благодаря которой злоумышленники получают доступ к учетным записям пользователя зараженного компьютера на сайтах, которые требуют авторизации.

Также функциональные возможности вируса позволяют ему осуществлять блокировку отдельных сайтов с целью перенаправления пользователя на контролируемые злоумышленниками интернет-ресурсы. А последние модификации вируса уже могут осуществлять веб-инжекты, которые позволяют Win32.Rmnet.12 похищать банковскую информацию.

Вирус производит поиск всех html-файлов, чтобы добавить в них собственнй код, написанный на языке VBScript. Кроме того, Win32.Rmnet.12 заражает собой все обнаруженные в ПК исполняемые файлы, имеющие расширение .exe, а также копирует себя на все внешние флеш-накопители памяти, сохраняя в корневой папке файл собственного автозапуска и ярлык ссылки на вредоносное приложение, которое, собственно, и запускает вирус на новом компьютере.

На 15 апреля 2012 года ботнет Win32.Rmnet.12 состоял их 1,4 млн. заряженных компьютеров, и это число продолжает расти. Наибольшее количество инфицированных ПК находится в Индонезии (27,12% или 320 тыс. ПК). Второе место по числу инфицированных компьютеров занимает Бангладеш (166 тыс. или 14,08%). Почетное третье место досталось Вьетнаму (13,08%). Далее следуют Индия, Пакистан, Россия (43 тыс. компьютеров или 3,6%), Египет, Нигерия, Непал и Иран. Среди других стран СНГ можно отметить Казахстан с 19,77 тыс. случаями заражения (1,67%), Белоруссию (14,2 тыс. или 1,2%) и Украину (12,5 тыс. или 1,05%). В США обнаружено относительно немного зараженных компьютеров – только 4327 ПК или 0,36%. Еще меньше обнаружено инфицированных компьютеров в Канаде (250 штук) и в Австралии (46 штук), а в Таджикистане, Албании и Дании было выявлено только по 1 зараженному компьютеру.

Вирусные угрозы января

Среди вредоносных программ, обнаруженных в январе на компьютерах пользователей при помощи лечащей утилиты Dr.Web CureIt!, лидирующие позиции занимает файловый инфектор Win32.Expiro.23 (19,23% случаев обнаружения), при запуске пытающийся повысить собственные привилегии в системе, отыскивающий запущенные службы и заражающий соответствующие им исполняемые файлы.

Не отстает от него по популярности Win32.Rmnet.8 (8,86% случаев заражения) - этот вирус проникает на компьютер посредством зараженных флеш-накопителей или при запуске инфицированных исполняемых файлов и обладает способностью к саморепликации - копированию самого себя без участия пользователя. Вредоносная программа инфицирует файлы с расширениями .exe, .dll, .scr, .html, .htm, а в некоторых случаях - .doc и .xls, при этом она способна создавать на съемных накопителях файл autorun.inf. Непосредственно после своего запуска Win32.Rmnet модифицирует главную загрузочную запись, регистрирует системную службу Microsoft Windows Service (она может играть в операционной системе роль руткита), пытается удалить сервис RapportMgmtService, встраивая в систему несколько вредоносных модулей, отображающихся в Диспетчере задач Windows в виде четырех строк с заголовком iexplore.exe. Файловый вирус Win32.Rmnet крадет пароли от популярных ftp-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP. Эта информация впоследствии может быть использована злоумышленниками для реализации сетевых атак или для размещения на удаленных серверах различных вредоносных объектов. Также нередко встречаются на инфицированных компьютерах российских пользователей троянцы Trojan.WMALoader и Trojan.Inor .

Дела финансовые

В начале января в распоряжении специалистов "Доктор Веб" оказался образец очередной модификации троянской программы Trojan.PWS.Ibank , отвечающей современным тенденциям использования систем ДБО. Эта вредоносная программа позволяет передавать злоумышленникам аутентификационные данные, ключи и сведения о конфигурации множества различных банк-клиентов. Особенность данной модификации троянца заключается в том, что она содержит в себе реализацию VNC-сервера. В коде сервера организована поддержка протокола работы с dedicated-сервером Zeus ( Trojan.PWS.Panda ), через который, собственно, и осуществляется сеанс удаленного управления. Другая немаловажная особенность данного троянца - присутствие модуля, предназначенного для мониторинга и перехвата информации специализированного программного комплекса, используемого в одном из государственных финансовых учреждений РФ. Данный троянец имеет достаточно сложную архитектуру и позволяет не только передавать перехваченные данные злоумышленникам, но также выполнять на инфицированной машине различные команды, поступающие от удаленного центра, в том числе команды уничтожения операционной системы. Подробная техническая информация о структуре и принципе действия данного вредоносного ПО была своевременно передана компанией "Доктор Веб" в правоохранительные органы.

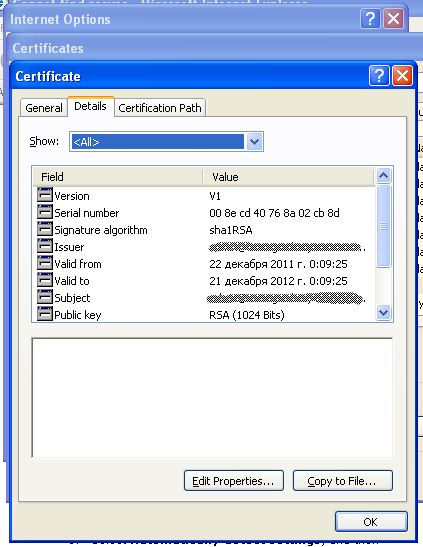

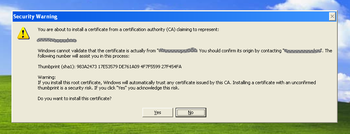

Примерно в это же время были зафиксированы случаи распространения другой вредоносной программы, с помощью которой злоумышленники планировали провести фишинговую атаку на клиентов одного из российских банков. Попадая на компьютер жертвы, Trojan.Hosts.5590 создает новый процесс explorer.exe и помещает туда собственный код, а затем прописывает себя в папке автоматического запуска приложений под именем Eldesoft.exe .

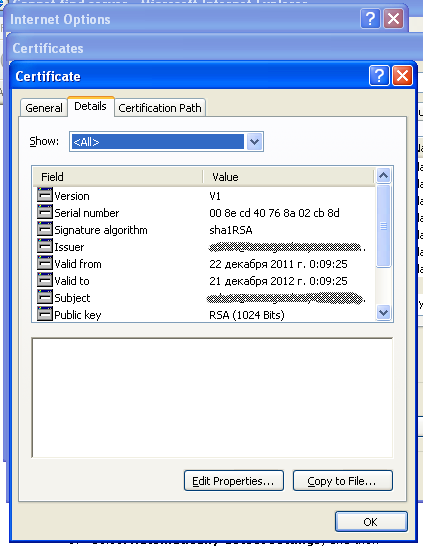

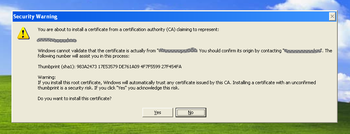

Открыть в полный размер' href="http://st.drweb.com/static/new-www/news/2012/january/review_01_img_01.png" target=_blank>

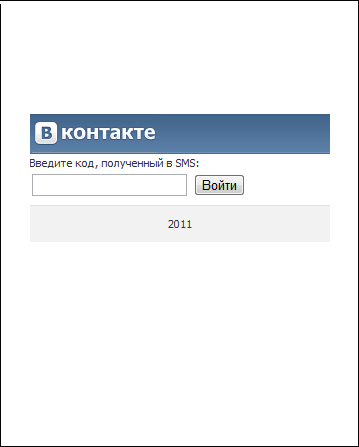

Если для доступа к банковскому сайту используется другой браузер, для установки сертификата применяются функции из стандартной библиотеки nss3.dll. Связавшись с удаленным командным центром, Trojan.Hosts.5590 получает оттуда конфигурационный файл, содержащий IP-адрес фишингового сервера и имена доменов, которые троянец должен подменять. Впоследствии, при обращении к сайту системы банк-клиент по протоколу HTTPS, пользователю будет демонстрироваться поддельная веб-страница, а введенные им в форме авторизации учетные данные будут переданы злоумышленникам. Благодаря своевременным и грамотным действиям службы безопасности банка, а также усилиям специалистов компании "Доктор Веб", данная вредоносная программа в настоящий момент не представляет серьезной опасности для пользователей.

Винлоки пошли на убыль

В январе 2012 года на 25% сократилось число обращений в службу технической поддержки со стороны пользователей, пострадавших от действий программ-блокировщиков.

Однако попадаются среди программ-вымогателей отдельные образцы, вовсе не располагающие кодом разблокировки. К ним, в частности, относится троянец Trojan.Winlock.5490 , ориентированный на французских пользователей. Эта вредоносная программа запускается только на персональных компьютерах, операционная система которых имеет французскую локализацию. Троянец обладает встроенными функциями антиотладки: в процессе загрузки он проверяет, не запущен ли его процесс в среде виртуальных машин VirtualBox, QEmu, VMWare и пр., и в случае, если присутствие виртуальной машины обнаруживается, троянец прекращает свою работу.

Открыть в полный размер' href="http://st.drweb.com/static/new-www/news/2012/WinXP-SP3-2012-01-26-14-20-46.png" target=_blank>

Оказавшись на компьютере жертвы, Trojan.Winlock.5490 запускает процесс svchost.exe и встраивает в него собственный код, после чего отсылает команду скрытия Панели задач Windows и останавливает все потоки процессов explorer.exe и taskmgr.exe. Затем троянец прописывает себя в ветвь системного реестра, отвечающую за автозагрузку приложений, и демонстрирует на экране окно, содержащее текст на французском языке с требованием заплатить 100 евро с помощью карт оплаты платежных систем Paysafecard или Ukash. Введенный жертвой номер карты отправляется на удаленный командный сервер злоумышленников, а в ответ троянец демонстрирует сообщение приблизительно следующего содержания: "Подождите! Платеж будет обработан в течение 24 часов". Вместе с тем, никамими функциями разблокировки с помощью кода этот троянец не обладает: вместо этого он автоматически удаляет сам себя через неделю после установки.

Пользователи "В Контакте" вновь под прицелом злоумышленников

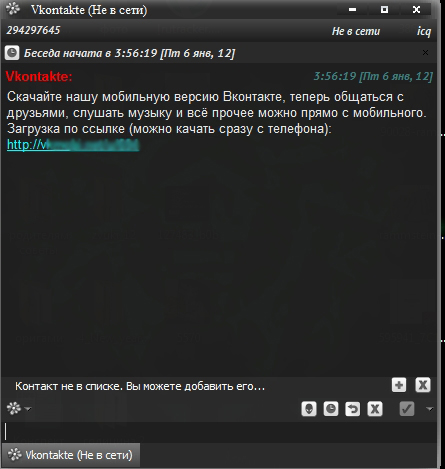

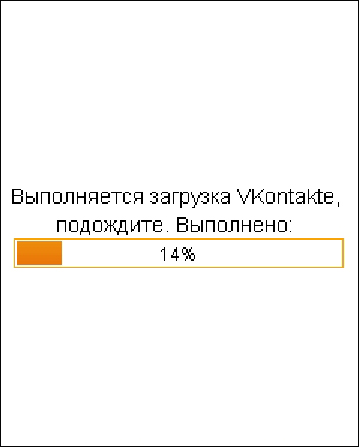

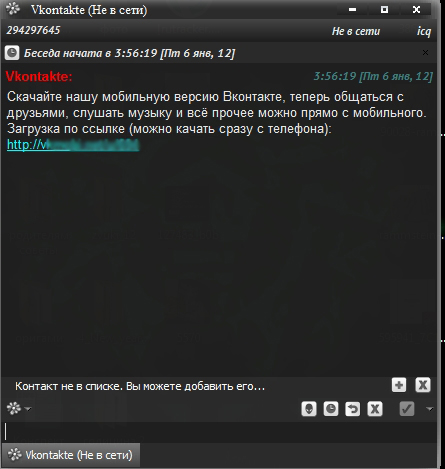

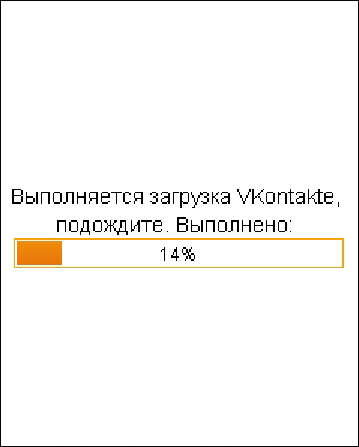

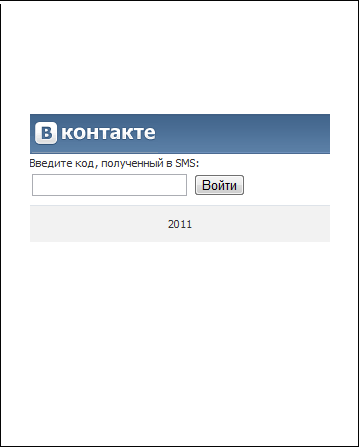

На сей раз злоумышленники обратили внимание на владельцев мобильных телефонов с поддержкой Java, использующих возможности социальной сети "В Контакте". После новогодних праздников участились случаи массового распространения спама в использующих протокол ICQ клиентах для обмена сообщениями. Злоумышленники предлагают пользователям скачать приложение для мобильного телефона, якобы являющееся клиентом для социальной сети "В Контакте". В рассылке сообщается, что с помощью данной программы можно с большим комфортом пользоваться возможностями данной социальной сети.

Выдача поисковых систем как способ распространения вредоносных ссылок

Методы, с использованием которых сетевые злоумышленники распространяют ссылки на вредоносное ПО или мошеннические сайты, совершенствуются с каждым месяцем. В ход идут всевозможные способы маскировки текста, приемы социальной инженерии и прочие ухищрения. В январе сетевые мошенники обратили свое внимание на формат выдачи ссылок поисковыми системами.

В процессе поиска нужных ему сведений пользователь нередко выполняет сразу несколько обращений к поисковым системам, открывая в новых вкладках или окнах браузера отдельные страницы отчета поисковиков, содержащие найденные в индексе ссылки. Такие страницы принято называть "выдачей поисковой системы" (Search Engine Results Page, сокращенно - SERP). Именно эти страницы и повадились подделывать мошенники, надеясь на то, что в суматохе пользователь не заметит подсунутую ему "лишнюю" страничку с поисковой выдачей. Кроме того, большинство людей относится к страницам выдачи поисковых систем с большей степенью доверия, чем к простому набору ссылок. В некоторых случаях мошенники не гнушаются даже подделывать целые поисковые системы, как, например, поступили создатели псевдопоискового сервиса LiveTool, интерфейс которого практически полностью копирует оформление "Яндекса", а ссылка "О компании" ведет на мошеннический сайт, имитирующий страницу социальной сети "В Контакте".

Страничка поддельной поисковой системы может открыться автоматически при переходе по ссылке в выдаче настоящего поисковика. Кроме того, созданная злоумышленниками страница SERP обычно содержит ссылки, релевантные введенному ранее пользователем запросу, и потому на первый взгляд не вызывает каких-либо подозрений. В свою очередь, переход по ссылкам уже с этой страницы может привести потенциальную жертву на мошеннический сайт или ресурс, распространяющий вредоносное ПО. В настоящее время среди подобных ссылок замечены поддельные сайты, имитирующие странички социальных сетей, ресурсы, предлагающие сомнительные услуги на условиях псевдоподписки, и сайты распространяющие ПО семейства Trojan.SmsSend .

В недавнем прошлом злоумышленники массовым образом создавали копии сайтов социальных сетей, но подделка страниц поисковой выдачи и даже целых поисковых систем - это, безусловно, новое явление.

Вредоносные файлы, обнаруженные в почтовом трафике в январе

01.01.2012 00:00 - 31.01.2012 18:00

Всего проверено: 1,149,052,932

Инфицировано: 3,399,130 (0.30%)

Вредоносные файлы, обнаруженные в январе на компьютерах пользователей

01.01.2012 00:00 - 31.01.2012 18:00

Всего проверено: 114,007,715,914

Инфицировано: 79,017,655 (0.07%)

| Бестселлеры |

| Курсы обучения "Atlassian JIRA - система управления проектами и задачами на предприятии" |

| Microsoft Office 365 для Дома 32-bit/x64. 5 ПК/Mac + 5 Планшетов + 5 Телефонов. Подписка на 1 год. Электронный ключ |

| Microsoft Windows 10 Профессиональная 32-bit/64-bit. Все языки. Электронный ключ |

| Microsoft Office для Дома и Учебы 2019. Все языки. Электронный ключ |

| Курс "Oracle. Программирование на SQL и PL/SQL" |

| Курс "Основы TOGAF® 9" |

| Microsoft Windows Professional 10 Sngl OLP 1 License No Level Legalization GetGenuine wCOA (FQC-09481) |

| Microsoft Office 365 Персональный 32-bit/x64. 1 ПК/MAC + 1 Планшет + 1 Телефон. Все языки. Подписка на 1 год. Электронный ключ |

| Windows Server 2016 Standard |

| Курс "Нотация BPMN 2.0. Ее использование для моделирования бизнес-процессов и их регламентации" |

| Антивирус ESET NOD32 Antivirus Business Edition |

| Corel CorelDRAW Home & Student Suite X8 |

На протяжении многих лет интернет-магазин предлагает товары и услуги, ориентированные на бизнес-пользователей и специалистов по информационным технологиям.

Хорошие отзывы постоянных клиентов и высокий уровень специалистов позволяет получить наивысший результат при совместной работе.

Читайте также: