Вирус петя атаковал маерск

Энди Гринберг, журналист Wired, который в 2015 году освещал подробности судебного процесса над создателем Silk Road Россом Ульбрихтом, в отрывке из своей книги Sandworm увлекательно рассказывает о крупнейшей в истории кибератаке и даёт понять, насколько неустойчивыми могут быть централизованные системы и как децентрализация (и перебои с электричеством) решила судьбу компании Maersk.

Иллюстрации: Майк Маккуэйд

В один прекрасный солнечный летний день в Копенгагене крупнейший судоходный конгломерат в мире начал сходить с ума.

Синие окна шести этажей штаб-квартиры компании Maersk смотрят на воду возле дока, где датская королевская семья швартует свою яхту. В подвале здания можно найти магазин с фирменными сумками и галстуками Maersk и даже редкую Lego-модель гигантского судна компании Triple-E — в реальности этот корабль примерно такого же размера, как Empire State Building, и способен перевезти груз, которого хватило бы на ещё один небоскрёб.

IT-администратор Хенрик Йенсен работал через улицу, в другой части комплекса компании — в украшенном роскошным белым камнем здании, которое прежде служило королевским архивом для морских навигационных карт. Хенрик Йенсен — выдуманное имя. Почти все сотрудники, клиенты и партнёры Maersk, с которыми говорил автор, боятся последствий обнародования этой истории. Йенсен был одним из тех, кто занимался подготовкой обновлений программного обеспечения для 80 000 работников Maersk. И вдруг его компьютер перезагрузился.

Хенрик тихо выругался. Он предположил, что незапланированная перезагрузка — один из типичных выбрыков главного IT-отдела Maersk, который находится в Англии и контролирует большую часть корпоративной империи, восемь направлений деятельности которой (от портов и логистики до бурения нефтяных скважин) управляются 574 офисами в 130 странах по всему миру.

Йенсен оглянулся в поисках кого-нибудь из сотрудников из IT-отдела, которых наверняка постигла та же участь. Увиденное его не порадовало:

Мониторы вырубались один за другим: чёрный, чёрный, чёрный. Чёрный, чёрный, чёрный, чёрный, чёрный.

Йенсен с коллегами быстро поняли, что их компьютеры заблокированы. После перезагрузки они видели всё тот же чёрный экран.

Постепенно стал понятен масштаб кризиса. Через полчаса сотрудники Maersk начали бегать по коридорам и призывать коллег срочно выключить компьютеры или отключить их от сети — они уже поняли, что каждая упущенная минута может обойтись в десятки или сотни заблокированных машин. Сотрудники компании врывались в конференц-залы посреди совещаний и отключали компьютеры. Они также столкнулись с блокировкой электронных пропусков: их систему также парализовал загадочный вирус.

Отключение глобальной сети Maersk в первые два часа повергло в панику весь IT-персонал компании. Каждому сотруднику было приказано выключить компьютер и оставить его на столе. В аварийном режиме выключили даже телефонную сеть.

Около трёх часов пополудни исполнительный директор Maersk вошёл в комнату, где Йенсен и дюжина встревоженных коллег ожидали новостей, и. сказал им идти домой. Сеть Maersk была настолько сильно повреждена, что IT-отдел ничем не мог помочь. Несколько менеджеров всё же поручили своим подчинённым остаться в офисе, но через некоторое время ушли и они — без компьютеров и телефонов сидеть на работе не было смысла.

Йенсен, как и абсолютное большинство сотрудников Maersk, понятия не имел, когда cможет вернуться к работе. Гигант морских грузоперевозок, ответственный за 76 портов и 800 кораблей на маршрутах по всему миру, оказался парализован.

*** Кафе и парки в Киеве внезапно сменяются мрачным индустриальным ландшафтом. Под эстакадой шоссе, за усыпанными мусором железнодорожными путями и бетонными воротами, в четырёхэтажном здании скрывается Linkos Group — небольшая украинская софтверная компания. На третьем этаже находится серверная, где компьютеры подключены к сети проводами с пронумерованными от руки ярлыками. В обычный день на этих серверах фиксят баги и добавляют фичи в ПО для автоматизации отчётности под названием M.E.Doc. Его используют почти все, кто платит налоги или занимается бизнесом в стране.

В 2017-м эти сервера стали точкой отсчёта для самой разрушительной кибератаки с момента изобретения интернета.

В последние четыре с половиной года Украина переживает необъявленную войну с Россией, в результате которой погибло более 10 000 украинцев, а миллионы стали беженцами. Конфликт превратил страну в испытательный полигон для российских кибератак. В 2015 и 2016 годах группа российских хакеров Fancy Bear взломала серверы Демократического национального комитета США; другая группа, известная как Sandworm, взломала десятки украинских правительственных организаций и компаний. Хакеры проникли в сети самых разных организаций, начиная со СМИ и заканчивая железнодорожными компаниями, уничтожив терабайты данных. Циничные атаки носили сезонный характер. Так, две зимы подряд хакеры ставили своей целью отключение электричества (это были первые подтверждённые отключения электроэнергии, вызванные кибератаками).

Но для Sandworm это была лишь разминка. Весной 2017 года, без ведома кого-либо из Linkos Group, её участники захватили серверы компании, через которые внедрили бэкдор в тысячи компьютеров по всей стране и миру, на которых было установлена программа M.E.Doc. Затем, в июне 2017 года, они использовали этот бэкдор для запуска вируса под названием NotPetya.

Код, внедрённый хакерами, распространялся автоматически, быстро и повсеместно. Крейг Уильямс, директор отдела аутсорсинга Cisco Talos, одной из первых компаний, которая провела реверс-инжиниринг и анализ NotPetya, говорит:

На сегодняшний день это самый быстроразвивающийся вредоносный код, который мы когда-либо видели. К тому моменту, когда вы его обнаружите, ваш дата-центр уже исчезнет.

Свою репутацию NotPetya заработал благодаря двум мощными хакерскими эксплойтам, которые работают в тандеме. Один из них, созданный Агентством национальной безопасности США, известен как EternalBlue. EternalBlue использует уязвимость в протоколе Windows, позволяющую хакерам удалённо управлять любым компьютером, который подвержен уязвимости.

Создатели NotPetya объединили этот эксплойт с более старым, известным как Mimikatz и реализованным французским специалистом по безопасности Бенджамином Делпи в 2011 году. Депли изначально выпустил Mimikatz, чтобы продемонстрировать: Windows оставляет пароли пользователей в памяти компьютера. Как только хакеры получают доступ к компьютеру, Mimikatz вытаскивает эти пароли из ОЗУ и использует их для взлома других машин со сходными учётными данными. В сетях с многопользовательскими компьютерами это позволяет реализовать автоатаку на неограниченное число машин. Ещё до NotPetya Microsoft выпускала патч для уязвимости, которую использует EternalBlue. Однако EternalBlue в паре с Mimikatz оказались гремучей смесью. Делпи говорит:

Вы можете заразить непропатченные компьютеры, а затем получить с них пароли, чтобы заразить другие, пропатченные.

По оценкам Белого дома, общий ущерб от атаки составил $10 млрд. Эту цифру подтвердил бывший советник по вопросам безопасности Том Боссерт, который на момент атаки занимал высшую должность по вопросам кибербезопасности при президенте Трампе. В феврале Боссерт и американские спецслужбы сообщили, что российские военные ответственны за запуск вредоносного кода. Ущерб от вредоносной программы WannaCry, которая распространилась по миру за месяц до NotPetya (в мае 2017 года), составлял от $4 млрд. до $8 млрд. Другими словами, NotPetya установил абсолютный антирекорд. Боссерт говорит:

Хотя человеческих жертв не было, это эквивалентно использованию ядерной бомбы в тактических целях. Это та степень безрассудства на мировой арене, которую мы не можем стерпеть.

Через год после того, как NotPetya потряс весь мир, Wired детально изучил последствия атаки для компании Maersk. Руководители судоходного гиганта, как и прочие жертвы за пределами Украины, отказались официально комментировать ситуацию.

На самом деле речь не о Maersk и даже не об Украине. Это история об оружии, которое применили в среде, где нет государственных границ и где фактический ущерб обретает неожиданную логику. Нападение, направленное на Украину, ударило по Maersk, что принесло убытки всему миру.

*** Алексей Ясинский надеялся на спокойный вторник. Это был день, предшествующий Дню Конституции Украины, выходному дню, который большинство из его коллег уже распланировали. Ясинский возглавлял исследовательский отдел в Information Systems Security Partners (ISSP).

Утром ему позвонил директор ISSP и сказал, что Ощадбанк, второй по величине банк в Украине, подвергся кибератаке. Банк сообщил ISSP, что столкнулся с вирусом-вымогателем. Через полчаса Ясинский уже был в отделе информационной безопасности Ощадбанка. Он говорит, что сотрудники были шокированы и растеряны, поскольку около 90% компьютеров оказались заблокированы. После быстрого изучения логов в банке Ясинский увидел, что атака была реализована вирусом, который каким-то образом получил учётные данные администратора.

Генеральный директор ISSP Роман Сологуб проводил выходной на южном побережье Турции вместе со своей семьёй. Но клиенты ISSP просто разрывали его телефон, напуганные тем, как NotPetya обрушивает их сеть. К нему также обращались за советом, узнав о вирусе.

Помните, мы собирались внедрить новые инструменты контроля безопасности? Ну, уже поздно.

К полудню основатель ISSP, серийный предприниматель Олег Деревянко, тоже отменил свой выходной. Праздник он готовился провести с семьёй в деревне, но тут начались бесконечные звонки насчёт NotPetya. Он вынужден был съехать с шоссе и остановиться возле одного из придорожных кафе. Он настоятельно порекомендовал всем руководителям отключить компьютеры от сети, даже если бы это прекратило работу всей компании. Но во многих случаях уже было слишком поздно. Деревянко говорит, что к тому времени, как его сообщения доходили до адресатов, инфраструктура уже была потеряна.

Когда Деревянко вышел из кафе, чтобы заправить свой автомобиль, он обнаружил, что система оплаты АЗС через карту была захвачена NotPetya. У него не было наличных, и он посмотрел на датчик топлива, гадая, хватит ли его, чтобы добраться до деревни. По всей стране украинцы задавали себе аналогичные вопросы: хватит ли у них наличных на продукты и топливо, получат ли они свои зарплаты и пенсии. Тогда весь мир обсуждал, был ли NotPetya просто вирусом-вымогательством или представлял собой оружие кибервойны. Сотрудники ISSP уже начали давать ему новое определение: массовое скоординированное кибервторжение.

На фоне этого один-единственный взлом стал роковым для Maersk: в одесском офисе операционный финансовый руководитель Maersk попросил айтишников установить M.E.Doc на компьютеры — это дало NotPetya всё, что ему было нужно.

Грузовой терминал в городе Элизабет, штат Нью-Джерси, — один из 76, принадлежащих Maersk. Десятки тысяч штабелированных, идеально подогнанных модульных контейнеров покрывают всю территорию бухты Ньюарк, над которой возвышаются огромные голубые краны.

В хороший день около 3000 грузовиков прибывают в терминал, привозя или увозя разнообразный груз — от авокадо до запчастей для тракторов. Эта процедура начинается в воротах терминала, где сканер автоматически считывает штрих-код с контейнера, а сотрудник Maersk говорит с водителем грузовика через акустическую систему. Водитель получает распечатанный документ на место, где большой кран погружает контейнер из грузовика на корабль для отправки груза за океан (или наоборот, на грузовик передаётся заокеанский груз).

Утром 27 июня Пабло Фернандес (это выдуманное имя) хотел отправить груз, доставленный десятком грузовиков, в порт на Ближнем Востоке. Фернандес работал экспедитором, то есть посредником, которому владельцы платили за благополучную доставку их грузов.

Около девяти часов вечера телефон Фернандеса начал разрываться от звонков разозлённых клиентов. Все они только что услышали от водителей, что их грузовики застряли у терминала Элизабет. Люди не могли разгрузить или получить свои контейнеры. Вскоре сотни 18-колесных грузовиков выстроились в многокилометровую линию. Через несколько часов, всё ещё не получив никаких сообщений от Maersk, управление порта предупредило, что терминал компании будет закрыт на оставшуюся часть дня.

Фернандес и другие разозлённые клиенты Maersk столкнулись с довольно мрачными перспективами: они могли попытаться получить свой груз по завышенным ценам, но, если их груз проходит по узкой цепочке поставок (например, это компоненты для завода), закрытие Maersk из-за риска остановки производственных процессов может обойтись в сотни тысяч долларов в день. Многие из контейнеров были набиты скоропортящимися товарами, которым нужно постоянное охлаждение. Их нужно было срочно перевезти, чтобы они не испортились.

Через несколько дней после начала кризиса в Maersk Хенрик Йенсен сидел в своей квартире в Копенгагене, наслаждаясь яйцами пашот, тостами и мармеладом. Уйдя из офиса во вторник, он так и не услышал ни слова от своего начальника. Но вот телефон наконец зазвонил.

Ответив, он понял, что находится в режиме конференции с тремя сотрудниками Maersk. Они сказали, чтобы он немедленно отправлялся в офис Maersk в Мейденхеде (Англия), городке к западу от Лондона, где располагается IT-подразделение конгломерата Maersk Group Infrastructure Services.

Йенсен говорит, что некоторые сотрудники Maersk не выдержали удара NotPetya и оказались в больнице. Другие спали в офисе прямо на своих столах или в конференц-залах. Казалось, что в Мейденхед каждую минуту прибывали люди со всех уголков света. Maersk забронировала практически все гостиничные номера на десятки километров вокруг, все хостелы и каморки возле пабов. Кто-то съездил в ближайший продуктовый магазин и выгрузил на кухне целую гору снеков.

В начале операции IT-специалисты, восстанавливающие сеть Maersk, пошли не лучшим путём. У них были резервные копии почти всех отдельных серверов Maersk за три-семь дней до NotPetya. Но в итоге никто не мог найти резервную копию ключевого уровня сети компании: контроллеров доменов, то есть серверов, которые функционируют как детальная карта сети Maersk и определяют пользователей, имеющих доступ к системам.

150 контроллеров доменов Maersk были запрограммированы для синхронизации данных друг с другом, так что теоретически любой из них мог бы функционировать как резервная копия для всех остальных. Но эта децентрализованная стратегия резервного копирования не учитывала один сценарий, в котором данные в каждом контроллере также одновременно стирались. Один из сотрудников Maersk заключил, что без контроллеров ничего восстановить не получится.

После изнурительной проверки сотен дата-центров по всему миру администраторы Maersk наконец нашли один-единственный уцелевший контроллер в Гане. Во время атаки NotPetya экстренное отключение электричества отрезало ганский компьютер от сети. Таким образом, он содержал единственную найденную копию данных контроллера, которая осталась нетронутой.

Во время всех этих действий сотрудники Maersk управляли контейнерами через персональные gmail-аккаунты, WhatsApp и вносили данные в таблицы Excel. Один из клиентов компании вспоминает об этом:

Я могу сказать вам, что это довольно странный опыт — доставить 500 контейнеров через WhatsApp, но мы это сделали.

Вернувшись из Мейденхеда, Хенрик Йенсен нашёл свой ноутбук среди сотен других; жёсткий диск стёрли и поставили чистый Windows. Всё, что он и другие сотрудники Maersk хранили на компьютерах, навсегда исчезло.

До атаки Снабе мало говорил о кибербезопасности. По словам сотрудников Maersk, некоторые серверы корпорации вплоть до атаки работали под Windows 2000. В 2016 году одна группа IT-руководителей настаивала на реорганизации безопасности всей глобальной сети. Они обратили внимание на устаревшие операционные системы и ПО Maersk, а прежде всего — на недостаточную сегментацию сети. Последняя уязвимость позволяла вредоносным программам, имеющим доступ в одной части сети, распространиться далеко за её пределы — именно это и сделает NotPetya через год.

В своём выступлении в Давосе Снабе утверждал, что компания потеряла лишь 20% от общего объёма перевозок во время кризиса NotPetya благодаря быстрому реагированию и обходным решениям. Но, помимо потерянных денег и простоев, а также затрат на восстановление сети, Maersk возместила убытки многим из своих клиентов за перенаправление или хранение их грузов. Один из клиентов Maersk получил семизначный счёт за быструю отправку его груза реактивным самолётом. Maersk, говорит он, выплатила ему миллион после обсуждения, которое длилось не больше двух минут.

В целом, по словам Снабе, убытки от NotPetya составили $250-300 млн. Потери логистических компаний, чей доход зависит от принадлежащих Maersk терминалов, не были учтены в полной мере. Джеффри Бадер, президент одной из транспортных компаний, расположенных в бухте Ньюарка, считает, что некомпенсированные расходы перевозчиков в сумме тянут на десятки миллионов долларов.

Через неделю после атаки NotPetya украинская полиция ворвалась в штаб-квартиру Linkos Group. По словам основателя компании Олеси Линник, работники компании с недоумением смотрели на людей в масках и с оружием, которые выстраивали их в ряд вдоль стен в коридорах. На втором этаже полицейские разбили дверь тараном, несмотря на то, что Линник сама предлагала им ключи. По её словам, это была абсурдная ситуация.

Вооружённый полицейский отряд нашёл за дверью то, что искал: сервера, которые сыграли роль нулевого пациента в эпидемии NotPetya. Их конфисковали, положив в полиэтиленовые пакеты.

Даже сейчас, через год с лишним после атаки, эксперты по кибербезопасности всё ещё спорят о NotPetya. Какова были настоящая цель хакеров? Сотрудники ISSP, в том числе Олег Деревянко и Алексей Ясинский, считают, что злоумышленники прежде всего хотели добиться удаления данных. В дополнение к панике и сбоям, которые вызвал NotPetya, он мог также уничтожить доказательства шпионажа.

Тем не менее почти все, кто изучал NotPetya, согласны в одном: ситуация может повториться в более широких масштабах. Глобальные корпорации слишком взаимосвязаны, а информационная безопасность слишком сложна. Есть слишком много узких мест, которые нужно защитить от хакеров.

Но самый важный урок NotPetya — это география кибервойны: несколько серверов для бухгалтерского софта распространили хаос на всемирном уровне. NotPetya своим появлением напомнил, что расстояние — это уже давно не защита.

Мировые державы начали расследование произошедшей накануне масштабной атаки вируса-вымогателя Petya, которой подверглись сотни компьютеров в разных странах. О намерении найти виновных объявили США. В Европе расследованием занялась прокуратура Парижа, пишет французская газета Le Monde. По данным Financial Times, Интерпол заявил, что "пристально следит" за атакой и сотрудничает со странами - членами организации. А Великобритания пригрозила неизвестным кибертеррористам авиаударами.

Впрочем, кого именно Лондон намерен атаковать, пока неясно. Ответственность за атаку на себя никто не взял. Эксперты еще спорят о том, что именно за вирус атаковал мир. В "Лаборатории Касперского" вообще уверены, что это не Petya, а другой шифровальщик. Специалисты назвали его ExPetr.

Между тем СМИ удалось выяснить некоторые пугающие подробности о Petya: у него есть некоторое важное сходство с вирусом WannaCry, заразившим сотни тысяч компьютеров в 150 странах в мае этого года. Правда, в отличие от WannaCry новый вирус выглядит более мощным, заявил FT заместитель директора Инициативы по киберуправлению Атлантического совета (аналитического центра в округе Колумбия) Бо Вудс.

По его словам, новая вредоносная программа приводит "к более суровым последствиям", потому что структурирована так, чтобы распространяться быстрее, и эффективно работает на разных версиях Windows. Что еще тревожнее, ее, возможно, создали без "аварийного выключателя", который замедлил распространение WannaCry. "Если у него нет аварийного выключателя, он может бушевать месяцами", - приводит слова Вудса сайт InoPressa.

О сходстве Petya с вирусом WannaCry ранее сообщали эксперты Лаборатории Касперского. По их данным, в ходе нынешней атаки использовался эксплойт EternalBlue, который ранее применялся для распространения WannaCry.

Eternal Blue - это хакерская программа АНБ, созданная американским Агентством национальной безопасности (АНБ). "АНБ не признает, что ее программы использовались при ряде атак, в том числе WannaCry. Однако специалисты по компьютерной безопасности требуют, чтобы агентство помогло остальному миру защититься от разработанного им оружия", - говорится в статье The New York Times (перевод InoPressa).

Компьютерные специалисты заявили, что вирус Petya, на который очень похожа нынешняя программа-вымогатель, появился в прошлом году. Он был выставлен на продажу своими разработчиками в так называемом теневом интернете (Darknet).

Это означает, что кто угодно мог запустить программу-вымогатель, нажав на кнопку, зашифровать чьи-то системы и потребовать выкуп, чтобы разблокировать их. Если жертва платит, то разработчики Petya, которые называют себя Janus Cybercrime Solutions, получают долю выплаты, пишет газета.

США приступили к расследованию, призвав пользователей не платить хакерам "выкуп"

В заявлении Совета национальной безопасности Белого дома говорится, что США расследуют произошедшую вирусную атаку и намерены выявить ответственных за нее, сообщает Reuters. В настоящее время вирус не представляет угрозу общественной безопасности, отметили в ведомстве.

Министерство внутренней безопасности США сообщило, что ведет наблюдение за кибератаками и координирует свою работу с другими странами. Ведомство посоветовало жертвам вируса не выплачивать вымогателям средства, которые они требуют от пользователей за разблокировку зараженных компьютеров. В министерстве пояснили, что плата вовсе не гарантирует восстановление доступа к зашифрованным данным.

В Агентстве национальной безопасности (АНБ) США комментариев по теме не дали. Спецслужба ранее не сообщала публично, действительно ли она разработала механизмы взлома, утечку которых в интернет в апреле этого года организовала группировка хакеров, называвших себя Shadow Brokers. Ранее СМИ сообщали, что вирус WannaCry, атаке которого в мае подверглись сотни тысяч компьютеров по всему миру, представлял собой модифицированную программу АНБ.

Американская АЭС могла подвергнуться кибератаке

По данным источников ABC News, американские власти расследуют проникновение в компьютерные системы по меньшей мере одной атомной электростанции в США. Нет никаких доказательств нарушения каких-либо "особенно важных или операционных систем", пояснили собеседники телеканала. Вместо этого, как полагают власти, пострадала менее важная, связанная с бизнесом часть системы. О какой АЭС идет речь, не уточняется.

Тем временем Соединенные Штаты и Израиль решили создать рабочую группу, нацеленную на противостояние киберугрозам. Об этом сообщил помощник президента США по вопросам внутренней безопасности и борьбы с терроризмом Томас Боссерт на международной конференции Cyber Week в Тель-Авиве, передает AP. По его словам, американо-израильское партнерство будет нацелено на "прекращение действий злоумышленников в сетях и определение способов привлечения к ответственности виновных".

Также выступавший на конференции премьер-министр Израиля Беньямин Нетаньяху сообщил, что его страна каждый месяц переживает десятки кибератак. По его словам, израильское правительство создало "киберсеть" с десятками компаний для совместной работы по вопросам безопасности. Теперь Израиль готов к сотрудничеству с другими странами, констатировал Нетаньяху.

Заражение началось с Украины и дошло до Индии

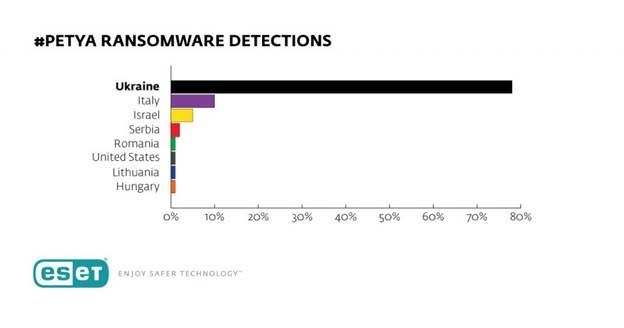

Эксперты вирусной лаборатории ESET полагают, что заражение вирусом Petya началось с Украины, которая больше других стран пострадала от кибератаки. "Вспышка, похоже, началась на Украине", - цитирует РИА "Новости" сообщение компании.

Согласно рейтингу ESET по странам, пострадавшим от вируса, Украине был нанесен наибольший вред. На втором месте среди пострадавших государств находится Италия, на третьем - Израиль. В первую десятку также вошли Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в этом списке находится на 14-м месте.

По данным Bloomberg, вирус-шифровальщик Petya добрался и до Азии. Министерство судоходства Индии сообщило, что из-за кибератаки произошел сбой в работе грузового терминала, оператором которого является A.P. Moller-Maersk, в крупнейшем контейнерном порту им. Джавахарлала Неру. Объект под названием Gateway Terminal India не может определить принадлежность груза, что препятствует погрузке и разгрузке, пояснили в ведомстве.

Без обсуждения "российского следа" не обошлось

Как сообщалось, в РФ были атакованы "Роснефть", "Башнефть", Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). Также пострадали компания "Мегафон" и сеть МВД. Банк России сообщил о кибератаках на российские кредитные организации, которые не привели к нарушениям в работе банков.

Присутствие России в списке жертв хакерской атаки не помешало появлению обвинений в ее адрес. В частности, Киев возложил ответственность за атаку на российские спецслужбы, назвав происходящее элементом гибридной войны.

"По предварительной информации, это организованная система со стороны спецслужб РФ", - заявил народный депутат Верховной Рады от "Народного фронта", член коллегии МВД Антон Геращенко. Этого же мнения придерживаются и в украинской полиции. "После завершения ресивера тела вируса мы можем сказать уже точно, но предварительно пока идет в ту сторону (сторону РФ, - "Апостроф"), - рассказал изданию "Апостроф" глава Департамента киберполиции Нацполиции Украины Сергей Демедюк. В Службе безопасности Украины предположили, что атаки организованы с территории России или с неподконтрольных Киеву территорий Донбасса, передает Тиждень.ua.

Впрочем, пока это чисто украинская версия, в которую верят, похоже, только политики и чиновники, далекие от цифровых технологий. "Лично я этой версии (о российском следе) не придерживаюсь", - заявил в комментарии "Апострофу" руководитель интернет-ассоциации Украины Александр Федиенко. По его мнению, нынешняя атака - часть борьбы, которую ведет "виртуальный социум хакеров" с остальным обществом и, в частности, с компаниями, разрабатывающими антивирусные программы.

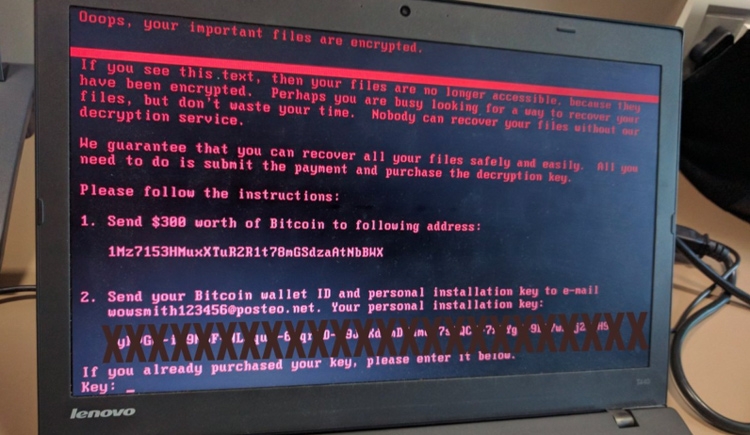

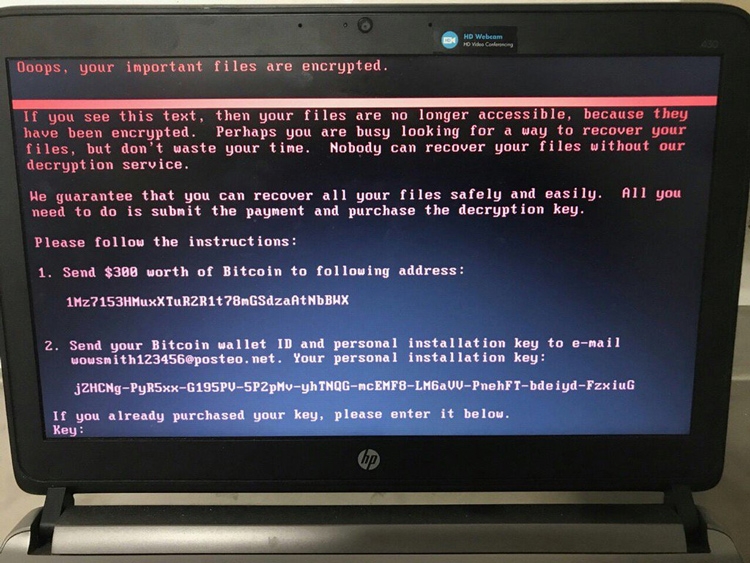

Накануне десятки компаний по всему миру подверглись кибератаке вируса-шифровальщика Petya. Первыми от него пострадали российские и украинские нефтяные, телекоммуникационные и финансовые компании. Шифровальщик распространяется аналогично нашумевшему в мае вирусу WannaCry. Petya блокирует компьютеры и требует 300 долларов в биткоинах за разблокировку. Эксперты связывают обе атаки с весенней публикацией эксплойтов АНБ США группой The Shadow Brokers. По оценкам "Лаборатории Касперского", вымогательству подверглись не менее 2 тысяч пользователей.

По предварительным оценкам компании Group-IB, специализирующейся на компьютерной безопасности и защите от киберугроз, вирус атаковал около 80 компаний, большинство из которых - украинские. В России были атакованы "Роснефть", "Башнефть", Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). Банк России также сообщил о кибератаках на российские кредитные организации, которые не привели к нарушениям в работе банков.

О кибератаке сообщили и зарубежные компании, в том числе британская рекламная группа WPP, испанское представительство одной из крупнейших в мире юридических компаний DLA Piper, передает "Интерфакс". В числе пострадавших также оказались французский производитель строительных материалов Cie. de Saint-Gobain, фармкомпания Merck & Co. в США и неназванная норвежская компания - ее сообщение цитируют спецслужбы.

Американский разработчик антивирусного программного обеспечения Symantec опубликовал рекомендации, как избежать заражения вирусом-вымогателем Petya, который в минувший вторник атаковал сначала российские и украинские компании и госучреждения, а затем распространился и в других странах. Вредоносная программа работает по принципу нашумевшего шифровальщика WannaCry, масштабная эпидемия которого произошла в мае, и также требует выкуп в размере $300 в биткоиновом эквиваленте. Правда, пока нет достоверной информации о том, использует ли она эксплойт, патч против которого уже был выпущен Microsoft, или же речь идёт о какой-то новой уязвимости из рассекреченного хакерами арсенала АНБ.

Тем не менее, как оказалось, вирус можно обезвредить ещё до того, как он зашифрует файлы на компьютере. Для этого в папке Windows на системном диске необходимо создать в блокноте пустой файл с именем perfc без расширения. Как утверждают в Symantec, попав в систему, Petya ищет именно этот файл и, найдя его, считает данный компьютер уже заражённым, прекращая работу.

Если же вирус всё-таки заражает компьютер, то он перезаписывает главную загрузочную запись (MBR), не давая Windows загружаться. Однако, как отмечают в компании Positive Technologies, специализирующейся на вопросах информационной безопасности, это происходит не сразу, а через 1–2 часа после заражения, когда вредоносная программа перезагружает компьютер. То есть если пользователь в течение указанного времени успеет запустить команду bootrec/fixmbr, то сохранит работоспособность операционной системы. Правда, для расшифровки файлов, если их резервные копии отсутствуют, всё равно потребуется ключ.

Leon Compton / Twitter

Последствия атаки Petya отмечались не только на территории России, Украины и Европы, но и даже на других континентах. В австралийском городе Хобарте, например, из-за вируса было остановлено производство на кондитерской фабрике Cadbury's. Примечательно, что майская эпидемия WannaCry Австралию, в отличие от многих других стран, практически не затронула.

Новый вирус, атаковавший уже порядка 2000 компьютеров, получил название ExPetr. Рекордсменами по числу заражений снова являются Россия и Украина, также инциденты зафиксированы в Польше, Италии, Великобритании, Германии, Франции, США и некоторых других странах.

Предполагается, что для своего распространения ExPetr использует несколько векторов атаки и основан на модифицированном эксплойте EternalBlue, а также уязвимости EternalRomance.

Обновлено в 14:44. Корпорация Microsoft заявила информационному агентству RNS, что её антивирус способен защитить пользователей от вредоносного ПО Petya. По данным софтверного гиганта, шифровальщик использует несколько методов распространения, включая тот, который блокируется ранее выпущенным обновлением MS17-010.

Обновлено в 16:05. По высказанному ещё вчера мнению украинской киберполиции, распространение вируса Petya началось именно в этой стране через программу документооборота M.E.Doc после того, как та завершила автоматическое обновление. И хотя разработчики приложения первоначально отрицали такую возможность, Microsoft, проанализировавшая ситуацию, утверждает, что имеет веские доказательства проведения некоторых атак с использованием канала доставки апдейтов M.E.Doc.

Аналогичной точки зрения придерживаются и специалисты из ESET, установившие, что источником эпидемии Win32/Diskcoder.C Trojan (Petya.С) стало скомпрометированное обновление программы M.E.Doc, широко распространённой в украинских компаниях. Последнее обстоятельство послужило ключевой причиной быстрого распространения вируса по организациям страны.

Для защиты от Petya компания ESET рекомендует использовать комплексное антивирусное ПО, обновлённое до последней версии и с актуальными вирусными базами, установить все патчи для Windows и проверить систему на защищённость от эксплойта EternalBlue. Если же заражение уже произошло, то первым делом необходимо отключить инфицированные рабочие станции от корпоративной сети. При этом платить злоумышленникам не следует, тем более, что, как мы писали ранее, адрес электронной почты, с которого хакеры якобы должны прислать ключ для дешифрования файлов, заблокирован.

Обновлено в 20:26. Пока в России и Украине — странах, первыми принявших на себя удар вируса Petya, — устраняют последствия его активности, эксперты из Check Point говорят о трендах, которые демонстрирует атака данного зловреда. По словам главы представительства компании в России и СНГ Василия Дягилева, появление Petya показало, насколько быстро могут создаваться и распространяться на глобальном уровне новые версии вредоносного ПО. При этом многие организации сейчас не готовы к превентивной защите для предотвращения подобных угроз. Простое их обнаружение, работавшее раньше, теперь не помогает — блокировать подозрительный контент и трафик нужно ещё до его попадания в сеть.

Читайте также: