Вирус на цифровом носителе

Микробиолог Павел Зеленихин о том, кому стоит опасаться коронавируса и может ли его вспышка быть примером применения биологического оружия

Для начала, не ударяясь в терминологию, напомню, что коронавирус — это один из многих разновидностей вирусов в принципе (их очень много, и надо понимать, что они есть у самых разных животных, у людей, да и вообще, у кого только их нет). Различаются они по тому, как устроены их оболочки, по тому, что находится внутри (какая нуклеиновая кислота — ДНК или РНК, какие ферменты), разные по своему жизненному циклу. Например, у ретровирусов, к которым относится ВИЧ, в жизненном цикле присутствует стадия, когда вирусный геном интегрируется в хромосомы клетки-хозяина. У коронавирусов, или ортомиксовирусов (к которым относятся вирусы гриппа), стадия интеграции отсутствует.

А получили коронавирусы свое поэтическое название из-за того, что при электронной микроскопии на их поверхности визуализируются крупные структуры, похожие на шипы, и картина в целом напоминает солнечную корону.

Существует множество разновидностей коронавирусов, и каждый влияет на организм хозяина, разумеется, по-разному. Какие-то вызывают диарею (такой, например, часто встречается у кошек, иногда даже со смертельным исходом). У людей провоцируют насморк, ОРЗ, неврологические реакции, также диарею и способны поражать ткани печени. Так что непосредственно человеческие коронавирусы — это хорошо знакомая штука для нашей иммунной системы.

Важный момент: наиболее опасны не те вирусы, которые долго существуют в популяции человека. Обычно бо́льшую смертность вызывают те, что перешли на него недавно. Потому что вирусам, как и любым паразитам, невыгодно, чтобы их носители погибали. Им нужно, чтобы хозяин обеспечил как можно более широкое распространение. Ну а со смертью носителя распространение, как вы понимаете, прекращается. Потому вирусы, которые давно с нами, не вызывают высокой смертности.

Новые же вирусы, перескакивающие с одного хозяина на другого, еще не знают, как правильно себя вести, а иммунитет нового носителя еще недостаточно приспособлен для того, чтобы держать нежеланного гостя в узде.

Поэтому вирусы, недавно перешедшие к человеку от животных, еще не сжились с нами и могут обладать повышенным негативным влиянием. Тот же вирус Эбола, о котором тоже много говорили несколько лет назад, изначально представляет собой вирус рукокрылых — летучих мышей. И у самих мышей никаких серьезных последствий он не вызывает. Для них это нормальная инфекция, как для нас, условно, сезонный насморк. А вот когда филовирус попадает в организм человека, он оказывается в новой для себя среде и человеческий организм сталкивается с новой инфекцией. При таком сочетании у новых хозяев наблюдается высокая смертность после инфицирования.

Если сравнивать нынешний китайский коронавирус по уровню смертности с другими коронавирусами, которые не так давно к человеку перешли, скажем, SARS, который вначале 2000-х обнаружен опять же в Китае, MERS на Среднем Востоке, — у них смертность была выше.

У нового коронавируса есть особенность — он лучше передается от человека к человеку. Почему? Просто такая отличительная черта. Тут он больше напоминает уже давно известные коронавирусы человека. Кстати, MERS также передавался от человека к человеку, но сложнее, менее эффективно.

Почему он возник? Это совершенно случайная ситуация. Очаг нового коронавируса на сегодня известен — город Ухань с его рыбными рынками, хотя сам вирус — не рыбный. Вообще, на этих базарах торговали всеми животными подряд, живыми и мертвыми. А, как известно, в китайской народной медицине кого только ни используют, чем только ни лечат. Пока официальная точка зрения такова, что данный коронавирус человеком получен от змеи (хотя я встречал несколько материалов, где говорилось, что, возможно, нет). Вероятно, передача произошла во время приготовления, употребления инфицированного животного. И тут выяснилось, что этот вирус способен передаваться человеку и от человека к человеку.

Точно известно, что исходно этот вирус, как и эболавирус, существовал в популяции летучих мышей.

Цепочка прослеживается следующая: летучие мыши в природе имели этот вирус, болели им, может быть, в виде насморка, а змеи, скушав летучую мышку, данным вирусом тоже заразились. А от змей его получил человек.

Что касается передачи. Распространение любой вирусной инфекции зависит от плотности популяции. Понятно, что чем она плотнее и скученнее, в данном случае популяция человека, тем чаще происходит взаимодействие — тем эффективнее будет распространение. А вирусу только это и нужно. Как и любой живой организм, он стремится к максимальному распространению.

Тут есть плюс: в России плотность популяции совсем не такая, как в Китае, даже в европейской части страны, не говоря уже о Сибири. Так что можно предполагать, что карантинные меры в этом отношении у нас станут эффективнее. То есть если у нас вспышки и произойдут, то они будут более локальными и гораздо меньше людей заразятся.

Интересно, что далеко не у всех людей коронавирусы (даже пришедший сейчас из Китая, при котором высок риск осложнений в виде пневмонии) эти осложнения вызывают. Надо понимать, что люди умирают именно от пневмонии — осложнения вирусной инфекций. Потому я думаю, что у многих заболевших все может происходить бессимптомно или в виде легкого насморка, покрасневших глаз. Грубо говоря, это будет зависеть от индивидуального состояния иммунного статуса. Так что, повторю, вполне вероятно, что мы можем переболеть этим вирусом практически бессимптомно, как и в случае с остальными нашими инфекциями, привычными нашему организму.

Распространился китайский вирус пока не так широко. Если брать смертность по абсолютным значениям, то от последствий осложнений инфекции, вызванной, скажем, вирусом гриппа, ежедневно в мире умирают примерно полторы тысячи человек. Ежедневно! А болеют одновременно значительно больше. Так что абсолютные цифры пока не в пользу новой инфекции, и думаю, что и не будут.

Если говорить о том, какие группы населения более подвержены китайскому коронавирусу, то, как и при практически любой острой респираторной вирусной инфекции, в группе риска дети и пожилые люди. У первых иммунная система еще не полностью сформировалась, а у вторых она бороться полноценно уже не может (системы органов работают не так хорошо, как в молодости). Вот у них осложнения встречаются чаще, чем у людей среднего возраста. Собственно, когда началась вся эта история в Китае, судя по имеющейся информации о смертности, как раз наиболее подвержены осложнениям именно пожилые. И, скорее всего, ничего нового здесь не будет.

Дойдет ли китайский коронавирус до России? Вполне может. Люди перемещаются и переносят его с собой. Могут ли не болеть этим вирусом конкретные нации? Такой информации нет. Скорее всего, данный вирус вполне интернационален.

Следует помнить, что природа очень богата различными вирусами. У животных этих вирусов масса, включая коронавирусы, еще не известные науке. И ждать, что кто-то делает это специально… Не знаю. Повторю, в силу традиций китайской народной медицины, возможно, у них переносы происходят чаще. Или мы просто чаще об этом узнаем, поскольку Китай — все-таки достаточно развитая и цивилизованная страна. И, например, неизвестно, сколько вспышек новых инфекций в изолированных деревнях где-нибудь в африканских джунглях. Мы этой информации можем просто не знать. Население охотится на диких животных, происходит контакт и, как следствие, заражение.

Мы с вами в таких условиях не живем, подобных контактов не имеем, поэтому риск, что у нас что-то подобное произойдет, на нашей территории, — меньше.

Ну и, конечно, СМИ любую горячую тему стараются сейчас подхватить (хотя про тот же MERS в Саудовской Аравии и его природный резервуар — верблюдов — не очень писали). Вот людей и пугают. Но меры, принятые китайским правительством, я все же считаю оправданными. В таких случаях лучше перебдеть, чем недобдеть.

Павел Зеленихин

Обращаю внимания на очень "странный" факт - внимание у населения к вирусу 100% и тут любая передача будет рейтинговой и реклама бешенно окупаться.

Но нет ни одного репортажа из больниц, медицинских и научных центров РФ о том, как у нас выявляют коронавирус! Ну не бывает так - обязательно кто-нибудь уже попиарился!

Это означает лишь что по прежнему Минздрав РФ не в состоянии его определять и выявлять! То что произошло в аэропорту Казани - дешевый балаган, с попыткой успокоить общественность и не допустить понимания населения что власти РФ не способны организовать преграду и не допустить распространение в РФ!

Почему "дешевый" - а зачем у пассажиров брали мазки, когда в Китае делают экспресс-анализ по крови? Зачем защитные костюмы встречающих, когда все пассажиры находились в очень ограниченном пространстве с возможными переносчиками вируса. То есть должны были помещены под карантин, а не отпущены "на свободу"..

Могу предположить, что раскачиваемая с помощью СМИ паника на коронавирус, является маскировкой и отвлечением от экономической паники, которая уже вошла в душу российской власти. Если с такой же динамикой, которая имеет место сейчас, продолжится рост курса доллара и падение цен на нефть, то уже через некоторое время, в России начнется переход на иную политику и экономику - мобилизационную. Власть пока не делает заявлений на этот счёт. Она , видимо, с тревогой наблюдает. Возможно власть, в связи с черными экономическими перспективами распространения коронавируса , стала хуже спать?!

Что делать?

Надеяться на то, что ситуация с коронавирусом разрешится и начнется спад количества больных коронавирусом, а это, в мою очередь , вернёт курс доллара и нефти к прежним показателям. Вероятность таких явлений низкая. Статистика больных вирусом, вероятнее всего, будет расти. Такова история подобных событий в мире. Проблема в динамике и масштабах. Несмотря на то, что статистика больных этим гриппом пока не такая страшная, экономические показатели на биржах провалились на 10-15 процентов и более! Это только на ожиданиях! Пока ещё факты значительной прогрессии развития и распространения коронавируса отсутствуют, но имеет место уже некая паническая реакция на бирже. Биржевики уже понимают, что может начаться новое время в российской экономике.

Паника на биржах конечно на руку биржевым спекулянтам, но если бы это были бы только спекулянты!? Версию о том, что эта паника будет искусственно раскачиваться сводками о распространении коронавируса по Китаю, причем Китай будет играть в цифры, которые могут и не иметь реального отношения к действительности , отметать нельзя. Ведь известно, что спекулянты бирж часто играют на различных информациях и событиях , происходящих в мировой экономике и политике. Почему бы Китаю не поиграть с ценами на нефть, манипулируя информацией о распространении коронавируса? Если предположить, что Китай на этот счёт имеет скрытый проект с США, то Россия обречена.

Информационная шарманка о распространении коронавируса ещё будет долгой и за это время можно будет измотать экономическое положение России. Может возникнуть путаница между истинной информацией распространения коронавируса и информацией, которая будет распространяьться в манипулятивных целях для поддержания паники на бирже и создания тяжёлых экономических условий для выживания российской экономики.

Эту версию о дезинформационной шарманке, звучащей о распространении коронавируса , отметать нельзя. Это может быть умышленное завышение о распространении коронавируса. Тем более, все это трудно будет проверить. Китай будет закрыт. А потом окажется, что это был розыгрыш, но экономика России будет уже лежать на коленях. Пусть это только версия, но она оправдана. И есть в мире силы, которые заинтересованы в этом коронавирусном китайском спектакле, который выгоден США и Китаю.

Хочется верить что этого не будет, но любой специалист в области национальной безопасности и профилактической работы в этой сфере, эту версию отметать не должен!

Хотите сказать, что сейчас экономика РФ не лежит на коленях?

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

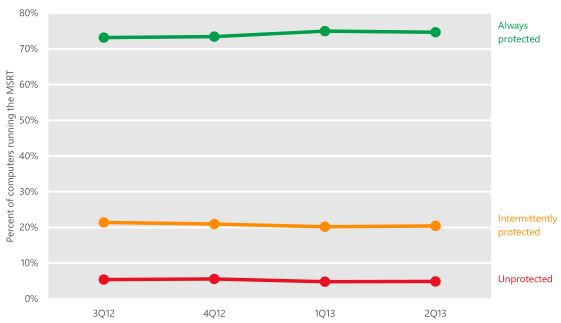

Согласно известной статистике, приведенной антивирусными компаниями, около 30% пользователей не пользуются антивирусами, попросту отключают их или не обновляют базы. Отталкиваясь от этого, можно утверждать, что в любой среднестатистической компании найдется определенная группа людей, которая очень пренебрежительно относится к информационной безопасности, и, в свою очередь, именно этих людей целесообразно использовать для проведения атаки. Кроме того, любая функционирующая система может быть подвержена влиянию целого ряда случайных факторов, которые также могут временно парализовать систему безопасности:

- слетели настройки прокси-сервера, из-за чего антивирусные базы не были обновлены;

- закончился срок лицензии антивируса, а о ее продлении руководство вовремя не позаботилось;

- сбой работы сети сделал невозможным удаленную распечатку файлов, из-за чего все сотрудники были вынуждены скопировать документы на флешку и распечатать их в другом отделе.

Достаточно только включить воображение, и можно добавить еще десяток вариантов развития событий. Резюмируя сказанное, можно утверждать, что в любой среднестатистической организации есть потенциально ненадежные сотрудники и иногда возникают обстоятельства, которые могут нарушить привычную работу и парализовать защиту. Поэтому если ударить в нужном месте в нужное время, то атака будет успешна.

Процентное соотношения компьютеров на наличие real-time защиты

На деле задача сводится к следующему: определить, что в данный момент произошло одно из случайных событий, которое привело к снижению безопасности, а после этого воспользоваться данной ситуацией в качестве маскировки и незаметно осуществить атаку.

Фактически задача сводится к тому, чтобы найти человека, который забивает на безопасность, и почему бы не использовать для этого флешки?

Многие вирусописатели очень полюбили флеш-носители, так как они позволяют легко и быстро заражать компьютеры и даже самый элементарный USB-вирус имеет неплохие шансы на успех. Бум autorun-вирусов, который пришелся на 2008 год, спустя пять лет не сбавляет оборотов, более того, USB-вирусы стали еще наглее и порой даже не скрывают своего присутствия. И в то же время зараженная флешка — это универсальный индикатор грамотности ее владельца в вопросе элементарной ИБ. К примеру, если собрать десять флешек у различных людей, то наверняка у троих-четверых из них будут на флешках вирусы. Если спустя неделю повторно взять у этих людей флешки, то у двоих-троих вирусы останутся. Исходя из этого, можно утверждать, что на компьютерах, с которыми работают с данной флешки, не стоит даже самая элементарная защита или она по каким-то причинам отключена или не работает вовсе. Таким образом, даже если распространять самый заурядный вирус, который успешно детектится всеми антивирусами, только среди данной группы людей, то он сможет заразить большое количество компьютеров, прежде чем будет обнаружен. А раз эти компьютеры не имеют защиты, то также он долго сможет оставаться работоспособным.

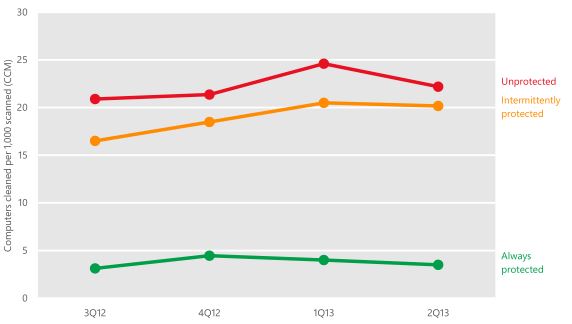

Подверженность компьютерным угрозам исходя из наличия real-time защиты

На определенный компьютер, к которому периодически подключают флешки, устанавливаем специальную программу, работающую по следующему алгоритму. При подключении очередной флешки программа пытается определить, заражена ли она. Так как нельзя учесть все многообразие USB-вирусов, то имеет смысл использовать эвристический подход определения заражения на основе следующих критериев:

- наличие файла autorun.inf;

- атрибуты файлов RHS;

- малый размер подозрительного файла;

- файловая система не NTFS;

- отсутствие папки c именем autorun.inf;

- наличие файлов ярлыков.

Для получения серийного номера напишем следующую функцию на основе API GetVolumeInformation:

Надо отметить, что функция GetFlashSerial получает не статичный уникальный кодификатор устройства, а лишь серийный номер тома. Этот номер задается случайным числом и, как правило, меняется каждый раз при форматировании устройства. В наших же целях достаточно только серийного номера флешки, так как задача жесткой привязки не стоит, а форматирование подразумевает полное уничтожение информации, фактически приравнивая отформатированную флешку к новой.

Теперь приступим к реализации самой эвристики.

Конечно, эвристика имеет свои погрешности и нюансы, поэтому есть смысл ее тщательно проработать к конкретной задаче, однако в нашем случае можно со 100%-й вероятностью утверждать ее корректность.

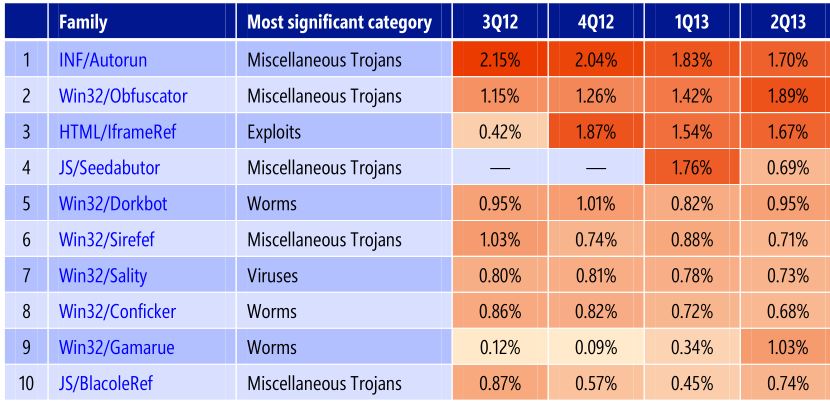

Значения самых популярных угроз

Развернув программу в относительно средней по масштабу сети, уже через неделю мы получили достаточно красноречивые данные. Более 20% всех подключенных флешек были инфицированы каким-либо вирусом или трояном, и более 15% по-прежнему оставались инфицированными при повторном подключении спустя пару дней. Надо также отметить, что на многих компьютерах стояла антивирусная защита, которая периодически исполняла свои обязанности. Однако то привычное равнодушие к выскакивающему предупреждению антивируса, к которому уже давно привыкли пользователи при подключении флешки, не позволяла им предположить, что они имеют дело с совершенно иной угрозой. Ложное чувство безопасности позволяло пользователям без смущения подключать флешку к различным компьютерам, а нашей программе успешно делать свое дело.

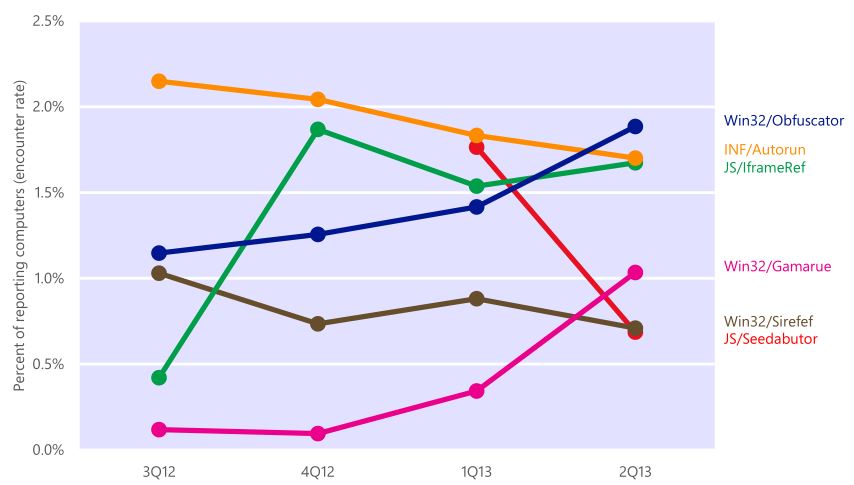

Графическое сравнение самых популярных угроз

Компьютерный вирус (далее просто вирус) – это программа. Бывают компьютеры с разной периферией, но наиболее уязвимыми являются сетевые устройства и сменные носители информации. Другими словами, на сегодняшний день, распространены лишь два способа проникновения вирусов (за ними числиться более 98% успешных атак). Таким образом, вирус проникает в компьютер пользователя либо по сети, либо посредствам сменных носителей информации. В учебных заведениях и в больших организация учащиеся / служащие вынуждены часто пользоваться флеш-носителями. Поэтому данный способ распространения вирусов доминирует.

Понятие о файле autorun.inf

Файл autorun.inf – это инструкция для операционной системы (размещаемая на сменном носителе информации) в отношении данных присутствующих на нем же. Используется разработчиками программного обеспечения в целях автоматического запуска инсталляционных пакетов в момент подключения сменного носителя. Файл не может иметь какое-либо другое имя, и не может содержать ничего, кроме текстовой информации (легко воспринимаемой человеком). Другие способы автоматической активации действий операционной системы в отношении данных на сменном носителе не распространены. Существует стандартный способ блокировки потенциально опасных действий операционной системы в отношении подключаемого флеш-носителя (об этом ниже по тексту).

Подключим пустой флеш-носитель к компьютеру. Обратим внимание, какая иконка закреплена за ним (см. рис. 1).

Рис. 1

Рис. 2

Отключим флеш-носитель и вновь подключим его к USB-порту компьютера. Обратим внимание – "Мой компьютер" теперь иначе отображает иконку флеш-носителя. Причина тому – созданные нами инструкции для операционной системы посредствам файла autorun.inf.

Рис. 3

Существуют сотни тысяч разных программ. Рабочие файлы каждой программы имеют свою иконку. Операционная система не может хранить их все. Иконки хранятся внутри исполняемых модулей (exe или dll) самих программ. Операционная система умеет извлекать иконки и показывать их. Выполните эксперимент. В папке c:\WINDOWS вы найдете файл hh.exe (программа запуска chm-файлов справочной системы). Скопируйте этот файл на флеш-носитель. Измените содержимое файла autorun.inf в соответствии с листингом 2. Создайте на флеш-носителе файл readme.htm, чье содержание приведено в листинге 3.

Сценарий использования файла autorun.inf программой-вирусом

Дзинь-дзинь-дзинь. Ало. Николай Васильевич? Это секретарь кафедры информатика. У нас заболел преподаватель Касюк Игорь Витальевич (см. далее, в скриншотах, папку kasuk). Вы не могли бы его заменить? Нужно провести занятия в той-то и в той-то аудитории, а скриншоты журналов есть на диске компьютера преподавателя лишь в одной из аудиторий. Понимая последствия для своего флеш-носителя и необходимость в дальнейшем потратить личное время на его очистку, тяжело вздыхаю и отвечаю секретарю. Хорошо, занятия проведу.

Рис. 4. Состояние флеш-носителя до заражения вирусом

Примечание. Для подобных безвыходных ситуаций имею флеш-носитель, на котором ни когда не храню большого количества файлов. Первоначальное состояние носителя представлено на рис. 4. Подключаю. Копирую файлы журналов для переноса в другой класс. Провожу занятия, возвращаюсь домой.

Приготовил еду, поел – стал добрее. Зажал клавишу Shift – заблокировал автозапуск содержимого на флеш-носителе (заблокировал часть действий ОС в отношении файла autorun.inf). И подключил флеш-носитель к USB-порту компьютера. Примечание. 15 лет работаю без антивирусной программы – пока везло – знания помогают. Поступать так же не призываю. Кроме того – Shift – не единственное действие, из предпринятых мной.

Рис. 5

Дабы написать данную статью и создать скриншот, представленный на рис. 5, вернул "настройки по умолчанию" для отображения папок операционной системой. См. галочки "Скрывать защищенные системные файлы", "Скрывать расширения для зарегистрированных типов файлов", и опцию "Не показывать скрытые файлы и папки" в диалоговом окне "Свойства папки" (см. рис. 6).

Анализируем скриншот представленный на рис. 5. Проводник операционной системы показывает то, что было на носителе первоначально (сравни с рисунком 4), и скопированную в компьютерном классе папку "kasuk". Вроде бы все так, как и должно быть. Но, как мы видим, окно проводника расположено над скриншотом окна файлового менеджера, на левой панели которого показано содержимое того же флеш-носителя. Разница существенная. В чем же причина? Что сделал вирус? Как можно добиться подобной маскировки? И каковы могут быть последствия при обращении к содержимому данного носителя?

Во-первых, существовавшим на носителе папкам вирус установил атрибут "скрытый" (файл или папка) (см. восклицательный знак на изображении папок в окне файлового менеджера). Во-вторых, вирус создал свои копии с именами, совпадающими с именами тех папок, что были на носителе (см. exe-файлы в окне файлового менеджера). В-третьих, вирус создал файл autorun.inf (с атрибутами "скрытый", "системный"), чтобы операционная система автоматически запустила его при подключении носителя. В-четвертых, вирус создал на носителе "Корзину" (RECYCLER) для удаленных файлов, куда тоже разместил свою копию.

Обратим внимание на копии вируса – exe-файлы, чьи имена совпадают с именами папок (DinZv.exe, gmv.exe, . см. рис. 5). Напомним – внутри этих файлов имеются иконки, которые отображает операционная система. Вся хитрость маскировки в том, что иконка внутри программы вируса – это иконка папки. Т.е. в проводнике мы видим не папку, а вирус. Еще раз напомним, что настроенный по умолчанию проводник не показывает расширений для зарегистрированных типов файлов. Т.е. если даже операционная система не выполнит инструкции в файле autorun.inf, то сам пользователь может запустить вирус (пытаясь открыть свои папки), не подозревая, что вирус замаскировался под их именами.

Если же проводник на компьютере пользователя показывает расширения зарегистрированных типов файлов, то пользователь может увидеть новые исполняемые файлы (вирусы) и удалить их. Но тут вирус подготовил третью ловушку. Напомним, что исходные папки с файлами пользователя вирус скрыл – пользователь их не видит. Но при этом вирус создал "Корзину" – папка и файл "RECYCLER" (забыл я сконфигурировать ОС, дабы корзина была видна в окне проводника на рис. 5). И, безусловно, пользователь попробует посмотреть, что же осталось в корзине, в надежде найти там свои файлы. Как вы догадываетесь – здесь опять имеется несколько сценариев запуска вируса.

Рис. 6

Если грамотно настроить проводник операционной системы (ищи упомянутые выше опции в скриншоте диалогового окна "Свойства папки", рис. 6), то все изменения на сменном носителе, которые произвел вирус, будут видны (сравни скриншоты на рисунках 5 и 7).

Рис. 7

Что же делать, вам в подобной ситуации? Лучший выход – форматировать флеш-носитель.

Понятие об "отпечатке пальца" для цифрового документа

Как же поступил я в сложившейся ситуации? Напомню – я был готов к тому, что мой флеш-носитель подвергнется вирусной атаке. Я купил самую маленькую и самую дешевую флешку. Т.к. знаю – чем меньше буду хранить файлов, тем легче мне будет (без антивирусной программы) избавиться от вируса и сохранить нужные файлы.

Как вы догадываетесь, я просто удалил все файлы, которые не копировал с чужих компьютеров собственными руками, т.е. те, о которых упоминал выше. Среди оставшихся файлов были документы "ворда" моего коллеги (см. содержимое папки "gmv" на рис. 8), которые представляли для меня интерес. Напомню, что документы "ворда" достаточно легко атаковать – встроить в них макровирус (вредоносную программу, написанную на языке VBA (Бейсик для приложений)). И вирус мог это сделать.

Перед тем, как копировать файлы с компьютера коллеги, я создал файл gmv.md5 (с помощью файлового менеджера Тотал Коммандер). Его содержимое можно видеть на правой панели скриншота окна файлового менеджера (см. рис. 8). В частности это текстовый файл, в котором есть цифровые коды и имена тех документов "ворда", которые я копировал с компьютера коллеги. Фрагменты кодов я записал в записной книжке.

Что же это за коды? И как они могут помочь ответить на вопрос – модифицировал ли вирус данные документы? Математики называют их хэш-функциями. Криптографы, в публичных документах, называют их дайджестами цифровых документов. Программисты – контрольными суммами. Авторы антивирусных программ – сигнатурами (signature). Фактически это эквивалент "отпечатка пальца" для цифрового документа. Главное свойство дайджестов цифровых документов в том, что если в исходном файле поменяется хоть один бит, то дайджест будет другим. Алгоритмы вычисления дайджестов опубликованы в ГОСТ-ах. Многие программы – файловые менеджеры, редакторы текстов, архиваторы, браузеры – могут вычислить дайджесты документов для сравнения. Модифицировать же документ и подогнать его содержимое под заданный дайджест – можно, но для этого вирусу надо захватить ресурсы всех компьютеров мира, и решать только эту задачу, на протяжении времени пока наше Солнце успеет сгореть 7 раз. Безусловно, вирус мог изменить содержимое файла gmv.md5 (что много проще). Но, во-первых, таких вирусов пока нет, а во-вторых – я записал дайджесты на бумаге.

Рис. 8

Удалив вирус, я вычислил Тотал Коммандером дайджесты документов, которые не хотел потерять. Сравнил их с записанными на бумаге. Обнаружил совпадение. И, почти со спокойной душой, скопировал файлы себе на жесткий диск. Помня о том, что вирус мог создать на флеш-носителе загрузочный сектор, прописать себя в нем – я выполнил форматирование флеш-носителя. Что произошло достаточно быстро – флешку то я купил самую маленькую :-). Остается открытым вопрос, как я открывал файлы "ворда" (ведь они могли быть поражены другим вирусом на компьютере коллеги еще до того, как я вычислил для них дайджест и скопировал), но это отдельная тема.

О ключе реестра ОС Windows "NoDriveTypeAutoRun"

Нажмите кнопку Пуск > Выполнить . Наберите имя программы regedit. Нажмите [OK]. Откроется редактор реестра операционной системы. Активируйте поиск имени параметра (ключа реестра) NoDriveTypeAutoRun. Таких ключей в реестре несколько (для учетных записей разных пользователей). Установите всем ключам значение 0xFF (в десятичной кодировке 255). Каждый бит байта упомянутого ключа отключает автозапуск на том или ином сменном носителе (D:, E:, F:, сетевой карте, беспроводном сетевом файловом сервере, . ).

А что бы произошло, если бы вирус был запущен?

Не знаю. Прошли те времена, когда вирусы писали ради баловства. Вирус должен приносить ту или иную выгоду своему создателю и оставаться при этом незамеченным. Т.е. вирус должен скопировать себя на ваш жесткий диск. Прописать себя в раздел реестра, отвечающий за автоматическую загрузку программ при включении компьютера. Перехватывать все последующее обращения к зараженным съемным носителям с целью передачи программам незараженных, исходных файлов (дабы вы ничего не замечали, а носитель оставался зараженным). И начать действовать так, дабы денежных средств у вас осталось меньше, а у автора вируса – больше.

Если остались вопросы – задайте их Яндексу.

PS. Забыл сказать. После инсталляции на ваш компьютер вирус должен по настоящему выполнять функции антивирусной программы. Как вы понимаете, с той целью, дабы не допустить конкурирующие вирусы на ваш компьютер.

И ещё один совет. Когда вам будут попадаться компакт-диски с "ворованными" версиями Офиса, попробуйте изучить свойства файлов инсталляционных пакетов. В частности, рекомендую обратить внимание на цифровые подписи. Возможно, как и я, вы будете озадачены.

Читайте также: