Photo scr вирус что делает

Photo.scr стоит по-настоящему опасных программ, участвующих в порождении ваш компьютер будет функционировать в крайне вялой манере. Вы, безусловно, отметить тот факт высокой загрузки процессора, вызванной этой вредоносной утилитой включена. Обратите внимание, что Photo.scr играет активную роль в добыче цифровых валют на вашем компьютере, Однако, это делается в пользу других людей, не вы. Есть некоторые кибер-мошенники, которые инфицированы ваш компьютер с такого рода приложения и теперь пытаются использовать силу вашей системы для получения доходов в свои личные карманы. Это руководство предоставит вам полезную информацию, чтобы помочь вам избавиться от этой вредоносной программы полностью из системы.

Photo.scr приходит к вам в двух случаях: если вы не удались, и установлен троян с программным обеспечением или, если ваша защита слаба. Первый случай является общим для людей, которые опускают чтения требования к установке, они обычно получают зараженные элементы вместе с полезным. В случае, когда вы всегда читать их и не могу сказать, что некоторые из вашей деятельности в Интернете неверны, затем позволяет увидеть второй путь проникновения. Мы сожалеем о том, чтобы сказать, что, но ваше текущие защиты программного обеспечения, вероятно, будет слишком слабым, чтобы сделать работу Т.С.. Она не запрещает нежелательные программы и позволяет их установку. Если некоторые из этих вещей о вас, то вам необходимо надлежащее применение для повышения уровня безопасности.

Вторжение Photo.scr в систему обычно происходит вместе с другими бесплатными приложениями, которые вы можете решить, чтобы сделать часть вашего компьютера. очевидно, он является обязательным, что вы всегда обращать пристальное внимание на то, что еще вы собираетесь сделать часть вашей системы. В случае, если вы будете читать информацию о некоторых сторонних программах, которые вы не планируете, чтобы часть вашей системы, убедитесь, что вы отмените такие параметры установки по умолчанию и перейти к продвинутым. грустно, пользователи часто не быть должным образом осторожными и, таким образом, разрешить ввод различного хлама и даже опасные утилиты.

Симптомы Photo.scr трояна:

- CPU перегревается очень часто.

- Время загрузки нужно слишком много времени.

- Программы запускаются плохо и заморозить.

- ПК работает хуже, чем обычно.

Скачать надежный инструмент для удаления Photo.scr:

Подробная инструкция о том, как удалить Photo.scr инфекции.

- Прежде всего, вам необходимо скачать и установить GridinSoft Anti-Malware.

- Откройте программу и выберите “Быстрое сканирование” или “Полное сканирование“. Рекомендуется полное сканирование системы , но из-за наличия вирусов, ваш компьютер может страдать от проблем с производительностью, в таком случае используйте Быструю проверку.

Просканируйте свою систему и посмотрите на результат.

После завершения сканирования, вам нужно нажать на “Clean Now” Кнопка для удаления вируса Photo.scr:

Следуйте следующим инструкциям:, выберите браузеры которые должны быть сброшены, нажмите на кнопку “Сброс (Reset)” .. В заключении, перезагрузите компьютер, чтобы применить все внесенные изменения:

Профилактические советы для вашего ПК от быть с Photo.scr повторного заражения в будущем:

GridinSoft Anti-Malware предлагает отличное решение, которое может помочь предотвратить заражение вашей системы вредоносным программным обеспечением в будущем. Эта функция называется “On-run Protection”. По умолчанию, она отключена после установки программного обеспечения. Чтобы включить её, пожалуйста, нажмите на “Защищать (Protect)” и нажмите на кнопку “Начать (Start)“

Новички

Вирус photo.exe залетает на накопители (USB flash, memory card). Касперским не определяется. Вот логи. Помогите пожалуйста вылечить компьютер.

Вот логи.

Участники

У Вас на Компьютере имеется файловый вирус.

Выполните действия

Перед выполнением лечения в любом случае необходимо:

- Отключить восстановление системы

- Если компьютер подключен к локальной сети, то на время лечения отключить его.

1) Скачайте на здоровом компьютере утилиту от DrWeb - CureIT! Разархивируйте и запишите её на CD или DVD (ни в коем случае не записывайте на флэшку! активный вирус повредит утилиту ещё до запуска!). Сделайте полную проверку "больного" в режиме Safe Mode, затем в нормальном.

2. Скачайте утилитуAVPTool

Выполните все те же действия описанные в пункте 1

Участники

Перед рекомендациями lifestory:

Выполните скрипт в avz

ПК перезагрузится.

Новички

Участники

Новички

Вирус photo.exe залетает на накопители (USB flash, memory card). Касперским не определяется. Вот логи. Помогите пожалуйста вылечить компьютер.

Вот логи.

Консультанты

У тебя на компьютере имеется файловый вирус.

Перед выполнением лечения в любом случае необходимо:

- Отключить восстановление системы

- Если компьютер подключен к локальной сети, то на время лечения отключить его.

1) Скачай на здоровом компьютере утилиту от DrWeb -

! Разархивируй и запиши её на CD или DVD (ни в коем случае не записывай на флэшку! активный вирус повредит утилиту ещё до запуска!). Сделай

полную проверку "больного" в режиме Safe Mode, затем в нормальном.

2. Скачай утилиту

Выполнить все те же действия описанные в пункте 1

ГАРИК (23 Апрель 2013 - 06:54) писал:

У тебя на компьютере имеется файловый вирус.

Перед выполнением лечения в любом случае необходимо:

- Отключить восстановление системы

- Если компьютер подключен к локальной сети, то на время лечения отключить его.

1) Скачай на здоровом компьютере утилиту от DrWeb -

! Разархивируй и запиши её на CD или DVD (ни в коем случае не записывай на флэшку! активный вирус повредит утилиту ещё до запуска!). Сделай

полную проверку "больного" в режиме Safe Mode, затем в нормальном.

2. Скачай утилиту

Выполнить все те же действия описанные в пункте 1

Для лечения активных заражений лучше всего подходит Kaspersky Rescue Disk. Распространяется в виде iso-образа диска. Записываешь на диск (или на флешку с помощью утилиты Kaspersky Rescue2USB). Загружаешься с этого диска или флешки и лечишь.

P.S. У Dr.Web есть подобная утилита на CD и USB.

Член команды fsin-russia.ru

Mr-Snow (22 Апрель 2013 - 22:26) писал:

Это вирус семейства Trojan.Win32.Cossta.uqt (по классификации Kaspersky)

Сетевой червь Win32/Tophos.A (по классификации ESET)

Worm: Win32/Tophos.A это червь, который копирует себя на сетевые ресурсы и съемные диски, отображает, ориентированные на взрослых, изображения, и может загружать дополнительные вредоносные программы на компьютер.

Следующие изменения системы может указывать на присутствие данной вредоносной программы:

Наличие файла: search.cmd

Наличие файла в на сетевых и съемных дисках: Photo.scr

Win32/Tophos.A проверяет, является ли текущий процесс заущенным " search.cmd". Если нет, то Win32/Tophos.A копирует себя с именем " search.cmd ".

относится к переменной, которая определяется с помощью запроса операционной системы. Расположение по умолчанию для установки папка автозагрузки для Windows 2000 , XP , и 2003 является " %USERPROFILE%Start MenuProgramsStartup ". Для Windows Vista, 7 и W8 , расположение по умолчанию "%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup ".

Win32/Tophos.A создает файл с именем " Photo.jpg " в текущей папке и содержит изображение взрослого содержания.

Сетевые ресурсы

Win32/Tophos.A пытается скопировать себя на все записываемые сетевые ресурсы (диски, папки) файл " Photo.scr ". Он может сделать это даже через беспроводное соединение.

Съемные диски

Win32/Tophos.A пытается скопировать себя на все съемные диски как " Photo.scr ".

При подключении к Интернет Win32/Tophos.A подключается к серверу "cadretest.ru" для загрузки и запуска произвольных файлов.

Лечение указано в постах ранее.

Новички

Вирус photo.exe залетает на накопители (USB flash, memory card). Касперским не определяется. Вот логи. Помогите пожалуйста вылечить компьютер.

Вот логи.

Участники

У Вас на Компьютере имеется файловый вирус.

Выполните действия

Перед выполнением лечения в любом случае необходимо:

- Отключить восстановление системы

- Если компьютер подключен к локальной сети, то на время лечения отключить его.

1) Скачайте на здоровом компьютере утилиту от DrWeb - CureIT! Разархивируйте и запишите её на CD или DVD (ни в коем случае не записывайте на флэшку! активный вирус повредит утилиту ещё до запуска!). Сделайте полную проверку "больного" в режиме Safe Mode, затем в нормальном.

2. Скачайте утилитуAVPTool

Выполните все те же действия описанные в пункте 1

Участники

Перед рекомендациями lifestory:

Выполните скрипт в avz

ПК перезагрузится.

Новички

Участники

Новички

Вирус photo.exe залетает на накопители (USB flash, memory card). Касперским не определяется. Вот логи. Помогите пожалуйста вылечить компьютер.

Вот логи.

Консультанты

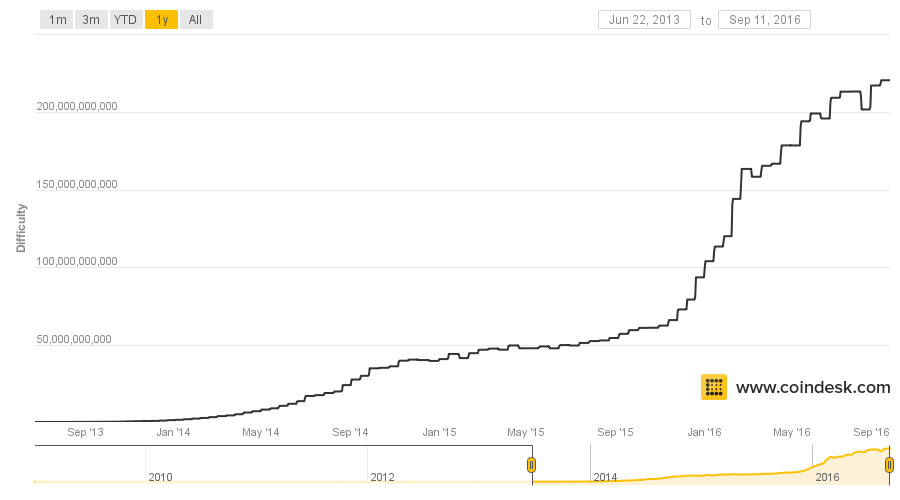

С появлением Bitcoin скрытая установка криптомайнеров на чужих ПК стала отличным бизнесом. Но он быстро пошёл на спад с увеличением сложности майнинга. Примерно с 2013 года майнинг на CPU и даже на GPU стал практически бесполезным занятием, все перешли на ASIC.

Рост сложности майнинга Bitcoin с июня 2013 года по сентябрь 2016 года, график CoinDesk

Казалось бы, злоумышленникам пора отказаться от зловредов с криптомайнерами и перейти на вымогатели (ransomware). Многие так и сделали. Но тут на сцену вышли новые криптовалюты — и старая бизнес-модель снова стала эффективной.

Специалисты из антивирусной компании Sophos Labs рассказывают о новом криптомайнере, который заражает подключенные к интернету сетевые накопители (NAS).

Зловред специализируется на майнинге относительно новой криптовалюты Monero (XMR). Это не единственная новая валюта с небольшой сложностью, но злоумышленники по каким-то причинам выбрали именно её.

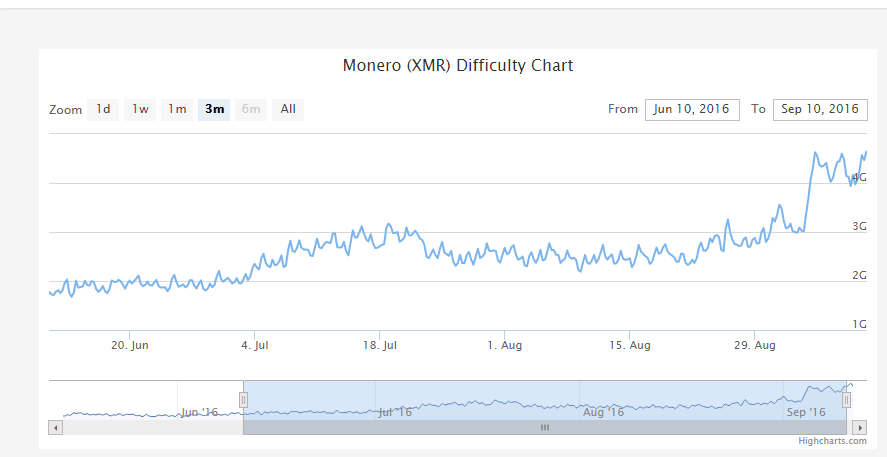

Как видно на графике, сложность майнинга Monero оставалась довольно стабильной в течение долгого времени. Она резко увеличилась только в сентябре, после публикации отчёта Sophos об обнаруженном зловреде. О Monero узнало больше пользователей, так что её популярность несколько выросла (поправка: рост сложности и рост курса Monero могли быть вызваны другими причинами).

Но в то время, когда криптомайнер распространялся по сетевым накопителям Seagate, сложность майнинга оставалась примерно на одном уровне.

Рост сложности майнинга Monero с июня 2016 года по сентябрь 2016 года, график CoinWarz

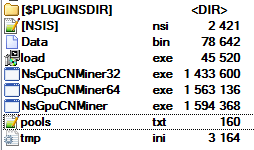

Специалисты антивирусной компании говорят, что зловред Mal/Miner-C постоянно поддерживается и активен до сих пор. Его авторы стабильно выпускают новые версии, но все эти версии сделаны с использованием системы создания установочных программ Nullsoft Scriptable Install System (NSIS).

В установочном комплекте идёт несколько версий майнера для CPU и GPU, а также для 32-битных и 64-битных версий Windows.

Зловред проверяет версию системы — и добавляет соответствующий исполняемый файл в AutoRun.

Последние версии скрипта NSIS скачиваются со следующих хостов:

- stafftest.ru

- hrtests.ru

- profetest.ru

- testpsy.ru

- pstests.ru

- qptest.ru

- prtests.ru

- jobtests.ru

- iqtesti.ru

Среди прочего, в скачиваемом документе указан майнинг-пул, куда следует отправлять результаты работы.

Известны и кошельки, на которые майнинг-пул перечисляет вознаграждение.

Во время поиска систем, инфицированных зловред Mal/Miner-C, исследователи обнаружили кое-что необычное. Они нашли, что многие системы были инфицированы файлом под названием w0000000t.php.

Файл содержит строчку

При успешном заражении системы запрос к этому файлу возвращает ответ:

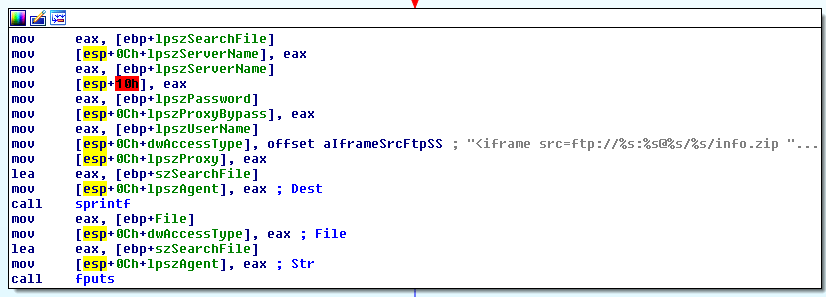

Зная о скомпрометированном устройстве, позже туда устанавливался фрейм с Mal/Miner-C:

За первые полгода 2016 года антивирусной компании удалось выявить 1 702 476 заражённых устройств на 3150 IP-адресах.

Как выяснилось, среди различных сетевых хранилищ (NAS) наиболее пострадавшим оказался Seagate Central NAS.

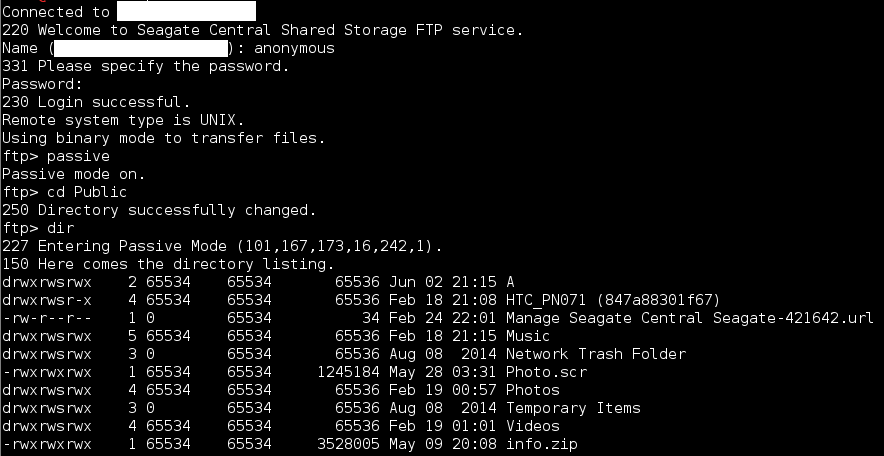

В этом сетевом хранилище есть приватные (закрытые) и открытые папки. Что интересно, по умолчанию файлы записываются в открытую папку, и аккаунт невозможно удалить или деактивировать. С админского аккаунта можно активировать удалённый доступ к устройству, и тогда для удалённого доступа доступны все аккаунты, в том числе анонимный доступ. Этим и пользуются злоумышленники, чтобы записывать в сетевое хранилище свои файлы Photo.scr и info.zip.

Избавиться от такой угрозы можно, если отключить удалённый доступ к устройству, но тогда пользователь лишится возможности стриминга контента через интернет и других полезных функций сетевого хранилища.

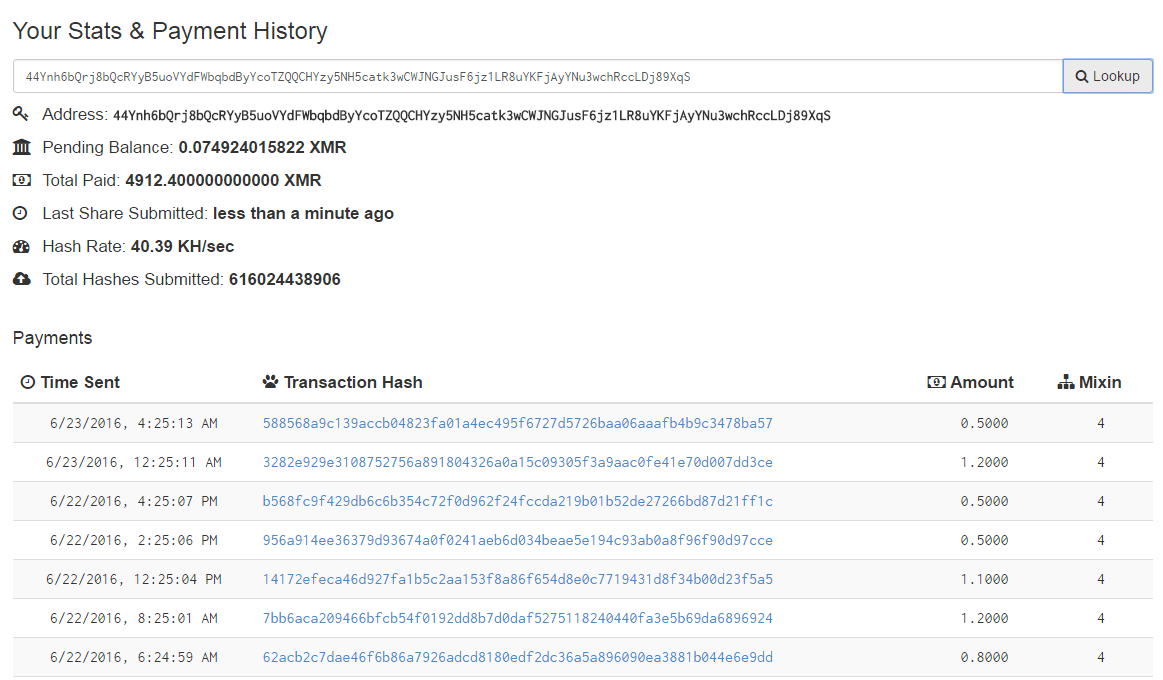

Зная кошельки злоумышленников, специалисты антивирусной компании изучили историю транзакций.

Например, вот скриншот с суммой выплат на один из их кошельков: 4912,4 XMR.

По оценке Sophos, всего майнинг-пул выплатил ребятам (вероятно, из России) 58 577 XMR. На момент расчёта курс XMR к евро составлял 1,3 EUR за 1 XMR, то есть они заработали примерно 76 599 евро, и до сих пор зарабатывают около 428 евро в день. Неплохо для российских студентов, если стипендии не хватает на жизнь.

Криптовалюта Monero не особенно страдает от злоумышленников: инфицированные машины генерируют всего 2,5% общего хэшрейта.

Чтобы оценить распространённость зловреда, специалисты изучили состояние FTP-серверов в интернете. Так, поисковая система Census выдаёт 2 137 571 открытый FTP-сервер, из них 207 110 допускают анонимный удалённый доступ, а 7263 позволяют запись. Так вот, 5137 из этих 7263 серверов были заражены Mal/Miner-C, то есть около 70% всех доступных для записи FTP-серверов.

Если вы думаете, что вы со своим скромным сетевым накопителем неинтересны криминальному миру, то есть сильная причина подумать ещё раз.

Присылаем лучшие статьи раз в месяц

Скоро на этот адрес придет письмо. Подтвердите подписку, если всё в силе.

- Скопировать ссылку

- ВКонтакте

- Telegram

![]()

Похожие публикации

- 21 мая 2019 в 15:45

Вакансии

AdBlock похитил этот баннер, но баннеры не зубы — отрастут

Комментарии 42

1 702 476 заражённых устройств на 3150 IP-адресах

5137 из этих 7263 серверов были заражены

Так сколько устройств заражено-то?

Этим и пользуются злоумышленники, чтобы записывать в сетевое хранилище свои файлы Photo.scr и info.zip

накопитель — средство доставки до windows-машины

Как видно на графике, сложность майнинга Monero оставалась довольно стабильной в течение долгого времени. Она резко увеличилась только в сентябре, после публикации отчёта Sophos об обнаруженном зловреде. О Monero узнало больше пользователей, так что её популярность несколько выросла.

Сложность увеличилась не после публикации отчёта Sophos, а после того, как о поддержке Монеро заявили два крупнейших чёрных рынка в результате чего курс вырос более чем в 4,5 раза, что привлекло майнеров.

По оценке Sophos, всего майнинг-пул выплатил ребятам (вероятно, из России) 58 577 XMR. На момент расчёта курс XMR к евро составлял 1,3 EUR за 1 XMR, то есть они заработали примерно 76 599 евро, и до сих пор зарабатывают около 428 евро в день. Неплохо для российских студентов, если стипендии не хватает на жизнь.

На текущий момент 58 577 XMR это около 691 000 долларов, то есть 617 150 евро.

Зная кошельки злоумышленников, специалисты антивирусной компании изучили историю транзакций.

> Во-первых, эта валюта может эффективно майниться на процессорах.

Не очень эффективно. Я ради проверки завел CPU-майнер на стенде с 2-х ядерным core i5 — в итоге получил хэшрейт где-то в районе 10-13 H/s, с периодической просадкой до 6-8. Ихний калькулятор говорит, что с таким HR ловить особо нечего, нужно что-то в районе > 500. 1000 H/s.

Тут все дело таки в масштабах.

Видеокарты ATI дают примерно 200-300 хешей, мой AMD FX 61xx дает порядка 170 хешей. Что то вы не то делали, наверное.

Monero configurations — google docs

p.s. Майнинг альткоинов на обычных десктопных компьютерах, на текущий момент, выгодный но имеет малый выхлоп (видеокарта отбивается +- за 4-5 месяцев).

> Что то вы не то делали, наверное.

может эффективно майниться на процессорах

10-13 хешей в секунду как-то мало. Вот смотрите даже Intel Core 2 Duo E6600 выдаёт 62 H/s, а различные Core i5 и того больше, и даже ARMv8-A выдаёт 22.5 H/s.

Когда раньше майнил на Core i7, то получал около 300 хэшей в секунду, сравните это с топовыми видеокартами (таблица по ссылке выше), которые максимум выдают 700 H/s. Вот это я и имел в виду: переход с процессора на видеокарту не дал прироста хэшрейта на порядки, и не сделал майнинг на процессоре бессмысленным.

Думаю дело в том что алгоритм Монеро дает анонимность. Так что авторов по указанному адресу не найдут.

Поэтому и дакрк веб её принял на вооружение.

Трата мощностей колоссальная, где-то даже упоминалось о точном количестве тонн СО2 из-за работы сети биткойнов. Но за всё надо платить.

Полезные вычисления есть тут, впрочем если поставить вопрос о соотношении цена/качество, тоже под вопросом:

средняя электрическая мощность сети = 340 МВт… Расход энергии в кВтч:… за 10 минутный интервал… 56 700 кВтч; Выбросы CO2 за 10 минут:… 28 350 кг; Выбросы CO2 на 1 созданный биткоин: 28 350 / 25 = 1134 кг… 8 160 000 кВт*ч каждый день

Т.е. почти вся выручка майнеров сейчас уходит энергетическим компаниям.

А смысл в этом такой:

Обычные бумажные деньги просто печатают, это легко и просто и дешево, казалось бы можно запросто увеличить количество денег в стране и все станут богатыми. Но это не так, т.к. товара то в стране не увеличится, страна останется такой же бедной. Потому, грамотное финансовое руководство печатает денег соразмерно размеру товарооборота в стране.

Задумка же вышеупомянутых валют в том, что там нет центрального органа, который печатает деньги и решает, когда целесообразно это делать. Вместо этого деньги печатают все кому не лень. Но ведь как я уже сказал, от бесконтрольного печатания денег толку никакого. Поэтому, вместо здравого смысла и анализа экономической целесообразности, ограничением излишнего печатания денег здесь является искусственно организованное препятствие. Суть этого препятствия в том, что чтобы напечатать валюту ты должен напрячь вычислительные мощности своего компа. И чем больше этой валюты, тем сложнее ее печатать. Экономически конечно это неправильно, но вот так устроенная система. Есть ли от этого реальная польза — сложно сказать, посмотрим, пока выглядит как неординарный проект. Хотя для темных делишек уже играет пользу.

У вас ошибка в рассуждениях, фатальная, — количество монет никак не зависит от мощности сети (на самом деле зависимость есть, слабая, на грани 10%, потому как пересчет мощности у bitcoin и многих других альткоинов идет с задержкой, кстати популярные альткоины же давно пересчитывают сложность в реальном времени, т.е. там количество монет точно никак не зависит от мощности)

Если очень грубо и кратко, то хэш-функция — это такой способ преобразовать кусок данных в число. Ну то есть, например, 10 килобайт каких-то данных можно преобразовать в 256-битное число — хэш. И 100 килобайт — в другое 256-битное число. И вообще какие угодно данные. И с определённой, очень высокой долей вероятности эти числа будут разными, если исходные данные разные. (И, разумеется, одинаковыми, если данные одинаковые.) А обратно преобразовать число в исходные данные невозможно.

Ну и третий пункт списка: хэш блока — это самое интересное. С одной стороны, мы хотим чтобы писать в нашу книгу (т.е. создавать блоки) мог любой желающий. Но c другой, если мы просто так позволим первому встречному это делать — то с учётом того, что мы за это платим, получится полная вакханалия и бардак. Решение которое было предложено создателем биткоина: желающий создать блок должен доказать, что проделал некую работу.

В случае Биткоина — работу ни капельки не полезную, зато весьма время-затратную: надо составить такой блок, чтобы его хэш был меньше некоторой величины. Другими словами — чтобы некоторое количество первых бит полученного хэша были нулями. Сколько именно бит должны быть нулевыми — это как раз то, что определяет сложность проделанной работы: чем их больше, тем сложнее найти подходящий блок. То есть работа состоит буквально в случайном переборе вариантов блоков (там, в структуре блока, есть специально для этого число, которое можно менять, либо можно менять входящие в блок транзакции), до тех пор, пока не будет найден подходящий.

добавлю, что доказательство работы на основе вычислений зовется proof of work (вообще то это дословный перевод доказательство работы но на практике используется только если эта работа — вычисления), есть еще технологии на основе, буквально, наличия места на диске (proof of capacity) и самое интересное — времени и количестве удержания без движении монет в кошельке — proof of stake. По отдельности у них есть свои недостатки, поэтому существуют гибридные технологии, когда в одного пределах блокчейна используют например PoW и PoS, таким образом заметно усложняя жизнь злоумышленникам, желающим нарушить работу сети методом 'грубой силы' (имеющим большие мощности или в наличии большое количество монет).

Имею опыт использования домашнего NAS от WesternDigital и от Seagate.

При настройке домашнего NAS от Seagate:

Без создания админской учетки прав на запись даже в общую папку у вас нет. Админская учетка создается только через online регистрацию в сервисе Seagate, в котором вы указываете свой email, т.е. у Seagate есть ваш пароль на ваш NAS. Информация о защищенности аккаунта в таком сервисе отсутствует; кроме того, email может быть слит в результате компроментации иных сервисов, где он был указан (а может и вдобавок и пароль, если он один и тот же).

У WesternDigital вы создаете админскую учетку на самом устройстве. Потом (если захотите), можете подключить к Web2Go. Кроме того, если кому надо больше фич — в качестве OS — Debian.

Читайте также: