Обзор вирусной активности касперского

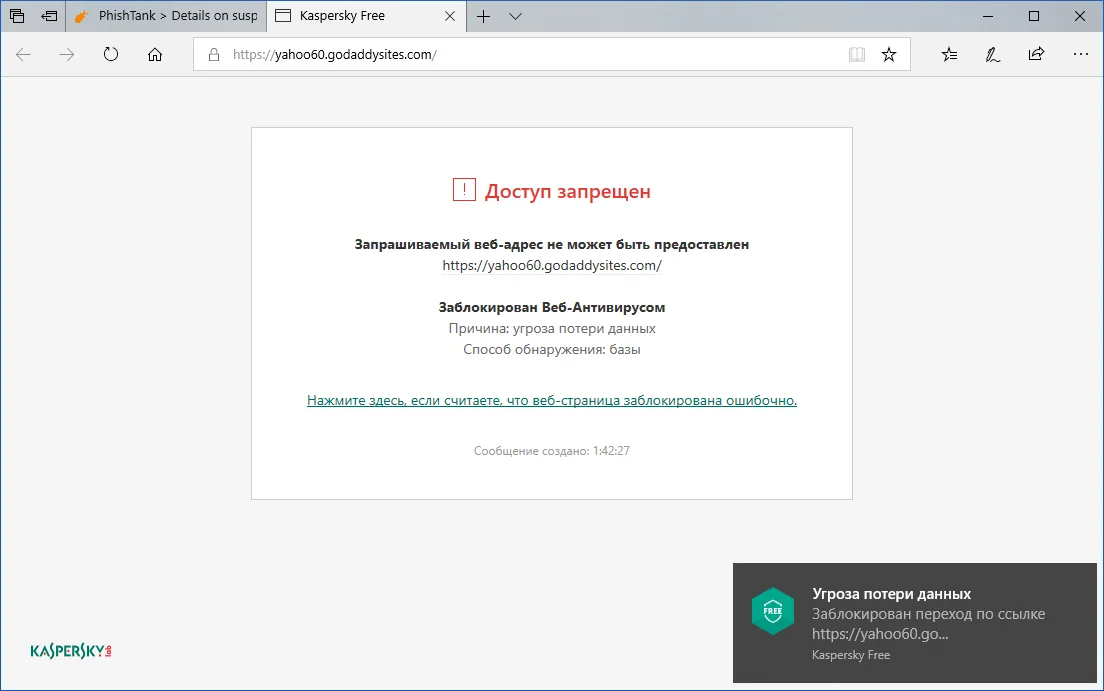

Абсолютно новый Kaspersky Free предлагает все доступные технологии борьбы с вредоносными программами от “Лаборатории Касперского”, но лишен дополнительных функций и компонентов. Вы можете использовать продукт абсолютно бесплатно, а его защитные технологии демонстрируют высокие результаты в тестах независимых лабораторий.

Обновления антивирусных баз Kaspersky Free происходят автоматически в фоновом режиме, но при желании можно запросить новые базы вручную.

Основное окно антивируса больше напоминает Kaspersky Internet Security, чем платный антивирус начального уровня. Вы видите привычные шесть панелей: Проверка, Обновление баз, Безопасные платежи, Защита приватности, Родительский контроль и Защиту всех устройств. Однако, в отличие от комплексного антивируса, пользователям Kaspersky Free доступны только Проверка и Обновление баз. Для доступа к остальным функциям с частичным затемнением и значком щита нужно будет перейти на платное решение.

В новой версии параметры конфигурации Kaspersky стали проще. На вкладке Защита выводится список шести видов защиты, включая Файловый антивирус, Веб-антивирус, Почтовый антивирус и IM-антивирус. Также здесь представлен компонент “Мониторинг активности”, который представляет собой систему поведенческого обнаружения, которая может обнаруживать даже угрозы нулевого дня. Напомним, что первая версия Kaspersky Free была лишена данного компонента. Модуль “Защита от сетевых атак” предназначен для блокировки опасной сетевой активности. Все шесть функций включены, но вы не можете их отключить.

Полное сканирование тестовой системы продолжалось 36 минут, тогда как средний показатель равен 50 минутам. Как и многие антивирусные продукты, Kaspersky проводит оптимизацию во время первоначальной проверки для ускорения последующих проверок. Однако, если при тестировании прошлой версии повторное сканирование завершилось за 4 минуты, но в новом Kaspersky Free оптимизация практически незаметна - вторая проверка завершилась лишь на минуту быстрее первой.

Оказалось, что параметр расширенных настроек под названием “Проверять только новые и измененные файлы” по умолчанию отключен. При включении данной опции повторная проверка длилась всего две минуты.

В любом случае после того, как вы провели первоначальное сканирование, компоненты защиты реального времени и “Мониторинг активности” станут блокировать любые попытки проникновения вредоносных программ. При желании вы можете настроить расписание для регулярного запуска полной проверки.

Kaspersky показал самые высокие результаты в тестах всех четырех отслеживаемых лабораторий. Независимые лаборатории специально не тестируют именно бесплатную версию, но, учитывая, что Kaspersky Free включает все защитные функции платных решений, включая “Мониторинг активности”, то эти результаты можно считать релевантными.

В недавнем тесте AV-Test Kaspersky получил по 6 баллов за защиту, производительность и удобство использования и набрал в сумме максимальные 18 баллов. В испытании SE Labs, в котором симулируются условия реального использования, Kaspersky получил максимальный рейтинг сертификации AAA. Во всех четырех отслеживаемых тестах AV-Comparatives Kaspersky заработал максимальный рейтинг Advanced+. В тесте на защиту против банковских троянов от MRG-Effitas Kaspersky уверенно справился с тестовыми угрозами. В другом тесте лаборатории MRG-Effitas на противодействие различным типам вредоносного ПО, продукт получил сертификацию 1-го уровня — это означает, что он надежно заблокировал все попытки вредоносного заражения.

Совокупный результат тестирования Kaspersky равен максимальным 10 баллам. Ближайшим преследователем является Bitdefender - на его счету 9,9 баллов. Среди бесплатных продуктов высокими результатами отметились Avast и AVG - 9,7 и 9,4 баллов соответственно.

В тесте на блокировку вредоносных программ, большинство антивирусов запускают сканирование при открытии папки с образцами. Kaspersky же принялся блокировать угрозы еще до того, как директория с опасным содержимым была открыта. Kaspersky Free сразу же заблокировал 79 процентов тестовых образцов, сообщив об этом во множестве уведомлений. В нескольких случаях он успешно вылечил файлы, зараженные вирусом. Несколько объектов были распознаны как “легитимные программы, которые могут использоваться преступниками для нанесения ущерба” - после подтверждения со стороны пользователя, они были удалены.

Оставшиеся образцы были запущены. Kaspersky продолжил блокировать угрозы, но некоторые зловреды он обделил вниманием. В результате продукт получил 8,5 баллов из 10 возможных. Для сравнения Bitdefender получил 9,2 баллов в том же тесте, а F-Secure - 9,3 баллов.

В тесте на блокировку вредоносных ссылок, собранных при участии MRG-Effitas, Kaspersky заблокировал доступ к 52% URL-адресов. Еще 40% онлайн угроз были нейтрализованы на этапе загрузки. Общий результат в 92 процента является очень достойным, хотя лидером остается Bitdefender с 99%-ным уровнем обнаружения.

Все антивирусы “Лаборатории Касперского” поставляются с ограниченной версией Kaspersky Secure Connection VPN. Вам доступно по 200 мегабайт защищенного трафика на каждом устройстве, причем VPN-сервис автоматически подбирает расположение сервера. За 299 рублей в месяц вы можете приобрести версию Premium, которая снимает ограничения на объем трафика и позволяет пользователю самостоятельно выбирать локацию.

Среди дополнительных функций Kaspersky - экранная клавиатура для ввода паролей без возможности перехвата данных кейлоггеров, ограниченная версия Kaspersky Secure Connection VPN и система пометки опасных ссылок.

В новой версии Kaspersky Free появился “Мониторинг активности”, поэтому его защитные возможности соответствуют платным антивирусам вендора. Однако, если вы столкнетесь со стойкой вредоносной программой, которая не удаляется стандартными средствами, то вы можете воспользоваться Kaspersky Rescue Disk, который поставляется также с Kaspersky Anti-Virus.

В Premium-версии доступны расширенные функции безопасности: сканер уязвимостей, проверка конфигурации браузера, защита приватности и устранение проблем Windows. Вы также получите возможность включать и отключать различные компоненты защиты.

Если вам потребовалась помощь при использовании Kaspersky Free, то вы можете использовать FAQ, онлайн документацию или спросить на форумах. Пользователи платных версий также могут получить поддержку по телефону или через онлайн чат.

Если вы являетесь ценителем продуктов “Лаборатории Касперского” и ограничены в бюджете, то Kaspersky Free предоставляет базовую антивирусную защиту абсолютно бесплатно. Безвозмездно вы получаете такую же технологию защиту от вредоносных программ, как и в платных решениях. В собственных тестах Kaspersky отработал не идеально, но независимые лаборатории очень хвалят продукты “Лаборатории Касперского”. Kaspersky Free получает звание “Выбор редакции PCMag” в категории бесплатных антивирусов.

- отличные результаты в независимых лабораторных тестах

- идеальный результат в испытании защиты против фишинга

- хорошие показатели в тестах на блокировку вредоносного ПО и вредоносных ссылок

- бесплатный продукт

- Нет прямой технической поддержки

Kaspersky Free предлагает полнофункциональную комплексную защиту от вредоносных программ, которая получает отличные результаты в тестах независимых лабораторий и распространяется абсолютно бесплатно.

Сентябрь в цифрах

В течение месяца на компьютерах пользователей продуктов "Лаборатории Касперского":

- отражено 213 602 142 сетевых атак;

- заблокировано 80 774 804 попыток заражения через Web;

- обнаружено и обезврежено 263 437 090 вредоносных программ (попытки локального заражения);

- отмечено 91 767 702 срабатываний эвристических вердиктов.

Новые программы и технологии злоумышленников

Вирусы в BIOS: последний рубеж пал?

В сентябре произошло событие, которое может оказать сильное влияние на развитие вредоносных программ и антивирусных технологий. Эксперты сразу нескольких антивирусных компаний обнаружили троянскую программу, способную заражать BIOS.

Стартуя из BIOS сразу после включения компьютера, вредоносная программа может контролировать любые этапы инициализации машины и операционной системы. Такой уровень внедрения в систему во вредоносных программах ранее не встречался, несмотря на то что вирус CIH был способен перепрограммировать BIOS еще в далеком 1998 году. Тогда вирус мог портить BIOS, в результате чего становилась невозможной загрузка компьютера, но контролировать систему и передавать себе управление он не умел.

Очевидно, что такой метод загрузки привлекателен для вирусописателей, однако очевидны и трудности, с которыми они сталкиваются. Прежде всего - это неунифицированный формат BIOS: создателю вредоносной программы необходимо поддержать BIOS от каждого производителя и разобраться с алгоритмом прошивки в ROM.

Обнаруженный в сентябре руткит рассчитан на заражение BIOS производства компании Award и, судя по всему, имеет китайское происхождение. Код троянца выглядит явно недоделанным и содержит отладочную информацию, однако его работоспособность была подтверждена в ходе проведенного нами исследования.

Функционал руткита имеет две составляющие, основной является работа из MBR. Код, внедряемый в BIOS, выполняет единственную задачу - восстановить заражение в случае отсутствия в MBR зараженной копии. Так как зараженная загрузочная запись и сопутствующие секторы находятся в самом модуле ISA ROM, то в случае обнаружения несоответствия можно "перезаразить" MBR прямо из BIOS. Это сильно повышает шансы на то, что компьютер останется зараженным, даже в случае излечения MBR.

В настоящий момент наши антивирусные технологии способны успешно обнаружить заражение таким руткитом. Вопрос возможности лечения BIOS остается открытым и будет решен в случае дальнейшего распространения вредоносных программ с подобным функционалом. Сейчас мы рассматриваем Rootkit.Win32.Mybios.a как концепт, созданный с целью проверки работоспособности самой идеи и не рассчитанный на массовое распространение. С подробным анализом биоскита можно ознакомиться в статье нашего эксперта Вячеслава Русакова.

Атаки на индивидуальных пользователей

Закрытие ботнета Hlux/Kelihos

В сентябре борьба с ботнетами дала серьезные результаты: был закрыт ботнет Hlux. Совместные действия "Лаборатории Касперского", Microsoft и Kyrus Tech привели не только к перехвату управления сетью зараженных Hlux машин (кстати, впервые в истории это удалось сделать с P2P-ботнетом), но и отключению всей доменной зоны cz.cc. Эта доменная зона на протяжении 2011 года представляла собой настоящий рассадник различных угроз: поддельных антивирусов (в том числе и для MacOS), бэкдоров, шпионских программ. И в ней находились центры управления нескольких десятков ботнетов.

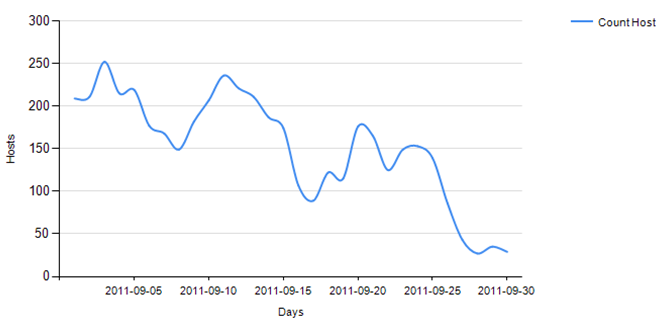

Исчезновение вредоносных сайтов в зоне cz.cc, отмеченное нами на основе данных KSN

Ботнет Hlux на момент закрытия объединял более 40 000 компьютеров и был способен рассылать ежедневно десятки миллионов спам-писем, проводить DDoS-атаки и загружать на компьютеры жертв различные вредоносные программы. "Лаборатория Касперского" исследовала данный ботнет с начала 2011 года. Мы провели полный анализ всех его составляющих, вскрыли протокол коммуникации ботнета и разработали средства противодействия, в том числе для перехвата управления сетью. Кроме этого, Microsoft подала иск против ряда лиц, возможно причастных к созданию Hlux, запустив тем самым процесс юридического преследования киберпреступников.

В настоящий момент ботнет находится под контролем "Лаборатории Касперского". Мы находимся в контакте с провайдерами пострадавших пользователей для проведения очистки их систем. В утилиту Microsoft Software Removal Tool добавлено детектирование Hlux, что позволит значительно сократить число зараженных машин.

Более подробно о схеме работы ботнета Hlux и мерах, принятых нами для его закрытия, вы можете узнать в блогпосте нашего эксперта Тиллманна Вернера.

Борьба с ботнетами продолжается, и целый ряд крупных и опасных зомби-сетей находится под нашим наблюдением, так что сообщения о новых закрытиях еще будут.

Взлом Diginotar

История с хакерской атакой на голландский сертификационный центр DigiNotar отнесена нами к разделу угроз для индивидуальных пользователей. Несмотря на то что взлому подверглись компьютеры компании, одной из основных целей хакеров было создание поддельных SSL-сертификатов для множества популярных ресурсов - социальных сетей и почтовых служб, используемых домашними пользователями.

Взлом произошел еще в конце июля, и на протяжении всего августа хакер, оставаясь незамеченным, орудовал в системе DigiNotar, создав несколько десятков сертификатов (например, для Gmail, Facebook и Twitter). Что более печально, их использование было зафиксировано в интернете и, судя по всему, с их помощью были атакованы пользователи в Иране. Поддельный сертификат позволяет провести атаку MiTM и, будучи внедренным на уровне провайдера, предоставляет возможность перехвата всей информации между пользователем и сервером.

Впоследствии анонимный хакер из Ирана взял на себя ответственность за эту атаку, представив доказательства своего участия в ней. Это был тот же хакер, который в марте этого года уже осуществил аналогичную атаку на другой сертификационный центр, компанию-партнера Comodo и также создал несколько поддельных сертификатов.

История с DigiNotar очередной раз заставила говорить о том, что существующая система из нескольких сотен сертификационных центров очень слабо защищена и подобные инциденты только дискредитируют саму идею цифровых сертификатов. Несомненно, изъяны в безопасности, обнаружившиеся в ходе этих атак, настолько серьезны, что требуют немедленного исправления и разработки дополнительных средств авторизации - с участием компаний, занимающихся безопасностью, производителей браузеров и самих центров сертификации, количество которых, вероятно, должно быть уменьшено.

Использование Skype для продвижения фальшивых антивирусов

Еще в марте 2011 года, чтобы заманить пользователей на сайты, распространявшие лжеантивирусы, злоумышленники стали использовать звонки в Skype. Они подбирали имена учетных записей пользователей, и, если у пользователей в настройках Skype не была установлена политика, позволяющая принимать звонки только от лиц из списка контактов, им звонили незнакомцы с именами ONLINE REPORT NOTICE, System Service или каким-либо другим из целого списка созданных злоумышленниками аккаунтов. Если пользователь принимал звонок, то робот извещал его о том, что система пользователя подвергается опасности, в связи с чем ему необходимо посетить некий сайт. На сайте пользователю демонстрировалась ложная проверка системы. Разумеется, в защите "находились" бреши или, того хуже, - вредоносные программы. Чтобы залатать бреши и избавиться от вирусов, потенциальной жертве мошенничества предлагалось купить антивирусное ПО, которое на самом деле таковым не являлось, а лишь имитировало защиту, - т. е. лжеантивирус.

Весной тактика со звонками в Skype широкого распространения не получила, но в сентябре были зафиксированы очередные инциденты.

Так, в середине сентября пользователи Skype жаловались, что им звонит некий "URGENT NOTICE" и пугает тем, что служба защиты их компьютера не активна. Чтобы ее активировать, надо было зайти на сайт (адрес диктовался в сообщении), на котором пользователей просили заплатить $19,95 за активацию защиты компьютера. Судя по названию сайта, который фигурировал в инциденте, в сентябре орудовали те же злоумышленники, которые проделывали трюки со звонками в марте этого года.

Чтобы избавиться от спама в Skype, необходимо установить в настройках безопасности этой программы опции, позволяющие принимать звонки, видео и чат только от пользователей из списка контактов. Ну а если аккаунт используется как некий сервис, на который должны звонить произвольные пользователи, и такая настройка безопасности не подходит, то следует сообщать администрации Skype имена учетных записей назойливых спамеров для блокировки таковых.

Мобильные угрозы

В сентябре нами было обнаружено 680 новых модификаций вредоносных программ для различных мобильных платформ. Среди них 559 - это зловреды для ОС Android. Отметим, что последние месяцы мы наблюдаем не только значительный рост общего числа вредоносных программ под Android, но и увеличение количества некоторых категорий таких программ. Так, из 559 обнаруженных зловредов под Android 182 (т.е. 32,5%!) модификации имеют функционал бэкдора (в июле и августе было обнаружено 46 и 54 модификации бэкдоров соответственно).

То, что рано или поздно все больше и больше вредоносных программ для мобильных устройств будут активно использовать интернет для своей работы - например, связываться с удаленными серверами злоумышленников для получения команд, - было ясно еще год назад. Сегодня это уже не прогноз, а реальность.

SpitMo + SpyEye = перехват mTAN"ов

Мобильные троянцы, нацеленные на перехват банковских SMS-сообщений, содержащих mTAN"ы, на данный момент представлены двумя зловредами: ZitMo и SpitMo. Первый работает в связке с ZeuS, тогда как второй связан с другим популярным у злоумышленников троянецем - SpyEye. Число платформ, для которых были обнаружены версии данных зловредов, у ZitMo больше, однако в сентябре SpitMo сократил разрыв: появилась версия этой программы для ОС Android.

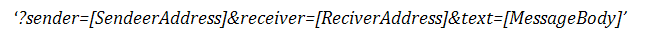

SpitMo и связанный с ним SpyEye работают фактически по той же схеме, что и ZitMo с ZeuS . Судя по конфигурационным файлам SpyEye, целью атаки были пользователи нескольких испанских банков. Пользователь, компьютер которого заражен SpyEye, на модифицированной зловредом странице авторизации системы онлайн-банкинга видит сообщение о том, что ему необходимо установить на смартфон приложение - якобы для защиты банковских SMS-сообщений с mTAN"ами. На самом деле под видом защитной программы пользователь устанавливает вредоносную программу SpitMo, целью которой является пересылка всех входящих SMS-сообщений на удаленный сервер злоумышленника. Сообщения пересылаются в следующем формате:

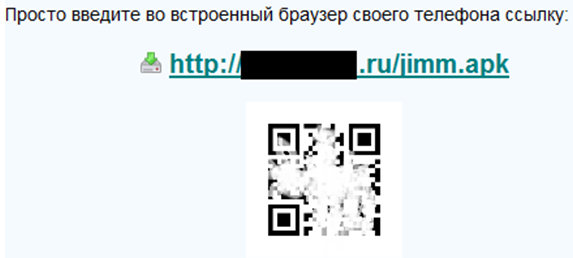

Атаки с помощью QR-кодов

В конце сентября были зафиксированы первые попытки атак с использованием QR-кодов. Сегодня многие пользователи ищут новые программы для своих мобильных устройств с помощью персональных компьютеров. Различные веб-сайты предлагают пользователям упростить установку ПО на смартфоны с помощью QR-кодов. После сканирования такого кода мобильным устройством сразу же начинается процесс закачки на него приложения, а вводить URL вручную не требуется. Злоумышленники решили таким же способом "облегчить" пользователям загрузку вредоносного ПО. Мы обнаружили несколько зловредных веб-сайтов, на которых размещены QR-коды на мобильные приложения (например, Jimm или Opera Mini), в которые был добавлен троянец, отправляющий SMS-сообщения на короткие платные номера.

К началу октября нами были обнаружены QR-коды, которые связаны со зловредами для наиболее популярных у злоумышленников мобильных платформ Android и J2ME.

MacOS угрозы: новый троянец скрывается внутри PDF

В конце сентября наши коллеги из компании F-Secure обнаружили очередной вредоносный код, нацеленный на пользователей Mac OS X (по классификации "Лаборатории Касперского" Backdoor.OSX.Imuler.a). Эта вредоносная программа способна получать дополнительные команды с сервера управления, а также загружать на него произвольные файлы и скриншоты с зараженной системы.

В отличие от Backdoor.OSX.Olyx.a, который распространялся по электронной почте в RAR-архиве, в этом случае злоумышленники использовали в аналогичной рассылке в качестве маскировки PDF-документ.

Если пользователи ОС Windows уже привыкли получать по электронной почте файлы с дополнительным расширением - например, ".pdf.exe" или ".doc.exe" - и удалять их не глядя, то для пользователей Mac такая тактика злоумышленников оказалась в новинку. Тем более что в UNIX-подобных системах нет расширения.exe. Как следствие, получая по электронной почте некий файл, пользователи Mac сами запускают вредоносный код, который для маскировки открывает pdf, или картинку, или doc и т.п.

Интересно, что во время проведения подобных атак при запуске вредоносного кода пароль не запрашивается - код устанавливается в директорию текущего пользователя и работает только со временными папками.

Такую технологию мы уже наблюдали при работе вредоносной программы MacDefender. К счастью, в случае Imuler масштабы бедствия много меньше.

Атаки на сети корпораций и крупных организаций

Не обошелся месяц и без очередных громких атак на крупные компании и государственные структуры разных стран мира.

Атака на корпорацию Mitsubishi

Информация об атаке на японскую корпорацию Mitsubishi появилась в середине месяца, однако проведенное нами расследование показывает, что вероятнее всего началась она еще в июле и находилась в активной фазе в августе.

По данным, обнародованным в японской прессе, было заражено около 80 компьютеров и серверов заводов, которые занимаются производством оборудования для подводных лодок, ракет и атомной промышленности. Например, вредоносные программы обнаружили на судостроительном заводе в Кобе, специализирующемся на производстве подводных лодок и компонентов для атомных станций. Атаке хакеров подверглись заводы в Нагое, где делают ракеты и ракетные двигатели, а также завод в Нагасаки, производящий сторожевые корабли. Обнаружили зловреды и на компьютерах головного офиса компании.

Экспертам "Лаборатории Касперского" удалось получить образцы вредоносных программ, использованных в этой атаке. Мы можем с уверенностью сказать, что эта атака была тщательно спланирована и проведена в соответствии со сценарием, классическим для подобных угроз. В конце июля ряду сотрудников Mitsubishi злоумышленники направили письма, содержащие PDF-файл, который представлял собой эксплойт уязвимости в Adobe Reader. После открытия файла происходила установка вредоносного модуля, открывающего хакерам полный удаленный доступ к системе. В дальнейшем с зараженного компьютера хакеры проникали все дальше в сеть компании, взламывая необходимые им серверы и собирая интересующую их информацию, которая затем пересылалась на хакерский сервер. Всего в ходе атаки использовалось около десятка различных вредоносных программ, часть которых была разработана с учетом организации внутренней сети компании.

Что конкретно было украдено хакерами, установить уже невозможно, однако вероятно, что на пострадавших компьютерах находилась конфиденциальная информация, в том числе стратегического значения.

Lurid

Потенциально еще более серьезный инцидент был раскрыт в ходе исследования, проведенного специалистами компании TrendMicro. Им удалось перехватить обращения к нескольким серверам, которые использовались для управления сетью из полутора тысяч взломанных компьютеров, расположенных в основном в России, странах бывшего Советского Союза, а также Восточной Европе. Этот инцидент получил название "Lurid".

Благодаря помощи коллег из Trend Micro нам удалось проанализировать списки российских жертв. Анализ показал, что и здесь мы имеем дело с целевыми атаками на конкретные организации, причем весьма специфические. Атакующих интересовали предприятия авиакосмической отрасли, научно-исследовательские институты, ряд коммерческих организаций, государственные ведомства и некоторые средства массовой информации.

Инцидент Lurid затронул сразу несколько стран и начался как минимум в марте этого года. Как и в случае с Mitsubishi, на первом этапе атаки использовались письма в электронной почте. И в этом инциденте также нельзя достоверно установить объем и содержание данных, которые могли быть украдены хакерами, но список целей атаки говорит сам за себя.

Уроки истории: 10 лет червю Nimda

Одним из значимых инцидентов начала XXI века стала история с червем Nimda. 10 лет назад червь Nimda использовал различные методы заражения персональных компьютеров и серверов, но основные заражения, повлекшие за собой глобальную эпидемию, произошли через вложения в электронные письма. 18 сентября 2001 года злоумышленники разослали сообщения с вложенным вредоносным исполняемым файлом. Тогда это еще было в новинку, и пользователи без особой опаски запускали вложенную в письмо программу. Сейчас же практически каждому пользователю известен риск, связанный не только с запуском программ из спамовых писем, но и с переходом по ссылкам, указанным в письмах от незнакомцев.

Со времен Nimda тактика злоумышленников, естественно, поменялась, но способ распространения зловредов через электронную почту до сих пор остается одним из самых популярных. В настоящее время злоумышленники поступают хитрее, чем их предшественники 10 лет назад. Сейчас для заражения используют уязвимости в популярных программах, работающих с документами. Файлы с расширениями .doc, .pdf, .xls и т.п. ассоциируются у пользователей с текстами, таблицами - в общем, с документами, и, как правило, не вызывают подозрений.

Уязвимости в программах постоянно закрываются, но многие пользователи не обновляют установленное ПО, и злоумышленники активно этим пользуются. Большинство пользователей настораживают сообщения от незнакомцев. Потому злоумышленники на уже зараженных компьютерах воруют учетные записи электронной почты, социальных сетей, систем обмена сообщениями (например, icq) и т.п. и рассылают по списку контактов пользователя письма/сообщения от его имени.

Особенно популярны атаки через электронную почту для проведения целевых атак на организации.

![]()

30 июля "Лаборатория Касперского" представила новые версии своих антивирусных решений для защиты цифровых устройств частных пользователей: Kaspersky Anti-Virus, Kaspersky Internet Security для всех устройств и Kaspersky Total Security для всех устройств. А это значит, что пришло время обновить установленную версию KIS-MD (2015) до актуальной версии. Приступим! Заодно и познакомимся с новыми сервисами, входящими в состав антивирусного решения.

Прежде всего необходимо скачать новый дистрибутив KIS-MD с сайта разработчика. И вот здесь нас ожидает первый сюрприз. Так как дистрибутив скачался подозрительно быстро, а весил он всего 1,8 Мб! Как оказалось впоследствие - это была первая новинка новой версии, но обо всём по порядку.

Запускаем инсталляцию, нажимаем клавишу "Установить":

Нажимаем клавишу "Принять"

Ещё раз нажимаем клавишу "Принять"

И у нас начинается процесс инсталляции.

Теперь становится понятно, почему "дистрибутив" новой версии KIS-MD, оказался таким лёгким. Оказывается - это был некий "якорь", который впоследствии "потянул" из интернета свежую сборку KIS-MD и самые свежие антивирусные базы. Что весьма удобно, ведь теперь процесс инсталляции занимает меньше времени. Ведь раньше нужно было сначала скачть дистрибутив KIS-MD, затем его установить на ПК, а потом обновить антивирусные базы. Теперь же сам процесс слит воедино за счёт уменьшения числа проводимых пользователем операций.

После ввода кода активации перед нами возникает интерфейс Kaspersky Internet Security:

Обновлённый интерфейс реализован в актуальном “плоском” дизайне. Улучшены шрифты и иконки, в нём появилась традиционная для решений “Лаборатории Касперского” система подсказок. Он, как и прежде адаптирован для сенсорного управления. Перед пользователем самые популярные сервисы Kaspersky Internet Security: Проверка, Обновление, Безопасные платежи и Родительский контроль. Дополнительные инструменты выделены отдельной зелёной кнопкой, благодаря чему стали более очевидными в новом интерфейсе.

Рассмотрим эти сервисы более подробно. По традиции, начнём слева и постепенно будем продвигаться направо. Итак Проверка, согласно приведённому описанию, осуществляет Проверку компьютера и вешних устройств на наличие вредоносного ПО.

На выбор пользователя предложены следующие варианты проверок:

Полная проверка – Проверка всех областей компьютера.

Быстрая проверка – Проверка объектов, загружаемых при старте операционной системы.

Выборочная проверка – позволяет проверять отдельные папки или файлы.

Проверка внешних устройств подключенных к компьютеру.

Пользователь может задать Расписание проверки как полной так и быстрой.

Обновление

Обновление баз и програмных модулей

Пункт Обновление при необходимости, помимо своей прямой обязанности, предоставляет пользователю Обзор вирусной активности в Мире.

Безопасные платежи

Защита онлайн-платежей. Эффективная защита от хищения денежных средств пользователя при совершении оплаты сервисов или совершения покупок через интернет.

Дополнительную защиту от перехвата паролей и логинов на различных интернет ресурсах предоставляет Безопасная клавиатура

Родительский контроль

Обеспечивает ограничение доступа в интернет и предоставляет каждому ребёнку возможность безопасного изучения виртуального пространства интернет.

Компьютер – предоставляет возможность ограничения доступа к компьютеру в Рабочие и Выходные дни, а также совершать Перерывы в работе в определённые периоды времени.

Программы – блокирование игр по возрастным ограничениям…

Или по категориям игр для взрослых:

И конечно же возможность блокирования запуска отдельных приложений как по названию, так и по тематикам самих приложений:

Интернет

Ограничение доступа ребёнка в интернет по времени, по дням недели и по отдельным тематикам самих сайтов.

Родительский контроль как и в предыдущей версии обеспечивает безопасный поиск внутри социальной сети “ВКонтакте” – это до сих пор является уникальным предложением.

Общение – отслеживание и ограничение переписки в социальных сетях

Контроль содержимого – возможность запрета передачи конфиденциальных данных пользователя третьим лицам и контроль употребления ключевых слдов в сообщениях и веб-формах.

Дополнительные инструменты

В центре находятся анимированные мониторы нагрузки на процессор, оперативную память и дисковое пространство. Что развенчивает миф и традиционные для многих скептиков заблуждения о неповоротливости антивирусного ПО “Лаборатории Касперского”. Кстати, они указывают нагрузку не отдельно “Касперского”, а всего ПО установленного на компьютере прользователя. Как гороится, “комментарии излишни”. Тут же можно увидеть входящий и исходящий интернет трафик.

Защита приватности – главное нововведение новой версии.

В новой версии Kaspersky Internet Security появились сервисы для защиты приватной информации о пользователе, его интересах и сценариях поведения при выходе в интернет.

Защита от сбора данных

При включении сервиса защиты от сбора данных пользователь может выбрать следующие варианты:

Обнаруживать запросы не блокируя их:

Или блокировать обнаруженные запросы:

Категории и исключения позволяют подробно сообщить пользователю о блокируемых сервисах со стороны социальных сетей Facebook, Google Plus и Twitter:

Сервиса веб-аналитики Google Analytics:

533-х рекламных агенств:

. и 748 веб-маяков:

Помимо этого Kaspersky Internet Security надёжно блокирует стороннее несанкционированное подключенние к веб-камере пользователя и микрофонам, как внешним, так и внутренним. Делая тем самым невозможным попытки со стороны злоумышленников подсмотреть за пользователем через веб-камеру или записать всё происходящее вокруг компьютера на микрофон.

Устранение следов активности

Позволяет удалить информацию о посещённых им интернет-ресурсов из установленных на ПК браузеров.

Помимо этого Kaspersky Internet Security защищает от внесения изменений в операционной системе и браузерах при инсталляции бесплатных приложений. Недавая им самовольно менять домашнюю страницу браузера, устанавливать плагины, панели инструментов, поисковые системы или внедрять рекламные модули.

Режим безопасных программ

Позволяет защититься от вредоносных действий со стороны неизвестных программ и приложений. Так как включение данного режима позволит пользователю скачать, установить и запустить на компьютере лишь доверенные программы. Это или легитимные программы, которые обладают цифровой подписью, или приложения, которые однажды уже были проверены “Лабораторией Касперского” на наличие вредоносного ПО и в своё время пополнили собой базу доверенных программ “Лаборатории Касперского”.

Согласно информации облачного сервиса “Лаборатории Касперского” Kaspersky Security Network в такой базе содержится более 1,3 млрд. приложений. Также наглядно можно узнать сколько данных находится в базе быстрого реагирования Urgent Detection System и сколько данных находится в обработке с целью пополнить впоследствии ту или иную базу.

Центр управления

В настоящий момент уже прошли те времена, когда пользователь использовал только один компьютер на базе Windows для выхода в интернет и с каждым годом таких цифровых устройтсв становится всё больше. Они также нуждаются в надёжной и эффективной антивирусной защите. В связи с этим вполне естественно могут возникнуть проблемы, связанные с тем что пользователь будет теряться в датах активации лицензии антивиурсного ПО, сроках продления и т.д. Избежать этого поможет подключение личного кабинета пользователя на портале My Kaspersky.

Управление защитой устройств через интернет позволит пользователю удалённо управлять защитой своих цифровых устройств на которых установлены антивирусные решения “Лаборатории Касперского”.

После чего пользователю не нужно будет болше переживать за код активации Kaspersky Internet Security, который хранится на бумажном носителе и потенциально может быть утерян. Также, благодаря Центру управления, пользователь может удалённо обновлять антивирусные базы, запускать антивирусную проверку на своих устройствах, следить за актуальностью сроков действия лицензий.

В заключении стоит отметить, что новая версия Kaspersky Internet Security получила следующие обновления:

1. Защита приватности пользователя - позволяет блокировать поисковые запросы к браузерам со стороны рекламных и аналитических агенств в сети интернет.

2. Защита от изменения операционной системы запрещает установку рекламных модулей, плагинов, альтернативных поисковых систем и изменения домашней страницы браузера.

3. Защита от несанкционированного доступа к веб-камере и микрофонам, запрещает злоумышленникам получить доступ к устройствам, способным подглядеть за пользователем или подслушать его.

4. Поддержка Windows 10, новой операционной системы компании Microsoft

5. Обновлённый интерфейс будет понятен как постоянным пользователям Kaspersky Internet Security, так и всем тем, кто только собирается сделать выбор в пользу современного и эффективного антивирусного решения. Причём сам интерфейс прекрасно адаптирован для сенсорного управления. И весьма органично смотрится на планшетах под управлением Windows 8/8.1/10

Читайте также: