Обнавление для всех вирусов

Сейчас в интернете к скачиванию доступно большое количество программ, обеспечивающих защиту от попадания на компьютер вредоносных файлов. Каждый представитель такого софта имеет собственный метод сканирования вирусных сигнатур, поэтому и отличается по эффективности. Обновлять антивирусы следует для того, чтобы были установлены новые версии движков, обеспечивающие более надежную защиту. Ниже мы разберем этот процесс на примере популярного ПО.

Обновляем популярные антивирусные программы на компьютере

В инсталляции новых версий нет ничего сложного, однако манипуляции, которые вам следует выполнить в самом софте, различаются из-за строения интерфейса и наличия дополнительных инструментов. Поэтому мы по очереди рассмотрим каждого представителя, а вы сможете сразу переместиться к необходимому разделу и следовать приведенному в нем руководству.

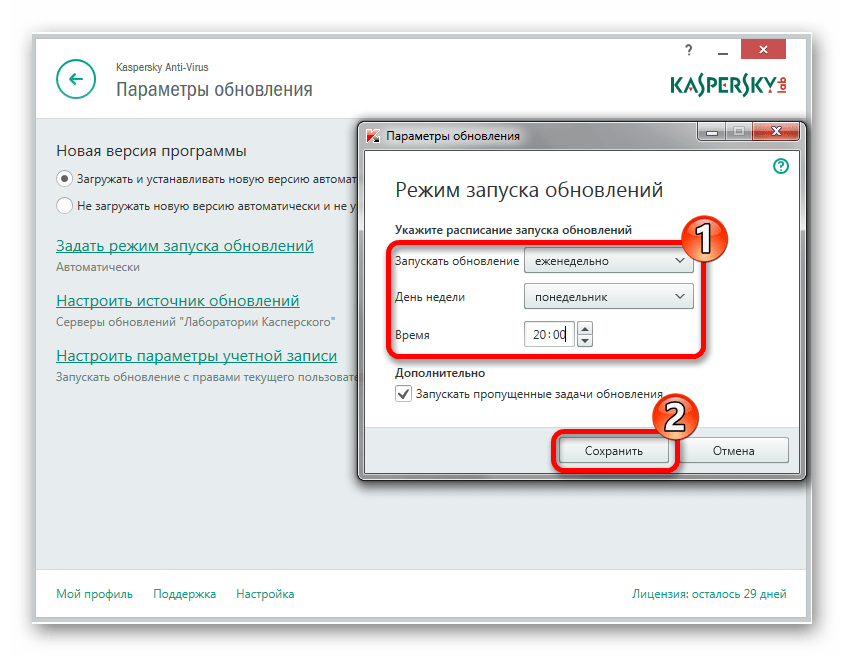

Kaspersky Anti-Virus является одной из самых надежных и узнаваемых программ по защите ПК от вредоносных файлов. Касперский отлично справляется со своей задачей, а работа над обновлением движка ведется достаточно активно, поэтому и новые сборки выпускаются часто. Существует два простых метода их инсталляции. Детальные инструкции на эту темы вы найдете в другой нашей статье по ссылке ниже.

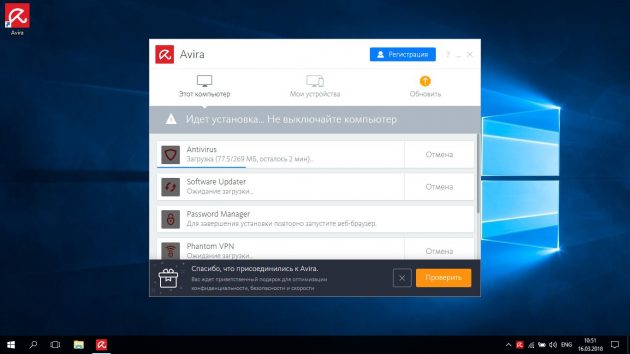

Следующая программа, о которой мы поговорим, называется Avira Antivirus. Существует бесплатная и платная версия данного ПО, что позволяет пользователям с разными потребностями обеспечить свой компьютер качественной защитой. Ранее интерфейс Авиры выглядел немного иначе, а функциональность отличалась. Поэтому для обновления этого антивируса следует выбрать одну из четырех подходящих инструкций. Подробнее с ними знакомьтесь в другом нашем материале.

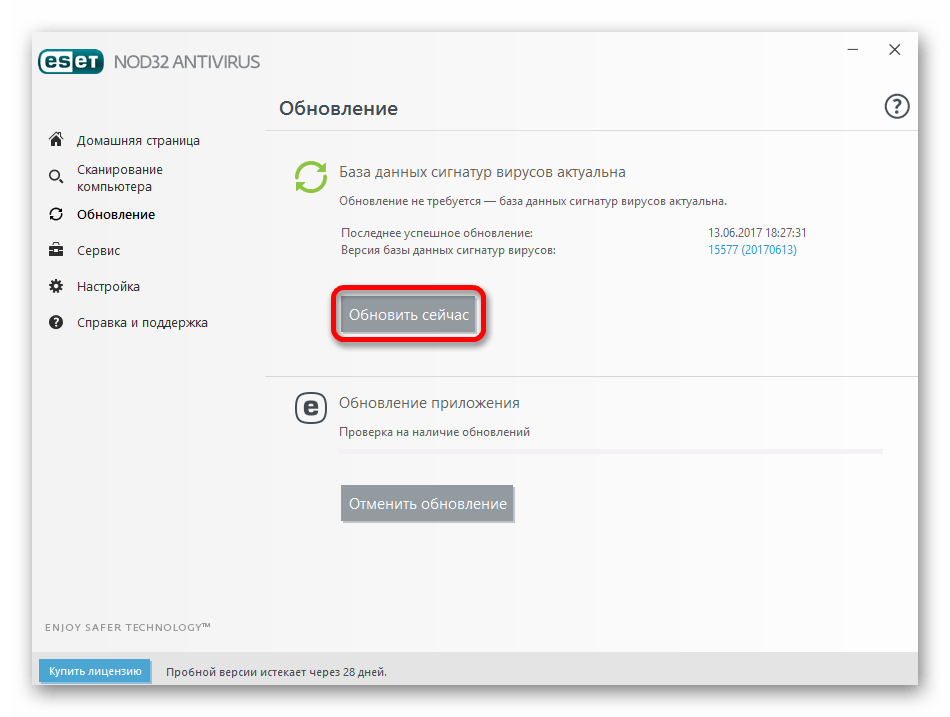

NOD32 – популярный антивирус, разрабатываемый компанией ESET. Он существует уже долгий период времени, и за этот промежуток было добавлено множество нововведений и исправлены некоторые ошибки. Разработчики предлагают обладателям два варианта инсталляции обновлений. Первый подразумевает под собой исключительно добавление новых вирусных сигнатур, второй – установку новой сборки NOD32. Юзер вправе сам выбрать наиболее подходящий способ и уже следовать предоставленному руководству.

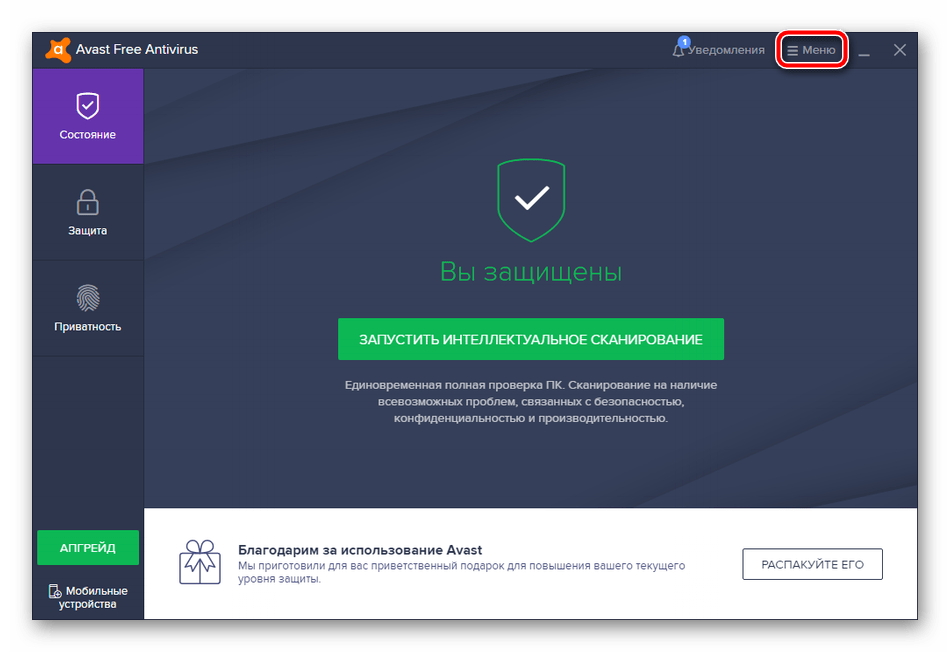

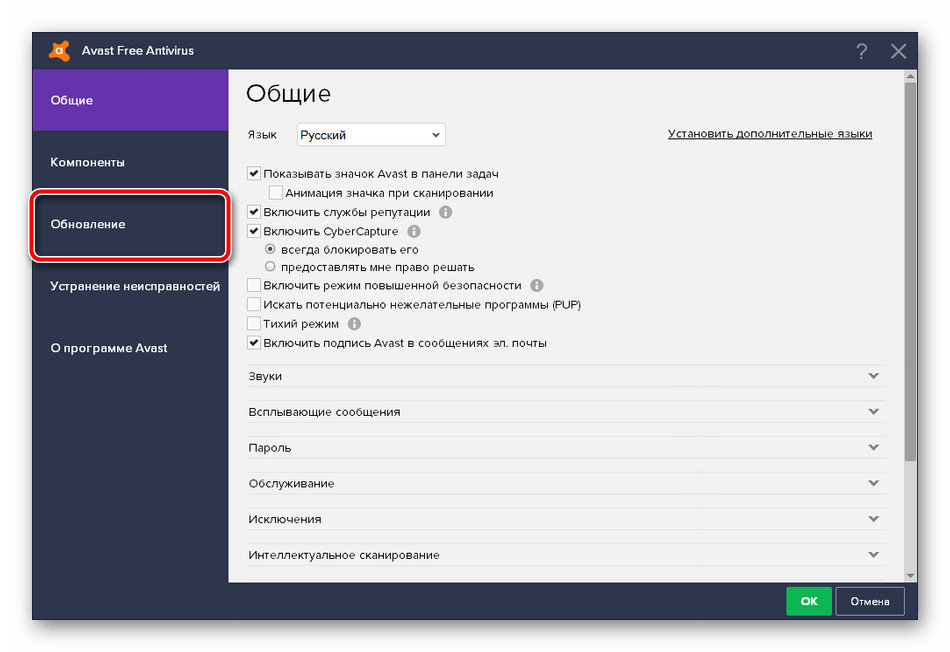

Avast Free Antivirus – бесплатная версия антивирусного программного обеспечения от компании Avast. Обновления выпускаются достаточно часто, однако не у всех настроена функция их автоматической инсталляции. Осуществить этот процесс вручную можно следующим образом:

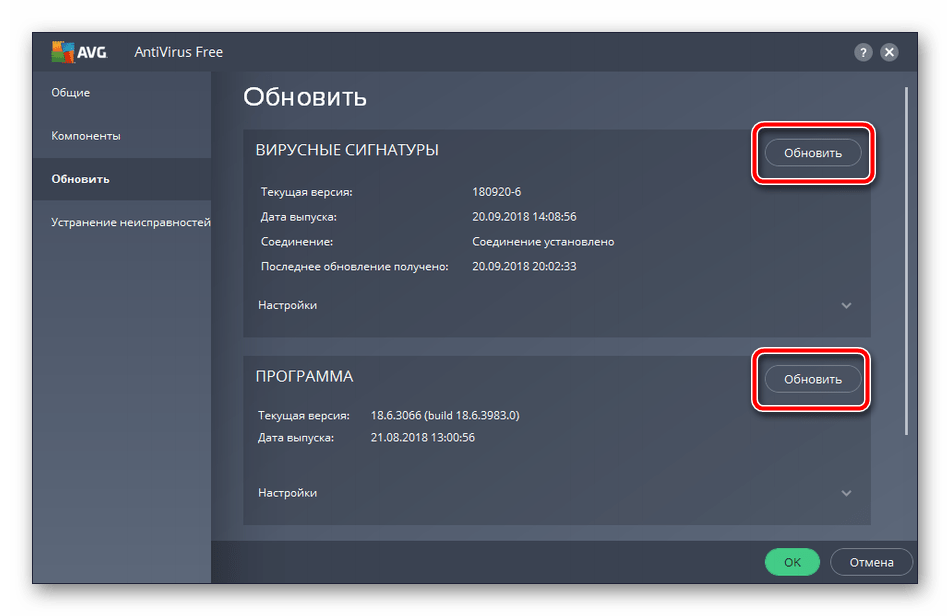

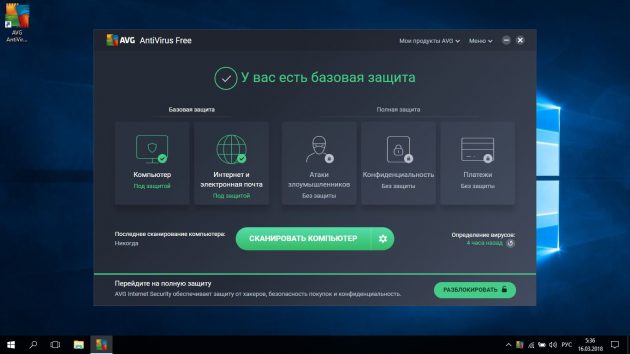

Выше мы детально рассмотрели инсталляцию вирусных сигнатур и сборок к антивирусу Avast. Что касается AVG, то здесь процесс практически идентичен. Вам потребуется выполнить следующие действия:

Запустите сканирование на наличие новой сборки или движка нажатием на соответствующую кнопку.

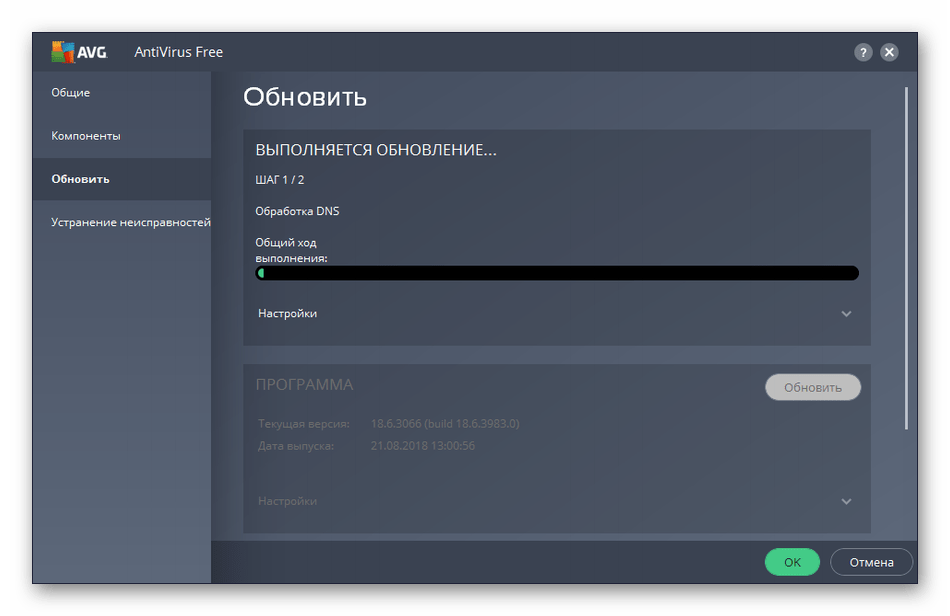

Дождитесь, пока установка будет завершена.

Теперь вы можете приступать к пользованию обновленной программой. Для корректной работы даже не нужно перезагружать ПК.

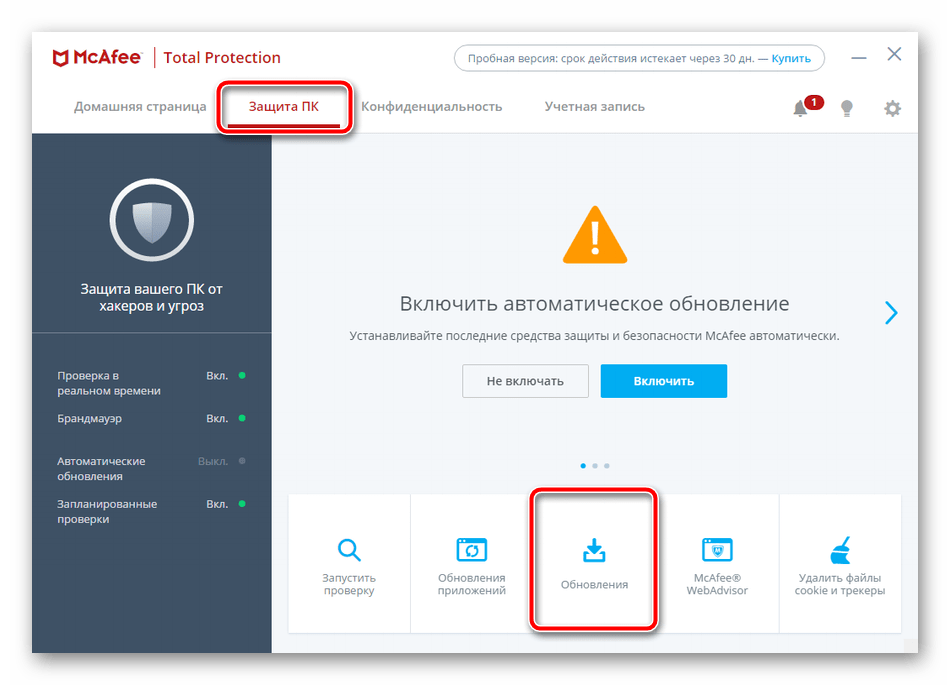

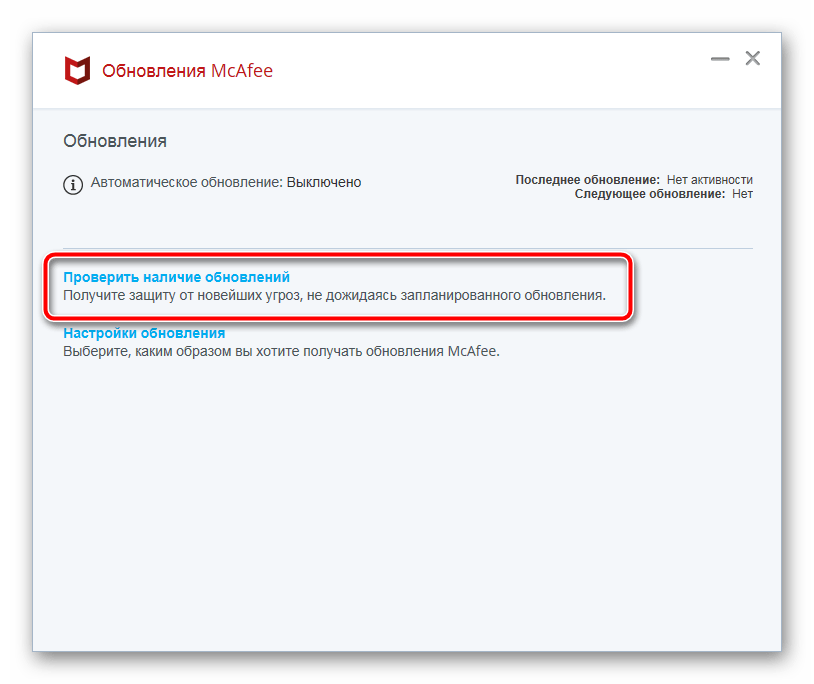

Разработчики McAfee позиционируют свой продукт как надежнейшее средство защиты персональных и конфиденциальных данных. Любому пользователю на тридцать дней предоставляется бесплатный ознакомительный вариант софта, после чего можно выбрать одну из платных сборок. Обновление любой версии осуществляется так:

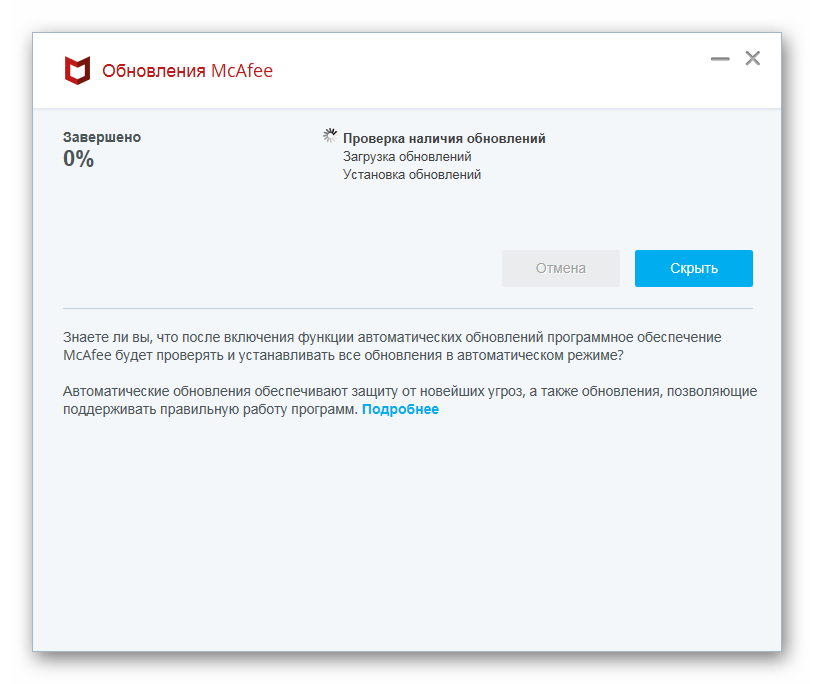

Ожидайте завершения сканирования и загрузки.

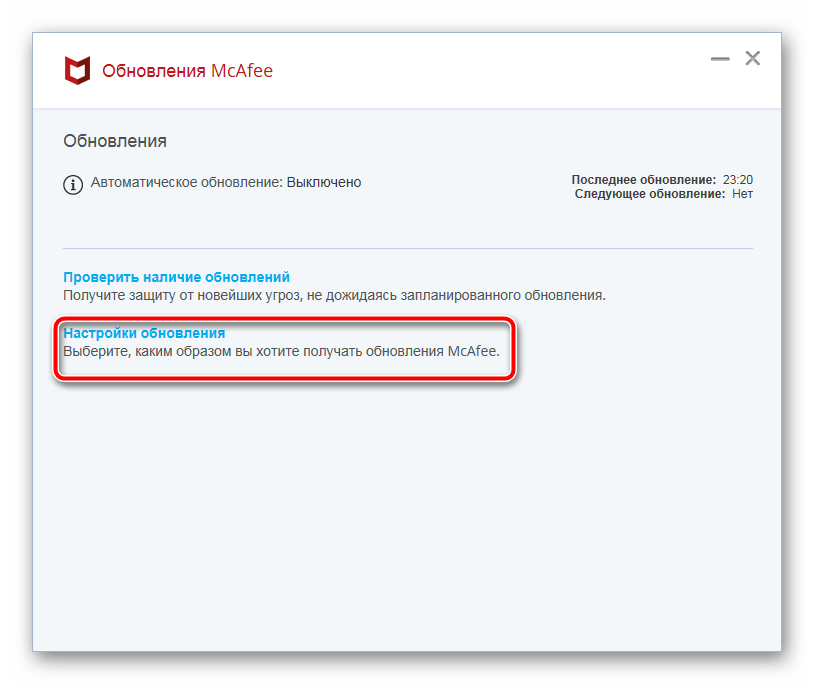

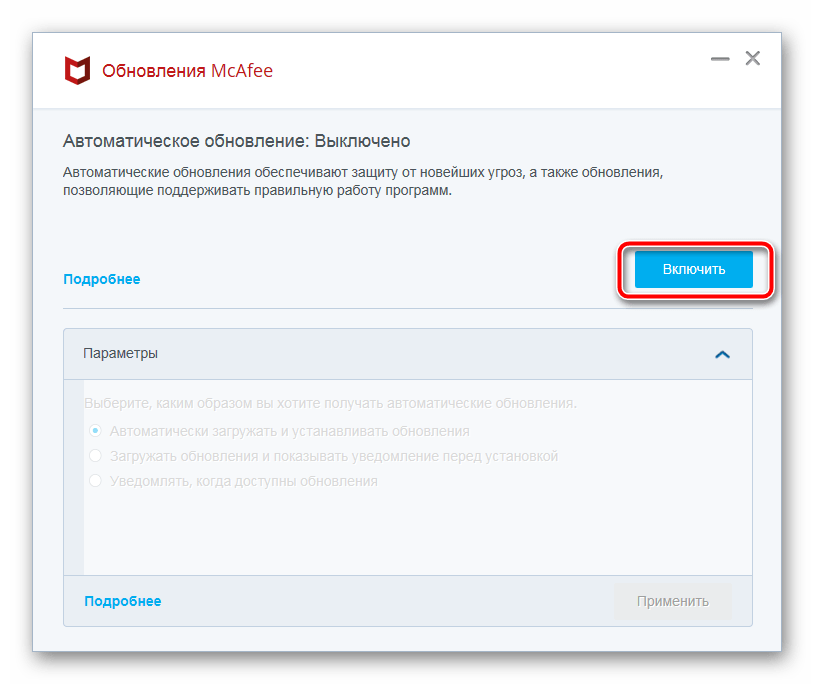

Здесь присутствует функция, позволяющая скачивать необходимые файлы в фоновом режиме, что освободит вас от периодического запуска проверки нововведений.

Сегодня мы детально расписали процесс инсталляции обновлений для некоторых популярных программ, защищающих пользовательские данные. Как видите, в этом нет ничего сложного, важно лишь подобрать правильный способ и следовать предоставленным инструкциям. Если вдруг вашего антивируса не оказалось в списке, выберите одно из руководств и выполните все манипуляции на его примере, учитывая внешнее оформление софта и доступную функциональность.

В пятницу больницы и телекоммуникационные компании по всему миру стали жертвами хакеров-вымогателей. Сообщения об атаках приходят из Украины, России, Великобритании, США, Китая, Испании, Италии, Вьетнама, Тайваня и еще более 70 стран. В прямом эфире на карте мира можно смотреть как идет заражение WannaCrypt.

Тем временем в нашем офисе мы горячо спорим: оставить или выключить обновления Винды. Многие у нас за выключение на пользовательских машинах, ноутбуках, на домашних устройствах обновления выключают практически все. Признают что обновления часто создают неудобства, иногда глюки и т.д.

Мы как раз недавно сталкивались с криптолокерами на одной из фирм, которую обслуживаем: было уплачено $100 чтобы открыть запароленный архив.

Нахожу нужный текст и показываю сослуживцам - все вопросы отпадают.

"Представители компании (Microsoft) заявляют , что тот пробел, которым сегодня воспользовались мошенники, Windows как раз и закрыл 14 марта вместе с обновлением.

Те, кто с этого момента все же увидел надпись “Идет обновление системы”, как говорят в компании, в безопасности."

"Рекомендации лаборатории Касперского

— Убедитесь, что включили решения безопасности.

— Установите официальный патч (MS17-010) от Microsoft, который закрывает уязвимость сервера SMB, используемую в этой атаке."

![]()

"Убедитесь, что включили решения безопасности"

что за мудацкая фраза.

решение - это группа проектов, объединенных в одну систему. Но это скорее для разработчиков термин

Я правильно понял, что вирус не умеет за NAT ? Т.е. все сидящие из дома за "роутерами"-презервативами по 990 рублей - в безопасности?

умеет только если 445 порт проброшен за нат на локальную машину

что абсолютно не касается 99,9% пользователей всяких -линков.

причем на отдельную машину и лить по ftp. в ftp, насколько я знаю, криптолокеры пока не умеют

и в чем тут полезная информация? Эту тему уже сто раз за сегодня обмусолили. ладно если бы вы устроили проверку и установку обновлений на свои компы и провели анализ - ушло в синь или нет, а то просто обсмактываете то, что уже все кому не лень сегодня написали.

Если эти криворукие уебаны оставили дыру, то с любым обновлением они так же могут прислать и новую дыру и систему убить. Так что вот хз вообще что лучше.

я месяц назад приехал на объект - на посту охраны не работает по видеонаблюдения (на самом деле вообще ничего не работало кроме винды). Оказалось, что туда поставилась официальная обнова, убивающая запуск приложений. Вопрос решился удалением одной из обнов. Это к слову о криворуких уебанах.

Что-то у меня такое чувство, что эта акция и спланирована тем самым мелкософтом, чтобы люди начали обновляться.

Накатить одно обновление это не планомерно обновить всю систему. Тем более, что они специально выпустили недавно версию этого обновления для старых версий (хр и старый сервер).

возможно, что обычные смертные нашли дырку, которую мелкософт оставил для гос. служб, и для того, чтоб закрыть старую дырку и создать новую, они и сделали такую атаку

а почему ей до настоящего времени никто не воспользовался?

А кто сказал, что не пользовались?

но и обратного никто не говорил. И массовых атак в прошлом, я не замечал

Они имеют маржу с обновлений ?

И, таки как не подумать, что за этими атаками стоит майкрософт. Типо к этому мы были готовы ещё в марте, так что обновления рулят. Затем все включают обновление винды автоматом, и тут бац.. в одном обновлении есть вкрученый АНБ следильщик, или что то в этом роде

Уже месяц как эта уязвимость описана на общедоступных ресурсах, с понятными мануалами, как её использовать. И это только одна из уязвимостей, слитых из инструментария АНБ-шных хакеров, другие ждут своего часа.

Лучше жить в барокамере, заполненной каким-нибудь сероводородом.

Антивирусы не блокируют шифровальщики.

есть антивирус а есть типа total security. у меня к определенным папкам имеет разрешение на доступ только белый список программ, а остальные запросы да доступ к файлам заблокирует "антивирус". удачи шифровальщикам ^_^

Первая статья из гугла.

На шифровальщиков я не натыкался, но предполагаю, что обнаружить его по его активности не так уж и сложно.

А я натыкался и не раз. Больше, чем на половине зараженных компов стоял как раз Касперский, активный и обновленный(отключить пользователи его сами не могут).

по вашей же ссылке

Для уменьшения вероятности шифрования

рекомендации в стиле "мойте руки перед едой".

им нужно уметь пользоваться, не каждый знает что нужно блокировать исходящие SMB-соединения (TCP-порты 139 и 445)

139 уже тоже? Был же только 445 еще утром.

это на всякий случай в общем порты которые использует SMB, даже странно что утверждается что хакеры используют только 445

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Да, ты не обязан свидетельствовать против самого себя и выдавать свои пароли. Этот принцип наглядно иллюстрируется очередным случаем. Подозреваемый в хранении детской порнографии сидит уже 27 месяцев за то, что отказывается сообщить пароли от зашифрованных дисков. Презумпция невиновности? Не, не слышали.

Что можно сделать за 45 минут? А за два дня?

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

Как они это делают

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

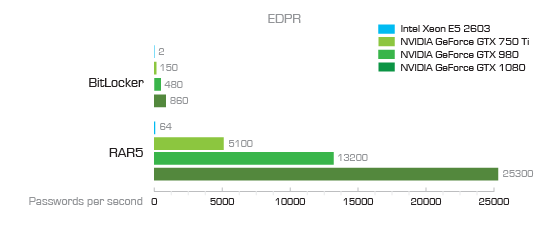

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

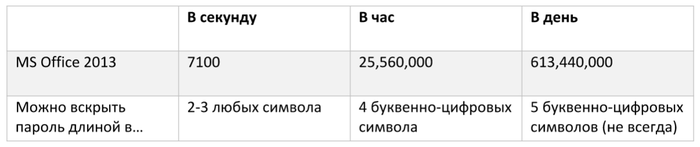

а вот Microsoft Office, Open Office и IBM Notes

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Таким образом, на очень быстром компьютере с аппаратным ускорителем пароль, состоящий из пяти букв и цифр, будет взломан за день. Если в том же пятизначном пароле затешется хотя бы один специальный символ (знак препинания, #$%^ и подобное), ломать его придется уже две-три недели. Но пять знаков — мало! Средняя длина пароля сегодня — восемь символов, а это уже далеко за пределами вычислительных возможностей даже самых мощных кластеров в распоряжении полицейских.

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

Извлекаем пароли из браузеров и почтовых клиентов

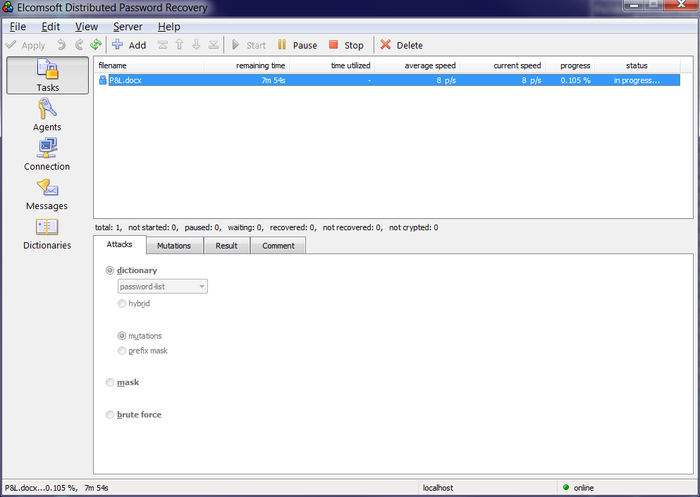

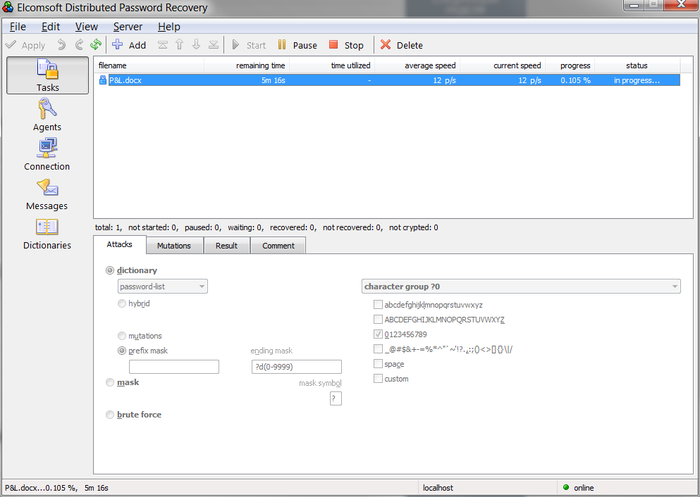

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

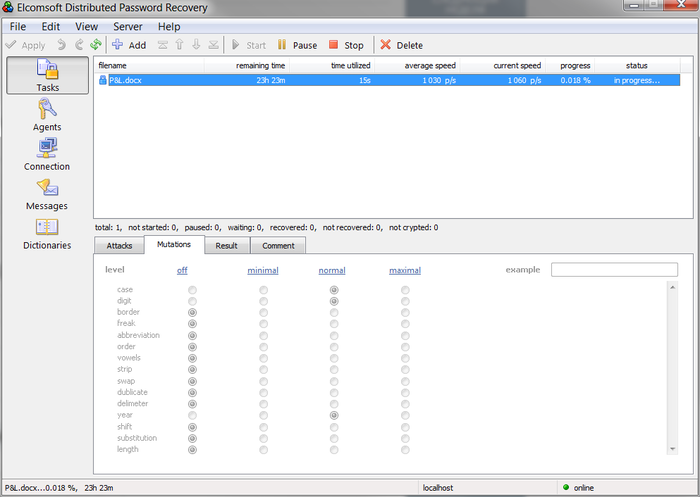

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

Регулярное обновление ESET Endpoint Security — лучший способ добиться максимального уровня безопасности компьютера. Модуль обновления поддерживает актуальность программы двумя способами: путем обновления базы данных сигнатур вирусов и путем обновления компонентов системы.

Выбрав пункт Обновление в главном окне программы, можно получить информацию о текущем состоянии обновления, в том числе дату и время последнего успешно выполненного обновления, а также сведения о необходимости обновления. Также в основном окне указывается версия базы данных сигнатур вирусов. Этот числовой индикатор представляет собой активную ссылку на страницу веб-сайта ESET, где перечисляются все сигнатуры, добавленные при данном обновлении.

Кроме того, вы можете вручную запустить обновление — Обновить базу данных сигнатур вирусов . Обновление базы данных сигнатур вирусов и компонентов программы является важнейшей частью обеспечения полной защиты компьютера от злонамеренного кода. Уделите особое внимание изучению конфигурирования и работы этого процесса. Если в процессе установки не были указаны сведения о лицензии, лицензионный ключ можно указать при обновлении. Чтобы получить доступ к серверам обновлений ESET, щелкните элемент Активировать продукт .

Если активировать ESET Endpoint Security с помощью автономного файла лицензии (не вводя имя пользователя и пароль) и попробовать выполнить обновление, отобразится красного цвета текст При обновлении базы данных сигнатур вирусов произошла ошибка . Он означает, что загружать обновления можно только с зеркала.

ПРИМЕЧАНИЕ

Лицензионный ключ предоставляет компания ESET после приобретения ESET Endpoint Security.

Последнее успешное обновление — дата последнего обновления. Следует убедиться, что в этом поле указана недавняя дата, поскольку это значит, что база данных сигнатур вирусов актуальна.

База данных сигнатур вирусов : номер версии базы данных сигнатур вирусов, также являющийся активной ссылкой на веб-сайт ESET. Эту ссылку можно нажать, чтобы просмотреть все сигнатуры, добавленные в данном обновлении.

Процесс обновления

После нажатия Обновить базу данных сигнатур вирусов начинается процесс загрузки. На экран будут выведены индикатор выполнения загрузки и время до ее окончания. Чтобы прервать обновление, нажмите кнопку Отменить обновление .

ВАЖНО!

В обычных обстоятельствах после нормального завершения загрузки в окне Обновление будет выведено сообщение Обновления не требуется — установлена последняя база данных сигнатур вирусов . Если этого сообщения нет, программа устарела. При этом повышается риск заражения. Необходимо обновить базу данных сигнатур вирусов как можно скорее.

База данных сигнатур вирусов устарела : эта ошибка появится после нескольких неудачных попыток обновить базу данных сигнатур вирусов. Рекомендуется проверить параметры обновлений. Наиболее частая причина этой ошибки — неправильно введенные данные для аутентификации или неверно настроенные параметры подключения.

Предыдущее уведомление связано с двумя указанными ниже сообщениями об ошибках при обновлении ( Произошла ошибка обновления баз сигнатур ).

| 2. | Произошла ошибка при загрузке файлов обновлений : возможная причина этой ошибки — неверные параметры подключения к Интернету. Рекомендуется проверить наличие подключения к Интернету (например, попробуйте открыть любой веб-сайт в браузере). Если веб-сайт не открывается, возможно, не установлено подключение к Интернету или на компьютере возникли какие-либо проблемы с подключением к сети. Обратитесь к своему поставщику услуг Интернета, чтобы выяснить, есть ли у вас активное подключение к Интернету. |

ПРИМЕЧАНИЕ.

Дополнительные сведения можно найти в этой статье базы знаний ESET.

Лайфхакер составил подборку отличных антивирусов для домашнего использования, за которые не придётся платить.

Покупка дорогостоящих лицензий комплексных антивирусных пакетов вполне оправданна для корпоративных пользователей. Но нет никакого смысла тратить деньги на домашний антивирус. Бесплатные версии популярных антивирусных продуктов вполне способны защитить ваш ПК.

1. AVG AntiVirus Free

Популярный бесплатный антивирус с простым интерфейсом. Весьма скромно потребляет системные ресурсы. В этом антивирусе есть панель управления AVG Zen для контроля над всеми вашими устройствами с установленным AVG, утилита для безопасного удаления конфиденциальных файлов, система веб-репутации и блокировщик слежения.

Преимущества: простой интерфейс, хороший антивирусный сканер.

Недостатки: плохая защита от фишинга.

2. Avira Free Security Suite

Очень популярный антивирус, в прошлом году удостоившийся высокой оценки от лаборатории SE Labs. Помимо антивирусной защиты, он поддерживает технологию облачного сканирования Protection Cloud.

Преимущества: хороший антивирусный сканер, наличие сетевого экрана и защиты от фишинга, дополнительные функции вроде менеджера паролей и клиента VPN.

Недостатки: неудобный интерфейс, навязывание дополнительных продуктов вроде инструмента для сравнения цен в интернет-магазинах.

3. Bitdefender Antivirus Free Edition

Преимущества: один из лучших показателей обнаружения и нейтрализации вредоносного ПО, защита от фишинга, простой интерфейс, скромное расходование ресурсов.

Недостатки: возможности настройки антивирусного сканирования урезаны по сравнению с платными решениями Bitdefender.

4. Comodo Internet Security

Преимущества: универсальность, широкие возможности (бесплатный антивирус Comodo содержит в себе те же функции, что и платные аналоги других разработчиков).

Недостатки: излишняя параноидальность файервола, навязывание продуктов вроде Comodo GeekBuddy и Comodo Dragon Web Browser.

5. Avast Free Antivirus

Недостатки: периодически раздражает предложениями приобрести платную версию.

6. Kaspersky Free

Бесплатная версия российского антивируса, неизменно занимавшего высокие позиции во всевозможных рейтингах. Хотя это урезанный продукт, здесь есть всё для комфортного домашнего использования.

Преимущества: мощный антивирусный сканер и сетевая защита, простой интерфейс, отличная защита от фишинга.

Недостатки: довольно медлительное сканирование, прилагаемая бесплатная версия Kaspersky Secure Connection VPN имеет ограничения по трафику.

7. Panda Free Antivirus

Преимущества: инструмент USB-защиты, настраиваемое сканирование, создание загрузочных дисков, планировщик.

Недостатки: медлительность и большое потребление ресурсов.

8. 360 Total Security

Преимущества: настраиваемые режимы защиты.

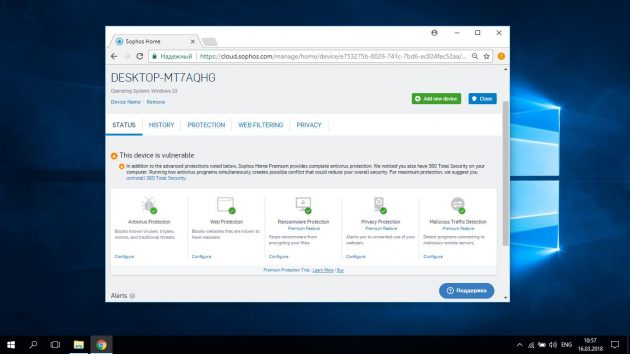

9. Sophos Home

Sophos состоит из двух частей: панели управления, реализованной в виде веб-приложения, и клиента, который осуществляет сканирование в реальном времени. Антивирус защищает как от обычных вредоносных программ, так и от шифровальщиков. Кроме того, в комплект входит родительский контроль и удалённое управление вашими устройствами через веб-интерфейс.

Преимущества: хорошая защита от фишинга, родительский контроль и фильтрация сайтов.

Недостатки: весьма странный способ управления антивирусом через веб-приложение.

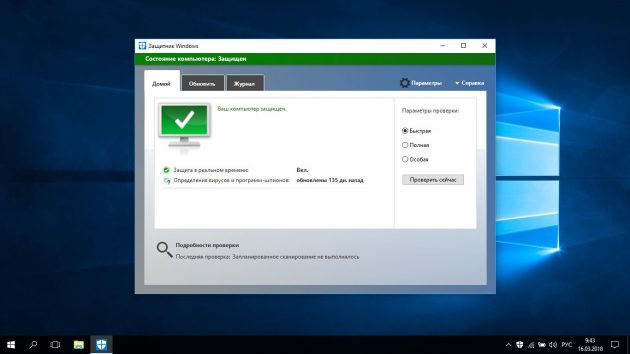

10. Защитник Windows

Стоит ли вообще устанавливать сторонние решения, если есть Microsoft Security Essentials? Это стандартный антивирус, включённый в Windows 10. Если вы пользуетесь более ранними версиями Windows, вы можете загрузить Security Essentials отдельно.

Преимущества: обеспечивает довольно-таки неплохую защиту, совершенно не влияя на работу системы.

Недостатки: небогатая функциональность.

Как видите, бесплатных антивирусов хватает, и каждый пользователь может выбрать из них более подходящий. Если вы предпочитаете проверенные и популярные решения, устанавливайте AVG или Avast Free Antivirus. Если больше доверяете продуктам от крупных вендоров, ваш выбор — Kaspersky Free или Bitdefender Antivirus Free Edition. Фанатам комплексных пакетов понравятся Avira Free Security Suite, 360 Total Security, Comodo Internet Security и Sophos Home.

Если вы используете другой бесплатный антивирус и считаете, что он лучше этих, поделитесь в комментариях.

Читайте также: