Могут ли быть в app store вирусы

У тебя MacBook или iPhone, и ты защищен от хакеров и всяких злоумышленников в Сети, правда? Как бы не так!

Не сомневаемся, ты в этом уверен на все 100%, но не спеши радоваться: сегодня мы решили разобраться во всех угрозах для пользователей Apple. И как оказалось, они есть. Значит ли это, что неуязвимость яблочных устройств – всего лишь стереотип? Давай разбираться!

Стандартный сценарий

Если на Windows ПК не поставить антивирус, то через пару недель обязательно заметишь, как компьютер работает медленнее. Появляются невесть откуда рекламные баннеры, программы подвисают, или система перезагружается безо всяких причин.

Огорченно ставишь антивирус для проверки Windows, запускаешь проверку и поражаешься, сколько всякого вредоносного мусора успел подхватить. По подозрительным сайтам вроде не лазил, контент качал с проверенных торрентов. Надоело!

И вот в какой-то момент ты идешь и покупаешь новенький MacBook, MacMini или iMac. Счастью нет предела – конец переживаниям за информацию на харде, ни один вирус не пролезет в новенькую OS X, не нужно тратиться на продление подписки антивируса каждый год, думаешь ты. И так думают многие обладатели “яблочных” компьютеров и ноутбуков.

Легенды и мифы

Правы ли в своем спокойствии пользователи яблочных компьютеров и мобильников? Вместе со специалистами из “Лаборатории Касперского”, мы разузнали, как развивается история вирусов и других угроз для Apple-юзеров, и что нас всех ждет в ближайшем будущем.

Многие пользователи до сих пор считают, что для устройств Apple не требуется защита. К сожалению, это не так. Фишинг, плохо защищённое соединение, низкий уровень киберграмотности пользователей и прочие “слабые места” дают злоумышленникам возможность проникнуть практически на любое устройство, будь то компьютеры на Windows или Mac, а также смартфоны на Android или iOS

– Виктор Чебышев (эксперт “Лаборатории Касперского”)

Но начнем с самого начала. Посмотрим, как развивались угрозы для Apple.

Из мглы веков до наших дней

Вирусы и трояны создавались для Mac OS еще с 1982 года. Первым самораспространяющимся вирусным ПО считается поделка студента Ричарда Скренты. Его утилита заражала загрузочные сектора 5,25-дюймовых дискет, и показывала короткое стихотворение хокку при каждой пятидесятой загрузке системы.

С годами угрозы становились изощреннее. Так, уже в 1998 году весь мир узнал о первом опасном вирусе для Макинтошей, под названием “SevenDust 666”. Попав на машину пользователя, вирус стирал все файлы с жесткого диска, оставляя взамен файл с названием “666” в папке Extensions.

Яблоко угроз

Прогресс не стоит на месте; вирусописатели и разработчики вредоносного ПО все чаще обращают внимание на непуганое сообщество “маководов”, и многие исследователи уверяют, что в ближайшем будущем безопасность операционной системы OS X под большим вопросом.

В 2011 году разразился скандал, связанный с утилитой для очистки системы от “мусора” – MacDefender. Вирус показывал пользователю предупреждение о том, что система заражена неким вредоносным ПО и предлагал скачать утилиту для обезвреживания заразы.

Если неосторожный пользователь соглашался с загрузкой, в Маке поселялась опаснейшая утилита для кражи данных о кредитных картах.

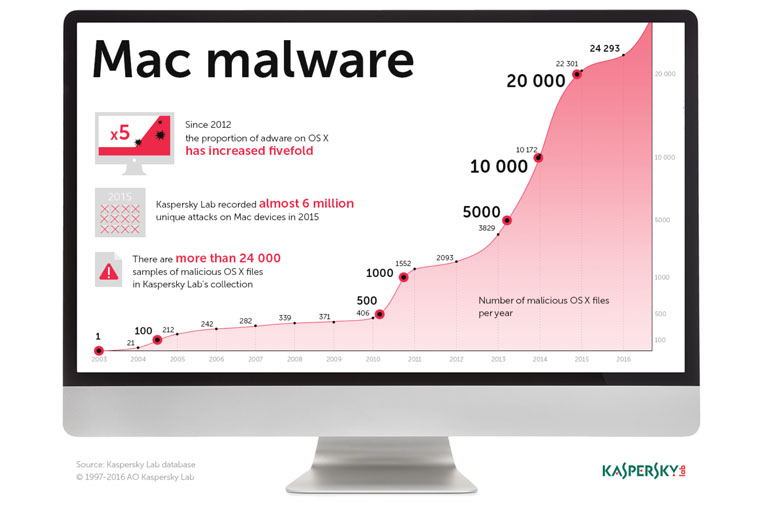

Последние несколько лет количество вредоносного ПО для платформы OS X планомерно росло. Так, только за 2015 год, по данным “Лаборатории Касперского”, было зафиксировано почти 6 млн уникальных атак на “яблочные” девайсы.

Всего же, за время изучения вредоносного ПО для Mac, компания обнаружила более 24 000 образцов разных зловредов для этой платформы, при этом интенсивный рост наблюдается недавно – всего с 2014 года.

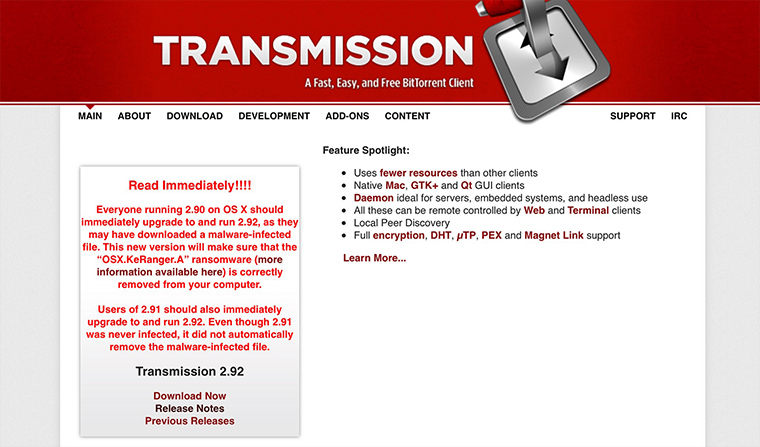

В начале марта 2016 года чуть не разразилась катастрофа с участием известного торрент-клиента Transmission. После взлома официального сайта программы, установочный файл был заменен на инфицированный дистрибутив, который блокировал Mac пользователя на третьи сутки после инсталляции. Для разблокировки неизвестные вымогатели предлагали заплатить некоторую сумму денег.

К счастью, проблема была обнаружена и оперативно решена, однако некоторые маководы все равно пострадали, потеряли информацию и потратили нервы.

Даже у меня не было на MacBook никакого антивирусного ПО. Однако после случая с Transmission (которым я сам пользуюсь), пришлось поставить защиту. Хуже не будет, а сохранить нервы и данные поможет. Ведь варианты внедрения опасных червей и троянов становятся изощреннее, и не хочется потерять информацию за несколько лет.

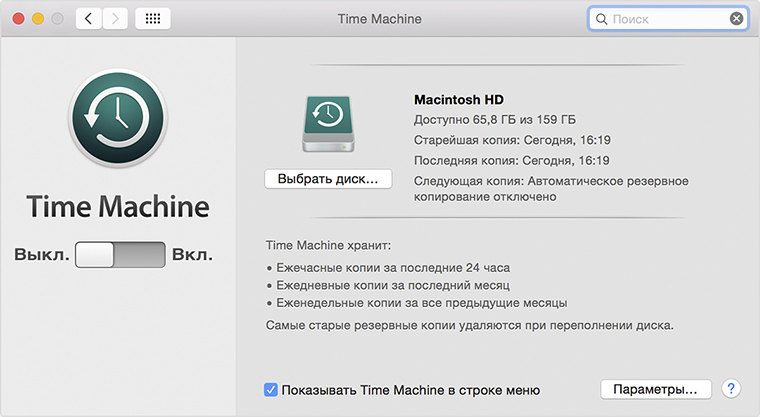

Да, есть бэкапы и облачные хранилища. Но, положа руку на сердце, признайтесь, владельцы Mac’ов, когда в последний раз вы использовали Time Machine? Вот и я тоже месяцев 5 назад. Не забывайте своевременно сохранять резервные копии системы.

Опасности со всех сторон

“Вирусы” – всего лишь общее слово для обычного пользователя, страшное слово, которое влечет за собой проблемы с Mac устройством различной степени сложности. Однако в цифровом мире есть и другие, не менее опасные способы испортить нашу с вами жизнь.

Агрессивная реклама

2015 год показал активный рост подобных угроз. Появилось множество троянцев, использующих права суперпользователя. Данные программы предназначены для загрузки и установки рекламных приложений без ведома владельца устройств.

Реклама может быть не только назойливой или даже агрессивной, но стать пропуском для вполне реального вируса. Например, троянец Trojan.OSX.Vsrch.a не только ставит рекламу, но и использует права суперпользователя.

Вирусы для iPhone и iPad

Вопреки распространенному мнению, операционная система iOS не является неуязвимой для вредоносного ПО. Первый троянец для iOS появился еще в 2009-м году. Он был для Jailbroken-девайсов, а первый троянец атакующий “неджейлбрейкнутые” устройства был обнаружен в 2012-м.

В 2015-м году произошла показательная история. Появление зараженных приложений в App Store стало результатом размещения в Интернете вредоносной версии Apple’s Xcode – бесплатного набора инструментов, с помощью которого разработчики создают приложения для iOS.

На стороннем веб-сервере в Китае была размещена версия программы для разработчиков приложения для iOS – Xcode, содержащая вредоносный код. Таким образом, в официальный магазин приложений Apple были загружены десятки инфицированных программ. Самое популярное из них – WeChat, бесплатный мессенджер, который установлен у более чем 700 миллионов пользователей.

Apple достаточно оперативно удалила зараженные приложения из магазина, однако взломанная версия Xcode была доступна около шести месяцев. Совершенно не факт, что все опасные приложения и программы покинули App Store.

Фишинг. Рассылка опасных электронных писем

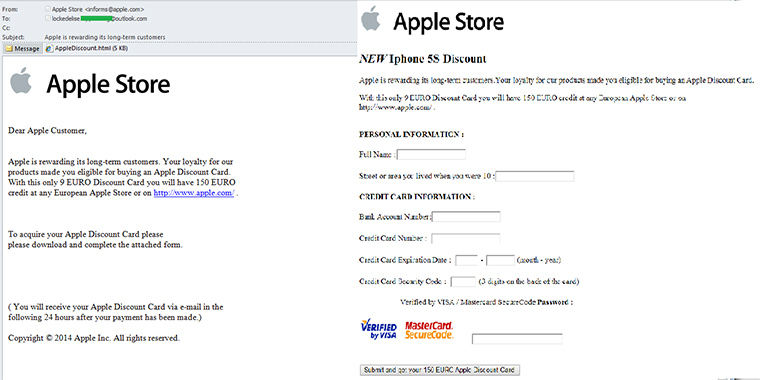

Электронные письма с заманчивыми предложениями. Кто не получал такие? Иногда такие сообщения выглядят весьма убедительно, как например в случае с массовой рассылкой, якобы от Apple, предложений о заманчивых скидках и подарках.

Мошенники предлагали приобрести карту на скидку в размере 150 евро в любом европейском AppStore, заплатив за нее всего 9 евро. Кроме того, в письме подчеркивалось, что получить карту могут только преданные пользователи “яблочных” гаджетов.

Для оформления заявки на получение карты фанату Apple следовало открыть вложенную в письмо HTML-страничку и заполнить все предложенные поля, в том числе указать полную информацию о своей банковской карте, включая трехзначный код проверки подлинности, указанный на ее обратной стороне.

В обмен на предоставленную информацию мошенники обещали в течение 24-х часов прислать по электронной почте дисконтную карту. Письмо выглядело весьма убедительно, и многие попались на уловку мошенников.

Ноль-инфицирование

Согласно информации западных исследователей, уже в 2014 году стало известно об опасном приложении, которое поселяется в недрах операционки OS X и делает попытки заразить любое подключаемое iOS устройство.

Чтобы такого не произошло с вашими девайсами, исследователи рекомендуют проверить, что в настройках Mac стоит галочка напротив пункта “устанавливать программы только из Mac App Store”.

Также, специалистам “Лаборатории Касперского” известны по крайней мере два примера блокираторов-вымогателей, которые шифруют все файлы на жестком диске и требуют выкуп за ключ дешифровки.

Заражение устройств на других платформах

Как жить дальше?

При нахождении в интернете важно придерживаться простых правил и не кликать куда попало. Уже довольно продолжительное время это актуально не только для “виндузятников”, но и для нас, степенных маководов.

Правила владельца яблочного компьютера следующие:

- Не устанавливать программы из подозрительных источников;

- Внимательно читать предупреждения и всплывающие окна, прежде чем кликнуть “да”;

- Снести наконец этот flash, поставить веб-браузер Chrome и использовать его при необходимости;

- Избегать подозрительных торрент-трекеров;

- Установить на Mac антивирусное решение;

- Не вводить данные Apple ID где попало;

- Внимательно проверять подлинность сайта Apple, потому что только на нем может потребоваться ввести идентификационные данные.

Надеюсь, эти простые правила сохранят тебе кучу нервов и времени в будущем, ведь 2016 год еще далек от завершения, а киберпреступники не дремлют. Эра безопасности экосистемы Apple, кажется, подходит к концу. Грядет новый виток кибер преступности, и мы встретим его во всеоружии. Безопасного цифрового мира всем нам!

- Твитнуть

- Поделиться

- Рассказать

Микк Сид

Пишу обо всём, что интересно и познавательно - гаджеты, события, репортажи. Увлекаюсь игрой на барабанах, меломан со стажем.

Задай вопрос редакции iPhones.ru. Про гаджеты и не только

Вышла OS X 10.11.5 beta 1 для разработчиков. Что нового?

👀 Читайте также . Всё по теме

Хватит тыкать уже. Что за уродская подача материала?

@seleznev , Когда-то давным давным давно не было вирусов….

Затем в тайных лабораториях злые злые и очень жадные людишки стали работать над программами, которые должны внедряться в компьютеры людей по всему миру и наносить им вред…. Они долго и тщетно трудились…. Затем, они решили, что раз уж в мак сложно внедриться, то почему бы не внедриться в умы людей… И они начали везде писать и всем рассказывать страшные страшные вещи, от которых волосы становились дыбом; писать на каждом углу невообразимые гадости…..

Так ребята из тех темных мест стали звать себя лабораторией Кашперовского.

Ну и что, что на маке нет вирусов, ведь можно их сделать, раздуть пустые скандалы из пальца, а лучше даже из двух пальцев, главное – проникнуть в умы людей, чтобы они боялись…… И платили…. За воздух…..

Не надо забывать что все эти “антивирусы” тоже дырявые. И зачастую проникновение идет через них, еще бы, это же приложение обладающее полной властью над компом.

А уж недавний скандал с касперским подтверждает мысль о контроле спецслужб через эти самые “антивирусы”.

мне бы хотелось подробнее про антивирусные решения)

может сделаете статейку?

Хорошая попытка, касперыч, но нет! Ваше лагающее говно оставьте для виндоводов.

Видимо, у Евгения совсем плохо с продажами своего продукта для OS X. Как решить эту проблему?

Пользователя надо напугать, приведя историческую справку, заплатить ресурсу для публикации этого материала и ждать резкого скачка продаж.

И еще важно умолчать о том, что на мак оси всего-навсего не надо ставить что попало откуда попало.

Евгений об этом деликатно умалчивает.

Евгений, лучше доработайте свою версию для окон, ибо там она честно сжирает 60% ресурсов, независимо от их количества.

@se7en_sins , А Вы не пугайтесь. Продолжайте использовать всё, что не может ответить на угрозу совсем. Я не запугиваю, нет. Просто хочу, чтобы приоткрыли глаза, не Вы, но может кто-то другой. И простой пример: Вы ходите на сайты, где много картинок и подобной мультимедиа. Так вот, маломальские файлы, которые заставляют двигаться изображения, засвечивают пиксели в виде картинок – это ни что иное как маааленькая программа для виртуального процессора, который это обрабатывает – декодер. Декодер есть в любой ОС. это Важно. Так вот декодер по сути это преобразователь исходного “кода” в продукт пригодный для отображения, воспроизведения. Интересно, правда? Нет? Ладно…

Так вот декодеры пишут люди, простые люди. И в Apple работают простые такие же люди программисты. Всем нам свойственно ошибаться (кому нет – поздравляю. ). Ошибка в коде приводит, к тому, что участки “программы” картинки (хоть jpg хоть mp4!) могут быть совершенно неожиданными для декодера. Скажем так он не готов к таким данным. Происходит сбой и правильно спланированный “программный” код картинки может стать аппаратным кодом на настоящем процессоре Вашего компьютера (не важно мак, винда, линукс, фря). Дальше дело техники обходить модные ASLR и т.п. технологии (хоть и с каждым годом всё сложнее и сложнее). Тем не менее тщательный анализ декодера (а вообще есть и автоматический, когда набор данных приводит к крашу приложения – верный признак “хорошей последовательности”).

Главная задача – направить то, что браузер, фаиндер считает файлом, в декодер в нужное место с нужными параметрами – в этом успех атаки.

Мало того, пользователь даже не узнает, что картинка на самом деле превратилась в программу, которая может сейчас занимается забиванием оперативной памяти для поиска точек возврата из стека (техническая особенность обхода некоторых защит, может не одну минуту проникать в процессор).

Потенциально такая возможность есть везде.

Почему – программа это по сути конечный автомат с очень большим количеством состояний. Проверить и запрограммировать все состояния можно только на небольшом количестве внутренних состояний, но те же форматы медиа плодят для этого автомата практически бесконечное количество состояний, так как уже 4 байта это 4 млрд состояний. Мы можем только предполагать реакцию декодера на 4 байта, и думаю тут ошибиться нельзя. Но вот в чём дело – файл то не 4 байта, а мегабайты и над ним производятся сложные математические операции постоянно, а то и логические. Так вот этот конечный автомат хоть и хорошо спроектирован обречён на миллиарды миллиардов состояний, которые ни кто не проверит при создании и не сможет проверить их все.

В общем найти как проникнуть в ядро операционной системы при желании можно всегда – живой пример тому джейлы. Пусть не будет у Вас и у многих надежд, что свежая операционная система прикрыла все доступные способы взлома ОС – нет не все, просто они ещё не найдены, а ещё хуже, что о них мы просто не знаем массово. Некоторые живут и по 12 и по 20 лет.

А отсутствие развития антивирусной инфраструктуры у мощной ОС (хоть и коленочной с её ошибками – моё личное мнение) сыграет с этой ОС злую шутку, когда отбиваться будет нечем и уже будет поздно искать высокотехнологичные способы борьбы в закрытом пространстве. Ведь даже на iOS я никогда не узнаю о трояне в модеме и у меня нет сейчас для этого ни одного коммерческого продукта для обнаружения – рай для хакера!.

@MatveyYo , браузер работает с правами юзера. Вредоностный код должен запросить пароль админа, чтобы иметь возможность повредить систему или получить доступ в защищенную зону. Вылетевший запрос на пароль в браузере – повод для Apple выпустить апдейт и залатать багу. Нет шансов…

@MatveyYo , что это сейчас было, какая-то новая планета Набиру? Обрабатываемая картинка внезапно превращается в исполняемый код?! Неожиданно! Особенно если учесть, что начиная этак с 386-го процессора такие ситуации контролируются на аппаратном уровне, и сама попытка загрузить в регистр CS сегмента с дескриптором для данных вызывает обработку исключения. Хотя к чему что-то знать об исключениях и прерываниях тому, кто решил анализировать миллиарды и миллиарды состояний конечного автомата…

@Afx40 , В cs “грузится” селектор, а не сегмент. И как вы собираетесь из ring3 что-то куда-то загрузить, и как вы собираетесь использовать селекторы при страничной адресации. Вы хоть раз видели что в сегментных регистрах современной ОС лежит? Что за селекторы и какие дескрипторы они описывают? Что за словосочетания “вызов обработки исключения”? Зачем писать эту чушь, какие еще “миллиарды состояний” какого еще “конечного автомата”

Большинство пользователей продукции Apple часто задаются вопросом, как узнать, есть ли на устройстве вирус. На просторах интернета вы можете встретить сайты, чьи всплывающие окна агитируют вас скачать приложение или зарегистрироваться на платном сайте для защиты вашего телефона или айпада от вирусов. В этой статье вы узнаете все о возможных угрозах для ваших устройств.

Краткое объяснение: на вашем iPhone или iPad нет вирусов

Это краткое объяснение. В нормальных условиях на iPhone или любом устройстве iOS не может быть вируса . Под вирусом мы имеем в виду:

- Программное обеспечение, которое нацелено на изменение нормальной работы компьютера без разрешения или ведома пользователя. Вирусы, как правило, заменяют файлы, исполняемые другими, зараженными этим кодом. Вирусы могут преднамеренно уничтожать данные, хранящиеся на компьютере, хотя есть и другие, более безобидные, которые вызывают только дискомфорт.

iOS – это операционная система вашего iPhone или iPad, которую Apple старается обезопасить на столько, на сколько это возможно. Помимо других мер безопасности, Apple использует программную среду для изоляции процессов и приложений, предотвращая сбои систем и ошибки и защищает приложения от выполнения несанкционированных действий. Более того App Store – это единственный способ установки приложений на устройства iOS, который находится под непосредственным контролем Apple: каждое приложение проверяется перед утверждением.

Тем не менее, ваш iPhone или iPad не защищен на 100% от вирусных угроз . Ни одна операционная система не является полностью безопасной.

Подробное объяснение: iOS не является полностью безопасной системой

Меры безопасности, созданные Apple для предупреждения проникновения вирусов на ваш iPhone или iPad , не идеальны . У iOS могут быть ошибки, все еще не обнаруженные или не решенные, но некоторые хакеры могу придумать, как использовать их в своих интересах. Эти ошибки не часты, так как Apple постоянно ищет уязвимости в системе, чтобы исправить их как можно скорее.

Возможно вы слышали о случае с Пегасом. (Pegasus – сложное программное обеспечение, созданное частной компанией для полицейских и антитеррористических целей. Его пытались использовать для проникновения в телефон Ахмеда Мансура, активиста, который борется за права человека в ОАЭ. ). В большей степени, это был не вирус iPhone, это было вредоносное ПО или вредоносный код, использующий ошибки для получения несанкционированного доступа к определенным функциям. Пегас предоставлял доступ к камерам, микрофонам и GPS. Но он также был способен регистрировать активность в чатах, видеоконференцсвязи и других средствах связи.

В 2015 году была обнаружена серия уязвимостей iOS, использованных для слежки за гражданами правительством Саудовской Аравии, некоторые ошибки уже были исправлены Apple.

Но вам не стоит беспокоиться об этой конкретной ошибке, потому что Apple исправила ее с iOS 9.3.5. Так же были приложения с злостными намерениями, которые просочились через фильтры и обзор App Store. Например, два года назад Apple отозвала несколько китайский приложений, которые были разработаны с использованием поддельных инструментов разработки.

В обоих случаях Apple быстро отреагировала обновлением безопасности iOS или удалением уязвимых приложений, чтобы как можно скорее ограничить их негативное влияние. Другие платформы не так легко исправить, как в случае с iPhone и Apple.

Что я могу сделать, чтобы избежать вирусов на моем iPhone

Если вы беспокоитесь о возможности заражения вашего iPhone или iPad вирусом или вредоносным ПО, мы можем дать вам следующие рекомендации:

- Еще один способ скомпрометировать ваши устройства, используемые преступниками, – заставить вас дать им свои пароли. Часто они притворяются Apple или доверенным провайдером. НИКОГДА не отправляйте свои пароли онлайн или кому-то, кто просит их по телефону.

- Настройте двухфакторную аутентификацию для повышения безопасности вашего Apple ID и других используемых вами сервисов.

- Установите и используйте Touch ID или Face ID, чтобы никто не мог получить доступ к вашему устройству. Установите 6-значный код блокировки вместо 4. Многие эксплойты безопасности требуют физического доступа к устройству.

- Избегайте всякий раз случаи, когда вы можете подключиться к сетям WiFi, не защищенным паролем, так как это подвергает вашу конфиденциальность опасности, и злоумышленники могут скачать все ваши пароли.

Другие варианты, такие как установка антивирусного приложения, будут только тратить ваше время и деньги . Те, которые продаются в App Store в качестве антивируса, на самом деле имеют функции, которые уже встроены в ваш iPhone или iPad, такие как защита фотографий, резервные копии или поиск устройства в случае его утери.

Ужас! Я думаю, что мой iPhone имеет вирус

Если всплывающее окно не закрывается и не появляется снова, вы можете нажать на поле интеллектуального поиска и ввести новый URL-адрес или условие поиска. Вы также можете закрыть вкладку напрямую.

Если ваш случай отличается, и вы думаете, что можете иметь вирус на вашем iPhone, попробуйте следующее:

Это все, что мы можем вам сказать, если вам интересно, как узнать, есть ли на вашем iPhone вирус.

Если вы пользуетесь Apple Music и у вас есть пятеро друзей которые тоже пользуются этим сервисом, то у нас есть отличный вариант сэкономить на подписке.

Операционная система iOS — одна из немногих мобильных платформ, для которых не существует антивирусов. Несмотря на большую популярность айфонов и айпадов, разработчики антивирусных программ не в состоянии освоить эту привлекательную для них нишу в силу архитектурных особенностей iOS: операционная система просто не предоставляет прикладным программам доступ к файловой системе, без которого никакая антивирусная проверка невозможна в принципе. Кроме того, большинство владельцев мобильных устройств от Apple уверены, что вредоносных программ для iOS не существует в природе. Так ли это? Давайте разберемся есть ли вирусы на iOS.

Есть ли вирусы на iOS?

Всеми известный факт: все приложения в iOS выполняются в так называемой песочнице — изолированной среде, из которой они не могут получить непосредственный доступ к компонентам ОС и других программ. Это обеспечивает высокую безопасность операционной системы: при работе в песочнице приложение взаимодействует только с собственными данными и ресурсами, поэтому вредоносной программе попросту негде будет разгуляться.

С другой стороны, подобные жесткие ограничения лишают владельцев iOS (iPhone и iPad) целого ряда полезных возможностей. Если ваш iPhone относится к устаревшему модельному ряду и его ОС уже успела устареть, рано или поздно вы столкнетесь с полной невозможностью установить или обновить нужное вам приложение через магазин App Store.

Выходов из такого тупика существует ровно два. Первый — продать на черном рынке почку и таки купить себе новый телефон с надкусанным яблоком на корпусе, затаив надежду, что он не утратит своей актуальности в течение следующих нескольких лет. Второй путь — джейлбрейк. Под этим непонятным словом подразумевается банальный взлом операционной системы, позволяющий получить не санкционированный производителем телефона доступ к файловой системе, а кроме того, устанавливать приложения из сторонних каталогов приложений (репозиториев) или в некоторых случаях напрямую с компа.

Джейлбрейк, конечно же, не превратит ваш четвертый айфон в десятый и не даст возможности использовать на древнем железе самую последнюю редакцию iOS. Но зато позволит отыскать и установить на смартфон старую версию необходимого вам приложение, которая пусть и не сможет похвастаться современным набором функций, но зато будет хотя бы стабильно работать.

Такие программы можно доставлять на устройства с iOS без необходимости загружать их в App Store и проходить мучительную проверку. Очевидно также, что любое приложение на айфон этим способом установить не получится: метод имеет целый ряд естественных ограничений, призванных исключить возможное его использование хакерами.

Означает ли все это, что существование вирусов для iOS невозможно в принципе и пользователи устройств от Apple могут чувствовать себя в полной безопасности? Нет. Вирусы для iOS как тот легендарный суслик: не видны, но все-таки есть. Далее я расскажу о самых известных технологиях распространения вирусов для iOS.

Способы распространения вирусов на iOS

Пользователь мог подцепить шпиона на своем телефоне либо по незнанию (некоторые были представлены в каталоге под вполне нейтральными названиями), либо в результате целенаправленной атаки, если какой-то доброжелатель решил, например, помочь неофиту с настройкой телефона.

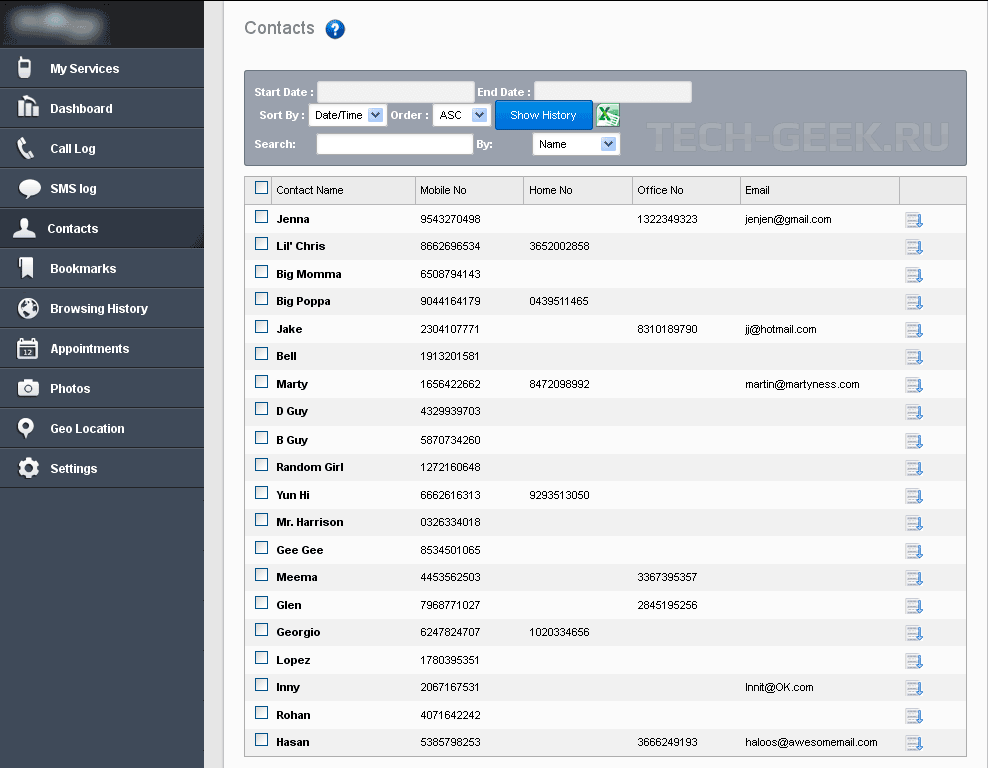

Упомянутые программы обладали вполне традиционным для вредоносных программ набором функций: кража SMS и истории звонков, контактов и фотографий, истории браузера, передача GPS-координат. Более продвинутые шпионы фиксировали информацию о совершенных звонках, могли записывать аудио с помощью встроенного микрофона, делать по команде с сервера фотоснимки, копировать сообщения электронной почты и переписку в социальных сетях, которую пользователь вел при помощи приложений-клиентов. Вся информация отсылалась на управляющий сервер, где ее можно было получить в удобной и доступной форме.

Интерфейс админки шпиона для iOS

Интерфейс админки шпиона для iOS

Такие шпионы не создавали в системе значок приложения. По желанию в них можно было активировать только часть функций, чтобы снизить вероятность обнаружения программы пользователем. Наиболее популярным шпионским ПО для iOS в те времена считались SpyBubble, TopSpy, Tracker, OwnSpy, TruSpy и FlexiSpy.

Но все эти приложения никак нельзя было назвать полноценными троянами для слежки, поскольку, во-первых, их необходимо было устанавливать на устройство вручную, во-вторых, для этого требовался джейлбрейк и, в-третьих, многие из них продавались в интернете фактически легально в качестве средств родительского контроля или контроля над сотрудниками предприятия.

Из-за параноидальных механизмов безопасности, которые Apple применяет в архитектуре своей мобильной ОС, создание полноценных вредоносных программ для этой платформы оказалось делом трудозатратным, однако сюрпризом для специалистов все-таки не стало. Если в iOS нельзя зайти через дверь, можно вломиться через окно — примерно так подумали злоумышленники и для распространения троянов начали применять тот самый механизм дистрибуции приложений MDM с использованием корпоративных сертификатов.

Работает это вкратце так. Для начала требуется развернуть специальный MDM-сервер, получить для него сертификат Apple Push Notification Service (APNs-сертификат) и установить его на этом сервере. Затем следует создать специальный конфигурационный профиль, фактически представляющий собой видоизмененный .plist-файл, который следует доставить на девайс с iOS. Устройство получает с сервера push-уведомление, устанавливает с сервером TLS-соединение и после проверки сертификата авторизуется на нем.

После этого сервер может передать устройству набор настроек (MDM Payload), привязанный к его конфигурационному профилю. При этом MDM-сервер необязательно должен находиться в одной сети с мобильным устройством, достаточно, чтобы он был доступен извне по протоколу HTTPS. В результате с использованием MDM-сервера становится возможным управлять iOS-устройством и устанавливать на него приложения в обход App Store.

Говорят, именно таким способом у одной известной американской фирмы была похищена клиентская база и переписка с контрагентами, которая впоследствии утекла к конкурентам вместе с одним из бывших работников. Кажется, что массовое распространение вредоносного ПО с привлечением технологии MDM организовать невозможно. Однако это не так.

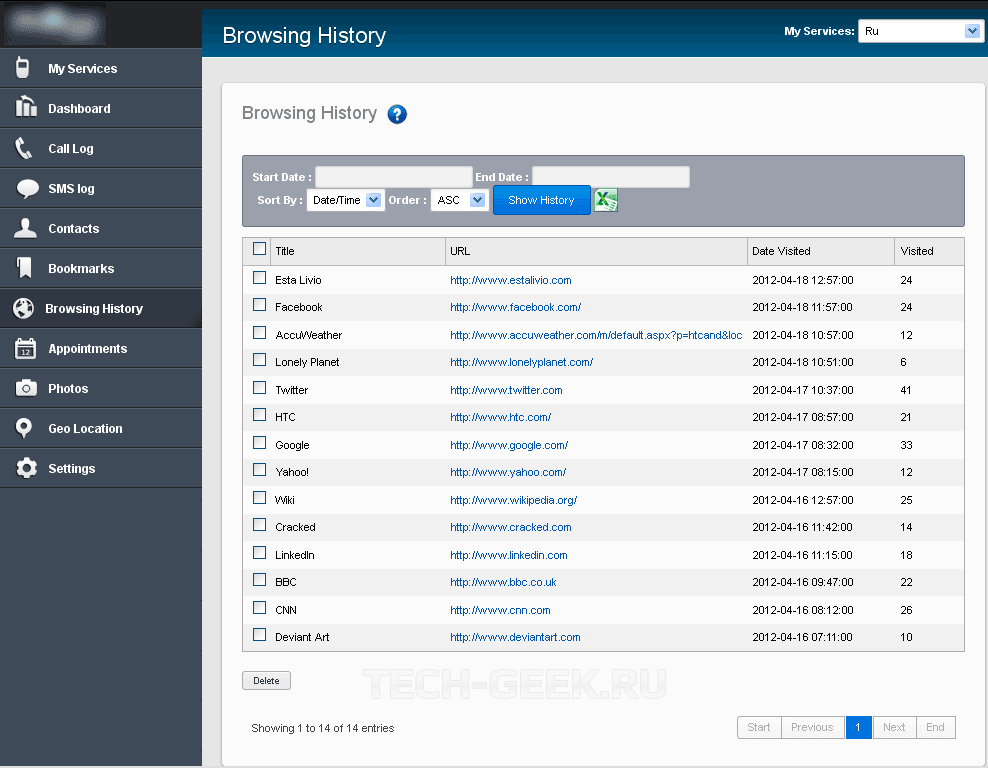

Так распространялся iOS-троян YiSpecter

YiSpecter устанавливал на устройство специальный модуль, который докачивал компоненты вредоноса, если их удаляли, и по команде ботоводов мог втихую удалять с телефона любые программы, заменяя их троянизированными копиями. Нужный софт он получал с собственного MDM-сервера.

Пользователь не замечал подвоха, поскольку подмененные трояном клиенты социальных сетей и мессенджеры работали как обычно, время от времени отстукиваясь на управляющий сервер и скидывая туда конфиденциальную информацию, включая переписку и учетные данные жертвы. Кроме всего прочего, троян мог показывать на экране зараженного устройства полноэкранную рекламу, благодаря чему, собственно, и был обнаружен.

В общем-то понятно, что таким способом трудно организовать массовое заражение iOS-устройств, хотя у китайцев это почти получилось. Важно другое: YiSpecter был одним из первых настоящих вирусов, способных заразить айфон без джейлбрейка.

Трояны, не использовавшие для распространения MDM, появились оттуда же, откуда является большинство оригинальных разработок в сфере IT, — из Китая. Здесь сошлись воедино алчное стремление Apple зарабатывать как можно больше на распространении приложений для iOS и непреодолимая страсть некоторых пользователей к халяве.

Как известно, приложения для iPhone следует в обязательном порядке приобретать в официальном магазине App Store — по крайней мере, так считают в Apple. Если программа честно куплена на этом ресурсе и числится на аккаунте пользователя, он может установить ее на телефон позже, присоединив последний к компьютеру при помощи шнура USB-Lighting и воспользовавшись программой iTunes.

При запуске программа проверит Apple ID пользователя и запросит код авторизации, чтобы убедиться, что устанавливаемое на мобильный девайс приложение было действительно приобретено этим пользователем законным образом. Для этого используется разработанная Apple технология Digital Rights Management (DRM).

Для обхода этой проверки хитрые китайцы придумали специальную программу, которая эмулирует действия iTunes. Купив приложение в App Store, создатели этой программы перехватывают и сохраняют код авторизации при помощи уязвимости в реализации DRM, после чего передают его всем остальным пользователям своего приложения.

В результате те получают возможность установить на свой айфон или айпад программу, за которую не платили. Одно из таких приложений носит наименование Aisi.

Программа Aisi

Предварительно китайские создатели вирусов и разместили в App Store небольшую утилиту, позволяющую менять обои на устройстве с iOS. Утилита благополучно прошла все проверки Apple, даже несмотря на то, что скрывала в себе одну потенциально опасную функцию, которая активизировалась, правда, при совпадении ряда внешних условий — наверное, потому ее и не заметили.

Дальше, в общем-то, с девайсом можно сотворить много интересного: утечка Apple ID открывает перед потенциальными злоумышленниками массу возможностей. Например, можно сменить пароль, залочить устройство и потребовать у его владельца выкуп за разблокировку как это делают шифровальщики. А можно получить доступ к хранилищу iCloud и полюбоваться чужими фотографиями из отпуска. Это в лучшем случае.

Выводы

Впрочем, интерес к ним неудивителен: считается, что покупатели недешевых телефонов производства корпорации Apple достаточно состоятельны, чтобы у них было чем поживиться. Поэтому пользователям таких устройств нужно проявлять особую бдительность и осторожность: в любой момент они могут оказаться под прицелом злоумышленников, ведь технологии не стоят на месте.

Читайте также: