Mikrotik проверка трафика на вирусы

— Узнать IP - адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP - АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

FreePBX и Asterisk

Настройка программных телефонов

Протоколы и стандарты

Все про трафик с Netflow на MikroTik

Разбор полетов пакетов

4 минуты чтения

Всем привет! В сегодняшней статье расскажем о том, как настроить отправку статистики о пакетах, проходящих через наш роутер Mikrotik на коллектор для дальнейшего анализа. Все мы знаем про такой протокол как Netflow, предназначенный для учёта сетевого трафика, разработанный компанией Cisco, так вот у Mikrotik есть своя реализация данного решения, которая полностью совместима со стандартом Cisco Netflow - Mikrotik Traffic Flow.

Помимо мониторинга и анализа трафика, с помощью Traffic Flow, администратор может выявлять различные проблемы, которые могут появляться в сети, а также анализировать и оптимизировать общие сетевые характеристики.

Поскольку Traffic Flow полностью совместим с Cisco Netflow, то он может использоваться различными утилитами, которые разработаны для Netflow.

Traffic Flow поддерживает следующие версии Netflow:

- version 1 - Самая первая версия формата данных Netflow. Рекомендуется использовать только если нет альтернатив

- version 5 - Дополнение первой версии, которой появилась возможность добавления номеров автономных систем (AS) BGP и порядковых номеров потоков

- version 9 - новая версия, позволяющая добавлять новые поля и типы записей благодаря шаблонному исполнению

Итак, для того, чтобы начать собирать статистическую информацию о трафике, необходимо сначала включить Traffic Flow и определиться с каких интерфейсов осуществлять сбор. Делается это при помощи комбинации следующих команд:

В нашем случае, указан лишь один интерфейс ether1, однако, если вы хотите собирать статистику с нескольких интерфейсов, просто укажите их через запятую. Если со всех - интерфейсов введите interfaces=all .

Вы также можете настроить количество потоков, которые могут одновременно находиться в памяти роутера командой cache-entries и указав нужное значение - (128k | 16k | 1k | 256k | 2k / 4k - по умолчанию)

Командой active-flow-timeout - можно настроить максимальное время жизни потока, по умолчанию это 30 минут.

Некоторые потоки, могут стать неактивными через какое-то время, то есть, в них не будет происходить обмен пакетами, этот тайм-аут настраивается командой inactive-flow-timeout . Если пакетов в потоке нет и данное время истекло, то в следующий раз traffic flow создаст новый поток, если обмен возобновится. По умолчанию это 15 секунд, но если сделать данное время слишком коротким, то это может привести к созданию большого количества отдельных поток и переполнению буфера.

После того как мы включили Traffic Flow и определились с интерфейсами, с которых хотим получать информацию о потоках, необходимо настроить хост назначения, который будет получать данную информацию (в терминологии Netflow такой хост называется коллектором). Делается это при помощи следующей команды

Затем указывается IP адрес и UDP порт хоста назначения - add dst-address=(IP address) port=(UDP port) . Если вы хотите использовать конкретную версию протокола, то укажите ее командой version= (1,5,9)

Рассмотрим пример конфигурации Traffic Flow на роутере Mikrotik

Допустим мы хотим собирать статическую информацию о трафике, который проходит через интерфейс ether3 нашего роутера и отправлять её на коллектор по адресу 192.168.2.123 используя 5 версию протокола. В этом случае конфигурация может выглядеть следующим образом:

Сначала включаем Traffic Flow и указываем интерфейс

Затем указываем адрес коллектора, стандартный порт и версию протокола 5:

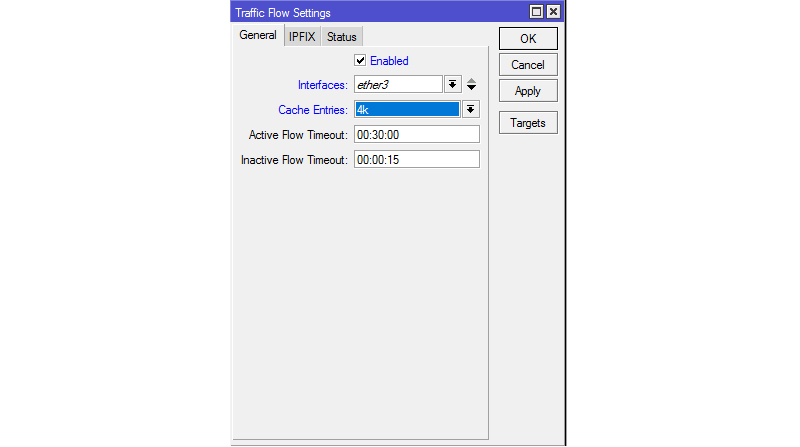

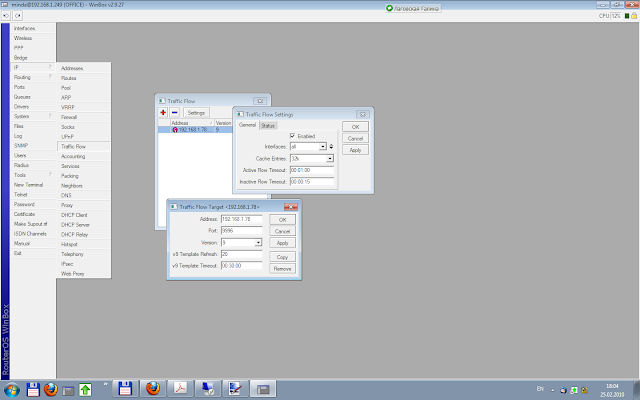

Если Вы предпочитаете консоли утилиту WinBox, то для настройки Traffic Flow левом меню откройте пункт IP и выберите Traffic Flow, перед Вами откроется следующее окно:

Необходимо включить Traffic Flow, поставив галочку напротив Enabled и выбрать желаемый интерфейс для сбора информации.

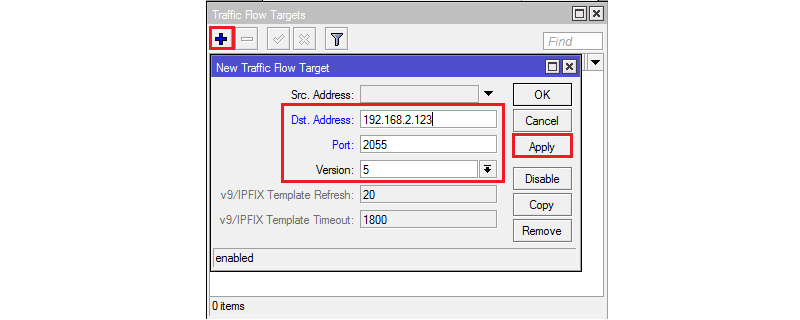

После этого переходим на вкладку Targets и добавляем параметры коллектора, достаточно внести IP адрес, порт и версию. После этого нажимаем на кнопку Apply

После этого наш роутер начнет отправлять информацию на коллектор. Если вы хотите указать несколько коллекторов, то это можно сделать, используя разные версии протокола и номера UDP портов.

😪 Нам жаль, что статья не была полезна для вас :( Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

😍 Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации :) Просто оставьте свои данные в форме ниже.

В данной статье мы поговорим о том, что использовать для troubleshooting в сети на оборудовании MikroTik. Речь пойдет о следующих инструментах:

- Torch

- Ip scan

- Sniffir

- Cable test

- RoMON

- Bandwidth Test

- Traffic Monitor

Наверняка многими из них вы уже пользовались, но я попытаюсь рассказать интересные вещи, которые может смогут вам помочь в работе. Во всяком случае мы, в нашей практике ИТ-аутсорсинга, используем их регулярно

Torch

Этот инструмент используется для мониторинга трафика в реальном времени, как всего трафика, так и через конкретный интерфейс.

Доступен в winbox, cli, webfug. Находится /tool torch.

Также кроме стандартного расположения torch можно открыть через Simple Queue и в настройках интерфейса.

Хочу отметить что torch видит метки DSCP и VLAN ID.

Через CLI у torch есть некоторые дополнительные функции, например запустить его на определеное время командой duration и задать интервал обновления данных командой freeze-frame-interval.

IP SCAN

Следующий очень полезный инструмент, который я всегда использую в своей работе это ip scan.

Находится он /tool ip scan. При помощи его можно быстро просканировать сеть и примерно уяснить что в ней находится. Так же при помощи его можно сразу определить если у нас есть где-то за двоение ip адресов.

Если у микротика указаны DNS сервера по в соответствующем поле будет заполнены и имена. Так же удобно отображается в графе Time(ms) задержка. Так же он доступен и в CLI.

Sniffer

Sniffer – это инструмент, который может захватывать и анализировать пакеты, которые уходят или проходят через маршрутизатор. Находится он /tool sniffer, также от доступен и в CLI. Есть возможность сохранять dump в файл или отправлять на удалённый сервер (например в wireshark), а также просмотра в реальном времени.

На вкладке General

- Memiry Limit – задается какое количество ОЗУ будет доступно снифиру для аботы

- File Name – имя файла дампа

- File Limit – максимальный размер файла дампа.

- Галочки Only Headers – собирать только заголовки.

- memory-scroll - нужно ли переписывать устаревшие данные, когда достигнут предел памяти.

На вкладки Streaming включаем собственно его и указываем сервер на который будет отправляется.

Cable test

Еще один полезный инструмент в микротике называется cable test. Доступен он в настройках интерфейса, помогает определить расстояние до обрыва таковой есть и длину кабеля

В моем примере я откусил одну пару на расстояние примерно 50 см. Мерит он не идеально +- пару метров.

RoMON

RoMON – утилита для доступа к устройствам через MikroTik находящихся в одном l2 сегменте с пограничным устройством, к которому у нас есть прямой доступ. Находится в /tool RoMON, помогает при удаленном администрировании.

Этот инструмент удобно использовать, когда по каким-либо причинам нам не хочется для настройки новых устройств за роутером использовать CLI (Mac Telnet) а хочется все делать через winbox.

Для использования этой функции нужно ее активировать как на роутере, к которому у нас есть доступ так и на тех (через Mac Telnet) которые находятся за нашем устройством. Включается оно /tool RoMON.

BandwidthTest

- Инструмент позволяющий оценить скорость соединения с удаленным сервером

- Есть в winbox, cli, webfig

- Есть клиент и сервер

- Возможно, использовать в различных скриптах

Очень удобно мерить скорость этим инструментом. Стоить также предупредить что если у вас большая скорость подключения и не очень мощное устройство (smips) то при запуске теста можно загрузить CPU на 100% и на время потерять доступ к устройству.

TrafficMonitor

И последний инструмент о котором мы поговорим это Traffic Monitor. Он используется для выполнения консольных скриптов, когда трафик интерфейса пересекает заданный порог. Находится он /tool traffic-monitor.

Когда используется прозрачный для пользователь прокси сервер умеющий лишь ограничивать доступ к ресурсам работающим через не зашифрованное соединение, то хочет даже и для этого иметь возможность формировать статистику, отчеты . Лучше все же иметь такую заметку по шагам проделывающую и достигающую поставленной задачи, чем ждать когда вдруг попросят такое предоставить — а нужно это будет вот прям сейчас, а не потом. Действия системного администратора (настоящего, а не ленивого, который ждет когда его смена закончится и можно будет строить планы на выходные) не должны зависеть от задачи которая в будущем будет поставлена, лучше опередить события. Короче, ранее я показал как настроить Web Proxy на сетевом оборудовании производителя Mikrotik, сейчас же я на основе нее разберу как сформировывать отчет использования интернета на рабочих местах.

Также не забываем прописать правило разрешающее доступ из сети (на которой настроен Web Proxy) на адрес системы где развернуто приложение по анализу проходящего трафика , ниже настройка правила для моего случая:

[admin@MikroTik] > ip firewall address-list print

Flags: X — disabled, D — dynamic

# LIST ADDRESS TIMEOUT

0 local 10.7.8.0/24

1 local 192.168.13.0/24

2 local 10.7.7.0/24

[admin@MikroTik] > ip firewall filter print

Flags: X — disabled, I — invalid, D — dynamic

0 chain=forward action=drop src-address=192.168.44.0/24

После того, как WebProxy на Mikrotik настроен и используется переходим в элемент логирования:

windox — IP&MAC — user&pass — System — Logging — вкладка Actions — Add

- Name: WebLogProxy

- Type: remote

- Remote Address: 10.7.8.38

- Remote Port: 514

- Src. Address: 0.0.0.0

- BSD Syslog: Отмечаю галочкой

- Syslog Facility: 5 (syslog)

А после нажимаем Apply — OK, затем все также находясь в элементе логирования Logging переходим на вкладку Rules (Правила) — Add

- Topics: web-proxy, !debug (не включать события отладки)

- Prefix: делаю пометку и пишу proxy

- Action: WebLogProxy

А после нажимаем Apply — OK

После чего нужно добавить еще одно правило в NAT для пересылки всех сообщений генерируемых Mikrotik на систему в частности это будет рабочая станция под управлением Windows 7 Professional SP1 на которую в последствии будет развернута программа по сбору и обработке логов именуемая, как WebProxy-Log:

windox — IP&MAC — user&pass — IP — Firewall — вкладка NAT — Add

- Chain: dstnat

- Protocol: 17(udp)

- Action: dst-nat

- To Addrresses: 10.7.8.38

- To Ports: 514

А после нажимаем Apply — OK, где 10.7.8.38 — это IP-адрес рабочей станции (W7X86) на которую я сейчас поставлю приложение WebProxy-Log предварительно скачав его с официального сайта:

Отключаю брандмауэр на системе прежде чем запустить установщик:

C:\Windows\system32>NetSh Advfirewall set allprofiles state off

Создаю каталог для хранения логов:

C:\Users\aollo>mkdir c:\logs\daily

Права доступа у этого каталога должны быть следующими:

C:\Windows\system32>icacls c:\logs

NT AUTHORITY\Прошедшие проверку:(OI)(CI)(M)

Если по-русски, то отключено наследование, и у всех пользователей прошедших проверку на запись полный доступ в данный каталог.

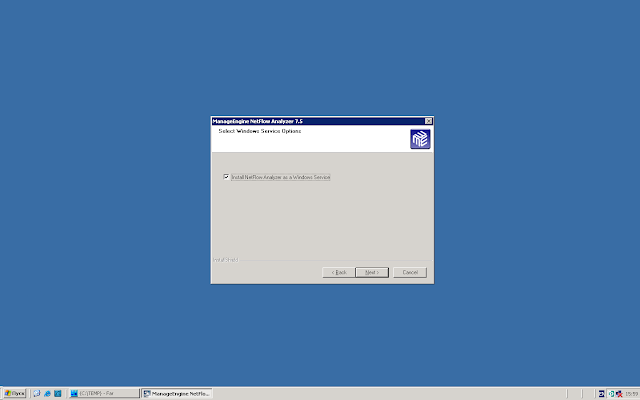

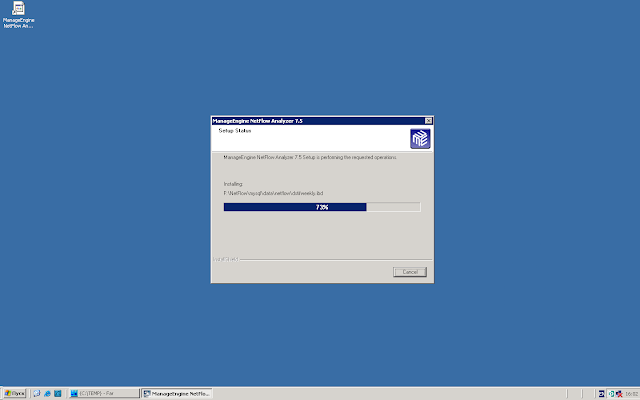

Запускаю установщик скачанного приложения (webproxy-log-setup-1504b).

Select the language to use during the installation: English

Select Components: Full db access, log catching and import

- IP address: 10.7.8.38

- UDP Port: 514

- Buffer: 200

- Write log to: (Месторасположение файла журнала): C:\logs\daily

- Import from: (Месторасположение файл журнала при импорте):

C:\logs\

- DB location: C:\Users\aollo\AppData\Local\e-software\WebProxy\db.sqlite

- Use insecure import: Отмечаю галочкой

- Optimize database after log import: Отмечаю галочкой

и не забываем сохранить и применить внесенные изменения нажатием по кнопке Apply — Да — Да — OK (надпись: Settings are successfully saved!) — Да, окно настроек можно закрыть крестиком.

Проверяю, что система ожидает прием логов на порт 514:

C:\Users\aollo>netstat -a | findstr :514

Все отлично двигаюсь дальше.

- WebProxy Log Cathcer — утилита целью которой является поднятие syslog сервера на платформе Windows, в него точно такие же задачи как если бы я его развернул на Ubuntu системе, а именно: сбор логов. Плохо то что это просто утилита, а не сервис.

- WebProxy Log — оболочка посредством которой происходит визуализация накопленных логов в базу данных db.sqlite

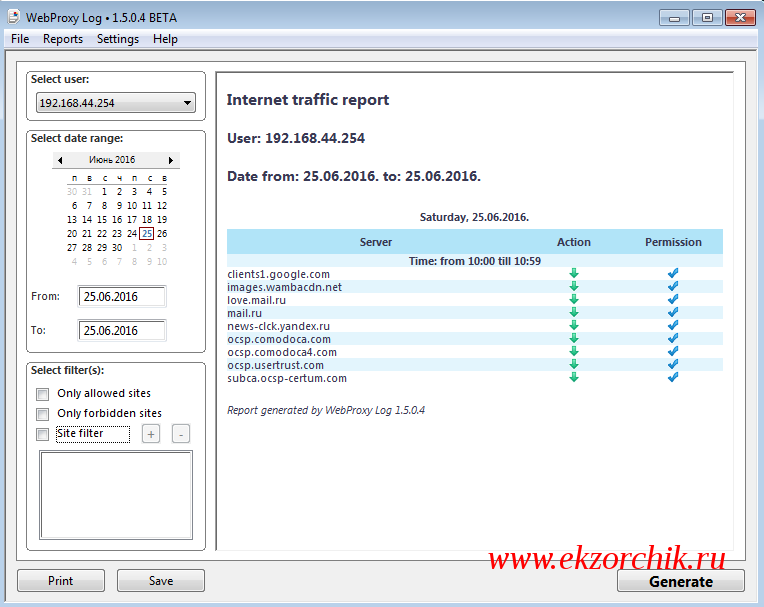

После в окне программы (WebProxy Log * 1.5.0.4 BETA) проделываем следующее:

File — Import Logs —

*.log files source location: C:\logs\

Archive import *.log files: снимаем галочку, т. к. хотим видеть статистику посещений за больший период.

Следом нажимаем Import

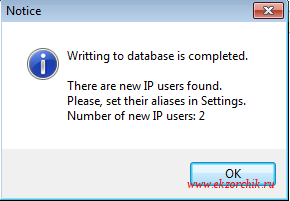

После чего уже в основном интерфейсе программы WebProxy Log (1.5.0.4 BETA),

выбираю пользователя (Select user: 192.168.44.254), у меня один тестовый компьютер который подключен к сети 192.168.44.0/24, затем выбираю дату или диапазон (From: 25.06.2016 To: 25.06.2016) и нажимаю Generate.

Вот она статистика

На заметку: может так случиться что Ваша система не будет подхватывать логи посылаемые ей другими системами, в этом случае попробуйте просто ее перезагрузить и после зайдя в каталог c:\logs\ обнаружите сформированные файлы:

Чтобы подгрузить новую статистику порядок действий следующий:

Пуск — Все программы — WebProxy Log —File — Import logs, проверяю, что

*.log files source location: c:\logs\

и галочки сняты с настроек: Backup database & Archive imported *.log files

а после нажимаем кнопку Import, если же файл текущей даты не изменился, к примеру как у меня: C:\logs\daily2016-06-25.log. То нужно завершить процесс организации syslog-сервера на этот системе и запустить все заново, к примеру через bat-файл запущенный с правами Администратора:

taskkill /F /IM wplcatcher.exe /T

taskkill /F /IM wplog.exe /T

После запускаем все по новой или же подождать и снова попробовать Import.

Итак, я смог самое главное для себя разобрать как сформировывать отчеты включенной настройки прокси на Mikrotik’е, вот только они не особо информативны и вызывают стойкое желание вообще забросить эту идею, сюда бы sarg было бы более информативно. На кого рассчитана эта программа не известно. Вообще я просто хотел опробовать многочисленные упоминания встречаемые мною в интернете дабы потом уже на основе этого усовершенствовать формирование логов хождения пользователями по всемирной паутине. Ладно хватит шутить на эту тему, более или менее заметка работоспособна и цель поставленная в самом начале данной заметки выполнена. А пока собственно и все, с уважением автор блога — ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще :)

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Хочу подробно рассмотреть вопрос наблюдения за популярными сетевыми устройствами. Я расскажу, как настроить мониторинг устройств Mikrotik с помощью системы мониторинга Zabbix. За основу будет взят типовой шаблон, плюс мои доработки для мониторинга и оповещений логинов в систему.

Цели статьи

- Настроить мониторинг базовых метрик сетевых устройств Mikrotik.

- Настроить отправку основных логов на удаленный сервер.

- Анализировать логи mikrotik и отправлять уведомления в случае подключения к устройству.

Введение

За основу мониторинга Mikrotik я возьму стандартный шаблон Zabbix от разработчиков. Он очень качественно сделан. Забирает информацию по snmp. Итемы и триггеры настраиваются через автообнаружение. Вот основные метрики, которые в нем реализованы:

- Состояние процессоров (загрузка, температура).

- Статус и характеристика интерфейсов (трафик, активность, ошибки, тип, скорость).

- Хранилища (общий объем и используемый).

- Использование оперативной памяти.

- Проверка доступности пингом.

- Версия прошивки, модель, система, серийный номер, расположение, описание устройства.

- Время работы (uptime).

Для всех основных метрик есть графики. На все значимые события настроены триггеры:

- Высокая температура процессора.

- Изменение серийного номера, прошивки.

- Сетевая недоступность по icmp.

- Высокая загрузка памяти или процессора.

- Окончание свободного места на хранилищах.

- Уменьшилась скорость на интерфейсе.

- Высокая утилизация интерфейса.

- Большое количество ошибок на интерфейсе.

- Интерфейс отключился.

Шаблон настолько хорош и полон, что я даже не придумал, чего в нем не хватает. По метрикам есть все. Для полного мониторинга Микротика мне не хватало только оповещений о том, что к нему кто-то подключился. Я реализовал это по своему, о чем расскажу далее подробно. В двух словах мониторинг подключений выглядит так:

- Mikrotik отправляет логи подключений на удаленный syslog сервер.

- На syslog сервере логи анализирует zabbix-agent.

- По определенному шаблону агент определяет имя и ip адрес подключившегося к микротику и отправляет эту информацию в уведомлении.

В целом, никаких сложностей в этой настройке нет. У меня уже есть статьи по сбору логов с микротиков — отправка в elk stack и на удаленный rsyslog сервер. Сегодня я актуализирую эту информацию и опишу еще раз.

Если у вас еще нет своего сервера для мониторинга, то рекомендую материалы на эту тему. Для тех, кто предпочитает систему CentOS:

То же самое на Debian 10, если предпочитаете его:

Мониторинг Mikrotik в Zabbix по snmp

Стандартный шаблон собирает все метрики по snmp. Так что нам надо включить его на микротике. Для этого подключаемся к нему по Winbox и идем в раздел IP -> SNMP. Настраиваем работу snmp.

Мы включили snmp, выставили версию 2, разрешили подключаться только с ip адреса zabbix server — 10.1.3.29. Не забудьте указать адрес своего сервера.

Сходим теперь на zabbix-server и убедимся, что мы через него можем забирать информацию с mikrotik по snmp. Для этого подключимся к нему по ssh и воспользуемся утилитой snmpwalk. Если у вас ее нет, то поставить можно командой:

Подключаемся к микротику по snmp.

Получите кучу значений в консоли. Если хотите удобно их просмотреть, направьте вывод команды в файл и почитайте его. Если подключение прошло успешно, то переходим в Web интерфейс Zabbix сервера.

- template_module_generic_snmp_SNMPv2_EN.xml

- template_module_interfaces_SNMPv2_EN.xml

- 00template_module_icmp_ping__EN.xml

Теперь нам нужно добавить в систему само устройство Mikrotik. Делаем это как обычно, не забывая указать snmp интерфейс.

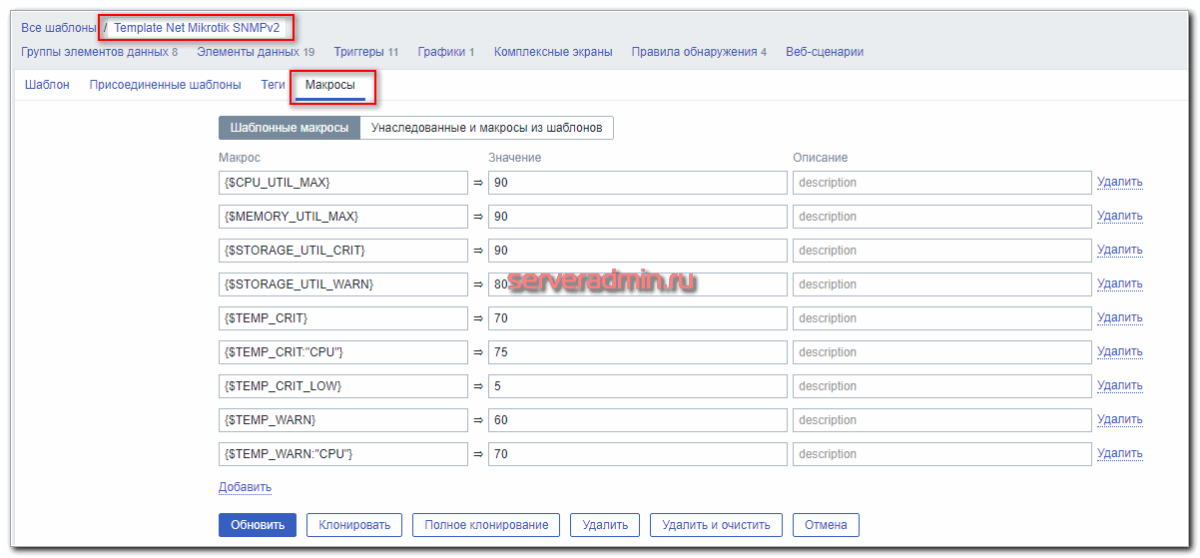

И не забудьте ему подключить шаблон Template Net Mikrotik SNMPv2. После этого можно идти в Lates Data и проверять поступление информации с устройства в систему мониторинга.

Часть данных увидите сразу, а та, что поступает через правила автообнаружения, появится позже. Надо подождать. После того, как отработают все правила автообнаружения, рекомендую сходить на хост и поотключать то, что вам не нужно. К примеру, если у вас настроен capsman, то в мониторинг с мастера попадут интерфейсы cap, которые отключаются, если к точке нет подключенных клиентов по wifi. В итоге будет ненужный спам от мониторинга с точек.

На этом по мониторингу базовых метрик в микротике все. Теперь займемся уведомлениями о подключениях к устройствам через Winbox.

Отправка логов Mikrotik в syslog

Первым делом настроим сбор логов с микротиков на любой syslog сервер. В моем случае это будет сам сервер мониторинга на базе rsyslog и centos 7, но это не принципиально. Главное, чтобы на нем был zabbix-agent, который будет отправлять логи микротиков на заббикс сервер.

Для этого в rsyslog включим возможность слушать udp port 514. Открываем конфиг /etc/rsyslog.conf и раскомментируем там строки:

Дальше в этом же файле в самом начале перечисления правил, добавляем свое.

Данное правило будет автоматически раскладывать все логи с удаленных устройств по файлам в директории /var/log/mikrotik с именами в виде IP адресов. При этом не будет создан лог 127.0.0.1.log, куда бы складывались все локальные лог файлы. В своей предыдущей статье я не учитывал этот нюанс, что приводило к дублированию всех локальных логов. Сейчас я это исправляю.

Сразу же настроим ротацию лог файлов, чтобы они не забили нам весь диск. Для этого создаем конфиг для logrotate в файле /etc/logrotate.d/mikrotik примерно следующего содержания:

Я ротирую файлы логов раз в неделю, сразу сжимаю и кладу их в директорию /var/log/mikrotik/old, где будут храниться 12 последних версий файла.

Не забудьте создать указанные директории и дать пользователю zabbix права на чтение. Потом проследите, чтобы у самих логов тоже были права на чтение для zabbix. Это важно, так как агент должен их читать.

После завершения настройки, надо перезапустить rsyslog.

Отправляемся на Mikrotik и настраиваем отправку логов на наш syslog сервер. Для этого переходите в раздел System -> Logging -> Actions и добавляйте новое действие.

Дальше открывайте вкладку Rules и добавляйте темы логов, которые вы будете отправлять в Zabbix. Для мониторинга за логинами достаточно темы System.

Чтобы проверить отправку логов, достаточно тут же в Mikrotik открыть новый терминал. Создастся событие в логе, который улетит на удаленный сервер. На сервере с rsyslog будет создан лог файл с содержимым.

Если у вас так же, можно двигаться дальше. Если же логи не поступают на syslog сервер, разбирайтесь в чем может быть причина. Первым делом проверьте настройки firewall. Убедитесь, что доступ к udp порту 514 есть. Дальше проверьте, что ваш rsyslog сервер реально слушает этот порт.

Мониторинг подключений (авторизаций) в Mikrotik

Логи с устройств мы собрали в одном месте. Теперь будем их анализировать и отправлять уведомления при каждом подключении к Mikrotik через Winbox. Я для этого сделал отдельный шаблон, где созданы элементы данных типа Журнал (лог) для анализа лог файла от каждого устройства.

Для каждого элемента данных есть триггер, который с помощью регулярного выражения анализирует лог файл и срабатывает тогда, когда видит строки с подключением к микротику через winbox. Имя триггера формируется таким образом, чтобы в нем была информация об имени пользователя и ip адрес, с которого он подключился.

Я не стал делать в шаблоне автообнаружение. Настраивал это в системах до 10-ти точек и мне банально было лень это делать, хотя и не сложно. Я просто копировал и исправлял итемы и триггеры, меняя ip адреса устройств. Для автообнаружения надо скрипт на сервер класть, который будет передавать список логов в мониторинг. А если руками делать, то можно все на сервере в шаблоне добавлять.

Итак, создаем простой итем.

К итему делаем триггер.

Вот и все. Прикрепляйте шаблон к хосту с микротиком и проверяйте. В первую очередь смотрите, чтобы в Latest Data появилось содержимое лога.

Если триггеры настроены правильно, то при каждом подключении по Winbox вы будете получать уведомление на почту.

И еще одно после отключения.

Такой несложный механизм мониторинга за подключениями. Я отслеживаю именно подключения по winbox. Вы можете это изменить, добавив и другие типы подключения. Для этого надо изменить регулярное выражение в триггере.

Пример моего шаблона с двумя микротиками — zabbix-mikrotik-logs.xml. Если у вас много устройств, настройте автообнаружение лог файлов, чтобы автоматически создавать итемы и триггеры. Пример настройки автообнаружения в Zabbix можете посмотреть на примере мониторинга openvpn подключений. Там как раз показан очень похожий пример, когда анализируется список файлов в директории и передается в zabbix server.

На этом по мониторингу микротиков в Zabbix у меня все. По идее, рассмотрел все актуальные задачи по этой теме.

Заключение

Если у вас есть замечания или рекомендации по настройке мониторинга Mikrotik, делитесь в комментариях. Так же интересно узнать, есть ли еще какие-то полезные метрики, которые я упустил. Имея на руках лог файлы, можно настроить мониторинг абсолютно всех действий с микротиками. Но лично я не придумал, какая еще информация может быть полезна.

Мониторинг подключений и авторизаций в микротиках настроен в рамках построения простенькой самодельной системы информационной безопасности. Сюда можно будет добавить мониторинг за подключениями по ssh и openvpn. Затем свести все это в единый dashboard.

c#, java, web, linux, technology, photography, home, life

пятница, 26 февраля 2010 г.

| Как вам пост? |

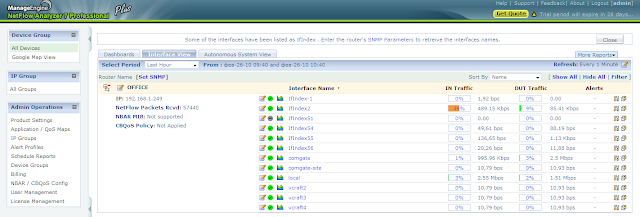

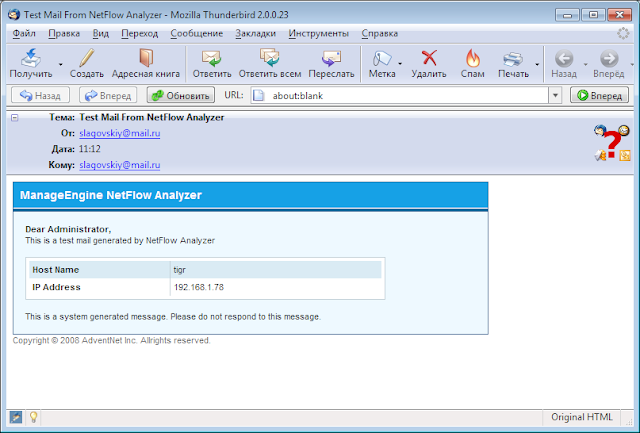

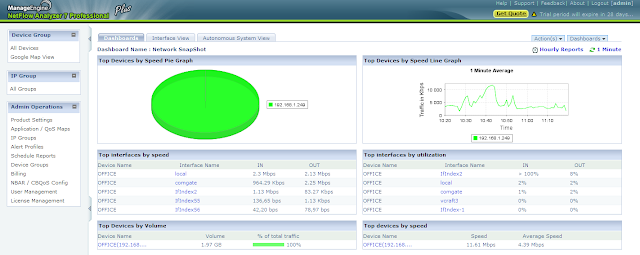

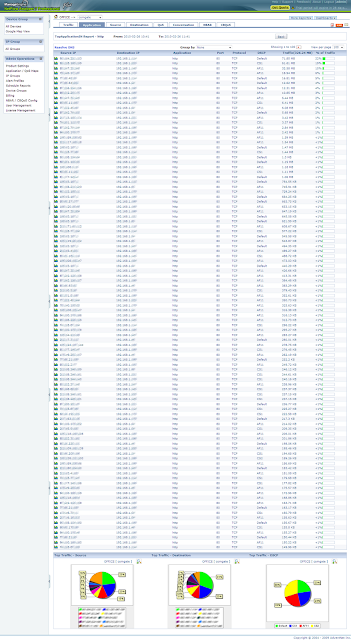

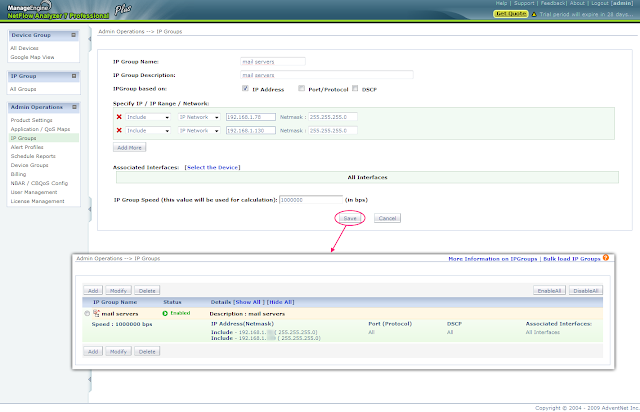

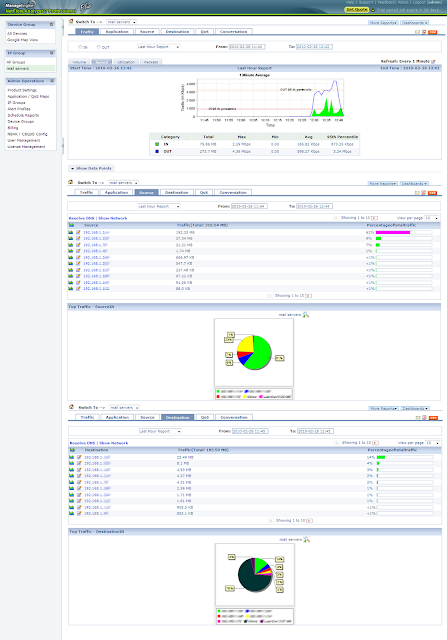

Крайне благодарю за данный пост. Давненько уже хотел подобрать что-нибудь для подсчета трафика в микротике, но все никак не мог найти подходящее ПО.

А какой NetFlow Collector может делать отчет по трафику по месяцам? Для тарифов с лимитом по трафику это актуально. (примерно так как это делает Tmeter)

Извините за вопрос, а если несколько сотен VPN соединений, как искать нужного мне юзера, если он все имена под IfIndex* зафигачит.

> Извините за вопрос, а если несколько сотен VPN соединений, как искать нужного мне юзера, если он все имена под IfIndex* зафигачит.

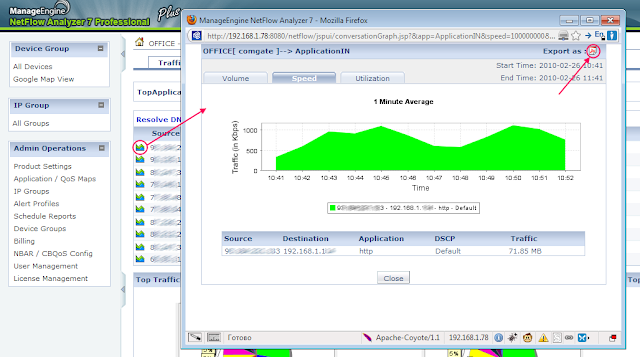

о да. есть такое, этот момент не слишком удобно сделан, хотя работает правильно, ведь при подключении vpn-щика создается интерфейс. Если адрес подключившегося статический, то можно заказывать отчет на конкретный адрес.

IfIndex* можно поменять на IfDescr, IfName или IfAlias после настройки SNMP, причем уже доступен v3

Спасибо, очень познавательно. А Вы ntop не рассматривали?

Спасибо Сергей, это было мне нужно. Но мой мониторинг не работает как ваш. Входяшие траффики не ресует. И у меня много Ifindex интерфейсов (Около 3000 штуков), как мне знать какой интерфейс именно ether1. Остолные должны быть PPPoE sessions. Извините за мой плохой русский язык.

я только начинаю, так что извиняйте..

как собирать статистику по ip за период времени?

небольшая сетка с одним роутером и надо собирать статы кто сколько накачал.

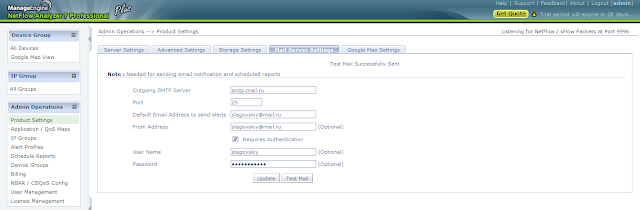

Кто нибудь знает, как(где?) менять шаблоны писем для рассылки?

Сергей подскажите, а можно настроить NetFlow так чтоб он сам преобразовывал сам IP в имена DNS. (пробовал использовать Resolve DNS все равно отображаются IP и только вручную занесенные имена через панель управления отображаются. )

> а можно настроить NetFlow так чтоб он сам

> преобразовывал сам IP в имена DNS. (пробовал

> использовать Resolve DNS все равно отображаются

> IP и только вручную занесенные имена через

> панель управления отображаются. )

Думаю, такую проблему с этой стороны решить не получится.

На пример как определить домен, если на этом ip находится десяток-два виртуальных доменов и каждый со своим уникальным именем?

То, что можно однозначно определить, то NetFlow Analyzer определяет.

Игры с фиксированием имен сайтов, страничек и тому подобного это больше к Web-Proxy

hi sergery

i am config mikrotik netflow but this error in

"total traffic value available upto the second and application data is loaded once in 3 minutes in the database. this different is listed as unaccounted."

please help me?

thansk

Таже самая проблема.

Подскажите как решить.

Читайте также: