Как восстановить информацию после вируса петя

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

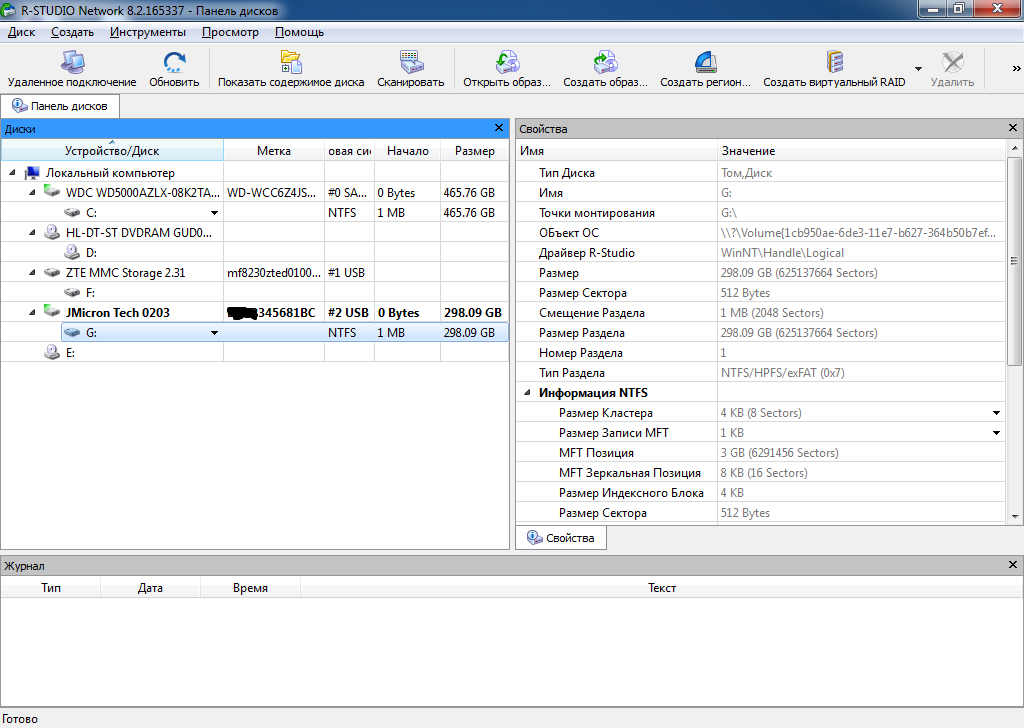

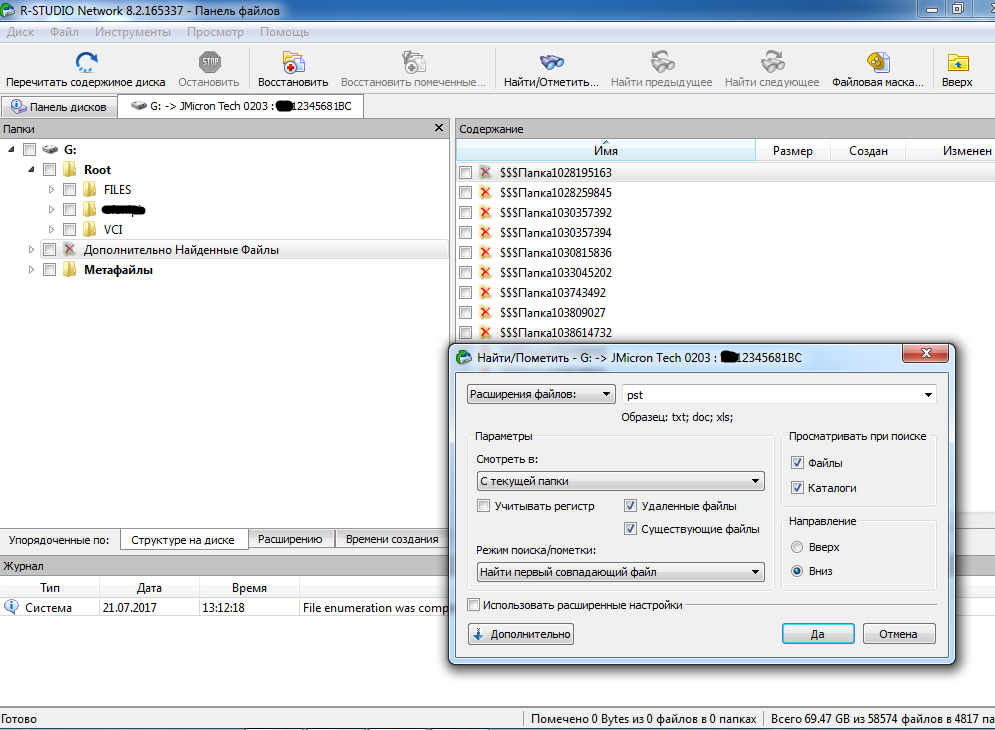

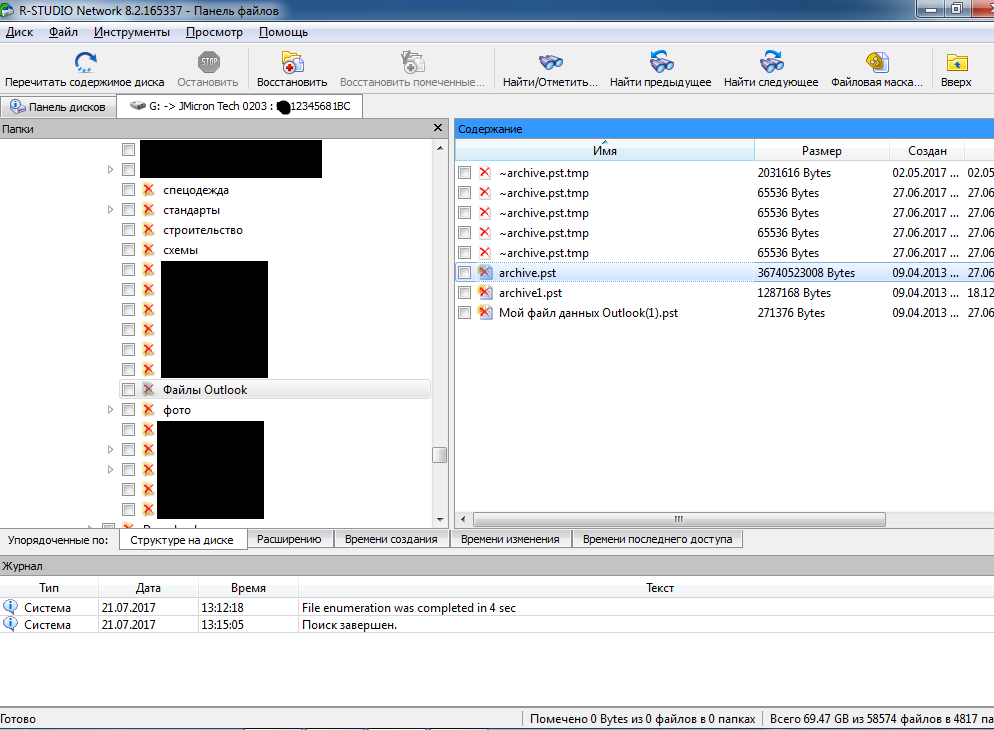

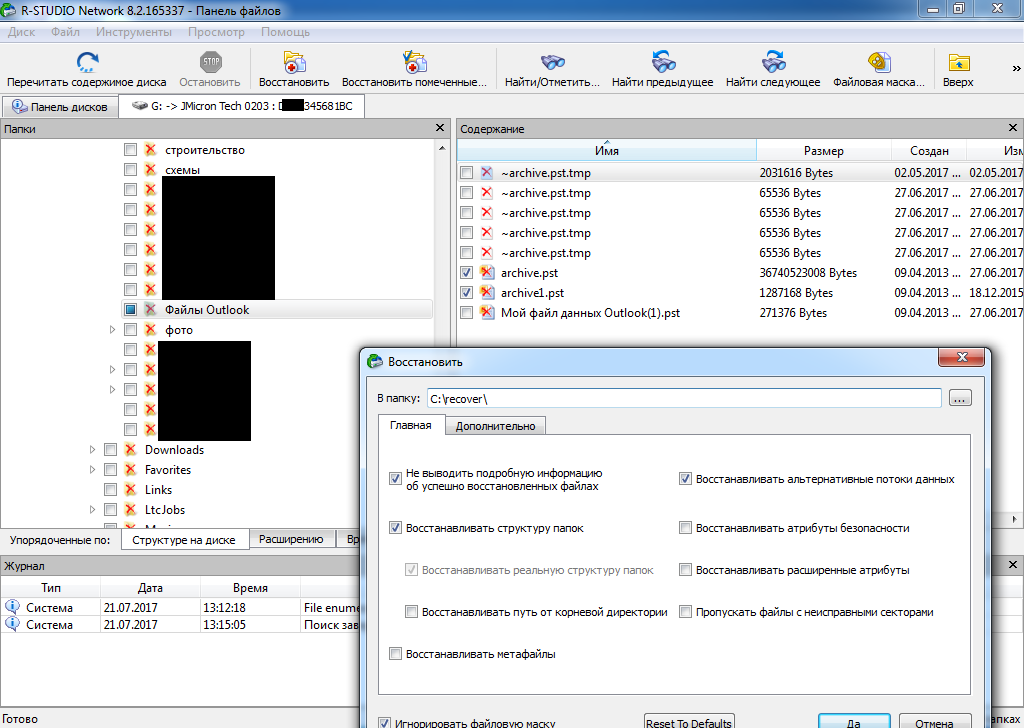

Поиск информации в Рунете по способам спасения информации с такого жесткого диска практически нет, поэтому мне пришлось опытным путем подбирать оптимальную стратегию поиска и восстановления того, что могло уцелеть. Были опробованы порядка десятка программ восстановления информации, но больше всего информации удалось вытащить при помощи программы R-Studio, о ней и пойдет речь далее, с описанием последовательности действий для спасения (все действия будут осуществляться под Windows 7, но я думаю неважно какая версия windows у вас лишь бы запустился R-studio).

Скажу сразу — вытащить можно почти все файлы, но они будут зашифрованы, кроме файлов которые не шифровались, как правило фотографии и видео. Восстановить некоторые файлы можно будет при наличии утилит, которые предусмотрели разработчики соответствующего формата файлов. На примере ниже мы рассмотрим процесс спасения файла архива от Outlook.

Итак последовательность действий:

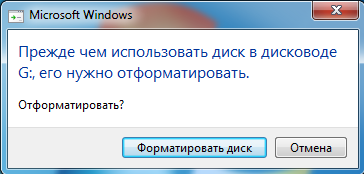

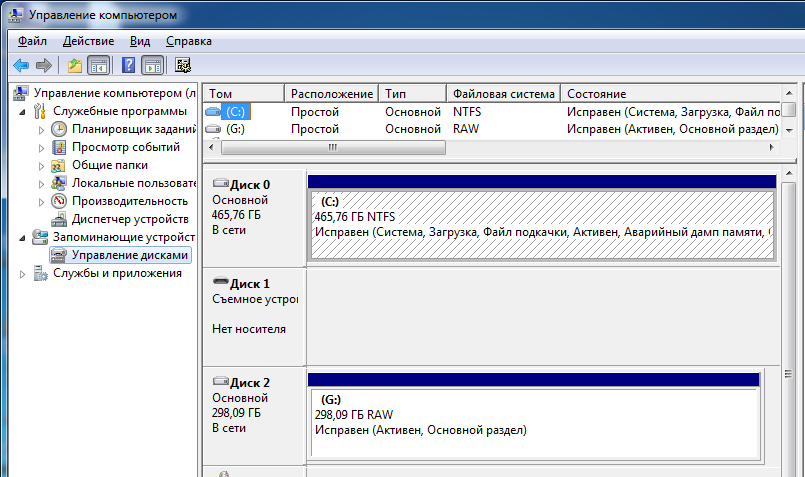

1. Подключаем неотформатированный зашифрованный диск (это ключевое требование, если диск форматировался или на нем была переустановлена ОС, то шансы восстановить хоть что-то стремятся к нулю), который прошел 2 этапа шифрования с потерей файловой системы, к ПК под управлением Windows (подключать можно как напрямую к материнской плате через порты sata/ide так и через USB адаптеры, кому как удобнее). И после загрузки ПК получаем сообщение о необходимости отформатировать вновь подключенный диск (в моем случае это диск G).

Жмем отмену. Убеждаемся, что наш диск действительно поврежден, в диспетчере дисков он определится с файловой системой RAW:

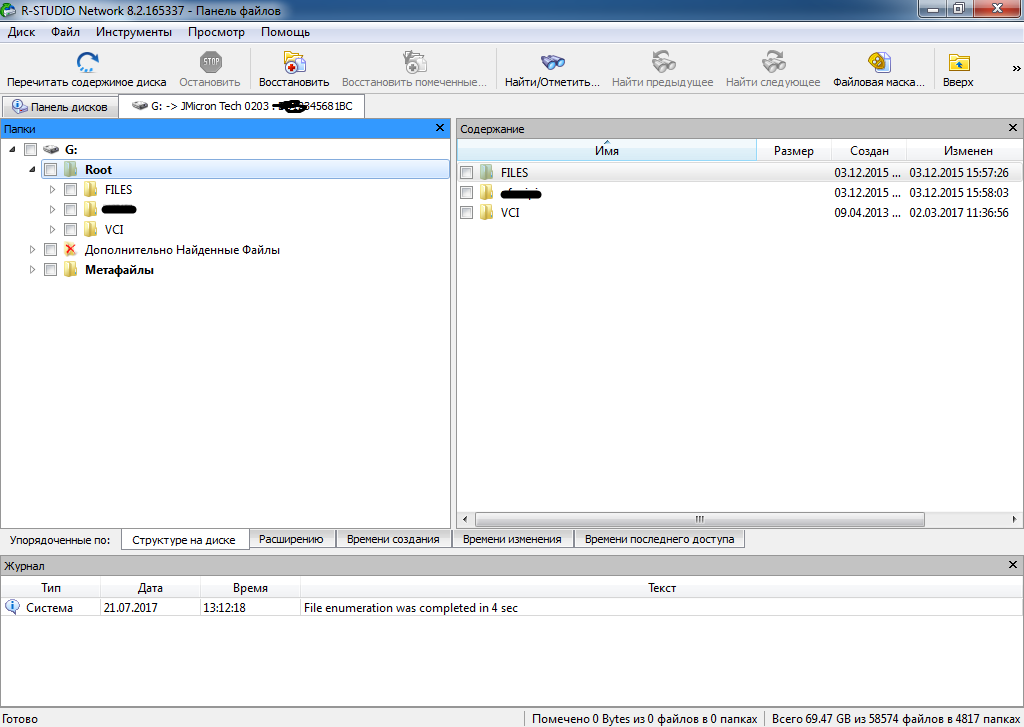

3. Нам откроется окно R-Studio с результатами сканирования (см. рис. ниже):

Прошу обратить внимание, что если посмотреть на левое меню и подняться вверх по иерархии папок, то видно, что эта папка расположена в папке учетной записи пользователя и там есть папки Desktop, Documents и т.д. Таким образом можно вытащить фото и другие файлы, которые хранились у пользователя в этих папках.

8. Восстановленный файл архива как правило поврежден и не определяется программой Outlook. К счастью у больших файлов вирус шифровал только первый мегабайт, оставляя остальное нетронутым. Поэтому нам нужно попытаться восстановить структуру архива, для этого есть несколько способов:

А) Использовать утилиту SCANPST входящую в стандартный комплект MS Office. Например в MS Office 2010 эта утилита находится в папке C:\Program Files (x86)\Microsoft Office\Office14\ если у вас 64 битной Windows и по пути C:\Program Files\Microsoft Office\Office14 при использовании 32-битной версии Windows.

Б) Использовать утилиты сторонних разработчиков. Коих можно найти много на просторах гугла.

Я использовал первый вариант и в принципе он сработал на всех ПК, которые мне принесли на восстановление.

Также прилагаю к посту ссылку на пошаговую инструкцию по работе с утилитой SCANPST.

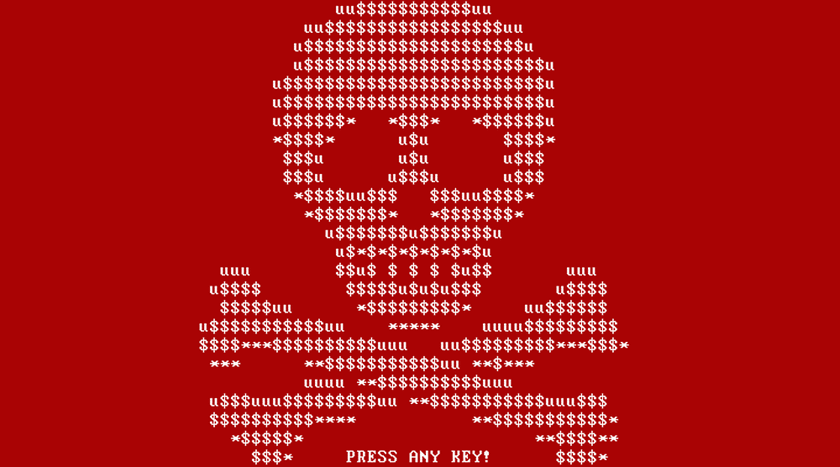

Несколько месяцев назад и мы и другие IT Security специалисты обнаружили новый вредонос – Petya (Win32.Trojan-Ransom.Petya.A). В классическом понимании он не был шифровальщиком, вирус просто блокировал доступ к определенным типам файлов и требовал выкуп. Вирус модифицировал загрузочную запись на жестком диске, принудительно перезагружал ПК и показывал сообщение о том что “данные зашифрованы – гоните ваши деньги за расшифровку”. В общем стандартная схема вирусов-шифровальщиков за исключением того что файлы фактически НЕ зашифровывались. Большинство популярных антивирусов начали идентифицировать и удалять Win32.Trojan-Ransom.Petya.A через несколько недель после его появления. Кроме того появились инструкции по ручному удалению. Почему мы считаем что Petya не классический шифровальщик? Этот вирус вносит изменения в в Master Boot Record и препятствует загрузке ОС, а также шифрует Master File Table (главную таблицу файлов). Он не шифрует сами файлы.

Вредонос Petya. Экран с предупреждением

Однако несколько недель тому назад появился более изощренный вирус Mischa, судя по всему написанный теми же мошенниками. Этот вирус ШИФРУЕТ файлы и требует заплатить за расшифровку 500 – 875$ (в разных версиях 1.5 – 1.8 биткоина). Инструкции по “расшифровке” и оплате за нее хранятся в файлах YOUR_FILES_ARE_ENCRYPTED.HTML и YOUR_FILES_ARE_ENCRYPTED.TXT.

Вирус Mischa – содержимое файла YOUR_FILES_ARE_ENCRYPTED.HTML

Сейчас фактически хакеры заражают компьютеры пользователей двумя вредоносами: Petya и Mischa. Первому нужны права администратора в системе. То есть если пользователь отказывается выдать Petya админские права либо же удалил этот зловред вручную – в дело включается Mischa. Этому вирусу не нужны права администратора, он является классическим шифровальщиком и действительно шифрует файлы по стойкому алгоритму AES и не внося никаких изменений в Master Boot Record и таблицу файлов на винчестере жертвы.

Реклама “пакета” вредоносов Mischa и Petya на одном из хакерских форумов

Заражение происходит преимущественно через электронную почту, куда приходит письмо с вложенным файлом – инсталятором вируса. Оно может быть зашифровано под письмо с Налоговой, от Вашего бухгалтера, как вложенные квитанции и чеки о покупках и.т.д. Обращайте внимание на расширения файлов в таких письмах – если это исполнительный файл (.exe), то с большой вероятностью он может быть контейнером с вирусом Petya \ Mischa. И если модификация зловреда свежая – Ваш антивирус может и не отреагировать.

Обновление 30.06.2017: 27 июня модифицированный вариант вируса Petya (Petya.A) массово атаковал пользователей в Украине. Эффект от данной атаки был колоссален и экономический ущерб пока не подсчитан. За один день была парализована работа десятков банков, торговых сетей, государственных учреждений и предприятий разных форм собственности. Вирус распространялся преимущественно через уязвимость в украинской системе подачи бухгалтерской отчетности MeDoc с последним автоматическим обновлением данного ПО. Кроме того вирус затронул и такие страны как Россия, Испания, Великобритания, Франция, Литва.

“Украинский” вариант вируса Petya

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса Mischa \ Petya. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование).Загрузить программу для удаления зловреда

Petya и Mischa - Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Как было отмечено, программа-вымогатель Mischa блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа (иногда доходит до 1000$). Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

-

Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла. Использовать инструмент “Теневой проводник” ShadowExplorer

" data-medium-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" data-large-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" class="lazyload" data-src="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?resize=392%2C515" alt="previous-versions" width="392" height="515" data-recalc-dims="1" />

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Атака вируса Petya.A за несколько дней охватила десятки стран и развилась до масштабов эпидемии в Украине, где в распространении зловреда была причастна программа для отчетности и документооборота M.E.Doc. Позже эксперты выяснили, что целью злоумышленников было полное уничтожение данных, но, как сообщает киберполиция Украины, при частичном заражении системы шанс восстановить файлы есть.

Если вирус получает права администратора, исследователи выделяют три основных сценария его воздействия:

- Компьютер заражен и зашифрован, система полностью скомпрометрирована. Для восстановления данных требуется закрытый ключ, а на экране отображается сообщение с требованием уплатить выкуп (хотя это не поможет).

- Компьютер заражен и частично зашифрован — система начала шифровать файлы, но отключением питания или другими способами пользователь остановил этот процесс.

- Компьютер заражен, но процесс шифрования таблицы MFT еще не начался.

В первом случае действенного способа расшифровки данных пока нет. Сейчас его поиском занимаются специалисты киберполиции и IT-компаний, а также создатель оригинального вируса Petya (позволявшего восстанавливать систему с помощью ключа). Если же главная таблица файлов MFT нарушена частично или вовсе не затронута, шанс получить доступ к файлам все еще есть.

В киберполиции назвали два основных этапа работы модифицированного вируса Petya:

Первый: получение привилегированных прав администратора (при использовании Active Directory они отключены). Сначала вирус сохраняет оригинальный загрузочный сектор для операционной системы MBR в зашифрованном виде битовой операции XOR (xor 0x7), после чего записывает на его место свой загрузчик. Остальная часть кода трояна записывается в первые секторы диска. На этом этапе создается текстовый файл о шифровании, но данные еще не зашифрованы.

Вторая фаза шифрования данных начинается после перезагрузки системы. Petya обращается уже к собственному конфигурационному сектору, в котором есть отметка о не зашифрованных данных. После этого начинается процесс шифрования, на экране от отображается как работа программы Check Disk. Если он уже запущен, стоит отключить питание и попробовать воспользоваться предложенным способом восстановления данных.

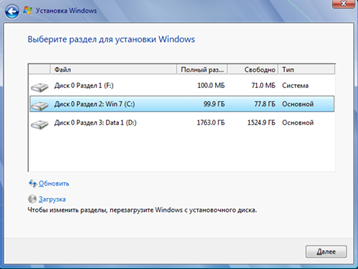

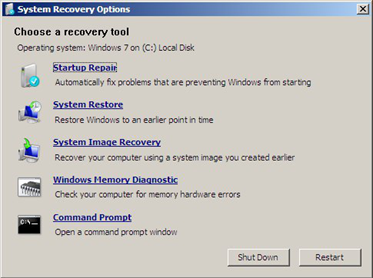

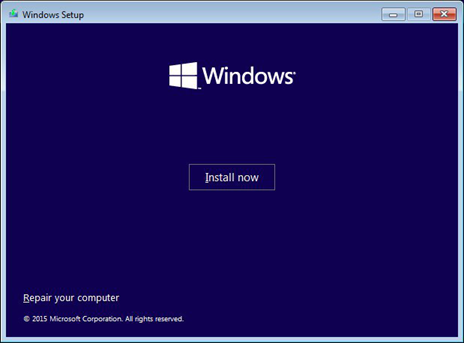

Для начала нужно загрузиться с установочного диска Windows. Если при этом будет видна таблица с разделами жесткого диска (или SSD), можно приступить к процедуре восстановления загрузочного сектора MBR. Затем стоит проверить диск на наличие зараженных файлов. Сегодня Petya распознают все популярные антивирусы.

Если процесс шифрования был начат, но пользователь успел его прервать, после загрузки операционной системы необходимо воспользоваться программным обеспечением для восстановления зашифрованных файлов (R-Studio и другие). Данные нужно будет сохранить на внешний носитель и переустановить систему.

В киберполиции опубликовали инструкцию по восстановлению загрузочного сектора для разных версий Windows.

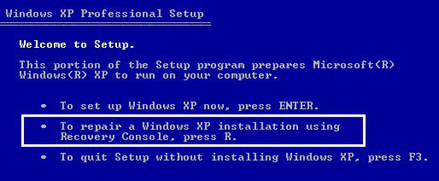

Для ОС Windows XP:

Загрузится консоль восстановления.

Если на ПК установлена одна ОС, и она (по умолчанию) установлена на диске C, появится следующее сообщение:

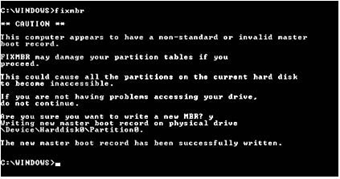

Должен появиться запрос: C: \ WINDOWS>, введите fixmbr

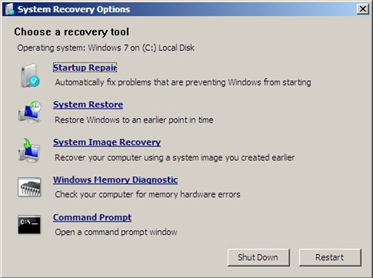

Для Windows Vista:

Подождите завершения операции. Если все прошло успешно, на экране появится сообщение о подтверждении.

Для Windows 7:

Подождите, пока операция завершится. Если все прошло успешно, на экране появится сообщение о подтверждении.

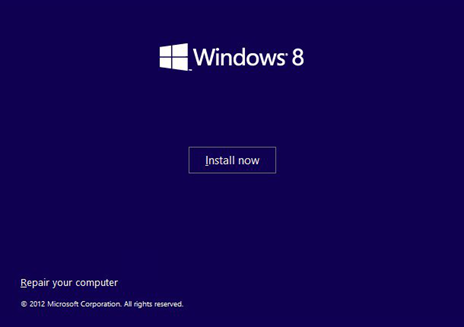

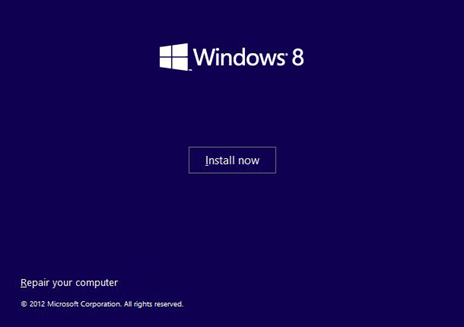

Для Windows 8:

Подождите, пока операция завершится. Если все прошло успешно, на экране появится сообщение о подтверждении.

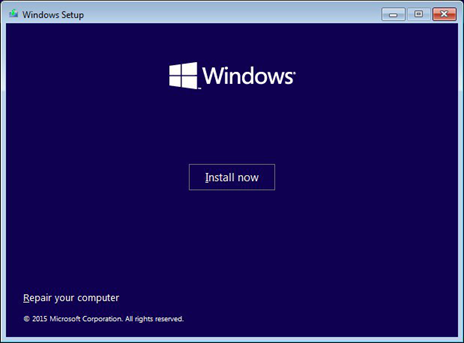

Для Windows 10:

Выберите командную строку. Когда загрузится командная строка, введите команду:

Подождите, пока операция завершится. Если все прошло успешно, на экране появится сообщение о подтверждении.

В процессе исследования вируса и его вредного воздействие на компьютеры пользователей, выявлено несколько вариантов его вмешательства (в случае предоставления вирусу права администратора при его запуске):

- Компьютеры заражены и зашифрованы (система полностью скомпрометирована). Восстановление требует знания закрытого ключа. На экране компьютеров выводится окно с сообщением о требовании уплаты средств для получения ключа разблокировки файлов.

- Компьютеры заражены, частично зашифрованы. Система начала процесс шифрования, но внешние факторы (например, отключение питания и т.д.) прекратили процесс шифрования.

- Компьютеры заражены, но при этом процесс шифрования таблицы MFT еще не начался.

Как рассказывают полицейские, что касается первого сценария — в настоящее время пока нет способа, который гарантированно проводит расшифровку данных. Решением этого вопроса совместно занимаются специалисты Департамента киберполиции, СБУ, ГСССЗИ, украинских и международных ИТ компаний.

В тоже время, в двух последних случаях есть шанс восстановить информацию, которая находится на компьютере, так как таблица разметки MFT не нарушена или нарушена частично, а это значит, что, восстановив загрузочный сектор MBR системы, машина запускается и может работать.

Ниже приведены рекомендации о возобновлении доступа к пораженной вирусом ОС (при условии, что процесс шифрования был запущен, но внешние факторы (например, отключение питания и т.д.) прекратили процесс шифрования или же процесс шифрования еще не начался из-за факторов, которые не зависели от пользователя (например, сбой в работе вируса, реакция антивирусного ПО и т.д.).

— загрузить систему с установочного диска Windows вашего ПК;

.png)

— после загрузки, если жесткие диски не зашифрованы, то загрузочная операционная система увидит их и можно приступить к процессу восстановления MBR;

— провести процедуру восстановления MBR (как это делать смотрите ниже);

Загрузится консоль восстановления. Если на ПК установлена одна ОС, и она (по умолчанию) установлена на диске C, появится следующее сообщение:

Должно появиться приглашение системы: C:WINDOWS>, введите fixmbr

Для Windows Vista:

Когда появится командная строка, введите эту команду: bootrec/FixMbr

Когда командная строку успешно загружается, введите команду:

Выберите командную строку. Когда загружается командная строка, введите следующие команды:

Когда загружается командную строку, введите команду:

Подождите, пока операция закончится. Если все успешно, на экране появится сообщение о подтверждении.

После указанных процедур

После процедуры восстановления MBR, нужно проверить диск антивирусными программами на наличие файлов с трояном.

Указанные действия также актуальны, если процесс шифрования было начато, но не закончено и пользователь отключил ПК от питания на начальных процессах шифрования. В данном случае, после загрузки ОС, надо воспользоваться программным обеспечением по восстановлению файлов (пот типу RStudio), после чего скопировать их на внешний носитель и переустановить систему.

В дополнение: если вы используете программы восстановления данных, которые записывают свой загрузочный сектор (вроде Acronis True Image), то вирус этот раздел не трогает и можно вернуть рабочее состояние системы на дату контрольной точки.

Департамент киберполиции Национальной полиции Украины опубликовал рекомендации по восстановлению доступа к компьютерам, которые были поражены в результате недавней кибератаки вируса-шифровальщика Petya.A.

В процессе детального изучения вредоносного ПО исследователями было установлено три основных сценария его воздействия (при запуске от имени администратора):

Система скомпрометирована полностью. Для восстановления данных требуется закрытый ключ, а на экране при запуске отображается окно с сообщением о требовании уплаты выкупа для получения ключа для расшифровки.

Компьютеры заражены, частично зашифрованы, система начала процесс шифрования, но внешние факторы (отключение питания и т.д.) прекратили процесс шифрования.

Компьютеры заражены, но при этом процесс шифрования таблицы MFT еще не начался.

Восстановление доступа возможно только в последних двух случаях, тогда как действенного способа восстановления полностью скомпрометированных систем пока, к сожалению, нет. Его поиском сейчас активно занимаются специалисты Департамента киберполиции, СБУ, Госспецсвязи Украины, отечественных и международных IT-компаний.

Первый: получение привилегированных прав (прав администратора). На многих компьютерах в Windows архитектуре (Active Directory) эти права отключены. Вирус сохраняет оригинальный загрузочный сектор для операционной системы (MBR) в зашифрованном виде битовой операции XOR (xor 0x7), а затем подменяет вышеуказанный сектор модифицированным загрузчиком, остальная часть кода трояна записывается в первые сектора диска. На этом этапе создается текстовый файл о шифровании, но на самом деле данные еще не зашифрованы.

Второй: после перезагрузки наступает вторая фаза работы вируса – шифрование данных, он обращается уже к своему конфигурационному сектору, в котором содержится отметка, что данные еще не зашифрованы и их нужно зашифровать. После этого начинается процесс шифрования, который имеет вид работы программы Check Disk.

Если при загрузке с установочного диска Windows будет видна таблица с разделами жесткого диска, то можно приступить к процедуре восстановления загрузочного сектора MBR. Она осуществляется следующим образом:

Для ОС Windows XР:

Загрузится консоль восстановления.

Если на ПК установлена одна ОС, и она (по умолчанию) установлена на диске C, появится следующее сообщение:

Должен появиться запрос: C: \ WINDOWS> введите fixmbr

Для Windows Vista:

Когда появится командная строка, введите эту команду:

Подождите, пока операция завершится. Если все успешно, на экране появится сообщение о подтверждении.

Для Windows 7

Загрузите Windows 7.

Выберите раскладку клавиатуры.

Когда командная строка успешно загрузится, введите команду:

Подождите, пока операция завершится. Если все успешно, на экране появится сообщение о подтверждении.

Для Windows 8

Загрузите Windows 8.

Выберите командную строку..

Когда загрузится командная строка, введите следующие команды:

Подождите, пока операция завершится. Если все успешно, на экране появится сообщение о подтверждении.

Для Windows 10

Загрузите Windows 10.

Выберите командную строку.

Когда загрузится командная строка, введите команду:

Подождите, пока операция завершится. Если все успешно, на экране появится сообщение о подтверждении.

Читайте также: