Как прикрепить вирус к ворду

![]()

Открываем Microsoft Office Word 2007, копируем подготовленную ранее склейку и вставляем в документ (можно просто перетащить файл мышкой в нужное место документа)

У нас появилось изображение с иконкой от SFX склейки и подписью о названии файла троян.exe

Название конечно можно было заранее переименовать в любое, но вот избавиться от разоблачения расширения "exe" это не помогло бы.Но мы это легко можем обойти

Сохраняем полученный документ, проследив чтобы он сохранился с расширением docx.

Теперь сохранённый документ открываем в винраре (программой WinRAR).Нам откроется следующее:

.

Далее заходим в папку word:

Затем заходим в папку media:

В папке media мы видим файл image1.wmf - это изображение.

Достаём этот файл и смотрим его размеры - в нашем случае размеры 175 X 50 пикселей.

Теперь ищем подходящую картинку соответствующего размера для замены, или рисуем сами.

Сохраняем эту картинку под названием image1, если не можете сохранить с расширением wmf, можете сохранить с расширением jpg

Если вам удалось сохранить изображение в формате wmf, то можете сразу заменить им стандартное, просто перетащив его мышкой в открытое окно винрара. Если вы сохранили изображение в формате jpg, то вам необходимо сменить расширение изображения на wmf

Изменить расширение можно при помощи Total Commander, или WinRAR.

В итоге у нас получилось следующее:

При клике по изображению запустится наша склейка и установится троян.

Изначально для внедрения в документ, склейку трояна в данном варианте, делать желательно с картинкой, чтобы на самом деле открылось аналогичное изображение, только большего размера. Вместо надписи "Теперь при клике по изображению снизу, запустится наш троян" естественно нужно написать что то другое. К примеру вы можете создать нечто вроде каталога товаров, с маленькими изображениями товаров, при клике на которые открывается более крупное изображение.

Из недостатков описанного метода склейки трояна с документом, следует отметить:

- Необходимо кликнуть в документе по изображению/ссылке для запуска трояна.

- Возможно при клике по изображению выскочит окно безопасности с вопросом "Запускать или не запускать файл".

В комментарии ниже к этой статье была информация о том,как избавится от окошка с предупреждением системы безопасности.

Часто при попытке запустить файлы, скачанные из интернета, появляется примерно такое окно:

Как Windows определяет, что файл был загружен из Интернета

Зато альтернативные потоки NTFS можно легко посмотреть в консоли обычной командой DIR с ключом /R

Просмотр альтернативных потоков NTFS при помощи команды DIR

Можно воспользоваться консольной утилитой Streams от Mark Russinovich.

Просмотр альтернативных потоков NTFS при помощи программы Streams

Для любителей оконных интерфейсов есть замечательная программа NTFS Stream Explorer, которая тоже позволяет обнаружить и посмотреть альтернативные потоки NTFS.

Просмотр альтернативных потоков NTFS при помощи NTFS Stream Explorer

Или бесплатная утилита AlternateStreamView от NirSoft.

Просмотр альтернативных потоков NTFS при помощи программы AlternateStreamView

Что же интересного записано в этом файле, а главное, как его открыть? Проще всего это делается при помощи обычного Блокнота, который входит в состав каждой Windows. Набираем в командной строке следующее:

notepad C:\setup.exe:Zone.Identifier

В Блокноте открывается содержимое альтернативного потока Zone.Identifier. Да, это самый обычный текстовый (а точнее ini) файл:

Содержимое альтернативного потока NTFS

Параметр ZoneId=3 отвечает именно за то, чтобы файл считался небезопасным, и на основании именно этого значения система принимает решение о показе предупреждения.

Хорошо, наличие спрятанного альтернативного потока мы определили, его содержимое посмотрели. А дальше-то что? А дальше можно разблокировать основной файл путем удаления альтернативного потока.

Удаление альтернативного потока через программу Streams

Удаление альтернативного потока программой NTFS Stream Explorer

Удаление альтернативного потока программой AlternateStreamView

Альтернативный поток NTFS также удаляется при разблокировке файла через меню Проводника Windows. После удаления потока файл запускается без каких-либо предупреждений.

Можно ли заблокировать файл обратно? Да, можно. Для этого, как несложно догадаться, надо создать альтернативный поток Zone.Identifier с нужным содержимым. Делается это при помощи все того же Блокнота уже знакомой нам командой:

notepad C:\setup.exe:Zone.Identifier

На запрос о создании нового файла надо ответить подтверждением.

Создание альтернативного потока NTFS вручную

Осталось записать в созданный файл потока строчки, отвечающие за блокировку основного файла, и сохранить изменения.

[ZoneTransfer]

ZoneId=3

После этого файл снова становится небезопасным со всеми вытекающими последствиями. Путем несложных экспериментов я также выяснил, что значение ZoneId=4 при попытке запустить файл приводит вот к такому интересному эффекту:

Файл полностью заблокирован

То есть файл становится полностью блокированным для запуска. Пусть ваша фантазия подскажет вам, где это можно использовать.

Напоследок хочу предупредить вас, что неразумное создание или удаление альтернативных потоков может привести к непредсказуемым последствиям, вплоть до сбоев в работе системы. Как и при работе с любыми другими внутренностями Windows, надо быть очень осторожным

Небольшой гиф-обзор инструкции (от меня)

У меня общий вопрос по вирусам.

Вот допустим я скачал файл из интернета, например, txt-файл. Затем я с помощью антивирусной программы проверяю txt-файл на вирусы.

Вирус как-то может прикрепиться к txt-файлу?

Вирус - это ведь обычная компьютерная программа.

Как программно получить путь к файлу конфигураций программы (файлу user.config)?

Задался целью программно очистить параметры программы, которые сохраняются в файле user.config.

Почему форма не прикрепляется?

файл индех такой 65

простыми не получится. механизмы работы вирусов очень сложны.

Добавлено через 21 секунду

для начала наберите в поиске "потоки NTFS"

Sapphire, т.е. берут два файла:

- txt-файл (или любой другой файл, который пользователь использует для своих целей, например, docx-файл, xlsx-файл);

- файл "Вирус". Вирус - это программа, а программа - это один или несколько файлов.

Такая примерная схема?

Добавлено через 1 минуту

SecurityLab.ru

Добавлено через 6 минут

Вот антивирусы и сканируют файлы на предмет этого вредного кода.

Если и к файлу с расширением .txt прикреплен вирус, то он все равно не сможет запуститься

Добавлено через 1 минуту

Если это точно файл с расширением txt (а не что-то типа имя_файла.txt.exe и т.п.), то не бойтесь, вред он Вам не нанесет. Существует только один "псевдо"-вирус в текстовом файле, это EICAR

Добавлено через 4 минуты

хотя habrahabr.ru/post/128628/ , но слишком много надо условий

Прочитал в интернете (цитата из интернета. Речь идёт о том, зачем нужны RTF-файлы):

Во-первых, текстовые файлы не заражаются вирусами, и в них невозможно запихнуть вредоносные макросы. Файлы *rtf совершенно безопасны, как и *txt. А вот *doc вполне способны преподнести неприятные сюрпризы.

Вопрос. Получается, что это неправда? Ведь вирусы можно встроить в сам файл и операционная система не определит - вирус перед нами или txt-файл или rtf-файл. Это может определить только антивирусная программа.

нет. при запуске txt файла запускается например по умолчанию текстовый редактор, он никак не сможет запустить исполняемый файл

Смысл тогда подсоединять вирус к текстовому файлу, если вирус не может быть активирован? Значит никто не подсоединяет вирусы к файлам? А если никто не подсоединяет вирусы к файлам, то есть ли смысл проверять на вирусы txt-файлы, скаченные из интернета?

Смысл тогда подсоединять вирус к текстовому файлу, если вирус не может быть активирован? Значит никто не подсоединяет вирусы к файлам? А если никто не подсоединяет вирусы к файлам, то есть ли смысл проверять на вирусы txt-файлы, скаченные из интернета?

но не забываем про разные вирусные хитрости, как е проблемы в названии, если не отображается расширение, то можно подумать что расширение у файла другое.

или вирусы которые создают свою папку с содержимом файлов оригинальной папки и с ее названием и при заходе туда кажется что ты заходишь в обычную папку, но тем самым при заходе запускается exe файл и происходит заражение - это на примере распространение через флеш накопители.

Ну естесственно хороший антивирус это все палит (кроме новых вирусов), но при условии хорошего эврестического анализа есть возможность обнаружить новый вирус

Loompy, я имел ввиду обычные файлы, например, txt-файлы, у которых видно расширение. Получается, что нужно, чтобы всегда отображались расширения у файлов.

А проверять нужно только особые файлы, например, exe-файлы?

Но с другой стороны - exe-файлы - это программы. Зачем их проверять? Сам вирус является программой. Если я собираюсь запустить программу, то я в любом случае разрешу запуск программы, даже если антивирус будет против, ведь не запустив программу, я не смогу воспользоваться программой.

Loompy, я имел ввиду обычные файлы, например, txt-файлы, у которых видно расширение. Получается, что нужно, чтобы всегда отображались расширения у файлов.

А проверять нужно только особые файлы, например, exe-файлы?

Но с другой стороны - exe-файлы - это программы. Зачем их проверять? Сам вирус является программой. Если я собираюсь запустить программу, то я в любом случае разрешу запуск программы, даже если антивирус будет против, ведь не запустив программу, я не смогу воспользоваться программой.

Расширение да нужно чтобы всегда отображалось в целях безопасности, ну и удобно просто, например когда надо его менять часто.

Проверять лучше исполняемый файлы, которые могут вред нанести, это и может быть и .swf вроде такое у флеша расширение.

В общем лучше проверять конечно все файлы.

У меня например касперский всегда запущен и проверяет он все файлы, те которые запускаешь проверит в первую очередь и до проверки не даст запуститься, если подозрения есть спросит, если нет запустит. (зависит от настроек)

В последних версиях Microsoft Office по умолчанию документы сохраняются в формате, основанном на Office Open XML, но Microsoft не во всем следует открытому стандарту. Вариант Microsoft часто называют MOX, Microsoft Open XML. Этот самый MOX имеет уязвимости, создающие угрозы безопасности. В этой статье мы подробно разберем одну из таких дыр, которая на момент статьи так и не закрыта.

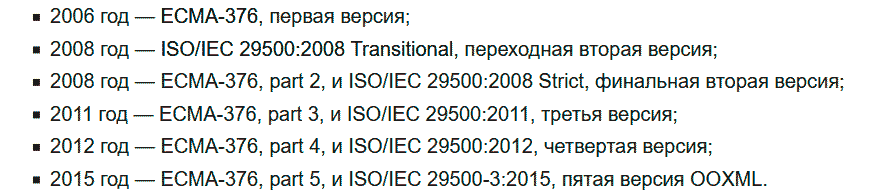

Почти сразу после публикации чернового варианта OOXML началась битва за его стандартизацию. Вот краткая хронология версий.

В 2016 году были выпущены дополнения к 5-ой версии: ISO/IEC 29500-1:2016 и ISO/IEC 29500-4:2016. Работа над стандартом продолжается, а компания Microsoft допускает все больше проприетарных особенностей его реализации в последних версиях Office. Хуже того: Microsoft не признает старые уязвимости, оставляя их в новых версиях. Вы не поверите, но описываемая в данной статье уязвимость известна с Office 2013 и актуальна вплоть до Office 2019.

Я возьму на себя смелость указать на два критичных с точки зрения безопасности недостатка MOX, унаследованных от OOXML:

- возможность легкого редактирования внутренней структуры документов;

- отсутствие проверок на злонамеренную модификацию.

Если в документ вставлен объект, загружаемый с внешнего ресурса (например, ссылка на видео), то в соответствующей секции создается легко читаемая (и так же просто изменяемая) гиперссылка. Это прямая дорога к фишингу или запуску троянов в один клик.

Описание уязвимости

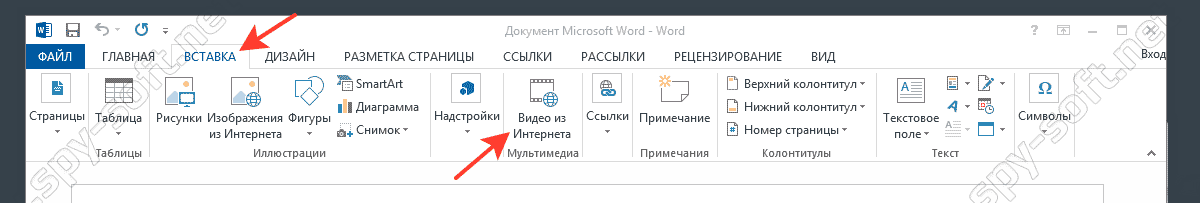

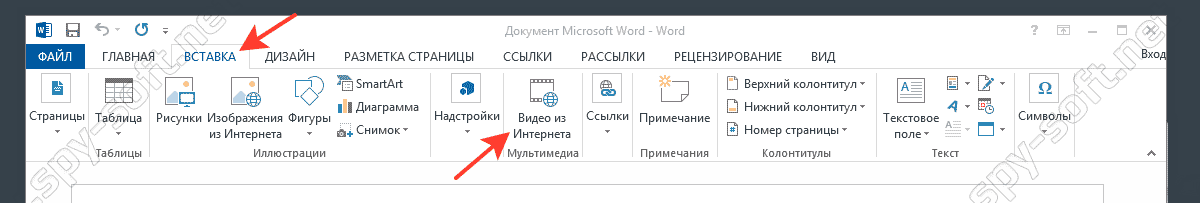

Начиная с Office 2013 в OOXML стал доступен класс WebVideoProperty. Он используется в разметке при вставке в документ онлайн-видео и описывает параметры его воспроизведения через набор атрибутов.

Поиск объекта подмены

Сохраним и закроем его. Обратите внимание, что размер файла почти не изменился. У меня он занимал несчастные килобайты. Значит, вставленное видео не сохраняется локально, а всегда запрашивается из интернета по известной ссылке.

Следующим шагом нам надо заглянуть в нутро документа. Меняем расширение .docx на .zip, открываем любым архиватором и видим содержимое.

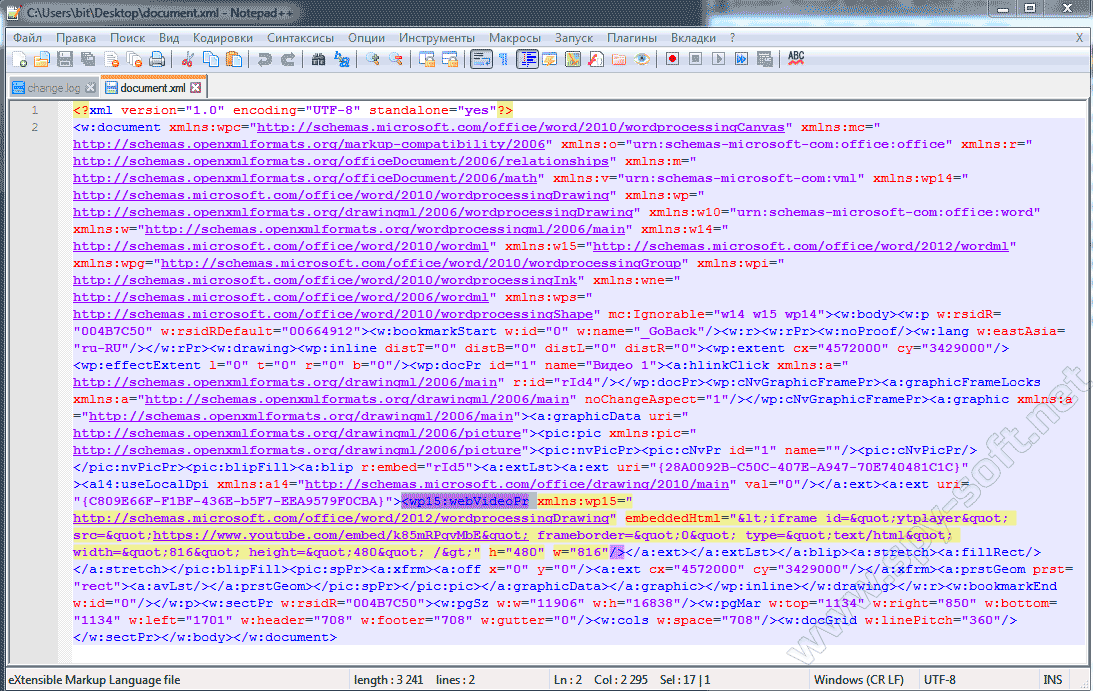

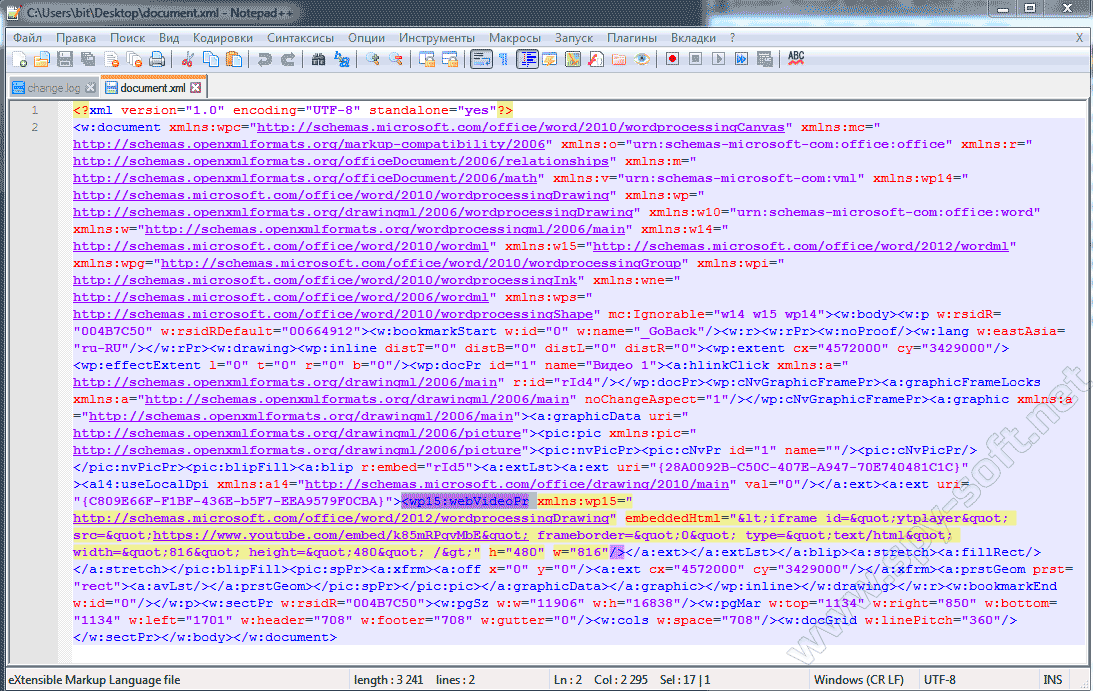

В папке \word нам нужен файл document.xml. Разархивируем и откроем его на редактирование (подойдет и простой Notepad, хотя Notepad++ намного удобнее из-за подсветки синтаксиса).

В скудной документации о классе WebVideoProperty указано, что в теле документа он именуется wp15:webVideoPr. Находим эту секцию и смотрим ее содержание.

wp15:webVideoPr в структуре файла document.xml

Конструкция изначально выглядит следующим образом:

Атрибут embeddedHtml содержит iframe YouTube, который при замене на HTML или JavaScript будет выполняться. А это не что иное, как уязвимость!

Эксплуатация уязвимости

Если внимательно посмотреть на содержимое секции, то можно заметить, что символы заменены на . Это способ записи символьных данных без использования раздела CDATA. Они указывают парсеру на то, что эта часть документа не содержит разметки. Так же мы должны поступить со всеми нашими спецсимволами.

Еще стоит отметить, что все параметры отделены друг от друга точкой с запятой. Если мы пропустим хотя бы одну из них, то при открытии документа произойдет ошибка проверки целостности файла. Правда, Word облегчает задачу, подсказывая, где именно мы ошиблись (см. скриншот).

Ошибка Word при неправильном синтаксисе document.xml

Давайте удалим все, что находится между кавычками, и попробуем вставить свой HTML-код. Сначала добавим отображаемую часть ссылки:

В нашем случае она будет выглядеть следующим образом:

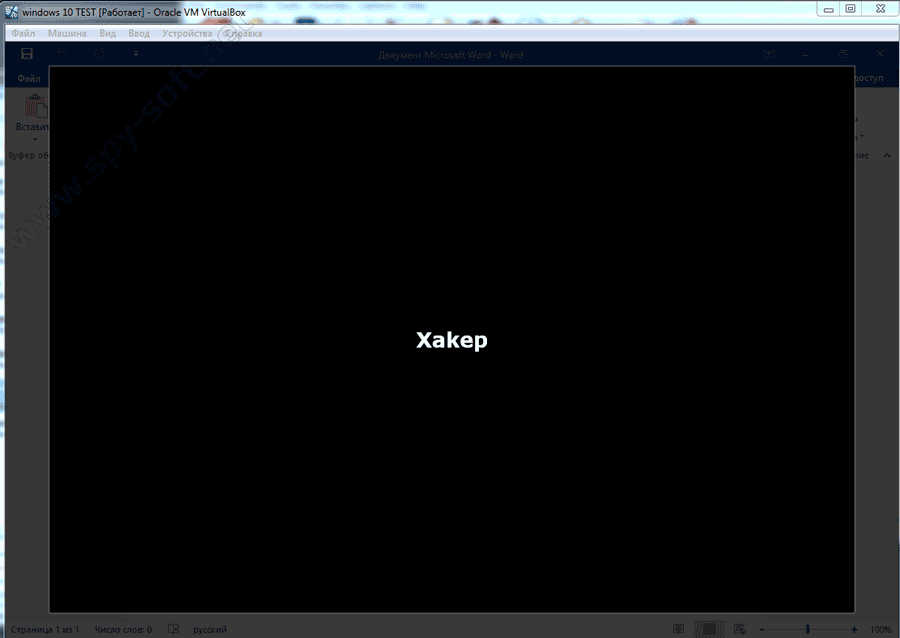

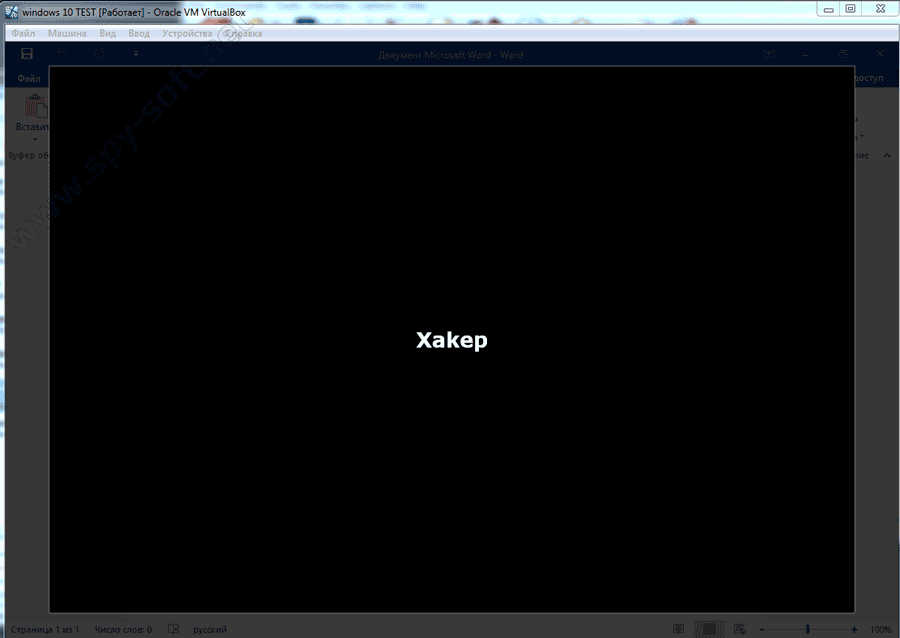

Хакер

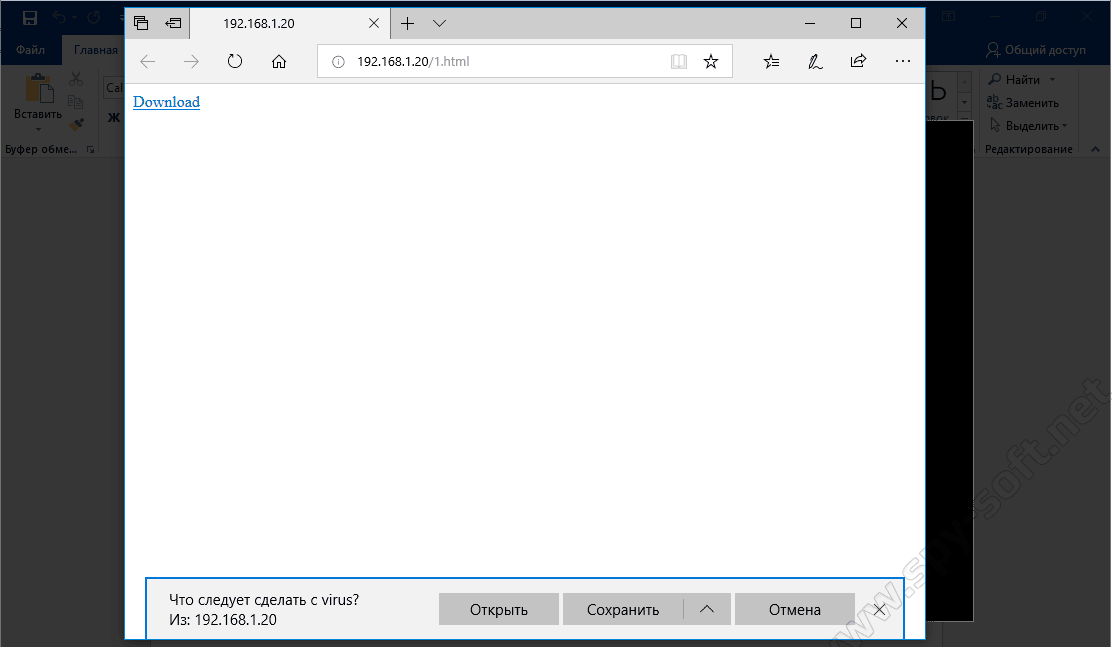

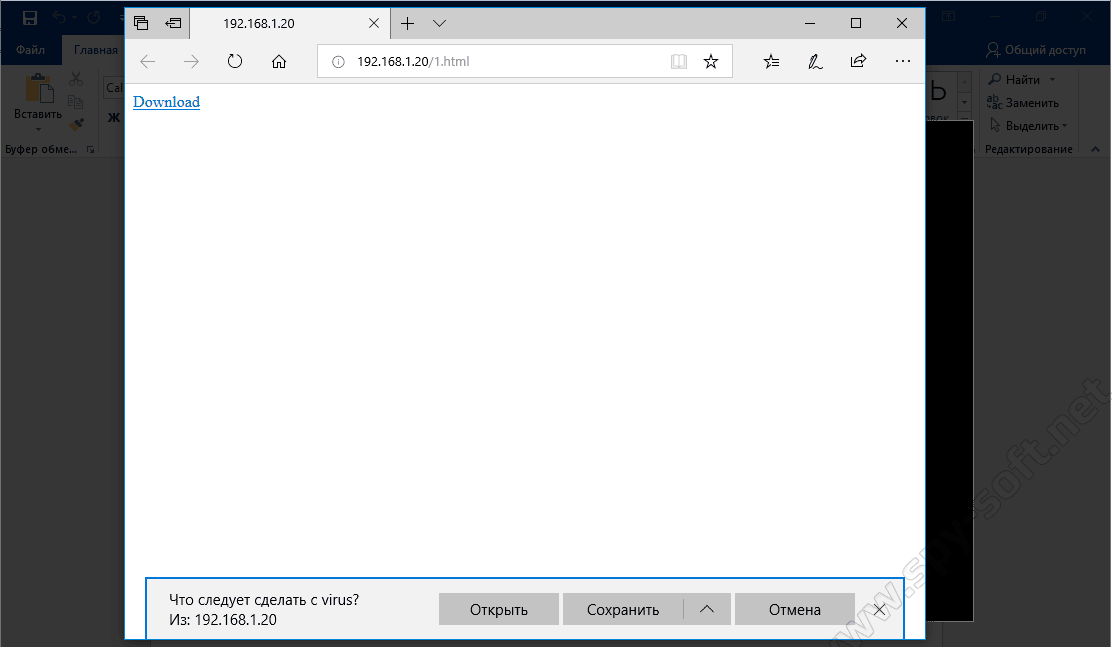

Теперь подменим исходную ссылку на ролик с YouTube своей. Например, загрузим какой-нибудь файл на компьютер жертвы.

Далее нам необходимо все это указать в embeddedHtml:

Теперь сохраним наш измененный файл и запустим его.

Для первой проверки я подготовил имитацию жертвы — компьютер с Windows 10 (1803) и MS Office 2016 Professional Plus VL x86, который мы и будем атаковать.

После запуска файла не видно ничего необычного. Открывается документ со вставленным видеороликом. При наведении курсора отображается корректная ссылка на него. Но, если нажать на воспроизведение, вместо видео отобразится наша ссылка.

Действие после активации воспроизведения

В реальном сценарии вместо хакер лучше написать что-то более подходящее для фишинга. Например, Click to begin playback.

Может быть, со времен Office 2016 уязвимость уже пофиксили? Давайте проверим, сработает ли этот способ в Microsoft Office Pro Plus 2019 и Windows 10 (1803).

Открытие фишинговой ссылки при клике в окне предпросмотра видеоролика

Примечания

Стоит уточнить ряд важных моментов. Трюк работает, если пользователь просто нажимает левой клавишей мыши на кнопку Play в превьюшке вставленного в документ видео. Так делает большинство, но продвинутые могут кликнуть с зажатой клавишей Ctrl. В этом случае начнется воспроизведение видео.

При нажатии левой кнопки мыши с клавишей Ctrl и без нее Word обращается к разным секциям документа. В первом случае он считывает подмененную ссылку из word\document.xml и предлагает выполнить переход по ней. Во втором — считывает оригинальную ссылку на видеоролик из word\_rels\document.xml.rels и запускает его.

Если же подменить адрес в обеих секциях, фишинговая ссылка будет отображаться при наведении курсора мыши на превь ролика. Такой грубый вариант атаки сработает только с самыми невнимательными пользователями.

Также заметь, что при нажатии левой кнопкой мыши с Ctrl откроется браузер, установленный по умолчанию. Если же просто кликать, то (вредоносная) ссылка всегда будет открываться в браузере. Это еще один вектор атаки при проведении пентеста.

В зависимости от версий ОС и Office, а также настроек безопасности у жертвы могут сработать другие компоненты защиты. Например, Office 2010 ограниченно поддерживает OOXML. Он предложит разрешить редактирование документа прежде, чем позволит кликнуть на превью видео. В Windows 7 IE выдаст предупреждение при открытии ссылки.

Предупреждение в Windows 7

С Windows 10 наблюдается совсем другая картина. В настройках по умолчанию (а у потенциальной жертвы они, как правило, такие) ни IE, ни Edge ни о чем не предупреждают. Ссылка открывается без дополнительных действий. Отсюда можно сделать парадоксальный вывод о том, что новая операционная система оказалась более уязвима к подобным атакам.

Для дополнительной проверки я открывал файл с измененной ссылкой в следующих офисных пакетах:

- Open Office 4.1.6;

- Libre Office 6.1.3;

- Soft Maker Office 2018.

Все они официально поддерживают OOXML, причем в точном соответствии со стандартом ISO/IEC 29500. Ни один из них не подвержен рассмотренной уязвимости, поскольку все вольности Microsoft игнорируются. Получает, что пользователь лучше защищен благодаря отсутствию поддержки проприетарной функции вставки онлайн-видео… но ведь, кроме роликов, в документы можно вставлять и другие объекты.

Выводы

В последних версиях Microsoft Office по умолчанию документы сохраняются в формате, основанном на Office Open XML, но Microsoft не во всем следует открытому стандарту. Вариант Microsoft часто называют MOX, Microsoft Open XML. Этот самый MOX имеет уязвимости, создающие угрозы безопасности. В этой статье мы подробно разберем одну из таких дыр, которая на момент статьи так и не закрыта.

Почти сразу после публикации чернового варианта OOXML началась битва за его стандартизацию. Вот краткая хронология версий.

В 2016 году были выпущены дополнения к 5-ой версии: ISO/IEC 29500-1:2016 и ISO/IEC 29500-4:2016. Работа над стандартом продолжается, а компания Microsoft допускает все больше проприетарных особенностей его реализации в последних версиях Office. Хуже того: Microsoft не признает старые уязвимости, оставляя их в новых версиях. Вы не поверите, но описываемая в данной статье уязвимость известна с Office 2013 и актуальна вплоть до Office 2019.

Я возьму на себя смелость указать на два критичных с точки зрения безопасности недостатка MOX, унаследованных от OOXML:

- возможность легкого редактирования внутренней структуры документов;

- отсутствие проверок на злонамеренную модификацию.

Если в документ вставлен объект, загружаемый с внешнего ресурса (например, ссылка на видео), то в соответствующей секции создается легко читаемая (и так же просто изменяемая) гиперссылка. Это прямая дорога к фишингу или запуску троянов в один клик.

Описание уязвимости

Начиная с Office 2013 в OOXML стал доступен класс WebVideoProperty. Он используется в разметке при вставке в документ онлайн-видео и описывает параметры его воспроизведения через набор атрибутов.

Поиск объекта подмены

Сохраним и закроем его. Обратите внимание, что размер файла почти не изменился. У меня он занимал несчастные килобайты. Значит, вставленное видео не сохраняется локально, а всегда запрашивается из интернета по известной ссылке.

Следующим шагом нам надо заглянуть в нутро документа. Меняем расширение .docx на .zip, открываем любым архиватором и видим содержимое.

В папке \word нам нужен файл document.xml. Разархивируем и откроем его на редактирование (подойдет и простой Notepad, хотя Notepad++ намного удобнее из-за подсветки синтаксиса).

В скудной документации о классе WebVideoProperty указано, что в теле документа он именуется wp15:webVideoPr. Находим эту секцию и смотрим ее содержание.

wp15:webVideoPr в структуре файла document.xml

Конструкция изначально выглядит следующим образом:

Атрибут embeddedHtml содержит iframe YouTube, который при замене на HTML или JavaScript будет выполняться. А это не что иное, как уязвимость!

Эксплуатация уязвимости

Если внимательно посмотреть на содержимое секции, то можно заметить, что символы заменены на . Это способ записи символьных данных без использования раздела CDATA. Они указывают парсеру на то, что эта часть документа не содержит разметки. Так же мы должны поступить со всеми нашими спецсимволами.

Еще стоит отметить, что все параметры отделены друг от друга точкой с запятой. Если мы пропустим хотя бы одну из них, то при открытии документа произойдет ошибка проверки целостности файла. Правда, Word облегчает задачу, подсказывая, где именно мы ошиблись (см. скриншот).

Ошибка Word при неправильном синтаксисе document.xml

Давайте удалим все, что находится между кавычками, и попробуем вставить свой HTML-код. Сначала добавим отображаемую часть ссылки:

В нашем случае она будет выглядеть следующим образом:

Хакер

Теперь подменим исходную ссылку на ролик с YouTube своей. Например, загрузим какой-нибудь файл на компьютер жертвы.

Далее нам необходимо все это указать в embeddedHtml:

Теперь сохраним наш измененный файл и запустим его.

Для первой проверки я подготовил имитацию жертвы — компьютер с Windows 10 (1803) и MS Office 2016 Professional Plus VL x86, который мы и будем атаковать.

После запуска файла не видно ничего необычного. Открывается документ со вставленным видеороликом. При наведении курсора отображается корректная ссылка на него. Но, если нажать на воспроизведение, вместо видео отобразится наша ссылка.

Действие после активации воспроизведения

В реальном сценарии вместо хакер лучше написать что-то более подходящее для фишинга. Например, Click to begin playback.

Может быть, со времен Office 2016 уязвимость уже пофиксили? Давайте проверим, сработает ли этот способ в Microsoft Office Pro Plus 2019 и Windows 10 (1803).

Открытие фишинговой ссылки при клике в окне предпросмотра видеоролика

Примечания

Стоит уточнить ряд важных моментов. Трюк работает, если пользователь просто нажимает левой клавишей мыши на кнопку Play в превьюшке вставленного в документ видео. Так делает большинство, но продвинутые могут кликнуть с зажатой клавишей Ctrl. В этом случае начнется воспроизведение видео.

При нажатии левой кнопки мыши с клавишей Ctrl и без нее Word обращается к разным секциям документа. В первом случае он считывает подмененную ссылку из word\document.xml и предлагает выполнить переход по ней. Во втором — считывает оригинальную ссылку на видеоролик из word\_rels\document.xml.rels и запускает его.

Если же подменить адрес в обеих секциях, фишинговая ссылка будет отображаться при наведении курсора мыши на превь ролика. Такой грубый вариант атаки сработает только с самыми невнимательными пользователями.

Также заметь, что при нажатии левой кнопкой мыши с Ctrl откроется браузер, установленный по умолчанию. Если же просто кликать, то (вредоносная) ссылка всегда будет открываться в браузере. Это еще один вектор атаки при проведении пентеста.

В зависимости от версий ОС и Office, а также настроек безопасности у жертвы могут сработать другие компоненты защиты. Например, Office 2010 ограниченно поддерживает OOXML. Он предложит разрешить редактирование документа прежде, чем позволит кликнуть на превью видео. В Windows 7 IE выдаст предупреждение при открытии ссылки.

Предупреждение в Windows 7

С Windows 10 наблюдается совсем другая картина. В настройках по умолчанию (а у потенциальной жертвы они, как правило, такие) ни IE, ни Edge ни о чем не предупреждают. Ссылка открывается без дополнительных действий. Отсюда можно сделать парадоксальный вывод о том, что новая операционная система оказалась более уязвима к подобным атакам.

Для дополнительной проверки я открывал файл с измененной ссылкой в следующих офисных пакетах:

- Open Office 4.1.6;

- Libre Office 6.1.3;

- Soft Maker Office 2018.

Все они официально поддерживают OOXML, причем в точном соответствии со стандартом ISO/IEC 29500. Ни один из них не подвержен рассмотренной уязвимости, поскольку все вольности Microsoft игнорируются. Получает, что пользователь лучше защищен благодаря отсутствию поддержки проприетарной функции вставки онлайн-видео… но ведь, кроме роликов, в документы можно вставлять и другие объекты.

Выводы

Читайте также:

- Научные лаборатории вирусных инфекций

- Есть ли китайский грипп в россии

- Martinelli вирус whatsapp что это

- Вирус петя роснефть выбрана не случайно

- Название китайского вируса 2020

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.