Вирус петя роснефть выбрана не случайно

Вирус-вымогатель стал причиной масштабной атаки на компании России и Украины. Он блокирует компьютеры и требует 300 долларов в биткоинах. Атака произошла около двух часов назад. Среди жертв кибератаки оказались сети "Башнефти", "Роснефти", "Евраза", ряда украинских и западных компаний. Подробости сетевого взлома - у корреспондента "Встей ФМ" Сергея Гололобова.

"На серверы компании осуществлена мощная хакерская атака", - говорится в сообщении "Роснефти". Позже стало известно о характере атаки. Многие компьютеры "единомоментно перезагрузились, после чего скачали неустановленное программное обеспечение и вывели на экран заставку вируса WannaCry". Потом последовало уточнение: причиной масштабной кибератаки все-таки стал не сам печально известный вирус WannaCry, а его клон, вирус-шифровальщик Petya. Но позднее и эта информация не подтвердилась. По сетям распространяется абсолютно новый вирус, лишь отчасти похожий на два первых, рассказал руководитель отдела антивирусных исследований "Лаборатории Касперского" Вячеслав Закаржевский .

"Это новый троян, шифровальщик, который мы не видили. Мы его назвали NotPetya. Или "Не Петя". Он использует некоторые функционал и переменные, так скажем, некоторые данные, которые использовались трояном "Петя". Поэтому изначально некоторые исследователи посчитали, что это то же самое. Но на поверку оказалось, что это гораздо более сложная и эффективная угроза. С точки зрения вирусописателя, разумеется.

В результате DoS-атаки компьютер пользователя блокировался, за его разблокировку требовали перевести 300 долларов в биткоинах, после чего ключ обещали выслать на электронную почту. Вирус, судя из описания, зашифровал все данные на пользовательских компьютерах, пояснил заместитель руководителя лаборатории по компьютерной криминалистике Group-IB Сергей Никитин .

"Судя по высему, это была почтовая рассылка с вредоносным вложением. После чего человек открывает это вложение, заражается, и заражаются компьютеры в одной локальной сети вместе с ним. В один из моментов компьютер перезагружается, вы видите черный экран, где написано, что ваши файлы зашифрованы, указан ключ, открытый для шифрования, и e-mail-адрес, по которому предлагается связаться со злоумышленниками".

Пресс-секретарь "Роснефти" Михаил Леонтьев в свою очередь заявил, что сама компания и ее дочерние общества после атаки работают в штатном режиме. В своём Twitter-сообщении компания также упоминает о "текущих судебных процедурах", связанных с многомиллиардным иском к "Башнефти". Но при этом в "Роснефти" выражают надежду, что кибератака никак с этими судебными тяжбами не связана. Хотя и без последствий проделки неизвестных пока хакеров компания оставлять не намерена. Она обратилась в правоохранительные органы с требованием расследовать инцидент.

Одной лишь "Роснефтью" список атакованных структур не исчерпывается. Подверглись хакерской атаке информационные системы таких компаний, как Evraz, большой четверки российских сотовых операторов. Новый вирус шифровальщик прорвался в компьютеры российских офисов компаний Mars, Mondeles и Nivea. Приостановил обслуживание клиентов российский филиал "Хоум кредит банка". Технический сбой у одного из крупных российских туроператоров "Анекс тура". На его сайте лишь несколько строк с просьбой уезжающим на отдых гражданам получить документы уже непосредственно в аэропорту, а для этого приехать туда не менее чем за два часа. Компьютерные преступники сегодня попробовали приостановить также деятельность украинских госорганов и ведущих бизнес-структур этой страны.

Хакеры атаковали правительство, транспорт, банки и энергетику Незалежной. Вирус отключил компьютеры в кабинете министров страны и лишил пассажиров киевского метро возможности расплачиваться за проезд банковскими картами. Возникла угроза задержки с выполнением рейсов из аэропорта "Борисполь". А самое опасное - вирус-вымогатель поразил системы экологического мониторинга Чернобыльской АЭС. Хотя, как заверяет руководство станции, радиационная угроза отсутствует. Любопытно, но в этой DoS-атаке украинские власти по привычке обвинили Россию, вполне ожидаемо не приведя никаких доказательств.

Под угрозой атаки и информационные сети западной Европы. Один из крупнейших в мире судовых грузоперевозчиков, Датская компания Maersk, сообщила, что вирус вывел из строя её IT-системы. Похожие проблемы у дочерних предприятий британской рекламной компании WPP и голландской фирмы APM. Не исключено, что вирусная интернет эпидемия прокатиться по всему миру, считает Вячеслав Закаржевский.

"География - это по большей части Россия и Украина. Но также мы видим заражения в Польше, Италии, Великобритании, Германии и Франции. Но их гораздо меньше, чем в России и Украине".

По опыту всемирной, майской атаки вируса WannaCry понадобилось всего несколько дней, чтобы заблокировать его работу. Примерно столько же, по мнению специалистов, понадобится, чтобы нейтрализовать вирус Not Petya.

Вирусу-вымогателю WannaCry пришел на смену такой же шифровальщик, но с менее замысловатым названием - Petya

. Днем 27 июня "Петя" атаковал около 80 организаций на Украине и в России. Позднее сообщения о хакерских атаках поступили из Европы и Индии. По предварительным данным, аналогичным вирусом-вымогателем были заражены компьютерные сети в Нидерландах, Франции и Испании.

На Украине была поражена правительственная сеть, в России - компании "Роснефть", Mars, Nivea и другие. В Кремле заявили, что их вирус не затронул. Между тем Киев возложил ответственность за атаку на российские спецслужбы, назвав происходящее элементом гибридной войны.

По данным Group-IB, вирус Petya.A блокирует компьютеры и не дает запустить операционную систему. За возобновление работы и расшифровку файлов он требует выкуп в размере 300 долларов в биткоинах. Масштабная атака на нефтяные, телекоммуникационные и финансовые компании в России и на Украине была зафиксирована в районе 14:00 по Москве, передает ТАСС.

По данным "Лаборатории Касперского", шифровальщик использует поддельную электронную подпись Microsoft. Технология электронной подписи кода используется для того, чтобы показать пользователям, что программа разработана доверенным автором и гарантирует, что не нанесет вреда. В "Лаборатории Касперского" полагают, что вирус был создан 18 июня 2017 года.

Для прекращения распространения вируса в Group-IB рекомендуют немедленно закрыть TCP-порты 1024-1035, 135 и 445.

Вирус Petya распространился по всему миру

Эксперты уже сообщили, что новый вирус-вымогатель Petya распространился за пределы СНГ и поразил компьютерные сети по всему миру.

Он уточнил, что Petya использует поддельную цифровую подпись компании Microsoft. По данным Райю, хакеры-вымогатели уже получили по меньшей мере семь платежей в качестве выкупа за возвращение доступа к компьютерам, атакованным вирусом.

Журналисты агентства Reuters сообщают, что хакерская атака распространилась и на страны Европы. Вирус-вымогатель проник, в частности, в компьютерные сети Великобритании и Норвегии. Кроме того, следы Petya были обнаружены и в Индии.

По информации BNS, вирус добрался и до Литвы. "Мы получили несколько сообщений и проводим их расследования", - заявил официальный представитель Службы регулирования связи Ритис Райнис, отказавшись при этом назвать предприятия, которые могли пострадать от вируса.

Об атаках на свои системы сообщила британская рекламная фирма WPP. Голландская транспортная компания APM также заявила, что ее компьютеры заражены вирусом-вымогателем. При этом снимок экрана зараженного компьютера напоминает следы атаки, которая началась на Украине.

Больше всего пострадала Украина

На Украине среди прочих атаке подверглись банки "Ощадбанк", "Пивденный", ОТП, "Приватбанк"; аэропорт Борисполь, "Укрпочта", Киевский метрополитен, "Новая почта", "Укрэнерго", "Киевэнерго", сеть заправок ТНК, канал ATR, "Киевводоканал", официальный сайт правительства, ГП "Антонов", ГП "Документ", сообщает "112.Украина".

Вице-премьер Украины Павел Розенко на своей странице в Facebook сообщил о том, что в секретариате правительства по неустановленной причине перестала работать сеть. "Та-дам! Если что, то у нас тоже сеть "легла", походу! Такую картинку показывают все компьютеры кабинета министров Украины", - написал он.

Национальный банк Украины (НБУ) уже предупредил банки и других участников финансового сектора о внешней хакерской атаке неизвестным вирусом. В НБУ также отметили, что в связи с кибератаками в финансовом секторе Украины были усилены меры безопасности и противодействия хакерским атакам, сообщается в пресс-релизе регулятора.

В "Укртелекоме" заявили, что компания продолжает предоставлять услуги доступа в интернет и телефонии, а компьютерные системы, сопровождающие колл-центр и центры обслуживания абонентов, не работают.

В аэропорту Борисполь, в свою очередь, предупредили, что "в связи с внештатной ситуацией возможны задержки рейсов". В настоящее время на официальном сайте аэропорта пассажирам недоступно онлайн-расписание рейсов.

В Киевском метрополитене заявили, что в результате атаки была заблокирована функция оплаты банковскими карточками. "Бесконтактные карты метро работают в обычном режиме", - отметили в столичной подземке.

В "Укрэнерго" сообщили, что в компании уже проводят расследование по факту кибератаки.

Кроме того, хакерская атака привела к отключению компьютерной системы мониторинга радиационного фона на Чернобыльской АЭС. Компьютеры под управлением Windows пришлось временно отключить, радиационный мониторинг промышленной площадки был переведен в ручной режим.

Как сообщили в Государственном агентстве по управлению зоной отчуждения, также не работает и официальный сайт Чернобыльской АЭС. "Все технологические системы станции работают в обычном режиме", - заверили в ведомстве.

Вирус Petya частично заблокировал работу Одесского городского совета. Ряд рабочих компьютеров, подключенных к локальной сети под управлением операционной системы Microsoft, не работает. Также определенные проблемы испытывают сотрудники ПАО "Одессагаз" и ПАО "Одессаоблэнерго".

В России вирус атаковал "Роснефть"

Компьютерные серверы "Роснефти" подверглись мощной хакерской атаке, сообщил официальный Twitter компании. Немногим позже начали поступать сообщения о заражении вирусом других компаний.

В связи с кибератакой "Роснефть" уже обратилась в правоохранительные органы. В компании надеются, что произошедшее никак не связано с текущими судебными процедурами.

"Ведомости" со ссылкой на два источника, близких к "Башнефти", пишут, что вирусом-вымогателем заражены все компьютеры "Башнефти". Вирус предупредил пользователей, что все их файлы заражены, а попытки самостоятельного восстановления бесполезны.

Сообщения о кибератаке уже прокомментировал пресс-секретарь президента Дмитрий Песков. Новая хакерская атака на системы ряда компаний в России не поставила под угрозу работу компьютерных систем администрации президента РФ и официальный сайт Кремля, сообщил он ТАСС. "(Все) работает стабильно", - заверил Песков.

Позднее Центробанк РФ сообщил о выявлении случаев заражения компьютерных систем отечественных банков в результате хакерской атаки.

"Банк России сообщает о выявлении компьютерных атак, направленных на российские кредитные организации. По информации Банка России, в результате атак зафиксированы единичные случаи заражения объектов информационной инфраструктуры. Нарушений работы систем банков и нарушений предоставления сервисов клиентам не зафиксировано", - сообщили в пресс-службе регулятора (цитата по RNS).

В настоящее время Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Банка России совместно с кредитными организациями работает над устранением последствий выявленных компьютерных атак, подчеркнули в Центробанке.

Хакерской атаке, предположительно, подверглись и все компьютеры корпоративного сервера московских ресторанов сети "Тануки - Ерш", передает ТАСС.

Пресс-служба Росэнергоатома сообщила, что все АЭС России работают в штатном режиме. Отсутствие следов хакерских атак подтвердили также в "Интер РАО", "Энел Россия", "Россетях" и "Системном операторе ЕЭС". В "Россетях" добавили, что для предотвращения возможных хакерских атак уже были приняты соответствующие меры.

Вирус-вымогатель, который блокирует доступ к данным и требует 300 долларов в биткоинах за разблокировку, известен в различных модификациях еще с 2016 года.

Вредоносная программа распространяется через спам-письмо. В частности, первые версии Petya маскировались под резюме. Когда пользователь открывал зараженное письмо, на экране появлялась Windows-программа, требовавшая прав администратора.

Если невнимательный пользователь соглашался предоставить программе соответствующие права, то вирус переписывал загрузочную область жесткого диска и показывал "синий экран смерти", предлагающий в срочном порядке перезагрузить компьютер.

Как отмечают эксперты Malwarebytes Labs, на этом этапе жесткий диск еще не зашифрован и данные можно спасти, выключив компьютер и подключив жесткий диск к другому компьютеру, чтобы скопировать информацию без потери.

После перезагрузки Petya автоматически запускает программу, маскирующуюся под утилиту CHKDSK, которая, впрочем, не проверяет жесткий диск на предмет ошибок, а шифрует его.

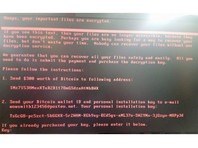

После шифрования компьютер показывает черный экран с сообщением о том, что пользователь стал жертвой вируса-вымогателя Petya. Хакеры требуют 300 долларов в биткоинах за восстановление доступа к данным.

Киев обвинил Россию в хакерских атаках

Народный депутат Верховной Рады от "Народного фронта", член коллегии МВД Антон Геращенко заявил, что кибератака под видом внедрения вируса-вымогателя была организована со стороны российских спецслужб.

"Кибератака сделана под маскировкой, что это якобы вирус, который вымогает с пользователей компьютера деньги. По предварительной информации, это организованная система со стороны спецслужб РФ. Целью данной кибератаки являются банки, СМИ, "Укрзализниця", "Укртелеком", - заявил Геращенко.

"Вирус попадал на компьютеры несколько дней, даже недель, в виде разного рода сообщений на почту. Пользователи, которые открывали эти сообщения, позволяли вирусу разойтись по всем компьютерам. Это еще один пример использования кибератак в гибридной войне против нашей страны", - продолжил он.

По словам Геращенко, в результате кибератаки "физически никто не пострадал". Он также отметил, что "Украина, как и США, Европа, является мишенью для кибератак РФ. Вы знаете, что в США проводится расследование о прямом вмешательстве в ход избирательной кампании. Мы видим сейчас такую попытку по дестабилизации экономики в СМИ. Мы и не такое переживали и это переживем", - подчеркнул депутат.

Пресс-секретарь Службы безопасности Украины (СБУ) Елена Гитлянская, в свою очередь, заявила о том, что массовые хакерские атаки на ряд украинских компаний могли быть организованы с территории РФ или Донбасса, который в Киеве считают оккупированной территорией, передает "Тиждень.ua".

До Petya был WannaCry

Предыдущая масштабная атака на организации по всему миру, орудием которой стал вирус WannaCry, произошла 12 мая. Вирус-шифровальщик массово выводил из строя компьютеры и требовал выкуп за дешифровку файлов пользователей. Сообщалось, что Россия больше других стран пострадала от WannaCry. Кибератака, в частности, затронула компанию "МегаФон", МВД, "Сбербанк", Минздрав. О попытке заражения сообщали в РЖД и Центробанке, где подчеркнули, что атака была безуспешной.

Эксперты американской компании Flashpoint пришли к выводу, что создателями вируса-вымогателя WannaСry могут быть выходцы из Южного Китая, Гонконга, Тайваня или Сингапура. В Group-IB подозревают хакеров из КНДР, которые к тому же пытались выдать себя за российских.

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Вирус-шифровальщик атаковал компьютеры десятков компаний в России и на Украине, парализовав работу в том числе государственных структур, и начал распространяться по всему миру

В РФ жертвами вируса Petya - клона вымогателя WannaCry, поразившего компьютеры по всему миру в мае, - стали "Башнефть" и "Роснефть".

В "Башнефти" вирусом заражены все компьютеры, сообщил источник в компании "Ведомостям" . Вирус шифрует файлы и требует выкупа в размере 300 долларов на биткоин-кошелек.

"Вирус вначале отключил доступ к порталу, к внутреннему мессенджеру Skype for business, к MS Exchange, думали, просто сетевой сбой, далее компьютер перезагрузился с ошибкой. "Умер" жесткий диск, следующая перезагрузка уже показала красный экран", - рассказал источник.

Практически одновременно о "мощной хакерской атаке" на свои серверы заявила "Роснефть". IT-системы и управление добычей переведены на резервные мощности, компания работает в штатном режиме, а "распространители лживых и панических сообщений будут нести ответственность вместе с организаторами хакерской атаки", заявил ТАСС пресс-секретарь компании Михаил Леонтьев.

Атака была зафиксирована около 14.00 мск, среди ее жертв на данный момент 80 компаний. Помимо нефтяников пострадали представительства Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold), сообщила Group-IB, которая занимается предотвращением и расследованием киберпреступлений.

Также об атаке на свои ресурсы сообщили металлургическая компания Evraz и банк "Хоум Кредит", который был вынужден приостановить работу всех своих отделений. По данным РБК , не менее 10 российских банков обратились во вторник к специалистам по кибербезопасности в связи с атакой.

На Украине вирус атаковал компьютеры правительства, магазины "Ашан", Приватбанк, операторов связи "Киевстар", LifeCell и "Укртелеком".

Под ударом оказались Аэропорт "Борисполь", Киевский метрополитен, "Запорожьеоблэнерго", "Днепроэнерго" и "Днепровская электроэнергетическая система".

Чернобыльская АЭС перешла на радиационный мониторинг промышленной площадки в ручном режиме из-за кибератаки и временного отключения системы Windows, сообщили "Интерфаксу" в пресс-службе Государственного агентства по управлению зоной отчуждения.

По его словам, в новой версии вируса, которая появилась 18 июня этого года, есть поддельная цифровая подпись Microsoft.

В 18.05 мск об атаке на свои серверы объявила датская судоходная компания A.P. Moller-Maersk. Помимо России и Украины, пострадали пользователи в Великобритании, Индии и Испании, сообщило Reuters со ссылкой на Агентство информационных технологий правительства Швейцарии.

Гендиректор ГК InfoWatch Наталья Касперская пояснила ТАСС, что сам вирус-шифровальщик появился более года назад. Он распространяется, в основном, через фишинговые сообщения и является модифицированной версией известной ранее вредоносной программы. "Он объединился с некоторым другим вымогателем-вирусом Misha, который имел права администратора. Это был улучшенная версия, резервный шифровальщик", - рассказала Касперская.

По ее словам, быстро побороть майскую атаку шифровальщика WannaCry удалось из-за имевшейся в вирусе уязвимости. "Если вирус такой уязвимости не содержит, то бороться с ним сложно", - добавила она.

Масштабная кибератака с использованием вируса-вымогателя WannaCry, поразившего более 200 тысяч компьютеров в 150 странах, произошла 12 мая 2017 года.

WannaCry шифрует файлы пользователя и для их расшифровки требует оплату в биткоинах, эквивалентную 300 долларам.

В России атаке, в частности, подверглись компьютерные системы министерства внутренних дел, министерства здравоохранения, Следственного комитета, компании РЖД, банков и операторов мобильной связи.

По данным в британском Центре кибербезопасности (NCSC), возглавляющем международное расследование атаки 12 мая, за ней стояли северокорейские хакеры из связанной с правительством группировки Lazarus.

По материалам СМИ

В инициативе Росгвардии по ужесточению наказания за незаконную частную охранную деятельность самое интересное - не предлагаемые санкции, а четко определенный самой молодой российской спецслужбой объект приложения силы. Фактически, планируется объявить настоящую войну многоликой армии вахтеров и администраторов.

Так теперь появился новый вирус.

Что за вирус и стоит ли его бояться

Вот так он выглядит на зараженном компьютере

Вирус под названием mbr locker 256 (который на мониторе именует себя Petya) атаковал сервера российских и украинских компаний.

Он блокирует Файлы на компьютере и шифрует их. За разблокировку хакеры требуют $300 в биткоинах.

MBR – это главная загрузочная запись, код, необходимый для последующей загрузки ОС. Он расположен в первом секторе устройства.

После включения питания компьютера проходит процедура POST, тестирующая аппаратное обеспечение, а после неё BIOS загружает MBR в оперативную память по адресу 0x7C00 и передает ему управление.

Таким образом вирус попадает в компьютер и поражает систему. Модификаций зловреда существует много.

Работает он под управлением Windows, как и прежний зловред.

Кто уже пострадал

Украинские и российские компании. Вот часть из всего списка:

Многие компании оперативно отразили атаку, но не все это сделать смогли. Из-за него не работает часть серверов.

Что касается офисной техники, компьютеров, они не работают. При этом с энергосистемой, с энергообеспечением никаких проблем нет. Это коснулось только офисных компьютеров (работают на платформе Windows). Нам дали команду отключить компьютеры. - Укрэнерго

Операторы жалуются на то, что тоже пострадали. Но при этом стараются работать для абонентов в штатном режиме.

Как защититься от Petya.A

Для защиты от него нужно закрыть на компьютере TCP-порты 1024-1035, 135 и 445. Это сделать достаточно просто:

Шаг 1 . Открываем брэндмауэр.

Шаг 5 . Повторяем действия для исходящих подключений.

Ну и второе - обновить антивирус. Эксперты сообщают, что необходимые обновления уже появились в базах антивирусного ПО.

На экране пользователям было предложено перевести $300 в биткоинах по указанному адресу, после чего пользователям якобы будет выслан ключ для разблокировки компьютеров на e-mail. Вирус, судя из описания, зашифровал все данные на пользовательских компьютерах.

Вирус распространяется или как wannacry, или через рассылку - сотрудники компаний открывали вредоносные вложения в письмах электронной почты. В результате компьютер жертвы блокировался и MFT (файловая таблица NTFS) надежно шифровалась, объясняет представитель Group-IB. При этом на экране блокировки не указано название программы-шифровальщика, что осложняет процесс реагирования на ситуацию. Также стоит отметить, что в Petya используется стойкий алгоритм шифрования и нет возможности создать инструмент расшифровки. Шифровальщик требует $300 в биткоинах. Потерпевшие начали уже переводить деньги на кошелек злоумышленников.

Днем 27 июня "Роснефть" сообщила о хакерской атаке на свои сервера. Одновременно с этим появилась информация об аналогичной атаке на компьютеры "Башнефти", "Укрэнерго", "Киевэнерго" и ряд других компаний и предприятий.

Вирус блокирует компьютеры и вымогает у пользователей деньги, он похож на .

На серверы Компании осуществлена мощная хакерская атака. Мы надеемся, что это никак не связано с текущими судебными процедурами.

По факту кибератаки Компания обратилась в правоохранительные органы.

Источник, близкий к одной из структур компании, отмечает, что все компьютеры в НПЗ "Башнефти", "Башнефть-добыче" и управлении "Башнефти" "единомоментно перезагрузились, после чего скачали неустановленное программное обеспечение и вывели на экран заставку вируса WannaCry". На экране пользователям было предложено перевести $300 в биткоинах по указанному адресу, после чего пользователям будет выслан ключ для разблокировки компьютеров на e-mail. Вирус, судя из описания, зашифровал все данные на пользовательских компьютерах.

"Национальный банк Украины предупредил банки и других участников финансового сектора о внешней хакерской атаке неизвестным вирусом на несколько украинских банков, а также на некоторые предприятия коммерческого и государственного секторов, что происходит сегодня.

В результате таких кибератак эти банки сложности с обслуживанием клиентов и осуществлением банковских операций".

Компьютерные системы столичной энергокомпании "Киевэнерго" подверглись хакерской атаке, сообщили агентству "Интерфакс-Украина" в компании.

"Мы подверглись хакерской атаке. Два часа назад вынуждены были выключить все компьютеры, ожидаем разрешения на включение от службы безопасности", – сказали в "Киевэнерго".

В свою очередь, в НЭК "Укрэнерго" агентству "Интерфакс-Украина" сообщили, что компания также столкнулась с проблемами в работе компьютерных систем, но они не являются критическими.

"Были некоторые проблемы с работой компьютеров. Но в целом все стабильно и контролировано. Выводы по инциденту можно будет сделать по итогам внутреннего расследования", – отметили в компании.

Сети "Укрэнерго" и ДТЭК, крупнейших энергетических компаний Украины, оказались заражены новой формой вируса-шифровальщика, напоминающего WannaCry. Об этом TJ рассказал источник внутри одной из компаний, непосредственно столкнувшийся с атакой вируса.

По словам источника, днём 27 июня его компьютер на работе перезагрузился, после чего система якобы начала проверку жёсткого диска. После этого он увидел, что аналогичное происходит на всех компьютерах в офисе: "Я понял, что идёт атака, вырубил свой компьютер, а когда включил, была уже красная надпись про биткоин и деньги".

Компьютеры в сети компании логистических решений Damco также поражены. И в европейских, и в российских подразделениях. Охват заражения очень широкий. Известно, что в Тюмени, например, тоже всё похекано.

Но вернёмся к теме Украины: почти все компьютеры Запорожьеоблэнерго, Днепроэнерго и Днепровской электроэнергетической системы также заблокированы вирусной атакой.

Уточняем – это не WannaCry, но подобный по своему поведению зловред.

Роснефть Рязань НПЗ – отключили сеть. Тоже атака. Помимо Роснефти/Башнефти, атаки подверглись и другие крупные компании. Сообщается о проблемах в Mondelēz International, Ощадбанк, Mars, Новая Почта, Nivea, TESA и другие.

Вирус определен - это Petya.A. Petya.A жрёт жесткие диски. Он шифрует главную таблицу файлов (MFT) и вымогает деньги за расшифровку.

Киевский метрополитен также подвергся хакерской атаке. Атакованы правительственные компьютеры Украины, магазины Ашан, украинские операторы (Киевстар, LifeCell, УкрТелеКом), ПриватБанк. Поступают сообщения об аналогичной атаке на ХарьковГаз. По словам системного администратора, на машинах была установлена Windows 7 с последними обновлениями. Павел Валериевич Розенко, вице-премьер Украины, также подвергся атаке. Аэропорт Борисполь, предположительно, также подвергся хакерской атаке.

Телеграм-канал "Сайберсекьюрити и Ко.

"По нашим данным, в результате атаки с помощью вируса-шифровальщика Petya.A пострадали больше 80 компаний в России и на Украине", – сказал он. Баулин подчеркнул, что атака не связана с WannaCry.

Для прекращения распространения вируса нужно немедленно закрыть TCP-порты 1024–1035, 135 и 445, подчеркнули в Group-IB

"Среди жертв кибератаки оказались сети "Башнефти", "Роснефти", украинских компаний "Запорожьеоблэнерго", "Днепроэнерго" и Днепровской электроэнергетической системы, также заблокированы вирусной атакой Mondelēz International, Ощадбанк, Mars, "Новая Почта", Nivea, TESA и другие. Киевский метрополитен также подвергся хакерской атаке. Атакованы правительственные компьютеры Украины, магазины Ашан, украинские операторы (Киевстар, LifeCell, УкрТелеКом), Приват Банк. Аэропорт "Борисполь", предположительно, также подвергся хакерской атаке", – указывает Group-IB.

Специалисты Group-IB также установили, что недавно шифровальщик Petya.А использовала группа Cobalt для сокрытия следов целевой атаки на финансовые учреждения.

На экране пользователям было предложено перевести $300 в биткоинах по указанному адресу, после чего пользователям якобы будет выслан ключ для разблокировки компьютеров на e-mail. Вирус, судя из описания, зашифровал все данные на пользовательских компьютерах.

Вирус распространяется или как wannacry, или через рассылку - сотрудники компаний открывали вредоносные вложения в письмах электронной почты. В результате компьютер жертвы блокировался и MFT (файловая таблица NTFS) надежно шифровалась, объясняет представитель Group-IB. При этом на экране блокировки не указано название программы-шифровальщика, что осложняет процесс реагирования на ситуацию. Также стоит отметить, что в Petya используется стойкий алгоритм шифрования и нет возможности создать инструмент расшифровки. Шифровальщик требует $300 в биткоинах. Потерпевшие начали уже переводить деньги на кошелек злоумышленников.

По материалам СМИ

В инициативе Росгвардии по ужесточению наказания за незаконную частную охранную деятельность самое интересное - не предлагаемые санкции, а четко определенный самой молодой российской спецслужбой объект приложения силы. Фактически, планируется объявить настоящую войну многоликой армии вахтеров и администраторов.

Автор канала Александр Литреев заявил, что вирус носит название Petya.A и что он действительно похож на WannaCry, поразивший более 300 тыс. компьютеров по всему миру в мае этого года. Petya.A поражает жесткий диск и шифрует главную таблицу файлов (MFT). По данным Литреева, вирус распространялся в фишинговых письмах с зараженными вложениями.

Всего в общей сложности были атакованы свыше 80 компаний в России и на Украине.

Атака вирусом-вымогателем WannaCry случилась в середине мая 2017 года и парализовала работу нескольких международных компаний по всему миру. Ущерб, нанесенный мировому сообществу масштабным вирусом WannaCry, оценили в $1 млрд.

Зловред использовал уязвимость в операционной системе Windows, блокировал компьютер и требовал выкуп. Распространение вируса было остановлено случайно одним британским программистом — он зарегистрировал доменное имя, к которому обращалась программа.

Несмотря на то что кибератака WannaCry имела планетарный масштаб, всего было зафиксировано только 302 случая уплаты выкупа, в результате чего хакеры смогли заработать $116 тыс.

Одним из ключевых докладчиков Positive Hack Days 9 станет знаменитый исследователь безопасности сетей GSM Карстен Ноль (Karsten Nohl). В студенческие годы его знали как члена сообщества Chaos Computer Club, сегодня Карстен специалист в области шифрования и безопасности данных. Подвергает сомнению и часто опровергает общепринятые идеи о проприетарном программном обеспечении. В своей работе опирается на поддержку Reliance Jio - самой быстрорастущей компании в мире.

Впервые Карстен заявил о себе в 2009 году, когда ему удалось взломать алгоритм кодирования данных в сетях GSM. На конференции Chaos Communication Congress в Берлине он первым публично продемонстрировал процесс взлома.

В 2013 году он обнаружил уязвимость в SIM-картах, которая содержалась в алгоритме шифрования DES (Data Encryption Standard) - он использовался множеством производителей и поддерживался миллионами SIM-карт. Суть атаки заключалась в отправке на телефон специального сообщения, аппарат принимал его за SMS от оператора и выдавал в ответном сообщении криптографическую подпись. Получив это, злоумышленник мог подслушивать разговоры владельца телефона, перехватывать SMS и совершать платежи. На взлом телефона у атакующего могло уйти всего пара минут.

Вместе с Якобом Леллем (Jakob Lell), исследователем компании Security Research Labs, Карстен в 2014 году сообщил об уязвимости устройств USB. С ее помощью злоумышленники могли взломать микроконтроллер и получить возможность управлять компьютером жертвы. Способ получил название BadUSB. В том же году на конференции Chaos Communication Congress Карстен Ноль и исследователь Тобиас Энгель (Tobias Engel) рассказали о серьезных уязвимостях в SS7, которые дают атакующим возможность легко перехватывать телефонные разговоры и SMS-сообщения, даже если в сотовых сетях используются самые современные стандарты шифрования. Уязвимы все телефоны и смартфоны, независимо от операционной системы.

В прошлом году Карстен Ноль и Якоб Лелль на конференции Hack In The Box поделились результатами двухлетнего исследования, в ходе которого они изучили состав обновлений безопасности, выпускаемых крупнейшими производителями устройств на базе Android . Оно показало, что многие крупные производители лишь создают видимость выхода патчей, а на деле многие баги остаются неисправленными.

Читайте также: