Как лечат вирус encoder

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Добавлен в вирусную базу Dr.Web: 2017-05-12

Описание добавлено: 2017-05-16

Запускается как системная служба Windows с именем "mssecsvc2.0" (видимое имя – "Microsoft Security Center (2.0) Service"). Червь способен принимать аргументы командной строки. Если указан хотя бы один аргумент, пытается открыть сервис "mssecsvc2.0" и настроить его на перезапуск в случае ошибки. После запуска пытается переименовать файл C:\WINDOWS\tasksche.exe в C:\WINDOWS\qeriuwjhrf, сохраняет из ресурсов троянца-энкодера в файл C:\WINDOWS\tasksche.exe и запускает его с параметром /i. Через 24 часа после своего запуска в качестве системной службы червь автоматически завершает работу.

Для собственного распространения червь инициализирует Windows Sockets, CryptoAPI и запускает несколько потоков. Один из них перечисляет все сетевые интерфейсы на зараженном ПК и опрашивает доступные узлы в локальной сети, остальные генерируют случайные IP-адреса. Червь пытается соединиться с этими удаленными узлами с использованием порта 445. При его доступности в отдельном потоке реализуется заражение сетевых узлов с использованием уязвимости в протоколе SMB.

Значительная часть дроппера представляет собой защищенный паролем ZIP-архив, в котором хранятся следующие файлы:

- b.wnry - файл с обоями Рабочего стола Windows;

- c.wnry - файл содержит адреса onion-серверов и адрес BTC-кошелька;

- t.wnry - зашифрованный файл, содержащий троянца-энкодера. Ключ для расшифровки хранится в самом файле;

- s.wnry – архив, содержащий ПО для работы с сетью Tor.

После запуска пытается установить себя в следующие папки:

- %SYSDRIVE%\ProgramData (если папка существует)

- %SYSDRIVE%\Intel

- %SYSDRIVE%

- %TEMP%

При установке создает соответствующую папку, а в ней – вложенную папку со случайным именем, затем создает в этой папке собственную копию с именем tasksche.exe.

Пытается запустить свою копию в виде системной службы со случайным именем. Если попытка не удается, создает системную службу, регистрирует в ней запуск собственной копии с использованием вызова командного интерпретатора ("cmd.exe /c path") и запускает эту службу. В случае неудачи запускается как обычное приложение.

Энкодер хранится в отдельной динамической библиотеке. Он шифрует файлы с использованием алгоритма AES-128. С помощью функции CryptGenKey энкодер создает RSA-пару, публичная часть сохраняется в файле 00000000.pky, приватная – шифруется авторским публичным ключом и сохраняется в файле 00000000.eky. Ключ генерируется для каждого шифруемого файла с использованием функции CryptGenRandom.

В зашифрованном файле сохраняется:

- маркер (8 байт): WANACRY!;

- длина зашифрованного ключа (4 байта);

- зашифрованный ключ (256 байт);

- информация о типе шифрования (4 байта);

- исходный размер файла (8 байт);

- зашифрованные данные.

В процессе шифрования создается список файлов, которые могут быть расшифрованы в тестовом режиме. Он сохраняется в файле f.wnry. Сессионный AES-ключ для расшифровки тестовых файлов шифруется вторым RSA-ключом, приватная часть которого хранится в теле троянца.

Шифровальщик содержит авторский декодер, который выполняет следующие функции:

- установка обоев рабочего стола из файла b.wnry;

- удаление теневых копий;

- отключение функции восстановления системы;

- распаковка ПО для работы с Tor из файла s.wnry или скачивание его с сайта, адрес которого хранится в файле, зашитом в c.wnry.

Декодер способен воспринимать следующие параметры командной строки (без аргументов):

- fi — извлекает ПО для работы с Tor, устанавливает соединение с портом 80 onion-серверов, указанных в конфигурации. Получает от них адрес кошелька BTC и сохраняет его в конфигурации;

- co — читает из res-файла данные о начале шифрования и, предположительно, отправляет их на onion-сервер;

- vs — удаляет теневые копии и отключает восстановление системы.

Для обмена данными с onion-серверами Trojan.Encoder.11432 использует собственный протокол. К сожалению, в настоящее время расшифровка поврежденных троянцем файлов не представляется возможной.

Для обмена информацией с удаленными серверами троянец использует собственный протокол. Можно выделить три типа сетевой активности:

- отправка сообщений авторам троянца;

- запрос имени BTC-кошелька;

- проверка оплаты выкупа.

Перед началом сеанса связи троянец проверяет наличие соединения и выбирает адрес onion-сервера из записанных в конфигурации. Для проверки работоспособности сервера соединяется с ним по 80-му порту через сеть TOR и устанавливает сессионный ключ, после чего передается полезная информация.

Передаваемые пакеты данных шифруются.

При отправке сообщений авторам троянца текст размером менее 10 символов не отсылается, вредоносная программа возвращает ошибку "Too short message!". Сообщения длиннее 1000 символов урезаются до 1000. Декодер не позволяет отправлять сообщения слишком часто (эти ограничения реализованы в самом декодере).

При нажатии на кнопку проверки платежа декодер пытается прочитать файл, содержащий публичный ключ, и файл с приватным ключом. Если чтение прошло успешно, проверяет их соответствие путем шифрования и расшифровки тестового буфера. Если файла с приватным ключом нет или он не соответствует файлу, содержащему публичный ключ, троянец обращается к своим серверам.

Отправив данные на сервер, ожидает получения расшифрованного файла eky (приватная часть RSA-ключа).

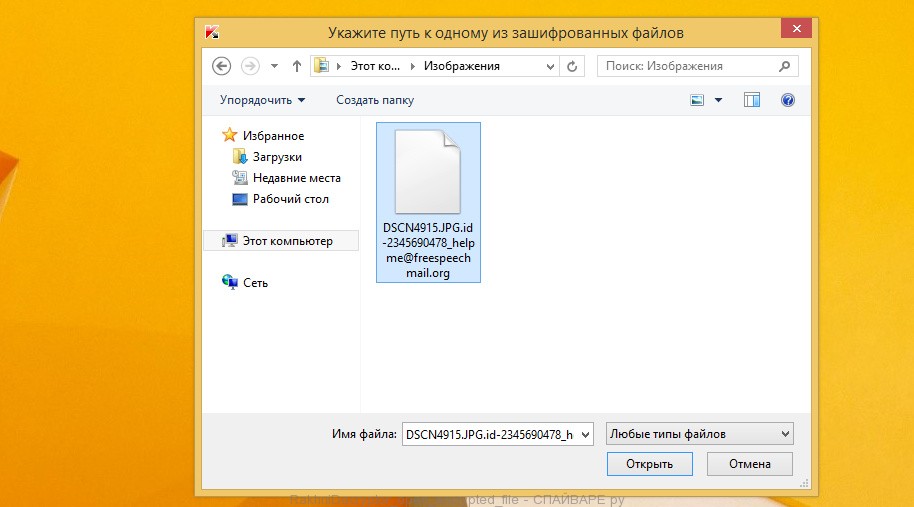

Если ваши документы, фотографии и другие файлы перестали открываться, в конце их имени добавилось .info@cryptedfiles.biz, .cryptopay@aol.com, .fud@india.com, .helpme@freespeechmail.org, .mailrepa.lotos@aol.com.CrySiS, .TREE_OF_LIFE@INDIA.COM.CrySiS, .CrySis, .locked, .kraken, .darkness, .nochance, .oshit, .oplata@qq_com, .relock@qq_com, .crypto, .helpdecrypt@ukr.net, .pizda@qq_com, .dyatel@qq_com, _ryp, .nalog@qq_com, .chifrator@qq_com, .gruzin@qq_com, .troyancoder@qq_com, .encrytped, .cry, .AES256, .enc или .hb15, то ваш компьютер заражён вирусом шифровальщиком. При попадании на компьютер, эта вредоносная программа шифрует все персональные файлы, используя очень стойкую гибридную систему шифрования AES + RSA.

Как и ранее, цель вируса Virus-encoder заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов. Вирус требует оплатить выкуп биткоинами. Если пользователь задержит перевод денег, то сумма может возрасти.

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования AES + RSA, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик Virus-encoder использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Этот вымогатель использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

После того как файл зашифрован в конце его имени добавляется одно из следующих расширений:

.info@cryptedfiles.biz, .cryptopay@aol.com, .fud@india.com, .helpme@freespeechmail.org, .mailrepa.lotos@aol.com.CrySiS, .TREE_OF_LIFE@INDIA.COM.CrySiS, .CrySis, .locked, .kraken, .darkness, .nochance, .oshit, .oplata@qq_com, .relock@qq_com, .crypto, .helpdecrypt@ukr.net, .pizda@qq_com, .dyatel@qq_com, _ryp, .nalog@qq_com, .chifrator@qq_com, .gruzin@qq_com, .troyancoder@qq_com, .encrytped, .cry, .AES256, .enc или .hb15

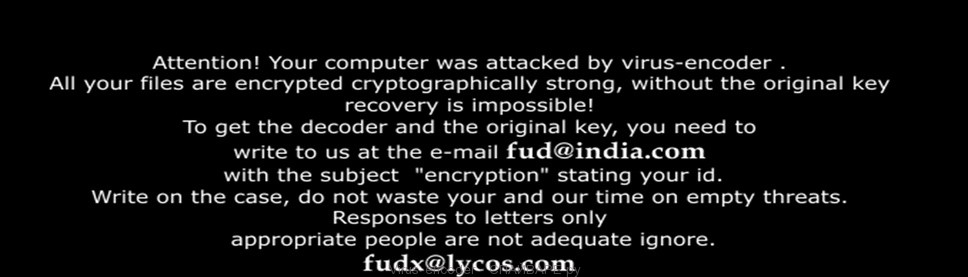

Затем вирус создаёт файл который содержит инструкцию по расшифровке зашифрованных файлов. Пример такой инструкции ниже:

Attention! Your computer has been attacked by a virus-encoder! All your files are now encrypted using cryptographically strong algorithm. Without the original key recovery is impossible. To get the decoder and the original key, you need to email us at dalailama2015@protonmail.ch Our assistance i not free, so expect to pay a reasonable price for our decrypting services. No exceptions will be made. In the subject line of your email include the id number, which can be found in the file name of all encrypted files. It is in your interest to respond as soon as possible to ensure the restoration of your files. P.S. only in case you do not receive a respons from the first email address within 48 hours, please use this alternative email address: dalailama2015@protonmail.ch

Вирус-шифровальщик Virus-encoder активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом Virus-encoder довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие на Рабочем столе сообщения о зашифровке всех файлов или появление на диске файлов с инструкцией по-расшифровке, так же является признаком заражения.

Если вы подозреваете, что открыли письмо зараженное вирусом вымогателем, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик Virus-encoder. Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Но вы можете попробовать восстановить свои файлы, используя бесплатные утилиты: RakhniDecryptor, ShadowExplorer и PhotoRec. Инструкция по их использованию приведена в разделе Как восстановить файлы зашифрованные вирусом Virus-encoder ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком. Попробуйте все три метода.

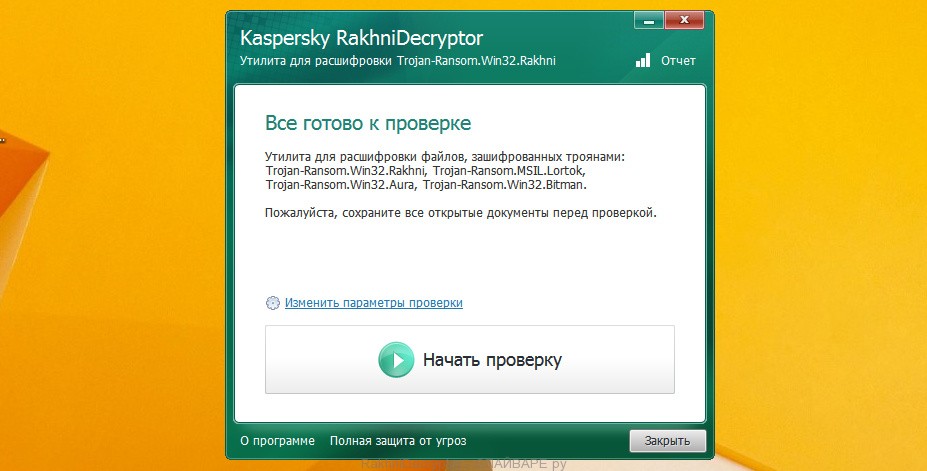

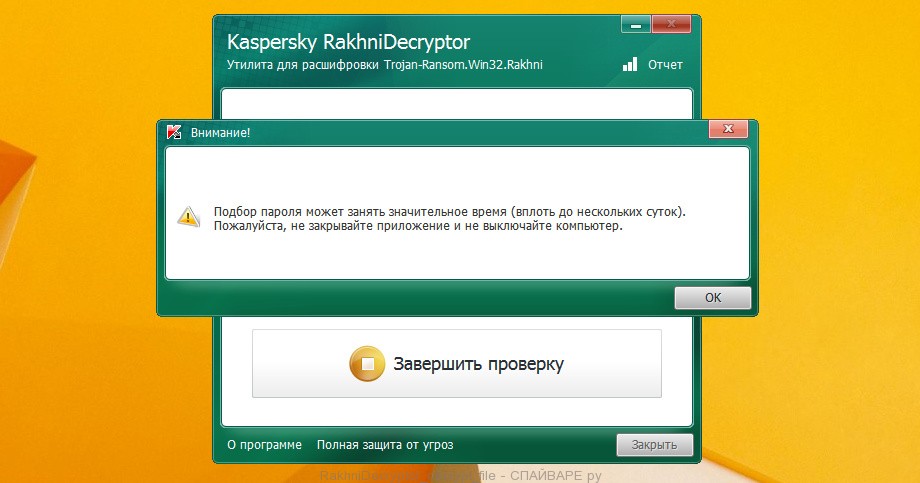

RakhniDecryptor — это бесплатная программа, созданная в лаборатории Касперского. Она позволяет определить ключ необходимый для расшифровки файлов и восстановить файлы зашифрованные вирусом-шифровальщиком.

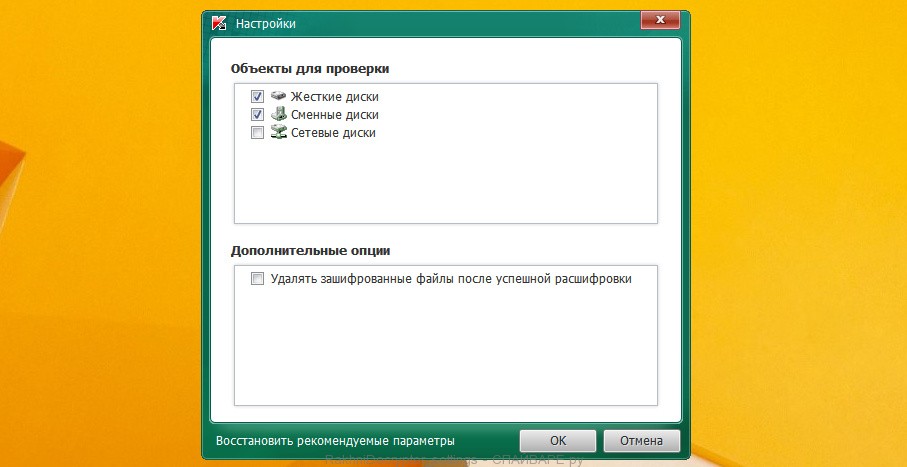

Скачайте программу RakhniDecryptor и запустите её. Вы увидите главное окно, которое показано на нижеследующем примере.

Нажмите кнопку OK для сохранения выбранных настроек.

Для запуска процедуры поиска ключа/пароля нажмите кнопку Начать проверку. В следующем окне укажите путь к одному из ваших зашифрованных файлов, выберите файл и нажмите на кнопку Открыть.

RakhniDecryptor начнет подбор ключа/пароля к зашифрованному файлу. Эта процедура может занять очень много времени, поэтому наберитесь терпения.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Virus-encoder. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Игры хакеров кончились. Теперь вирусы пишут с целью получить деньги. Зашифровать файлы, а затем потребовать выкуп за доступ к данным — классическая схема работы семейства вируса-шифровальщика. Можно ли восстановить файлы самостоятельно, и как избежать встречи с вирусом?

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Защита информации от уничтожения

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Читайте также: