Hola вирус или нет

Hola VPN – первый в мире одноранговый VPN: вместо использования парка серверов по всему миру, Hola туннелирует свои сигналы через устройства своих пользователей.

Hola VPN появился в интернете в конце 2012 года. Он принадлежал компании Hola Networks Ltd., базирующейся в Израиле. Они утверждают, что за это время обслужили более 180 миллионов пользователей. Это не типичный ВПН, а очень даже проблемный и опасный сервис, который уже был пойман с поличным на использовании интернет-соединения пользователей для совершения опасных действий.

Общая информация о Hola free VPN:

| Показатели | Характеристики |

|---|---|

| Юзабилити | Удобно и просто пользоваться |

| Лог-файлы | Журналы ведутся |

| Расположение | Неизвестно |

| Служба поддержки | Через контакт-форму, не отвечают |

| Торренты | Не работают |

| Netflix | Не работает |

| Шифрование / Протокол | Без шифрования; одноранговое туннелирование прокси |

| Цена | Бесплатно |

Что отличает Хола ВПН от конкурентов, так это то, что это, прежде всего, бесплатный сервис. Большинство VPN представляют собой платные услуги с ограниченным бесплатным пакетом, а Hola – бесплатный провайдер, который также предлагает платные подписки.

Платформы, ОС и устройства

Расширение Hola можно установить бесплатно, но вы можете использовать его только в одном браузере. С другой стороны, Hola Premium позволяет использовать расширение в нескольких браузерах, но вам необходимо зарегистрировать учетную запись для каждого браузера. Приложение Hola доступно для Android, iOS и как расширение для Windows. В отличие от расширений браузера для ПК, для использования мобильного приложения требуется подписка.

На данный момент Hola не поддерживается на маршрутизаторах, Smart TV или игровых консолях.

Преимущества Hola free VPN proxy

Положительные моменты есть даже у такого сервиса, хоть их и немного:

Расширение Hola VPN практически не снижает скорость вашего интернета, потому что не используется никакое шифрование. Это действительно Прокси, а не ВПН.

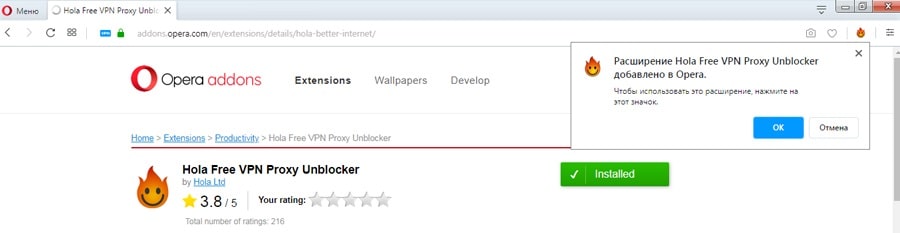

Программка без проблем устанавливается в качестве надстройки браузера в рекордно короткие сроки. Установка Hola VPN в Chrome или Яндекс Браузере требует меньше минуты, чтобы загрузить, установить, включить и начать работать.

Быстродействие приложения Hola VPN объясняется тем, что никакого шифрования нет, ресурсы задействуются минимально.

Недостатки, проблемы и риски Hola VPN

Всего два положительных момента, и много негатива. Дело не только в том, что они регистрируют ваш трафик (они делают это), не только в том, что они продают доступ к вашему интернет-соединению платным пользователям (они тоже это делают), и даже не в отсутствии какого-либо стандарта шифрования.

Это компания, которая застигнута врасплох на участии в каком-то сомнительном бизнесе. Это сервис, который делает вас беззащитными в сети. Это компания, которая пользуется вашей личной пропускной способностью интернета, ничего не выплачивая вам и заверяя, что вы пользуетесь бесплатным сервисом.

Ведение логов, как правило, самое страшное, что может делать компания VPN. Когда дело касается бесплатного VPN Hola, это еще не худшее. Многие бесплатные VPN регистрируют информацию. Обычно они пытаются скрыть этот факт с помощью технических деталей.

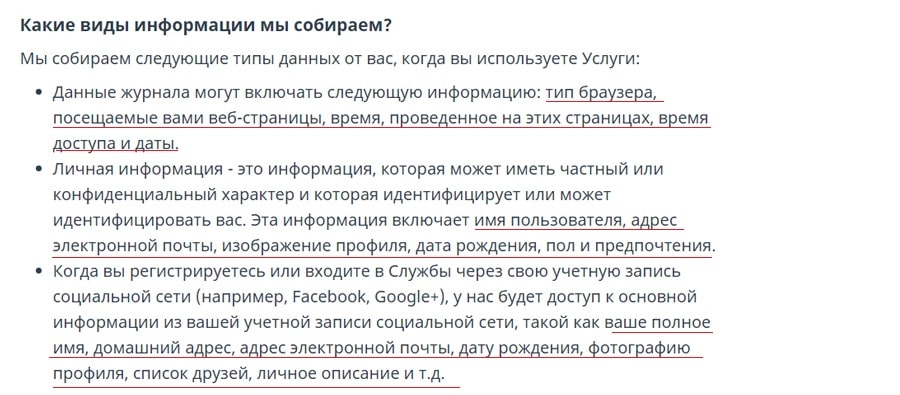

Hola никогда не заявляет на своем официальном сайте, что они не регистрирует вашу информацию. Они также никогда не заявляют открыто, что они это делают. Единственный способ узнать что-либо об их методах ведения логов – это посмотреть на их политику конфиденциальности.

Они регистрируют все о вашей интернет-активности. Какой браузер вы используете, какие веб-страницы посещаете, сколько времени вы там провели. У них есть данные о вашей активности в интернете, а также вся ваша личная информация, включая IP-адрес, который вы пытаетесь скрыть, и ваша платежная информация.

Отраслевые стандарты требуют использования протокола OpenVPN и шифрования AES-256 для обеспечения действительно безопасного и безопасного просмотра. Но Hola не типичный VPN, это одноранговая сеть. Вместо платных серверов используются каналы пользователей. Если вы подключаетесь к США, вы на самом деле подключаетесь к неактивной системе пользователя Hola в США и получаете его IP-адрес. Как и кто-то получает ваш. И вся информация абсолютно открыта, ничего не шифруется.

Хола утверждает, что эта одноранговая сеть каким-то образом делает вас более анонимным, чем шифрование военного уровня.

Hola VPN на компьютере не проходит примерно половину тестов на утечки, и это большой минус. Хорошо, что хотя бы в тестах на вирусы не было никаких проблем.

Netflix и VPN не дружат. Когда-то ВПН давали возможность разблокировать контент Netflix из любой точки планеты, но сейчас это не работает. Только некоторые топовые провайдеры могут позволить себе технологии маскировки трафика, чтобы работать с Нетфликс, остальное отсекается. Даже если ваш IP меняется, Нетфликс видит, что это ВПН, и запрещает доступ.

Торренты тоже не работают. Это официально не прописано в соглашении, но подключения не происходит.

Как указывалось ранее, у Hola нет серверов, за которые они платят и которые обслуживают. Став пользователем бесплатного сервиса, вы, по сути, становитесь сервером. Любой, кто хочет воспользоваться услугой, но не хочет позволять другим входить в сеть через их IP, должен заплатить за премиум-план.

Большой минус – отсутствие встроенного Kill Switch, который завершает сеанс пользователя VPN, если соединение обрывается.

Если вы хотите найти поддержку клиентов для Hola – удачи! Они скрывают контактную ссылку в самом низу своей страницы, как будто надеясь, что вы ее никогда не найдете. На письма они не отвечают.

Скандалы и проблемы Hola VPN

Самое главное – это то, что пользуясь сервисом бесплатно, вы превращаете свое устройство в выходной узел для других, то есть, шлюз, с которого трафик попадает в Интернет. Так что, если кто-то подключается к вашей системе через Hola и делает что-то незаконное, выглядит это так, как будто это сделали вы.

Hola привекли к себе внимание, когда выяснилось, что они использовали своих бесплатных подписчиков в качестве огромного ботнета и продавали трафик платному сервису Luminati. В 2015 году Luminati воспользовались этим огромным ботнетом, состоящим из невольных пользователей, для запуска атаки на сайт под названием 8chan.

Стоимость, планы и способы оплаты Hola VPN

Hola позиционируется как бесплатный сервис, при этом существует премиальный план, такой же, как бесплатный, только вы не позволяете другим пользователям подключаться к вашему оборудованию.

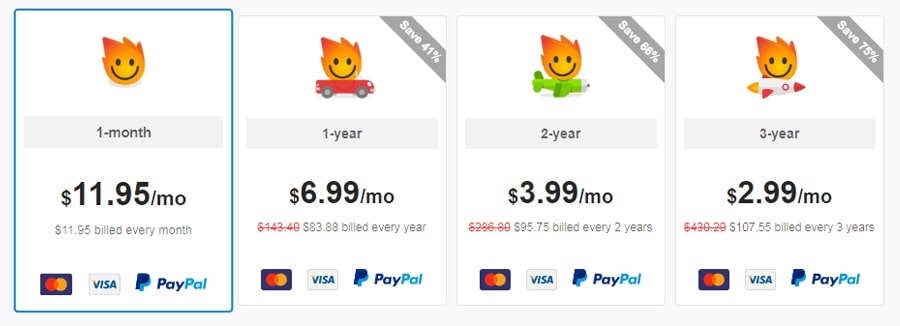

Способы оплаты – кредитные карты и PayPal, анонимных платежей нет. Премиум-план обойдется вам в $11.95 в месяц, а в годовом тарифе – $6.99 в месяц или $2,99 в месяц для 3-летнего плана. Все планы идут с 30-дневной гарантией возврата денег.

За те же деньги или даже дешевле, можно купить услуги топовых VPN (с шифрованием, отсутствием логов, круглосуточной техподдержкой и 100% анонимностью и безопасностью), например, NordVPN или ExpressVPN.

Стоит ли устанавливать Hola VPN на ПК, в браузер или на телефон

Однозначно, мы не рекомендуем этот сервис. Они регистрируют все, что вы делаете, сотрудничают с альянсами по надзору, шифрование отсутствует. Это один из наименее безопасных VPN (если его можно так назвать), который вообще существуют. Вы не можете скачивать торренты, смотреть Нетфликс, так зачем это нужно, кроме как быть частью бот-сети, которую могут использовать пользователи Luminati?

Это небезопасно и рискованно даже бесплатно, а платить за сервис такого качества кажется абсурдом.

October 25, 2017 , Posted in Ransomware | No comments

Шаги по удалению [email protected]

Если ваш ПК с Windows попал в ловушку с вирусом [email protected], и вы ищете его надлежащее решение для удаления, то вы находитесь в нужном месте. С помощью данного решения в этом руководстве вы сможете избавиться от неприятных неприятностей с легкостью и минимальными усилиями. Вам рекомендуется следовать данной инструкции, внимательно прочитав этот пост.

[email protected] – опасный файл, шифрующий вредоносное ПО, которое тайно устанавливается на целевую машину и вызывает множество раздражающих проблем. Он был разработан группой кибер-хакеров с их злым намерением и неправильными мотивами. По мере активизации этой угрозы она шифрует все сохраненные файлы и папки и делает ее полностью недоступной. Всякий раз, когда вы пытаетесь получить доступ к какой-либо из ваших данных, он отображает сообщение о выкупе экрана компьютера и завершает процесс. Из-за существования вируса [email protected] вам сложно выполнить любую задачу. Он постоянно показывает ложные сообщения оповещений и уведомления на экране компьютера и запрашивает ключ дешифрования. Чтобы получить этот ключ, он просит вас заплатить за 500 долларов или больше за штраф в следующие 96 часов. Если вы отказываетесь платить эту сумму вымогательства, она заявляет, что навсегда удаляет все ваши зашифрованные файлы.

Кроме того, он также использует преимущества лазеек безопасности и сетевых уязвимостей для удаления других вредоносных программ, таких как трояны, черви, руткиты, бэкдор и другие. Чтобы избежать таких неприятностей, рекомендуется использовать Spyhunter Anti-Malware. Это мощный инструмент безопасности, который позволяет вам постоянно искать все зараженные элементы и уничтожать их.

[email protected]-вирус бросает заметку о выкупе на экране рабочего стола, которая содержит адреса электронной почты, чтобы связаться с хакерами после успешной оплаты денег выкупа, чтобы получить ключ дешифрования. Кибер-исследователи никогда не предлагают платить за любые деньги. Это только ловушка, чтобы обманывать невинных пользователей и зарабатывать деньги в Интернете. Вы не получите ничего положительного в конце после передачи суммы в биткойн кошелек удаленных хакеров. В такой ситуации рекомендуется предпринять быстрые действия для удаления [email protected]o и всех других связанных файлов. Если эта угроза остается на более длительный срок, она может отслеживать всю вашу информацию о просмотре и собирать данные о конфиденциальности, такие как IP-адреса, банковские данные входа в систему, пароль социальных сайтов и другие. Чтобы восстановить ваши зашифрованные файлы, рекомендуется попробовать доступную резервную копию или программное обеспечение для восстановления данных сторонних производителей.

Очень похожая на другую выкупку, угроза [email protected] внедряет ваш компьютер через спам или нежелательные вложения писем. Письма, которые поступают из неизвестного адресата и имеют вложение в виде PDF, скрипта или файла слов, вызывают такие проблемы. Когда вы открываете такой файл, он автоматически добавляет вредный код и корень глубоко внутри системной памяти. Чтобы избежать таких проблем, предлагается не открывать такие электронные письма, которые выглядят подозрительными и содержать законно выглядящие идентификаторы электронной почты.

Полный метод для [email protected] с зараженных компьютеров

Метод а: Удаление вредоносных угроз с помощью ручной руководство [email protected] (Технические только для пользователей)

Метод б: Устранение подозрительных угрозы автоматического [email protected] решение (для как технических & нетехнических пользователей)

Это действительно паники ситуация, когда экран наполняется нон стоп бесполезно рекламные объявления и сообщения. Время и снова веб-страница получает переадресовывать вредные рискованные домены и пользователи являются обманом вкладывать свои деньги на бесполезные продукты и услуги.В такой ситуации прежде всего, сохранять спокойствие и не получите панику.Верите в свой технический опыт, если у вас есть необходимые компьютерные навыки и удалить [email protected], используя ручные шаги, указанные ниже. Хотя эти шаги громоздким и требует много терпения, не будет большой проблемой, если у вас есть все необходимые знания и опыт.

- Откройте панель управления и нажмите на Добавить/удалить программу. Поиск подозрительных программ, которые имеет отношения с [email protected] и удаленным их мгновенно.

- Поиск и сканировать все файлы и папки, связанные с [email protected] и мгновенно удалить их по одному

Исключить [email protected] из всех версий Windows

Для Windows XP:

На сначала нажмите кнопку Пуск и затем перейдите к меню и выберите Панель управления

Следующий выберите Установка и удаление программ

Затем найти связанные файлы и нажмите Удалить кнопку

Для Windows 7/Vista

На сначала нажмите кнопку Пуск и выберите Панель управления

Затем выберите программы и компоненты, а затем выберите удалить параметр программы

Поиск зараженных предметов, связанных с этой угрозой, гадкие

Наконец, нажмите на удалить кнопку

Для Windows 8/8.1

Сначала щелкните правой кнопкой мыши на левом углу рабочего экрана

Далее выберите для параметра панели управления

Нажмите на удалить параметр программы в разделе программы и компоненты

Узнайте все инфекционные предметы, связанные с этой угрозой

Наконец, нажмите на кнопку Удалить

Метод б: Как удалить [email protected] автоматически с помощью инструмента [email protected]

Автоматический инструмент [email protected][email protected] доказал свое наследие и преданность для обеспечения реального времени защиты от заражения тяжелой вредоносным программным обеспечением. Обнаружения шпионских программ, сканирование, удаление и др.все сделано очень согласованно, и следовательно, это первый выбор мире пользователей. Это всегда один шаг впереди угроз вредоносных программ, поскольку он получает регулярные обновления, касающиеся программы сканирования и алгоритмов. С помощью этого инструмента оптимизации хлопот бесплатно премиум система может легко получить безопасности со всеми последних вредоносных программ и инфекции.

Одна из лучших особенностей [email protected] средство [email protected] является обеспечение защиты от интернет-хакеров с защитой DNS что означает, что неполадка не незаконного доступа по IP-адресу веб-сайта. Общей безопасности и брандмауэр становится совершенно нетронутыми и мгновенно блокирует вредоносные веб-сайты, угрозы и фишинг атак домена и так далее.Источник атаки вредоносных программ полностью заблокирован, и он гарантирует, что такие угрозы не могут атаковать отмеченные ПК в будущем. Она обеспечивает надежную защиту всех опасных вредоносных программ, руткитов, троянских и так далее.

Руководство пользователя для [email protected]’Warning: Hyper-V Manager’ с инструментом автоматического [email protected]

Шаг 2: Custom Scan: это специальная функция, которая используется, если вы хотите сканировать определенной части компьютера, такие как сканирование руткитов, файлы браузера, системной памяти и особый раздел жесткого диска и так далее. Это как быстрое сканирование, которое экономит время и является столь же эффективным, как полное сканирование.

Шаг 3: Защита системы: Эта функция является все в одной безопасности функции для управления процессом, управления Active X, раздел реестра и так далее. Он блокирует все виды вредоносных записей и обеспечивает полную гарантию от нежелательного изменения внутренних параметров.

Шаг 4: Help Desk: Эта функция может прийти активно, когда вы все еще не удовлетворены производительность вашего ПК даже после завершения сканирования. Здесь пользователь может соединиться с удаленной технической службы для заказной помощи в решении конкретных проблем. Системы и пользовательские исправления системы являются ее мощной защиты механизма.

Шаг 5: Сеть караул: это специальная функция для плавного сетевого подключения и защиты от нежелательного изменения и несанкционированного доступа. Он будет защищать параметры DNS и размещение файлов.

Шаг 6: Проверка времени планировщика: Эта функция, как настроить планировщик, который позволяет пользователю сканировать их системы в заданное время, на основе ежедневной, еженедельной или ежемесячной основе.

Как защитить компьютер от атак [email protected] в будущем

Для того, чтобы избежать инфекции [email protected], это очень важно для практики безопасного просмотра. Было замечено, что в большинстве случаев, эти виды паразитов управляет их записи через Интернет. Она эксплуатирует уязвимости и пытается привлечь дополнительных вредоносных программ инфекции от фона. Так что по-прежнему осторожны, пока компьютер подключен с Интернетом и практике некоторые из метода простой профилактики как указано ниже.

- Остерегайтесь неизвестные подозрительные ссылки и избегать нажатия на них.

- Не загружайте неизвестных прибыльный freeware, потому что они, как правило, содержат скрытые коды с ними.

- Не получить манипулировать с невероятными предложениями, торговые преимущества, Лаки схем или победитель мошенничества и др.

- Не загружайте подозрительные плагины и дополнения, которые утверждает, предоставляют дополнительные возможности бесплатно, но на самом деле загружает пакеты вредоносного программного обеспечения.

- Отключите все дополнительные программы, которые используются очень меньше, таких как Active X, подозрительные файлы cookie и расширение и др.

- Удалить временные файлы, записи реестра неизвестных, печенье и др. на регулярные промежутки времени.

Удалите [email protected], сразу же после того, как он получает обнаружили, как это не только ограничивает производительность системы, но и компромиссы с безопасностью данных и приводит к личной кражи личных данных.

В случае, если ваш Mac OS был инфицирован с [email protected], и вы ищете для мгновенного решения затем MacKeeper является одним из мощных приложений вы можете выбрать. Он способен дать вам простое и быстрое решение для лечения проблем, связанных с этой инфекционной программами.Используя инструмент, вы можете сделать ваш Mac PC быстрый, чистый и безопасный от всех видов вредоносных угроз.Он имеет построить большую репутацию среди пользователей в очень короткий промежуток времени из-за его быстрого и эффективного [email protected] процедуры. Ниже приведены шаги, вы должны следовать, чтобы установить MacKeeper и удалить [email protected] на Mac OS:

Шаг 1: Сначала вам необходимо скачать и установить MacKeeper ресурсном по данной ссылке

Шаг 2: Затем пойти найти & исправить параметр, чтобы проверить текущее состояние Mac и затем нажмите на исправление элементов, безопасно устранить все зараженные файлы

Шаг 3: Если параметр найти & Fix не решает все ваши вопросы, вы можете воспользоваться Geek по требованию чтобы получить помощь от технического эксперта.

MacKeeper является передовой инструмент, который поставляется вместе с 16 другими приложениями. Вы можете установить несколько других необходимых инструментов, которые будут улучшить всю работу Mac и помогает вам несколькими способами. Ниже приведены некоторые большие функции поставляется в комплекте с ним:

Восстановление файлов: С помощью этой функции, вы можете восстановить ваши важные файлы, которые были ошибочно удалены из корзины.

Файлы Finder: Вы можете легко собрать потерянные или неправильно файлы в Mac, используя эту функцию MacKeeper

Обеспеченность интернета: Эта функция помогает ваш Mac от всех видов вредоносных программ, таких как рекламное по, троянов, руткитов, бэкдор ПК, червей и других. Он также защищает Mach от схем фишинга, кражи личных данных и несколько других Интернет мошенничества.

Анти-Вор: Если ваш Mac получает украден, вы можете отслеживать его местоположение и может также сделать снимок вор с функцией iSight

Использование места на диске: это поможет вам увидеть размер файлов и папок на жестком диске и держит вас в курсе файлов, принимая огромный жесткий диск ресурса.

Громкий скандал недавно разразился вокруг популярного бесплатного пирингового сервиса Hola, основной целью которого является обеспечение анонимного серфинга. Помимо выявления ряда уязвимостей, которые непосредственно подвергают пользователей Hola риску, исследователи также обвинили

Здравствуй и прощай

Hola представляет собой бесплатный сервис, который перенаправляет трафик по примеру любой другой p2p-сети, что обеспечивает и анонимный серфинг, и доступ к онлайновым ресурсам, блокированным по каким-либо причинам, — от цензуры до региональных ограничений со стороны медиакомпаний.

Злоключения сервиса #Hola, или Опять про бесплатный сыр. #бизнесбезугроз

Бесплатная и функциональная Hola предлагает отдельный клиент для Windows, плагины для Firefox и Chrome, а также приложения для Android. Неудивительно, что сервис довольно популярен: сайт Hola утверждает, что в мире — 46 миллионов пользователей. Популярность придаёт Hola силу и размах, а также, к сожалению, плодит злоупотребления.

Согласно Threatpost, в конце мая эксперты по безопасности опубликовали весьма критический доклад об Hola, открыв большое количество возможных фатальных уязвимостей, которые подвергают пользователей опасности раскрытия информации, считывания локальных файлов и удаленного выполнения кода.

Исследователи также раскрыли, что Hola ведет и другой бизнес, Luminati, который продает доступ к сети Hola тем, кто готов платить за него до $20 за Гбайт. Основатель Hola Офер Виленски, по существу, подтвердил, что претензии по делу.

Некоторые из прочих их выводов об Hola тоже довольно тревожны:

Исследование

На самом деле похоже, что изучение безопасности Hola началось после истории с DDoS-атакой, направленной против довольно спорного сервиса сообщений 8chan. По словам основателя 8chan Фредерика Бреннана, нападение шло из сети Luminati/Hola.

#Hola — своеобразный #ботнет, который может использоваться в дурных целях, говорят эксперты. #бизнесбезугроз

Злоумышленник, как утверждает Бреннан, воспользовался сетью Luminati для рассылки за 30 секунд тысяч легитимно выглядящих запросов POST на post.php 8chan, что повлекло стократный рост пикового трафика и сбой PHP-FPM. Законные на вид запросы POST также означали, что отразить такую атаку составит немалого труда.

Нападения, как сообщается, осуществлялись неким BUI, по-видимому, известным спамером. Основатель Hola Офер Виленски заявляет, что после отключения аккаунта BUI у 8Chan больше не было никаких проблем.

Позже сам Виленски сказал, что Luminati проверяет коммерческих клиентов, прежде чем дать им воспользоваться сетью Hola, и что вышеупомянутый BUI просто проскользнул сквозь сеть, что является из ряда вон выходящим случаем. Якобы.

Исследователи, однако, пообщались с неназванным менеджером по продажам Luminati, который прямо утверждал, что правила в сети не соблюдаются жёстко: «Мы не имеем ни малейшего понятия, что вы делаете на нашей платформе«.

Что касается реакции Hola в целом, то она в лучшем случае вызывает вопросы. Они утверждают, все делают ошибки, и это верно. Но они признали только две уязвимости, в то время как исследователи утверждают, что обнаружили шесть. Кроме того, эксперты заявили, что дыры до сих пор не заделаны, Hola всего лишь сломала безвредный инструмент для проверки на уязвимости, разработанный исследователями.

Так что обвинение в силе.

За что платишь, то и получаешь

Конечно, эта история оставляет, по крайней мере, кое-какое пространство для некоторых сомнений и дополнительных вопросов. Например, кто эти эксперты, и насколько можно верить их расследованию?

Исследователи предоставили список своих имен/прозвищ и веб-контактов (в Twitter, по большей части), и кажется, что они – те, за кого себя выдают: активные эксперты и тестировщики безопасности.

Насколько обоснованы их претензии? Они представили технические рекомендации и видео, демонстрирующее, как их показательный эксплойт запускает калькулятор в Windows. Насколько это убедительно? Вам судить. В настоящее время в медиа появляется много сообщений о проблеме Hola, и в самой Hola — по крайней мере, частично — признали проблемы, хотя, похоже, что они предпочитают сохранять их в тайне. Тем не менее, компания заявила, что наймёт начальник службы безопасности в ближайшие недели, чтобы повысить уровень безопасности.

Основной вопрос здесь, опять же, в реальной цене бесплатных предложений. Позиция Hola в этом отношении почти честная: хотите бесплатные услуги? У вас есть что-то, что пригодится нам — ваши незадействованные или почти незадействованные ресурсы. Если не хотите, чтобы мы ими пользовались, у нас есть для вас платный вариант.

Так что, в сущности, ниточки-то тянутся, и, вероятно, их даже больше, чем кто-либо рассчитывал.

.fairytail (email-hola@all-ransomware.info.ver…) – это очередная модификация шифровальщика Trojan-Ransom.Win32.Cryakl известного антивирусным лабораториям еще с сентября 2017 года.

Заражение, как и в случае, с десятками других подобных шифровальщиков происходит приемущественно по вине пользователей. Вирус попадает в систему через почтовые вложения, замаскированые под важную информацию (счета-фактуры, уведомления официальных органов и банков, коммерческие документы разных форматов). Далее шифровальщик распространяеться по локальной сети и может шифровать данные на компьютеах и серверах, сетевые папки и диски.

Зашифрованые файлы имеют вид email-hola@all-ransomware.info.ver-CL 1.4.0.0.id-2592453049-12.01.2018 14@12@295571514.fname-12.09.xlsx.fairytail.

ATTENTION!All your files are encrypted with cryptographically strong algorithm, and without original decryption key recovery is impossible.

To get your unique key and decode files, you need to write us at email written below during 72 hours, otherwise your files will be destroyed forever!

hola@all-ransomware.info

К сожалению расшифровать файлы практически невозможно. Но есть вероятность частичного восстановления важной информации. Следуйте инструкциям ниже.

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса hola@all-ransomware.info. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование). Загрузить программу для удаления шифровальщика .fairytail.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в не зашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

-

Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла. Использовать инструмент “Теневой проводник” ShadowExplorer

" data-medium-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" data-large-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" class="lazyload" data-src="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?resize=392%2C515" alt="previous-versions" width="392" height="515" data-recalc-dims="1" />

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Читайте также: