Что за вирус vbs siggen 7442

Список уроков.Как ОФОРМИТЬ ДНЕВНИК. Здесь я собрала всё самое Основное, И НЕОБХОДИМО.

Удобные flash-генераторы для подборки нужного вам цвета! Очень удобные flash-генерат.

Знаменитые фильтры KPT 6 для Фотошопа Чтобы посмотреть эффекты, нужно нажать на название фильт.

Инструкция для Золушки, или как выйти замуж за Принца в тайском лакорне МИССИЯ.

- МОИ РАБОТЫ (649)

- 3d клип-арт (89)

- DP Animation Maker (11)

- Живопись (3)

- Aleo Flash Intro Banner Maker (30)

- Календарь (29)

- COREL (1972)

- Jasc Animation Shop (50)

- подсказки для начинающих (36)

- уроки от ЭМИЛЛИ (12)

- уроки от roza3344 (10)

- Инструменты PSP (100)

- мои уроки (53)

- Урок с ledi_Meledi (12)

- урок-видео (60)

- Уроки Corel (256)

- уроки fanta_girro (27)

- уроки krilo angela (52)

- уроки Ledi_Bliss (14)

- уроки от Инноэль (154)

- уроки от Mademoiselle Viv (307)

- уроки от Mausinka (33)

- уроки от MIKA (212)

- уроки от Сабины (182)

- уроки от Танечки (57)

- Фильтры (229)

- Corel Ulead PhotoImpact X3 (17)

- GIMP (259)

- ФЛЕШКИ (135)

- PAINT.NET (45)

- ProShow Producer (113)

- фотoгенератор (34)

- ЧАСИКИ (122)

- Sothink SWF Easy (13)

- Sothink SWF Quicker (43)

- Sqirtz Water Reflections (18)

- SWiSHmax (8)

- Ulead GIF Animator (12)

- Все для блога (715)

- видео (64)

- музыка (54)

- РАМКИ (202)

- СХЕМЫ (105)

- ЖИЗНЬ В ЛУННОМ РИТМЕ (16)

- ИНТЕРЕСНО (1028)

- АСТРОЛОГИЯ (42)

- ГОРОСКОПЫ (58)

- ЗДОРОВЬЕ (183)

- история (21)

- кулинария (78)

- магия (69)

- Мантра (7)

- МАТРИЦА (107)

- психология (52)

- РЕЛИГИЯ (81)

- СТИХИ (94)

- юмор (15)

- КАРТИНКИ (1486)

- анимация (200)

- Глиттеры (17)

- Набор для коллажа (229)

- Надписи (179)

- Скрап-наборы (280)

- ФОНЫ (267)

- ФОТО (105)

- КЛИП-АРТ (2096)

- Вазы и посуда (43)

- Алфавит (45)

- Города и мосты (27)

- девушки (375)

- дети (44)

- ДОМИКИ (26)

- Еда и Фрукты (56)

- животные (218)

- мужчины (32)

- парфюмерия (18)

- ПАРЫ (23)

- праздники (108)

- природа (181)

- Разделители (42)

- Свечи (17)

- Транспорт (35)

- уголки (54)

- украшения (122)

- ЦВЕТЫ (172)

- часы (12)

- КОМПЬЮТЕР (671)

- ПРОГРАММЫ (367)

- ландшафтный дизайн (240)

- интерьер (47)

- Комнатные растения (43)

- Садовые растения (52)

- ФЕН-ШУЙ (32)

- ОДИС (28)

- ФОТОШОП (2713)

- уроки от Mischel7 (10)

- СЕКРЕТЫ ФОТОШОПА (37)

- советы новичкам фотошоп (70)

- уроки от Ledy_OlgA (76)

- уроки от Елены (68)

- Уроки от Илоны (41)

- Уроки от Марины (225)

- уроки от Натальи (165)

- Уроки от Светы Васютиной (23)

- ФШ PNG (207)

- ФШ анимация (223)

- ФШ бродилка (40)

- ФШ инструменты (115)

- ФШ кисти (125)

- ФШ коллаж (204)

- ФШ маски (114)

- ФШ плагины (210)

- ФШ полезности (39)

- ФШ программы (37)

- ФШ ссылки (19)

- ФШ стили (80)

- ФШ текст (84)

- ФШ уроки (218)

- ФШ фото (130)

- ФШ шрифты (54)

- экшены (60)

Вирус Trojan.Siggen

Сегодня столкнулась с проблемой: Есть интернет на компьютере, работает антивирус. Спокойно захожу на все сайты, кроме сайтов антивирусных программ. Поняла, что поймала вирус. Но какой? И как лечиться?

Нашла классное руководство к действию:

Вирус себя особо не проявлял, только вешал фотошоп, а также, за счет чего и был замечен – не позволял открыть сайты ни одного антивируса.

Дабы проверить – а не глюки ли это провайдера (что было также вероятно), полезли в файл /windows/system32/drivers/etc/hosts (открывается любым текстовым редактором). А там… все сайты антивирусов имею сопоставление с IP 0.0.0.0. Скачать измененный файл hosts для просмотра

Отредактировали, оставив только строчку 127.0.0.1 localhost (такой вид имеет файл hosts по умолчанию)

И что же? И опять ни один сайт ни одной антивирусной программы не запустить.

Ок, скачали CureIt! от DrWeb (как скачать хорошо описано тут). Полечились ночку… Лечиться лучше на самом деле запуская CureIt с проверенной на другом компьютере флешке и перезагрузившись в SafeMode

И что бы вы думали?! Вируса нет, а сайты по прежнему не открываются. Шерстили интернет – ничего не нашли. Вообще, по Trojan.Siggen информации крайне мало.

Оказывается, данный зверек модифицирует следующий ключ реестра Windows:

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

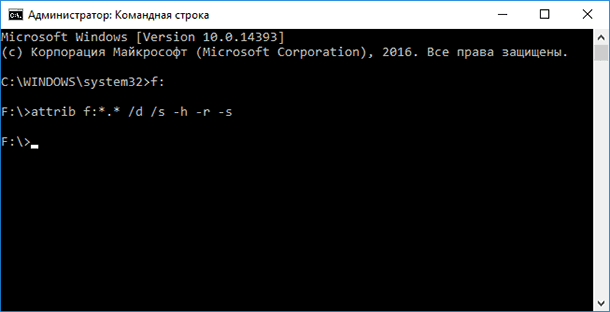

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

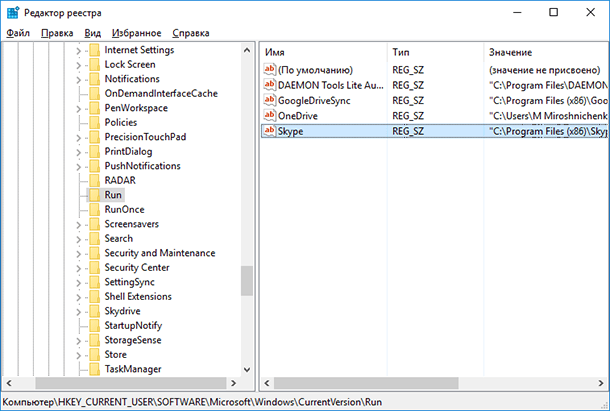

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

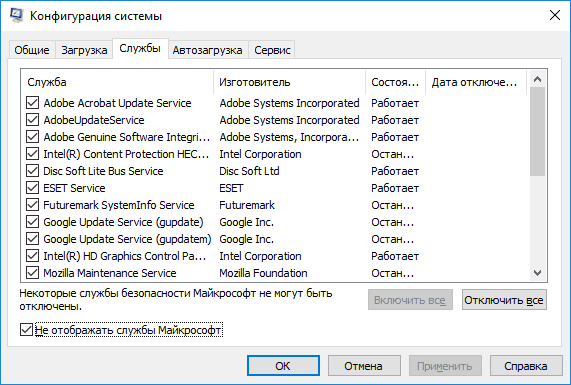

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Esc и перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

В зависимости от заданных параметров Trojan.Dridex.49 встраивается в процессы Проводника (explorer.exe) или браузеров (chrome.exe, firefox.exe, iexplore.exe). Все сообщения, которыми он обменивается с управляющим сервером, шифруются. На инфицированном компьютере эта вредоносная программа может играть одну из трех возможных ролей:

- bot — так называется троянец, работающий на компьютере, не имеющем внешнего IP-адреса;

- node — троянцы на компьютерах с внешним IP, принимающие сообщения от троянцев первого типа и передающие их троянцам третьего типа;

- admin node — троянцы на компьютерах с внешним IP, передают сообщения от троянцев второго типа другим admin node или на управляющий сервер.

Иными словами, для обмена сообщениями ботнет Trojan.Dridex.49 использует цепочку вида bot -> node -> admin node -> другие admin node -> управляющий сервер. Для обеспечения безопасности соединения троянцы осуществляют обмен ключами. В целом схема взаимодействия внутри бот-сети выглядит следующим образом:

Основное предназначение Trojan.Dridex.49 заключается в выполнении веб-инжектов, то есть встраивании постороннего содержимого в просматриваемые пользователем страницы различных финансовых организаций.

Всего в течение месяца выявлено 73 149 430 вредоносных и потенциально опасных объектов.

Trojan.Siggen6.33552

Детект вредоносной программы, предназначенной для установки другого опасного ПО.

Trojan.Yontoo

Семейство надстроек для популярных браузеров, назначение которых заключается в демонстрации пользователю рекламы при просмотре веб-страниц.

Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

Trojan.Click

Семейство вредоносных программ, предназначенных для накрутки посещаемости различных интернет-ресурсов путем перенаправления запросов жертвы на определенные сайты с помощью управления поведением браузера.

Trojan.Lyrics

Семейство троянцев, способных демонстрировать на экране назойливую рекламу и открывать в окне браузера веб-сайты сомнительного содержания без ведома пользователя.

Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

Trojan.MulDrop5.10078

Устанавливает на инфицированный компьютер различные нежелательные и рекламные приложения.

Trojan.Crossrider1.16093

Троянская программа, предназначенная для демонстрации пользователям Интернета различной сомнительной рекламы.

Trojan.DownLoader

Семейство вредоносных программ, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

Trojan.Siggen6.33552

Детект вредоносной программы, предназначенной для установки другого опасного ПО.

Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

Trojan.Installmonster

Семейство вредоносных программ, созданных с использованием партнерской программы Installmonster. Данные приложения устанавливают на компьютер жертвы различное нежелательное ПО.

BackDoor.Siggen.58526

Троянец, способный без ведома пользователей загружать и запускать на инфицированном компьютере другие вредоносные программы, а также выполнять поступающие от злоумышленников команды.

Trojan.DownLoader

Семейство вредоносных программ, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

Trojan.Click

Семейство вредоносных программ, предназначенных для накрутки посещаемости различных интернет-ресурсов путем перенаправления запросов жертвы на определенные сайты с помощью управления поведением браузера.

Trojan.Siggen6.33552

Детект вредоносной программы, предназначенной для установки другого опасного ПО.

Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников.

По-прежнему продолжает функционировать бот-сеть, состоящая из компьютеров, инфицированных файловым вирусом Win32.Sector. Данная вредоносная программа обладает следующими функциями:

- загрузка из P2P-сети и запуск на зараженной машине различных исполняемых файлов;

- встраивание в запущенные на инфицированном компьютере процессы;

- возможность останавливать работу некоторых антивирусных программ и блокировать доступ к сайтам их разработчиков;

- инфицирование файловых объектов на локальных дисках и сменных носителях (где в процессе заражения создает файл автозапуска autorun.inf), а также файлов, хранящиеся в общедоступных сетевых папках.

Количество компьютеров Apple, инфицированных троянской программой BackDoor.Flashback.39, остается практически неизменным и составляет порядка 25 000:

BackDoor.Flashback.39

Троянская программа для Mac OS X, получившая массовое распространение в апреле 2012 года. Заражение осуществлялось с использованием уязвимостей Java. Предназначение троянца — загрузка и запуск на инфицированной машине полезной нагрузки, в качестве которой может выступать любой исполняемый файл, указанный в полученной троянцем от злоумышленников директиве.

В апреле активизировались атаки на различные интернет-ресурсы, осуществляемые злоумышленниками с использованием троянца Linux.BackDoor.Gates.5. По сравнению с прошлым месяцем число уникальных IP-адресов, на которые осуществлялись атаки, выросло более чем на 48% и составило 3320. Любопытно, что если ранее основные цели злоумышленников располагались на территории Китая, то сейчас в лидеры по этому показателю вышли США. Географическое распределение этих атак показано на следующей иллюстрации:

Троянцы-шифровальщики

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 2361 | 1359 | - 42.4 % |

Наиболее распространенные шифровальщики в апреле 2015 года:

- Trojan.Encoder.761;

- Trojan.Encoder.567;

- Trojan.Encoder.741;

- Trojan.Encoder.888;

- BAT.Encoder.

Вредоносная программа способна атаковать заданный киберпреступниками веб-узел путем отправки на него повторяющихся GET-запросов.

Вредоносная программа, получившая наименование BackDoor.Hser.1, способна по команде передать на удаленный сервер список активных процессов на зараженном ПК, загрузить и запустить другое вредоносное приложение, а также открыть командную консоль и выполнить перенаправление ввода-вывода на принадлежащий киберпреступникам сервер, благодаря чему злоумышленники получают возможность дистанционного управления инфицированным компьютером.

Также в апреле была исследована новая вредоносная программа VBS.BackDoor.DuCk.1, способная выполнять поступающие от злоумышленников команды и передавать на удаленный сервер сделанные на инфицированном компьютере снимки экрана. Бэкдор обладает механизмами проверки наличия на атакуемом компьютере виртуальной среды и антивирусных приложений.

В течение апреля 2015 года в базу нерекомендуемых и вредоносных сайтов Dr.Web было добавлено 129 199 интернет-адресов.

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 74 108 | 129 199 | + 74.3% |

В апреле злоумышленники продолжили активно атаковать пользователей мобильных Android-устройств, поэтому прошедший месяц вновь оказался насыщенным на события вирусной тематики. Наиболее заметными событиями, связанными с вредоносным и нежелательным ПО для ОС Android, стали:

Единственный возможный вирус, может сидет у Вас в голове, вселившейся из отечественного зомбоящика. Фанатов конспирологии (Сноудена, Мирового правительства, …), прошу тусоваться подальше, дабы не травмировать свою ранимую психику. Из той же песни и реальная опасность заразиться компьютерной болячкой, хотя бы потому, что это удел низкопробного сегмента интернета, в котором обычно торчит быдло.

Нередки случаи когда 2\3 антивирусов, согласно отчёты VIRUSTOTAL, умудряются увидеть в выложенных файлах вирусы. В реальности там всё чисто, а реакция антивирусов объясняется тем, что большинство из них работают по принципу – я это не знаю, значит это опасность. Или – остальные это забраковали, а чем мы хуже?

Некоторые китайские пользователи намеренно (возможно с целью роста ботнета) распространяли вирусы в выкладываемых ими файлах на популярных китайских порталах (что несвойственно им в отличие от засронного Рунета). А система там устроена так что если кто-то чета выложил на одном из крупных порталах \ форумах (95% этих форумов не представляют из себя не чего кроме тупого копирования информации с других таких же порталов), то с десяток других копируют не глядя этот файл и размещают у себя и убедить их в опасности этого файла практически невозможно. Максимум они напишут снизу описания маленькую заметку о том, что файл может быть небезопасен (токсичен), а так как правило, отписываются для пользователей формулировками, что это нормальная реакция на производственную утилиту.

Но проект USBDEV, это одно, а просторы сети, это уже другая песня. И там можно наткнуться, на теже самые но зараженные версии дистрибутивов утилит.

Итак вот некоторые из них:

; по версии kaspersky:

Trojan.Win32.MicroFake.ba

Virus.Win32.Xorer.fb

Trojan-GameThief.Win32.Lmir.awri

Virus.Win32.Virut.bw

Virus.Win32.Virut.ce

; по версии drweb:

Win32.Virut.50

Win32.Virut.56

DDoS.Rincux.438

Win32.HLLP.Rox.17

Trojan.PWS.Gamania.21527

Указывать явки, пароли и имена файлов, в которых они распространяются, я не буду, по понятным причинам.

Для тех файлов, чистой замены которым не нашел, я осуществлял их лечение с помощью бесплатной утилиты CureIt! от доктора вэб. После этого большинство антивирусных решений, согласно отчётам сервиса virustotal, перестают опознаваться как опасные объекты. Если Вам интересно таким образом пролеченных дистрибутивов и десяток не наберется.

Теперь поговорим о ложных срабатываниях, с которыми приходиться сталкиваться обывателям.

KASPERSKY

Смотрится молодцом, видимо сказывается то, что они одни из первых стали внедрять схему БЛОКИРУЙ ВСЁ К ЧЕРТЯМ. И за прошедшее с того момента время, исправили многие свои недочеты.

; Базы от 16 ноября 2014г [setup_11.0.3.8.x01_2014_11_16_11_32.exe]:

HEUR:Trojan.Win32.Generic ali_update_tool_v110090.rar//ALi Update Tool v1.10.09.0/UPDATE.exe

UDS:DangerousObject.Multi.Generic [General] CMP131119A\AP\BRSecurityPack.exe

Worm.Win32.Small.l UMPtool_V3.11050721.rar//UMPtool V3.11050721/autorun/AUTO.iso//AutoSvr.exe

Worm.Win32.Small.l UMPtool_V3.18.rar//UMPtool V3.18/autorun/AUTO.iso//AutoSvr.exe

Worm.Win32.Small.l UMPtool_V4.00720.rar//UMPtool V4.00720/autorun/Auto.ISO//AutoSvr.exe

Trojan.Win32.Agent.qyxv efortune_eu201F_mp_v2_05_05_2008_02_22.rar//eFortune eU201F MP v2.05.05 [2008-02-22]/MPLanguage.dll

Trojan.Win32.Agent.qyxv efortune_eu201_mp_v2_00_00_2007_10_31.rar//eFortune eU201 MP v2.00.00 [2007-10-31]/MP_1P/MPLanguage.dll

Trojan.Win32.Agent.qyxv efortune_eu201_mp_v2_00_00_2007_10_31.rar//eFortune eU201 MP v2.00.00 [2007-10-31]/MP_2P/MPLanguage.dll

Backdoor.Win32.VB.pod Sandisk_Universal_Customizer_Gonzor_1.0.5.5.rar//Sandisk_Universal_Customizer_Gonzor_1.0.5.5/SBConfig-V2.1.5.exe//VCLZip/SBConfig-V2.1.uzy

Backdoor.Win32.VB.pod Sandisk_Universal_Customizer_Gonzor_1.0.5.5.rar//Sandisk_Universal_Customizer_Gonzor_1.0.5.5/SBConfig-V2.1.5.uzy

Backdoor.Win32.VB.pod Sandisk_Universal_Customizer_Gonzor_1.0.5.5.rar//Sandisk_Universal_Customizer_Gonzor_1.0.5.5/SBConfig-V2.1.uzy

Worm.Win32.Huhk.jk ys8231_teclast_cf_dft_v1003.rar//ys8231_teclast_cf_dft_v1_0_0_3.exe

Worm.Win32.Huhk.jk YS_LOCK_v1.0.0.3.rar//YS_LOCK v1.0.0.3.EXE

Worm.Win32.Huhk.zn ys8231_teclast_cf_dft_v1004.rar//ys8231_teclast_cf_dft_v1_0_0_4.exe

Worm.Win32.Huhk.zn YS_LOCK_v1.0.0.4.rar//YS_LOCK v1.0.0.4.EXE

UDS:DangerousObject.Multi.Generic smi_mptool_v2.5.18_v1_m0503_3257enaa\sm32Xtest_V18-1.exe

; обработанная пакером версия утилиты.

DOCTORWEB

Вэб, в свою очередь стагнирует, т.к. у них ничего в положительную сторону не меняется на фронте ложных детектов. И даже наоборот, если раньше им можно было сообщить о таком случае, то сейчас толку от маляв им не много. Нужно громко топать и стучать ногами, чтобы они почесали пальцами.

; CureIt, базы от 17 ноября 2014 года:

ASM1092RUtilityGUIv107.rar\Asmedia ASM1092R Utility GUI v1.07\109GUIv107.exe – infected with Trojan.KillProc.30343

; Trojan.Fakealert.43384

AlcorMP(130301.16K).rar\AlcorMP(130301.16K)\AlcorMP.exe

AlcorMP_v13.03.01.00_16Kpage.rar\AlcorMP_v13.03.01.00_16Kpage\AlcorMP.exe

; Trojan.Siggen6.22074:

FCMPTool(040335.MD).rar\FCMPTool(040335.MD)\FC MpTool.exe

FCMPTool(040335.MD).rar\FCMPTool(040335.MD)\FC MpTool.exe

FCMPTool(040339.MD).rar\FCMPTool(040339.MD)\FC MpTool.exe

FC_MP_Tool_v04.03.39.rar\FC Mp Tool_v04.03.39\FC MpTool.exe

FC_MP_Tool_v04.03.35.rar\FC MP Tool_v04.03.35\FC MpTool.exe

FC_MP_Tool_v04.03.40.rar\FC Mp Tool_v04.03.40\FC MpTool.exe

; Trojan.Siggen2.1047:

Ameco_MW6208E_8208_1.0.4.9_20081119.rar\Ameco MW6208E_8208 1.0.4.9 [20081119]\LoginFiles\Login.exe

Ameco_MW6208E_8208_1.0.4.9_20081119.rar\Ameco MW6208E_8208 1.0.4.9 [20081119]\AutoPlay\Login.iso\LOGIN.EXE

Ameco_MW6208E_8208_1.0.5.0_20081202.rar\Ameco MW6208E_8208 1.0.5.0 [20081202]\LoginFiles\Login.exe

Ameco_MW6208E_8208_1.0.5.0_20081202.rar\Ameco MW6208E_8208 1.0.5.0 [20081202]\AutoPlay\Login.iso\LOGIN.EXE

Ameco_MW6208E_8208_1.0.5.1_20081211.rar\Ameco MW6208E_8208 1.0.5.1 [20081211]\LoginFiles\Login.exe

Ameco_MW6208E_8208_1.0.5.1_20081211.rar\Ameco MW6208E_8208 1.0.5.1 [20081211]\AutoPlay\Login.iso\LOGIN.EXE

Ameco_MW6208E_8208_1.0.5.2_20081223.rar\Ameco MW6208E_8208 1.0.5.2 [20081223]\LoginFiles\Login.exe

Ameco_MW6208E_8208_1.0.5.2_20081223.rar\Ameco MW6208E_8208 1.0.5.2 [20081223]\AutoPlay\Login.iso\LOGIN.EXE

Ameco_UdTools_1.0.4.5_20080910.rar\Ameco UdTools 1.0.4.5 [20080910]\LoginFiles\Login.exe

Ameco_UdTools_1.0.4.5_20080910.rar\Ameco UdTools 1.0.4.5 [20080910]\AutoPlay\Login.iso\LOGIN.EXE

Ameco_UdTools_1.0.4.5_20080910.rar\Ameco UdTools 1.0.4.5 [20080910]\AutoPlay\Login.iso.uibak\LOGIN.EXE

Ameco_UdTools_1.0.4.6_20081010.rar\Ameco UdTools 1.0.4.6 [20081010]\LoginFiles\Login.exe

Ameco_UdTools_1.0.4.6_20081010.rar\Ameco UdTools 1.0.4.6 [20081010]\AutoPlay\Login.iso\LOGIN.EXE

Ameco_UdTools_1.0.4.6_20081029.rar\Ameco UdTools 1.0.4.6 [20081029]\LoginFiles\Login.exe

Ameco_UdTools_1.0.4.6_20081029.rar\Ameco UdTools 1.0.4.6 [20081029]\AutoPlay\Login.iso\LOGIN.EXE

; Trojan.Click2.49346:

Ameco_MW8209_v1.1.1.4_20090916.rar\Ameco MW8209 v1.1.1.4 [20090916]\UdTools.exe

Ameco_MW8209_6208E_v1.1.1.5_20091008.rar\Ameco MW8209_6208E v1.1.1.5 [20091008]\UdTools.exe

Ameco_MW8209_6208E_v1.1.1.5_20091015.rar\Ameco MW8209_6208E v1.1.1.5 [20091015]\UdTools.exe

Ameco_MW8209_6208E_v1.1.1.7_20091124.rar\Ameco MW8209_6208E v1.1.1.7 [20091124]\UdTools.exe

; Win32.HLLW.Autoruner.41759:

cbm4080_umptool_v4653.rar\Chipsbank CBM4080 umptool v4.6.5.3\autorun\chipsbank\autorun.exe

cbm4080_umptool_v4653.rar\Chipsbank CBM4080 umptool v4.6.5.3\autorun\chipsbank.iso\AUTORUN.EXE

cbm4080_umptool_v4653.rar\Chipsbank CBM4080 umptool v4.6.5.3\autorun\ExtAutorun.iso\AUTORUN.EXE

UMPtool_V4.04_061206.rar\UMPtool V4.04_061206\autorun\MEDICEXCHANGE.ISO\AUTORUN.EXE

; Trojan.MulDrop1.48078:

UMPtool_V3.18.1021.rar\UMPtool V3.18.1021\UMPTool.exe

UMPtool_V3.18.1123.rar\UMPtool V3.18.1123\UMPTool.exe

; Win32.HLLW.Chips:

UMPtool_V3.18.rar\UMPtool V3.18\autorun\AUTO.iso\AUTOSVR.EXE

UMPtool_V3.18.rar\UMPtool V3.18\autorun\AUTO.iso\LOADER.EXE

UMPtool_V3.11050721.rar\UMPtool V3.11050721\autorun\AUTO.iso\AUTOSVR.EXE

UMPtool_V3.11050721.rar\UMPtool V3.11050721\autorun\AUTO.iso\LOADER.EXE

UMPtool_V4.00720.rar\UMPtool V4.00720\autorun\Auto.ISO\LOADER.EXE

UMPtool_V4.02_060901.rar\UMPtool V4.02_060901\autorun\Auto.ISO\AUTOSVR.EXE

UMPtool_V4.02_060904.rar\UMPtool V4.02_060904\autorun\Auto.ISO\LOADER.EXE

UMPtool_V4.02_060904.rar\UMPtool V4.02_060904\autorun\Auto.ISO\AUTOSVR.EXE

UMPtool_V4.02_060901.rar\UMPtool V4.02_060901\autorun\Auto.ISO\LOADER.EXE

; Trojan.Click.18818:

UMPtool_V4.02_060901.rar\UMPtool V4.02_060901\autorun\Auto.ISO\PLAYMEDIA.EXE

UMPtool_V4.00720.rar\UMPtool V4.00720\autorun\Auto.ISO\PLAYMEDIA.EXE

UMPtool_V3.11050721.rar\UMPtool V3.11050721\autorun\AUTO.iso\PLAYMEDIA.EXE

UMPtool_V3.18.rar\UMPtool V3.18\autorun\AUTO.iso\PLAYMEDIA.EXE

UMPtool_V4.02_060904.rar\UMPtool V4.02_060904\autorun\Auto.ISO\PLAYMEDIA.EXE

; Win32.HLLW.Nodrives:

UMPtool_V4.00720.rar\UMPtool V4.00720\autorun\Auto.ISO\AUTOSVR.EXE

; Trojan.MulDrop1.48089:

UMPtool_V4.1_071214.rar\UMPtool V4.1_071214\UMPTool.exe

UMPtool_V4.1_071130.rar\UMPtool V4.1_071130\UMPTool.exe

; BACKDOOR.Trojan:

PQI_MyDrive_app10100.rar\PQI_MyDrive_app10100\MyDriveV1.0.10.0.exe\data010

PQI_MyDrive_app1012.rar\PQI_MyDrive_app1012\MyDrive-1.0.1.2.exe\data009

PQI_MyDrive_app1090.rar\PQI_MyDrive_app1090\MyDriveV1.0.9.0.exe\data010

; Trojan.MulDrop2.50559:

mptool_v2.0.2.13.rar\mptool_v2.0.2.13.exe\

mptool_v2.0.2.25.rar\mptool_v2.0.2.25.exe\

mptool_v2.1.1.0.rar\mptool_v2.1.1.0.exe\

; Trojan.MulDrop3.2795:

UT165_V1.65.13.4.rar\UT165_1.65.13.4.exe\

UT165_V1.65.13.71.rar\UT165_1.65.13.71.exe\

; Trojan.MulDrop4.58636:

Update_Tool-Patriot_20130702_ReMP_PDP.rar\Update Tool-Patriot_20130702_ReMP_PDP.exe

; Win32.HLLW.Gavir.ini:

NC0909A1_V2.17_06113\Desktop_.ini

NC0909A1_V2.17_06113\ScanFile\Desktop_.ini

NC0909A1_V2.17_06113\ScanFile\V1.34.14_SAMSUNG MLC\Desktop_.ini

NC0909A1_V2.17_06113\ScanFile\V1.34.15_Renesas4G_H\Desktop_.ini

NC0909A1_V2.17_06113\ScanFile\V1.34.17\Desktop_.ini

; BackDoor.Siggen.51136:

Sandisk_Universal_Customizer_Gonzor_1.0.5.5.rar\Sandisk_Universal_Customizer_Gonzor_1.0.5.5\SBConfig-V2.1.5.uzy

Sandisk_Universal_Customizer_Gonzor_1.0.5.5.rar\Sandisk_Universal_Customizer_Gonzor_1.0.5.5\SBConfig-V2.1.uzy

; Trojan.KillProc.30343:

DTWS_FW0906_KS13_Updater.rar\FW 0906 KS13 Updater.exe

DTWS_FW_KS15_Update.rar\FW_KS15_Update.exe

; как им не стыдно, обзывать вирусами утилиты с сайта многоуважаемой фирмы kignston.

; Trojan.PWS.Siggen.12234:

flash_doctor_v1.0.1eng.rar\D-Soft Flash Doctor v1.0.1.exe

; Trojan.DownLoader8.46782:

G3RHYYD54H.RAR\Cenda AES Updater V1.2.exe

; Trojan.DownLoader10.52691:

Novicorp_WinToFlash_0.6.0011_beta.rar\Novicorp WinToFlash 0.6.0011 beta\WinToFlash.exe

; Trojan.MulDrop3.50202:

jetflash_recovery_tool_v1.0.19.rar\JetFlash Recovery Tool v1.0.19.exe\JFRecoveryTool.exe

; очередная вершина дибилизма, бракоать утилиту от transcend.

Из этих данных наглядно видно, что DRWEB косячит намного чаще чем его другой российский коллега. Хотя о большинстве приведенных файлов, я в своё время уже сообщал вирусным аналитикам вэба. В свою очередь в лабораторию касперского, я направлял на порядок меньше репортов.

Так что если верить всяким недо-программам, то жить и не хочется.

Читайте также: