Что за новый хакерский вирус

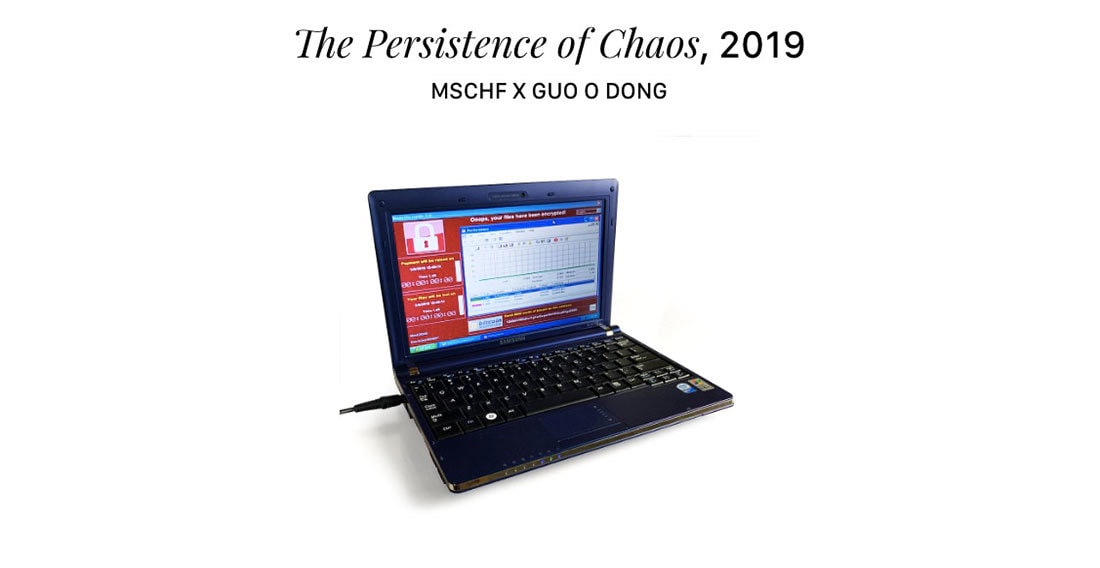

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

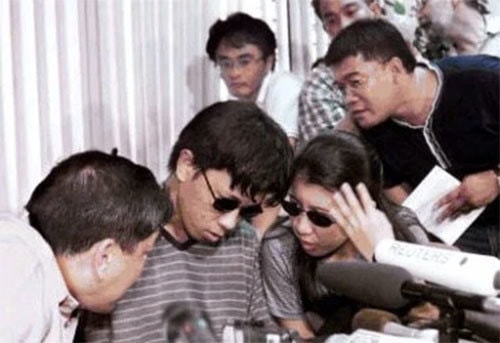

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Коронавирус стал инструментом хакерских атак на пользователей и бизнес, сообщает компания Check Point, поставщик решений в области кибербезопасности. С января 2020 года в мире зарегистрировано более 4 тысяч доменов, связанных с коронавирусом. Из этих сайтов 3% уже признаны вредоносными, а еще 5% —подозрительными.

По словам экспертов, злоумышленники также рассылают спам-письма со ссылкой на вредоносный сайт от лица доверенных организаций. В случае с коронавирусом это могут быть рекомендации от организаций здравоохранения или данные о распространении вируса, которые могут заинтересовать получателя. В момент перехода по ссылке вредоносное ПО автоматически устанавливается на устройство пользователя.

Василий Дягилев, глава представительства Check Point Software Technologies в России и СНГ, сообщил, что человеческий фактор все еще является самым уязвимым местом безопасности, а для хакеров методы социальной инженерии представляют особый интерес.

Специалисты компании обнаружили фейковые письма от лица Всемирной организации здравоохранения Италии. Специалисты отметили, что 10% организаций в Италии подверглись этой атаке.

В письмах обычно предлагается ознакомиться с документом, подготовленным ведомством, где описаны все необходимые меры предостережения против коронавируса. Документ во вложении является, конечно же, вредоносом. Другой пример — обнаруженный веб-сайт vaccinecovid-19.com, который был зарегистрирован в России в феврале 2020 года. Злоумышленники предлагают купить "лучший и самый быстрый тест для обнаружения коронавируса по фантастической цене — 19 тысяч рублей".

Эксперт Check Point добавил, что хакеры часто используют повестку дня для рассылки фишинговых писем, причем используют для привлечения пользователей как негативные события, так и позитивные. Например, в ноябре за несколько недель до "Черной пятницы" исследователи обнаружили значительный рост фейковых доменов, имитирующих официальные онлайн-магазины.

Кроме того, крупная спам-кампания была зафиксирована в Японии. Там злоумышленники рассылают спам от лица японской организации помощи инвалидам. В электронных письмах сообщается о распространении коронавируса в нескольких городах Японии, что побуждает получателя открыть документ. Если пользователь заинтересуется и откроет вложение, троян Emotet будет загружен на его компьютер.

Поскольку распространение коронавируса продолжается, злоумышленники будут продолжать использовать тему коронавируса для проведения атак на пользователей и бизнес. Специалисты по кибербезопасности рекомендуют не поддаваться первому импульсу, получая подобные сообщения — не стоит открывать вложения и переходить по ссылкам в подозрительных письмах. Эксперты рекомендуют насторожиться, если в письме или на сайтах много орфографических ошибок — это один из признаков потенциальной подозрительной активности.

Недавно Европейский центральный банк призвал финансовые организация подготовиться к возможному резкому увеличению числа кибератак в рамках последствий эпидемии коронавируса. Регулятор посоветовал протестировать возможности своих технологических систем "в свете потенциального увеличения количества кибератак и потенциальной более высокой зависимости от услуг дистанционного банковского обслуживания".

ЕЦБ обеспокоен тем, что преступники могут попытаться воспользоваться хаосом, вызванным вирусом. Вспышка побудила компании попросить сотрудников работать на дому или распределить их по различным офисам, в то время как больше клиентов могут выбрать онлайн-банкинг, вместо того чтобы ходить в филиалы. Несмотря на то что в последние годы банки улучшили защиту от хакеров, ЕЦБ назвал киберпреступность и технологические бреши одними из главных рисков для отрасли в этом году.

По данным экспертов, фрагменты кода, обнаруженные в ранней версии вируса WannaCry, использовались группировкой Lazarus Group, которую подозревают в связях с Пхеньяном. При этом в обеих компаниях утверждают, что пока рано говорить о причастности КНДР к атаке, поразившей более 300 тысяч компьютеров в 150 странах.

Агентство отмечает, что хакеры из Lazarus Group действуют более нагло, чем их коллеги из других стран, поскольку вынуждены добиваться большей выгоды для находящейся под санкциями КНДР. В частности, их обвиняют в краже 81 миллиона долларов из Центрального банка Бангладеш.

Ранее британская газета The Telegraph предположила, что за атакой стоит хакерская группировка Shadow Brokers, якобы связанная с Москвой. При этом, по некоторой информации, Россия больше других пострадала от действий киберпреступников.

Накануне Глава Национального агентства информбезопасности Франции Гийом Пупар заявил, что в ближайшее время мировые кибератаки могут повториться. По его словам, хакеры, распространившие 12 мая вирус по всему миру, способны сделать его более эффективным, а также своим примером вдохновить взломщиков-подражателей.

Вирус-вымогатель WanaCrypt0r 2.0, известный также под названиями WCry и WannaCry, массово распространился на компьютерах пользователей по всему миру. Вредоносная программа проникает в компьютер пользователя с операционной системой Windows, шифрует файлы и требует за их расшифровку выкуп. Распространение вымогателя удалось установить случайно: один из энтузиастов обнаружил в коде вредоноса домен с длинным и бессмысленным названием и купил его. Специалисты предупреждают, что если хакеры изменят код вируса, то он продолжит распространяться по миру.

Количество "предполагается" и "подозревают" зашкаливает

Новости такие новости

Чем больше обвиняют кого-то, тем очевиднее что это говно запустили сами американцы

ну и ешё куча примерно таких же постов в боянах от таких же как тс юк ботов)

Антивирусная маска

![]()

Молдавский вирус, версия 2019

Помните анекдот про бедный молдавский вирус?

Сегодня по куче левых (случайных) адресов рабочего домена пришли однотипные письма, которые весьма и весьма повеселили своей наивностью и некоторыми перлами:

Здравствуйте!

У меня для вас очень плохие новости.

11.08.2019 - в этот день я взломал вашу операционную систему и получил полный доступ к вашей учетной записи info3@мой_домен.ru.

Конечно вы можете сменить пароль.. Но моя вредоносная программа перехватывает каждый раз, когда вы его меняете.

Как я это сделал:

В программном обеспечении роутера, через который вы выходили в интернет, была уязвимость.

Я просто взломал этот роутер и поместил на него свой вредоносный код.

Когда вы выходили в интернет, мой троян был установлен на ОС вашего устройства.

После этого я сделал полный копию вашего диска (у меня есть вся ваша адресная книга, история просмотра сайтов, все файлы, номера телефонов и адреса всех ваших контактов).

Месяц назад я хотел заблокировать ваше устройство и попросить небольшую сумму в биткоинах для разблокировки.

Но я посмотрел сайты, которые вы регулярно посещаете, и был шокирован увиденным .

Я Имею ввиду сайты для взрослых.

Я хочу сказать - вы большой извращенец. Ваши фантазии не имеют ничего общего с нормальным восприятием обычного человека.

И у меня появилась идея .

Я сделал скриншот сайтов для взрослых, на которых вы развлекаетесь (вы понимаете, о чем это, да?).

После этого я сделал скриншоты как вы весьма необычно себя удовлетворяете (используя камеру вашего устройства) и склеил их.

Получилось потрясающе! Это впечатлит любого, тем более ваших знакомых!

Я знаю, что вы не хотели бы показывать эти скриншоты своим друзьям, родственникам или коллегам.

Я думаю, что $550 - очень и очень маленькая сумма за моё молчание.

Кроме того, я и так долго шпионил за вами, потратив много времени!

Платите ТОЛЬКО в биткойнах!

Мой кошелек BTC: 1G9EMBaqjnQu(удалено)

Вы не знаете, как использовать биткойны?

Это очень легко.

На это я даю вам два дня (48 часов) с момента открытия этого письма.

Учтите, как только вы откроете это письмо, сработает таймер. И время пойдет.

После оплаты мой вирус и все скриншоты с вашими развлечениями будут автоматически уничтожены.

Если я не получу от вас указанную сумму, то ваше устройство будет заблокировано, и все ваши контакты получат скриншоты с вашими пошлыми удовольствиями.

Я надеюсь, вы понимаете свою ситуацию.

- Не пытайся найти и уничтожить мой вирус! (Все ваши данные, файлы и скриншоты уже загружены на удаленный сервер).

- Не пытайтесь связаться со мной (это невозможно, ведь я отправил вам это письмо с вашего аккаунта).

- Различные службы безопасности вам не помогут; форматирование диска или уничтожение устройства не поможет, так как ваши данные уже находятся на удаленном сервере.

P.S. Вы не моя единственная жертва. И я гарантирую вам, что я не буду беспокоить вас снова после оплаты!

Это слово хакера.

Я также прошу вас регулярно обновлять ваши антивирусы в будущем. Таким образом, вы больше не попадете в подобную ситуацию.

Не держите на меня зла! У каждого своя работа.

Удачи.

![]()

Про бесплатный антивирус

![]()

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Да, ты не обязан свидетельствовать против самого себя и выдавать свои пароли. Этот принцип наглядно иллюстрируется очередным случаем. Подозреваемый в хранении детской порнографии сидит уже 27 месяцев за то, что отказывается сообщить пароли от зашифрованных дисков. Презумпция невиновности? Не, не слышали.

Что можно сделать за 45 минут? А за два дня?

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

Как они это делают

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

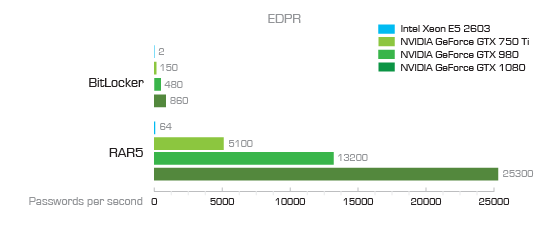

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

а вот Microsoft Office, Open Office и IBM Notes

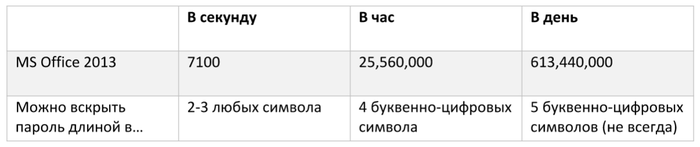

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Таким образом, на очень быстром компьютере с аппаратным ускорителем пароль, состоящий из пяти букв и цифр, будет взломан за день. Если в том же пятизначном пароле затешется хотя бы один специальный символ (знак препинания, #$%^ и подобное), ломать его придется уже две-три недели. Но пять знаков — мало! Средняя длина пароля сегодня — восемь символов, а это уже далеко за пределами вычислительных возможностей даже самых мощных кластеров в распоряжении полицейских.

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

Извлекаем пароли из браузеров и почтовых клиентов

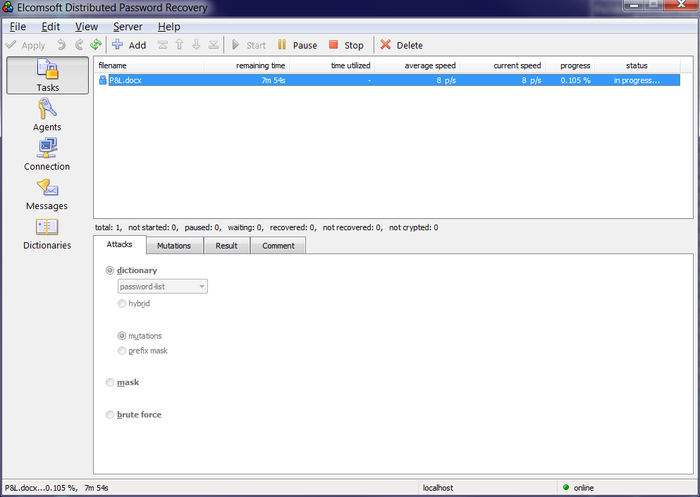

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

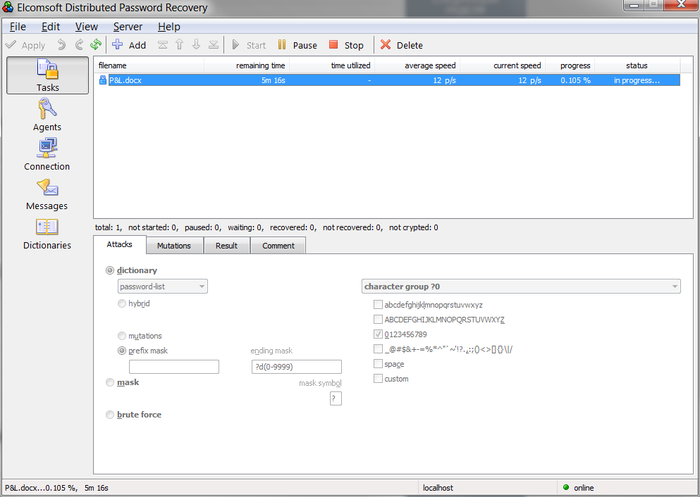

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

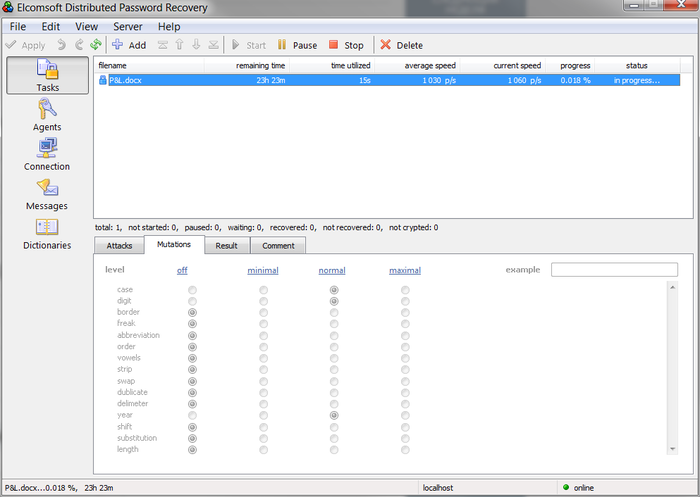

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

14.05.2017 в 17:46, просмотров: 12711

В крайнем непрофессионализме обвинил эксперт по киберразведке Андрей Масалович специалистов по безопасности, что допустили ущерб, причиненный их организациям вирусом WannaCry. Троян как будто насмеялся над этими специалистами, показав, кто на самом деле является настоящим шифровальщиком. Как выяснилось, кибератаку, которая сумела в конце прошлой недели парализовать даже работу некоторых российских спецслужб, можно было предугадать и предотвратить. Мало того, создание этого вируса стало возможно благодаря разгильдяйству именно сотрудников спецслужб, утешает только, что иностранных.

Напомним, в минувшую пятницу на огромном количестве компьютеров появился вирус-шифровальщик WannaCry. Он не давал возможность открывать хранящиеся на дисках данные, а за их расшифровку требовал 300 долларов в криптовалюте (виртуальные деньги).

Другой сотрудник московской полиции, работающий в следствии, рассказал, что в пятницу в его подразделении работали все индивидуальные компьютеры сотрудников, но доступа в общую базу не было. Полицейский, работающий в дежурной части столичного отдела полиции, рассказал, что ограничение доступа к базам данных было и у них, но через некоторое время все вернулось на свои места.

- Первая атака подобного класса была в 2004 году, вызвав эпидемию вируса, который назывался Sasser. В Microsoft Windows есть такой модуль - LSASS. Упрощенно говоря, это привратник, который стоит в дверях вашего компьютера и, если кто-то постучался, определяет, впускать его или нет. Тот, кто прихлопнет привратника, беспрепятственно зайдет внутрь. Интересно, что тогда развернулась точно такая же схема атаки, как и сейчас. В марте Microsoft нашла уязвимость, опубликовала ее, сообщила о том, что она сделала исправление и попросила всех это исправление поставить на компьютерах. Кто-то это сделал, кто-то не сделал. При этом, никто кроме некоторых специалистов, не считал что дальше могут быть проблемы.

- Почему?

- В чем причина?

- Там критическая инфраструктура и хозяева серверов боятся, что под видом апгрейда может залезть какая-нибудь зараза. И потому, апгрейды снаружи, даже если они хорошие, не пускают. Вместо этого делают специальный сервер-репозитарий, на котором это все скапливается, а потом грамотный администратор должен сесть и разобраться, что из этого допускать, а что нет. Ну, и раздать это своим компьютерам.

Но, как рассказал эксперт, все дело в том, что работа таких администраторов связана с огромным количеством бумаг, которые необходимо постоянно заполнять, чтобы отчитаться, что в их организации с защитой персональных данных все хорошо, таких документов администратор должен сдавать около 70.

- И вот представьте, сидит специалист по безопасности и пишет, а в это время на сервере-репозитории копится набор критических обновлений, они сигнализируют: немедленно сделайте апгрейд. Когда у него освободятся руки, он посмотрит. Причем, этого с него никто и не требует - он делает это в свободное от работы время. Может подойти, а может и не подойти. Но тогда в случае атаки серверы спецслужб и крупных министерств лягут первыми. Что регулярно и происходит.

- А в то же время, начиная с февраля, весь март и начало апреля, WikiLeaks публикует огромные куски базы эксплойтов, которые хакеры стащили из АНБ США, - рассказывает эксперт. - Получилось, что хакеры узнали про эту уязвимость и у них появился такой эксплойт. А дописать хвостик — сам вредонос — это уже элементарно. Даже человек, который сам ничего сделать не может, но у него хватит ума прочитать в блоге заметку о том что есть дырка, есть эксплойт, который может в эту дырку залезать, он может скачать этот эксплойт. И скачать программу-шифровальщик, которая может вымогать деньги. Ему остается поместить это все в одну директорию и запустить. Что и произошло. Я упрощаю все, конечно, там на самом деле был довольно сложный механизм атаки. Но он был взят из послужного списка АНБ, то есть, за то, что произошло кибер-нападение на 74 страны, ответственно АНБ, с моей точки зрения. Во-первых, за то, что они этим занимались, во-вторых, что допустили такую утечку.

Как рассказал эксперт, та часть трояна, которая касалась шифрования, элементарна.

- Сейчас многие структуры говорят о том, что им вирус ничем не навредил. Вы в это верите?

- На самом деле, я думаю, ущерб им причинен был и ущерб большой. И причина - потрясающая безграмотность и непрофессионализм, а также отсутствие регламентных проверок со стороны администраторов. 9 марта было опубликовано предупреждение и можно было выкроить часок, чтобы проверить репозитарий. Второй их ляп заключается в следующем. Представьте, что к вам забрался злоумышленник, добрался до сейфа, а там денег нет, они в другом сейфе, за дверью, в которую он попасть не может. В этом случае ваши деньги сохранены. Если вы работаете в интернете, то хранить на компьютере данные, это все равно что хранить деньги в почтовом ящике в подъезде, а потом говорить: вообще-то он не прозрачный и закрыт и кодовый замок на подъезде..Более того, всю работу надо строить так, чтобы был виден только последний сеанс, даже вчерашних результатов на компьютере уже быть не должно.

- А где их нужно хранить?

- На флешке. Причем, нужно быть уверенным, что есть и дубликат — если вдруг в этот момент троян зашифрует эту флешку, вы ее просто выбросите и возьмете вторую.

- А где обычный пользователь может хранить, например, свои фотографии?

- Фото из семейного архива можно хранит в интернете — Гугл-диск пока безупречно надежен, но надо понимать, что он не конфиденциален. Есть и такая вещь, как компакт-диск, который нельзя испортить трояном. Но раз в пять лет его нужно менять, поскольку он начинает сыпаться.

- Как на ваш взгляд, можно бороться с подобными инцидентами?

- Во-первых, надо создать международный трибунал, вызывать туда АНБ и открутить им голову. А если не получится, то собрать политиков и заставить их сделать шаги в сторону появления такого международного трибунала. Сейчас все произошедшее - это личная ответственность одного агентства, которому никто не давал права на действия, которые в России, например, внесены в Уголовный кодекс. Во-вторых, нужно навести порядок в киберпространстве. Сейчас это не правовое поле, а государство с населением в два миллиарда человек, где правят кольт и седло. Это дикое поле, Америка начала 19 века. Безалаберность пользователей и админов я уже упоминал. А еще нужны новые средства защиты от вирусов. Их разработчики с 2004 года, судя по всему, не повзрослели. Сейчас для того, чтобы препятствовать подобного рода атакам, нужны уже не антивирусы, а, если хотите — армия умных ботов-защитников. Что-то вроде вакцины. Если проявилась новая зараза, средство ее фиксируют, это не трудно - например, бот сидит, следит за обновлениями "Майкрософта", за форумами хакеров, где выкладываются эксплойты, а после этого приносит все это какому-то исследователю эксплойтов, и он делает вакцину. А это такой же троян, но не заражающий, а тот который проверяет уязвимость, то есть, пытается напасть, но до конца не нападает, а включает сирену и проверяет хотя бы раз в день подконтрольный компьютер, до того как это сделал настоящий троян. Механика должна быть похожа на механику антиспама - большая часть которого ловится где-то далеко от вас и вы об этом даже не знаете. Также и большую часть троянов можно ловить далеко, а вас периодически проверять. Как мы ходим на медосмотр. Я, например, слабо себе представляю, как работает вирус гриппа, но четко знаю простые правила, как уменьшить риски. Вот тогда руки сотрудников безопасности будут свободны. Уже, кстати, есть новое поколение сканеров, пока экспериментальных, но те, кто их уже использует, не пострадали от этой атаки.

Рассказал эксперт и о том, как был обнаружен вирус-шифровальщик:

- Это сделали антивирусники. Один из исследователей обнаружил сервер бухгалтерии и это очень сильно упростило анализ — с этого момента распространение атаки можно было просмотреть прямо на географической карте, потому что было видно, откуда на этот сервер были обращения.

- Какие еще компьютеры подверглись атаке?

- Те, на которых было сочетание факторов: не обновленная версия системы и плохие непрофессиональные настройки.

- Что можно сделать для того, чтобы уберечь компьютер в случае его захвата таким вирусом, ведь заражения будут еще продолжаться.

- Долго ли может этот вирус пытаться атаковать компьютеры?

- С атаки Sasser прошло 13 лет, но поставив на компьютере средство контроля за ним, я за пять часов зафиксировал 17 попыток проверить, не запустится ли он у меня. То есть, до сих пор по интернету бродят сканеры, которые смотрят, не осталось ли древних компьютеров, на которые можно посадить старую заразу. Так что компьютеры постоянно под прицелом.

Заголовок в газете: WannaCry атаковал разгильдяев по всему миру

Опубликован в газете "Московский комсомолец" №27392 от 15 мая 2017 Организации: РЖД Сбербанк Армия ГИБДД МВД МЧС Полиция ЦБ РФ - Банк России Министерство здравоохранения Места: Россия, Москва, Украина, США, Китай, Израиль, Индия

Читайте также: