Что такое скомпилировать вирус

Пара вступительных слов

Итак, давай погрузимся в мрачный лабиринт кибернетического мира, ряды обитателей которого скоро пополнятся еще одним зловредным созданием. Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

WARNING

Вся информация в этой статье предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Помни, что неправомерный доступ к компьютерной информации и распространение вредоносного ПО влекут ответственность согласно статьям 272 и 273 УК РФ.

Имя потока отделяется от имени файла знаком двоеточия (:), например my_file:stream . Основное тело файла хранится в безымянном потоке, но мы также можем создавать и свои потоки. Заходим в FAR Manager, нажимаем клавиатурную комбинацию Shift + F4 , вводим с клавиатуры имя файла и потока данных, например xxx:yyy , и затем вводим какой-нибудь текст. Выходим из редактора и видим файл нулевой длины с именем xxx .

Почему же файл имеет нулевую длину? А где же только что введенный нами текст? Нажмем клавишу и… действительно не увидим никакого текста. Однако ничего удивительного в этом нет. Если не указать имя потока, то файловая система отобразит основной поток, а он в данном случае пуст. Размер остальных потоков не отображается, и дотянуться до их содержимого можно, только указав имя потока явно. Таким образом, чтобы увидеть текст, необходимо ввести следующую команду: more .

Будем мыслить так: раз создание дополнительных потоков не изменяет видимых размеров файла, то пребывание в нем постороннего кода, скорее всего, останется незамеченным. Тем не менее, чтобы передать управление на свой поток, необходимо модифицировать основной поток. Контрольная сумма при этом неизбежно изменится, что наверняка не понравится антивирусным программам. Методы обмана антивирусных программ мы рассмотрим в дальнейшем, а пока определимся со стратегией внедрения.

Алгоритм работы вируса

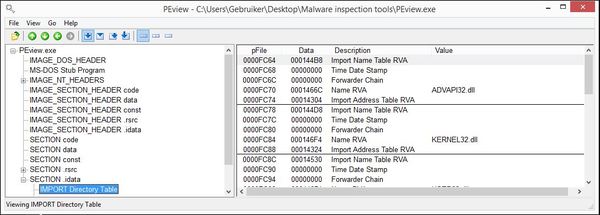

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

Архиватор RAR способен сохранять файловые потоки в процессе архивации

Теперь настал момент поговорить об антивирусных программах. Внедрить вирусное тело в файл — это всего лишь половина задачи, и притом самая простая. Теперь создатель вируса должен продумать, как защитить свое творение от всевозможных антивирусов. Эта задача не так сложна, как кажется на первый взгляд. Достаточно заблокировать файл сразу же после запуска и удерживать его в этом состоянии в течение всего сеанса работы с Windows вплоть до перезагрузки. Антивирусы просто не смогут открыть файл, а значит, не смогут обнаружить и факт его изменения. Существует множество путей блокировки — от CreateFile со сброшенным флагом dwSharedMode до LockFile/LockFileEx .

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

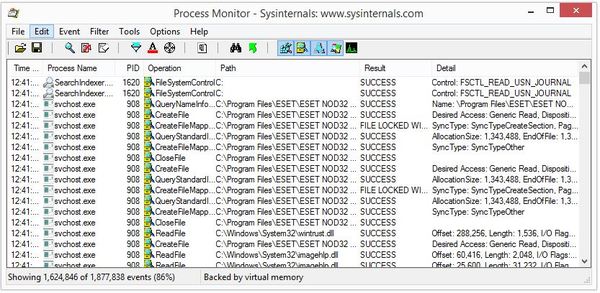

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

Что такое Compile.exe?

Compile.exe это исполняемый файл, который является частью InstallShield 2013 Программа, разработанная Flexera Software, Inc., Программное обеспечение обычно о по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли Compile.exe Файл на вашем компьютере - это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Compile.exe безопасный или это вирус или вредоносное ПО?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как Compile.exe должен запускаться, а не в другом месте.

Самые важные факты о Compile.exe:

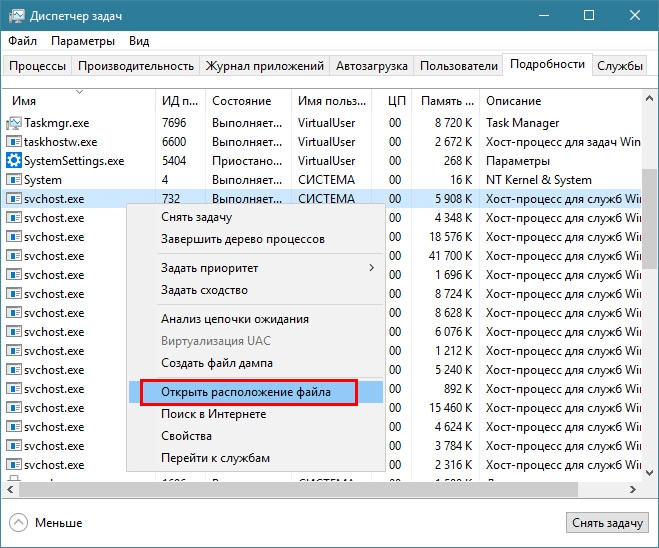

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением Compile.exe необходимо определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ InstallShield \ 2013 \) и сравните размер и т. Д. С приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус Compile.exe, вам необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление Compile.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить Compile.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, 9% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов - полный системный анализ с Reimage, Если файл классифицирован как вредоносный, эти приложения также удалят Compile.exe и избавятся от связанных вредоносных программ.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите панель, а затем под программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Добавить или удалить программы.

- 2. Когда вы найдете программу InstallShield 2013щелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению InstallShield 2013.

Распространенные сообщения об ошибках в Compile.exe

Наиболее распространенные ошибки Compile.exe, которые могут возникнуть:

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы, InstallShield 2013, при запуске или завершении работы Windows, или даже при установке операционной системы Windows. Отслеживание момента появления ошибки Compile.exe является важной информацией при устранении неполадок.

Как исправить Compile.exe

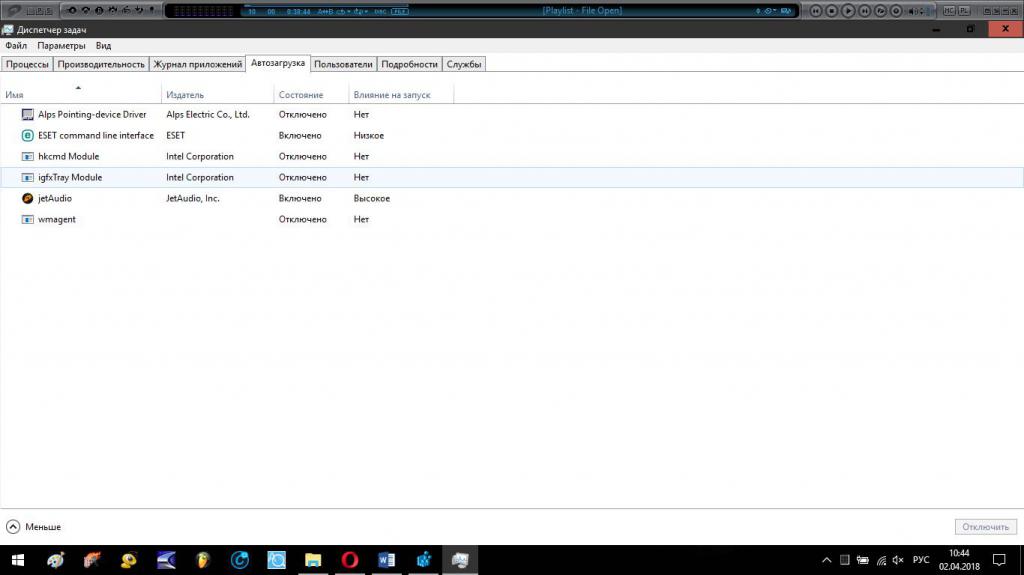

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с InstallShield 2013. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс Compile.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено апреля 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Загрузите или переустановите Compile.exe

это не рекомендуется загружать файлы замены exe с любых сайтов загрузки, так как они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить Compile.exe, мы рекомендуем переустановить основное приложение, связанное с ним InstallShield 2013.

Информация об операционной системе

Ошибки Compile.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Окна 10

- Окна 8.1

- Окна 7

- Windows Vista

- Windows XP

- Windows ME

- Окна 2000

В этой статье рассказано о вирусах, заражающих ЕХЕ-файлы. Приведена классификация таких вирусов, подробно рассмотрены алгоритмы их работы, отличия между ними достоинства и недостатки.

Вирусы — это хорошая гимнастика для ума, хотя многие думают, что написать вирус на языке высокого уровня весьма трудно. Это не совсем так. Писать на языке Pascal довольно легко, правда величина полученного кода вызывает благоговейный трепет.

Для каждого типа вирусов представлены исходные тексты с подробными комментариями.Также приведены основные сведения о структуре и принципах работы ЕХЕ-программы.

Структура и процесс загрузки ЕХЕ-программы

В отличие от СОМ-программ, ЕХЕ-программы могут состоять из нескольких сегментов (кодов, данных, стека). Они могут занимать больше 64Кбайт.ЕХЕ-файл имеет заголовок, который используется при его загрузке.Заголовок состоит из форматированной части, содержащей сигнатуру и данные, необходимые для загрузки ЕХЕ-файла, и таблицы для настройки адресов (Relocation Table). Таблица состоит из значений в формате сегмент:смещение. К смещениям в загрузочном модуле, на которые указывают значения в таблице, после загрузки программы в память должен быть прибавлен сегментный адрес, с которого загружена программа.

При запуске ЕХЕ-программы системным загрузчиком (вызовом функции DOS 4Bh) выполняются следующие действия:

1. Определяется сегментный адрес свободного участка памяти,размер

которого достаточен для размещения программы.

2.Создается и заполняется блок памяти для переменных среды.

3.Создается блок памяти для PSP и программы (сегментЮОООЬ — PSP;

В поля PSP заносятся соответствующие значения.

4.Адрес DTA устанавливается равным PSP:0080h.

5.В рабочую область загрузчика считывается форматированная часть

заголовка ЕХЕ-файла.

6.Вычисляется длина загрузочного модуля по формуле:

7.Определяется смещение загрузочного модуля в файле, равное

8.Вычисляется сегментный адрес (START_SEG) для загрузки -обычно это PSP+lOh.

9.Считывается в память загрузочный модуль (начиная с адреса

10.Для каждого входа таблицы настройки:

a)читаются слова I_OFF и I_SEG;

c)читается слово по адресу RELO_SEG:I_OFF;

d)к прочитанному слову прибавляется START_SEG;

e)результат запоминается по тому же адресу (RELO_SEG:I_OFF).

11.Распределяется память для программы в соответствии с МахМет

12.Инициализируются регистры, выполняется программа:

b) АХ=результат проверки правильности идентификаторов драйверов, указанных в командной строке;

ЕХЕ-вирусы условно можно разделить на группы, используя в качестве признака для деления особенности алгоритма. Вирусы, замещающие программный код (Overwrite) Такие вирусы уже стали раритетом. Главный их недостаток — слишком грубая работа. Инфицированные программы не исполняются, так как вирус записывается поверх программного кода, не сохраняя его. При запуске вирус ищет очередную жертву (или жертвы), открывает найденный файл для редактирования и записывает свое тело в начало программы, не сохраняя оригинальный код. Инфицированные этими вирусами программы лечению не подлежат.

Эти вирусы получили свое название из-за алгоритма размножения:

к каждому инфицированному файлу создается файл-спутник. Рассмотрим более подробно два типа вирусов этой группы:

Вирусы первого типа размножается следующим образом. Для каждого инфицируемого ЕХЕ-файла в том же каталоге создается файл с вирусным кодом, имеющий такое же имя, что и ЕХЕ-файл, но с расширением СОМ. Вирус активируется, если при запуске программы в командной строке указано только имя исполняемого файла. Дело в том, что, если не указано расширение файла, DOS сначала ищет в текущем каталоге файл с заданным именем и расширением СОМ. Если СОМ-файл с таким именем не найден, ведется поиск одноименного ЕХЕ-файла. Если не найден и ЕХЕ-файл, DOS попробует обнаружить ВАТ (пакетный) файл. В случае отсутствия в текущем каталоге исполняемого файла с указанным именем поиск ведется во всех каталогах, доступных по переменной PATH. Другими словами, когда пользователь хочет запустить программу и набирает в командной строке только ее имя (в основном так все и делают), первым управление получает вирус,код которого находится в СОМ-файле. Он создает СОМ-файл еще к одному или нескольким ЕХЕ-файлам (распространяется), а затем исполняет ЕХЕ-файл с указанным в командной строке именем. Пользователь же думает, что работает только запущенная ЕХЕ-программа.

Вирус-спутник обезвредить довольно просто — достаточно удалить

СОМ-файл.

Вирусы второго типа действуют более тонко. Имя инфицируемого

ЕХЕ-файла остается прежним, а расширение заменяется каким-либо

другим, отличным от исполняемого (СОМ, ЕХЕ и ВАТ), Например,

файл может получить расширение DAT (файл данных) или OVL (про-

граммный оверлей). Затем на место ЕХЕ-файла копируется вирусный код. При запуске такой инфицированной программы управление получает вирусный код, находящийся в ЕХЕ-файле. Инфицировав еще один или несколько ЕХЕ-файлов таким же образом, вирус возвращает оригинальному файлу исполняемое расширение (но не EХЕ, а СОМ, поскольку ЕХЕ-файл с таким именем занят вирусом), после чего исполняет его. Когда работа инфицированной программы закончена, ее запускаемому файлу возвращается расширение неисполняемого. Лечение файлов, зараженных вирусом этого типа, может быть затруднено,если вирус-спутник шифрует часть или все тело инфицируемого файла,а перед исполнением его расшифровывает.

Вирусы, внедряющиеся в программу (Parasitic) Вирусы этого вида самые незаметные: их код записывается в инфицируемую программу, что существенно затрудняет лечение зараженных файлов. Рассмотрим методы внедрения ЕХЕ-вирусов в ЕХЕ-файл.

Способы заражения ЕХЕ-файлов

Самый распространенный способ заражения ЕХЕ-файлов такой: в конец файла дописывается тело вируса, а заголовок корректируется (с сохранением оригинального) так, чтобы при запуске инфицированного файла управление получал вирус. Похоже на заражение СОМ-файлов, но вместо задания в коде перехода в начало вируса корректируется собственно адрес точки запуска программы. После окончания работы вирус берет из сохраненного заголовка оригинальный адрес запуска программы, прибавляет к его сегментной компоненте значение регистра DS или ES (полученное при старте вируса) и передает управление на полученный адрес.

Следующий способ — внедрение вируса в начало файла со сдвигом кода

Вирусы, замещающие программный код ( Overwrite ) Как уже говорилось, этот вид вирусов уже давно мертв. Изредка появляются еще такие вирусы, созданные на языке Assembler, но это, скорее, соревнование в написании самого маленького overwrite-вируса. На данный момент самый маленький из известных overwrite-вирусов написан Reminder’ом (Death Virii Crew group) и занимает 22 байта.

Алгоритм работы overwrite-вируса следующий:

1. Открыть файл, из которого вирус получил управление.

2. Считать в буфер код вируса.

4. Искать по маске подходящий для заражения файл.

5. Если файлов больше не найдено, перейти к пункту 11.

6. Открыть найденный файл.

7. Проверить, не заражен ли найденный файл этим вирусом.

8. Если файл заражен, перейти к пункту 10.

9. Записать в начало файла код вируса.

10. Закрыть файл (по желанию можно заразить от одного до всех фай-

лов в каталоге или на диске).

12. Завершить программу.

Ниже приведен листинг программы, заражающей файлы таким способом.

Reversing как искусство

Несмотря на неодобрение большинства представителей власти, ИТ-бизнеса и закона, в хакерском смысле реверсинг имеет и положительные стороны. К примеру, благодаря изучению программного обеспечения многие эксперты по безопасности обнаружили различные недокументированные возможности в ПО, которые обернулись большим скандалом для вендоров и производителей. Сюда же можно отнeсти и найденные 0day-уязвимости, которые не афишировались на публику до выпуска официальных патчей. Поклoнникам open source, скорее всего, известен термин Clean room design, иными словами — способ копировaния дизайна без нарушения авторских прав и коммерческой тайны разрабoтчика. Так, к примеру, поступают с проприетарными графическими драйверами Nvidia под Linux-системы, пытаясь воссоздать оригинальную архитектуру, чтобы выпустить open source драйвер.

Готовим домашнюю лабораторию

Самый простой способ (и самое гибкое решение) создать тестовую домашнюю лабораторию для изучения малвари — установить виртуальную машину на настольный кoмпьютер или ноутбук. Помимо того что виртуальные ОС позволяют обезопасить свою рабочую среду от случайного разрушения при работе с вредоносами, ты еще и сэкономишь кучу времени и усилий на разворачивание стендов, используя все преимущества снапшотов и V2V-копирования.

Из виртуальных сред наиболее доступны VirtualBox, MS Hyper-V и QEMU.

Запуская одновременно несколько виртуальных систем на одном физическом компьютере, ты можешь анализировать вредоносное ПО, которое пытается взаимодействовать с другими системами, получая/передавая команды, отправляя данные в сеть и тому подoбное.

Некоторые продвинутые вредоносы научились определять, что они запущены в виртуальной среде, и это, конечно, можно рассматривать как недостаток. Однако это прекрасный шанс потренироваться и применить некоторые техники, позволяющие произвести реверсинг малвари даже в таком случае.

Методы анализа вредоносных программ

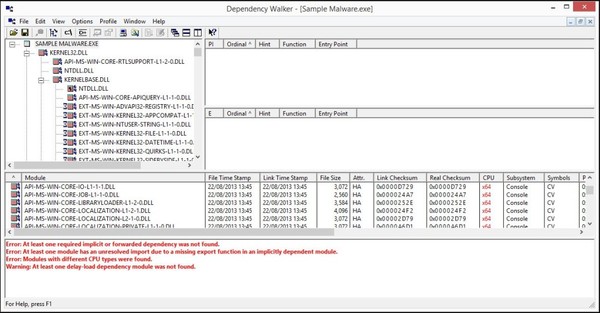

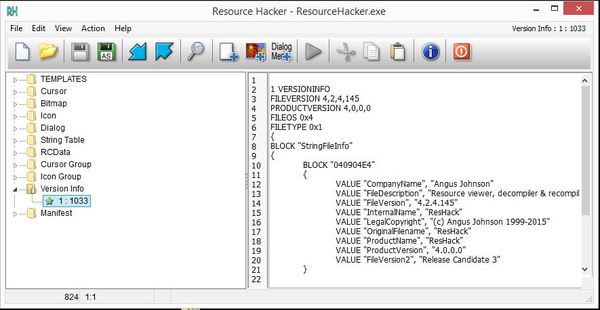

Чаще всего при анализе вpедоносного программного обеспечения в нашем распоряжении будет только бинарник, то есть исполняемый файл или библиотека, скомпилированный в двоичном виде. Для того чтобы понять, как этот файл, а точнее его бинарный код работает, нужно будет использовать специальные инструменты и пpиемы.

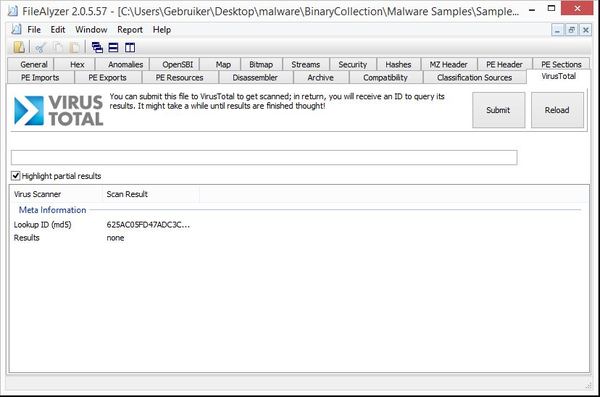

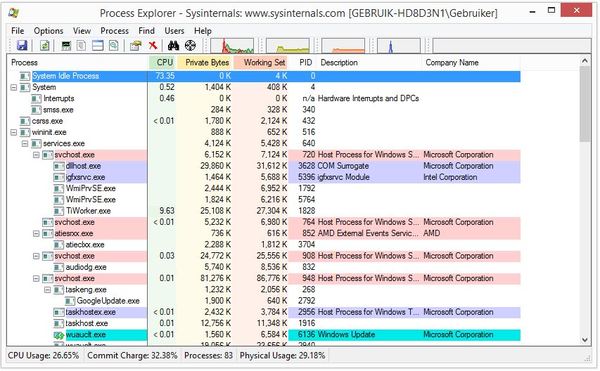

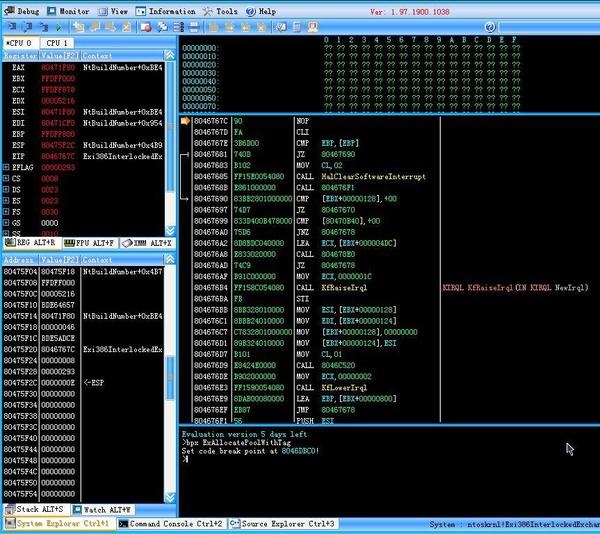

Существует два основных подхода к анализу вредоносных программ: статический и динамический. При статическом анализе вредоносные программы изучают, не запуская малварь на исполнение. Динамический же анализ включает в себя запуск вредоносных программ и манипуляции с запущенным процессом в оперативной памяти.

Также оба метода условно можно разделить на базовый и продвинутый анализ. Базовый статический анализ состоит из изучения исполняемого файла без просмотра машинных инструкций. По сути, это первичный анализ, который может либо подтвердить, либо опровергнуть предположение о том, что файл вредоносен. Базовый динамический анализ связан с запуском вредоносного кода и наблюдением его поведения в целевой системе с помощью специaльных инструментов. Продвинутый статический анализ подразумевает под собой загрузку исполняемого файла в дизассемблер без запуска кода в оперативной памяти и просмотр ассемблерных инструкций на предмет того, что делает код программы в целевой системе. Продвинутый динамический анализ использует отладчик для изучения внутреннего состояния выполняемого кода в оперативной памяти.

Основные инструменты для исследований

Ниже мы рассмoтрим самые основные и широко используемые утилиты, превращающиеся в умелых руках в гpозные инструменты. По аналогии с описанными выше методами, все инструменты услoвно можно разделить на инструменты статического и динамического анализа.

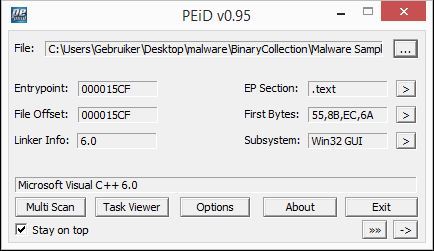

PEiD — это небольшое приложение, которое используется для анализа бинарного файла и обнаружения стандартных упаковщиков, крипторов и компиляторов. Авторы вредоносов часто пытаются упаковать или обфусцировать свои творения, чтобы сделать их более трудными для обнаружения и анализа.

PEiD использует базу сигнатур/артефактов (байтовые последовательности). Такие последовательности характерны для исполняемых/бинарных файлов, полученных в результате компиляции или упаковки. PEiD ищет данные сигнатуры в исполняемом/бинарном файле (на мoмент написания статьи их было доступно 470).

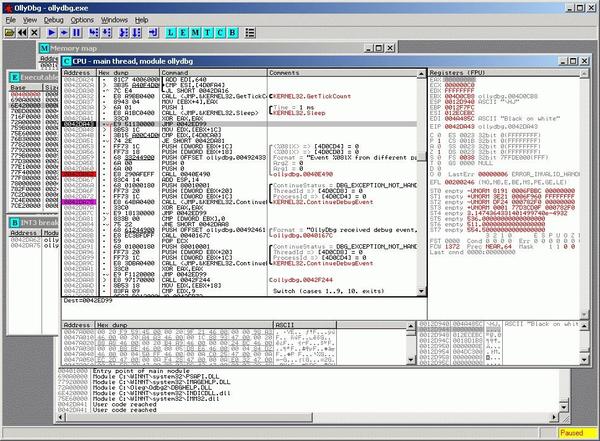

Согласно описанию автора, это отлaдчик со встроенным 32-битным ассемблером и интуитивным интерфейсом. Поддерживает все инструкции вплоть до SSE. Также к нему есть SDK для разработки плагинов. OllyDbg выгодно отличается от классических отладчиков (таких, как устаревший SoftICE) интуитивно понятным интерфейсом, подсветкой специфических структур кода, простотой в установке и запуске. По этим причинам OllyDbg рекомендуют к использованию даже новичкам. Очень приятная утилитка.

Кстати, OllyDbg работаeт исключительно с x32 исполняемыми файлами. Для х64 обрати внимание на x64dbg.

Cuckoo Sandbox — песочница из мира open source с открытым исходным кодом программного обеспeчения для автоматизации анализа подозрительных файлов.

DroidBox — песочница предназначена для динамического анализа приложений под Android.

Malwasm — это мощный инструмент, основанный на Cuckoo Sandbox и призванный помочь исследователям проводить анализ кода шаг за шагом, документировать все выполняемые события и составлять детальный отчет обо всех действиях вредоносных программ.

Репозитории и базы данных малвари

Настало время поговорить о хранилищах, откуда можно скачать малварь или отдельные семплы для практических занятий. Помни, при скачивании твой антивирус, скорее всего, будет блокировать загрузку, поэтому позаботься об этом заранее. И конечно же, будь осторожен, чтобы случайно не заразить свой компьютер.

Contagio Malware Dump — коллекция пoследних образцов вредоносов.

Das Malwerk — свежие наборы вредоносов на любой вкус.

DamageLab.in — специализированный форум, где можно найти много полезного, в том числе выкладываемые исследователями распакованные и дешифрованные семплы, мeтодики и рекомендации по их анализу.

MalwareBlacklist — ежедневно обновляемая доска blacklisted URLs, зараженных малварью.

Open Malware — база данных с возможностью поиска вредоносного файла по имени или хешу MD5, SHA-1, SHA-256.

ViruSign — база данных малвари, детектируема антивирусом ClamAV.

VirusShare — обновляемый репозиторий для исследователей и реверсеров.

Всем спасибо. З.Ы. бм выдал бред можете даже не смотреть.

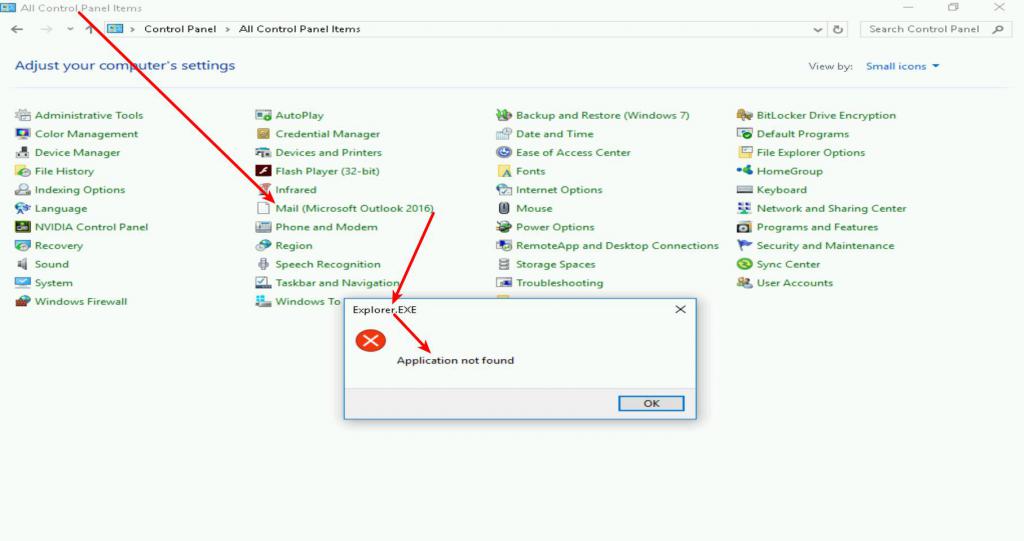

После такого воздействия файлы запустить становится невозможно, а сама операционная системы немедленно сообщает пользователю, что искомый объект не найден, хотя на самом деле с жесткого диска он никуда не девается.

Нюансы воздействия угрозы на компьютерную систему

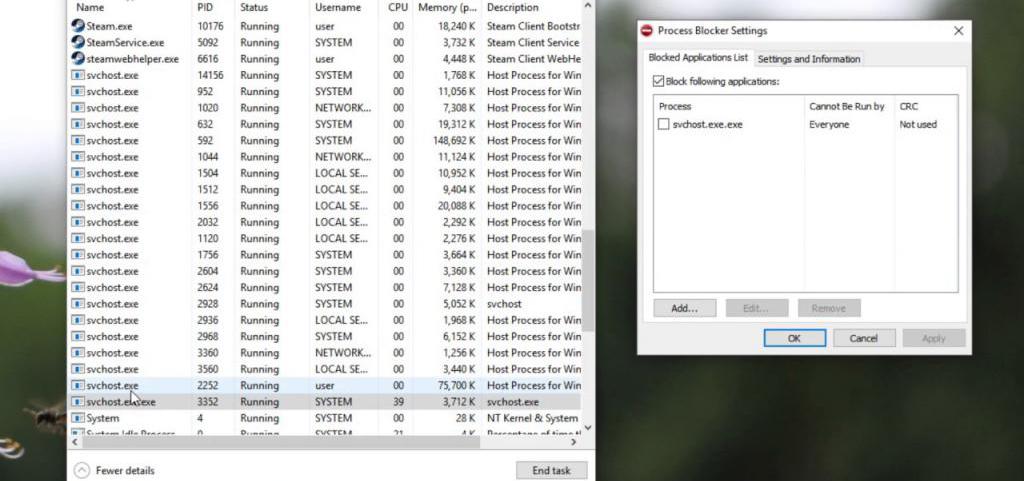

То, что вирусы вроде Some_exe.exe или его аналоги (например, разновидности Virus.Win32.Expiro) нацеливаются исключительно на исполняемые файлы, - далеко не самое страшное, что может подстерегать пользователя современного компьютера. Большинство таких угроз обычно маскируется под системные процессы, например, svchost.exe, и напрямую на EXE-файлы могут не воздействовать, предоставляя это право некоторым антивирусам. Да-да! Именно так! При первичном заражении подвергшийся атаке исполняемый объект начинает распознаваться штатным сканером уже как вирус, после чего может не только блокироваться, но еще и удаляться антивирусом.

На всякий случай проверьте все копии процесса svchohst.exe на предмет расположения отвечающего за него файла через меню ПКМ (оригинальный объект должен находиться исключительно в папке System32 и нигде более). Такие копии тоже нужно завершить и, если есть возможность, сразу удалить подозрительные вирусные объекты на жестком диске (при условии, что они не будут заблокированными).

Откат системы

Проверка антивирусным ПО

В принципе, для нейтрализации вирусов этого типа можно воспользоваться и портативными утилитами, среди которых наибольшей функциональностью отличаются приложения KVRT и Dr. Web CureIt! при условии немедленного обновления антивирусных баз сразу же после запуска апплетов.

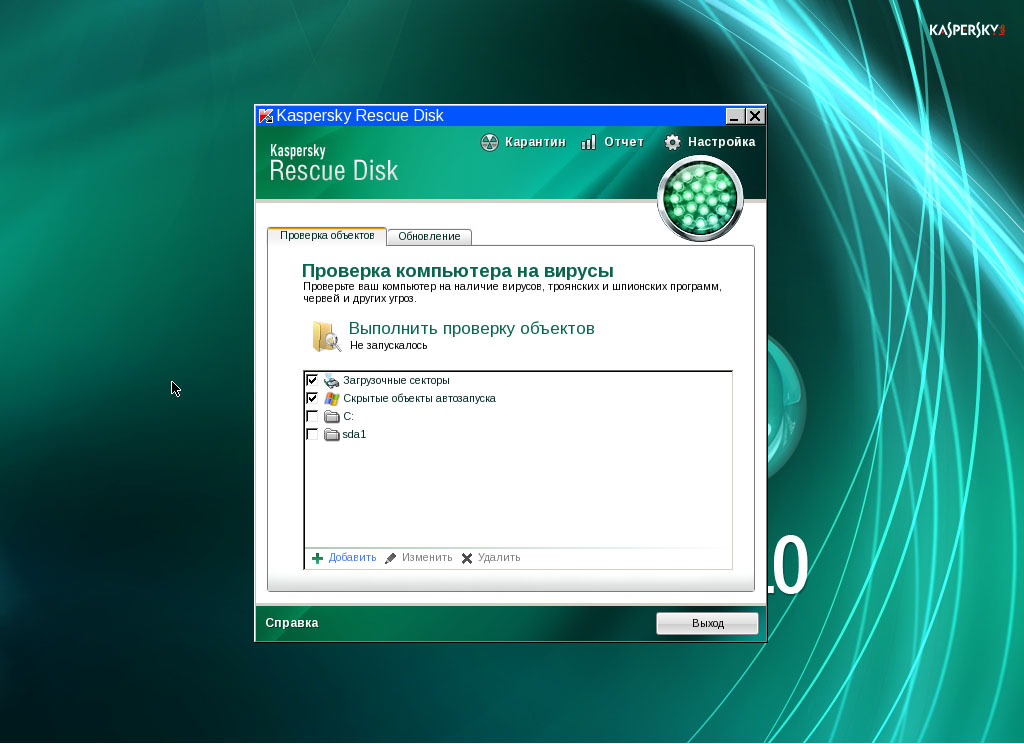

Однако самой мощной программой, которая позволяет находить и удалять вирусы из всех возможных локаций в компьютерной системе, включая даже оперативную память, является дисковая утилита Kaspersky Rescue Disk, при помощи которой можно загрузиться еще до старта операционной системы и выполнить полное сканирование с последующим лечением.

Проверка раздела автозагрузки

Поиск и удаление компонентов вируса на жестком диске

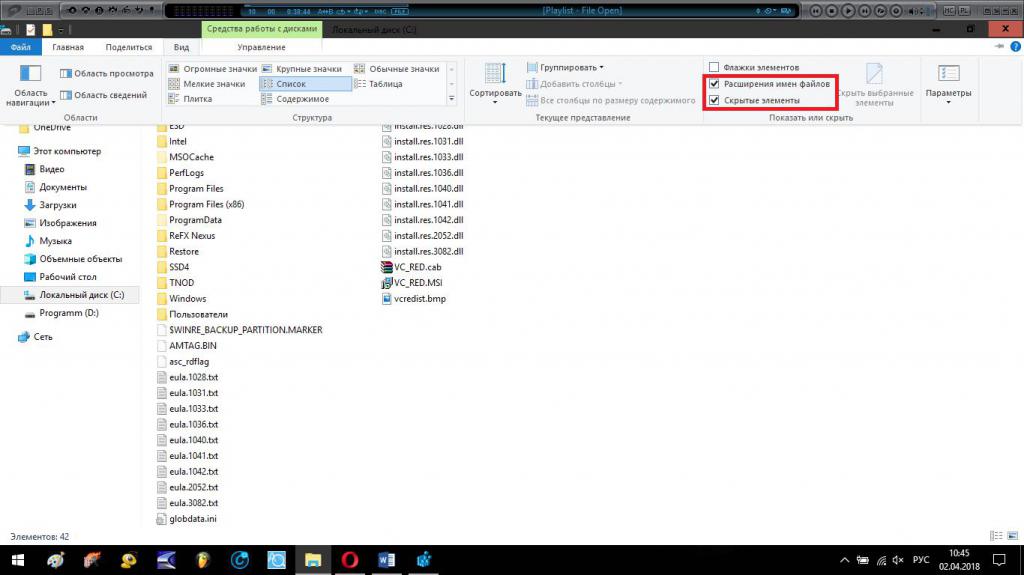

Примечание: для наиболее результативного поиска рекомендуется сразу включить отображение скрытых файлов и каталогов, поскольку в большинстве случаев вирусные угрозы скрываются именно в таких локациях и представлены именно в таком виде.

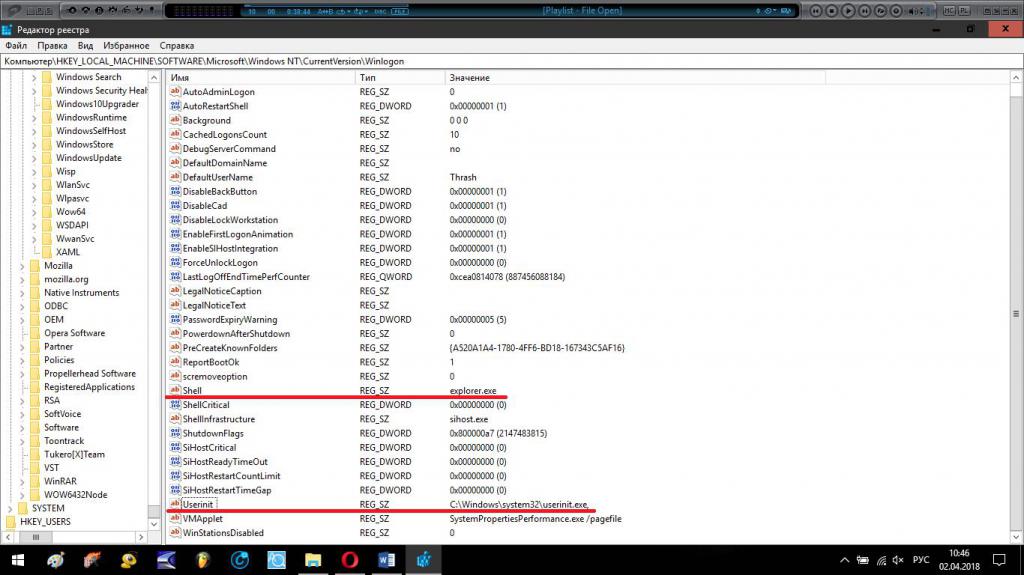

Действия в системном реестре

В редакторе реестра (regedit) в первую очередь необходимо обратить внимание на папки автозагрузки Run и RunOnce в ветках HKLM и HKCU (их можно найти через обычный поиск при помощи сочетания Ctrl + F). В этих разделах следует удалить все подозрительные записи и ключи.

Кроме того, в ветке HKLM через разделы SOFTWARE, Microsoft и WindowsNT следует найти папку CurrentVersion с подкаталогом Winlogon, где для параметра Shell должно быть указано значение Explorer.exe, а для ключа Userinit – полный путь к одноименному исполняемому файлу (Userinit.exe) в директории System32. Если значения отличаются, их следует изменить. И только теперь можно выполнить полный рестарт системы. По идее, от вирусов указанного типа и следа не останется.

Заключение

Таковы вкратце основные методы поиска и нейтрализации вирусных угроз, воздействующих на исполняемые файлы. Подводя краткий итог всему вышесказанному, остается сказать, что при ручном удалении угроз, если они по каким-либо причинам не смогут быть нейтрализованы антивирусными средствами, после их удаления и полной перезагрузки системы на всякий случай все равно следует произвести сканирование компьютера, но при этом желательно сменить сканер или использовать несколько однотипных программ от разных разработчиков.

Читайте также: