Что делать с вирус crypted000007 как расшифровать crypted000007

Привет.

На комп попал вирус шифровальщик. Переименовал все текстовые файлы левыми названиями с расширением crypted000007. Сам вирус с компа вроде как изгнал, а как теперь файлы расшифровать? Кто то знает, это реально сделать?

так и не нашли дешефратор?

сегодня аналогичный видел зверь, ни одна утилита расшифровки из известных на сегодняшний день его не взяла, так что отложили винт до лучших времен, ко многим таким вирусам бывает даже у "создателя" нет дешифратора, поэтому похоже файлы вы похоронили.

не похоже, а сто пудово. Уже в ручную часть восстановлена, часть из резервных копий вытащили. Фотки не вернуть уже никак. Тоже в инете читал, что случаи были когда мошенники, получив бабки, сами не могли расшифровать файлы

Расшифровка уже увы…Запинать админа еще…

Выросло сматфонопальцетыкальное поколение ((( Часто попадаются файлы типа — 12345678.zip.exe в проводнике видятся как 12345678.zip Надо пользоваться тотал коммандером. Полезная вещ, но не для смартфонопальцетыкателей. А дефку гнать поганой метлой без выходного пособия. )) А можно заплатить пришлют ключ.

Нас еще в школе учили этим приколам с двойным расширением. У меня всегда расширения видно на всех компах. А у нее стояла галочка скрывать) вот и попала. Кстати, сейчас был в одной конторе и там у манагера на столе лежала памятка по этим шифровщикам, походу массово это

Это хорошо забытое старое. Читал что якобы кто то платил им и помогало. Давно это было. Др. вэб кстати, занимался дешифрованием, но дорого и долго.

скорее всего ни как уже раз десять ловили такие зловреды

писали в тех поддежку каспера и доктора веба (в разное время били их антивирусы) по расшифровки каждый раз отказа не было но и положительного ответа тоже

все документы каждый раз восстанавливали из резервных копий а один раз даже тот кто такое словил набирал целую стопку документов с бумаги

сейчас антивирусом рулим централизовано с сервера администрирования — наконецто руководство расщедрилось на лицензию для оного и такие проблемы сразу отпали если что то и принимается то сразу блокируется

Да уже понял, что не раскодировать их никак. Программист сейчас занимается этим вопросом

сотруднику напинать, нехрен все подряд открывать на компе, )

там было написано, что то про судебную задолженность ну и девушка на панике конечно же открыла

кстати да, наши когда словили тоже был вордовский или экселевский файл, вроде акт сверки и организация по названию не похожа была на левую)

Я это письмо видел, реально на первый взгляд никакого палева

там было написано, что то про судебную задолженность ну и девушка на панике конечно же открыла

на то и рассчитывают сцуки

ни как, только при наличии бекапов из них восстановить

У меня на работе у сотрудника был, их много разных названий, в итоге что только не перепробовал восстановить не получилось, благо вирус этот начинал работать с корня и по очереди обрабатывать папки первого уровня, второго и т.д., и как запустился этот вирус комп тормозить начал у чела иерархия была будь здоров и куча всяких старых доков, файлов была, как начал тормозить комп тот его и вырубил. Позвал меня в безопасном зашли удалил вирь, но процентов 30 успел зашифровать и поднять не получилось. Хорошо что почти ничего важного не тронул. С тех пор на отдельном компе все сохраняют копии документов.)

С программистом сейчас поговорил на работе тот так же сказал, что восстановить уже скорее всего не получится файлы. Печаль

forum.kasperskyclub.ru/index.php?showtopic=60044

Не ловил заразы. Но научен горьким опытом других людей. Поэтому всегда есть под рукой резервные копии важных файлов (фотографии, документы) на отдельном HDD. Регулярно обновляю по мере их поступления. Не хочется терять труды многолетней работы и историю.

у меня так же, комп не мой заразился, сотрудника с работы, служебный. Работа встала

Обновлено: Март 2019

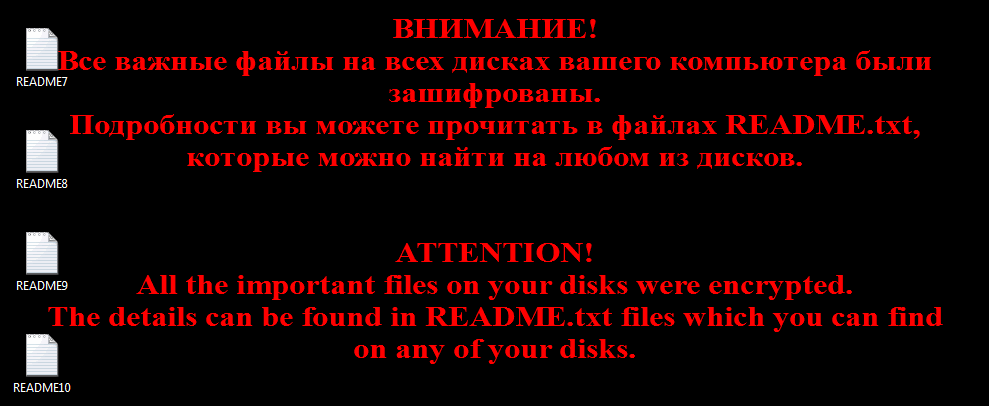

Один из вариантов обоев рабочего стола компьютера инфицированного шифровальщиком .crypted000007

Всё, что хотят злоумышленники и разработчики данного вируса, – это денежные средства в размере 200-1000$ (зависимо от страны жертвы). Само собой выкуп берётся биткоинами, для того чтобы получателя средств невозможно было идентифицировать. За расшифровку ВАШИХ ЖЕ ФАЙЛОВ.

При этом, .crypted000007 шифрует наиболее распространенные типы файлов: видео, фото, документы, файлы баз данных, pdf файлы. В один прекрасный момент пользователь может потерять семейную фото-галлерею, архив видео\музыки или базы данных по налоговой отчетности. Сrypted 000007 также шифрует информацию на серверах и может распространятся по локальной сети. Последнее время мы фиксируем случаи заражения в малых локальных сетях небольших предприятий и государственных учреждений (5-50 рабочих мест). В таких случаях сумма выкупа за расшифровку данных может возрасти.

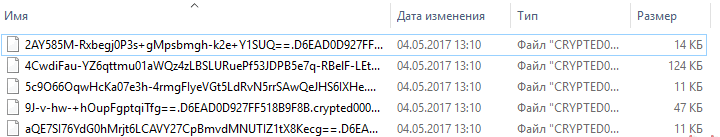

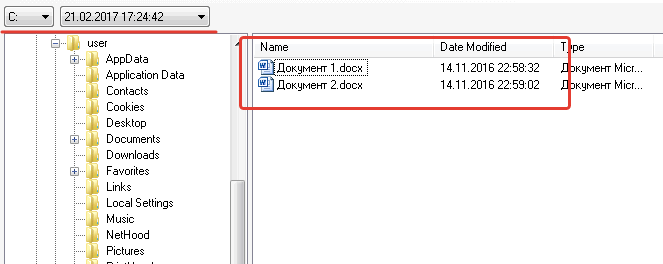

Файлы зашифрованные вирусом crypted000007

Мы настоятельно не рекомендуем платить выкуп злоумышленникам, так как знаем о десятках случаев когда после оплаты пользователь НЕ ПОЛУЧАЛ ключ \ программное обеспечение для расшифровки своих файлов.

Верить мошенникам – себе дороже. Следуйте ниже приведенным инструкциям, для того чтобы попытаться восстановить хотя бы часть вашей информации.

Удалить вирус-шифровальщик .crypted000007 с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса .crypted000007. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование). Загрузить программу для удаления шифровальщика .crypted000007.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель no_more_ransom блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

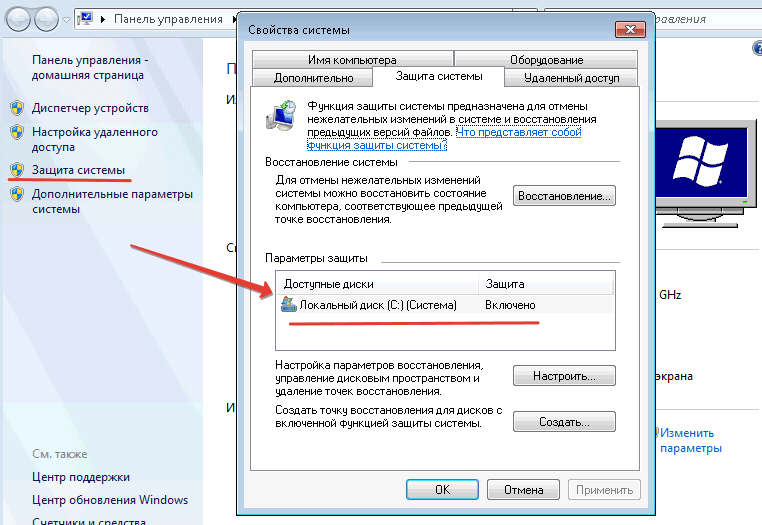

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

-

Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла. Использовать инструмент “Теневой проводник” ShadowExplorer

" data-medium-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" data-large-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" class="lazyload" data-src="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?resize=392%2C515" alt="previous-versions" width="392" height="515" data-recalc-dims="1" />

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя .crypted000007

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Эта страница призвана помочь вам удалить Вирус шифровальщик бесплатно. Наша статья охватывают, как метод удаления большинства шифровальщиков так же и несколько способов восстановления файлов. Ужасная инфекция по имени шифровальщик недавно начал распространяться в веб-пространстве и атаковать ничего не подозревающих пользователей по всему миру. Эксперты по безопасности классифицируют его как вымогатель файлов-шифровальщик, который может представлять серьезную угрозу для любого компьютера и данных, находящихся на нем. В нижеследующих параграфах вы узнаете больше об этом неприятном вирусе и его способностях, а также о возможных альтернативных методах, которые могут помочь вам удалить его и свести к минимуму ее вредоносные последствия.

Что нужно знать о вирусе .crypted000007

Как избежать заражение шифровальщиком.

Последнее время чаще всего шифровальщики присылают на почту с пометкой от банка, или какая нибудь претензия. А во вложении этого письма находится зип архив, после нажатия на который как бы ничего не происходит, но на самом же деле самораспоковывающийся архив запускает скрипт лежащий внутри. Так ка же защититься?

Первое и самое банальное, держать антивирус включенным и обновленным, будь то хоть каспер, нод или бесплатный 360.

Как вариант можно открывать все вложения в песочнице и жить спокойно.

Так же есть простой способ, берем этот файл и меняем его расширение из zip в rar, после чего открываем его архиватором Винрар и смотрим, что лежит внутри лежит , видим там js скрипт удаляем.

Удаление Вируса crypted000007

Указанная ниже инструкция универсальна практически для всех шифровальщиков.

В первую очередь нам необходима зайти в безопасный режим

В Windows 7 все действия совпадают с Windows XP

В Windows 10 вариантов попасть в безопасный режим несколько. Во время загрузки, когда на экране появились аватар с именем пользователя, нажать Ctr+Alt+Del. Появится всем известное меню, потом зажать Shift и в меню выключения — Перезагрузка, после перезагрузки появится меню параметров загрузки. При помощи F1-F9 выбираем нужный (F4 — безопасный режим)

Теперь мы находимся в безопасном режиме , что практически гарантирует то , что процесс шифрования наших документов приостановлен.

Для начала нам понадобиться хороший сканер вирусов. Пойдем на сайт Dr.Web(с другого компьютера), и скачаем последнюю версию Dr.Web CureIt кидаем на флешку, втыкаем в зараженный компьютер и запускаем сканирование.

![]()

Скрин не имеет отношения к бомберу, это пример окна Dr.Web CureIt

В большинстве случаев первых двух шагов достаточно, но давайте проделаем еще пару действий вручную.

Для начала сходим по пути C:\windows\system32\Drivers\etc\ (C-вашь системный диск) Там нас интересует файл hosts открываем его при помощи блокнота , и убеждаемся, что после строчки localhost ничего нет, если есть удаляем сохраняем. В случае если вам не даст сохранить файл hosts, копируем его на рабочий стол, меняем сохраняем, после чего переносим в папку etc с заменой старого.

В Windows XP нажимаем Пуск, в поле выполнить пишем msconfig.exe

В Windows 7 нажимаем Пуск, в поле поиска пишем msconfig

В Windows 10 поле поиска пишем msconfig, либо сразу открываем диспетчер задач и переходим во вкладку автозапуск.

Во вкладке автозапуск убираем все лишнее, незнакомое .

Обычно .crypted000007 модифицирует системный файл csrss.exe обязательно уберите его из автозапуска.Если вы двигаетесь по пунктам этой статьи последовательно значит уже видели результат сканирования Dr.Web CureIt где было написано об этом.

Перезагружаем , уже в обычном режиме смотрим во что превратились наши документы. Часть документов в любом случае успела зашифроваться , это количество зависит от производительности компьютера, скорости чтения/записи жесткого диска и от того как долго компьютер проработал после запуска вирусного скрипта.

Расшифровка файлов .crypted000007

(Самый неприятный пункт статьи, так как в большинстве случаев файлы не востановить)

В Windows есть встроенные инструменты для резервного копирования файлов и папок.

Для Windows 7

- Перейдите в папку, содержащую зашифрованные файлы, щелкните правой кнопкой мыши и выберите Восстановить предыдущие версии.

- Если папка находилась на верхнем уровне диска, например C:\, щелкните правой кнопкой на диск и выберите Восстановить предыдущие версии.

- Дважды щелкните предыдущую версию папки, содержащей файл или папку ,которые следует восстановить. (Например, если файлы зашифрованы сегодня, выберите вчерашнюю версию).

- Перетащите файл или папку, следует восстановить, в другое место, например, на рабочий стол или в другую папку.

- Версия файла или папки будет сохранена по выбранному местоположению.

Так же существует программа ShadowExplorer, но она скорее относится к заранее подготовленному способу восстановить файлы её функции вы можете найти в Яндексе.

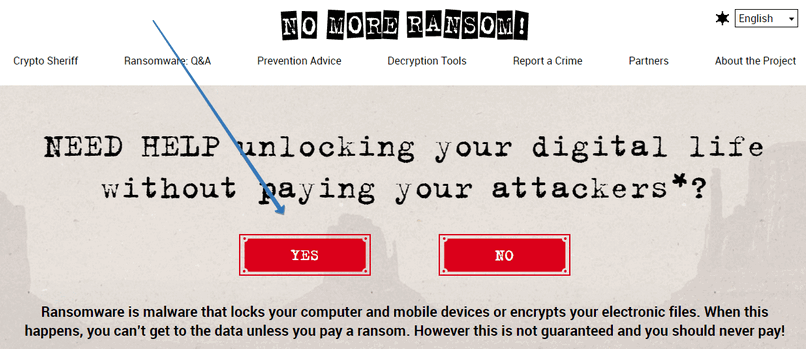

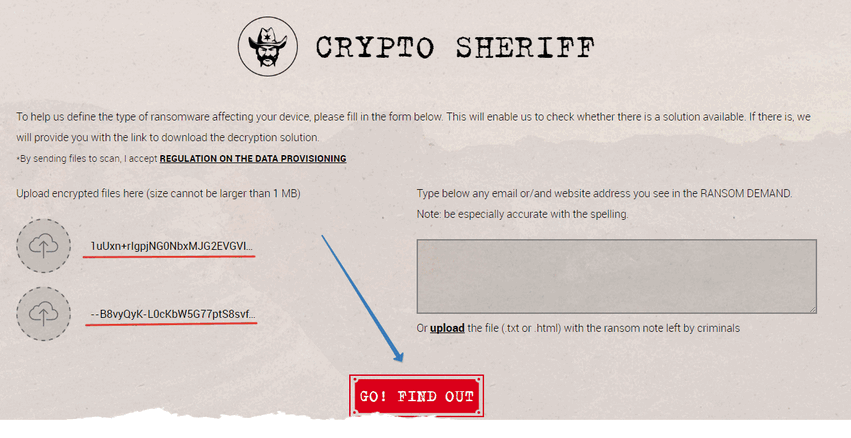

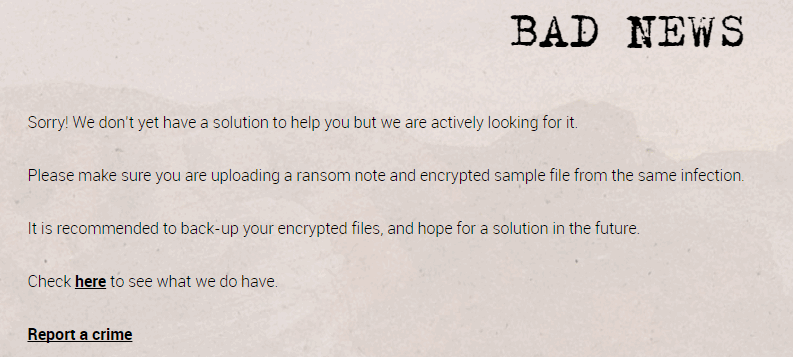

В случае если к вам занесло достаточно старый шифровальщик то вам сможет помочь крипто шериф. Для того что бы воспользоваться этим сервисом вам понадобятся два зашифрованных файла меньше мегабайта и текст с требованием выкупа. После чего вас либо расстроят, либо переведут на страничку где можно скачать утилиту для расшифровки.

К сожалению из практики можно сказать, что задержка между появлением новой разновидностью шифровальщика и нахождением некоего универсального метода расшифровки слишком большая и вероятность найти в этом сервисе спасение стремится к нулю.

Не удивительно, что один из самых крупных антивирусов не смог пройти мимо нарастающей с каждым днем угрозы шифровальщиков.

И когда все уже попробовано, а информация очень дорога. Можно воспользоваться организациями, которые занимаются расшифровкой.

Около недели-двух назад в сети появилась очередная поделка современных вирусоделов, которая шифрует все файлы пользователя. В очередной раз рассмотрю вопрос как вылечить компьютер после вируса шифровальщика crypted000007 и восстановить зашифрованные файлы. В данном случае ничего нового и уникального не появилось, просто модификация предыдущей версии

Описание вируса шифровальщика CRYPTED000007

Шифровальщик CRYPTED000007 ничем принципиально не отличается от своих предшественников. Действует он практически один в один как no_more_ransom. Но все же есть несколько нюансов, которые его отличают. Расскажу обо всем по порядку.

Приходит он, как и его аналоги, по почте. Используются приемы социальной инженерии, чтобы пользователь непременно заинтересовался письмом и открыл его. В моем случае в письме шла речь о каком-то суде и о важной информации по делу во вложении. После запуска вложения у пользователя открывается вордовский документ с выпиской из арбитражного суда Москвы.

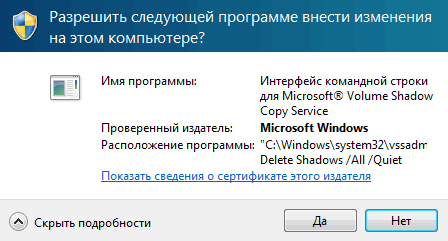

Параллельно с открытием документа запускается шифрование файлов. Начинает постоянно выскакивать информационное сообщение от системы контроля учетных записей Windows.

Если согласиться с предложением, то резервные копии файлов в теневых копиях Windows буду удалены и восстановление информации будет очень сильно затруднено. Очевидно, что соглашаться с предложением ни в коем случае нельзя. В данном шифровальщике эти запросы выскакивают постоянно, один за одним и не прекращаются, вынуждая пользователя таки согласиться и удалить резервные копии. Это главное отличие от предыдущих модификаций шифровальщиков. Я еще ни разу не сталкивался с тем, чтобы запросы на удаление теневых копий шли без остановки.

Обычно, после 5-10-ти предложений они прекращались.

Дам сразу рекомендацию на будущее. Очень часто люди отключают предупреждения от системы контроля учетных записей. Этого делать не надо. Данный механизм реально может помочь в противостоянии вирусам. Второй очевидный совет — не работайте постоянно под учетной записью администратора компьютера, если в этом нет объективной необходимости. В таком случае у вируса не будет возможности сильно навредить. У вас будет больше шансов ему противостоять.

Но даже если вы все время отвечали отрицательно на запросы шифровальщика, все ваши данные уже шифруются. После того, как процесс шифрования будет окончен, вы увидите на рабочем столе картинку.

Одновременно с этим на рабочем столе будет множество текстовых файлов с одним и тем же содержанием.

Почтовый адрес может меняться. Я встречал еще такие адреса:

Адреса постоянно обновляются, так что могут быть совершенно разными.

Как только вы обнаружили, что файлы зашифрованы, сразу же выключайте компьютер. Это нужно сделать, чтобы прервать процесс шифрования как на локальном компьютере, так и на сетевых дисках. Вирус-шифровальщик может зашифровать всю информацию, до которой сможет дотянуться, в том числе и на сетевых дисках. Но если там большой объем информации, то ему для этого потребуется значительное время. Иногда и за пару часов шифровальщик не успевал все зашифровать на сетевом диске объемом примерно в 100 гигабайт.

Дальше нужно хорошенько подумать, как действовать. Если вам во что бы то ни стало нужна информация на компьютере и у вас нет резервных копий, то лучше в этот момент обратиться к специалистам. Не обязательно за деньги в какие-то фирмы. Просто нужен человек, который хорошо разбирается в информационных системах. Необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше.

Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

Как вирус вымогатель CRYPTED000007 шифрует файлы

После того, как вирус у вас был запущен и закончил свою деятельность, все полезные файлы будут зашифрованы, переименованы с расширением .crypted000007. Причем не только расширение файла будет заменено, но и имя файла, так что вы не узнаете точно, что за файлы у вас были, если сами не помните. Будет примерно такая картина.

В такой ситуации будет трудно оценить масштаб трагедии, так как вы до конца не сможете вспомнить, что же у вас было в разных папках. Сделано это специально, чтобы сбить человека с толка и побудить к оплате расшифровки файлов.

А если у вас были зашифрованы и сетевые папки и нет полных бэкапов, то это может вообще остановить работу всей организации. Не сразу разберешься, что в итоге потеряно, чтобы начать восстановление.

Как лечить компьютер и удалить вымогатель CRYPTED000007

Вирус CRYPTED000007 уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

Для удаления вируса CRYPTED000007 можно воспользоваться следующими программами:

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика CRYPTED000007. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи и spora, можете посмотреть там. Если кратко по шагам, то действовать надо так:

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса CRYPTED000007 нет в списке запущенных процессов.

Где скачать дешифратор CRYPTED000007

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

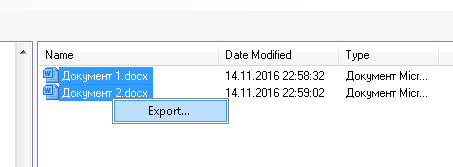

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

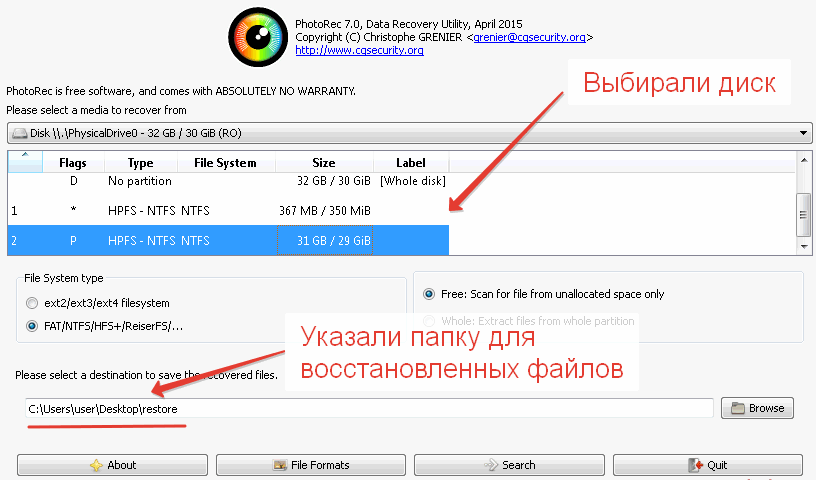

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

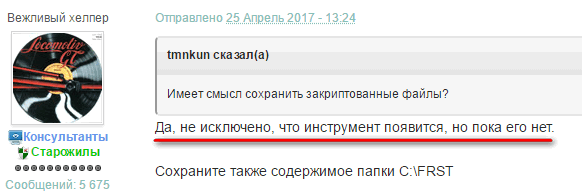

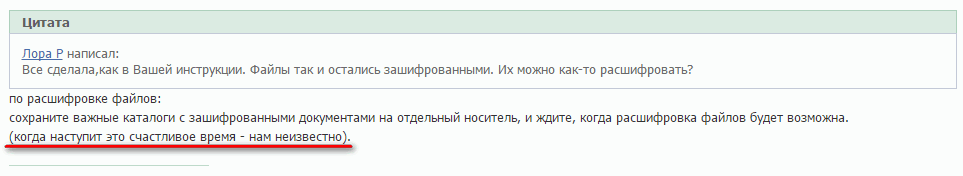

Популярные антивирусы определяю шифровальщик CRYPTED000007 как Filecoder.ED и дальше может быть еще какое-то обозначение. Я пробежался по форумам основных антивирусов и не увидел там ничего полезного. К сожалению, как обычно, антивирусы оказались не готовы к нашествию новой волны шифровальщиков. Вот сообщение с форума Kaspersky.

Вот результат подробного обсуждения шифровальщика CRYPTED000007 на форуме антивируса Eset nod32. Обращений уже очень много, а антивирус ничего не может поделать.

Антивирусы традиционно пропускают новые модификации троянов-шифровальщиков. И тем не менее, я рекомендую ими пользоваться. Если вам повезет, и вы получите на почту шифровальщика не в первую волну заражений, а чуть позже, есть шанс, что антивирус вам поможет. Они все работает на шаг позади злоумышленников. Выходит новая версия вымогателя, антивирусы на нее не реагируют. Как только накапливается определенная масса материала для исследования по новому вирусу, антивирусы выпускают обновление и начинают на него реагировать.

Что мешает антивирусам реагировать сразу же на любой процесс шифрования в системе, мне не понятно. Возможно, есть какой-то технический нюанс на эту тему, который не позволяет адекватно среагировать и предотвратить шифрование пользовательских файлов. Мне кажется, можно было бы хотя бы предупреждение выводить на тему того, что кто-то шифрует ваши файлы, и предложить остановить процесс.

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для CRYPTED000007.

If you liked my post, feel free to subscribe to my rss feeds

This entry was written by admin and posted on 5th Октябрь 2017 at 10:07 дп and filed under Uncategorised. Bookmark the permalink. Follow any comments here with the RSS feed for this post. Post a comment(Latest is displayed first) or leave a trackback: Trackback URL.

Читайте также: