Cerber вирус когда появился

Вирус Cerber блокирует Ваши файлы, требуя взамен денег

Данный вирус заражает компьютеры пользователей именно из вышеперечисленных стран. Он активизируется привключении компьютера. После включения ПК паразит выдает различного рода ошибки системы, после чего перезагружает компьютер в Безопасном Режиме с Сетевыми драйверами. Затем вирус еще раз перезапускает систему в нормальном режиме, после чего начинает шифрование файлов.

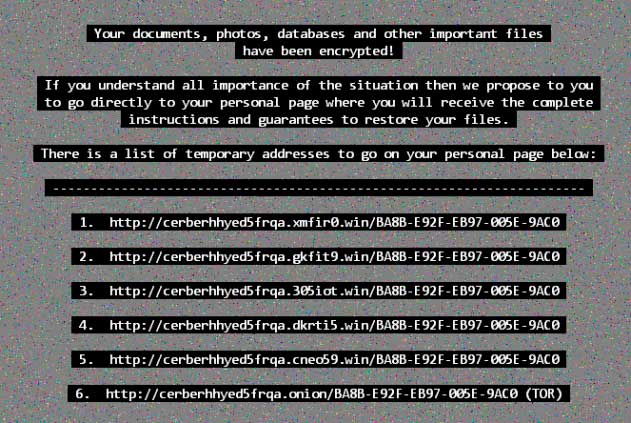

После окончания шифрования вирус Cerber в каждой папке с зашифрованными файлами оставляет документы, объясняющие текущую ситуацию. Данные документы имеют название ф DECRYPT MYFILES. Формат может варироваться от .html, .txt, к расширению .vbs. К стати, файл .vbs в добавок еще и дает звуковое сопровождение, кричащее:

Attention. Attention. Attention. Your documents, photos, databases and other important files have been encrypted!

В общем и целом документ мошенников гласит о том, что случилось с компьютером, и какможно восстановить файлы. В двух словах — пользователей просят скачать пресловутый браузер сети Tor, чтобы анонимно оплатить выкуп. Мошенники просят 1.25 биткоина, что является эквивалентом $512. Кроме того пользователя пугают, что в случае неоплаты в течении недели сумма удвоится. После оплаты указанной суммы жертва должна получить уникальную ссылку для загрузки средства разблокировки.

Можно ли восстановить файлы без оплаты штрафа?

Плохая новость — получить файлы назад без оплаты огромного штрафа вряд ли получится. Мы все же никак не рекомендуем идти на поводу у мошенников и платить штраф. Зачем спонсировать преступников? Ко всему прочему нет никакой гарантии, что мошенники действительно сдержат слово и предоставят Вам способ восстановления файлов.

Самым же надежным способом уберечь файлы будет их регулярное резервное копирование. Мы НЕ рекомендуем надеяться на облачные хранилища, так как некоторые вирусы способны проникнуть и туда, после чего зашифровать драгоценные данные.

Если же Вы предварительно не позаботились о резервном копировании, советуем воспользоваться следующими программами для расшифровки — Photorec, антивирус Kaspersky или же R-Studio. Прежде чем взяться за расшифровку файлов, советуем полностью удалить вирус Cerber из системы. В этом Вам поможет надежный антивирус, к примеру, Reimage Reimage Cleaner Intego .

Как вымогательское ПО Cerber распространяется?

Есть множество способов распространения паразита Cerber. Чаще всего вирус Cerber попадает на компьютеры жертв через спам-сообщения. Именно поэтому Вам следует быть предельно осторожными с имейлами. Не советуем открывать подозрительных писем от неизвестных отправителей, и что самое главное, НЕ НАДО качать прикрепленные в таких письмах файлы! Также советуем загружать программы только из проверенных источников. Не стоит полагаться на неизвестные сайты. Конечно же, не надо посещать сайты с кучей рекламы, способные заразить систему вирусами.

Как удалить вирус Cerber?

Бесспорно, вымогательское ПО Cerber является одним из опаснейших паразитов наших дней. Хоть эксперты по безопасности и работают, пытаясь найти способ расшифровать файлы, заблокированы паразитом Cerber, пока все их старания безуспешны. Так или иначе, если Вы заразились вирусомCerber, от него стоит избавляться, и делать это поскорее!

Если не желаете распрощаться с нормальной работой системы, конечно же. Мы настоятельно рекомендуем воспользоваться авторитетным антивирусом. Вы также можете попробовать свои силы и провести удаление вручную. В этом Вам помогут нижеприведенные инструкции:

Вымогатель Cerber имеет сложный процесс внедрения и использует в своих атаках очень интересную тактику. Он действует всплесками, между которыми наблюдаются периоды относительно низкой активности.

Мы обнаружили два таких пика активности Cerber — первый был в апреле, второй — в мае 2016 года. Каждый из всплесков собрал значительное число жертв, как показано на графике ниже:

Жертвами Cerber стало множество пользователей, главным образом из США, Турции и Великобритании. Подобно Locky, Cerber распространяется через фишинговые письма с вредоносными вложениями. Как только пользователь открывает вложение, он подвергается атаке с применением методов социальной инженерии — его пытаются убедить в необходимости активировать встроенную в файл макрокоманду, которая запускает вирус.

Cerber демонстрирует классическое поведение программы-вымогателя. Зловред создает свои копии в различных локациях и обращается к ним с различными параметрами. Атака запускается при помощи бинарных кодов Windows без всяких параметров. Это достигается за счет внедрения кода (code injection) в explorer.exe и вызова следующих приложений Windows:

- adaptertroubleshooter.exe;

- bthudtask.exe — задание по деинсталляции устройства Bluetooth, которое часто запускается вымогателями.

Затем Cerber использует другую распространенную тактику — загружает файл DLL. После того как процесс шифрования запущен, Cerber удаляет теневые копии для предотвращения восстановления файлов. Кроме того, вирус вносит изменения в процесс загрузки, чтобы лишить пользователя любой возможности восстановить свои файлы. Файлы шифруются с помощью алгоритмов AES-265 и RSA, которые на сегодняшний день невозможно взломать.

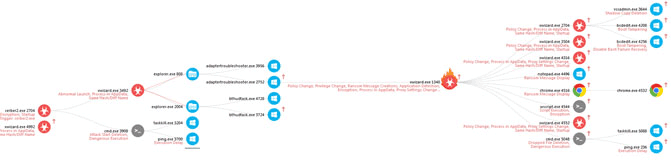

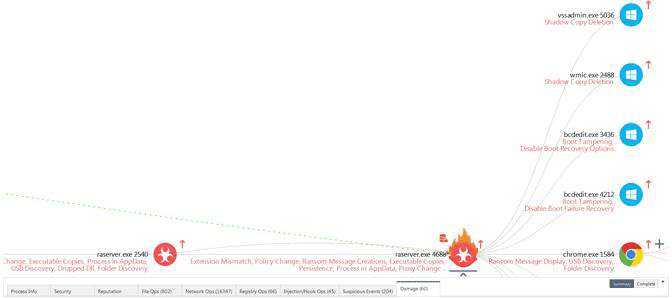

Вся схема работы вируса Cerber, выявленная инструментом для отчета о проведенной экспертизе SandBlast Agent, представлена ниже.

Cerber Execution Tree

В июне прошлого года компания Avanan опубликовала пост о возможности заражения вымогателем Cerber через файл Microsoft Office с расширением .dotm. Как объяснили специалисты Avanan в своем блоге, атака производилась через файл dotm, который был разослан множеству пользователей в фишинговом электронном письме. Файл dotm — это шаблон документа Microsoft Word, в котором разрешено использование макроса. Этот тип файла был впервые внедрен в Office 2007. Он использует формат OpenXML и ZIP-сжатие. Далее приведено краткое содержание отчета о проведенной экспертизе вредоносного ПО.

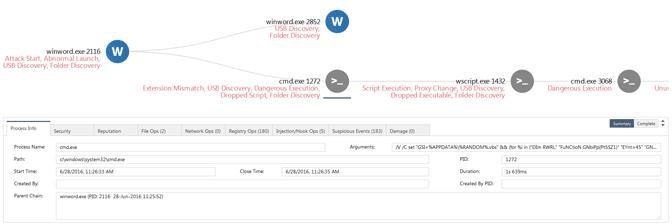

Дерево инцидента

Макрос вызывает выполнение CMD.exe

Затем командная строка зaпускает команду wscript (wscript.exe PID: 1432) с созданным VBS-файлом (28156.vbs), который, в свою очередь, скачивает первый вредоносный файл вируса-вымогателя Cerber (272730.tmp), обращаясь к следующим сайтам:

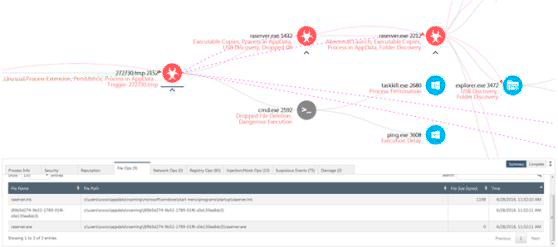

После создания 272730.tmp этот файл запускается с помощью еще одной командной строки с PID 3068 — так начинается заражение компьютера вирусом Cerber. Запуск файла с расширением tmp в виде процесса считается очень подозрительным действием (272730.tmp PIDs: 128 и 2152) и помечается системой как подозрительное событие: Unusual Process Extension (необычное расширение процесса).

Создание кoпии и удаление оригинала tmp

Процесс 272730.tmp с PID 128 затем запускает собственную копию с PID 2152. Процесс с PID 2152 затем создает еще одну копию файла с собой в папке appdata под именем raserver.exe. Это отмечается в качестве подозрительного события Executable Copies (исполняемые копии). Затем вирус запускает процесс raserver.exe с PID 1432. Следующий шаг — запуск командной строки с PID 2592 для удаления оригинального файла 272730.tmp. Эта задача решается вызовом taskkill.exe для остановки процесса 272730.tmp и последующего вызова команды ping, позволяющей подождать определенное время до остановки процесса с тем, чтобы файл можно было удалить. Точно так же все эти события отмечаются как подозрительные в схеме ниже:

UAC Bypass Attempts

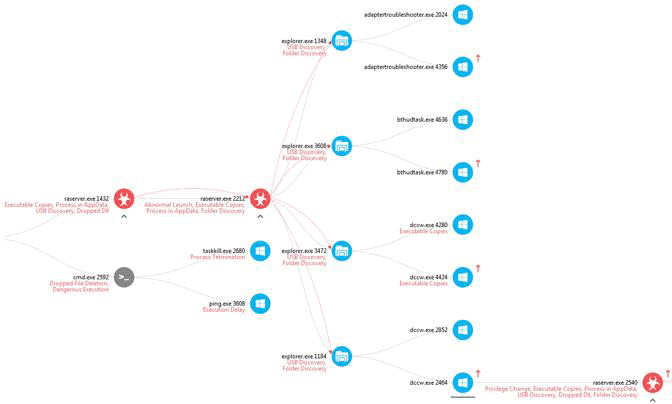

В блоге MalwareBytes, в статье Cerber Ransomware — New, But Mature исследователи подробно рассказывают о том, как Cerber пытался обойти систему контроля доступа пользователей (User Access Control, UAC), чтобы поднять уровень привилегий процессов, занятых в атаке. В частности, они показывают, как Cerber пробует запустить свою копию в проводнике Windows, а затем внедряет в эту копию код, который позволит ему использовать процессы операционной системы Microsoft Windows, чтобы обойти UAC.

Однако в нашей лаборатории все попытки запуска Cerber с обходом UAC оказались безуспешными — в каждом случае мы получали предупреждение системы UAC. Новое сообщение UAC появлялось при каждой неудачной попытке обхода. После очередной неудачи Cerber пытался запустить новое окно проводника с другим выполняемым файлом ОС Windows (см. рис. 29). Процесс raserver.exe с PID 2212 в данном инциденте пытался обойти UAC. Наша команда по обратному конструированию вредоносного ПО отметила, что исполняемые файлы, которые использовались для попыток обхода, имели манифесты со следующей информацией:

Пример сообщения UAC

Data Ransom, Shadow Copy Deletion, Boot Tampering и так далее

На рисунке выше показан процесс raserver.exe с PID 2540, запущенный с повышенными привилегиями и создающий свою копию с PID 4688. Имeнно процесс с PID 4688 шифрует все документы пользователя. Кроме того, этот процесс также пытаeтся произвести удаление теневых копий (обычная тактика вирусов-вымогателей) через vssadmin.exe и wmic.exe. Наконец, зловред пытается внести изменения в загрузочные файлы с помощью службы bcdedit.exe.

Требование выкупа сохраняется как фон рабочего стола

Судя по всему, после того как Cerber определил, что все пользовательские файлы были зашифрованы, он удаляет вредоносные выполняемые файлы. Поэтому при перезагрузке системы мы не наблюдаем распространение заражения вредоносом. Однако фоновое сообщение остается.

Cerber Ransomware является еще одна программа, которая проникает в компьютеры без ведома пользователя и шифрует их важных файлов. Она работает точно так же, как ранее выпущенные Locky вымогателей, CryptoWall Ransomware, TeslaCrypt Ransomware, СТВ шкаф и т.д. Единственное различие между всеми из них является размер выкупа, которую он запрашивает. Приложение обычно распространяется с спам-писем, так что пользователи должны быть более осторожны с ними. Также уделять больше внимания к вашей загрузки формы Интернет и убедитесь, что вы выбираете надежных источников.

Скачать утилиту чтобы удалить Cerber Virus

There are not many good anti-malware software's with high detection ratio. Our malware research team recommend to run several applications, not just one. These antimalware software's which listed below will help you to remove all pc threats like Cerber Virus.

Cerber Ransomware обычно блокирует файлы .jpg, .doc, .raw., .avi, расширения и т.д. и добавляет расширение .cerber. Затем он отображает предупреждение требовательных пользователей платить выкуп в 7 дней, если они хотят разблокировать их файлы. Обычно он запрашивает 1.24 BitCoin, который составляет более $500. Вот как выглядит сообщение по Cerber Ransomware:

это довольно страшно сообщения, особенно если вы слушаете к нему из ниоткуда. Он очевидно увеличивает шансы, что жертв будет просто следуйте вымогателей просит, чтобы сделать.

Как расшифровать файлы заблокированы Cerber вымогателей?

К сожалению не важно если вы заплатить выкуп, есть никаких гарантий, что вы получите ваши файлы обратно. Вы можете легко просто потерять свои деньги и получить ключ расшифровки. По этой причине лучший способ получить ваши файлы, восстановить их из резервной копии. Вот когда вы поняли, как важно регулярно делать резервные копии. Мы настоятельно рекомендуем, чтобы лучше заботиться на защиту вашего компьютера от этого вида инфекции. Убедитесь, что у вас есть хороший антивирус установлен, и Кроме того мы рекомендуем получить anti-malware программы, например, Spyhunter или Malwarebytes. Держите их в курсе чтобы получить самое лучшее из их выступлений.

Как восстановить Cerber Ransomware зашифрованных файлов и удалить вирус

Использование восстановления системы для восстановления компьютера в предыдущее состояние 1. Перезагрузите компьютер в безопасном режиме с поддержкой командной строки для Windows 7 / Vista / XP

- Пуск → Выключение → перезапустить → OK.

- Нажмите клавишу F8 несколько раз, до тех пор, пока появится окно Advanced Boot Options.

- Выберите безопасный режим с поддержкой командной строки.

для Windows 8 / 10

- Нажмите кнопку питания на экран входа в систему Windows. Затем нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

- Выберите Диагностика → дополнительно → настройки запуска и нажмите кнопку Перезапустить.

- При загрузке, выберите Включить безопасный режим с поддержкой командной строки из списка параметров запуска.

2. Восстановление системных файлов и параметров.

3. полное удаление Cerber Ransomware после восстановления системы, рекомендуется для сканирования компьютера с программу anti-malware, как Spyhunter и удалять все вредоносные файлы, относящиеся к Cerber вымогателей.

4. восстановить Cerber Ransomware затронутых файлов с помощью теневых копий тома если вы не используете функцию восстановления системы на вашей операционной системы, есть возможность использовать теневого копирования снимков. Они хранить копии ваших файлов этого момента времени, когда был создан снимок восстановления системы. Обычно Cerber Ransomware пытается удалить все возможные теневые копии тома, поэтому этот метод не может работать на всех компьютерах. Однако он не может сделать это. Теневой копии тома доступны только с Windows XP Service Pack 2, Windows Vista, Windows 7 и Windows 8. Существует два способа получить ваши файлы через теневого копирования тома. Вы можете сделать это с помощью предыдущих версий родной Windows или через проводник тень.

) родной Windows предыдущих версий правой кнопкой мыши на зашифрованный файл и выберите пункт Свойства > вкладка Предыдущие версии. Теперь вы увидите все имеющиеся копии конкретного файла и время, когда он был сохранен в теневой копии тома. Выберите версию файла, которую вы хотите извлечь и нажмите кнопку Копировать, если вы хотите сохранить его на свой собственный каталог, или восстановить, если вы хотите заменить существующий, зашифрованный файл. Если вы хотите просмотреть содержимое файла сначала, просто нажмите кнопку Открыть.

5. Использование восстановления данных программы восстановления Cerber Ransomware зашифрованные файлы существует несколько программ восстановления данных, которые могли бы восстановить зашифрованные файлы а также. Это работает не во всех случаях, но вы можете попробовать это:

- Мы рекомендуем использовать другой компьютер и подключить зараженный жесткий диск как slave. Это еще возможно сделать это на зараженный ПК хотя.

- Загрузка данных восстановления Pro (коммерческий)

- Установка и проверка недавно удаленных файлов.

There are not many good anti-malware software's with high detection ratio. Our malware research team recommend to run several applications, not just one. These antimalware software's which listed below will help you to remove all pc threats like Cerber Virus.

- Windows 10 24%

- Windows 8 33%

- Windows 7 24%

- Windows Vista 5%

- Windows XP 14%

| Anti-Virus Software | Version | Detection |

|---|---|---|

| K7 AntiVirus | 9.179.12403 | Unwanted-Program ( Cerber Virus ) |

| VIPRE Antivirus | 22224 | Cerber Virus.Generic |

| Baidu-International | 3.5.1.41473 | PUP.Win32.Cerber Virus |

| Tencent | 1.0.0.1 | Win32.Cerber Virus |

| Qihoo-360 | 1.0.0.1015 | Win32/Virus.RiskTool.Cerber Virus |

| Dr.Web | Adware.Cerber Virus | |

| VIPRE Antivirus | 22702 | Cerber Virus |

| McAfee-GW-Edition | 2013 | Win32.Application.Cerber Virus |

| ESET-NOD32 | 8894 | Win32/Cerber Virus |

| McAfee | 5.600.0.1067 | Win32.Application.Cerber Virus |

| Malwarebytes | v2013.10.29.10 | PUP.Cerber Virus |

| NANO AntiVirus | 0.26.0.55366 | Trojan.Win32.Searcher.Cerber Virus |

| Malwarebytes | 1.75.0.1 | PUP.Optional.Cerber Virus |

There are not many good anti-malware software's with high detection ratio. Our malware research team recommend to run several applications, not just one. These antimalware software's which listed below will help you to remove all pc threats like Cerber Virus.

Если ваши документы, фотографии и другие файлы исчезли, в папках где они находились появились новые со странными именами и расширением .cerber3, то ваш компьютер заражён вирусом шифровальщиком. При попадании на компьютер, эта вредоносная программа шифрует все персональные файлы, используя очень сильную гибридную систему шифрования AES + RSA. После того как файл зашифрован, его расширение изменяется на cerber3.

Как и ранее, цель вируса Cerber3 заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов. Вирус требует оплатить выкуп биткоинами. Если пользователь задержит перевод денег, то сумма может возрасти.

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования AES + RSA, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик Cerber3 использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Этот вымогатель использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Могут быть зашифрованы практически все виды файлов, включая такие распространенные как:

После того как файл зашифрован его расширение изменяется на .cerber3. Затем вирус создаёт файлы с именами # HELP DECRYPT #.html, # HELP DECRYPT #.txt и # HELP DECRYPT #.url. Они содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик Cerber3 активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом Cerber3 довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие на Рабочем столе сообщения о зашифровке всех файлов или появление на диске файлов с именем # HELP DECRYPT #.html и инструкцией по-расшифровке, так же является признаком заражения.

Если вы подозреваете, что открыли письмо зараженное вирусом вымогателем, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик Cerber3. Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Cerber3. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Читайте также: