Таблица инфекции в веб-консоли не отражает информацию

В настоящее время инфекции в информационных системах становятся обычными и имеют неодинаковые последствия в каждом конкретном случае. В основном это потери рабочего времени.

Число атак больших систем (по сети и реже через магнитные носители) растет. Речь идет, в частности, о логических бомбах, разрушающих набор данных (в том числе и тех, которые считаются защищенными, поскольку инфекция сохраняется долгое время) или парализующих систему.

Участились случаи, когда предприятие полностью лишается одного или нескольких наборов данных, а иногда даже программ, что может в самом худшем случае привести к катастрофическим потерям.

Угроза таких атак может быть реальной или выражаться в виде шантажа или вымогательства фондов. Мотивы при этом могут быть самые различные: от личных интересов до преступной конкуренции (случаи уже ординарные).

Угрозы информационных инфекций опасны не только персональным ЭВМ. Они не менее опасны большим системам и информационным сетям самого различного уровня.

Различные виды злонамеренных действий в нематериальной сфере (разрушение или изменение данных или программ) могут быть подразделены на два крупных класса:

• физический саботаж (фальсификация данных, изменение логики обработки или защиты);

• информационные инфекции (троянский конь, логическая бомба, черви и вирусы), являющиеся программами, далекими от того, чтобы принести полезные результаты пользователю; они предназначены для того, чтобы расстроить, изменить или разрушить полностью или частично элементы, обеспечивающие нормальное функционирование системы.

Информационные инфекции специфически ориентированы и обладают определенными чертами: противоправны (незаконны), способны самовостанавливаться и размножаться; а также имеют определенный инкубационный период - замедленное время начала действия.

Информационные инфекции имеют злонамеренный характер: их действия могут иметь разрушительный результат (например, уничтожение набора данных), реже физическое уничтожение (например, резкое включение и выключение дисковода), сдерживающее действие (переполнение канала ввода-вывода, памяти) или просто видоизменяющее влияние на работу программ.

Самовосстановление и размножение приводит к заражению других программ и распространению по линиям связи. Это влияние трудно ограничить, так как недостаточно выявить только один экземпляр вируса: зараженными могут быть не только копии, но и любые другие программы, вступившие в связь с ней.

Замедленное действие проявляется в том, что работа программы начинается при определенных условиях: дата, час, продолжительность, наступление события и т. д. Такое действие называют логической бомбой.

Логические бомбы, как вытекает из их названия, используются для искажения или уничтожения информации, реже с их помощью совершается кража или мошенничество. Манипуляциями с логическими бомбами обычно занимаются чем-то недовольные служащие, собирающиеся покинуть данную организацию, но это могут быть и консультанты, служащие с определенными политическими убеждениями, инженеры, которые при повторных обращениях могут попытаться вывести систему из строя.

Реальный пример логической бомбы: программист, предвидя свое увольнение, вносит в программу заработной платы определенные изменения, работа которых начнется, если его фамилия исчезнет из набора данных о персонале фирмы.

Троянский конь - это часть программы, которая при обращении способна, например, вмешаться в инструкцию передачи денежных средств или в движение акций, а затем уничтожить все улики. Ее можно применить также в случае, когда один пользователь работает с программой, которая предоставляет ресурсы другому пользователю. Известен случай, когда преступная группа смогла договориться с программистом торговой фирмы, работающим над банковским программным обеспечением, о том, чтобы он ввел подпрограмму, которая предоставит этим преступникам доступ в систему после ее установки с целью переместить денежные вклады.

Известен также случай, когда фирма, разрабатывающая программное обеспечение для банковских систем, стала объектов домогательств другой фирмы, которая хотела выкупить программы и имела тесную связь с преступным миром. Преступная группа, если она удачно определит место для внедрения троянского коня (например, включит его в систему очистки с автоматизированным контролем, выдающую денежные средства), может безмерно обогатиться.

Червь представляет собой паразитный процесс, который потребляет (истощает) ресурсы системы. Программа обладает свойством перевоплощаться и воспроизводиться в диспетчерах терминалов. Она может также приводить к разрушению программ.

Вирус представляет собой программу, которая обладает способностью размножаться и самовосстанавливаться. Некоторые вирусы помечают программы, которые они заразили, с помощью пометы с тем, чтобы не заражать несколько раз одну и ту же программу. Эта помета используется некоторыми антивирусными средствами. Другие средства используют последовательность характерных для вирусов кодов.

Большинство известных вирусов обладают замедленным действием. Они различаются между собой способами заражать программы и своей эффективностью. Существует три основные категории вирусов:

• Системные вирусы, объектом заражения которых являются исключительно загрузочные секторы (BOOT).

• Почтовые вирусы, объектом заражения которых являются электронные сообщения.

• Программные вирусы, заражающие различные программы функционального назначения. Программные вирусы можно подразделить на две категории в соответствии с воздействием, которое они оказывают на информационные программы. Эта классификация позволяет разработать процедуры обеспечения безопасности применительно к каждому виду вирусов.

Восстанавливающийся вирус внедряется внутрь программы, которую он частично разрушает. Объем инфицированной программы при этом не изменяется. Это не позволяет использовать этот параметр для обнаружения заражения программы. Однако инфицированная программа не может больше нормально работать. Это довольно быстро обнаруживает пользователь.

Вирус, внедряемый путем вставки, изменяет программу не разрушая ее. Всякий раз, когда задействуется программа, вирус проявляет себя позже, после окончания работы программы. Программа кажется нормально работающей, что может затруднить своевременное обнаружение вируса. Однако увеличение объема программы позволяет довольно быстро обнаружить инфицированную программу.

Таблица Анализ проявления каждого из видов инфекций

| Вид инфекции | Характер действия | ||

| незаконный | с замедлением | с самовосстановлением | |

| Троянский конь | Всегда | Редко, но возможно | Никогда |

| Логическая бомба | Всегда | Часто, но необязательно | Никогда |

| Червь | Всегда | Возможно | Всегда |

| Вирус | Всегда | Очень часто | Всегда |

Строки в табл. следуют в хронологическом порядке: первые логические инфекции имели место на основе троянских коней, затем идут логические бомбы и, наконец, черви и вирусы. Хронологический порядок довольно хорошо отражает, кроме того, степень сложности: в то время как знание одного из распространенных языков программирования, например Си или Паскаля, достаточно для написания троянского коня или логической бомбы, знание Ассемблера почти всегда необходимо для написания червя или вируса.

Табл. иллюстрирует уровни заражения, создаваемого информационными инфекциями.

Таблица Уровни заражения, создаваемого червем и вирусом

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

[youtube.player]Страницы

11 September 2015

Экзамен от Циско (Cisco). Глава 10 - Безопасность.

Правильные ответы отмечены знаком +

Какие два объекта используются в асимметричном шифровании? (Выберите два варианта.)

+закрытый ключ

+открытый ключ

маркер

модуль TPM

ключ DES

----------------------------

Назовите две типичные меры физической безопасности, используемые в организациях для защиты компьютеров и систем. (Выберите два варианта.)

Регулярное обновление всех компонентов операционной системы и антивирусного ПО.

Замена программных межсетевых экранов аппаратными.

Выполнение ежедневного резервного копирования данных.

+Внедрение биометрической аутентификации.

+Отключение функции автозапуска в операционной системе.

------------------

Нужно утилизировать жесткий диск емкостью 2,5 Тбайт, содержащий конфиденциальную финансовую информацию. Какова рекомендуемая процедура для выполнения этой задачи?

Использовать функцию стирания данных.

Просверлить жесткий диск.

+Разбить пластины диска молотком.

Погрузить диск в слабый раствор питьевой соды.

------------------

На беспроводном маршрутизаторе было настроено включение порта. Порт 25 был определен в качестве запускающего порта, а порт 113 — в качестве открытого порта. Как это повлияет на сетевой трафик?

Весь трафик, отправляемый на порт 25 во внутреннюю сеть, также сможет использовать порт 113.

Любой трафик, использующий порт 25 при выходе из внутренней сети, также сможет передаваться из порта 113.

Любой трафик, поступающий на порт 25, позволяет использовать исходящий порт 113.

+Весь трафик, отправляемый из порта 25, будет открывать порт 113, пропуская входящий трафик во внутреннюю сеть через порт 113.

---------------------------

Каков наиболее эффективный способ защиты беспроводного трафика?

фильтрация MAC-адресов беспроводного адаптера

+WPA2

WEP

сокрытие имени сети (SSID)

-------------------------

Какие две характеристики описывают программу-червь? (Выберите два варианта.)

находится в неактивном состоянии, пока не понадобится злоумышленнику

+переходит на новые компьютеры без какого-либо вмешательства или знания пользователя

+является саморазмножающейся

выполняется при запуске ПО на компьютере

заражает компьютеры, прикрепляясь к программному коду

---------------------------

Какие две характеристики сетевого трафика отслеживаются, если сетевой инженер настроил межсетевой экран компании на работу в качестве фильтра пакетов? (Выберите два варианта.)

+протоколы

скорость пакетной передачи

физические адреса

размер пакета

+порты

------------------------------

Какая технология обеспечения безопасности на физическом уровне может хранить сведения для проверки подлинности пользователей, включать защиту лицензии ПО, предоставлять шифрование, а также аппаратную и программную проверку подлинности, специфичную для размещающей системы?

+модуль доверенной платформы (Trusted Platform Module, TPM)

двухфакторная защита

доступ с помощью карточки-ключа

биометрическая аутентификация

------------------------

Какие две меры безопасности защитят рабочее место от атак типа социотехники? (Выберите два варианта.)

+регистрирование и сопровождение посетителей на территории компании

шифрование всех конфиденциальных данных, которые хранятся на серверах

+обеспечение того, чтобы при каждом использовании карточки доступа доступ предоставлялся только одному пользователю

выполнение ежедневного резервного копирования данных

регулярное обновление всех компонентов операционной системы и антивирусного ПО

-------------------------

В какой ситуации компьютерный инженер использует команду fixmbr в командной строке компьютера под управлением ОС Windows XP для решения проблемы с безопасностью?

+при повреждении главной загрузочной записи системного диска вирусом

если разрешения для папки для членов группы с правами пользователей являются неверными

если неавторизованные пользователи изменили настройки CMOS и требуется сбросить пароль CMOS

при повреждении загрузочного сектора системного диска вирусом

----------------------

Типовая архитектура Web-портала, как правило, включает в себя следующие основные компоненты:

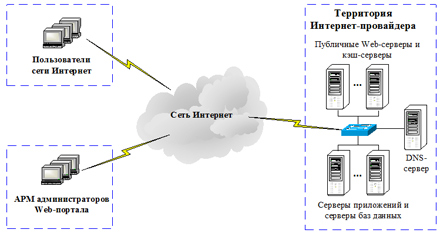

Как правило, серверы Web-порталов размещаются на территории Интернет-провайдеров, которые имеют возможность обеспечить необходимую полосу пропускания каналов, по которым серверы портала подключаются к сети Интернет. Управление Web-порталом в этом случае осуществляется удалённо через Интернет с автоматизированных рабочих мест (АРМ) администраторов. Обобщённая архитектура Web-портала изображена на рис. 1.

Учитывая тот факт, что ресурсы публичного Web-портала по определению открыты любому пользователю сети Интернет, они становятся потенциальной мишенью для атак нарушителей. Необходимо отметить, что за последние несколько лет наблюдается значительный рост информационных атак, основная часть которых направлена именно на общедоступные ресурсы, к которым относятся и Web-порталы. Атаки нарушителей могут быть направлены на нарушение конфиденциальности, целостности или доступности информационных ресурсов, хранящихся на серверах Web-портала.

Рис. 1. Типовая архитектура Web-портала

Для защиты Web-портала наиболее целесообразно применять комплексный подход, сочетающий организационные и технические средства защиты. Организационные средства защиты связаны с разработкой и внедрением нормативно-правовых документов, таких как политика и концепция обеспечения информационной безопасности Web-портала, должностные инструкции по работе персонала с автоматизированной системой портала и т.д. Технические же средства защиты реализуются при помощи соответствующих программных, аппаратных или программно-аппаратных средств, которые обеспечивают выполнение целей и задач, определённых в соответствующих нормативно-правовых документах. Использование комплексного подхода предполагает объединение технических средств защиты Web-портала в интегрированный комплекс, включающий в себя подсистемы антивирусной защиты, контроля целостности, разграничения доступа, обнаружения вторжений, анализа защищённости, криптографической защиты информации, а также подсистему управления. Ниже приведено описание основных функциональных возможностей этих подсистем, а также особенностей их применения для защиты Web-портала.

Подсистема разграничения доступа

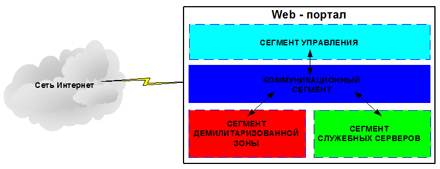

Подсистема разграничения доступа является основным элементом комплекса безопасности Web-портала и предназначена для защиты информационных ресурсов портала от несанкционированного доступа. При помощи средств защиты, входящих в эту подсистему, Web-портал подразделяется на четыре функциональных сегмента (рис. 2):

Рис. 2. Структура защищённого Web-портала

Разделение на отдельные сегменты позволяет изолировать различные ресурсы Web-портала друг от друга. В этом случае при компрометации сервера одного из сегментов портала нарушитель не сможет получит доступ к информационным ресурсам, расположенным в других сегментах.

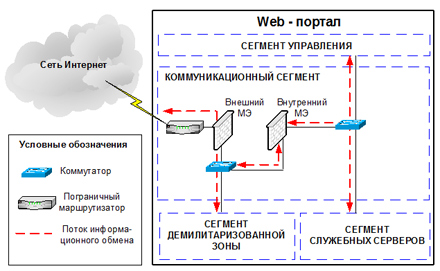

На сетевом уровне разграничение доступа проводится при помощи двух межсетевых экранов (МЭ), обеспечивающие фильтрацию пакетов данных в соответствии с заданными критериями. Примеры критериев фильтрации, определённых на различных уровнях стека протоколов TCP/IP, приведены в табл. 1.

Таблица 1

Примеры критериев фильтрования пакетов данных на различных уровнях стека TCP/IP

| Уровень стека протоколов | Примеры критериев фильтрации |

| Сетевой уровень | • IP-адреса получателя и отправителя IP-дейтаграммы; • тип протокола, при помощи которого сформирован блок данных, размещённый в поле данных IP-дейтаграммы; • длина IP- дейтаграммы; • тип пакета данных ICMP и др. |

| Транспортный уровень | • номера TCP- и UDP-портов отправителя и получателя TCP-сегмента или UDP-дейтаграммы; • значение флагового поля передачи TCP-сегментов; • длина TCP-сегмента; • порядковые номера TCP-сегментов и др. |

| Уровень приложения | • длина заголовка блока данных прикладного уровня; • тип команды, содержащейся в блоке данных прикладного уровня; • адрес ресурса, которому предназначена команда, содержащаяся в блоке данных прикладного уровня и др. |

Первый межсетевой экран устанавливается в точке сопряжения Web-портала с сетью Интернет и выполняет фильтрацию пакетов данных, поступающих из сети Интернет в сегмент демилитаризованной зоны. Фильтрация осуществляется на основе критерий сетевого, транспортного и прикладного уровня стека TCP/IP. Второй МЕЖСЕТЕВОЙ ЭКРАН устанавливается таким образом, чтобы через него проходили все пакеты, которыми обмениваются серверы сегмента демилитаризованной зоны и сегмента служебных серверов. Этот межсетевой экран выполняет фильтрацию только на сетевом и транспортном уровнях. Схематично установка межсетевого экрана в коммуникационном сегменте Web-портала показана на рис. 3.

Рис. 3. Схема установки межсетевых экранов в Web-портале

Разграничение доступа на прикладном уровне реализуется средствами прикладного программного обеспечения, установленного на серверах Web-портала. Это ПО должно обеспечивать идентификацию и аутентификацию администратора и некоторых пользователей портала и назначать им соответствующие права доступа к файловым ресурсам. Аутентификация может обеспечиваться на основе паролей или цифровых сертификатов.

Подсистема антивирусной защиты

Подсистема контроля целостности

Подсистема контроля целостности должна обеспечивать выявление несанкционированного искажения содержимого Web-портала. Датчики этой подсистемы, как правило, устанавливаются на серверах портала для того, чтобы с заданной периодичностью проверять целостность файловых ресурсов портала на основе контрольных сумм или хэшей. При этом должен обеспечиваться контроль целостности файлов не только прикладного, но и общесистемного ПО. Алгоритм работы этой подсистемы выглядит следующим образом. Для заданного множества файлов подсистема вычисляет эталонные контрольные суммы. По истечению определённого временного интервала подсистема заново вычисляет контрольные суммы файлов и сравнивает их с ранее сохранёнными эталонными значения. При выявлении несоответствия между эталонным и полученным значением фиксируется факт искажения файлового ресурса, о чём немедленно оповещается администратор безопасности.

Подсистема контроля целостности не является превентивным средством защиты, поскольку позволяет выявить лишь последствия информационного вторжения. Однако наличие такой подсистемы по существу жизненно необходимо, поскольку если все имеющиеся средства защиты пропустили информационную атаку, то подсистема контроля целостности позволяет выявить её последствия.

Подсистема обнаружения вторжений

Подсистема обнаружения вторжений предназначена для выявления сетевых атак, направленных на информационные ресурсы портала. Подсистема включает в себя следующие компоненты:

В состав подсистемы обнаружения вторжений должны входить два типа датчиков – хостовые и сетевые. Сетевые датчики представляют собой отдельный программно-аппаратный блок, предназначенный для пассивного сбора и анализа информации обо всех пакетах данных, которые передаются в том сегменте, в котором установлен датчик. Хостовые же датчики представляют собой программные модули, которые устанавливаются на серверы портала и анализируют только те пакеты данных, которые поступают на эти серверы. Хостовые датчики, в отличие от сетевых, позволяют не только выявлять, но и блокировать сетевые атаки посредством фильтрации потенциально опасных пакетов данных.

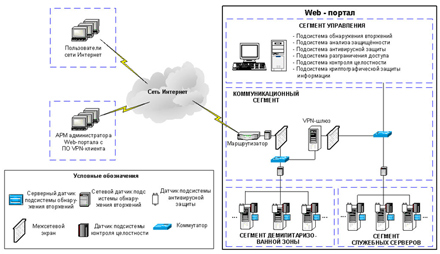

Схема установки сетевых датчиков подсистемы обнаружения вторжений в коммуникационном сегменте Web-портала показана на рис. 4.

Рис. 4. Схема установки сетевых датчиков подсистемы обнаружения

вторжений в Web-портале

Первый сетевой датчик подсистемы обнаружения вторжений (см. рис. 4) устанавливается до внешнего межсетевого экрана и предназначен для выявления всех внешних атак на серверы портала, а также на межсетевой экран. Второй сетевой датчик устанавливается таким образом, чтобы он имел возможность перехватывать весь сетевой трафик, поступающий в сегмент демилитаризованной зоны. Таким образом, второй датчик имеет возможность выявлять атаки на публичные и кэш-серверы, которые были пропущены внешним межсетевым экраном. Анализ результатов работы первого и второго сетевого датчика позволяет контролировать работу внешнего межсетевого экрана и при необходимости изменять его правила фильтрации. Третий датчик предназначается для мониторинга сетевой активности в сегменте служебных серверов Web-портала.

Хостовые датчики подсистемы обнаружения вторжений устанавливаются на всех серверах сегмента демилитаризованной зоны и сегмента служебных серверов. Датчики этого типа должны быть реализованы в виде активных фильтров, функционирующих на уровне прикладного программного обеспечения Web-портала. Это необходимо для того, чтобы датчики не снижали производительности работы серверов портала, а также имели возможность обрабатывать трафик, передаваемый по криптозащищённым каналам связи.

Информация, собранная сетевыми и хостовыми датчиками, анализируется модулем выявления атак с целью обнаружения возможных вторжений нарушителей. Анализ данных может проводиться при помощи двух основных групп методов - сигнатурных и поведенческих. Сигнатурные методы описывают каждую атаку в виде специальной модели или сигнатуры. В качестве сигнатуры атаки могут выступать: строка символов, семантическое выражение на специальном языке, формальная математическая модель др. Алгоритм работы сигнатурного метода заключается в поиске сигнатур атак в исходных данных, собранных сетевыми и хостовыми датчиками. В случае обнаружения искомой сигнатуры, фиксируется факт информационной атаки, которая соответствует найденной сигнатуре. База данных сигнатур атак подсистемы обнаружения вторжений должна обновляться на регулярной основе.

Поведенческие методы, в отличие от сигнатурных, базируются не на моделях информационных атак, а на моделях штатного процесса функционирования Web-портала. Принцип работы поведенческих методов заключается в обнаружении несоответствия между текущим режимом функционирования АС и моделью штатного режима работы, заложенной в параметрах метода. Любое такое несоответствие рассматривается как информационная атака. Как правило, модуль выявления атак интегрируется вместе с сетевыми и хостовыми датчиками подсистемы обнаружения вторжений.

Подсистема анализа защищённости

Подсистема анализа защищённости предназначена для выявления уязвимостей в программно-аппаратном обеспечении Web-портала. Примерами таких уязвимостей могут являться неправильная конфигурация сетевых служб портала, наличие программного обеспечения без установленных модулей обновления (service packs, patches, hotfixes), использование неустойчивых к угадыванию паролей и др. По результатам работы подсистемы анализа защищённости формируется отчёт, содержащий информацию о выявленных уязвимостях и рекомендации по их устранению. Своевременное устранение уязвимостей, выявленных при помощи этой подсистемы позволяет предотвратить возможные информационные атаки, основанные на этих уязвимостях. Сканирование Web-портала должно осуществляться по регламенту с заданной периодичностью. При этом должна регулярно обновляться база данных проверок уязвимостей. Подсистема анализа защищённости устанавливается на АРМ администратора безопасности в сегменте управления Web-портала.

Подсистема криптографической защиты

Подсистема криптографической защиты предназначена для обеспечения защищённого удалённого взаимодействия с Web-порталом. Подсистема базируется на технологии виртуальных частных сетей VPN (Virtual Private Network), которая позволяет создавать защищённые сетевые соединения, в рамках которых проводится аутентификация пользователей, а также обеспечивается конфиденциальность и контроль целостности передаваемых данных. Установка, управление и закрытие таких соединений осуществляется при помощи специализированных крипторотоколов. Для организации VPN-сети могут использоваться разные типы криптопротоколов, функционирующие на различных уровнях стека TCP/IP (см. табл.2).

Таблица 2

Криптопротоколы различных уровней стека TCP/IP

| Наименование уровня стека TCP/IP | Наименование криптопротокола |

| Прикладной уровень | • SSL (Secure Sockets Layer) / TLS (Transport Layer Security) • Secure HTTP |

| Сетевой уровень | • IPSec (Internet Protocol Security) • SKIP (Secure Key Interchange Protocol) |

| Канальный уровень | • PPTP (Point-to-Point Tunneling Protocol) • L2F (Layer 2 Forwarding Protocol) • L2TP (Layer 2 Tunneling Protocol) |

В состав подсистемы криптографической защиты информации входит VPN-шлюз, который устанавливается в Web-портале и VPN-клиенты, устанавливаемые на рабочие станции администраторов Web-портала, а также на станции тех пользователей, для которых необходимо обеспечить защищённое взаимодействие с серверами портала. VPN-шлюз устанавливается в коммуникационном сегменте портала между внешним и внутренним межсетевым экраном. Такая схема установки позволят использовать внутренний экран для фильтрации пакетов данных уже после того, как они будут расшифрованы VPN-шлюзом. В случае, если для организации VPN-сети используется протокол SSL, то на стороне пользователей Web-портала можно не устанавливать дополнительного ПО и использовать стандартные Интернет-браузеры, в которые интегрированы функции SSL-клиента.

Подсистема управления средствами защиты Web-портала

Подсистема управления средствами защиты размещается в одноимённом сегменте Web-портала. Подсистема включает в себя АРМ администратора безопасности, с которого осуществляется управление, а также служебные серверы, необходимые для функционирования соответствующих средств защиты. Подсистема также дополнительно может включать в себя модуль корреляции событий, зарегистрированных различными подсистемами защиты портала. Наличие такого модуля позволяет автоматизировать обработку большого объёма информации, регистрируемой в Web-портале, и в соответствии с заданным набором правил выделить наиболее критические события, которые требуют немедленного реагирования.

Архитектура защищённого Web-портала, в котором установлены все рассмотренные выше подсистемы защиты, изображена на рис. 5.

Рис. 5. Архитектура защищённого Web-портала

Нажмите, чтобы увеличить рисунок

Для повышения надёжности работы портала наиболее критические элементы комплекса средств безопасности, такие как межсетевой экран и VPN-шлюз должны резервироваться путём создания отказоустойчивых кластеров. В этом случае их сбой или отказ не приведёт к нарушению работоспособности всего Web-портала.

Поскольку комплекс средств защиты Web-портала сам может выступать в качестве цели возможной атаки, то все его подсистемы должны быть оснащены механизмами собственной безопасности, которые бы позволяли выполнять следующие функции:

Заключение

В настоящее время нормальное функционирование Web-портала, подключённого к сети Интернет, практически невозможно если не уделять должное внимание проблеме обеспечения его информационной безопасности. Наиболее эффективно эта проблема может быть решена путём применения комплексного подхода к защите ресурсов портала от возможных информационных атак. Для этого в состав комплекса средств защиты портала должны входить подсистемы антивирусной защиты, обнаружения вторжений, контроля целостности, криптографической защиты, разграничения доступа, а также подсистема управления. При этом каждая из подсистем должна быть оснащена элементами собственной безопасности.

Список литературы

1. Pierre-Alain Fayolle, Vincent Glaume, "A buffer overflow Study. Attacks and Defenses", ENSEIRM, 2002.

2. Лукацкий А.. Обнаружение атак. – СПб.: БХВ-Петербург, 2001.

3. Рыбин Алексей. Корпоративный сайт. Эффективный инструмент бизнеса или нереализованные возможности. Бюллетень JetInfo № 4 (119), 2003.

4. Сердюк В.А. Ахиллесова пята информационных систем //BYTE/Россия. 2004. №4 (68). С. 19-22.

Вы можете открыть инструменты для разработчиков несколькими способами:

Настройки инструментов для разработчиков

Доступ к панели настроек инструментов для разработчиков можно получить различными способами:

Сначала откройте инструменты для разработчиков, а затем:

Здесь можно выбрать инструменты по умолчанию, кнопки, которые необходимо отображать на панели инструментов, темы (темная, светлая, Firebug), а также другие дополнительные настройки.

Инструменты, ориентированные на производительность

При анализе производительности веб-приложения необходимо разграничить понятия производительности загрузки и времени выполнения.

Производительность при загрузке позволяет понять, на загрузку каких ресурсов тратится слишком много времени. Когда речь идет о производительности во время исполнения, нужно сосредоточиться на JavaScript и CSS, чтобы можно было оценить, на выполнение какого кода тратится большая часть времени и где возникают проблемы.

Этот инструмент также выводит HTTP-заголовки, связанные с запросом, HTTP-ответы и файлы cookie. Его также можно использовать для выполнения, отображения и сохранения результатов анализа производительности текущей загрузки страницы.

Временная шкала запроса

По каждому запросу в таблице отображается информация о времени, затраченном на загрузку ресурса.

Инструменты разработчика отмечают в отчете основные события жизненного цикла, такие как DOMContentLoaded и load. Синим цветом обозначается время, когда запускается событие DOMContentLoaded. Фиолетовая линия — когда происходит событие load.

События DOMContentLoaded и load

Событие DOMContentLoaded возникает сразу после того, как HTML-документ был полностью загружен и проанализирован, не включая таблицы стилей CSS, изображения и фреймы.

Событие load запускается, когда загружен HTML-документ и все связанные с ним таблицы стилей, изображения и фреймы.

Панель информации о запросе

После того, как вы нажмете на запрос, с правой стороны отобразится панель с информацией о нем. Она состоит из нескольких вкладок: заголовки, параметры, ответ, тайминги и безопасность.

Сетевые тайминги

В этой панели представлено большое количество временных метрик, связанных с каждым запросом:

Заблокировано — время, проведенное в очереди ожидания подключения к сети.

Отправка — время, затраченное на отправку запроса на сервер.

Получение — это время, затраченное на получение ответа от сервера или, на чтение его из кеша (если он кэширован).

Ожидание — общее время ожидания клиента до получения первого байта. В сторонних инструментах анализа производительности оно называется TTFB или Time to First Byte.

Также есть тайминг поиск DNS — время, необходимое для обработки имени хоста сервера; соединения — время, затраченное на открытие TCP-соединения.

Как анализировать производительность времени загрузки

Сетевой монитор включает в себя инструмент для анализа производительности загрузки веб-страницы. Чтобы использовать его нужно:

В окончательном отчете демонстрируется круговая диаграмма и соответствующая ей таблица полученных ресурсов по типам: JavaScript, CSS, изображения, шрифты и т. д., а также сводка со следующими данными:

- количество кэшированных ответов;

- общее количество запросов;

- размер;

- размер передачи;

- время загрузки.

Веб-страница тестируется с пустым кэшем и с записанным кэшем.

Производительность первоначальной загрузки

Инструменты для разработчиков от Firefox позволяют анализировать производительность веб-приложения в двух разных режимах:

- Без кэширования — эмулирует первое посещение, когда ресурсы еще не кэшированы.

- С кэшированием — эмулирует повторные посещения. Браузер уже кэшировал ресурсы приложения, что позволяет отбросить множество обращений к серверу.

Производительность JavaScript

JavaScript является однопоточным. Это означает, что браузер запускает код синхронно, но благодаря HTML5 Web Workers (стандартный API для многопоточного JavaScript) можно запускать код в разных потоках.

Этот единственный поток отвечает за выполнение всей работы, которую выполняет браузер. Например, рендеринг макета, вычисление стилей. Методы setTimeout, события click и load, извлечение ресурсов выполняются одним потоком.

Оптимальная производительность и время отклика обусловлены асинхронной моделью JavaScript. Но долго выполняемые функции могут привести к ухудшению производительности и увеличению времени отклика интерфейса.

Он позволяет обнаружить проблемы с производительностью сайта, предоставляя информацию о скорости реагирования интерфейса в ответ на взаимодействие с пользователем и производительности JavaScript-кода.

С помощью Профайлера можно начать анализ производительности веб-страницы в течение установленного периода времени. Затем инструмент выводит сводные, табличные и графические представления операций, выполняемых браузером для отображения веб-страницы.

Как использовать инструмент Профайлер

Обязательно анализируйте сценарии взаимодействия с пользователем во время процесса профилирования с различными частями интерфейса.

Выбор временного диапазона

Инструменты для разработчиков от Firefox поддерживает выбор или сужение временного диапазона. Вы можете кликнуть по временной шкале или в разделе графика FPS, а затем перетащить указатель мышью, чтобы выбрать промежуток времени. После этого инструмент обновит представления и графики, чтобы отображать только информацию о событиях, которые произошли за это время.

График FPS

На диаграмме отображается показатель количества кадров в секунду в течение периода записи. Когда выполняется запись, эта диаграмма работает как счетчик FPS с интерактивными значениями.

График FPS показывает максимальные и минимальные значения частоты кадров, а также среднее значение частоты во время профилирования. Если вы используете анимацию, FPS должен быть 60 кадров в секунду.

Можно применять эту диаграмму для быстрого обнаружения визуальных пробелов (коллапсов) и несоответствий, которые обозначают серьезные падения частоты кадров. Что является доказательством наличия у браузера проблем с производительностью.

На приведенном ниже скриншоте демонстрируется диаграмма FPS с обрушением:

График водопада

- рендеринг или компоновка элементов;

- применение стилей;

- запросы кадров анимации;

- отображение пикселей;

Операции с макетом или расчеты стилей занимают много времени, поэтому они могут быть областями, для которых нужна оптимизация.

Свое время — время, затрачиваемое только на операции, без учета функций, которые они вызывают.

Общее время — время, затраченное на операции и функции, которые они вызывают.

Дерево вызовов предоставляет статистические данные о том, на какие функции (агрегировано) браузер тратит большую часть времени.

Диаграмма Flame Chart

Flame Chart отображает выполнение стеков вызовов JavaScript во время профилирования.

Накладывающиеся столбцы означают, что верхняя операция, которая существует непосредственно в CPU, вызывается нижней операцией.

Flame Chart показывает состояние стека вызовов определенных функций в определенное время записи.

Цветовые коды

В диаграммах и разделах применяются различные цвета для одних и тех же типов операций и ресурсов — JavaScript, CSS, рендеринг, отрисовка и т. д.

Вы можете использовать цвета для идентификации операций в разных представлениях.

При анализе JavaScript необходимо сосредоточиться на вызовах функций, HTML и XML.

Заключение

В этой статье мы рассказали, как начать работу с инструментами для разработчиков от Firefox. Дальнейшее знакомство с ними вы продолжите самостоятельно.

[youtube.player]Читайте также: