Быть инфицирован вредоносной программой

Антивирусная программа предназначена для обнаружения и обезвреживания угроз безопасности. Интересно, что в процессе эволюции антивирусы совершенствовали методы обнаружения: от определения вредоносов по сигнатурам до эвристического анализа и выявления подозрительного поведения.

Антивирусы делятся на сканеры и резидентные модули. Сканеры находят файлы на дисках, читают их и делают вывод об инфицировании вирусом. Резидентные антивирусы постоянно работают в оперативной памяти и проверяют каждый новый файл и программу на заражение вирусом. При таком подходе расходуются ресурсы компьютера: процессор и оперативная память. Именно из-за этого некоторые пользователи не любят антивирусы, не хотят собственноручно замедлять работу компьютера. Но работать без антивируса сегодня небезопасно, так можно делать только в случае полной уверенности в своих действиях и посещаемых ресурсах в интернете.

Методы обнаружения вредоносного ПО

В самом простом случае используется определение по сигнатурам. Сигнатура – это кусок кода вируса, который не изменяется. Базы данных антивирусов содержат именно сигнатуры известных вирусов. Простое сравнение программного кода по базе сигнатур 100% позволяет определить есть вирус или нет. Но и вирусы не стоят на месте, они используют полиморфные алгоритмы, с помощью которых сигнатура меняется. Также создаются новые вирусы, которые невозможно определить по имеющимся базам.

Следующим методом стал эвристический анализ, который более интеллектуально подходит к обнаружению угроз. Эвристический анализатор выявляет паттерны, т.е. закономерности поведения вирусов и таким образом может определить угрозу ещё до того, как станет известна её сигнатура. Так, например, под особым контролем программы, которые создают резидентные модули в памяти, напрямую обращаются к файловой системе или к загрузочным секторам, перехватывают программные и аппаратные прерывания, изменяют исполняемые (.exe) файлы.

Какие угрозы обнаруживаются антивирусами

Стоит отметить, что на самом деле вирус и вредоносная программа, это немного разные определения. Вредоносное ПО – это любой программный код, цель которого нанести вред или ущерб компьютеру, операционной системе или лично человеку, похитив конфиденциальные данные (пароли, данные кредитных карт, деньги с электронных кошельков). Вирус же способен самореплицироваться, т.е. самостоятельно распространяться, заражая другие программы и компьютеры. Пользователю нужно запустить вирус или инфицированную программу, чтобы он начал вредить.

Червь, в отличии от вируса, существует самостоятельно, не заражая другие файлы. Для заражения червём не требуется запуск заражённой программы или посещение инфицированного сайта. Червь использует сетевые уязвимости и эксплоиты операционки Windows. Эксплоит (exploit) – это код, последовательность команд, которая использует обнаруженную хакером брешь в системе безопасности, например ошибку при переполнении буфера, которая позволяет выполнить любой код.

Поэтому червь пролазит в компьютер сам, и затем дальше ищет другие уязвимости в сетях, к которым подключён компьютер. Червь может выполнять любые злонамеренные действия: кража паролей, шифрование файлов, нарушение работы ОС, перезагружать компьютер и т.д.

- Получают доступ к ядру ОС

- Изменяют системные файлы

- Маскируются под системные процессы

- Загружаются до запуска операционной системы

- Работают в теневом режиме

Всё это осложняет обнаружение и удаление руткитов.

Spyware – шпионские программы, которые следят за активностью пользователя в сети, запоминают нажатия клавиш, находят данные карт, кошельков, документы и передают их хакеру.

Adware – рекламное ПО, показывает рекламу в всплывающих окнах. Adware (ad, реклама) может долго оставаться незамеченным, внедряя рекламные баннеры на посещаемые сайты или заменяя имеющуюся рекламу на свою. Переход по рекламным ссылкам может повлечь заражение трояном или руткитом.

Ransomware – это вымогатели, которые шифруют личные и рабочие документы на дисках. Вымогатель требует выкуп за получение ключа расшифровки. Как правило, выкуп просят в биткоинах, но никакого ключа расшифровки не существует. Лечения от вымогателя не существует, данные теряются навсегда.

Следуйте правилам безопасности, работая за компьютером и в интернете, используйте антивирусное ПО, например Total AV.

Вирус и его виды

Под вирусом принято понимать разновидность зловреда, копирующего себя. С его помощью происходит заражение других файлов (подобно вирусам в реальной жизни, которые заражают биологические клетки с целью размножения).

С помощью вируса можно проделывать большое количество различных действий: получить доступ к компьютеру в фоновом режиме, украсть пароль и сделать так, что зависнет компьютер (заполняется ОЗУ и загружается ЦП различными процессами).

Однако основной функцией malware-вируса является возможность к размножению. Когда он активизируется, заражаются программы на компьютере.

Запуская софт на другом компьютере, вирус и здесь заражает файлы, к примеру, флешка с зараженного ПК вставленная в здоровый, тут же передаст ему вирус.

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Например, Blaster за быстрый период времени распространился в Windows XP, так как данная операционная система не отличалась надежной защитой веб-служб.

Таким образом, червь использовал доступ к ОС с помощью Интернета.

После этого зловред переходил на новую зараженную машину, чтобы продолжить дальнейшее размножение.

Данных червей увидишь редко, так как сегодня Windows отличается качественной защитой: брандмауэр используется по умолчанию.

Однако черви имеют возможность распространяться другими методами — например, через электронный почтовый ящик инфицируют компьютер и рассылают собственные копии всем, кто сохранен в списке контактов.

Червь и вирус способны совершать множество других опасных действий при заражении компьютера. Основное, что дает зловреду признаки червя — способ распространения собственных копий.

Под троянскими программами принято понимать вид зловредов, которые имеют вид нормальных файлов.

Еще трояны позволяют мониторить активность на компьютере, соединять компьютер с бот-сетью. Трояны используются для открытия шлюзов и скачивания различных видов вредоносных приложений на компьютер.

Рассмотрим основные отличительные моменты.

¹ Зловред скрывается в виде полезных приложений и во время запуска функционирует в фоне, открывает доступ к собственному компьютеру. Можно провести сравнение с троянским конем, который стал главным персонажем произведения Гомера.

² Этот зловред не копирует себя в различные файлы и не способен к самостоятельному распространению по Интернету, подобно червям и вирусам.

³ Пиратский программный софт может быть инфицирован трояном.

Spyware — еще одна разновидность вредоносного ПО. Простыми словами, это приложение является шпионом.

С его помощью происходит сбор информации. Различные виды зловредов часто содержат внутри себя Spyware.

Таким образом, происходит кража финансовой информации, к напримеру.

Spyware часто используется с полностью бесплатным софтом и собирает информацию о посещаемых интернет-страницах, загрузках файлов и так далее.

Разработчики программного обеспечения зарабатывают, продавая собственные знания.

Adware можно считать союзником Spyware.

Речь идет о любом виде программного обеспечения для показа рекламных сообщений на компьютере.

Софт показа рекламы внутри самого приложения, как правило, не называют зловредом. Adware получает доступ к системе пользователя, чтобы показывать различные объявления.

Например, может показывать всплывающие рекламные сообщения на компьютере, если вы не устанавливали ничего.

Также часто происходит такое, что Adware использует дополнительную рекламу на сайтах во время их просмотра. В данной ситуации сложно что-либо заподозрить.

Кейлоггер является вредоносной утилитой.

Запускается в фоновом режиме и фиксирует нажатия всех кнопок. Эта информация может содержать пароли, имена пользователей, реквизиты кредитных карт и другие конфиденциальные данные.

Кейлоггер, вероятнее всего, сохраняет нажатия кнопок на собственном сервере, где их анализирует человек или специальное программное обеспечение.

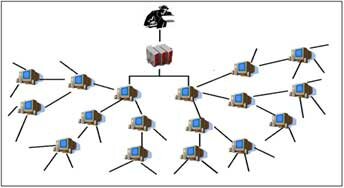

Ботнет представляет собой огромную компьютерную сеть, которой управляет разработчик.

Например, бот-сети способны создавать атаки DDoS. Все компьютеры в бот-сети могут использоваться для атаки определенного сервера и веб-сайта различными запросами.

Эти частые запросы могут стать причиной выхода из строя сервера.

Разработчики ботнетов продают доступ к собственной бот-сети. Мошенники могут использовать большие бот-сети для реализации своих коварных идей.

Под руткитом принято понимать вредоносное программное обеспечение, которое находится где-нибудь в глубинке персонального компьютера.

Скрывается различными способами от пользователей и программ безопасности.

К примеру, руткит загружается перед стартом Windows и редактирует системный функционал операционной системы.

Речь идет о достаточно коварном виде вредоносных программных продуктов.

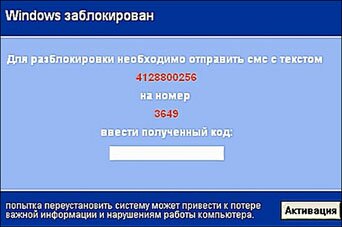

Кажется, с этим видом злоредов встречалось не малое количество людей.

Таким образом, компьютер или отдельные файлы окажутся в заложниках. За них нужно будет заплатить выкуп.

Наиболее популярной разновидностью считаются порно – баннеры, которые требуют отправить денежные средства и указать код. Стать жертвой данного программного обеспечения можно, не только заходя на порно-сайты.

Есть вредоносное программное обеспечение наподобие CryptoLocker.

Оно в прямом смысле этого слова шифрует какие-нибудь объекты и требует оплату за открытие доступа к ним. Данная разновидность злворедов является самой опасной.

Поэтому, важно создавать резервные копии.

Фи́шинг (англ. phishing, от fishing – рыбная ловля, выуживание – вид интернет – мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям.

Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или внутри соц. сетей.

В письме обычно содержится прямая ссылка на сайт, внешне неотличимый от настоящего.

После того, как пользователь попадет на поддельный сайт, мошенники пытаются разными психологическими приемами вынудить пользователя ввести на поддельной странице свои данные, логин пароль, которые он использует для доступа к сайту, это дает возможность мошенникам получить доступ к аккаунтам и банковским счетам.

Спам (англ. spam) – почтовая рассылка коммерческой или иной рекламы лицам, не выражавшим желания на получение.

Не запрошенные сообщения в системах мгновенного обмена сообщениями (например, ICQ) носят название SPIM (англ.) русск. (англ. Spam over IM).

Доля спама в мировом почтовом трафике составляет от 60% до 80% (выдержка взята из Википедии).

Надеюсь вы сможете минимизировать ваши встречи с ними, а с некоторыми никогда не повстречаетесь о том как оградить свой компьютер и свои пользовательские данные можете прочитать в этой статье.

Антивирусы, как известно, защищают не только от вирусов, а и от других нежелательных программ, а еще для профилактики – предупреждения от заражения. На этом пока все, будьте внимательны это одна из главных составляющих зашиты вашего компьютера.

Интересное видео 10 разрушительных компьютерных вирусов.

Авторы вредоносных программ всегда ищут новые способы заразить компьютеры. Malware authors are always looking for new ways to infect computers. Воспользуйтесь приведенными ниже советами, чтобы защитить данные и учетные записи и минимизировать угрозу для них. Follow the tips below to stay protected and minimize threats to your data and accounts.

Своевременное обновление программного обеспечения Keep software up to date

Обычно используются уязвимости в популярных программах, таких как веб-браузеры, Java, Adobe Flash Player и Microsoft Office, чтобы заразить устройства. Exploits typically use vulnerabilities in popular software such as web browsers, Java, Adobe Flash Player, and Microsoft Office to infect devices. Обновления программного обеспечения устраняют уязвимости, поэтому они больше не доступны для использования. Software updates patch vulnerabilities so they aren't available to exploits anymore.

Для своевременного обновления программного обеспечения Майкрософт убедитесь, что включены автоматически обновляемые Microsoft . To keep Microsoft software up to date, ensure that automatic Microsoft Updates are enabled. Кроме того, вы можете перейти на последнюю версию Windows, чтобы получить преимущество от размещения встроенных улучшений безопасности. Also, upgrade to the latest version of Windows to benefit from a host of built-in security enhancements.

Будьте осторожны с ссылками и вложениями. Be wary of links and attachments

Электронная почта и другие инструменты для обмена сообщениями — это некоторые из самых распространенных способов заражения устройства. Email and other messaging tools are a few of the most common ways your device can get infected. Вложения и ссылки в сообщениях могут открывать вредоносные программы напрямую или стеалсили инициировать загрузку. Attachments or links in messages can open malware directly or can stealthily trigger a download. Некоторые сообщения электронной почты предоставляют инструкции по разрешению макросов или другого исполняемого контента для упрощения заражения ваших устройств вредоносными программами. Some emails give instructions to allow macros or other executable content designed to make it easier for malware to infect your devices.

- Используйте службу электронной почты, которая обеспечивает защиту от вредоносных вложений, ссылок и отправителей с нарушениями. Use an email service that provides protection against malicious attachments, links, and abusive senders. Microsoft Office 365 имеет встроенные Антивредоносные программы, защиту канала и фильтрацию нежелательной почты. Microsoft Office 365 has built-in antimalware, link protection, and spam filtering.

Дополнительные сведения можно найти в разделе Фишинг. For more information, see phishing.

Просмотр вредоносных и скомпрометированных веб-сайтов Watch out for malicious or compromised websites

Если вы посещаете вредоносные или скомпрометированные сайты, устройство может быть заражено вредоносными программами автоматически, и вы можете приступить к загрузке и установке вредоносных программ. When you visit malicious or compromised sites, your device can get infected with malware automatically or you can get tricked into downloading and installing malware. В этом разделе описаны эксплойты и комплекты для эксплойтов в качестве примера того, как некоторые из этих сайтов могут автоматически устанавливать вредоносные программы для посещения компьютеров. See exploits and exploit kits as an example of how some of these sites can automatically install malware to visiting computers.

Для определения потенциально опасных веб-сайтов имейте в виду следующее: To identify potentially harmful websites, keep the following in mind:

Сайты, которые активно открывают всплывающие окна и отображают ненужные кнопки, часто наделяют пользователей на прием содержимого с помощью всплывающих окон или кнопок с ошибочными подписями. Sites that aggressively open popups and display misleading buttons often trick users into accepting content through constant popups or mislabeled buttons.

Чтобы заблокировать вредоносные веб-сайты, используйте современный веб-браузер, например Microsoft Edge , который определяет фишинговые и вредоносные веб-сайты и проверяет загружаемые файлы для вредоносных программ. To block malicious websites, use a modern web browser like Microsoft Edge that identifies phishing and malware websites and checks downloads for malware.

Если вы столкнулись с небезопасной веб-сайтом, щелкните Дополнительные [. ] > отправить отзыв в Microsoft Edge. If you encounter an unsafe site, click More […] > Send feedback on Microsoft Edge. Кроме того, вы можете сообщить о небезопасных сайтах прямо в корпорацию Майкрософт. You can also report unsafe sites directly to Microsoft.

Использование пиратского содержимого — это не только нелегальное, но и доступ к устройствам для обеспечения вредоносных программ. Using pirated content is not only illegal, it can also expose your device to malware. Сайты, предлагающие пиратское программное обеспечение и мультимедиа, также часто используются для распространения вредоносных программ при посещении сайта. Sites that offer pirated software and media are also often used to distribute malware when the site is visited. Иногда программное обеспечение пиратства и другие нежелательные программы при загрузке, в том числе подключаемые модули браузера и рекламные программы для вредоносного по. Sometimes pirated software is bundled with malware and other unwanted software when downloaded, including intrusive browser plugins and adware.

Пользователи больше не будут обсуждать посещения на этих сайтах, поэтому все, что вам не помогло, может остаться без отчета. Users do not openly discuss visits to these sites, so any untoward experience are more likely to stay unreported.

Чтобы обеспечить безопасность, скачайте фильмы, музыку и приложения из официальных веб-сайтов Publisher или магазинов. To stay safe, download movies, music, and apps from official publisher websites or stores. Рассматривайте возможность запуска оптимизированной операционной системы, такой как режим SKU Windows 10 Pro, что гарантирует установку только приложений Веттед из Магазина Windows. Consider running a streamlined OS such as Windows 10 Pro SKU S Mode, which ensures that only vetted apps from the Windows Store are installed.

Не прикреплять незнакомые съемные диски Don't attach unfamiliar removable drives

Некоторые типы вредоносных программ распространяются с помощью копирования на флэш-диски USB или другие съемные диски. Some types of malware spread by copying themselves to USB flash drives or other removable drives. Существуют нежелательные пользователи, которые преднамеренно подготовили и распространяют зараженные диски, оставив их в общественных местах для пользователей, которые не являются подозрительными. There are malicious individuals that intentionally prepare and distribute infected drives by leaving them in public places for unsuspecting individuals.

Используйте только съемные диски, с которыми вы знакомы, или полученные из надежного источника. Only use removable drives that you are familiar with or that come from a trusted source. Если диск использовался в общедоступных устройствах, например на компьютерах в кафе или библиотеке, убедитесь, что на компьютере установлена антивредоносная программа, прежде чем использовать диск. If a drive has been used in publicly accessible devices, like computers in a café or a library, make sure you have antimalware running on your computer before you use the drive. Не открывайте файлы, которые вы нашли на подозрительных дисках, в том числе в Office, PDF-документах и исполняемых файлах. Avoid opening unfamiliar files you find on suspect drives, including Office and PDF documents and executable files.

Использование учетной записи без прав администратора Use a non-administrator account

В момент запуска программы, непреднамеренной пользователем или автоматически, большинство вредоносных программ выполняются с теми же правами, что и активный пользователь. At the time they are launched, whether inadvertently by a user or automatically, most malware run under the same privileges as the active user. Это означает, что благодаря ограничению привилегий для учетной записи вы можете предотвратить косвенное внесение изменений на любые устройства. This means that by limiting account privileges, you can prevent malware from making consequential changes any devices.

По умолчанию Windows использует Управление учетными записями пользователей (UAC) для автоматического управления полномочиями — он временно ограничивает права доступа и запрашивает у активного пользователя, когда приложение попытается внести в систему потенциально несущественные изменения. By default, Windows uses User Account Control (UAC) to provide automatic, granular control of privileges—it temporarily restricts privileges and prompts the active user every time an application attempts to make potentially consequential changes to the system. Несмотря на то, что UAC помогает ограничить права администратора, пользователи могут при появлении соответствующего запроса переопределять это ограничение. Although UAC helps limit the privileges of admin users, users can override this restriction when prompted. Таким образом, пользователь администратора довольно просто допускает непреднамеренное выполнение вредоносных программ. As a result, it is quite easy for an admin user to inadvertently allow malware to run.

Чтобы не допустить, чтобы ежедневные действия не приводят к заражению вредоносными программами и другим потенциально нежелательным изменениям, рекомендуется использовать учетную запись без прав администратора для обычного использования. To help ensure that everyday activities do not result in malware infection and other potentially catastrophic changes, it is recommended that you use a non-administrator account for regular use. С помощью учетной записи, отличной от администратора, вы можете предотвратить установку нежелательных приложений и предотвратить непреднамеренные изменения параметров системы. By using a non-administrator account, you can prevent installation of unauthorized apps and prevent inadvertent changes to system settings. Избегайте просмотра веб-страниц или проверки электронной почты с помощью учетной записи с правами администратора. Avoid browsing the web or checking email using an account with administrator privileges.

При необходимости войдите в систему как администратор, чтобы установить приложения или изменить конфигурацию, требующую прав администратора. Whenever necessary, log in as an administrator to install apps or make configuration changes that require admin privileges.

Другие советы по безопасности Other safety tips

Чтобы обеспечить защиту данных от вредоносных и других угроз, выполните указанные ниже действия. To further ensure that data is protected from malware and other threats:

Файлы резервной копии. Backup files. Следуйте правилам 3-2-1: Сделайте три копии, сохраните их по крайней мере в двух расположениях, по крайней мере 1 автономной копии. Follow the 3-2-1 rule: make 3 copies, store in at least 2 locations, with at least 1 offline copy. Используйте OneDrive для надежных облачных копий, разрешающих доступ к файлам с нескольких устройств, и восстановление поврежденных или потерянных файлов, в том числе файлов, заблокированных программой-шантажистом. Use OneDrive for reliable cloud-based copies that allow access to files from multiple devices and helps recover damaged or lost files, including files locked by ransomware.

Будьте осторожны при подключении к общедоступным хот-спотам, особенно тем, для которых не требуется проверка подлинности. Be wary when connecting to public hotspots, particularly those that do not require authentication.

Использование надежных паролей и включение многофакторной проверки подлинности. Use strong passwords and enable multi-factor authentication.

Не используйте ненадежные устройства для входа на электронную почту, социальные сети и корпоративные учетные записи. Do not use untrusted devices to log on to email, social media, and corporate accounts.

Не загружая или не запускайте старые приложения. Avoid downloading or running older apps. Некоторые из этих приложений могут иметь уязвимые места. Some of these apps might have vulnerabilities. Кроме того, старые форматы файлов для Office 2003 (. doc,. PPS и. xls) разрешают выполнение макросов или запуск. Also, older file formats for Office 2003 (.doc, .pps, and .xls) allow macros or run. Это может представлять угрозу безопасности. This could be a security risk.

Программные решения Software solutions

Корпорация Майкрософт предоставляет широкие возможности обеспечения безопасности, которые защищают от угроз. Microsoft provides comprehensive security capabilities that help protect against threats. Мы рекомендуем: We recommend:

Автоматическое обновление Microsoft обеспечивает актуальность программного обеспечения, чтобы получить последнюю защиту. Automatic Microsoft updates keeps software up to date to get the latest protections.

Управляемый доступ к папкам прекращает работу программы, чтобы предотвратить несанкционированный доступ к вашим важным файлам. Controlled folder access stops ransomware in its tracks by preventing unauthorized access to your important files. Контролируемый доступ к папкам блокирует папки, разрешая доступ к файлам только авторизованным приложениям. Controlled folder access locks down folders, allowing only authorized apps to access files. Отказ от несанкционированного доступа к приложениям, включая программу-шантажистом и другие вредоносные исполняемые файлы, библиотеки DLL и сценарии. Unauthorized apps, including ransomware and other malicious executable files, DLLs, and scripts are denied access.

Браузер Microsoft Edge защищает от таких угроз, как программа для атаки, препятствуя запуску пакетов для эксплойтов. Microsoft Edge browser protects against threats such as ransomware by preventing exploit kits from running. С помощью фильтра SmartScreen защитника WindowsMicrosoft Edge блокирует доступ к вредоносным веб-сайтам. By using Windows Defender SmartScreen, Microsoft Edge blocks access to malicious websites.

Microsoft Exchange Online Protection (EOP) обеспечивает надежность и защиту от спама и вредоносных программ, обеспечивая доступ к электронной почте во время и после экстренного реагирования. Microsoft Exchange Online Protection (EOP) offers enterprise-class reliability and protection against spam and malware, while maintaining access to email during and after emergencies.

Средство проверки безопасности Microsoft помогает удалять вредоносные программы с компьютеров. Microsoft Safety Scanner helps remove malicious software from computers. Примечание. это средство не заменяет ваш продукт для защиты от вредоносных программ. NOTE: This tool does not replace your antimalware product.

Microsoft 365 включает в себя Office 365, Windows 10 и корпоративную мобильную связь + безопасность. Microsoft 365 includes Office 365, Windows 10, and Enterprise Mobility + Security. Эти ресурсы повышают производительность, обеспечивая интеллектуальную безопасность для пользователей, устройств и данных. These resources power productivity while providing intelligent security across users, devices, and data.

Office 365 Advanced Threat protection включает возможности машинного обучения, которые блокируют опасные сообщения, в том числе миллионы электронных писем, отправленных с защитой от атаки. Office 365 Advanced Threat Protection includes machine learning capabilities that block dangerous emails, including millions of emails carrying ransomware downloaders.

В OneDrive для бизнеса можно создавать резервные копии файлов, которые можно использовать для восстановления файлов в случае заражения. OneDrive for Business can back up files, which you would then use to restore files in the event of an infection.

Улучшенная защита от защитника Microsoft Defender обеспечивает полную защиту конечных точек, обнаружение и реагирование, чтобы предотвратить возможность атаки с помощью средства. Microsoft Defender Advanced Threat Protection provides comprehensive endpoint protection, detection, and response capabilities to help prevent ransomware. В случае нарушения безопасности служба Microsoft Defender ATP предупреждает о подозрительных действиях и автоматически пытается устранить проблему. In the event of a breach, Microsoft Defender ATP alerts security operations teams about suspicious activities and automatically attempts to resolve the problem. Сюда входят оповещения для подозрительных команд PowerShell, подключение к веб-сайту Тор, запуск самореплицируемых копий и удаление теневых копий тома. This includes alerts for suspicious PowerShell commands, connecting to a TOR website, launching self-replicated copies, and deletion of volume shadow copies. Попробуйте бесплатно связаться с Microsoft Defender ATP. Try Microsoft Defender ATP free of charge.

Windows Hello для бизнеса заменяет пароли на Двухфакторная двухфакторную проверку подлинности на ваших устройствах. Windows Hello for Business replaces passwords with strong two-factor authentication on your devices. Для проверки подлинности в этом случае используется новый тип учетных данных пользователей, привязанных к устройству и основанных на биометрических данных или PIN-коде. This authentication consists of a new type of user credential that is tied to a device and uses a biometric or PIN. Это позволяет пользователю пройти проверку подлинности в Active Directory или учетной записи Azure Active Directory. It lets user authenticate to an Active Directory or Azure Active Directory account.

- Основы Microsoft Security Essentials предоставляют защиту в режиме реального времени для домашнего или Small Business устройства, которая защищает от вирусов, шпионских и других вредоносных программ. Microsoft Security Essentials provides real-time protection for your home or small business device that guards against viruses, spyware, and other malicious software.

Что делать с вредоносными программами What to do with a malware infection

Возможности антивирусной программы "защитник Microsoft Defender" помогают снизить вероятность заражения и автоматически удалить обнаруженные ею угрозы. Microsoft Defender ATP antivirus capabilities help reduce the chances of infection and will automatically remove threats that it detects.

Читайте также: