Защита от автозапуска вирусов

С безопасностью всегда так. Стоит расслабиться и, заболтавшись с приятелем, вставляешь его флешку в свой отлаженный комп, и на вопрос Касперского — а не проверить ли нам эту флешку, беззаботно отвечаешь — да не надо… И потом получаешь развлечение на все выходные…

А еще чаще бывает другая ситуация — когда приходится вставлять свою флешку в чужой компьютер. Это совсем не обязательно компьютер друзей-приятелей, сейчас можно подцепить вирус и в студии фотопечати, и даже в налоговой…

В этой статье я расскажу как защитить свой компьютер и флешку от вирусов без дополнительных программ.

Вы узнаете 3 качественных способа, проверенных временем, которые спасают в большинстве случаев.

Все перечисленные далее действия вы проделываете на свой страх и риск.

Не лезьте в реестр, если вы никогда этого не делали, и плохо представляете, чем отличается раздел от параметра, и как создаются параметры и изменяются их значения!

Начнем с того, что сначала защитим свой компьютер от зараженных флешек. Мало ли где мы сами вставляли свою флешкe, или к нам кто пришел с неизвестно какой флешкой…

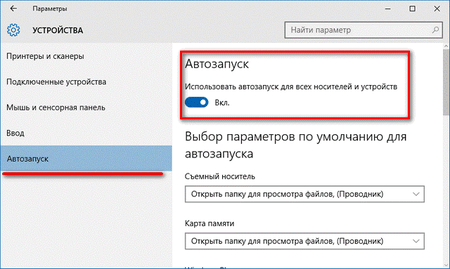

Для надежной защиты компьютера от вирусов на usb-флешках достаточно отключить автозагрузку (автозапуск) на всех дисках, подключаемых к компьютеру. Для этого можно воспользоваться специальными программами (Anti autorun), либо сделать несложные настройки.

Анти-ауторан — это программа для защиты флешек, карт памяти, mp3-4-плееров и других съемных носителей информации от вирусов.

Все дальнейшие действия делаются с правами администратора.

1. Отключаем автозапуск в групповых политиках

Откройте Редактор локальной групповой политики:

— Конфигурация компьютера-Административные шаблоны- Все параметры — Отключить автозапуск

Правой кнопкой мыши — Изменить — Включить — Все устройства — Применить.

2. Отключаем автозапуск с помощью редактора реестра

Полностью отключить автозапуск со всех дисков можно также, воспользовавшись редактором реестра.

Запустите редактор реестра (Win+R). Откройте ветку

Допустимые значения ключа:

0x1 — отключить автозапуск на приводах неизвестных типов

0x4 — отключить автозапуск сьемных устройств

0x8 — отключить автозапуск НЕсьемных устройств

0x10 — отключить автозапуск сетевых дисков

0x20 — отключить автозапуск CD-приводов

0x40 — отключить автозапуск RAM-дисков

0x80 — отключить автозапуск на приводах неизвестных типов

0xFF — отключить автозапуск вообще всех дисков.

В Windows XP по умолчанию этот ключ отсутствует (как и сам раздел Explorer), поэтому может потребоваться создание соответствующего раздела (Explorer) и параметра NoDriveTypeAutoRun, управляющего автозагрузкой устройств.

Все изменения в реестре вступают в силу после перезагрузки.

3. Запись в реестр сценария

Следующий метод представляет более расширенные возможности удаления потенциально опасных брешей в безопасности системы, связанных в том числе и с автозапуском.

Создайте произвольный reg-файл (например с именем noautorun.reg) и следующим содержимым:

Суть метода в том, чтобы защитить специальный файл, который отвечает за автоматический запуск программы в момент подключения диска к системе.

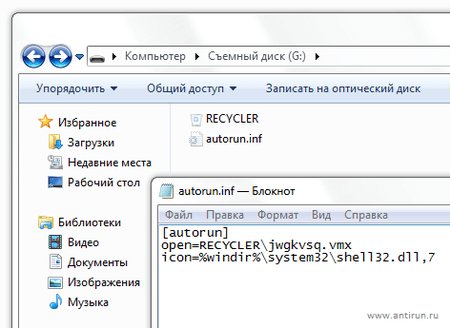

Файл называется autorun.inf. Вирусы его обожают.

Дело в том, что если на флешку записать вирус, а затем в autorun.inf указать команду на его запуск, то вредоносная программа будет запускаться КАЖДЫЙ РАЗ при подключении диска к системе.

Итак, чтобы защитить свою флешку проделайте следующее:

Шаг 2. Скопируйте эти строки и вставьте их в Блокнот:

attrib -S -H -R -A autorun.*

del autorun.*

attrib -S -H -R -A recycler

rd «\\?\%

d0\AUTORUN.INF /s /d

mkdir «\\?\%

d0\RECYCLED /s /d

mkdir «\\?\%

d0\RECYCLER /s /dattrib -s -h -r autorun.*

del autorun.*

mkdir %

Можно выделить текст мышкой, скопировать его в буфер обмена, затем переключиться в Блокнот и выполнить команду вставки.

Что означают эти команды? Как же это работает?

Сначала мы удаляем файлы или папки, которые, возможно, успел насоздавать вирус, сняв с них защитные аттрибуты.

Это различного типа файлы с именем autorun, папки recycler и recycled, маскирующиеся под корзину.

Затем мы особым способом создаём папку Autorun.inf, содержащую папку с системным именем LPT3. Ещё со времён незабвенного ДОСа существует ряд имён, которыми нельзя называть файлы и папки, с которыми нельзя проводить какие-либо операции. Пример таких зарезервированных имён: LPT1, LPT2, LPT3, PRN, СONF , con, nul, AUX, COM1…. и другие. Попробуйте создать папку, скажем, PRN. У вас ничего не выйдет. Обычными средствами Windows создать папку нельзя. Но способ есть. Именно он и применяется в этом скрипте.

Строка

mkdir — команда создать директорию.

\\?\ — это как раз то, что помогает создать папку с зарезервированным системным именем.

%

d0\ — обозначение конкретной директории.

Если указать вместо этого f:\, то можно будет скрипт запускать хоть откуда, он на диске f: создаст.

autorun.inf и LPT3 — имена каталогов, которые будут созданы.

Кстати сказать, удалить эту папку можно будет таким же образом, а иначе никак. Если захочется удалить, выполните в командной строке:

rmdir \\?\f:\autorun.inf\,

Ещё один момент: добавление аттрибутов папкам — это дополнительная защита.

Команда attrib добавляет следующие аттрибуты этим папкам: системный, скрытый, только для чтения, архивный.

Шаг 3. Сохраните документ на флешку в файле с расширением bat. Обязательно на флешку и обязательно с расширением bat. Имя может быть любое, например: locker.bat

Шаг 4. Запустите Проводник, перейдите на флешку и запустите файл.

После запуска будет создана папка AUTORUN.INF с атрибутами, защищающими её от записи и скрывающими от посторонних глаз.

Теперь, если вставите флешку в заражённый компьютер, то вирус не сможет изменить файл автозапуска. Поскольку вместо файла у нас папка, да ещё скрытая и защищённая от записи. Ничего у него ничего не получится.

Но смотрите: вирус может записать себя в другое место на диске или изменить какой-нибудь файл.

Поэтому без опаски вставляйте флешку в свой компьютер и — настоятельно рекомендую — проверяйте её на вирусы. Время, затраченное на проверку, не соизмеримо с потерями, которые будут после заражения системы вирусом.

Обращаю внимание: наша защита препятствует только изменению файла автозапуска.

Чтобы защитить другую флешку, проделайте вакцинацию: скопируйте на неё файл-таблетку locker.bat и запустить его в Проводнике.

Защита очень качественная, на мой взгляд, самая лучшая, она проверена временем и вирусами, спасает в 99% случаев!

Флэшка, сделанная таким методом, после контакта с заразным ноутбуком, а точнее с десятками ноутбуков, останется кристально чистой. Так что делаем не задумываясь!

Если у вас также, как и у меня файловая система NTFS, то переходите к следующему пункту. Для тех, у кого Fat32, нужно поменять файловую систему. Сделать это можно только при форматировании.

Надеюсь, вы в курсе, что при форматировании все данные будут удалены с флешки.

Создайте пустую папку на флешке. Например — ‘Data’

Опять открываем свойства съемного диска, вкладка Безопасность.

4. Открываем права доступа к созданной папке

После нажатия кнопки ОК защита флешки от вирусов установлена.

Все данные будут храниться в этой папке, к ним будет полный доступ. Всегда можно удалить, создать, копировать, переименовать…да хоть что угодно сделать с файлами и папками. А вот вирусы (точнее, как я сразу и говорил, не все, но 99% точно) не смогут ничего сделать, так как они автоматически лезут в корневую папку.

Помните, что намного проще не допустить вирус на флешку, чем потом восстанавливать повреждения.

Многие обладатели флешек иногда сталкиваются с вирусами,появившиеся вдруг на карте памяти.Эта карточка может автоматически заразить любой компьютер, к которому была подключена. Бывает и наоборот: вирусы могут копироваться с компьютера на ещё не зараженную флэшку.

Это происходит благодаря системе автозапуска. Обычно CD/DVD или флеш-носитель в корневом каталоге содержит файл autorun.inf, который выполняется системой автоматически при вставке CD/DVD в дисковод или при подключении флешки в USB-гнездо. Существует масса способов обнаружения и уничтожения вирусов. ПО, предлагаемое различными антивирусными компаниями, способно предотвратить проникновение вредоносных программ на компьютер.

А как же быть с флешкой?

Чтобы рассмотренный в данной статье метод стал более понятен, рассмотрим механизм проникновения и автозапуска вирусов с флешки.

Каждый уважающий себя зловред стремится:

а) скопировать себя на устройство;

б) записать себя в автозапуск, изменив или создав файл autorun. inf в корневой папке диска.

Отсюда вывод: если мы хотим защитить свою карту памяти от вирусов, мы должны запретить вирусам, если не копироваться, то хотя бы изменять/создавать файл автозапуска.

Для обеспечения самой простой защиты от заражения вирусами с зараженной флэшки следует в системе отключить автозапуск, который по умолчанию включен. Для этого ниже перечислены ветви реестра, где с помощью редактора реестра (Пуск > Выполнить > regedlt >Ok) следует изменить некоторые параметры. После чего эти ветви можно через меню Файл > Экспорт > Тип файла > Файлы реестра Win9x/NT4(*.reg) сохранить в файл и запускать после очередной переустановки ОС для выполнения данной настройки без редактирования реестра вручную. Автозапуск с CD-ROM отключается при помощи следующего REG-файла:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCdrom] "AutoRun"=dword:00000000.

По умолчанию автозапуск отключен только для жёстких дисков. За включение и отключение автозапуска для разных типов носителем отвечает ключ реестра: [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer] "NoDriveTypeAutoRun"=clword :000000ff. Допустимые значения ключа NoDriveTypeAutoRun, описаны в КВ967715. Допустимые значения ключа:

0x1 - отключить автозапуск на приводах неизвестных типов

0x4 - отключить автозапуск сьемных устройств

0x8 - отключить автозапуск НЕсъемных устройств

0x10 - отключить автозапуск сетевых дисков

0x20 - отключить автозапуск CD-приводов

0x40 - отключить автозапуск RAM-дисков

0x80 - отключить автозапуск на приводах неизвестных типов OxFF - отключить автозапуск вообще всех дисков.

Следует отметить, что запрет автозапуска при помощи вышеприведённого ключа реестра не устраняет опасности заражения компьютера. Это связано с тем, что значение ключа влияет только на исполнение autorun.inf при определении системой подключенного носителя, но не запрещает исполнение при двойном клике на значке носителя.

Таким образом, даже если функция автозапуска отключена, заражение происходит при попытке пользователя открыть подключённый диск для просмотра. Компания Microsoft выпустила исправление, описанное в КВ967715 (http://support.microsoft.com/kb/967715/), полностью решающее данную проблему.

Также, можно воспользоваться альтернативным способом запрета обработки autorun.inf: [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWi ndows NTCurrentVersionlniFileMappingAutorun.inf] @="@SYS:DoesNotExist”

Возможное решение запрета автостарта всех типов файлов (только автостарт! обработка двойного клика и контекстного меню будет произведена) [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerAutoplayHandlersCancelAutoplayFiles]

"*.*"=""

И всё же, сколько ни отключай автозапуск, хитрая зараза найдёт способ досадить. А вот сторож USB как раз и бдит такие случаи. Сидит себе в трее, но стоит вставить флэшку - тут же сканирует ее на вирусы! Тем самым избавляет вас от зловредов, что сильно расплодились через сменные носители.

Имеет бонусные функции вроде вывода списка программ в автозагрузке. Не конфликтует с другими защитными средствами. Поэтому для самых ленивых предлагаю скачать Инете прогу USB Drive Security.

Разумеется, можно воспользоваться специальными программами, которые обещают стопроцентную защиту съемного носителя. Но программы эти в основном или платные, или делают не совсем то, что нужно.

Будет логичным воспользоваться возможностями файловой системы NTFS, в которой можно задать права на доступ к любому файлу. Нас, понятное дело, интересует файл autorun, inf, кто не понял, почему именно он, рекомендую еще раз прочитать статью с начала.

Перед тем, как ограничить доступ к autorun.inf, следует убедиться, что файловая система флешки - именно NTFS. Для этого заходим "Мой компьютер" и щелкаем по значку флешки правой кнопкой мыши.Выбираем пункт "Свойствами смотрим, что написано в строке "Файловая система".

Если там NTFS, то можно сразу переходить к следующему шагу, если же FAT32 или FAT16, то необходимо выполнить следующие шаги:

1) запустить командную строку (Пуск > Выполнить > ввести cmd /к);

2) выполнить команду “Convert”: convert [буква диска:] /FS:NTFS Например, у меня диску флешки присвоена буква Н. Тогда синтаксис команды convert будет выглядеть так:

convert Н: /FS:NTFS /X ,где параметр /X нужен, чтобы закрыть все программы, работающие с диском в данный момент.

Должен начаться процесс конвертирования. Следует заметить, что данные при этом не удаляются, и все файлы на диске останутся на месте.

Теперь указываем права доступа. Открываем диск в Мой компьютер, находим или создаем файл autorun, inf. Чтобы создать файл в окне на пустом месте кликаем правой кнопкой мыши, в контекстном меню выбираем Создать > Текстовый документ, появится новый файл "Текстовый документ", который переименовываем в "autorun.inf".

Тут может возникнуть предупреждающее системное сообщение "После смены расширения имени файла этот файл может оказаться недоступным. Вы действительно хотите изменить расширение?". Нажимаем "Да".

Теперь но файлу autorun.inf щелкаем правой кнопкой, выбираем Свойства > закладка Безопасность. Если файловая система точно NTFS, а такого пункта нет, то в этом же окне Проводника идем в меню Сервис > Свойства Папки > закладка Вид и снимаем галочку с пункта "Использовать простой общий доступ к файлам".

Но не стоит расслабляться. То, что мы сделали - это лишь подготовка к главному шагу. В первую очередь удаляем все элементы из списка "Пользователи и группы".

Ни в коем случае не нажимайте после этого на OKI Иначе, если вы не владелец диска, сами не сможете его открыть. Добавьте в список 2 элемента: свою учетную запись и группу "Все". Для этого нажмите “Добавить” и введите сначала имя пользователя (свою учетную запись), а затем вновь "Добавить" и наберите "Все" .

Убедитесь, что выделено имя вашей учетной записи, и кликните "Дополнительно". Измените, владельца файла на себя.

Удалите все записи из подменю "Аудит" и снимите галочку с пункта "Наследовать от родительского объекта применимые к дочерним объектам элементы аудита, добавляя их к явно заданным в этом окне" (или "Заменить элементы аудита для всех дочерних объектов").

Пришло время перейти к установке разрешений. В списке "Разрешения" к этому времени должно остаться только две записи. Одна запись под вашим именем, а другая "Все". Выбирайте свою учётную запись и нажмите "Изменить". С вами все просто - выбираем "Полный доступ" и можно не беспокоить-_ ся - вы с этим файлом вольны делать все, что угодно. Теперь очередь остальных. Выбираем "Все" и удаляем все галочки, кроме -"Обзор папок/Выполнение файлов", "Содержание папки/Чтение данных", "Чтение атрибутов", "Чтение дополнительных атрибутов", "Чтение разрешений".

Закрываем окна нажатием ОК.Настройка окончена.Чтобы убедиться в правильности действий, попробуйте что-нибудь сделать с файлом автозапуска на другом компьютере или под другой учетной записью. Если попытки изменения успешны, значит, где-то выставлены неверные разрешения или вы что-то пропустили.

Пора подводить итоги. Выполненными действиями мы запретили вирусам автозапуск с флеш-носителя, но копироваться на него они по-прежнему могут и будут. Так что не забывайте регулярно проверять антивирусниками ваш компьютер,например, Kaspersky Antivirus 2014 на данный момент,дабы избежать появления вредоносных программ(вирусов).

![]()

Все вы наверное знаете, что в сети интернет ежедневно и даже ежечасно появляются тысячи новых вирусов, троянов, кейлоггеров и прочей компьютерной гадости. Для того чтобы защитить свой компьютер вам необходимо иметь антивирус и firewall. Это необходимые программы. Как гласит статистика, компьютер, который выходит в сеть без этих двух программ заражается в течение 5ти минут.

Но не всегда установленная защита может гарантировать вашу безопасность на 100%. Если ваш антивирус не обновится вовремя, это уже опасность получить какую-нибудь свеженькую гадость на свой компьютер.

Подавляющее большинство программ, содержащих вредоносный код нуждаются в автозагрузке. Т.е., вы подхватили какой-нибудь троян, он спокойно устроился на вашем компьютере, но для того, чтобы ему выполнить свои задачи, ему нужно загрузться вместе с Windows. А для этого ему необходимо прописаться в так называемый реестр Windows. После этого наш троян будет преспокойно загружаться вместе со всеми нужными программами на вашем компьютере и делать свое грязное дело.

И тут уж вам решать. Если вы устанавливаете какую-то нужную вам программу, например ICQ, то стоит разрешить ей прописать себя в автозагрузку, ну а если вы просто бороздите просторы всемирной сети интернет и тут вдруг получаете такое сообщение, то стоит серьезно задуматься, разрешать ли неизвестно чему прописываться в автозагрузку вашего компьютера или нет.

2IP StartGuard имеет размер 490 кБ. После установки на компьютер нигде и никак не проявляет себя, пока не обнаружит попытку какой-либо программы прописать себя в автозагрузку. Мы настоятельно рекомендуем вам использовать 2IP StartGuard как дополнительную защиту к вашему антивирусу и firewall.

2)Anvir Task Manager - Эта программа намного мощнее первой имеет кучу настроек и совместима с любыми антивирусами, и к тому-же она совершенно бесплатна, рекомендую.

1. Управление автозагрузкой, запущенными процессами, сервисами и драйверами и замена Диспетчера Задач:

2.Обнаружение и удаление вирусов и spyware:

- Рейтинг безопасности каждого активного процесса, сервиса и программы автозагрузки оценивает вероятность того, что программа является вредоносной. Рейтинг основан на поведении программы, анализе кода и данных из базы программ

- Уведомления при попытке программ добавиться в автозагрузку

- Возможность проверить любой подозрительный процесс или файл антивирусами на virustotal.com.

Как пользоваться этой программой, чтобы удалить вредоносный процесс и контролировать автозагрузку:

Установить программу Anvir Task Manager (Программа бесплатна), далее идём в главное меню программы-> вкладка "Процессы" далее выделяем вредоносный процесс, Идём в меню процессы->Заблокировать процесс (Добавить в карантин):

Далее в появившемся окне добавляем путь, либо имя ненужного процесса:

Всё теперь процесс будет автоматически завершён при попытке запуска !

Ну и это ещё не всё если в Инструменты->Настройки поставить галочку:

"Следить за элементами автозапуска", то программа будет спрашивать, если процесс попытается добавить себя в автозагрузку, можно создавать правила, очень удобная программа рекомендую присмотреться к ней, имеет огромный функционал и к тому-же бесплатная !

Кругозор без горизонтов

Чтобы получить доступ к сервисам проекта, войдите на сайт через аккаунт. Если у вас еще нет аккаунта, его можно создать.

- добавить в избранное

![]()

О коварстве автозапуска

Сменные носители (не только флешки) были и остаются одним из основных путей распространения вредоносных программ.

Вот пример такой программы:

(Worm:AutoIt/Renocide.gen!C, Gen:Trojan.Heur.AutoIT.4, W32/Autorun.worm.zf.gen, Trojan.Win32.Generic!SB.0, Worm.Win32.AutoIt.xl, Trojan.Autoit.F, Worm/Renocide.491520, DR/Autoit.aft.393, TR/Dldr.Delphi.Gen, New Malware.bj, Trojan.Win32.AutoIt.gen.1 (v), Trojan.Generic.4184137, TrojanDropper:Win32/Dowque.A, Downloader.Agent.KNF, Trojan.Autorun.LT, Packed.Win32.Klone.bj, Worm.Win32.AutoRun.yq, Win32/Daiboo.A, Worm:Win32/Autorun.BR, Virus.Win32.AutoRun.k, TROJ_Generic.DIS, Worm/Small.I.7, Trojan.Win32.Meredrop)

Тип вируса: Червь

- Семейство червей, распространяющихся посредством flash-накопителей, а так же как составная часть других типов вредоносных программ - дропперов.

- Создают файл autorun.inf на доступных для записи дисках. При открытии такого диска в Проводнике происходит автоматический запуск червя.

- Постоянно находясь в оперативной памяти, модификации Win32.HLLW.Autoruner в бесконечном цикле проверяли наличие подмонтированного сменного диска. При обнаружении такового, создают на нём свои копии.

Как же вредоносная программа попадает на компьютер?

В прошлом для этого чаще всего использовалась система автозапуска. Если на сменном устройстве в корневом каталоге присутствовал файл autorun.inf и в нем был прописан путь к некоему исполняемому файлу, то достаточно было подключить флешку к компьютеру, как файл запускался автоматически.

Аналогично данный файл запускается при обращении к сменному устройству (если кликнуть по его значку в Проводнике или на Рабочем столе).

Это было удобно для запуска инсталляторов, распространявшихся на сменных носителях, различных оболочек, облегчающих поиск необходимой информации на флешке и, т. д. Но, к сожалению, автозапуск стали использовать и злоумышленники.

Мне как-то принесли диск, говорят, что после этого диска на диске D все исчезает, оказалось, что в autorun.inf была строчка open=format D: /x /q. И что самое главное, они, перед тем как спросить меня, попробовали открыть это диск на 2-х компах из нашего парка компутеров, а на D: лежали бэкапы. Так что теперь я отключаю автозапуск везде, где только могу.

Из-за обилия вредоносных программ, использующих для своего распространения автозапуск, еще в феврале 2011 года компания Microsoft выпустила обновления, отключающие автозапуск из autorun.inf для Windows XP и Vista. Так что на данный момент он отключен.

Но и раньше отключить автозапуск было возможно. Например, были широко распространены утилиты, автоматически удаляющие файлы autorun.inf со всех дисков. Правда, проблемы это не решало: в те времена информация распространялась на CD/DVD дисках, а удалить с них autorun.inf в случае наличия вируса было проблематично.

Другой вариант защиты предусматривал автоматическое создание autorun.inf на сменных носителях необычным способом. Например, с таким именем создавался не файл, а папка. Или файлу autorun.inf присваивались несвойственные для него атрибуты. Вариантов было множество, вот пара из них:

Суть защиты такая. Вирус пытается создать на флешке файл autorun.inf, и, так как на ней уже существует папка с таким же названием, этот файл сохраняется не в корне флешки, а перемещается в эту папку, что приводит к невозможности автоматического запуска вируса. Особо хитрые вирусы сначала пытаются удалить существующий autorun.inf, но встретив неудаляемый каталог ".." тоже обламываются.

Этим способом можно защитить флешку раз и навсегда, вернее почти навсегда — до ее форматирования, независимо от того, в какой компьютер она будет втыкаться.

Создаете папку с! абсолютно! любым именем на флешке, внутрь которой помещаете desktop.ini с ссылкой на пиктограмму в папке autorun.inf. И, если вдруг у данной папки изменится вид от заданного пиктограммой — то это уже будет означать, что на флешке поселился зверь.

Но работает ли такая защита?

Если какая-либо программа создает нестандартный файл, то другая программа может его удалить. Защита в виде модификации autorun.inf работала только до той поры, пока с ней не начали сталкиваться вирусописатели.

У меня в ЖЖ на странице, посвященной скрипту, пользователи отписались, что есть уже такие вирусы (например Win32.HLLW.Autoruner.1018) (умеющие переименовывать каталог AUTORUN.INF).

На данный момент в Windows автозапуск со сменных носителей отключен, но расслабляться нельзя. Эта функция может быть включена (в том числе и злоумышленниками). Например, в Windows 10 для этого нужно последовательно выбрать Пуск > Параметры > Устройства и далее в левой части окна Автозапуск.

Получайте Dr.Web-ки за участие в проекте

Каждая активность = 1 Dr.Web-ка

GREEN

11:03:42 2020-04-01

Sergey

05:56:47 2020-03-20

GREEN

15:03:05 2020-01-28

"Функция автозапуска опасна"

"Наша служба и опасна и трудна.

И на первый взгляд как будто не видна"

"В точку" про антивирус!

Денисенко Павел Андреевич

23:04:26 2018-08-02

Неуёмный Обыватель

21:09:20 2018-06-27

Влад58028

07:01:25 2018-06-21

vasvet

19:41:46 2018-04-04

Astra

23:04:33 2017-09-06

Самуил Христианин

22:31:17 2017-09-06

Vlad

09:46:57 2017-09-04

Voin sveta

08:12:02 2017-09-02

cruise

06:49:05 2017-08-31

Любитель пляжного футбола

14:08:51 2017-08-30

Любитель пляжного футбола

14:00:14 2017-08-30

Вячeслaв

10:10:54 2017-08-30

eaglebuk

09:39:38 2017-08-30

razgen

00:15:49 2017-08-30

Там же можно приобрести:

Qumo 16 Гб - 504 руб.

Qumo 8 Гб - 457 руб.

На сегодня в продаже только эти три модели с Переключателем защиты от записи.

razgen

00:07:59 2017-08-30

@Любитель_пляжного_футбола, Флешку Qumo 32 Гб, с Переключателем защиты от записи, за 806 руб. купить или заказать можно здесь:

razgen

23:45:47 2017-08-29

Любитель пляжного футбола

23:35:54 2017-08-29

1milS

23:13:01 2017-08-29

Плюшкин

22:23:51 2017-08-29

aleks_ku

22:14:56 2017-08-29

razgen

22:00:43 2017-08-29

сергей

21:54:27 2017-08-29

В. а

21:29:36 2017-08-29

Marsn77

21:16:49 2017-08-29

tigra

21:14:22 2017-08-29

Lia00

21:14:20 2017-08-29

vla_va

21:11:14 2017-08-29

Любитель пляжного футбола

20:47:19 2017-08-29

Отключил автозапуск, мне он и ни к чему, всё равно каждый раз при подключении флешки закрывал появляющееся окно со списком возможных действий и открывал флешку вручную. Теперь без автозапуска и безопаснее будет. Спасибо за статью. О флешках с защитой от записи узнал из данной статьи, неплохая вещь, по-моему, я бы их приобрёл по разумной цене, только раньше в магазинах они мне не попадались. Не знаю, насколько они сейчас распространены.

@admin, интересно, а если в настройках автозапуска ранее я не указывал, какие действия должны производиться при подключении того или иного устройства (проигрывание музыки, раскрытие списка папок и т.п.), и при подключении флешки просто появляется окно-меню со списком возможных действий, т.е. никакое действие автоматически не производится, то это может ли представлять какую-либо угрозу компьютеру? Или же стоит отключить автозапуск совсем? Так, чисто теоретически.

Dvakota

20:45:30 2017-08-29

orw_mikle

20:34:03 2017-08-29

НинаК

20:30:26 2017-08-29

GREII

20:07:14 2017-08-29

ek

19:45:41 2017-08-29

Сергей

19:34:53 2017-08-29

Black Angel

19:03:37 2017-08-29

kva-kva

18:52:39 2017-08-29

Damir

18:49:35 2017-08-29

Andromeda

18:28:29 2017-08-29

Леонид

18:19:47 2017-08-29

Альфа

18:09:11 2017-08-29

mk.insta

17:57:36 2017-08-29

Марина

17:36:21 2017-08-29

Tom

17:21:39 2017-08-29

Геральт

16:56:26 2017-08-29

Шалтай Александр Болтай

16:27:59 2017-08-29

duduka

15:58:07 2017-08-29

La folle

15:50:11 2017-08-29

Читайте также: