Заплатки от вируса wannacrypt

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ.

Самое страшное, что вирус запускается сам, без каких-либо действий пользователя. То есть можно сходить на обед, а вернувшись, обнаружить что все документы и фотографии за несколько лет уже зашифрованы, притом что никто ничего не запускал! Нет ничего хуже потерянных личных данных!

Обратите внимание на этот момент — от пользователя не требуется никакой реакции!

Обычно основной путь заражения вирусом — это электронная почта или пиратский контент, скачанный с торрентов, поэтому, во первых, избегайте скачивания контента с расширениями .js и .exe, или же, документов с макросами (в Excel или Word).

Авторы WannaCrypt воспользовались утечкой из ShadowBrokers, в результате которой миру стали известны множество ранее неизвестных уязвимостей и способов проведения атак. Среди них была и уязвимость ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR. Первая позволяла через уязвимый протокол SMBv1 получать удаленный доступ к компьютеру и незаметно устанавливать на него программное обеспечение. Злоумышленник, сформировав и передав на удалённый узел особо подготовленный пакет, способен получить удалённый доступ к системе и запустить на ней произвольный код.

Уязвимость существует только на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версию SMB, поддерживаемую одновременно и клиентом и сервером.

Для защиты необходимо срочно принять следующие меры противодействия:

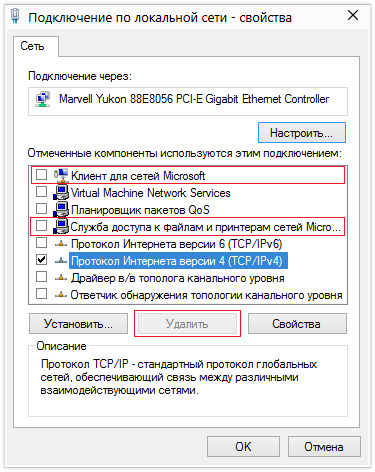

0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft".

Протокол SMBv1 смело можно отключить, если в вашей сети нет ОС ранее Windows Vista и устаревших принтеров.

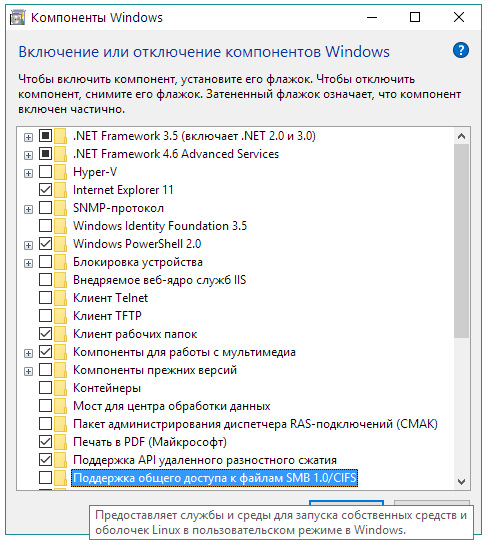

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент "Поддержка общего доступа к файлам SMB 1.0/CIFS" ("The SMB1.0/CIFS File Sharing Support", "Старые возможности LAN Manager"). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Можно удалить сам сервис, отвечающий за SMBv1

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.cmd"

Затем запустите от имени администратора.

echo Disable SMB 1.0 Protocol

reg add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v SMB1 /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\services\NetBT\Parameters" /v SMBDeviceEnabled /t REG_DWORD /d 0 /f

sc config LanmanServer depend= SamSS/Srv2

sc config srv start= disabled

sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI

sc config mrxsmb10 start= disabled

sc config RpcLocator start= disabled

%SystemRoot%\Sysnative\Dism.exe /online /norestart /disable-feature /featurename:SMB1Protocol

Отключаем SMB1 через реестр

Аналогично отключается через реестр Windows (regedit.exe).

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.reg"

После этого даблклик на сохраненном файле и на вопрос о внесении изменений ответить "Да". После этого перезагрузить систему.

Windows Registry Editor Version 5.00

;Отключаем уязвимый для вируса-шифровальщика WannaCrypt протокол SMB 1.0 на стороне сервера — не будет доступа по сети из Windows XP и более ранних ОС к ресурсам этого компьютера

;Также можно удалить в свойствах сетевого адаптера компоненты: "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft"

;Протокол SMB 1.0 можно выключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;"SMB Signing": EnableSecuritySignature — позволяет добавлять в конец каждого сообщения электронную подпись, что существенно повышает его защищенность

;RequireSecuritySignature — сервер будет работать только с клиентами, поддерживающими SMB Signing

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]

"SMB1"=dword:00000000

"EnableSecuritySignature"=dword:00000001

"RequireSecuritySignature"=dword:00000001

;Убираем зависимость службы "Сервер" от службы "Драйвер сервера Server SMB 1.xxx"

;"DependOnService"="SamSS Srv2" вместо "SamSS Srv"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer]

"DependOnService"=hex(7):53,00,61,00,6d, 00,53,00,53,00,00,00,53,00,72,00,76,00, \

32,00,00,00,00,00

;Отключаем службу "Драйвер сервера Server SMB 1.xxx", которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС

;"ImagePath"="System32\DRIVERS\srv.sys"

;srvsvc.dll — Server Service DLL — обеспечивает общий доступ к файлам, принтерам для данного компьютера через сетевое подключение

;По умолчанию используем "Драйвер сервера Server SMB 2.xxx" — обеспечивает взаимодействие между Windows Vista и клиентами более поздних версий

;sc config srv start= disabled

;Убираем зависимость службы "Рабочая станция" от службы "Мини-перенаправитель SMB 1.x"

;"DependOnService"="Bowser MRxSmb20 NSI" вместо "Bowser MRxSmb10 MRxSmb20 NSI"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanWorkstation]

"DependOnService"=hex(7):42,00,6f, 00,77,00,73,00,65,00,72,00,00,00,4d, 00,52,00, \

78,00,53,00,6d, 00,62,00,32,00,30,00,00,00,4e, 00,53,00,49,00,00,00,00,00

;Отключаем службу "Мини-перенаправитель SMB 1.x", которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше

;"ImagePath"="system32\DRIVERS\mrxsmb10.sys"

;wkssvc.dll — Workstation Service DLL — создает и поддерживает клиентские сетевые подключения к удаленным серверам по протоколу SMB

;По умолчанию используем "Мини-перенаправитель SMB 2.0" — реализует протокол SMB 2.0, позволяющий подключаться к сетевым ресурсам, расположенным на серверах с ОС Windows Vista и более поздних версий

;Протокол SMB 1.0 можно отключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;sc config mrxsmb10 start= disabled

1. Установите патчи-обновления MS17-010, закрывающие уязвимость ETERNALBLUE в SMB согласно вашей операционной системе:

Обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143)

technet.microsoft.com/lib…ry/security/MS17-010.aspx

Для остальных, уже неподдерживаемых систем (Windows XP и прочих) можно скачать здесь:

www.catalog.update.micros…m/Search.aspx?q=KB4012598

2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам

Вредоносная программа-шифровальщик WannaCrypt ищет уязвимые компьютеры, путем сканирования открытого извне TCP-порта 445 (Server Message Block — SMB). Поэтому необходимо заблокировать доступ как минимум по этому порту (а также по 139-му) из Интернет на вашем межсетевом экране или маршрутизаторе.

Просто и легко закрыть неиспользуемые порты можно при помощи программы WWDC — Windows Worms Doors Cleaner.

В отличие от файерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.

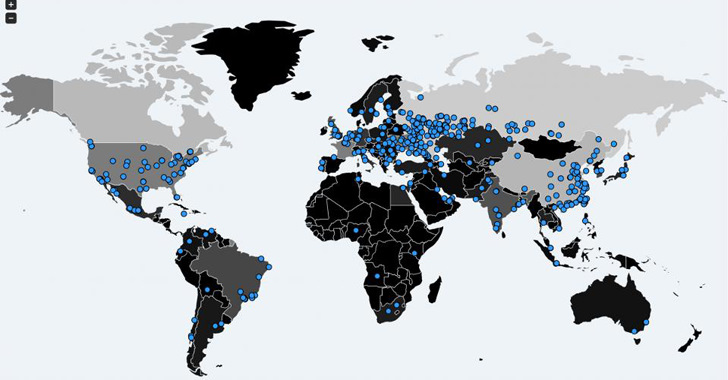

Данная статья подготовлена в связи в хакерской атакой массового характера в мировом масштабе, которая может коснуться и вас. Последствия становятся действительно серьезными. Ниже вы найдете краткое описание проблемы и описание основных мер, которые необходимо предпринять для защиты от вируса-шифровальщика семейства WannaCry.

Вирус-шифровальщик WannaCry использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ – Фонтанка.ру, Газета.ру, РБК.

Данной уязвимости подвержены ПК с установленными ОС Windows начиная с XP и до Windows 10 и Server 2016, официальную информацию об уязвимости от Microsoft вы можете прочитать здесь и здесь.

Эта уязвимость относится к классу Remote code execution, что означает, что заражение может быть произведено с уже зараженного ПК через сеть с низким уровнем безопасности без сегментирования МЭ — локальные сети, публичные сети, гостевые сети, а также путем запуска вредоноса полученного по почте или в виде ссылки.

Какие меры необходимо выделить как эффективные, для борьбы с данным вирусом:

-

Убедитесь, что у вас установлены актуальные обновления Microsoft Windows, которые убирают уязвимость MS17-010. Найти ссылки на обновления вы можете здесь, а также обратите внимание, что в связи с беспрецедентной серьезностью данной уязвимости — 13-го мая были выпущены обновления для неподдерживаемых ОС (windowsXP, 2003 server, 2008 server) их вы можете скачать здесь.

Используя решения по обеспечению сетевой безопасности класса IPS, убедитесь, что у вас установлены обновления, включающие выявление и компенсацию сетевой уязвимости. В базе знаний Check Point данная уязвимость описана здесь, она входит в обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143). Также рекомендуем настроить проверку внутреннего трафика ключевых сетевых сегментов с помощью IPS, хотя бы на короткое время, пока вероятность заражения не снизится.

Также заблокируйте передачу парольных архивов и активируйте сигнатуры IPS из списка:

Еще больше рекомендаций и пример отчета о блокировке работы шифровальщика wannacry тут.

Уважаемые коллеги, основываясь на опыте работы с предыдущими массированными атаками, такими как Heart Bleed, уязвимость Microsoft Windows MS17-010 будет активно эксплуатировать на протяжении ближайших 30-40 дней, не откладывайте меры противодействия! На всякий случай, проверьте работу вашей BackUp системы.

Риск действительно большой!

UPD. В четверг, 18 мая, в 10.00 по Московскому времени, мы приглашаем вас на вебинар о вымогательском программном обеспечении и способах защиты.

Вебинар проводит компания TS Solution и Сергей Невструев, Check Point Threat Prevention Sales Manager Eastern Europe.

Мы затронем следующие вопросы:

- Атака #WannaCry

- Масштаб и текущее состояние

- Особенности

- Факторы массовости

Рекомендации по безопасности

Как быть на шаг впереди и спать спокойно

- IPS + AM

- SandBlast: Threat Emulation и Threat Extraction

- SandBlast Agent: Anti-Ransomware

- SandBlast Agent: Forensics

- SandBlast Agent: Anti-Bot

Зарегистрировать можно, ответив на это письмо, либо пройдя по ссылке на регистрацию здесь.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Все о кибератаке вируса WCry

Вторая декада мая 2017 года ознаменовалась глобальным событием в области IT – сотни тысяч компьютеров были заражены новым вирусом, именуемым WannaCrypt.

Хроника событий

WannaCrypt начал своё распространение с Испании и Великобритании (по разной информации) 12 мая и быстро разошелся по компьютерам всего мира. Атаке подверглись только системы под управлением Windows, преимущественно старых её версий: Windows XP – 8. Жертвами заражения стали организации, в том числе государственные структуры различного уровня, и рядовые пользователи. В первые сутки пострадало порядка 45 тысяч машин в 74 странах континента, за последующие дни число стран, кои подтвердили факт атаки WannaCrypt, возросло до 150, а количество атакованных ПК превысило 200 тысяч.

В Британии пострадали медицинские учреждения, исчезли результаты работ нескольких последних дней, в Германии – серверы крупного ж/д оператора, несколько автомобильных брендов приостановило работу заводов для проверки компьютеров. В США начались перебои в работе службы доставки, в Испании был нанесён ущерб энергетическим, коммуникационным, консалтинговым компаниям и банку, а Россия отметила заражение компьютеров Мегафона, некоторыми нарушениями в работе ж/д транспорта и ГИБДД. Даже представители следственного комитета и МВД заявили, что опасность локализована. Масштаб, действительно, немаленький. Украину событие, что странно, фактически обошло стороной, несмотря на завершившиеся праздники и обилие нелицензионного ПО на компьютерах пользователей, бизнеса и даже госструктур.

Больше всех пострадали Тайвань, Россия и Индия, а Запад начал искать след русских хакеров в этой истории. Эксперт в безопасности Э. Сноуден прокомментировал событие, как кропотливую работу АНБ, на что указывают косвенные улики. Кто-то ищет черты деятельности международных хакерских организаций, но виновник вряд ли будет найден и наказан.

Распространяется зловредная программа, по большому счёту, через электронную почту в виде исполняемого приложения, скрипта – миниатюрной программы с расширением .js или .vbs, или же ссылки на внешний ресурс. Что интересно, выполнен модуль в виде червя, способного заражать иные компьютеры сети, в которой находится машина, уже пострадавшая от его деятельности.

Техническая составляющая

В Windows для файлового обмена по сети используется протокол SMB, созданный IBM еще в 1983 году и давно устаревший, так как предназначен для решения широкого круга задач. Даже после нескольких обновлений, существенно модернизировавших технологию, кто-то отыскал дыру в самой первой версии SMB с открытым портом TCP 445 и воспользовался ней для запуска WannaCrypt. Работает вирус по следующей схеме.

- Проникнув на ПК, запускает процесс распаковки собственного инсталлятора.

- После установки вирус загружает анонимный браузер TOR в фоне.

- Посредством обозревателя устанавливает соединение с собственными серверами.

- Выполняет скрипт, предоставляющий привилегии для шифрования файлов на зараженном ПК.

- Завершает системные процессы, которые не отразятся на работоспособности ОС и шифрует все доступные базы данных.

- Приступает к кодированию информации.

Шифрованию поддаются файлы более 160 распространенных форматов, в число коих не входят файлы 1C.

К заблокированному объекту добавляется расширение wncry, а в каждый затронутый им каталог копируется текстовик с инструкцией по дешифровке и дешифровщик – @WanaDecryptor@.exe.

- Очередным этапом работы WannaCrypt является безвозвратное стирание копий заблокированных объектов (как он поступает в случае, когда для хранения зашифрованных дубликатов на диске недостаточно места, пока не сообщается), дабы избавить юзера возможности восстановить их бесплатно.

Здесь требуются расширенные привилегии со стороны ОС, если служба UAC активирована. В случае отказа вирусу в выполнении действия копии документов останутся, сделав возможным возврат зашифрованной информации совершенно бесплатно.

Официально вирус называется Ransom:Win32.WannaCrypt, юзерам известен он под названиями: WCry, WannaCrypt, Wanna Cry. Это вирус-шифровальщик, эксплойт – использующее недочеты и уязвимости в ПО приложение для атаки и заражения компьютеров, и ransomware – вредоносный софт, созданный для вымогания денег.

Интересно, что Microsoft выпустили патч для исправления уязвимости MS17-010 за 2 месяца до атак – 14.03.2017 года, и все юзеры, которые активно обновляются или оставляют функцию автоматической загрузки и инсталляции апдейтов включённой, не пострадали. В феврале 2017 появились первые, не столь удачные, версии WannaCry, они и вынудили Майкрософт к решительным действиям.

Эксплоит EternalBlue ранее использовался АНБ, что подтвердили представители международной хакерской группы публикацией инструментов агентства нацбезопасности США, сделав и себя подозреваемыми в осуществлении преступления.

Временное решение проблемы

Специалист в области безопасности известным только ему способом, смог выявить, что вирус обращается по несуществующему и на первый взгляд бессмысленному доменному имени iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. После его создания, зловредная программа временно прекратила путешествие по сети из-за удачного перехода по вышеупомянутому URL. Вскоре процесс запустился опять, после незначительной модификации тела программы ввиду изменения домена, которому ПО отправляет запрос.

Чтобы избежать заражения

Пользователям Windows 10 нынешняя модификация зловредной программы не страшна. В ней закрыта используемая для запуска скриптов уязвимость. Всем остальным рекомендуется придерживаться приведенных ниже рекомендаций.

- Инсталлировать на компьютер антивирусную программу Avast и обновить её. Антивирус находит и блокирует все версии WannaCrypt.

- Закрыть порт 445, если он открыт.

Если порт открыт и не используется, выполняем инструкцию.

Переходите на неизвестные ресурсы только с полной уверенностью в их безопасности и надежности, будьте внимательны при загрузке приложений.

- Отключаем её автоматический старт и останавливаем.

И даже после всех этих мер можно ожидать свежей модификации WannaCrypt.

Не удалось предотвратить проникновение WannaCrypt

Всё-таки стали жертвой мошенников или работы спецслужб, но в окне UAC отказали в предоставлении исполняемому файлу вируса расширенных привилегий? Тогда спасти данные можно.

- Перезагружаемся и запускаем ПК в безопасном режиме с загрузкой сетевых драйверов.

- Скачиваем приложение для удаления вирусов, вроде Anti-malware, AVZ.

- Сканируем ПК и удаляем все вредоносные файлы.

- После уничтожения всех следов вируса, загружаем утилиту-дешифровщик и приложение для работы с теневыми копиями (Shadow Explorer).

Уж если подтвердили удаление теневых копий, получить обратно личные данные будет очень непросто.

Как видим, обезопасить себя от столь страшной угрозы несложно, и намного проще, чем устранять последствия её функционирования. А этими простыми правилами и инструкциями пренебрегают даже в учреждениях государственного уровня, за что платят ценной информацией.

Буду признателен, если воспользуетесь кнопочками:

WannaCry — специальная программа, которая блокирует все данные в системе и оставляет пользователю только два файла: инструкцию о том, что делать дальше, и саму программу Wanna Decryptor — инструмент для разблокировки данных.

Была зашифрована информация на компьютерах и серверах государственных учреждений (в частности МВД России), госпиталей, транснациональных корпораций, университетов и школ.

Wana Decryptor (Wanna Cry или Wana Decrypt0r) парализовал работу сотен компаний и госучреждений во всем мире

Как работает вирус

Вредоносная программа сканирует в Интернете узлы в поисках компьютеров с открытым TCP-портом 445, который отвечает за обслуживание протокола SMBv1. Обнаружив такой компьютер, программа предпринимает несколько попыток проэксплуатировать на нём уязвимость EternalBlue и, в случае успеха, устанавливает бэкдор DoublePulsar, через который загружается и запускается исполняемый код программы WannaCry. При каждой попытке эксплуатации вредоносная программа проверяет наличие на целевом компьютере DoublePulsar, и в случае обнаружения загружается непосредственно через этот бэкдор.

Кстати, данные пути не отслеживаются современными антивирусными программами, что и сделало заражение настолько массовым. И это огромный булыжник в огород разработчиков антивирусного ПО. Как можно было такое допустить? Вы за что деньги берете?

Согласно исследованию компании Symantec, алгоритм отслеживания злоумышленниками индивидуальных выплат каждой жертвы и отправки ей ключа для расшифровки реализован с ошибкой состояния гонки. Это делает выплаты выкупа бессмысленными, поскольку индивидуальные ключи в любом случае не будут присланы, а файлы так и останутся зашифрованными. Однако существует надёжный метод расшифровать пользовательские файлы размером менее 200 МБ, а также некоторые шансы восстановить файлы большего размера. Кроме того, на устаревших системах Windows XP и Windows Server 2003 из-за особенностей реализации в системе алгоритма вычисления псевдослучайных чисел даже возможно восстановить закрытые RSA-ключи и расшифровать все пострадавшие файлы, если компьютер не перезагружался с момента заражения. Позднее группа французских экспертов по кибербезопасности из компании Comae Technologies расширила эту возможность до Windows 7 и реализовала её на практике, опубликовав в открытом доступе утилиту WanaKiwi, позволяющую расшифровать файлы без выкупа.

В коде ранних версий программы был предусмотрен механизм самоуничтожения, так называемый Kill Switch, — программа проверяла доступность двух определённых Интернет-доменов и в случае их наличия полностью удалялась из компьютера. Это 12 мая 2017 года первым обнаружил Маркус Хатчинс (англ.) русск. , 22-летний вирусный аналитик британской компании Kryptos Logic, пишущий в Twitter’е под ником @MalwareTechBlog, и зарегистрировал один из доменов на своё имя. Таким образом, ему удалось временно частично заблокировать распространение данной модификации вредоносной программы. 14 мая был зарегистрирован и второй домен. В последующих версиях вируса данный механизм самоотключения был удалён, однако это было сделано не в исходном программном коде, а путём редактирования исполняемого файла, что позволяет предпологать, происхождение данного исправления не от авторов оригинальной WannaCry, а от сторонних злоумышленников. В результате был поврежден механизм шифрования, и данная версия червя может только распространять себя, находя уязвимые компьютеры, но не способна наносить им непосредственный вред.

Высокая скорость распространения WannaCry, уникальная для программы-вымогателя, обеспечивается использованием опубликованной в феврале 2017 года уязвимости сетевого протокола SMB операционной системы Microsoft Windows, описанной в бюллетене MS17-010 . Если в классической схеме программа-вымогатель попадала на компьютер благодаря действиям самого пользователя через электронную почту или веб-ссылку, то в случае WannaCry участие пользователя полностью исключено. Продолжительность времени между обнаружением уязвимого компьютера и полным его заражением составляет порядка 3 минут.

Компанией-разработчиком подтверждено наличие уязвимости абсолютно во всех пользовательских и серверных продуктах, имеющих реализацию протокола SMBv1 — начиная с Windows XP/Windows Server 2003 и заканчивая Windows 10/Windows Server 2016. 14 марта 2017 года Microsoft выпустила серию обновлений, призванных нейтрализовать уязвимость во всех поддерживаемых ОС. После распространения WannaCry компания пошла на беспрецедентный шаг, выпустив 13 мая также обновления для продуктов с истекшим сроком поддержки (Windows XP, Windows Server 2003 и Windows 8).

Распространение вируса WannaCry

Вирус может распространятся различными способами:

- Через единую компьютерную сеть;

- Через почту;

- Через браузер.

Лично, мне не совсем понятно, почему сетевое соединение не сканируется антивирусом. Такой же способ заражение, как через посещение сайта или браузер — доказывает беспомощность разработчиков и то, что запрашиваемые средства на лицензионное ПО для защиты ПК ничем не оправданы.

Симптомы заражения и лечение вируса

Поначалу хакеры вымогали $300 за ключи расшифровки, но потом подняли эту цифру до $600.

Скачать обновление операционной системы с сайта Microsoft.

Используйте инструкции ниже для того чтобы попытаться восстановить хотя-бы часть информации на зараженном ПК. Обновите антивирус и установите патч операционной системы. Расшифровщика на этот вирус пока не существует в природе. Мы настоятельно не рекомендуем платить злоумышленникам выкуп — никаких, даже малейших, гарантий того, что они расшифруют ваши данные, получив выкуп, нет.

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса WannaCry. После запуска программного средства, нажмите кнопку Start Computer Scan(Начать сканирование). Загрузить программу для удаления шифровальщика WannaCry.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Как было отмечено, программа-вымогатель no_more_ransom блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Расшифровка

А вот информации от оплативших расшифровку нет, как нет информации о намерении хакеров успокоить душу народа и дешифровать информацию после оплаты((((

Но на хабре нашлась инфа о принципе работы кнопки Decrypt, а так же о том, что у злоумышленников нет способа идентификации пользователей, отправивших битки, а значит пострадавшим никто ничего восстанавливать не будет :

Создатели вируса WannaCry обошли временную защиту в виде бессмысленного домена

Специалисты не уточнили, появились ли в WannaCry какие-либо другие изменения.

13 мая распространение вируса смогли приостановить специалист компании Proofpoint Дэриен Хасс и автор блога MalwareTech — они обнаружили, что вирус обращается к бессмысленному доменному имени, и зарегистрировали этот адрес. После этого они обнаружили, что распространение WannaCry приостановилось — однако специалисты заметили, что создатели вируса, скорее всего, скоро выпустят обновлённую версию программы.

Читайте также: