Я попался на вирусы

Месяц назад столкнулся с очередным шедевром вирусоделов, который оказался не похож на все то, что я видел ранее. Я расскажу вам о продвинутом вирусе вымогателе-шифровальщике spora ransomware, о способах расшифровки файлов и лечении. Хакеры разработали принципиально новый подход к разводу пользователей на приличные деньги. Далее расскажу обо всем по порядку.

Описание вируса шифровальщика spora ransomware

Расскажу подробно о том, что это такое — spora ransomware. Назвать его просто вирусом шифровальщиком, подобно ранее известным vault, da_vinci_code, enigma, no_more_ramsom язык не поворачивается. По сути это целый программный комплекс, состоящий из:

- Непосредственно вируса, который шифрует пользовательские файлы.

- Сайта для взаимодействия с инструментами расшифровки.

- Модуля приема оплаты в биткоинах.

- Чата для техподдержки пострадавшим.

Все сделано на очень высоком техническом уровне, начиная от самого трояна-вымогателя, заканчивая самим сайтом. Работа по шифрованию файлов сделана очень аккуратно и незаметно. Если раньше шифровальщики заменяли расширения файла, что сразу указывало на то, что файл зашифровали, то теперь криптолокер действует хитрее — он шифрует файлы, не изменяя название файлов и их расширение. Это позволяет ему оставаться незаметным до тех пор, пока он не закончит свою работу. Особенно это актуально с сетевыми дисками, где сразу не догадаешься, что идет шифрование, если работают с файлами разные пользователи по сети.

Но я забегаю вперед. Расскажу обо всем по порядку, начиная от заражения компьютера, заканчивая вариантами расшифровки и восстановления файлов.

Как вирус вымогатель spora шифрует файлы

Начинается все, как обычно со всеми вирусами шифровальщиками — с письма на почту. Письмо это будет специально подобрано по содержанию, чтобы максимально напоминать рабочую переписку, если рассылка ведется по корпоративной базе почтовых ящиков. К примеру, там может быть просьба от какого-то контрагента сверить бухгалтерские документы, или посмотреть счет фактуру, либо что-то еще. Если рассылка идет по личным ящикам пользователей, то оно будет замаскировано под письмо от сбербанка, налоговой или какой-то еще популярной в народе службы.

Главная задача такого письма — заставить пользователя запустить вложение. В случае с spora, во вложении будет zip архив, внутри которого файл с расширением .hta. После запуска этого файла, во временной директории пользователя создается новый файл с расширением .js, в который записывается зашифрованный JScript и выполняется. Сам скрипт с вирусом зашифрован стандартными системными алгоритмами, чтобы его не обнаружили антивирусы.

После выполнения скрипта, во временной директории пользователя C:\Users\user\AppData\Local\Temp появятся два файла:

- 4a0f17b9936.exe

- doc_113fce.docx

Имена файлов скорее всего в каждом конкретном случае будут разными, но по типу будут такие же. Первое это исполняемый файл, который и является шифровальщиком. Сразу после создания, он запускается и начинает свою черную работу по шифрованию файлов.

Если у вас включен UAC, то вы увидите запрос на выполнение файла. Вирус пытается удалить все теневые копии, а для этого нужно подтверждение. Если не подтвердите запуск файла, то считайте, что вам повезло, и ваши теневые копии останутся. А если подтвердите выполнение, или если у вас вообще отключен UAC, то ваши теневые копии будут удалены командой:

Второй файл является пустышкой, который замаскирован под файл формата word, но при этом открывается с ошибкой.

Он сделан, скорее всего, для того, чтобы запутать пользователя. Человек может подумать, что просто файл повредился. Это может побудить его еще раз открыть вложение из письма, чтобы убедиться, что письмо не открывается. Особо сообразительные люди отправляют письмо коллегам с просьбой проверить, открывается ли у них этот файл. Сам лично наблюдал такое поведение. В итоге шансы у вируса-вымогателя выполнить свою работу увеличиваются.

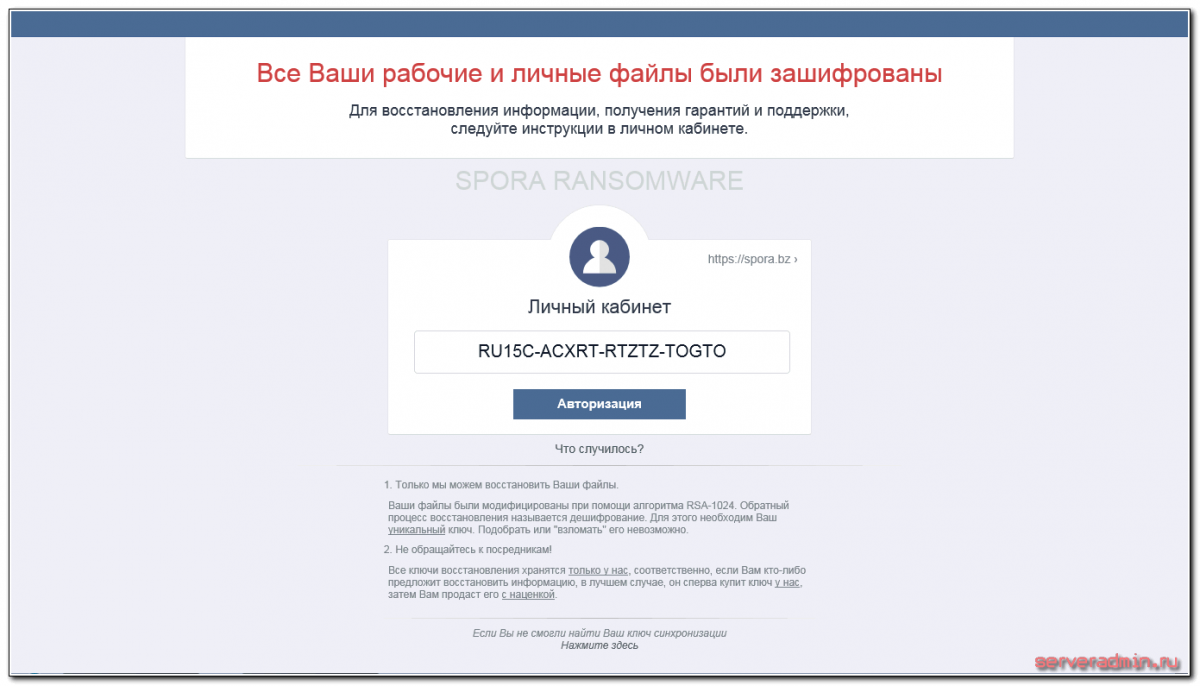

После того, как вирус запустился и зашифровал все файлы, которые смог найти, он создает 2 файла на рабочем столе пользователя:

- RU15C-ACXRT-RTZTZ-TOGTO.HTML

- RU15C-ACXRT-RTZTZ-TOGTO.KEY

Первый файл — html страничка, которая автоматически запускается. Она содержит в себе краткую информацию о том, что произошло на компьютере:

Второй файл необходим для того, чтобы вы смогли получить дешифратор от злоумышленников. Его нужно сохранить, если вы рассчитываете расшифровать файлы.

Если вы увидели в своем браузере описанную выше страничку, значит все ваши файлы уже зашифрованы, хотя внешне кажется, что все в порядке. Но при попытке открыть файл, вы получите ошибку. Дальше нужно действовать аккуратно и внимательно, если хотите получить свои данные обратно. Шансы сделать это бесплатно хоть и небольшие, но есть.

Можно зайти в личный кабинет указанного выше сайта и посмотреть, как там все устроено.

После заражения у вас есть 5 дней, чтобы оплатить расшифровку. После этого, она станет дороже в 2 раза. Имейте это ввиду, если решитесь платить деньги. Я знаю, что многие платят, так как нет выхода, поэтому сразу предупреждаю. Цена через 5 дней реально будет в 2 раза выше.

На сайте предусмотрен чат с техподдержкой вируса. Первое время не было ограничения на количество сообщений, теперь оно есть — не более пяти. Так что внимательно следите за тем, что пишите, если у вас реально есть необходимость общаться.

Вы можете тут же внести оплату за расшифровку. На сайте есть подробные инструкции. После зачисления денег, информация в личном кабинете изменится.

Если деньги сразу не придут, нужно написать в техподдержку, они вручную проверят поступление и подтвердят его. Масштабы деятельности, честно говоря, поражают. Очень занимательный чат. Я прям зачитался, когда первый раз попал в личный кабинет.

Как лечить компьютер и удалить вымогатель spora ransomware

После того, как вы узнали, что все ваши файлы зашифрованы, нужно определиться, что вы будете делать дальше. Если у вас есть бэкапы и расшифровка файлов вам не требуется, то можно смело переходить к лечению компьютера и удалению вируса. Как и все остальные вирусы шифровальщики, удалить из системы его не трудно. Та модификация, что попалась мне, вообще ничего особенного с системой не делала, нигде себя не прописывала — ни в реестре, ни в автозапуске. Все, что сделал вирус, это создал несколько файлов. 3 файла в папке с профилем пользователя C:\Users\user\AppData\Roaming:

Эти же 3 файла будут продублированы в папке C:\Users\user\AppData\Roaming\Microsoft\Windows\Templates. На рабочем столе пользователя будут лежать первые два файла из списка. Все эти файлы носят информационный характер и непосредственной опасности не представляют. Сам вирус будет находиться в папке C:\Users\user\AppData\Local\Temp. Вот список файлов оттуда, относящиеся к spora:

- 4a0f17b9936.exe — непосредственно вирус.

- close.js — javaScript-файл, который создает исполняемый файл с вирусом.

- doc_113fce.docx — поддельный документ.

- 1С.a01e743_рdf.hta — вложение из почты.

Этот список файлов представляет непосредственную опасность и его в первую очередь надо удалить. Ни в коем случае не копируйте эти файлы на флешку или куда-то еще. Если случайно запустите на другом компьютере, то потеряете и там все данные. Если вам нужно сохранить для последующего разбора файлы с вирусами, то добавьте их в зашифрованный архив.

Удаления этих файлов достаточно для того, чтобы избавиться от вируса шифровальщика. Но хочу обратить внимание, что модификации могут быть разные. Я видел в интернете информацию о том, что этот вирус иногда ведет себя как троян, создает копии системных папок в виде ярлыка, скрывает настоящие системные папки, а в свойствах запуска ярлыков добавляет себя. Таким образом, после расшифровки файлов, ваша карета снова может превратиться в тыкву.

После ручного удаления вируса, рекомендую воспользоваться бесплатными инструментами от популярных антивирусов. Подробнее об этом я уже рассказывал ранее на примере вируса no_more_ransom. Можете воспользоваться приведенными там рекомендациями. Они актуальны и для вируса spora.

Я рекомендую после расшифровки файлов, сразу же переустановить систему Windows. Только это может дать 100% гарантию, что на компьютер очищен полностью.

Если вам необходимо любой ценой восстановить зашифрованные файлы, а самостоятельно вы это сделать не можете, рекомендую сразу обращаться к профессионалам. Неправильные ваши действия могут привести к тому, что файлы вы вообще не сможете получить назад. Как минимум, вам нужно снять посекторный образ системы и сохранить его, прежде чем вы сами начнете что-то делать. Как сделать образ системы рассказывать не буду, это выходит за рамки данной статьи.

Подведем итог. После того, как ваш компьютер был зашифрован, правильная последовательность действий для возможной расшифровки файлов и лечения компьютера следующая:

- Отключаем компьютер от сети.

- Сохраняем файлы с расширением .KEY и .LST.

- Делаем полный посекторный образ дисков с информацией, загрузившись с Live CD.

- Удаляем вирус с компьютера.

- Пробуем восстановить файлы самостоятельно.

- Переустанавливаем Windows.

Где скачать дешифратор spora ransomware

Сразу хочу предупредить, что шансов найти рабочий дешифратор не много, но вдруг повезет? Попытка не пытка. Идем на сайт, на главной странице нажимаем на YES.

Выбираем парочку зашифрованных файлов и отправляем их на сервер для подбора дешифратора.

Мне не повезло. На момент написания статьи дешифратор для spora ransomware отсутствовал.

Есть ли еще возможность найти рабочий дешифратор для шифровальщика spora ransomware я не знаю. Думаю, что нет. А если кто-то будет предлагать его продать, да еще и по небольшой цене, то скорее всего это будет мошенник.

Как расшифровать и восстановить файлы после вируса spora ransomware

Что делать, когда вирус spora ransomware зашифровал ваши файлы? Вы можете расшифровать бесплатно 2 файла в личном кабинете. Как это сделать показано в видео в конце статьи. Если вам этого мало, то читайте дальше о том, как расшифровать остальные файлы. Точнее не расшифровать, а восстановить. Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Trojan-Ransom.Win32.Spora

Сейчас старые модификации вируса определяются антивирусами как Win32/Filecoder.Spora.A, Win32/Filecoder.NJI и д.р. Может меняться последняя буква на b, f и т.д. Filecoder иногда заменяется на trojan. К сожалению, все это применимо только к старым версиям вирусов. Постоянно выходят новые, которые антивирусы не способны быстро определить.

Пробежимся по форумам популярных на сегодняшний день антивирусов и посмотрим, что они могут предложить в борьбе с шифровальщиком spora.

К сожалению, как и раньше — НИЧЕГО. Смотрим сообщение с сайта forum.kasperskyclub.ru, куда отправляют с официального форума kaspersky делать заявки на лечение от вирусов.

Вот пострадавший от такого же вируса spora на форуме dr.web. Ответ техподдержки доктора веба тоже неутешительный:

Расшифровка невозможна в данный момент. В будущем расшифровка маловероятна, однако, если она появится — мы вам сообщим.

Чтобы избежать подобных проблем в дальнейшем, необходимо регулярно делать резервные копии важных файлов.

Все как всегда со всеми предыдущими шифровальщиками, за исключением Энигмы. Ее обещали расшифровывать. А текущий нет и пока не предвидится. Так что тут каждый сам за себя.

Методы защиты от вируса шифровальщика

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

На этом у меня все. Будьте внимательны за компьютером. Не открывайте подозрительные файлы, не переходите по сомнительным ссылкам, делайте регулярно бэкапы всех важных данных.

Видео c 100% расшифровкой и восстановлением файлов

Я записал видео, где на тестовой машине заразился вирусом, успешно восстановил все файлы, вылечил компьютер и удалил вирус из системы.

Эту статью хочу начать с одной простой истины: "Если антивирус не находит ни одного вируса — это не значит, что на вашем ПК их нет!".

Бывает на самом деле довольно часто следующая картина: при использовании веб-браузеров (Firefox, Chrome, Opera и др.) - появляется различная реклама (там, где ее раньше никогда не было), открываются вкладки, на рабочем столе могут появиться баннеры (не лицеприятного содержания, например, которые просят отослать SMS-сообщение), компьютер может притормаживать и подвисать и т.д.

Все эти факторы (особенно в совокупности) говорят о том, что на вашем компьютере есть нежелательное ПО (вирусы, рекламные скрипты, трояны и т.д.) .

Причем, обычный антивирус, даже после полной проверки компьютера, частенько пишет, что все в порядке, вирусы не найдены. И в этот момент есть ощущение, что здесь что-то не так: компьютер ведет себя странно, но антивирус бездействует .

Собственно, в этой статье хочу порекомендовать небольшой рецепт очистки как раз для таких случаев, когда не совсем понятно, как вернуть компьютер к нормальной работе (когда по всем признакам компьютер заражен вирусом, но обычный антивирус их не видит. ) .

Несмотря на то, что я написал выше, все же, рекомендую иметь один из современных антивирусов (он вас защитит от сотен др. угроз). Лучшие из них приводил в этой подборке -->

Удаление невидимого вредоносного ПО

(очистка Windows от классических вирусов, тулбаров, adware, и пр.)

- Не отправляйте никакие SMS, как требуют некоторые баннеры, всплывающие на рабочем столе. Компьютер у вас, скорее всего, не "излечится" от этой заразы, а деньги можете потерять.

- Установите современный антивирус (ссылку на лучшие продукты привел выше). Отмечу, что некоторые виды вирусов блокируют доступ к сайтам известных антивирусов (если это так, попробуйте загрузить подобные продукты с др. софтовых сайтов);

- Сделайте сразу же резервную копию всех важных данных, и желательно на съемном носителе (на будущее: желательно ее делать заблаговременно);

- Если вирус заблокировал доступ к рабочему столу (загородил все инструменты своими баннерами) - попробуйте загрузить Windows в безопасном режиме. На крайний случай, воспользуйтесь LiveCD диском.

Многие разработчики знаменитых антивирусных программ в последнее время выпускают онлайн-версии своих продуктов. Принцип работы с ними достаточно простой: загрузив к себе "относительно"-небольшой файл и запустив его, он автоматически проверит вашу систему на вирусы.

Причем, подобные продукты не конфликтуют с установленным антивирусом в системе, работают во всех современных версиях Windows, не требуют установки, и у них всегда актуальная антивирусная база.

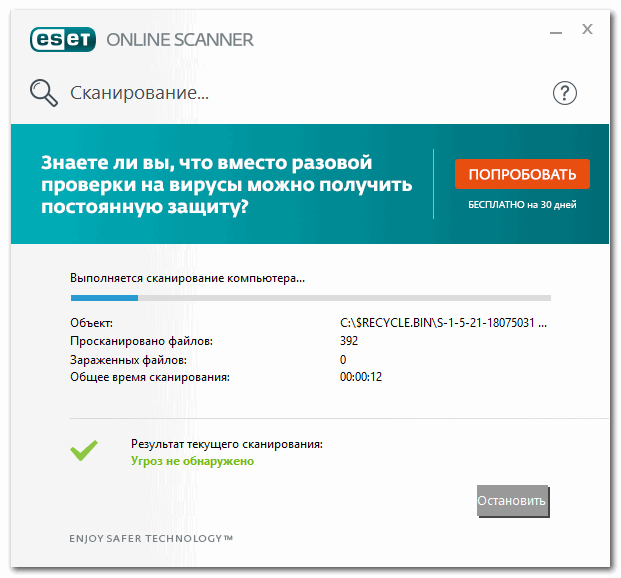

Работа сканера ESET’s Free Online Scanner

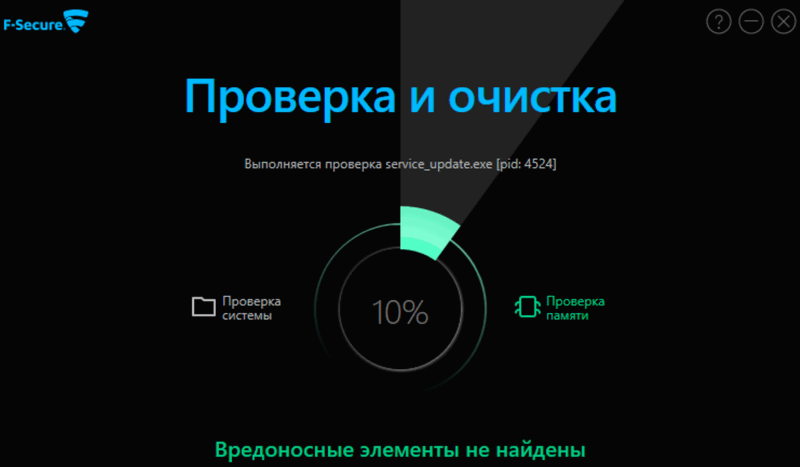

F-Secure - вредоносные элементы не найдены

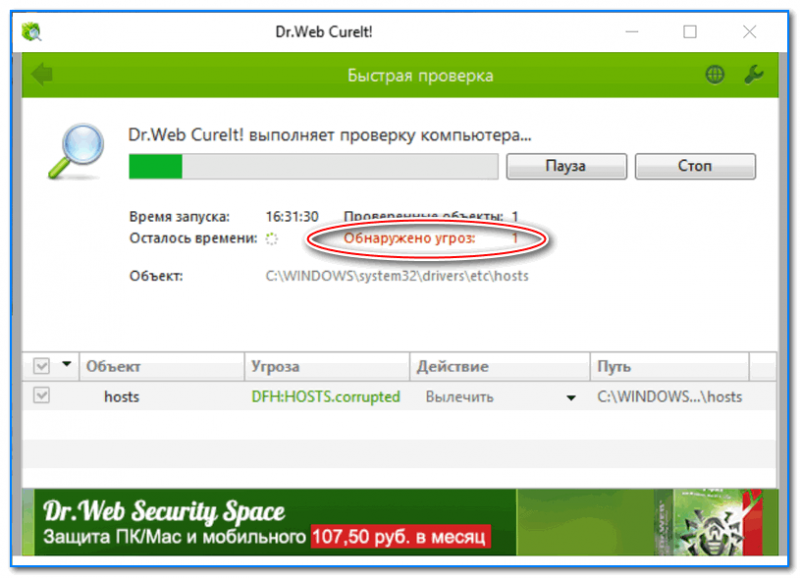

Dr.Web CureIt - обнаружена 1 угроза

В общем, какой бы продукт вы не выбрали - рекомендую полностью прогнать им свою систему. Нередко, удается найти десятки угроз, которые пропустил установленный антивирус.

Могу сказать, что в последнее время куда больше распространены не классические вирусы, а рекламное ПО и трояны. Встраиваясь в самые популярные приложения (браузеры, например) они не редко мешают нормально работать, просто отвлекая навязчивостью, или вообще блокируя нужные опции.

Причем, избавиться от этого рекламного ПО (во многих случаях) - сложнее чем от классических вирусов. Как правило, обычный антивирус не находит ничего подозрительного и сообщает, что у вас все в порядке.

Дело все в том, что они как бы "встраиваются" в браузер (например, под видом плагина или какой-то надстройки) , иногда добавляют нужные строки в ярлык браузера, изменяют файл HOSTS и пр.

К счастью, для очистки Windows от этих вредоносных скриптов - есть свои программы, и одну из них я порекомендую ниже. Работает она параллельно вашему антивирусу (т.е. удалять его не нужно) и способна избавить от "львиной" доли проблем.

Одна из лучших (по моему мнению) программ для удаления с компьютера разного рода рекламного ПО: тулбаров, надстроек в браузере, скриптов, adware, потенциально нежелательного ПО и т.д. Кстати, именно она видит все те вирусы, против которых обычный антивирус бессилен.

Что еще радует, это то, что программа бесплатная, с простым и очень понятным интерфейсом, где нет ничего лишнего.

Буду считать, что убедил ее попробовать .

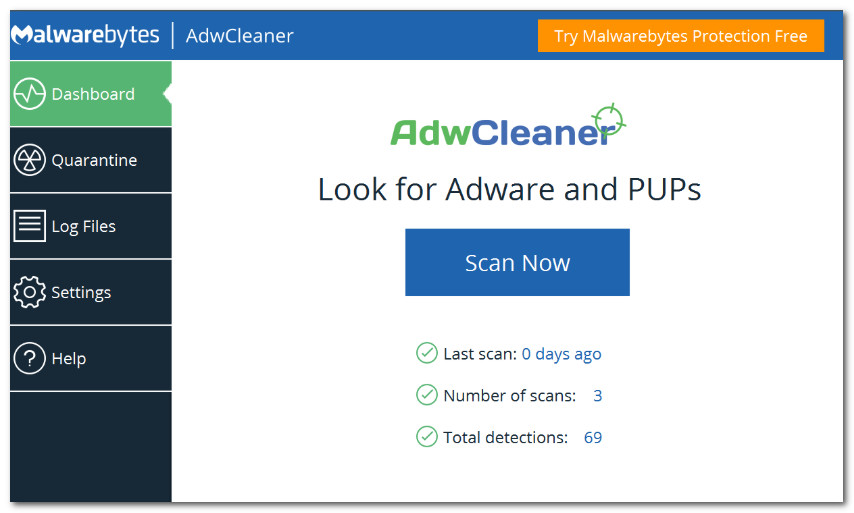

После запуска AdwCleaner, для начала проверки компьютера - нужно нажать всего лишь одну кнопку " Scan Now" (или "Сканировать", в зависимости от перевода) . См. скриншот ниже.

AdwCleaner: главное окно (кнопка начала сканирования "Scan Now")

Время проверки Windows на "среднем" по сегодняшним меркам компьютере - составит всего лишь 3-5 мин. (а то и быстрее). Всё потенциально нежелательное ПО, что найдется при сканировании - будет автоматически удалено и изолировано (т.е. от пользователя не нужно знать абсолютно ничего, этим, собственно, она мне и нравится) .

Примечание!

После проверки вашего компьютера, он будет автоматически перезагружен . После загрузки Windows вам будет предоставлен отчет о его проверки.

Перед началом сканирования системы - рекомендую закрыть все другие приложения и сохранить все открытые документы.

В рамках этой статьи не могу не порекомендовать еще одну замечательную утилиту - Malwarebytes Anti-Malware (кстати, сравнительно недавно в нее встроена AdwCleaner, которую я рекомендовал чуть выше) .

M alwarebytes Anti-Malware

Malwarebytes Anti-Malware / Лого

Еще одна отличная программа для борьбы с вирусами, червями, троянами, spyware-программами и т.д. Malwarebytes Anti-Malware несколько дополняет возможности предыдущий программы - в нем реализован специальный алгоритм "хамелеон", позволяющий его запускать даже тогда, когда вирус блокирует запуск любых других антивирусных программ!

- - сканирование всех дисков в системе;

- - обновление базы в ежедневном режиме (для противодействия даже только-только появившемся вирусам);

- - эвристический анализ (позволяет обнаруживать большое числе вредоносных файлов, которых еще нет в базе);

- - все изолированные файлы помещаются в карантин (если программа ошиблась - вы можете восстановить любой из них);

- - список исключений файлов (которые не требуется сканировать);

- - благодаря технологии Chameleon, программа может запуститься даже тогда, когда все аналогичные программы блокируются вирусом;

- - поддержка русского языка;

- - поддержка все популярных ОС Windows: Vista, 7, 8, 10.

Для начала сканирования системы Windows - запустите Malwarebytes Anti-Malware, откройте раздел " Scan " (или "Проверка") и нажмите кнопку в нижней части экрана - " Scan Now " (или "Начать проверку", если у вас русская версия, см. скрин ниже) .

Полная проверка системы с помощью Malwarebytes Anti-Malware

Кстати, по своему опыту могу сказать, что Malwarebytes Anti-Malware отлично справляется со своей задачей. После его сканирования и очистки, большинство мусорного ПО - будет обезврежено и удалено. В общем, рекомендую к ознакомлению!

Также рекомендую ознакомиться со статьей об удалении вирусов из браузера (ссылка ниже).

После того, как ваш компьютер (ноутбук) будет просканирован (и обезврежен ) предыдущими утилитами, рекомендую его прогнать еще одной интересной и полезной программой - AVZ. Ее я неоднократно рекомендовал на страницах блога, сейчас же порекомендую три шага, которые в ней необходимо сделать для ликвидации проблем (если они еще остались) .

AVZ, кстати говоря, позволяет восстановить некоторые системные настройки Windows, доступ к диспетчерам, и пр. моменты (которые могли испортить вирусы при заражении).

Эта антивирусная утилита предназначена для удаления целого ряда вредоносного ПО (часть из которого, кстати, не видит и не обнаруживает обычный антивирус). Например, таких как:

- Троянских программ;

- Надстроек и тулбаров в веб-браузере;

- SpyWare и AdWare модулей;

- BackDoor модулей;

- Сетевых червей и т.д.

Что еще подкупает в ней: для начала работы и сканирования системы Windows, нужно всего лишь скачать архив ZIP с программой, извлечь ее и запустить (т.е. ничего не нужно устанавливать, настраивать и т.д.). Разберу три шага ниже в статье, которые рекомендую в ней сделать.

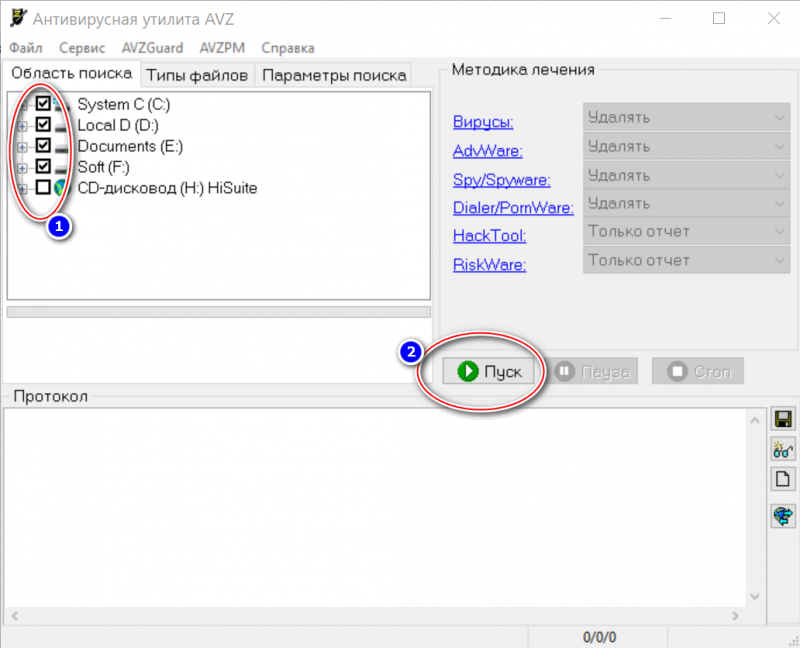

После запуска программы, выберите системный диск (хотя бы его, желательно все). Обычно он всегда помечен характерным значком .

После этого в правой части экрана нажмите кнопку " Пуск " для начала сканирования (кстати, над кнопкой " Пуск " можно сразу же выбрать, что делать с вредоносным ПО, например, удалять ).

Начало проверки в AVZ | Кликабельно

Как правило, проверка системного диска с Windows на наличие вирусов проходит достаточно быстро (5-10 мин.). Кстати, рекомендую перед такой проверкой, на время, выключить свой основной антивирус (это несколько ускорит сканирование).

Не секрет, что в Windows есть некоторые параметры, которые не отвечают оптимальным требованиям безопасности. Например, среди прочих, авто-запуск вставляемых дисков и флешек. И, разумеется, некоторые виды вирусов, как раз этим пользуются.

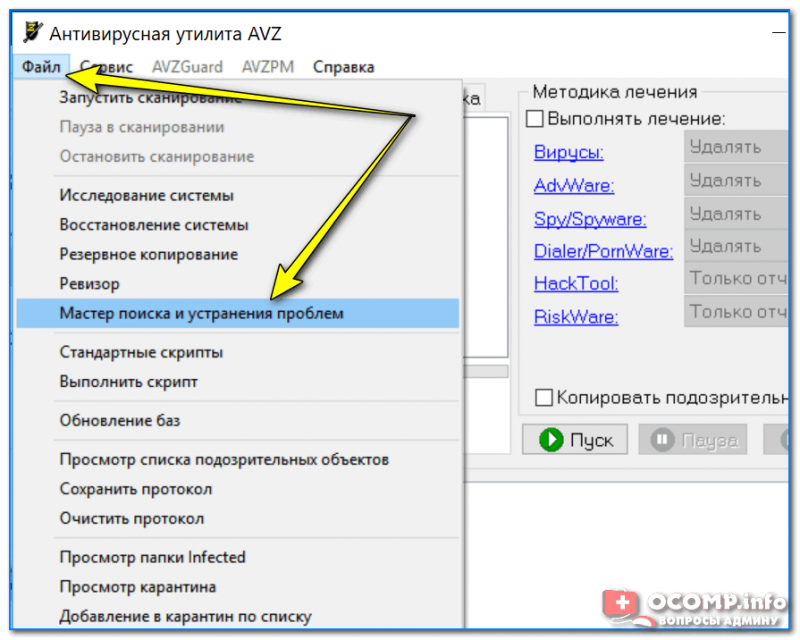

Чтобы исключить подобные настройки и закрыть подобные дыры, в AVZ достаточно открыть меню " Файл/Мастер поиска и устранения проблем " (см. скрин ниже).

Файл - мастер поиска и устранения проблем (в AVZ)

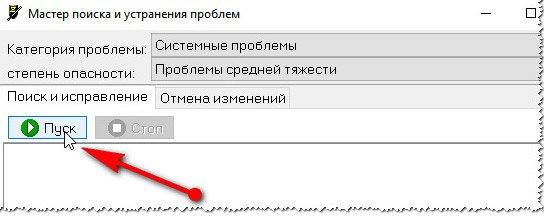

Далее выбрать категорию проблемы (например, " Системные проблемы "), степень опасности (рекомендую выбрать " Проблемы средней тяжести ") и начать сканирование.

Мастер поиска проблем

После сканирования, вам будет предоставлен отчет с теми параметрами, которые желательно поменять. Рекомендую все строки отметить галочками и нажать " Исправить " (кстати, AVZ самостоятельно оптимизирует те параметры, которые, по ее мнению, не отвечают безопасности - так что никакой ручной работы!) .

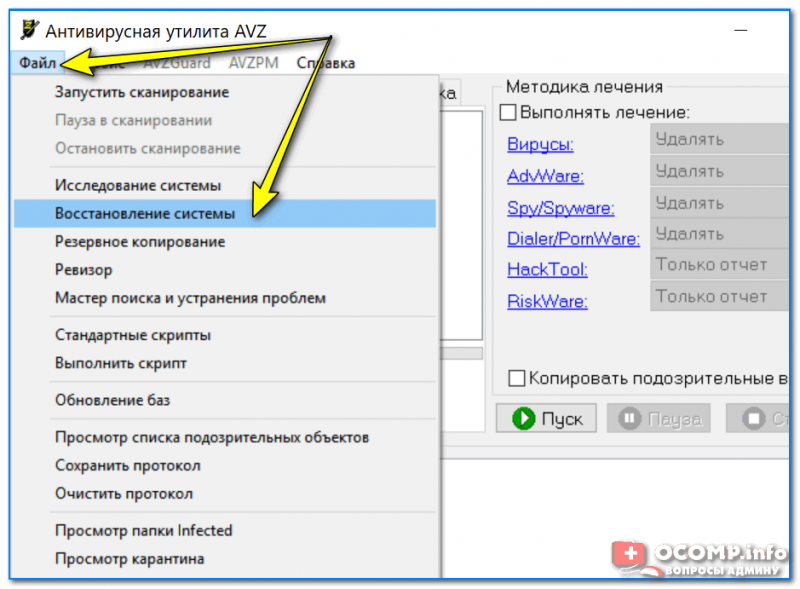

Чтобы все это привести в норму, в утилите AVZ есть специальная вкладка для восстановления всех самых основных параметров. Чтобы ее открыть, нажмите: " Файл/Восстановление системы " (как на скриншоте ниже).

Восстановление системы (в AVZ)

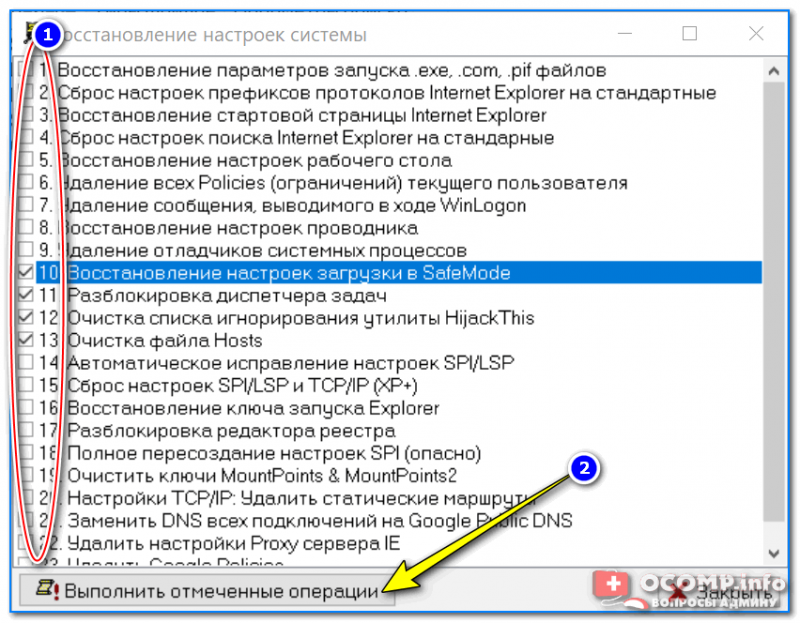

Далее перед вами предстанет список того, что можно восстановить: просто отмечаете галочками, что нужно (можно, кстати, отметить все) и жмете кнопку " Выполнить отмеченные операции ".

Восстановление настроек системы (AVZ)

Как правило, после проведенного восстановления, компьютер начинает работать в штатном режиме.

Если вдруг вышеперечисленное не помогло, обратите внимание на еще несколько советов в шаге 5.

1. Сканирование системы в безопасном режиме

В некоторых случаях очистить компьютер от вирусов без безопасного режима - нереально! Дело в том, что в безопасном режиме Windows загружает самый минимальный набор ПО, без которого невозможна ее работа (т.е. многое нежелательное ПО в этом режиме просто не работает!) .

Таким образом, многое из того, что нельзя удалить в обычном режиме, легко удаляется в безопасном.

Если у вас не получается запустить утилиты, которые я рекомендовал выше, попробуйте их запустить в безопасном режиме. Вполне возможно они не только откроются, но и найдут все, что от них "прячется".

Чтобы зайти в безопасный режим — при загрузке компьютера нажмите несколько раз кнопку F8 — в появившемся соответствующем меню выберите данный режим.

2. Восстановление системы

Если у вас есть контрольная точка восстановления, которая была создана до заражения вашего компьютера вирусами и рекламным ПО, вполне возможно, что, откатившись к ней, вы исправите ситуацию.

3. Переустановка Windows

Вообще, я не сторонник по каждому "чиху" переустанавливать систему. Но в некоторых случаях, гораздо проще и быстрее переустановить систему, чем мучиться с вредоносным ПО.

На этом статью завершаю.

За дополнения по теме — заранее большое мерси.

Первая публикация: 23.10.2016

Статья откорректирована: 22.01.2019

Читайте также: