Все виды оружий информационное химическое психологическое вирусы

Защита информации от НСД, использование криптографических методов и противодействие утечкам по техническим каналам является классическим, но далеко не полным перечнем аспектов противоборства между легальными пользователями компьютерных систем и нарушителями их информационной безопасности.

Согласно всем аналитическим и статистическим обзорам последних лет наиболее опасными стали компьютерные атаки путем скрытого внедрения в программно-техническую и телекоммуникационную среду вредоносного программного обеспечения, в том числе так называемых компьютерных вирусов. Результат таких атак по уровню своего разрушительного воздействия, как правило, значительно превосходит ущерб вследствие разглашения или утечки конфиденциальной информации, так как связан с блокированием, модификацией и даже с полным уничтожением информационных ресурсов.

При коренном изменении мирового информационного пространства, во-первых, как глобального фактора развития цивилизации, во-вторых, базирующегося на новейших информационных технологиях и, прежде всего, на развитых сетевых архитектурах информационного взаимодействия, вредоносное программное обеспечение, вирусы, использующие уязвимости программно-технической и телекоммуникационной среды АС, становятся одним из основных видов оружия в условиях нового явления – информационной войны.

Информационная война определяется как широкомасштабное противоборство в информационной сфере, осуществляемое путём явного или скрытного информационного воздействия на противника с целью навязывания требуемого для воздействующей стороны решения [6.6].

Необходимо выделить два аспекта информационной войны:

технико-технологический аспект – влияние и противоборство в технических информационно-телекоммуникационных системах и автоматизированных системах управления;

социально-политический аспект – влияние и противоборство в социальных системах различного вида деятельности, а также при решении политических вопросов путём влияния на отдельных людей и социум в целом.

Проблемы, связанные с социально-политическим аспектом, в последнее время формируются в отдельное направление обеспечения информационной безопасности - информационно-психологическую безопасность [6.7] как частный аспект проблемы защиты от информации.

Технико-технологический аспект связан, прежде всего, с понятием информационно-программного оружия.

Информационно-программное оружие (ИПО) – специальные средства разрушающего воздействия, направленного на аппаратное и программное обеспечение АС, на информацию (данные), в том числе на средства защиты информации компьютерных систем и сетей [6.5]. Факт применения информационно-программного оружия именуется компьютерной атакой.

Основным средством информационно-программного поражения является программная или аппаратная закладка, внедряемая либо путём инфицирования (заражения) программно-аппаратной среды, либо внедренная специальным скрытым способом.

Условно можно выделить следующие основные виды вредоносного программного продукта как информационно-программного оружия:

Иногда к информационно-программному оружию относят и аппаратные закладки, если они имеют внутреннюю программную составляющую.

Компьютерные вирусы и черви, являясь программными компонентами, обладают свойствами самовнедрения в программную среду АС и саморепродукции (самовоспроизведения) в ней. Отличие между ними состоит в том, что компьютерные вирусы внедряются в АС вместе с заражённой программой-носителем. Компьютерные черви, обладая способностью саморепродукции путём повторного дублирования, являются самостоятельными программами (кодами с набором команд), способными скрыто внедряться в программно-техническую среду. Иногда их называют сетевыми вирусами, так как основной путь их внедрения – информационное взаимодействие систем через внешние телекоммуникационные сети.

Программные закладки – преднамеренно или случайно оставленные в программно-технической среде скрытые внедрения, позволяющие изменить политику информационной безопасности, а также выполнять недекларированные действия. К этому виду относятся и специфические фрагменты среды (логические люки), обеспечивающие скрытое внедрение и изменение работы средств защиты уже в процессе функционирования АС.

Наиболее распространённым видом информационно-программного оружия являются компьютерные вирусы.

Вирусные атаки, то есть внедрение вирусных программ в информационные и управляющие системы как гражданского, так и военного назначения, можно рассматривать как специфическую форму информационной войны, называемую вирусным подавлением [6.4]. Вирусное подавление может применяться для достижения таких целей как:

· скрытое изменение функций системы;

· вывод системы из строя;

· разрушение файлов данных и прикладных программ.

Процесс развития современных автоматизированных систем, как военного, так и гражданского применения, как правило, приводит к возрастанию их уязвимости для компьютерных вирусов. Действительно, современные автоматизированные системы имеют характерные основные особенности:

· расширение применения распределенной цифровой обработки информации;

· использование перепрограммируемых встроенных ЭВМ и сетей связи;

· стандартизация ЭВМ, программного обеспечения, форматов сообщений, каналов и процедур передачи данных.

При этом следствием первой особенности является значительное расширение доступности различных компонентов вычислительной системы для злоумышленников. Вторая особенность приводит к большей доступности перепрограммируемых запоминающих устройств и сетей обмена, что провоцирует, например, такой способ поражения АС, как изменение маршрутов обмена. Наконец, третья особенность современных систем создает благоприятные условия для использования стандартных программ вирусного подавления.

Основными каналами внедрения компьютерных вирусов являются телекоммуникационные системы информационного обмена и отчуждаемые носители информации, которые используются в АС без предварительного входного антивирусного контроля.

1.2 Общее описание компьютерных вирусов

С начала 80-х годов в ведущих промышленно развитых странах наметился рост публикаций об относительно маленьких саморепродуцирующихся программах, названных компьютерными вирусами [6.8]. Компьютерный вирус, однажды внесенный в систему, может распространяться самостоятельно и лавинообразно и в зависимости от цели заражения может нанести существенный вред информации и программному обеспечению.

Приблизительно до середины двадцатого столетия было распространено мнение, что саморепродукция, также как мутация, может встречаться как элементарный процесс естественного развития только для живой материи. Следует отметить, что общепринятые положения теории развития, в которых биологические процессы рассматриваются как особый случай, до настоящего времени не содержат глубоких исследований процесса саморепродукции искусственных систем. В то же время Джон фон Нейман, исследуя логический аспект саморепродукции, поставил вопрос: "Можно ли принципиально проектировать автоматы, которые сами репродуцируются или конструируют совершенно новые автоматы?". И в 1951 году ответил на него положительно, описав соответствующий метод. В дальнейшем на этой основе были открыты саморепродуцирующиеся компьютерные программы.

Не вдаваясь в теорию таких программ, отметим, что саморепродуцирующаяся программа в состоянии производить свои собственные копии и располагать их в других программах или в памяти компьютера. Главное условие для этого - универсальная интерпретация данных в вычислительных системах. В этом случае программа может интерпретировать команды как данные, при этом ее собственные программные коды используются в качестве входных и выходных данных.

Вид саморепродуцирующихся программ был представлен впервые в 1984 году Ф. Коэном [6.2]. На основе сходства определённых свойств этой программы с биологическим вирусом она и была названа компьютерным вирусом.

С 1987 года начали фиксироваться факты появления компьютерных вирусов и в нашей стране. На первой Всесоюзной научно-технической конференции "Методы и средства защиты от компьютерных вирусов в операционной системе MS DOS" (Киев, ноябрь 1990 г.) была приведена статистика выявления вирусов на территории СССР: 1987г. – 8; 1988 г. – 24; 1989 г. – 49; 1990 г. (осень) – 75.

Весьма примечательной является статистика, представленная Национальной ассоциацией по компьютерной защите США за 2006 год:

· 63 % опрошенных респондентов подверглись вирусной атаке;

· предполагаемые потери американского бизнеса от компьютерных вирусов составили четыре миллиардов долларов;

· идентифицировано более 25000 вирусов;

· каждый месяц появляются более 50 новых компьютерных вирусов;

· в среднем от каждой вирусной атаки страдает 142 персональных компьютера, на отражение атаки в среднем уходит 2,4 дня;

· для компенсации ущерба в 114 случаях требуется 5 дней.

В настоящее время ежегодно в мире выявляется не менее тысячи компьютерных вирусов.

Заражая программы, компьютерный вирус может распространяться по компьютерной системе или сети, используя полномочия пользователей для заражения их программ.

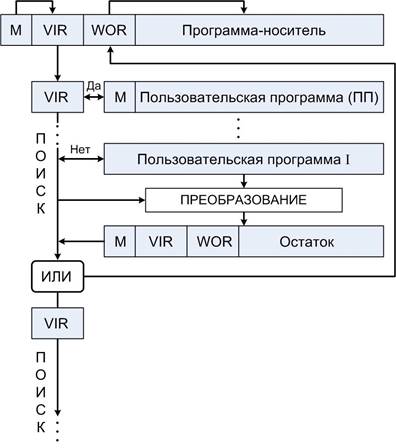

Представим, исходя из этого, обобщенную структуру и схему функционирования компьютерного вируса V (рисунок 6.1), рассмотрев самый простой вариант его построения: вирус файловый, поражающий пользовательские программы, после инфицирования программы он уничтожает её как функциональный элемент системы.

Рис.6.1. Схема функционирования компьютерного вируса

Сам вирус включает в себя следующие типы наборов кодов:

Ø M – признак вируса;

Ø VIR – ядро вируса;

Ø WOR - обрабатывающая задача.

Признак вируса M – это характерная для данного вируса команда передачи управления.

Ядро вируса VIR – программные коды, реализующие инфицирование (размножение) как основную функцию вируса.

Обрабатывающая задача WOR реализует деструктивные функции, которые могут быть безобидными или опасными, вплоть до уничтожения данных, порчи оборудования или разрушения среды функционирования.

Вызванная для исполнения заражённая программа представляет собой набор кодов вируса V, который размещён в начале программы, и тела программы, являющейся программой-носителем вируса. Тело программы является по существу незаражённой программой системы, предназначенной для реализации какой-либо процедуры или функции. Рассмотрение предложенной схемы позволяет продемонстрировать механизм заражения вирусом и исполнение программы-носителя.

Вирус V в программе-носителе первым берёт управление на себя, прежде всего, реализуя функцию инфицирования с помощью своего ядра VIR. Ядро ищет незараженную программу путём сканирования памяти компьютера, пропуская уже заражённые этим вирусом программы, в которых первым стоит признак вируса M. Определив незаражённую программу, ядро VIR выделяет в ней (как правило, в её начале) место для записи кода вируса. Затем переносит код вируса на выделенное место, в данном примере затирая начальные коды найденной незаражённой программы, тем самым, уничтожая её как функциональный элемент программного обеспечения системы. Однако она может быть вызвана для исполнения в последующих процессах, и при этом, став инфицированной программой, продолжить процесс заражения.

После заражения первой найденной неинфицированной программы ядро вируса может быть настроено на дальнейшую реализацию процесса заражения до выполнения какого-то определённого условия. А может передать управление обрабатывающей программе WOR, которая либо реализует свои деструктивные действия, либо, если не выполнено предусмотренное условие реализации, сразу передать управление программе-носителю. Программа-носитель выполняет свои функции. Инфицирование произошло, но пользователь, вызвавший программу-носитель и получивший результат от её выполнения, не замечает факта инфицирования.

В общем случае, когда вирус, заражая программу, сохраняет её, он может существовать в следующих четырех фазах:

распространение в вычислительной системе или сети;

· разрушение программ, данных, среды функционирования или какие-либо другие деструктивные действия.

Фаза распространения обязательна для любой программы-вируса. В этой фазе в результате загрузки и выполнения программы, зараженной вирусом, происходит заражение других программ путем многократного самокопирования вируса в другие программы и системные области.

Фаза "спячки" может использоваться автором вируса для его сокрытия и создания у пользователя уверенности в правильной работе системы.

Запуск вируса осуществляется, как правило, после некоторого события, например наступления определенной даты или заданного числа копирований.

В последней фазе происходит разрушение программ и данных или какие-либо другие негативные действия, предусмотренные нарушителем.

Вирусы могут записываться в виде позиционно независимого или позиционно зависимого кода. Позиционно независимый вирус обычно дописывается в конце исходной программы и изменяет ее первые три байта для передачи управления самому себе.

Позиционно зависимый вирус, размещаемый в начале программы, обычно копирует исходные начальные команды в конец области данных программы. Такие вирусы должны иметь подпрограмму перемещения, которая обеспечивает восстановление исходной программы. Это необходимо для того, чтобы исходный код, перемещенный вирусом, мог быть восстановлен в первоначальном положении и выполнен корректно.

Многие вирусы не опасны и созданы не злонамеренно, а ради шутки или эксперимента с существующей техникой. Степень опасности вируса характеризуется потенциально наносимым им ущербом.

Можно предложить следующую шкалу степени опасности вирусов:

· недеструктивное проявление (звуковые или визуальные эффекты), все зараженные файлы могут быть корректно восстановлены;

· слабо деструктивное проявление, из-за вносимых ошибок он может некорректно заразить и тем самым испортить некоторые программы;

· воздействие на систему (эффект замедления, блокировка клавиатуры, процессов), никакие файлы преднамеренно не портятся;

· слабо деструктивное воздействие (помимо выше названных эффектов преднамеренно портятся или стираются программные или другие файлы), в целом файловая система остается работоспособной;

· деструктивное воздействие (вирус частично портит некоторые важные части файловой системы на гибком или жестком диске), но остаётся возможность их восстановления вручную;

· сильно деструктивное воздействие (вирус полностью портит файловую систему на жестком диске, произвольным образом форматирует винчестер и т. п.);

· разрушающее воздействие (вирус физически портит аппаратуру: прожигание экрана монитора, вывод из строя микросхем за счет нарушения теплового режима и т. п.).

Бушующая по всему миру пандемия коронавируса может быть репетицией биологической войны. Такое утверждение до недавнего времени считалось не более чем слухом, распространяемым сторонниками разных теорий заговоров. Однако накануне в эфире "России 24" эту мысль высказал президент Национальной медицинской палаты Леонид Рошаль. Лайф разбирался, почему учёные и врачи всё чаще стали говорить о коронавирусе как о биологическом оружии и грозит ли миру вымирание от искусственно созданного вируса.

— Фактически сегодня это (пандемия коронавируса. — Прим. Лайфа ) репетиция биологической войны, — отметил Рошаль в своём интервью. — Мы сейчас говорим только об этом, мы не говорим про атомную войну, мы не говорим про терроризм. И насколько вообще здравоохранение мира готово к этому, и насколько мы готовы к этому. И должна у нас быть разумная достаточность.

Нынешняя ситуация, считает он, показывает готовность медицинских ведомств во всём мире к таким масштабным биологическим катастрофам. И "проведённое сокращение коек, сокращение кадров в здравоохранении, оптимизация — с этой точки зрения это не совсем хорошо".

Какой бы ужасающей не выглядела мысль о том, что кому-то будет на руку уничтожить половину человечества, она находит своих сторонников, в их числе и именитые мировые эксперты. Один из них — Григор Григорян, международный эксперт по контролю зоонозных болезней и организации ветеринарного здравоохранения, лидер коалиции "Единое здоровье" (Армения).

— Доступная на сегодняшний день информация о глобальной эпидемиологической ситуации с инфекцией, вызванной новым коронавирусом CoViD-19, позволяет предположить, что она не сложилась, а её, скажем так, "сложили" с определённой целью и что ситуацию умело "направляют" к этой цели, — сказал он в интервью порталу EurAsia Daily.

— Главным движущим механизмом и рычагом этого сценария является биологическое оружие и вызванная этим оружием глобальная паника, которая позволяет авторам этого процесса управлять геополитикой на глобальном уровне, — добавил Григорян.

Выпустили из лаборатории

В своём интервью Григорян высказывает и другое страшное предположение: вирус имеет искусственное происхождение.

— Если бы CoViD-19 имел естественное происхождение, — говорит он, — то китайские учёные его бы уже выделили из популяций животных, являющихся хозяевами вируса в природе. Так как такое выделение до сих пор не удалось, то утверждения о естественной природе нового коронавируса я рассматриваю как противоречащие общепризнанным основам эпидемиологии зоонозных патогенов (происходящих от животных. — Прим. Лайфа ) в целом и зоонозных коронавирусов в частности, — пояснил эксперт.

В подтверждение этой "теории" можно найти публикацию в журнале Nature. Датированная ноябрём 2015 года, она рассказывает о начатых в 2014 году экспериментах с коронавирусом. Учёные из университета Северной Каролины тогда изучали ещё неопасный для человека коронавирус китайской летучей мыши SHC014 и соединили его с атипичной пневмонией (вирусом SARS). Учёные, как водится, действовали "во благо", пытаясь понять, возможна ли мутация зоонозного патогена и будет ли это опасно для людей. Однако в 2014 году правительство США объявило мораторий на финансирование исследований, которые включали в себя мутации вирусов гриппа, MERS и SARS. Для исследований вируса быстро нашли другие лаборатории… В Ухани. По сообщениям РИА "Новости", ещё в 2018 году "Синьхуа" сообщило об исследованиях в Уханьском институте вирусологии иммунных механизмов летучих мышей, которые длительное время могут быть переносчиками вирусов, но не болеть.

Теорию о происхождении вируса в лаборатории в Ухани подтвердили и учёные из Индии. Они выяснили, что у коронавируса есть странное сходство с ВИЧ. Вирус из Ухани содержит четыре вставки вируса иммунодефицита человека. "Аминокислотные остатки каждой из них идентичны или схожи с HIV-1 gp120 or HIV-1 Gag, — говорится в документе. — Обнаружение четырёх уникальных вставок в 2019-nCoV, все из которых имеют идентичность или сходство с аминокислотными остатками в ключевых структурных белках ВИЧ-1, вряд ли будет случайным по своей природе".

— Мы расшифровали выровненный геном и обнаружили, что эти вставки присутствуют во всех вирусах 2019-nCoV из Ухани, кроме материнского вируса 2019-nCoV летучей мыши, — отмечают авторы исследования.

Кто стоит за пандемией?

С первых же минут появления вируса большинство западных СМИ поспешило высказать идею об утечке вируса из лаборатории в Ухане. И, действительно, Институт вирусологии Китайской академии наук находится совсем рядом с тем самым рыбным рынком, с которого, как считается, началось распространение вируса по миру.

Но китайцы сразу же заняли оборонительную позицию. Официальный представитель МИД Поднебесной Чжао Лицзян сделал твит со ссылкой на статью Центра исследования глобализации о том, что вирус на самом деле был создан в США. В Китай же вирус якобы привезли американские военные во время игр World Military Games, проходивших с 18 по 27 октября 2019 года.

По мнению учёного, чьи слова приводят в статье, первой вспышкой коронавируса были смерти от электронных сигарет, прокатившиеся по Штатам в августе прошлого года: "Симптомы и состояния не могли быть объяснены электронными сигаретами". Спустя ещё некоторое время выяснилось, что в Ухани существует далеко не одна вирусная лаборатория. Ещё один исследовательский центр, который, по данным телеканала "Звезда", "существует на деньги знаменитого банкира Джорджа Сороса", также занимается изучением опасных вирусов.

Однако по-настоящему холодеть в жилах кровь заставляет вот это видео.

В нём в 2015 году Билл Гейтс рассказывал, отчего умрёт человечество. Наверное, на эту запись пятилетней давности никто и не обратил бы внимания, если бы не другое важное мероприятие, организованное при участии его фонда. "Событие 201" (англ. — Event 201) состоялось в октябре 2019-го в Нью-Йорке. Сильные мира сего обсуждали не что иное как пандемию коронавируса. Им было важно понять возможности государственно-частного партнёрства "во время реагирования на тяжёлую пандемию, чтобы уменьшить масштабные экономические и социальные последствия". Интересно, что по сценарию "учений" в мире погибло 65 млн человек. Какими в реальности будут последствия пандемии коронавируса, остаётся лишь догадываться.

Фрагмент монографии С.И. Макаренко. Информационное противоборство и радиоэлектронная борьба в сетецентрических войнах начала XXI века. — СПб., 2017.

Определение информационного оружия

Информационное оружие — совокупность средств информационного воздействия на технику и людей [2, 275].

В соответствии со сферами, в которых ведется информационное противоборство, информационное оружие классифицируется на два основных вида [2, 275]:

- информационно-техническое оружие;

- информационно-психологическое оружие.

Главными объектами воздействия информационного оружия первого вида является техника, второго — люди.

При этом надо подчеркнуть, что информационно-техническое оружие включает в себя средства РЭБ, а информационно-психологическое оружие является элементом более широкого типа оружия — психологического оружия (рис. 3.6).

Фактически информационное оружие является технологией, включающей в себя [2, 277]:

- анализ способов и механизмов активизации у конкретной системы противника (технической, психологической, социальной, экономической и т.д.) характерных в нее возможностей самоуничтожения;

- поиск программы самоуничтожения;

- разработка конкретного информационного оружия;

- применение информационного оружия по заданному объекту.

Полковник ВВС США Р. Сафрански, один из идеологов концепции сетецентрической войны, дает достаточно широкое определение информационному оружию:

Информационное оружие — использование специально подобранных средств, под воздействием которых происходит изменение процессов не только в информационных, но также и в социальных системах в соответствии с поставленными целями [13].

Применять информационное оружие предполагается на стратегическом, оперативном и тактическом уровнях. При этом основными объектами его воздействия являются информационно-технические системы (от финансовоэкономических до систем управления войсками), социальные системы, отдельные личности или группы лиц (то есть групповое и индивидуальное сознание) [13].

Информационное оружие — различные средства поражения: высокоточное оружие для поражения органов управления или отдельных РЭС, средства РЭБ, источники мощного ЭМИ, программные средства и т. д., эффективно решающие задачи информационной войны [304].

Спорным в данном подходе является отнесение к классу информационного оружия большинства средств поражения и физического оружия по той лишь причине, что оно обеспечивает физическое уничтожение органов управления и РЭС противника.

В работах [307] и [312] приводятся близкие по смыслу определения информационного оружия.

Информационное оружие — совокупность информационных технологий, способов и средств информационного воздействия, предназначенных для ведения информационной войны [307].

Информационное оружие — оружие, наиболее эффективно решающее задачи информационной войны, основной задачей которой является достижение информационного превосходства [312].

Информационное оружие — это средства информационного воздействия на технику и людей с целью решения задач воздействующей стороны и специфичные способы их применения [303].

Это определение, а также определение, представленное в работах [2, 275], на взгляд автора, являются наиболее общими и полными и включают в себя всю совокупность средств для организации воздействий, которые могут быть использованы для деструктивного влияния как в технической, так и в психологической сфере.

В работе [13] авторами сделана другая попытка обобщения и конкретизации вышеуказанных определений информационного оружия.

Информационное оружие — это совокупность способов и средств [13]:

- подавления элементов инфраструктуры государственного и военного управления противника;

- радиоэлектронного влияния на элементы информационных и телекоммуникационных систем;

- несанкционированного доступа к информационным ресурсам с последующей их деформацией, уничтожением или хищением;

- информационно-психологического воздействия на военнослужащих и гражданское население противоборствующей стороны.

Информационному оружию присущи несколько отличительных качественных характеристик, которыми оно концептуально отличается от других видов оружия.

При этом темпы совершенствования информационного оружия (как, впрочем, и любого вида атакующего вооружения) превышают темпы развития технологий защиты и противодействия ему [131].

Общая классификация информационного оружия

В соответствии со сферой своего применения информационное оружие классифицируется на [13]:

- информационно-техническое оружие;

- информационно-психологическое оружие.

В соответствии со своим целевым назначением информационное оружие подразделяется на два типа [13]:

- оборонительное информационное оружие;

- наступательное информационное оружие.

Оборонительное информационное оружие решает задачи обороны в информационной войне и включает системы многоуровневой компьютерной безопасности и различные системы активного противодействия информационно-психологическому оружию противника. Таким образом, в состав оборонительной составляющей информационного оружия входят средства противодействия и нейтрализации наступательного информационного оружия противника [13].

Наступательное информационное оружие решает задачи воздействия на систему принятия решения противника путем поражения наиболее критичных из входящих в нее компонентов (как в технической, так и в психологической сфере) [13].

Исходя из имеющихся определений информационного оружия, анализа опыта его применения в войнах и вооруженных конфликтах новейшего исторического периода, информации о направлениях зарубежных исследований и разработок в данной предметной области, опубликованной в открытых источниках, можно выделить следующие наиболее распространенные средства наступательного информационного оружия[13]:

Перечисленные средства наступательного информационного оружия, включающие различные виды воздействий, основаны на различных энергетических, химических и информационных технологиях (таблица 3.1) [13, 303, 312, 313, 315]. При этом надо отметить, что представленные в таблице средства специальных психологических воздействий ряд специалистов относит не к информационно-психологическому, а к психологическому оружию. Это связанно с тем, что данные средства не манипулируют с информацией, а осуществляют прямое вмешательство в психику человека.

Таблица 3.1 — Примеры некоторых видов информационного оружия, основанных на различных технологиях [13]

Вид информационного оружия

Используемые средства

Тип технологии

Средства воздействия на компоненты радиоэлектронного оборудования и системы их энергообеспечения

средства силового радиоэлектронного подавления;

сверхмощные генераторы СВЧ-излучения (гиротроны, рефлектные триоды, релятивистские магнетроны и др.);

ВМГ, взрывные МГД-генераторы;

средства силового воздействия через электросеть;

средства вывода из строя электросетей

На основе энергетического воздействия

программные средства вывода из строя оборудования (резонанс головок жестких дисков, выжигание мониторов и др.);

программные средства стирания перезаписываемой памяти;

программные средства воздействия на системы бесперебойного питания и др.

На основе информационных технологий

Средства воздействия на информационные ресурсы и аппаратно-программные средства АСУ

средства преодоления систем защиты информации;

средства проникновения в информационные системы (ИС) противника;

средства маскировки источников получения информации;

средства вывода из строя ПО информационной системы;

средства скрытого частичного изменения алгоритма функционирования ПО;

средства сбора данных, циркулирующих в ИС противника;

средства доставки и внедрения определенных алгоритмов в конкретное место информационной системы;

средства воздействия на системы охраны объектов

На основе информационных технологий

Средства воздействия на процесс передачи информации

станции помех радиосвязи (в том числе с элементами искусственного интеллекта);

забрасываемые передатчики помех одноразового использования

На основе энергетического воздействия

Средства воздействия на процесс передачи информации

средства воздействия на протоколы передачи данных систем связи и передачи данных;

средства воздействия на алгоритмы адресации и маршрутизации;

средства перехвата и нарушения прохождения информации в технических каналах ее передачи;

средства вызова перегрузки системы ложными запросами на установление связи

На основе информационных технологий

Средства психологического воздействия, дезинформации и пропаганды

воздействие посредством СМИ; средства пропаганды; средства создания или модификации виртуальной реальности;

средства имитации голосов операторов систем управления (например, ЛПР) и видеоизображения конкретных людей с их голосом (руководителей государств, лидеров партий и др.);

средства модификации информации, хранимой в базах данных ИС противника;

средства ввода в ИС противника ложной информации и данных (целеуказания, мест доставки грузов и др.);

средства дезинформации охранных систем;

средства модификации данных навигационных систем, систем точного времени и др.

На основе информационных технологий

Средства специальных психологических воздействий

Специальные генераторы излучения, воздействующего на психику человека

На основе энергетического воздействия

антидепрессанты; галлюциногены, наркотические вещества;

специально структурированные лекарственные средства

На основе химического воздействия

специальная видеографическая и телевизионная информация;

средства создания виртуальной реальности, подавляющей волю человека и вызывающей страх;

На основе информационных технологий

Классификация технологий информационного противоборства, обеспечивающих разработку и применение информационного оружия

В основу классификации технологий информационного противоборства положена приведенная выше классификация информационного оружия, которое по своему целевому назначению подразделяется на: оборонительное и наступательное. Классификацию технологий информационного противоборства можно представить в виде двенадцати укрупненных групп [13].

Группы технологий, обеспечивающих разработку и применение наступательного информационного оружия [13]:

- технологии программных воздействий;

- технологии информационно-психологических воздействий на личный состав;

- технологии воздействия на информацию, распространяемую СМИ (печатные, электронные, в том числе в сети Интернет);

- технологии воздействия на информацию в системах управления;

- технологии радиоэлектронного воздействия;

- технологии психологической борьбы, агитации и пропаганды среди военнослужащих противоборствующей стороны и гражданского населения.

Группы технологий, обеспечивающих разработку и применение оборонительного информационного оружия [13]:

- технологии защиты от программного воздействия;

- технологии защиты от специальных информационно-психологических воздействий;

- технологии защиты от деструктивного воздействия информации, распространяемой СМИ, а также от программных, лингвистических и иных негативных воздействий на людей;

- технологии защиты информации в системах управления;

- технологии защиты от радиоэлектронного воздействия и технических средств разведки;

- технологии морально-психологического обеспечения войск и гражданского населения.

В ходе дальнейшей декомпозиции каждая из перечисленных групп технологий может быть конкретизирована. Например, технологии программных воздействий классифицировать на: компьютерные вирусы, удаленные сетевые атаки, нейтрализаторы тестовых программ и др.

Читайте также: