Все о вирусе risktool

Kaspersky Virus Removal Tool — бесплатная антивирусная утилита для проверки и лечения компьютера от любых вирусных угроз. Программа является антивирусным сканером, который используется для разовой проверки и лечения компьютера.

Данная антивирусная программа не является антивирусом, который защищает компьютер в режиме реального времени, то есть постоянно. Главное предназначение программы: найти и обезвредить вирусные угрозы по требованию пользователя.

Kaspersky Virus Removal Tool может работать на компьютере, совместно с другим установленным на компьютере антивирусом. По заверениям разработчиков, конфликтов между ними быть не должно.

Так как эта антивирусная программа не обновляет антивирусные базы, то для каждой новой проверки компьютера нужно скачать новую версию программы. Обновления антивируса выходят каждые два часа.

Основные возможности приложения Касперский Вирус Ремовал Тул:

- поиск вирусов и их лечение;

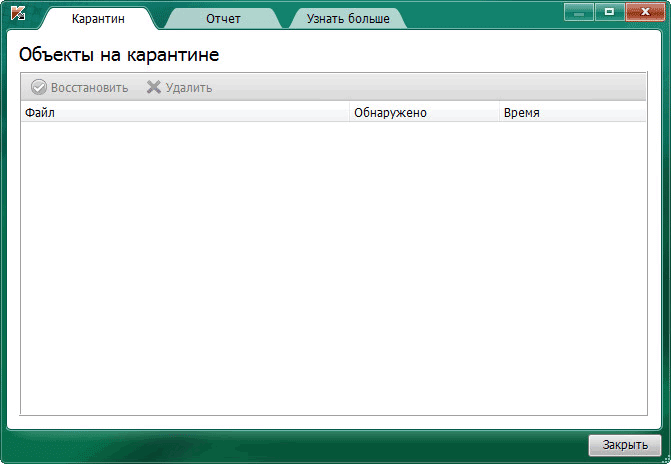

- резервное копирование объектов до лечения или удаления;

- защита системных файлов от случайного удаления;

- обнаружение вредоносных рекламных программ (Adware);

- обнаружение легального ПО, которое может использоваться злоумышленниками (Riskware);

- сохранение отчета о работе KVRT.

Программа Kaspersky Virus Removal Tool (AVPTool) не требует установки на компьютер. После запуска утилита помещается во временную папку, а после завершения ее использования, сразу после закрытия окна антивируса, все данные программы автоматически удаляются с компьютера.

Установка Kaspersky Virus Removal Tool

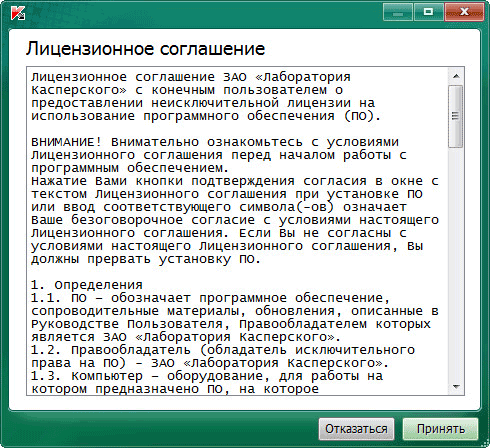

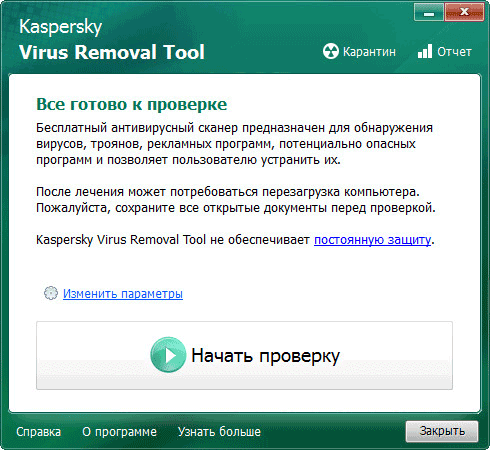

Запустите файл антивирусной программы. На вашем компьютере сначала произойдет инициализация антивирусной программы Kaspersky Virus Removal Tool.

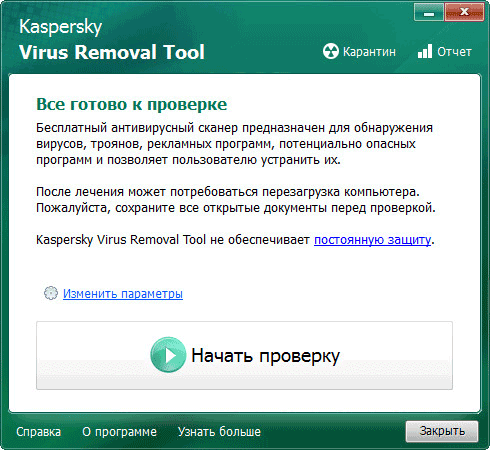

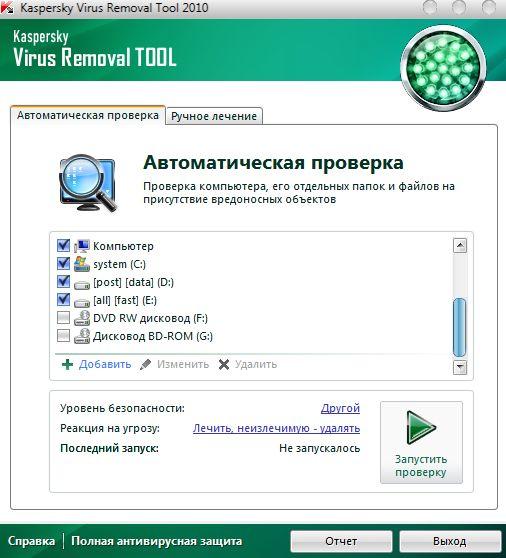

Далее будет открыто окно антивирусной программы Kaspersky Virus Removal Tool.

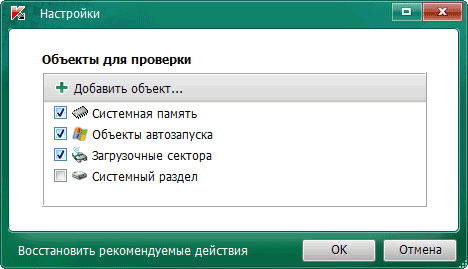

Давайте сначала рассмотрим настройки антивирусного сканера.

Настройка проверки компьютера

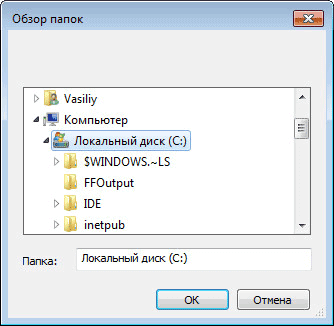

Можно включить проверку всего компьютера, отметив для этого все пункты, добавив дополнительно в этот список все диски вашего компьютера. Только, в этом случае, нужно принять к сведению, что такая проверка займет много времени.

Проверка на вирусы в Kaspersky Virus Removal Tool

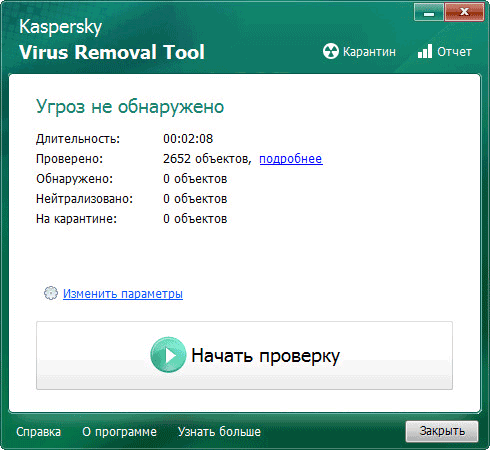

По окончании проверки, в окне антивируса Kaspersky Virus Removal Tool, будет отображена сводная информация о проверке компьютера. После проверки, на моем компьютере угроз не было обнаружено.

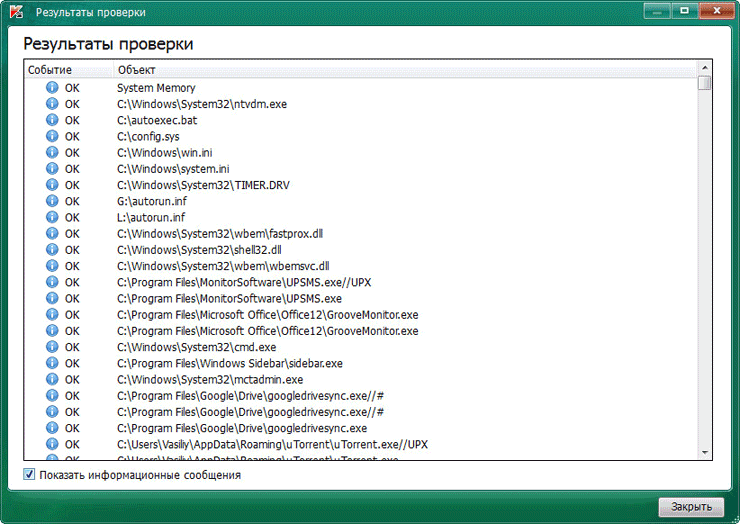

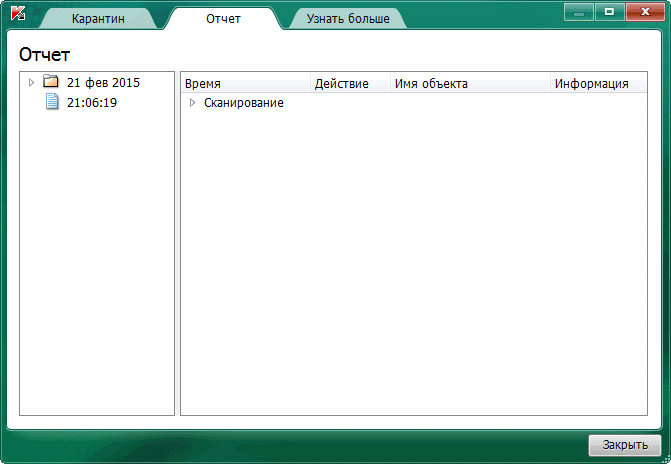

После завершения проверки, вы можете ознакомиться с отчетом о проделанной работе. В отчете содержится информация о событиях, происходивших во время проверки, сведения об обнаруженных угрозах.

Удаление Kaspersky Virus Removal Tool

Для удаления программы Kaspersky Virus Removal Tool, закройте окно программы, после этого данная программа будет удалена с вашего компьютера. Для нового использования антивирусной утилиты, необходимо будет заново скачать программу на свой компьютер с актуальной антивирусной базой данных.

Выводы статьи

Бесплатный антивирусный сканер Kaspersky Virus Removal Tool предназначен для одноразовой проверки и лечения компьютера, в случае вирусного заражения.

Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже :) Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло — бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный — 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус — файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Хороль.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Якутск.docx.id-24EE2FBC.[supportdata@cock.li].combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя. Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все — и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

Где скачать дешифратор Crusis (Dharma)

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

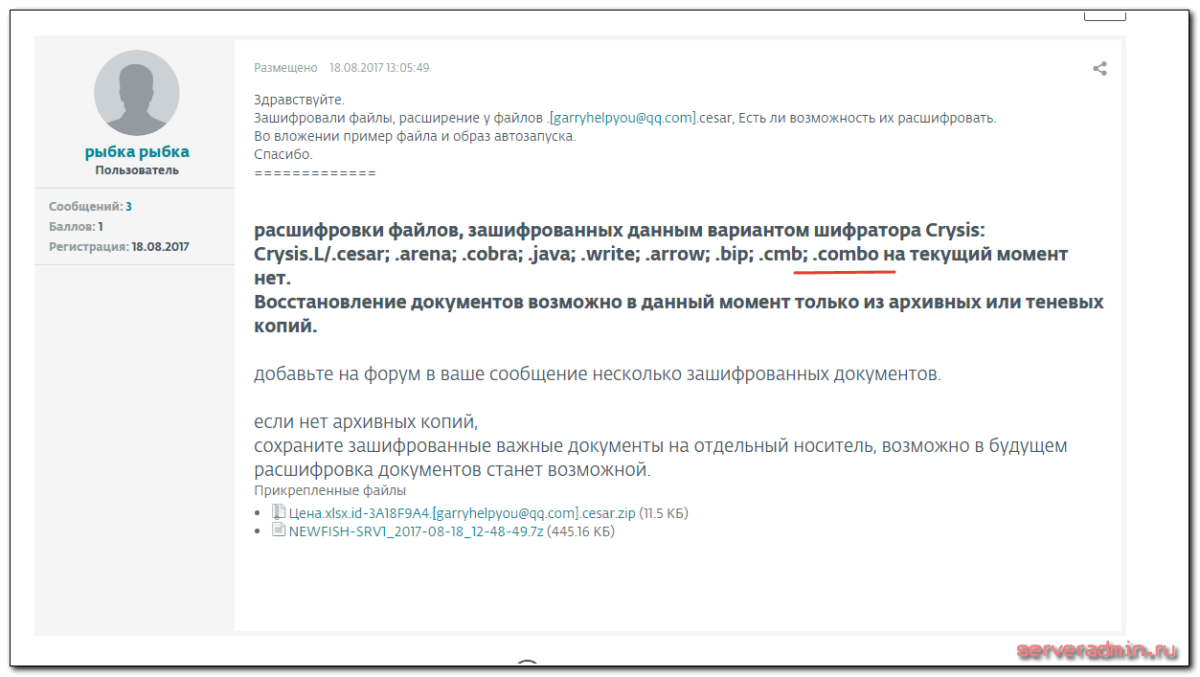

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос — как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Куда обратиться за гарантированной расшифровкой

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор у себя на компьютере и расшифровывает некоторые файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ, получаете дешифратор.

- Расшифровываете свои файлы и оформляете остальные документы.

Вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.

Несколько дней назад мы знакомились с программой McAfee Labs Stinger, мощное приложение удаления вирусов, которое в тестах показало превосходные результаты уровня обнаружения вредоносного ПО. Сегодня мы рассмотрим другой продукт почти с такими же функциями и характеристиками.

По сравнению с этими двумя программами Kaspersky Virus Removal Tool - более легкий антивирусный пакет, в котором нет модуля защиты реального времени и дополнительных утилит безопасности, предназначенных для защиты электронной почты, веб-защиты, предотвращения кражи идентификационных данных, и т. д. Программу лучше всего использовать для повторной проверки вредоносных программ на ПК после работы основного антивируса в системе, чтобы убедиться, что от них не осталось камня на камне.

Процедура установки выполняется почти полностью автоматически - с минимальным участием пользователя. В программе применен понятный интерфейс, который пользователям дает возможность быстро, с одного щелчка запустить автоматический сканер, используя настройки по умолчанию. Kaspersky Virus Removal Tool просматривает папки, где обычно на компьютере укрываются вредоносные программы, а именно, системную память, скрытые объекты автозагрузки и дисковые загрузочные сектора.

Кроме этого пользователи могут выбрать ручной режим обезвреживания, с тем чтобы собрать информацию об операционной системе (например, об установленных программах и драйверах). Она сохраняется в архивах, которые могут быть отправлены в лабораторию Kaspersky для дальнейшего исследования. Опытные пользователи могут создавать и запускать сценарии.

Пользователи, которых не устраивает конфигурация по умолчанию, могут исключить из области сканирования любые месторасположения и включить туда персональные документы и электронные письма, весь жесткий диск или просто локальные каталоги, а также месторасположения в сети, оптические диски и съемные носители. Папки на выбор тоже могут быть включены, со вложенными или без них.

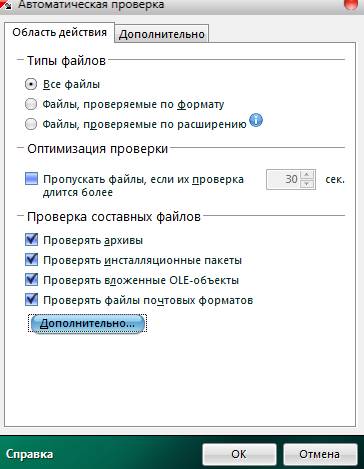

Настройка области сканирования

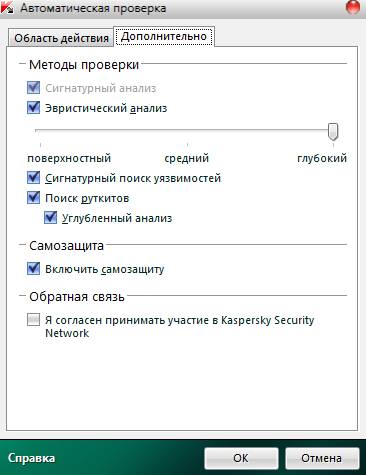

Также есть возможность увеличить или уменьшить уровень безопасности, что будет уместно либо в условиях минимальной производительности ПК, либо при значительной степени заражения, а также можно настроить Kaspersky Virus Removal Tool на автоматическое удаление, на обезвреживание или удаление, если обезвреживание невозможно (по умолчанию выдается запрос на разрешение пользователя). В программу встроен модуль самозащиты, который, по сути, защищает ее саму от любых хайджекеров, пытающихся изменить параметры настройки и обезоружить ее с целью получения контроля над компьютером. Этот компонент тоже можно отключить.

Дополнительные настройки сканирования имеют отношение к типам файлов, которые будут учитываться (все, по формату), содержимому архивов, установочным пакетам, встроенным объектам OLE, почтовым форматам и файлам крупных размеров, а также к уровню эвристического анализа, сканированию уязвимостей по сигнатурам и сканированию руткитов.

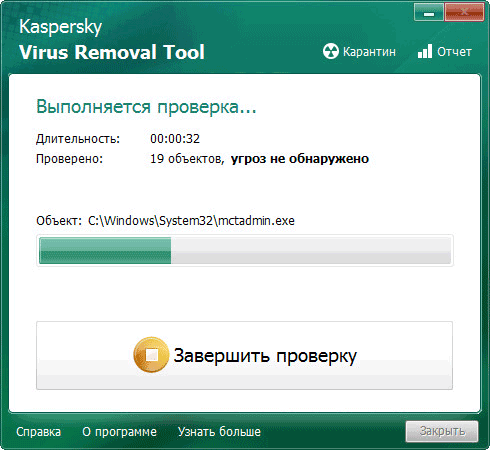

Во время выполнения сканирования пользователи могут узнать продолжительность операции, общее количество отсканированных объектов, какие были обнаружены угрозы, путь к проверяемому в данный момент файлу и наблюдать процесс выполнения по индикатору. При обнаружении каких-либо подозрительных или зараженных файлов программа показывает сообщения в области системных уведомлений, давая при этом пользователям возможность увидеть дополнительные данные, а также принять меры, если найдены угрозы, например, удалить, пропустить или отправить элементы в карантин, чтобы изолировать.

Все действия программы заносятся в файл журнала. Таким образом, пользователи могут узнать больше информации обо всех отсканированных объектах и удаленных угрозах, такой, например, как путь к каждому файлу. Отчеты по автоматическому сканированию и обезвреживанию вручную могут быть просмотрены отдельно.

Первоначально в Sodtpedia собирались протестировать программу в Windows 8.1 Pro. Однако буквально на пустом месте появлялись сообщения об ошибках, и неоднократно все заканчивалось падением программы, из-за чего нам не удалось провести полное сканирование. Таким образом, вместо этого возможности Kaspersky Virus Removal Tool были проверены в Windows 7.

Тестовая машина была - Intel Core 2 Duo 6420 @CPU 2.13 GHz с оперативной памятью в 4 ГБ и работала под управлением Windows 7 Professional. Целью проверки была использована папка размером 590 МБ, содержащий 2000 файлов вирусных образцов (те же файлы, что в случае с McAfee Labs Stinger). В настройках выборочной проверки было выбрано сканирование только тестовой папки с угрозами, а также чтобы приложение автоматически удаляло зараженные файлы. Уровень безопасности оставили тот, что задан по умолчанию.

После очень длительного периода времени (3 часа и 11 секунд), программа Kaspersky Virus Removal Tool наконец завершила процесс сканирования. Она выявила и удалила 1986 зараженных файлов из 2000, оставив таким образом 14 файлов. Это означает, что уровень обнаружения вирусов составил 99.3%.

Использование ресурсов ЦП было низким, но потребление ОЗУ было значительным.

Программа совместима со всеми популярными версиями Windows - от XP до 8 или 8.1 (и 32- и 64-разрядного типа). В ней очень просто запускать процесс сканирования, независимо от объема опыта у пользователя в отношении программ для удаления вирусов.

Несмотря на это, есть возможность скорректировать параметры настройки в отношении области сканирования, чувствительности, действий при обнаружении угрозы и самозащиты программы.

Уровень обнаружения вирусов в тесте Sodtppedia был превосходным.

Все действия программы можно просматривать в файлах журнала.

Программа переведена на многие языки.

Ее можно использовать бесплатно.

Как ранее упоминалось в разделе о результатах проверки эффективности, при попытке провести процесс сканирования на Windows 8.1 Pro тестеры несколько раз столкнулись с проблемами. Приложение часто показывало сообщения об ошибках и падало.

Рассчитываемое время до завершения процесса сканирования не было точным.

Во время сканирования потребление ОЗУ было значительным.

В данном тесте сканирование проходило очень медленно.

Если вы не столкнулись с ситуацией сильного заражения компьютера вредоносным программным обеспечением, то программа Kaspersky Virus Removal Tool, благодаря ее потрясающему уровню обнаружения вирусов, хорошо подходит для выполнения проверок время от времени. В противном случае, вам, вероятно, нужно поискать что-нибудь более быстрое.

Доброго времени суток, мои любимые читатели. Рад снова видеть Вас на этом сайте ;)

Наверняка Вы помните и, надеюсь, пользуетесь периодически, моей статьей о замечательной антивирусной утилите AVZ , которая называлась "Как быстро удалить вирусы. Часть 1. [AVZ]", а так же, замечательной бесплатной утилитой для удаления вирусов, под названием Dr.Web CureIT о которой я писал в статье "Как удалить вирусы. Часть 4. [dr.web cureIT]".

Сегодня я хочу немного расширить цикл удаления вирусов "на лету" (тобишь с помощью утилит, а не установки полноценного 100% антивируса с модулями защиты и тп), а посему решил написать о еще одном, так сказать, сканере для очистки от вирусов под, наверное известным многим из Вас, названием Kaspersky Virus Removal Tool . Оное чудо программистской мысли представляет собой нечто среднее между Dr.Web CureIT и AVZ , ближе тяготеющее к CureIT, ибо AVZ имеет в себе куда больше полезных мощных функций, нежели просто сканер на вирусы. Тобишь Kaspersky Virus Removal Tool не предназначена для постоянной защиты компьютера, не имеет функции " Обновить Базы " и вообще всячески предназначена для разовых сканирований.

Впрочем, хватит лирики, давайте приступим.

Kaspersky Virus Removal Tool и как удалить им вирусы

И так, само собой, утилита полностью бесплатна (как и почти всё о чем я пишу на этом сайте) и поддерживает русский язык.

Скачать можно, например с помощью SSDownloader или напрямую с моего сайта по этой ссылке.

Установка предельно проста и на ней я останавливаться не буду.

Использование тоже не представляет особых трудностей, а именно:

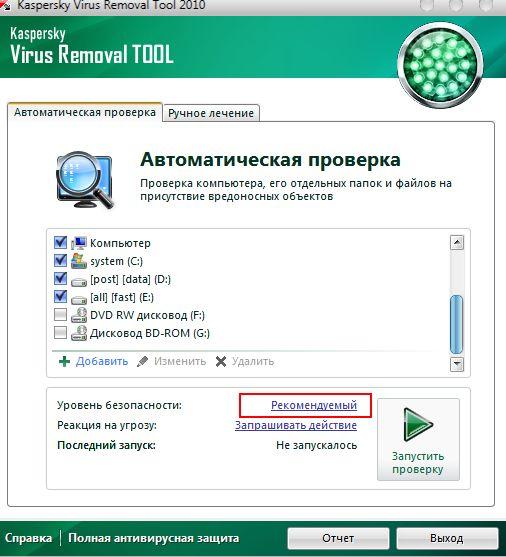

После запуска программы мы увидим следующее окно:

Здесь нам необходимо отметить галочками всё то, что мы хотим проверить (диски, почту, и тп), а так же выставить необходимый нам уровень безопасности. Для этого кликаем на кнопочку " Рекомендуемый " (см.скриншот выше) и выбираем пункт " Настройка ". Далее выставляем все как на скриншотах, а именно:

Вкладка " Область Действия ".

Типы фалов: Все файлы

Оптимизация проверки: ставим галочку " Пропускать файлы, если их проверка длится более " и выставляем 60 сек.

Отмечаем 4 галочки в подразделе " Проверка составных файлов ".

Вкладка " Дополнительно ".

Методы проверки: все галочки, ползунок на шкалу " Глубокий ".

Дальше отмечаем все галочки кроме пункта " Обратная связь ".

Жмем ОК и нажимаем напротив надписи " Реакция на угрозу " на надпись " Запрашивать действие ". Здесь выбираем пункт " Выполнять действие " и отмечаем, если не отмечены, две галочки. Должно получиться в итоге так:

Ну а дальше просто жмем в кнопочку " Запустить проверку " и ждем окончания сканирования. По результатам оного смотрим отчет и давим в кнопочку " Выход ". После оного надо согласиться на удаление программы и перезагрузить компьютер.

Где купить лицензию на Kaspersky Antivirus

Если Вы решили приобрести полную версию программы (имеется ввиду целиком антивируса, а не упомянутую в статье бесплатную версию для очистки), то рекомендуется делать это не в розничных магазинах (которые не только делают существенную наценку, но и добавляют к конечной цене стоимость коробки с программой, её доставки в магазин, стоимость аренды магазина и прочую "логистику"), а в интернет-магазинах, что:

- Во-первых, дешевле (не только по причинам, что указаны выше, но и потому, что софт закупается/продается оптовыми объемами);

- Во-вторых, удобно, т.к никуда не надо ходить и оплатить можно хоть кредиткой, хоть смской с телефона;

- В-третьих, достаточно безопасно, ибо лицензию можно сразу (быстрая доставка ключей на Email) проверить и активировать, чего не сделаешь в оффлайн-магазине.

К слову, если вдруг, по каким-то причинам, Вы знаете магазин софта дешевле (и главное, - лучше!), то свяжитесь через форму обратной связи, мы с командой рассмотрим Ваш вариант.. и может предложим читателям в этом тексте. Спасибо!

Послесловие

Вот такие вот дела.

На самом деле Kaspersky Virus Removal Tool бывает крайне полезен в некоторых ситуациях, а посему рекомендую использовать его как альтернативу, если вдруг не справляется AVZ или Dr.web .

С другой стороны, повторюсь, что AVZ имеет в себе множество полезных инструментов по восстановлению и защите системы после вирусных атак или в целом при сбоях, а посему я бы не рекомендовал про AVZ забывать и использовать его в связке с Kaspersky Virus Removal Tool .

Если есть какие-то вопросы, то спрашивайте - буду рад помочь и подсказать.

PS: Прочие статьи и заметки по борьбе с вирусами теперь всегда можно найти по тегу "удаление вирусов".

Читайте также: