Все о вирус мейкере

Хабрапривет!

Ну вроде как удалось решить вопросы с кармой, но они ником образом не касаются сегодняшней темы, а лишь объясняют некоторое опоздание её выхода на свет (исходные планы были на ноябрь прошлого года).

Сегодня я предлагаю Вашему вниманию небольшой обзор по системе электронных подписей исполняемых файлов и способам обхода и фальсификации этой системы. Также будет рассмотрен в деталях один из весьма действенных способов обхода. Несмотря на то, что описываемой инфе уже несколько месяцев, знают о ней не все. Производители описываемых ниже продуктов были уведомлены об описываемом материале, так что решение этой проблемы, если они вообще считают это проблемой, на их ответственности. Потому как времени было предостаточно.

ТЕОРИЯ

Идея и технология электронной подписи для исполняемых файлов возникла ещё в эпоху Windows NT. C момента появления Windows Vista компания Microsoft начала активную компанию по продвижению этой технологии. По задумке производителя, подписанный код может идти только от доверенного автора этого кода, а следовательно гарантированно не наносит вреда системе и защищён от ошибок (три ха-ха).

Становится ясно, что подписав свои творения валидной подписью, вирусмейкер получает довольно богатую аудиторию клиентов, у которых даже с активным и регулярно обновляемым антивирусом произойдёт заражение. Очевидно, что это — весьма лакомый кусочек, что легко заметно на примере уже ставшего знаменитым вируса Stuxnet, где код был подписан валидными сертификатами Realtek (позже сообщалось и о подписях от JMicron).

Но у этого подхода есть и оборотная сторона: после выявления скомпрометированной подписи она немедленно отзывается, а по самому факту подписи АВ-вендоры ставят сигнатурный детект, понятно, что с 100%-ным срабатыванием. Учитывая то, что приобрести украденный сертификат, необходимый для подписывания крайне дорого, ясно, что вирусмейкеры заинтересованы в тотальном обходе механизма проверки подписи, без валидных private-ключей или с помощью самостоятельной генерации таких ключей. Это позволит обходить защиту не только антивирусных продуктов, но и устанавливать драйвера и ActiveX-компоненты без предупреждений, да и вообще как-то пробиться в мир х64, где без подписей ничего не установить вообще.

Но об этом — подробнее на практике.

Кто-то из великих сказал, что чтобы опередить врага, надо начать мыслить как он. Итак, если мы вирусмейкеры, то что мы можем сделать?

1. Скопировать информацию о сертификате с какого-нибудь чистого файла.

Это наиболее популярный способ на данный момент. Копируется информация подписи до мельчайших подробностей, вплоть до цепочки доверенных издателей. Понятно, что такая копия валидна только на взгляд пользователя. Однако то, что отображает ОС вполне может сбить с толку неискушённого и быть воспринято как очередной глюк — ещё бы, если все издатели правильные, то почему это подпись невалидна? Увы и ах — таких большинство.

2. Использовать самоподписанные сертификаты с фэйковым именем.

Аналогично выше описанному варианту за исключением того, что даже не копируется цепочка в пути сертификации.

3. Подделать MD5.

Несмотря на то, что слабость алгоритма MD5 уже давно описана (тут и тут), он до сих пор часто используется в электронных подписях. Однако реальные примеры взлома MD5 касаются или очень маленьких файлов, или приводят к неправильной работе кода. На практике не встречаются вирусы с поддельными взломанными подписями на алгоритме MD5, но тем не менее такой способ возможен теоретически.

4. Получить сертификат по обычной процедуре и использовать его в злонамеренных целях.

Интересно, что реально существуют абсолютно нормальные программы с такими именами владельцев:

• Verified Software

• Genuine Software Update Limited

• Browser plugin

Понятно, что если уж этому верить, то ошибиться при первом взгляде на сертификат несложно.

Справедливости ради отмечу, что подписать х64-драйвер далеко не так просто, в этом случае пока нарушений не замечено.

5. Найти какого-нибудь работника доверенной компании и попросить его подписать Ваш код.

Без комментариев. Все любят деньги. Вопрос только в сумме :)

6. Украсть сертификат.

Тем не менее пока не замечено массовых случаев использования украденных сертификатов в новых версиях этих троянцев. Возможно, это козырь в рукаве? Время покажет…

7. Заразить систему разработки доверенного разработчика и внедрять злонамеренный код в релизы до подписания.

К счастью, Induc.a является только PoC, выполняя только заражение систем разработки без реализации какого бы то ни было дополнительного вредоносного функционала.

Ну а теперь — обещанные вкусняшки.

УЯЗВИМОСТЬ ИЛИ КАК Я ПРОВЁЛ ЭТИМ ЛЕТОМ

Как видим, вариантов обхода подписи достаточно много. В нашем примере будет рассмотрен модифицированный вариант 1 и 2, описанные выше.

Итак, что нам потребуется?

— MakeCert.exe

— cert2spc.exe

— sign.exe

— ruki.sys

— mozg.dll

Думаю, что для хабрачитателя не составит труда найти эти компоненты, но для самых ленивых выкладываю первые три здесь. Последние два не выкладываю в виду жёсткой привязки к железу, полному отсутствию кроссплатформенности и специфичности кода :)

Итак, создадим какой-либо сертификат доверенного издателя. Попробуем максимально скопировать информацию о том же VeriSign:

MakeCert.exe -# 7300940696719857889 -$ commercial -n CN="VeriSign Class 3 Code Signing 2009-2 CA" -a sha1 -sky signature -l "https://www.verisign.com/rpa" -cy authority -m 12 -h 2 -len 1024 -eku 1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.3 -r -sv veri.pvk veri.cer

В результате выполнения мы получим veri.pvk и veri.cer, пригодные для подписывания.

Теперь создадим дочерний сертификат с использованием полученных только что:

MakeCert.exe -# 8928659211875058207 -$ commercial -n CN="Home Sweet Home" -a sha1 -sky signature -l "http://habrahabr.ru/" -ic veri.cer -iv veri.pvk -cy end -m 12 -h 2 -len 1024 -eku 1.3.6.1.5.5.7.3.3 -sv kl.pvk kl.cer

В итоге получим kl.pvk и kl.cer, которые будут доверенными сертификатами от недоверенного издателя. Цепочку можно продолжать долго, задуривая наивного пользователя. Но итог будет один: сертификат не будет валидным, потому как в цепочке есть один недоверенный элемент. НО!

В Windows имеется возможность установки любого сертификата, в том числе и самоподписанного, в качестве доверенного. Это удобно: в ряде случаев разработчик может сделать себе самоподписанный сертификат, ввести его в доверенные и спокойно работать со своими приложениям. В нашем случае это удобно вдвойне, потому как такой внос — очевидно, простое внесение информации в реестр. при чём информации отнюдь не специфичной для конкретной системы.

Установим на нашу тестовую виртуалку любой монитор реестра, после чего внесём наш искомый сертификат от якобы VeriSign в доверенные. Отследим, где произошло изменение — и voila! Мы можем сделать дамп соответствующей ветки реестра, после чего засунуть её в инсталлер. В итого, наш инсталлер вносит в реестр инфу, автоматически превращая сертификат первичного издателя в доверенный и валидируя всю цепочку.

Чтобы окончательно не открывать все карты, скажу только, что в моём случае дамп реестра имел вид

Windows Registry Editor Version 5.00

ну или если только для текущего пользователя, то

Windows Registry Editor Version 5.00

Внеся в реестр эти данные, программа с фэйковой цепочкой подписи автоматом проходила проверку по sigverif.exe. Ну а подписать наш код с помощью полученного сертификата вообще просто, достаточно батника:

cert2spc.exe kl.cer kl.spc

sign.exe -spc kl.spc -v kl.pvk -n "My Installer" -i "http://habrahabr.ru" -ky signature -$ commercial -a sha1 -t "http://timestamp.verisign.com/scripts/timstamp.dll" myprogram.exe

del kl.spc

Обратите внимание на использование таймстампа timestamp.verisign.com/scripts/timstamp.dll — теоретически вполне возможно использование собственного сервера на собственном домене, что позволит каждый раз видеть, что кто-то проверил подпись нашей программы на своём компьютере, а значит получать IP и время проверки. Правда удобно? ;)

Самое забавное, что на момент написания материала в далёком октябре-ноябре 2010-го Kaspersky Internet Security 2011 не отслеживала указанные ветки реестра, а проверку валидности цепочки оставляла на усмотрение ОС, которую мы довольно просто надули. Не знаю, что сейчас, но вроде как некоторые ветки заблокировали… Проверяйте, отписывайтесь!

Нужно отметить, что для простановки подписей возможно использование и специфичного, недоступного в паблике софта. Понятно, что подписи он не ломает, но даёт куда более гибкие возможности для заполнения полей X500, что ещё лучше создаёт видимость валидности. Вот тут возможно скачать любопытный пример. В архиве — файл популярной замены Блокноту bred3_2k (офсайт) с и без подписи Microsoft :) Чтобы подпись полностью стала валидной, достаточно внести в реестр изменения, содержащиеся в файле key +.reg. Аналогично, файл key -.reg эти изменения отменяет. Отследите путь сертификации — он любопытен :)

Если потребуется, в следующей статье я расскажу, как настроить хипс для защиты соответсвующих веток реестра во избежание описанного внесения сертификатов в доверенные. Отписывайтесь в комментах — возможно, что эту уязвимость уже пофиксили.

В статье использован материал презентации Jarno Niemela (F-Secure).

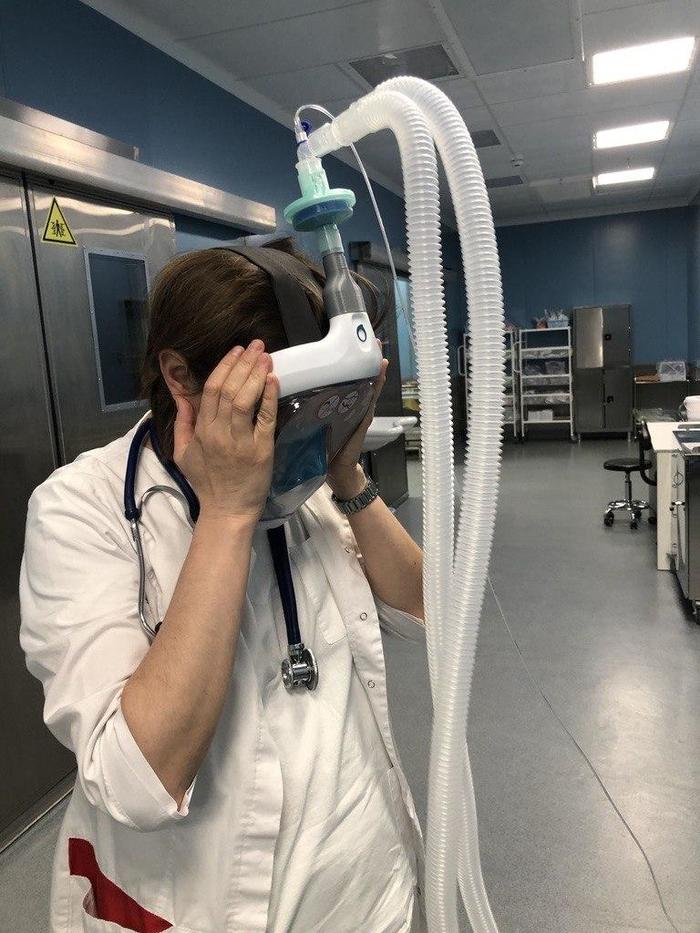

История под названием Мейкеры против Covid-19, продолжает набирать обороты. Вот, например, врачи уже откликаются и просят здесь на Пикабу о помощи в создании переходников для маски для снорклинга.

По сети ходит документ за подписью Кафедры анестезиологии и реаниматологии СЗГМУ им. И.И, Мечникова, в котором даются рекомендации мед.персоналу, на случай если нет СИЗов и маски из Декатлона в купе с переходниками там обосновываются как весьма эффективные. Все серьезно.

сообщают, что главный реаниматолог Башкирии уже запросил 100 масок с переходниками. Так что, если есть кто из Башкирии с 3d принтерами - пишите в чат, нужна ваша помощь. Если кому-то в других регионах нужна подобного рода помощь - также пишите.

С утра пообщался со знакомым реаниматологом. Подтвердил, что с СИЗами ситуация плохая. Медсестры сами шьют ватно-марлевые повязки. Так что в случае развития по самому плохому сценарию может потребоваться реально любая помощь.

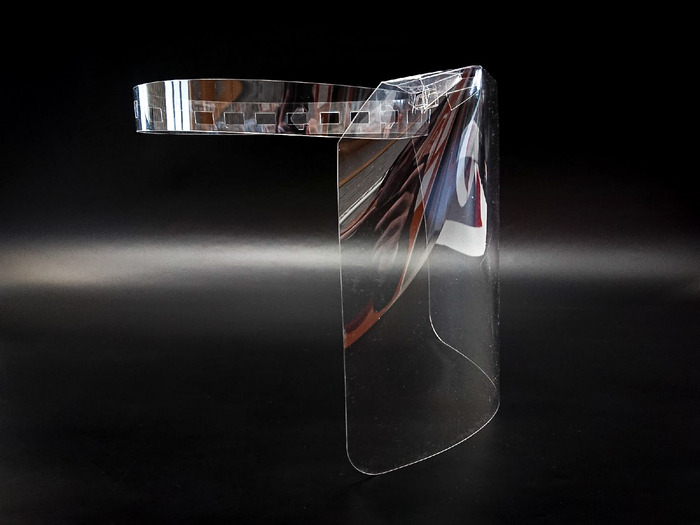

Ивановский Кванториум начал выпуск защитных экранов для медперсонала, и предлагает этот опыт масштабировать по всей федеральной сети детских технопарков. Кванториумы сейчас есть во всей стране.

Многие знакомые производители так или иначе связанные с шитьем переключаются на пошив масок.

Как говорит один мой друг - лучше перебдеть, чем недобдеть.

Все материалы по этой теме я собираю в своем Телеграм-канале.

Случай в больнице

![]()

Healthy brain о скорой помощи

Все мы знаем, что Скорая медицинская помощь (СМП), это те, кто несутся с "мигалками" к пациентам и спасают человеческие жизни.

Во-первых, заказывают совсем другой род услуг.

А во-вторых, давайте разберемся, как проходит работа бСМП.

В городе с население в 1 млн. человек работает одновременно около 50 бригад СМП. Представляете масштаб?

При заступлении на дежурство, бригада получает вызов и направляется на адрес. После работы на вызове, если пациента не нужно госпитализировать, бригада возвращается в машину. Отмечает в системе, что вызов завершен и получает новый вызов в ту же секунду, следовательно, едет на новый вызов. Время от приема самой бригадой вызова до приезда составляет 15-20 минут.

Но почему же тогда приходится ждать не 20 минут, а порой несколько часов?

Существует 2 типа вызовов: Экстренные и Неотложные.

Экстренные - это жизнеугрожающие состояния: инсульт, инфаркт, ДТП, тяжелая травма, пожар, падение с высоты, тяжелый приступ аллергии и прочие состояния, способные привести к летальному исходу. Сюда же входят беременные, и дети ( в особенности до года).

На такие вызова в первую очередь отправляются бригады СМП!

А вот на Неотложный вызов бригада может приехать и спустя несколько часов после звонка от пациента диспетчеру, так как нет опасности для жизни, и есть вызова требующие Экстренную помощь.

НО! Также существует огромная масса вызовов, которые по факту не требуют приезда СМП, а могу ограничиться неотложной службой поликлиники. Самые частые это артериальное давление (АД) и температура (Т).

СМП стоит вызывать, только если АД не поддается снижению после приема гипотензивных препаратов для экстренного снижения давления (Коринфар, Каптоприл, Моксонидин). Мы говорим о повышении АД без других жалоб.

Также и с Т. Если после приема жаропонижающих препаратов по истечении 2х часов сохраняется высокая Т или она нарастает.

В остальных случаях необходимо звонить в поликлинику.

СМП не прописывает лечение, не корректирует терапию и не выписывает рецепты или больничные.

Скорая оказывает только экстренную и неотложную помощь! Всем остальным занимается неотложная служба поликлиники.

И помните, беспричинный вызов СМП может стоить чей-то жизни!

![]()

В Покровской больнице уволились врачи взбунтовавшегося из-за коронавируса отделения

В Покровской больнице в Петербурге врачи уволились из 2-го кардиологического отделения. Именно они записывали обращение, которое вызвало большой резонанс.

Как рассказал один из них 30 апреля, уволились четверо из восьми врачей отделения. Трое из них принимали участие в записи видео. По его словам, главврач якобы пригрозила сотрудникам последствиями и это стало последней каплей на фоне сложной ситуации в больнице. Оставшиеся врачи в отпусках и после увольнения в отделении работает врач из неврологии. По словам другого источника, врачи уволились еще две недели назад.

В Комитете по здравоохранению города пока не комментируют эту информацию. А главврач больницы Марина Бахолдина не захотела про него говорить нашим изданием.

Покровская больница с начала апреля находится в эпицентре скандалов. У дверей стационара снимают очереди из десятков скорых . А внутри — пациентов, которые лежат в коридорах. Врачи просят о помощи на видео, заболевают короанвирусом и грозят Бахолдиной ответственностью.

Пояснительная записка

В России больше половины врачей заявляют, что в больницах не хватает средств индивидуальной защиты (СИЗ). Им на помощь пришли обычные люди, которые начали печатать защитные визоры и боксы на своих 3D-принтерах и бесплатно отдавать их в медучреждения. Российское сообщество "мейкеров" (от английского слова make – делать) существует меньше месяца, но в нем уже больше двух тысяч человек. Радио Свобода рассказывает, как работают "мейкеры" и почему они, как и врачи, боятся, что их за это могут наказать.

11 утра. Владимир Колпаков уже нарезал на лазерном станке партию защитных визоров и через пару часов развезет их по больницам. В опустевшем досуговом центре в Пскове, где Колпаков обычно занимается с детьми робототехникой, он теперь делает средства защиты для врачей своего региона. Пластмассовые крепления печатает на 3D-принтере, а сами визоры режет на лазерном станке из тонкого пластика, который называют пленкой ПЭТ.

Владимир говорит, что в Пскове ситуация пока спокойная, но больницы все равно закупаются – про запас.

"Мы предложили свою помощь председателю общественной палаты Псковской области. Они переслали Минздраву, а те – в больницы. Нам сейчас звонят, пишут и просят щитки и заколки больницы со всей Псковской области", – рассказывает Владимир.

Раньше Колпаков работал в школе учителем физики, но год назад уволился. Несколько лет назад вместе со своим знакомым они открыли досуговый центр для детей. Они выиграли президентский грант, закупили лазеры, станки, наборы для робототехники, и в этом году уже шестой раз собирались проводить региональный фестиваль инженерно-технического творчества. Но началась эпидемия, центр ушел на карантин, фестиваль отменили. Две недели Колпаков был дома. В конце марта ему попалось видео, на котором канадский мальчик делает специальные держатели для медицинских масок, которые позволяют застегнуть их на затылке, чтобы врачам не пережимало уши. И Колпаков решил делать что-то похожее в своем регионе.

Тогда же он узнал, что в России уже сформировалось сообщество таких же волонтеров. Добавился в телеграм-чат "Мейкеры против COVID-19" и стал координатором псковского движения. Сейчас в его области 10 человек печатают на принтерах пластмассовые крепления для щитков, Владимир собирает их в своей мастерской и отвозит готовые визоры врачам. Потом ждёт отзывов, вместе с другими "мейкерами" улучшает модели и везет опять.

"Единственная проблема – деньги. На первые 25 щитков нам дали рекламные агентства, но сейчас материал уже заканчивается. Пластик пока используем из своих запасов", – говорит Колпаков.

Организаторы собрали необходимые полтора миллиона рублей на краудфандинговой онлайн-платформе Boomstarter. С поставщиками договорились, что те отдавать пластик будут по закупочным ценам. Но пока сбор не закрыт, материалы все равно надо где-то доставать бесплатно. Помогают местные производители. Но и этого не всегда хватает.

"Мы развозим гораздо меньше, чем нужно развозить, это порядка 500 щитков в сутки по Москве и Московской области, – рассказывает один из организаторов российского движения "мейкеров" Антон Александров, координирующий производство и логистику. – Всего сейчас порядка 25 тысяч щитков нужно, а отгружено пока только 10 тысяч, переходников нужно 15 тысяч, а сделано около трех тысяч".

Пленку ПЭТ отправляют и в регионы, где из нее производят защитные визоры и боксы, дезинфицируют готовые изделия – окунают в спирт – и отвозят по больницам. За несколько недель "мейкеры" отгрузили врачам уже около 15 тысяч изделий, и около 45 тысяч заказов на визоры, переходники, заколки и боксы сейчас в работе.

"Нам удалось снизить себестоимость щитка со 100 до 40 рублей, а боксы удешевить не получается – три тысячи рублей", – говорит Александров.

Бокс – это прозрачный короб с отверстиями для рук. Его устанавливают над пациентом, чтобы предотвратить попадание биологических жидкостей на врача во время интубации. Это пока самое дорогое из того, что делают "мейкеры".

От врачей есть и другие запросы. Сейчас, например, "мейкеры" со всей страны разрабатывают капсулу для транспортировки потенциально зараженных новым коронавирусом больных. В команде – инженеры, которые в обычной жизни конструируют даже космическую технику, врачи, которые дают консультации, и мастера, которые сразу могут сделать прототип.

"Мейкеры" – движение независимых изобретателей, принцип которых – создать то, что любой сможет повторить. Коды и модели изделий они выкладывают в открытый доступ. "Мейкерами" называют и дизайнеров, и энтузиастов 3D-печати.

Когда врачам по всему миру стало не хватать средств защиты, "мейкеры" в разных странах начали объединяться и создавать их бесплатно. В международной группе в фейсбуке, где участники из разных стран делятся своим опытом, моделями и чертежами средств защиты, состоят больше 70 тысяч человек.

No media source currently available

Визорами и заколками помощь не ограничивается. Итальянский стартап, например, напечатал партию клапанов для систем искусственной вентиляции легких всего за несколько часов, когда в местной больнице они закончились.

"Мы по росту эпидемии, к счастью, отстаем от Италии и Германии, – говорит Антон Александров. – Локальные сообщества на Западе поняли, что можно взять плавательную маску, вместо трубки поставить переходник, в него фильтр от аппарата ИВЛ и надеть на врача. Маска герметично сидит на лице, а у фильтра хорошая защита. "Декатлон" бесплатно отдает врачам эти плавательные маски, а мы делаем для них переходники".

В российском движении "Мейкеры против COVID-19" все строится на самоорганизации. Кроме энтузиастов 3D-печати там состоят предприниматели, врачи и просто сочувствующие почти из всех российских регионов. Есть также группы с разработчиками из Беларуси, Казахстана и Украины.

"Я обращаюсь к главным врачам всех наших больниц и к руководителям медучреждений. Коллеги, у нас очень богатая республика, у нас очень серьезный бюджет. Давайте прекратим побираться. Прекращайте эту историю: дайте мне 50 повязок, дайте мне килограмм огурцов. … Это стыдно ", – заявил глава Башкирии Радий Хабиров.

Несмотря на уверения губернатора в том, что в больницах всего достаточно, врачи жаловались на нехватку СИЗов.

Когда подобных сообщений стало больше, программист из Уфы Александр Улитин понял, что врачам пора помогать самостоятельно.

Сначала Улитин распечатал на своем 3D-принтере прототип переходника для плавательной маски, которые врачи уже использовали, и разместил объявление на Avito о том, что отдавать такие будет бесплатно. К нему подключились и другие владельцы принтеров. Несколько дней заказов не было. Улитин предложил свою помощь на странице губернатора республики.

"Мне организовали встречу с представителем Минздрава. Представитель сказала, что можно было бы использовать эти изделия, если бы федеральный Минздрав разрешил использование нелицензированных средств защиты. А поскольку нет распоряжения о том, что немедицинские средства использовать для защиты врачей можно, они не могут официально ничего у нас запрашивать", – вспоминает Улитин.

Врачи начали обращаться неофициально. Сейчас в башкирском сообществе уже 25 человек и десятки больниц, куда Улитин каждый день развозит партии визоров. Иногда врачи приезжают к нему сами. Тогда Улитин выходит на улицу, ставит коробку и отходит – меры предосторожности.

"У многих медиков СИЗ очень ограниченное количество, и главврачи могут отдать распоряжение экономить СИЗы, и получается, что они используют, например, один комплект целый день, который нельзя ни снимать, ни обрабатывать, – рассказывает Улитин. – А сейчас запретили обращаться к населению, и теперь даже врачи ничего не могут официально у нас запрашивать".

Более 72 процентов медиков, участвовавших в опросе в социальной сети "Доктор на работе", ответили, что не чувствуют себя защищенными на рабочем месте и что у них нет возможности защитить себя от коронавируса, писал 7 апреля "Коммерсантъ". 42,8 процента опрошенных заявили, что маски и респираторы им сказали купить самостоятельно или сшить. Более половины опрошенных медиков (51,4 процента) заявили о нехватке в их больницах одноразовых халатов, 23,3 процента сказали, что вынуждены сами их покупать. О "нерегулярной" или недостаточной выдаче средств защиты заявили 52 процента медиков, участвовавших в другом опросе.

В благотворительный фонд "Правмир" за три недели обратились 59 больниц из разных регионов с просьбой купить средства индивидуальной защиты.

О невозможности работать в таких условиях говорят врачи из десятков российских регионов. Из-за публичных заявлений о нехватке средств защиты на медиков, по их словам, оказывают давление.

Врач-реаниматолог Татьяна Ревва из центральной больницы Калача-на-Дону выложила видео, в котором говорила о нехватке СИЗов в своей больнице. После этого главврач, по словам Реввы, написал на нее заявление в прокуратуру за разглашение недостоверных сведений. В прокуратуру вызвали и нейрохирурга из центра хирургии им. Бурденко после того, как он рассказал в СМИ о нехватке средств защиты в больнице.

"Спасибо за щитки!" – пишет один из пользователей в чате "мейкеров", прикладывая фотографию врача. "Больницу указывать не буду, по понятным причинам".

Понятные причины – это опасения врачей быть наказанными за просьбу о помощи. Редкие больницы открыто благодарят "мейкеров" публично.

"Когда врач жалуется, что в его больнице чего-то не хватает, в больнице сразу начинаются проверки, больницу начинают трясти, штрафовать. От этого в итоге страдают сами врачи", – говорит Владимир (имя изменено по просьбе собеседника), врач одной из столичных государственных больниц, где принимают пациентов с COVID-19.

Если врачи боятся просить помощи, то "мейкеры" боятся того, что их могут наказать за изготовление средств индивидуальной защиты. И хотя организаторы настаивают, что производят не медицинские изделия, которые не нужно сертифицировать, врачи в своей работе используют их вместе с основными СИЗ.

На своей странице в фейсбуке Улитин писал, что главный реаниматолог региональной больницы в Уфе одобрил использование переходников в качестве средств индивидуальной защиты для врачей.

"Если бы я сейчас стоял в суде и меня спросили: "Занимался ли ты изготовлением СИЗ?", я бы сказал, что нет, – говорит Улитин. – Инициатива исходила в первую очередь от самих врачей, и мы всегда говорим, что они используют это на свой страх и риск, а мы занимаемся тем, что делаем пластмасски, которые им нужны, и отдаем бесплатно. А уж что врачи делали с этими пластмассками, меня не так сильно волнует. Относительно нас пока не было сверху никаких комментариев. Возможно, мы их еще услышим".

Вслед за губернаторам "не рыдать в соцсетях" врачам посоветовал и министр здравоохранения Башкирии, который недавно сам размещал на своей странице призыв к людям посильно помогать врачам. Радио Свобода отправила запрос в Минздрав Башкирии, но к моменту публикации ответа не получило.

Пресс-секретарь движения Мария Немцова говорит, что деятельность "мейкеров" в большинстве регионов оценивают положительно, и бояться, по ее мнению, нечего.

"Другое дело, что такие высказывания, как сделал губернатор Башкирии, пугают людей. Губернатор запрещает врачам обращаться за помощью к людям, значит, врачи боятся обращаться, а люди боятся помогать. Кто знает, какие будут последствия?" – говорит она.

Но в некоторых регионах власти, наоборот, рады такой помощи. Дмитрий Прокопьев, главный внештатный специалист по медицинской профилактике Управления здравоохранения Челябинска сам развозит готовые изделия по больницам города.

"Сейчас раздали 400 щитков тем, кто на передовой: лаборанты, реанимация, интенсивная терапия, скорые и доктора, которые на дому берут анализы. Эти щитки я увез в шесть больниц и в скорую помощь", – рассказывает Прокопьев. Он считает, что некоторые врачи могут преувеличивать нехватку средства защиты, тогда как все необходимое находится "прямо у них за спиной". И все-таки от помощи "мейкеров" Прокопьев не отказывается.

"Когда мы вроде бы почти разочаровались, тут появляются "мейкеры". Это очень мощная психологическая поддержка, что мы не одни, – говорит один из врачей, сотрудничающий с сообществом "мейкеров". – Когда ты идешь на работу каждый день, задаешься вопросом: ради чего и ради кого ты это делаешь? И когда видишь, насколько искренне все люди, независимо от профессии и положения, стараются объединиться, чтобы тебе помочь, у каждого из нас появляется приятное чувство, что мы каждый день не зря рискуем".

Новостное приложение Кавказ.Реалии.

Скачать

Узнать, как удалить Windows Movie Maker Virus навсегда

Windows Movie Maker Virus является очень популярным и законным программным обеспечением для редактирования видео от корпорации Майкрософт. Компания прекратила это программное обеспечение в январе 2017. Однако, кибер-мошенники распространяют фальшивую версию Windows Movie Maker Virus через Интернет даже сегодня. Если вы загрузили это фиктивное приложение, оно доставляет сообщение, утверждая, что это пробная версия, и просит купить лицензию. Интересно, что у него есть официальный веб-сайт, названный как Windows-Movie-Maker.org, который может появиться в результате поиска по ключевому слову “Киностудия”. Таким же образом в названии пользователи могут загружать фальшивое программное обеспечение, которое является бесполезным, а скорее — опасным.

Многие программы безопасности обнаруживают вирус Windows Movie Maker Virus как Win32/мистификацию. мовиемакер имя. Это фальшивое программное обеспечение — это очень популярная афера, которая в меньшей степени заражена тысячами пользователей ПК Windows. Если она убедит вас в покупке лицензии на использование фиктивного программного обеспечения для редактирования видео, то это будет сделано. Вы удивитесь, когда узнаете, что оригинальная Windows Movie Maker Virus, разработанная Windows, была предложена бесплатно до тех пор, пока она не была доступна официально.

Это фальшивое заявление продается по цене $29,99, которая является просто тратой денег. Вы будете неуправляемы с помощью скидок, но это тоже ложь. Кибер-преступники за этим вредоносным программным обеспечением имеют только одну, чтобы обмануть невинных жертв и незаконно зарабатывать деньги.

Распространение вируса Windows Movie Maker Virus:

Вирус Windows Movie Maker Virus распространяется через свой официальный веб-сайт, который называется Windows-Movie-Maker.org, однако этот кибер-преступник также пытается распространить его через другие трюки. Некоторые из распространенных способов распространения вредоносных программ — это одноранговые сети общего доступа к файлам, Бесплатная Загрузка, спам электронной почты, нежелательные ссылки и т. д. Поэтому очень важно быть осторожными и особенно в том случае, если вы соглашаетесь загрузить любое приложение в рабочей станции. Внимательно прочитайте положения и соглашения и политику конфиденциальности и убедитесь, что загружаемая программа не содержит никаких небезопасных вложений. Рекомендуется использовать процесс предварительной/выборочной установки, чтобы можно было отменить выбор дополнительных ненужных компонентов на компьютере.

Большинство современных анти-вирус в эти дни все еще успешно удалить Windows Movie Maker Virus из-за предварительной работы механизма этой вредоносной программы. Он будет отслеживать и анализировать онлайн просмотра движения, шпион на то, что вы делаете на вашем компьютере и сделать статистику и еще хуже то, что Он hijacks веб-браузер и подключение к Интернету для того, чтобы перенаправить вас на подозрительные веб-страницу, которую вы никогда не вызывается для. Это потенциально нежелательная программа имеет очень пагубно сказываются на вашем компьютере без вашего согласия или разрешения. Они способствуют freeware, которая имеет рекламу, построенный в нем. Это означает, что при выполнении этого конкретного программного обеспечения на вашем компьютере, он начнет потянув спонсором рекламы из Интернета где-то в программном обеспечении. Она также может обмануть вас платить за регистрацию программы для того, чтобы удалить объявления.

Он будет постоянно работать в фоновом режиме и собирать данные о какой сайт вы посещаете, что IP-адрес и географическое положение, игры вы играете, закладки веб-страницы и др. без вашего разрешения и использует эти данные для бомбардируют заказной рекламы. Данные совместно с сервером Творца, и это приводит к серьезной кражи. Ассоциированные кибер-преступники платят из рекламных сетей за то, что их объявления будут отображаться при использовании программного обеспечения или во время посещения веб-сайта. Гадкие cookies, помещаются в компьютер, когда пользователь нажимает на объявления, обслуживаемых этой конкретной сети. Рекламная сеть читать куки для того, чтобы отслеживать ваши онлайн движения. Веб-соединения браузера получает полностью захвачен и его основные параметры, такие как поисковая система по умолчанию, домашнюю страницу, параметры подключения к Интернету изменены и не позволили выполнить откат. Ваш поисковый запрос также получить угнали, и он будет отправлен на свой собственный заказной поисковой системы.

Такого рода вредоносных программ инфекции показывает, насколько уязвимы, в этой современной информации возраста эпохи. Это может нарушить производительность ПК и в то же время, мы могли бы потерять наши многомиллионные убытки. Имели место несколько докладов, где один компьютер вредоносных программ зараженных тысячи Windows PC в один день. Таким образом чтобы успешно удалить Windows Movie Maker Virus, это также важно знать этой вредоносной программы цели зараженном ПК и легко входит в него.

Как правило он получает доступ компонентов файлов и кодов с реальным программами, которые часто предлагают как freeware. Они piggybacks на законной бесплатной программы и устанавливается очень тихо. Предположим, получить этот вирус установлен с некоторыми Java-программы так что когда каждый раз, когда выполняется этот файл Java, эта инфекция также становится активным и начинает его подозрительной деятельности. Как правило они самовоспроизводящаяся и может воспроизводить. Кроме того он может путешествовать через поврежденные сообщения электронной почты, файл одноранговой сети, подозрительные гиперссылки и др. Он способен использовать компьютерную сеть и безопасности отверстий для того, чтобы повторить себя и получает установлен очень тихо. Загружаемые программы из Интернета особенно из ненадежных источников также являются большим источником компьютерных атак вредоносного по.

Любой вид ПК вредоносных программ всегда опасно, и если это калибров Windows Movie Maker Virus тогда ситуация стала еще хуже. Он может взять под контроль весь браузер, блокирует доступ важных приложений и функций и дополнительно использует параметры безопасности для того, чтобы принести так много других вредоносных программ в бэкдора. Получить содержимое веб-страницы, которые вы посещаете автоматически и его ключевое слово получает смелые и гиперссылками с вредоносных URL-адресов на нем. Вы обязаны получить перенаправлены через фишинг и опасные веб-сайты, которые главным образом содержит порно содержание.

Основные поведение Windows Movie Maker Virus является шпионить на вашей деятельности в Интернете и положить вашу конфиденциальную информацию в сфере наблюдения. Он может использовать подключаемые модули подозрительные браузера, дополнения и даже ключевые лесозаготовители и ключ штрихи для того, чтобы шпионить и записывать деятельность пользователя и пропустить весьма конфиденциальные данные, такие как идентификаторы, пароль, географическое расположение и IP-адреса, банковские реквизиты и др. Путем изменения параметров подключения к Интернету, компьютер подключен с сервером кибер криминалистической, таким образом ваш компьютер незаконно доступа к несанкционированным третьим лицам. Он возьмет на себя браузер по умолчанию домашнюю страницу и поисковая система и покажет нерелевантных подозрительных веб-сайтов в результатах поиска. Большинство веб-сайтов в результатах поиска являются коммерческие домены, которые являются абсолютно никакого значения для поисковых запросов. Таким образом важно удалить Windows Movie Maker Virus, как только его ранние симптомы получить заметили.

План а: избавиться от Windows Movie Maker Virus с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить Windows Movie Maker Virus с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить Windows Movie Maker Virus легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

4. Выберите Windows Movie Maker Virus и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите Windows Movie Maker Virus расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения Windows Movie Maker Virus

3. Обнаружение записи реестра, созданные Windows Movie Maker Virus и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить Windows Movie Maker Virus и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены Windows Movie Maker Virus.

Windows Movie Maker Virus является очень современных вредоносных программ инфекции, так что это очень трудно для анти-вредоносных программ получает свое определение, обновление для таких атак вредоносного по. Но с автоматической Windows Movie Maker Virus средство удаления, нет никаких таких вопросов. Этот сканер вредоносных программ получает регулярные обновления для последних определений вредоносных программ и таким образом он может очень быстро сканировать компьютер и удалить все виды угроз вредоносных программ, включая шпионских программ, вредоносного по, троянских и так далее. Многие опросы и компьютерных экспертов утверждает это как лучший инструмент удаления инфекции для всех версий Windows PC. Этот инструмент будет полностью отключить связь между кибер криминалистической и ваш компьютер. Она имеет очень предварительный алгоритм сканирования и три шага процесс удаления вредоносных программ так, чтобы сканирование процесс, а также удаления вредоносных программ становится очень быстро.

Читайте также: