Внедрение a вирусов это способ нарушения

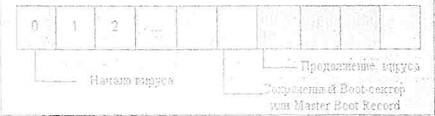

Известны два способа внедрения паразитического файлового вируса в начало файла. Первый способ заключается в том, что вирус переписывает начало заражаемого файла в его конец, а сам копируется в освободившееся место (рис 3.1). При заражении файла вторым способом вирус дописывает заражаемый файл к своему телу (рис 3.2).

Рис. 3.1. Внедрение вируса в начало файла первым способом

Таким образом, при запуске зараженного файла первым управление получает код вируса. При этом вирусы, чтобы сохранить работоспособность программы, либо лечат зараженный файл, повторно запускают его, ждут окончания его работы и снова записываются в его начало (иногда для этого используется временный

файл, в который записывается обезвреженный файл), либо восстанавливают код программы в памяти компьютера и настраивают необходимые адреса в ее теле (т. е. дублируют работу ОС).

Рис. 3.2. Внедрение вируса в начало файла вторым способом

Внедрение вируса в конец файла

Наиболее распространенным способом внедрения вируса в файл является дописывание вируса в его конец (рис. 3.3).

Рис. 3.3. Внедрение вируса в конец файла

При этом вирус изменяет начало файла таким образом, что первыми выполняемыми командами программы, содержащейся в файле, являются команды вируса. Для того чтобы получить управление при старте файла, вирус корректирует стартовый адрес программы (адрес точки входа). Для этого вирус производит необходимые изменения в заголовке файла.

Внедрение вируса в середину файла

Вирусы без точки входа

Companion

К вирусам данного типа относятся те из них, которые при заражении переименовывают файл в какое-либо другое имя, запоминают его (для последующего запуска файла-хозяина) и записывают свой код на диск под именем заражаемого файла. Например, файл NOTEPAD.EXE переименовывается в NOTEPAD.EXD, а вирус записывается под именем NOTEPAD.EXE. При запуске управление получает код вируса, который затем запускает оригинальный NOTEPAD. Возможно существование и других типов вирусов-

компаньонов, использующих иные оригинальные идеи или особенности других операционных систем. Например, PATH-компаньоны, которые размещают свои копии в основном катагоге Windows, используя тот факт, что этот каталог является первым в списке PATH, и файлы для запуска Windows, в первую очередь, будет искать именно в нем. Данными способом самозапуска пользуются также многие компьютерные черви и троянские программы.

Прочие способы заражения

Существуют вирусы, которые никоим образом не связывают

свое присутствие с каким-либо выполняемым файлом. При размножении они всего лишь копируют свой код в какие-либо каталоги дисков в надежде, что эти новые копии будут когда-либо запущены

Загрузочные вирусы

Известные на текущий момент загрузочные вирусы заражают загрузочный (boot) сектор гибкого диска и boot-сектор или Master Boot Record (MBR) винчестера. Принцип действия загрузочных вирусов основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера – после необходимых тестов установленного оборудования (памяти, дисков и т.д.) программа

способом – вирус записывает свой код вместо оригинального кода boot-сектора дискеты. Винчестер заражается тремя возможными способами – вирус записывается либо вместо кода MBR, либо вместо

кода boot-сектора загрузочного диска (обычно диска C:), либо модифицирует адрес активного boot-сектора в таблице разделов диска (Disk Partition Table), расположенной в MBR винчестера/

Рис. 3.5. Зараженный диск (подмена boot/MBR)

Рис. 3.6. Зараженный диск (подмена активного boot-сектора в Disk Partition Table)

При инфицировании диска вирус в большинстве случаев переносит оригинальный boot-сектор (или MBR) в какой-либо другой сектор диска (например, в первый свободный). Если длина вируса больше длины сектора, то в заражаемый сектор помещается первая часть вируса, остальные части размещаются в других секторах (например, в первых свободных).

Макровирусы

Наибольшее распространение получили макровирусы для Microsoft Office (Word, Excel и PowerPoint), хранящих информацию в формате OLE2 (Object Linking and Embedding). Вирусы в прочих приложениях достаточно редки. Физическое расположение вируса внутри файла MS Office зависит от его формата, который в случае продуктов Microsoft чрезвычайно сложен – каждый файл-документ: Word, Office или таблица Excel – представляют собой последовательность блоков данных (каждый из которых также имеет свой формат), объединенных между собой при помощи большого количества служебных данных. По причине такой сложности форматов файлов Word, Excel и Office представить расположение макровируса в файле можно лишь схематично:

Рис. 3.7. Расположение макровируса в файле

на какую-либо конкретную клавишу (или комбинацию клавиш) либо при достижении какого-либо момента времени. Макровирусы, поражающие файлы MS Office, как правило, пользуются одним из перечисленных выше приемов – в вирусе либо присутствует авто-макрос (авто-функция), либо переопределен один из стандартных системных макросов (ассоциированный с каким-либо пунктом меню), либо макрос вируса вызывается автоматически при нажатии на какую-либо клавишу или комбинацию клавиш. Получив управление, макровирус переносит свой код в другие файлы, обычно в файлы, которые редактируются в данный момент. Реже макровирусы самостоятельно ищут другие файлы на диске.

Скрипт-вирусы

Следует отметить также скрипт-вирусы, являющиеся подгруппой файловых вирусов. Данные вирусы, написаны на различных скрипт-языках (VBS, JS, BAT, PHP и т.д.). Они либо заражают другие скрипт-программы (командные и служебные файлы MS Windows или Linux), либо являются частями многокомпонентных вирусов. Также, данные вирусы могут заражать файлы других форматов (например, HTML), если в них возможно выполнение скриптов.

Сетевые черви.

К данной категории относятся программы, распространяющие свои копии по локальным и/или глобальным сетям с целью:

проникновения на удаленные компьютеры;

запуска своей копии на удаленном компьютере;

дальнейшего распространения на другие компьютеры в сети.

Для своего распространения сетевые черви используют разнообразные компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, файлообменные (P2P) и IRC-сети, LAN, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т. д. Большинство известных червей распространяется в виде файлов: вложение в электронное письмо, ссылка на зараженный файл на каком-либо веб- или FTP-ресурсе в ICQ- и IRC-сообщениях, файл

Некоторые черви обладают также свойствами других разновидностей вредоносного программного обеспечения. Например, некоторые черви содержат троянские функции или способны заражать выполняемые файлы на локальном диске, т. е. имеют свойство троянской программы и/или компьютерного вируса.

Классические компьютерные вирусы.

К данной категории относятся программы, распространяющие свои копии по ресурсам локального компьютера с целью:

· последующего запуска своего кода при каких-либо действиях пользователя;

• дальнейшего внедрения в другие ресурсы компьютера.

В отличие от червей, вирусы не используют сетевых сервисов для проникновения на другие компьютеры. Копия вируса попадает на удалённые компьютеры только в том случае, если зараженный объект по каким-либо не зависящим от функционала вируса причинам оказывается активизированным на другом компьютере, например:

• при заражении доступных дисков вирус проник в файлы, расположенные на сетевом ресурсе;

• вирус скопировал себя на съёмный носитель или заразил файлы на нем;

· пользователь отослал электронное письмо с зараженным вложением.

Некоторые вирусы содержат в себе свойства других разновидностей вредоносного программного обеспечения, например бэкдор-процедуру или троянскую компоненту уничтожения информации на диске.

Классификация классических вирусов

Типы компьютерных вирусов различаются между собой по следующим основным признакам:

1. Среда обитания. Под ней понимаются системные области компьютера, операционные системы или приложения, в компоненты (файлы) которых внедряется код вируса. По среде обитания вирусы можно разделить на:

Файловые вирусы при своем размножении тем или иным способом используют файловую систему какой-либо (или каких-либо) ОС. Они:

• различными способами внедряются в исполняемые файлы (наиболее распространенный тип вирусов);

• создают файлы-двойники (компаньон-вирусы);

· создают свои копии в различных каталогах;

· используют особенности организации файловой системы (link-вирусы).

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot- сектор) либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор. Данный тип вирусов был распространён в 1990-х, но практически исчез с переходом на 32-битные операционные системы и отказом от использования дискет как основного способа распространения информации. Теоретически возможно появление загрузочных вирусов, заражающих СD-диски и USВ-флешек, но на текущий момент такие вирусы не обнаружены.

Многие табличные и графические редакторы, системы проектирования, текстовые процессоры имеют свои макро-языки для автоматизации выполнения повторяющихся действий. Эти макро-языки часто имеют сложную структуру и развитой набор команд. Макровирусы являются программами на макро-языках, встроенные в такие системы обработки данных. Для своего размножения эти вирусы используют возможности макро-языков и при их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие.

Файловые вирусы По способу заражения файлов они делятся на:

· перезаписывающие вирусы (overwriting);

· паразитические вирусы (parasitic);

· вирусы, заражающие объектные модули (ОВJ);

· вирусы, заражающие библиотеки компиляторов (LIВ);

· вирусы, заражающие исходные тексты программ.

Overwriting - метод заражения является наиболее простым: вирус записывает свой код вместо кода заражаемого файла, уничтожая его содержимое. Естественно, что при этом файл перестает работать и не восстанавливается. Такие вирусы очень быстро обнаруживают себя, так как операционная система и приложения довольно быстро перестают работать.

Parasitic – к паразитическим относятся все файловые вирусы, которые при распространении своих копий обязательно изменяют содержимое файлов, оставляя сами файлы при этом полностью или частично работоспособными. Основными типами таких вирусов являются вирусы, записывающиеся в начало файлов (prepending) в конец файлов (appending) и в середину файлов (inserting). В свою очередь, внедрение вирусов в середину файлов происходит различными методами - путем переноса части файла в его конец или копирования своего кода в заведомо неиспользуемые данные файла (cavity-вирусы).

Известны два способа внедрения паразитического файлового вируса в начало файла. Первый способ заключается в том, что вирус переписывает начало заражаемого файла в его конец, а сам копируется в освободившееся место рис. 3.1. При заражении файла вторым способом вирус дописывает заражаемый файл к своему телу

родившееся., заражении файла вторым способом вир)

Рис. 3.1. Внедрение вируса в начало файла первым способом.

Рис. 3.2. Внедрение вируса в начало файла вторым способом.

Таким образом, при запуске зараженного файла первым управление получает код вируса. При этом вирусы, чтобы сохранить работоспособность программы, либо лечат зараженный файл, повторно запускают его, ждут окончания его работы и снова записываются в его начало (иногда для этого используется временный файл, в который записывается обезвреженный файл), либо восстанавливают код программы в памяти компьютера и настраивают необходимые адреса в ее теле (т. е. дублируют работу ОС).

Внедрение вируса в конец файла

Наиболее распространенным способом внедрения вируса в файл являете дописывание вируса в его конец рис. 3.3.

Рис. 3.3. Внедрение вируса в конец файла

При этом вирус изменяет начало файла таким образом, что первыми выполняемыми командами программы, содержащейся в файле, являются команды вируса.

Для того чтобы получить управление при старте файла, вирус корректирует стартовый адрес программы (адрес точки входа). Для этого вирус производит изменения в заголовке файла.

Внедрение вируса в середину файла

Кроме того, копирование вируса в середину файла может произойти в результате ошибки вируса, в этом случае файл может быть необратимо испорчен.

Вирусы без точки входа

Companion. К этой категории относятся вирусы, не изменяющие заражаемых файлов. Алгоритм работы этих вирусов состоит в том, что для заражаемого файла создается файл-двойник, причем при запуске зараженного файла управление получает именно этот двойник, т. е. вирус.

К вирусам данного типа относятся те из них, которые при заражении переименовывают файл в какое-либо другое имя, запоминают его (для последующего запуска файла-хозяина) и записывают свой код на диск под именем заражаемого файла. Например, файл МОТЕРАD.ЕХЕ переименовывается в МОТЕРАD.ЕXD), а вирус записывается под именем МОТЕРАD.ЕХЕ. При запуске управление получает код вируса, который затем запускает оригинальный МОТЕРАD.ЕХЕ.

Возможно существование и других типов вирусов-компаньонов использующих иные оригинальные идеи или особенности других операционных систем. Например, РАТН-компаньоны, которые размещают свои копии в основном каталоге, используя тот факт, что этот каталог является первым в списке РАТН, и файлы для запуска в первую очередь будет искать именно в нем. Данным способом самозапуска пользуются также многие компьютерные черви, троянские программы.

Прочие способы заражения

Некоторые вирусы записывают свои копии в архивы (АRJ, ZIР, RАR). Другие записывают команду запуска зараженного файла в ВАТ-файлы.

Заражение дискет производится единственным известным способом – вирус записывает свой код вместо оригинального кода boot-сектора дискеты. Винчестер заражается 3 возможными способами - вирус записывается либо вместо кода MBR, либо вместо кода boot-сектора загрузочного диска (обычно диска С:), либо адрес активного boot-сектора в таблице разделов диска (Disk Partition Table), расположенной в МВR винчестера.

Рис. 3.4. Незараженный диск.

Рис. 3.5. Зараженный диск (подмена boot/МВR).

| I | |

| 4 | | |

| Модифицированная | модифицИроВаННаЯ |

3.6. Зараженный диск (подмена активного boot-сектора в Disk Partition Table)

При инфицировании диска вирус в большинстве случаев переносит оригинальный boot-сектор (или МВR) в какой-либо другой сектор диска (например, первый свободный). Если длина вируса больше длины сектора, то в заражаемый сектор помещается первая часть вируса, остальные части размещаются в других секторах (например, в первых свободных).

Наибольшее распространение получили макровирусы для MS Office (Word, Ехсеl и PowerPoint), хранящих информацию в формате ОLE2 (Object Linking and Embedding). Вирусы в прочих приложениях достаточно редки.

Физическое расположение вируса внутри файла MS Office зависит от его формата, который в случае продуктов MS чрезвычайно сложен - каждые файл-документ или таблица Ехсеl представляют собой последовательность блоков данных (каждый из которых также имеет свой формат), объединенных между собой при помощи большого количества служебных данных. По причине такой сложности форматов файлов представитm расположение макро-вируса в файле можно лишь схематично:

| фай | Незаряженный файл-документ или табл | Вирус таблица | Вирус в файле-документе или таблице | гхе |

| Заголовок файла | Заголовок файла | |||

| Служебные данные (каталоги, FАТ) | Служе6ные данные (каталоги, FAT) | |||

| Текст | Текст | |||

| Шрифты | Шрифты | |||

| Макросы (если есть) | Макросы (если есть) | |||

| Прочие данные | ||||

| Прочие данные | ||||

| .! . |

Рис. 3.7, Расположение макровируса в файле

Макро-вирусы, поражающие файлы MS Office как правило, пользуются одним из перечисленных выше приемов - в вирусе либо присутствует авто-макрос (авто-функция), либо переопределен один из стандартных системных макросов (ассоциированный с каким-либо пунктом меню), либо макрос вируса вызывается автоматически при нажатии на какую-либо клавишу или комбинацию клавиш. Получив управление макро-вирус переносит свой код в другие файлы, обычно в файлы, которые редактируются в данный момент. Реже макро вирусы самостоятельно ищут другие файлы на диске.

Следует отметить также скрипт-вирусы, являющиеся подгруппой файловых вирусов. Данные вирусы, написаны на различных скрипт-языках (VBS, JS, ВАТ, PHP). Они либо заражают другие скрипт-программы (командные и служебные файлы Windows или Linux), либо являются частями многокомпонентных вирусов. Также, данные вирусы могут заражать файлы других форматов (например, html), если в них возможно выполнение скриптов.

Рубрика: Информационные технологии

Дата публикации: 19.05.2016 2016-05-19

Статья просмотрена: 844 раза

В статье рассматриваются два наиболее актуальных в настоящее время способа внедрения компьютерных вирусов на компьютеры пользователей. Описываются способы защиты от них. Данная статья носит ознакомительный характер и не является призывом к действию.

Ключевые слова: вирус, вредоносная программа, информационная система, компьютер, юникод, RLO, джойнер.

Современный Интернет состоит не только из полезной информации, поэтому используя его, следует учитывать, чем может обернуться незнание тонкостей внедрения компьютерных вирусов.

Стоит отметить, что в настоящее время, современные вирусы уже не такие, как раньше. Если тогда, вирус мог быть бесполезен и наводил страх на жертву, то сейчас вредоносные программы выполняют утилитарные функции и, чаще всего, в скрытом режиме. Это может быть создание огромной компьютерной сети с целью сетевых атак, сбор паролей, шпионаж.

С течением времени меняются не только вирусы, но и методы их внедрения и сложность их последующего удаления. Если раньше, вредоносная программа могла быть без иконки с расширением “.exe” и это было нормально, то сейчас современный пользователь уже подумает, перед тем, как его открыть. Поэтому злоумышленники, которые разрабатывают вирусы и распространяют их, пытаются обойти антивирусные защиты и возможность отслеживания вируса вручную.

На данный момент существует два актуальных способа внедрения компьютерных вирусов, о которых пользователи не догадываются, а антивирусы не имеют достаточного опыта для своевременного их отслеживания:

– Использование джойнера (joiner) файлов с последующим распространением под видом рядовой программы.

– Использование символов юникода в названии файлов вирусов.

Использование джойнера.

Джойнер (joiner) — программа, которая позволяет “склеивать” вредоносную программу с любым файлом в конечный формат “.exe”. Таким образом, взяв, к примеру, дистрибутив программы 2ГИС, становится возможным связать его с вирусом и отправить как обычный инсталлятор обычному пользователю.

Самым простым джойнером является любой архиватор (например, WinRAR). Архиваторы имеют функцию создания самораспаковывающихся архивов SFX, у которых на выходе расширение “.exe”. Таким образом, в архив добавляются два исполняемых файла и запаковываются. Далее, остаётся методом простого обмана заставить пользователя компьютера открыть данный архив и с этого момента процесс не обратим.

К слову, антивирусы никак не реагируют на данный метод склейки файлов, так как он считается легальным. SFX-архивы используются в повсеместном использовании, хоть и не так часто, как это было задумано. Разработчики антивирусов не берут во внимание тот факт, что данным способом также пользуются в корыстных целях.

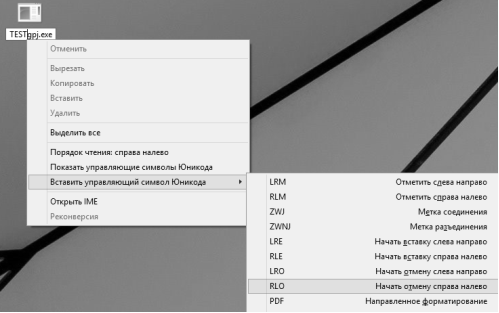

Использование символов юникода.

Юникод — один из стандартов кодирования символов. Позволяет представить знаки почти всех письменных языков. Операционная система Windows поддерживает символы юникода в названиях файлов. А так как, Windows является самой распространённой системой на ПК, то значит и злоумышленник имеет некоторое преимущество перед жертвой.

Юникод в название файла добавить очень просто, достаточно вызвать контекстное меню и выбрать нужный символ (рис. 1). В нашем случае, это код RLO (Начать отмену справа налево).

Рис. 1. Демонстрация вставки символа юникода RLO

Суть данного кода — зеркалирование символов после вставленного кода. Например, файл имеет название “TESTgpj.exe”, вставив RLO после “TEST”, то получим: “TESTexe.jpg”. Смысл перестановки расширений файлов в том, что обычный пользователь в первую очередь посмотрит на расширение файла, чтобы не заразить свой компьютер. Жертва, руководствуясь своими базовыми знаниями, поймёт, что это изображение (формат “.jpg”) и отбросит всякие подозрения.

Антивирусные программы также бессильны в данном случае, так как просто-напросто не проверяют названия файлов на символы юникода в нём. Данная функция в операционной системе Windows является стандартной.

Способы защиты.

Использование профессионального джойнера никак нельзя отследить на готовом файле с расширением “.exe”. В таком случае лучше обезопасить себя, скачивая необходимые программы с официальных сайтов разработчиков. Что касается джойнера SFX-архивом, то его можно отследить, попробовав открыть готовый файл архивом. Если открывается архив без каких-либо ошибок, значит подозрения оправдываются.

В случае юникода в имени файла проверить подлинное расширение можно через меню “Свойства”. Графа “Тип файла”. Если там написано “Приложение (.exe)”, то стоит задуматься.

Данные способы внедрения существуют довольно давно и до сих пор являются проблемой для рядовых пользователей. Если человек не разбирается в компьютере также хорошо, как продвинутый пользователь, то он вряд ли заподозрит вредоносную программу в таких случаях, ведь с виду ничего необычного нет. К сожалению, антивирусные компании не берут во внимание данные аспекты в компьютерной вирусологии, что даёт возможность злоумышленникам использовать данные методы заражения всё снова и снова…

1. Климентьев К. Е. Компьютерные вирусы и антивирусы: взгляд программиста. М.: ДМК-Пресс, 2013. — 656 с.

Известны два способа внедрения паразитического файлового вируса в начало файла. Первый способ заключается в том, что вирус переписывает начало заражаемого файла в его конец, а сам копируется в освободившееся место. При заражении файла вторым способом вирус дописывает заражаемый файл к своему телу.

Таким образом, при запуске зараженного файла первым управление получает код вируса. При этом вирусы, чтобы сохранить работоспособность программы, либо лечат зараженный файл, повторно запускают его, ждут окончания его работы и снова записываются в его начало (иногда для этого используется временный файл, в который записывается обезвреженный файл), либо восстанавливают код программы в памяти компьютера и настраивают необходимые адреса в ее теле (т. е. дублируют работу ОС).

Внедрение вируса в конец файла

Наиболее распространенным способом внедрения вируса в файл является дописывание вируса в его конец. При этом вирус изменяет начало файла таким образом, что первыми выполняемыми командами программы, содержащейся в файле, являются команды вируса.

Для того чтобы получить управление при старте файла, вирус корректирует стартовый адрес программы (адрес точки входа). Для этого вирус производит необходимые изменения в заголовке файла.

Внедрение вируса в середину файла

Кроме того, копирование вируса в середину файла может произойти в результате ошибки вируса, в этом случае файл может быть необратимо испорчен.

Вирусы без точки входа

Companion

К вирусам данного типа относятся те из них, которые при заражении переименовывают файл в какое-либо другое имя, запоминают его (для последующего запуска файла-хозяина) и записывают свой код на диск под именем заражаемого файла. Например, файл NOTEPAD.EXE переименовывается в NOTEPAD.EXD, а вирус записывается под именем NOTEPAD.EXE. При запуске управление получает код вируса, который затем запускает оригинальный NOTEPAD.

Возможно существование и других типов вирусов-компаньонов, использующих иные оригинальные идеи или особенности других операционных систем. Например, PATH-компаньоны, которые размещают свои копии в основном каталоге Windows, используя тот факт, что этот каталог является первым в списке PATH, и файлы для запуска Windows в первую очередь будет искать именно в нем. Данными способом самозапуска пользуются также многие компьютерные черви и троянские программы.

Прочие способы заражения

Некоторые вирусы записывают свои копии в архивы (ARJ, ZIP, RAR). Другие записывают команду запуска зараженного файла в BAT-файлы.

Полиморфные вирусы

Полиморфные вирусы - вирусы, модифицирующие свой код в зараженных программах таким образом, что два экземпляра одного и того же вируса могут не совпадать ни в одном бите.

Такие вирусы не только шифруют свой код, используя различные пути шифрования, но и содержат код генерации шифровщика и расшифровщика, что отличает их от обычных шифровальных вирусов, которые также могут шифровать участки своего кода, но имеют при этом постоянный код шифровальщика и расшифровщика.

Стелс-вирусы

В ходе проверки компьютера антивирусные программы считывают данные - файлы и системные области с жестких дисков и дискет, пользуясь средствами операционной системы и базовой системы ввода/вывода BIOS. Ряд вирусов, после запуска оставляют в оперативной памяти компьютера специальные модули, перехватывающие обращение программ к дисковой подсистеме компьютера. Если такой модуль обнаруживает, что программа пытается прочитать зараженный файл или системную область диска, он на ходу подменяет читаемые данные, как будто вируса на диске нет.

Стелс-вирусы обманывают антивирусные программы и в результате остаются незамеченными. Тем не менее, существует простой способ отключить механизм маскировки стелс-вирусов. Достаточно загрузить компьютер с не зараженной системной дискеты и сразу, не запуская других программ с диска компьютера (которые также могут оказаться зараженными), проверить компьютер антивирусной программой.

При загрузке с системной дискеты вирус не может получить управление и установить в оперативной памяти резидентный модуль, реализующий стелс-механизм. Антивирусная программа сможет прочитать информацию, действительно записанную на диске, и легко обнаружит вирус.

Макровирусы

Как оказалось, смеялись напрасно…

В 1995 г., после появления операционной системы Windows 95 Microsoft с большой помпой объявила: старым DOS-вирусам конец, Windows защищена от них на 100%, ну а новых вирусов в ближайшее время не предвидится. Если бы! Уже в том же 1995 г. было зарегистрировано несколько мощных вирусных атак и создан первый вирус, работающий под Windows 95.

Ларчик открывался просто: в текстовый редактор Microsoft Word и табличный редактор Microsoft Excel был встроен свой собственный язык программирования – Visual Basic for Applications (VBA), предназначенный для созданий специальных дополнений к редакторам – макросов. Эти макросы сохранялись в теле документов Microsoft Office и легко могли быть заменены вирусами. После открытия заражённого файла вирус активировался и заражал все документы Microsoft Office на вашем диске.

Первоначально макровирусы – а именно так называли новый класс вирусов, - вели себя довольно пристойно. В крайнем случае – портили текстовые документы. Однако уже в скором времени макровирусы перешли к своим обычным обязанностям – уничтожению информации.

Одна из самых мощных атак макровирусов была зарегистрирована в марте 1999 г., когда вирус Melissa, созданный программистом Дэвидом Смитом, всего за несколько часов распространился по всему миру. И хотя этот вирус был сравнительно безопасным (Melissa ограничивалась тем, что заражала все существующие документы и рассылала свои копии людям, внесённым в адресную книгу Microsoft Outlook), его появление наделало немало шума. Именно появление Melissa заставило Microsoft срочно оснастить программы Microsoft Office защитой от запуска макросов. При открытии любого документа, содержащего встроенные макросы, умный Word и Excel обязательно спросит пользователя: а вы уверены, что вместо всяческих полезностей вам не подсовывают в документе всяческую бяку? И стоит ли эти макросы загружать? Нажмите кнопку Нет – и вирусу будет поставлен надёжный заслон. Просто удивительно, что, несмотря на такую простоту защиты, большинство пользователей игнорирует предупреждения программы. И заражаются…

Скрипт-вирусы

Удобства удобствами, но не стоит забывать, все эти апплеты и скрипты – самые настоящие, полноценные программы. Причём многие из них запускаются и работают не где-то там, на неведомом сервере, а непосредственно на вашем компьютере! И, встроив в них вирус, создатели страницы смогут получить доступ к содержимому вашего жесткого диска. Последствия уже известны – от простой кражи пароля до форматирования жесткого диска.

Хитрость создателей вируса проста – файл, который показался нам картинкой, имел двойное расширение! Например, AnnaKournikova . jpg . vbs

Вот именно второе расширение и является истинным типом файла, в то время как первое является просто частью его имени. А поскольку расширение vbs Windows хорошо знакомо, она, не долго думая, прячет его от глаз пользователей, оставляя на экране лишь имя AnnaKournikova . jpg

И Windows поступает так со всеми зарегистрированными типами файлов: разрешение отбрасывается, а о типе файла должен свидетельствовать значок. На который, увы, мы редко обращаем внимание.

А вот список, безусловно, опасных типов файлов:

| asx | com | inf | msi |

| bas | cpl | ins | pif |

| bat | crt | js | reg |

| cmd | exe | msc | vbs |

Дата добавления: 2018-10-26 ; просмотров: 208 ;

Читайте также: