Вирусы вымогатели коды к ним

В коллекции вредоносных Android-приложений некоторых антивирусных лабораторий содержится уже более 10 миллионов образцов. Эта цифра будоражит воображение, но примерно 9 миллионов 995 тысяч из них — переименованные копии оригинальных вирусов. Но если проанализировать исходный код оставшихся нескольких тысяч образцов малвари, то можно заметить, что все они комбинируются из небольшого количества уникальных функциональных блоков (несколько видоизмененных и по-разному скомбинированных).

Все дело в том, что вирмэйкеры чаще всего преследуют весьма тривиальные задачи:

- отправить эсэмэску на платный номер;

- завладеть конфиденциальной информацией пользователя (телефонными номерами, текстами сообщений, данными с SD-карты и так далее);

- собрать данные о зараженном устройстве;

- завладеть администраторскими правами на устройстве (для установки приложений без разрешения владельца или для злонамеренного выведения аппарата из строя);

- отследить логины, пароли и данные платежных карт, которые пользователь вводит на сайтах систем интернет-банкинга. Как они это делают? Попробуем проникнуть в мрачный мир мобильного вирмэйкинга и посмотреть, что там происходит.

Отправка эсэмэски

Самым распространенным типом вирусов являются SMS-трояны. Эти вирусы просто отправляют сообщения на платные номера без согласия пользователя. Создать такую программу или переписать готовую под нужный номер совсем легко. Да и процесс получения выгоды предельно упрощен — в отличие, например, от отслеживания банковских данных.

Далее приведен простейший пример кода. Это элементарная функция отправки SMS. Ее можно усложнить проверкой статуса отправки, выбором номеров в зависимости от места положения абонента и последующим удалением SMS.

Где искать код вируса

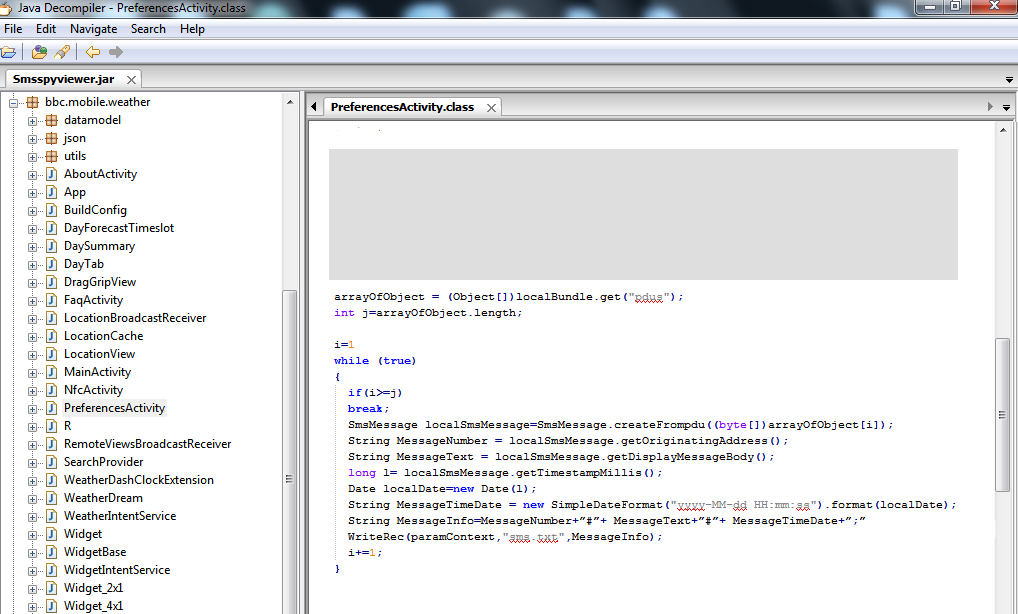

В абсолютном большинстве случаев заражение телефона происходит через установку приложений. Любое приложение для Android существует в виде файла с расширением apk, который, по сути, является архивом. Просмотреть его содержимое можно с помощью Android SDK, конвертера файлов APK в JAR и декомпилятора Java-байт-кода. Сборка приложения (APK) состоит из следующих частей:

- resources.arsc — таблица ресурсов;

- res (папка) — собственно ресурсы (иконки и прочее);

- META-INF (папка) — содержит файлы со следующим содержимым: контрольные суммы ресурсов, сертификат приложения и описание сборки APK;

- AndroidManifest.xml — всякого рода служебная информация. В том числе разрешения (permission), которые приложение запрашивает перед установкой для своей корректной работы;

- classes.dex — ты наверняка слышал, что в Android операционных системах весь код выполняется с помощью Dalvik virtual machine (начиная с версии 4.4 появляется поддержка ART), которая не понимает обычный Java-байт-код. Поэтому и существуют файлы с расширением dex. В нем, наряду с нужными и полезными классами (которые отвечают за функционал приложения), содержатся также и вредоносные (вирусный код, который мы разбираем в этой статье).

Существует категория вирусов, которая охотится за персональными данными пользователей. Механизм их действия также несложен. Они либо загружают на сервер своего создателя файлы юзера, либо предварительно собирают какие-либо данные в txt (CSV, XML — не принципиально). Интерес для злоумышленников могут представлять контакты любого типа, сообщения из разных мессенджеров, медиафайлы и прочее.

SMS зараженных юзеров особенно ценны номерами телефонов отправителей и получателей — ими можно пополнить базу для спам-рассылок. Реже вирусы такого рода используются для заражения устройств конкретных личностей — в следующий раз, когда твоя девушка предложит тебе протестировать написанное ей (ай, карамба! — Прим. ред.) приложение на Android, не теряй бдительности :).

- DroidKungFu;

- DroidDream;

- подавляющее большинство малвари всех аналогичных.

В принципе, любому вирусмейкеру полезна информация о зараженных его программами устройствах. Получить ее очень просто. Создается массив с данными о свойствах телефона (их полный список можно посмотреть в руководстве Android-разработчика) и отправляется POST-запросом к PHP-скрипту (язык непринципиален) на сервере злоумышленника, тот обрабатывает данные и помещает их в базу данных для последующего использования.

Одна из самых неприятных вещей, которая может произойти с Android-устройством, — это его рутинг вирусом. Ведь после этого зловредная программа может делать с ним что угодно: устанавливать другие вирусы, менять настройки аппаратного обеспечения. Совершается это действо путем последовательного запуска эксплойтов:

Сайты о мобильной малвари

Блог экспертов компании Kasperskiy Lab Этот ресурс содержит качественные и подробные статьи о многих аспектах компьютерной безопасности, в том числе и об Android-вирусах. Стоит регулярно посещать этот сайт, чтобы быть в курсе последних событий.

Androguard Google Group Группа посвящена open source инструменту для всевозможных манипуляций с кодом Android-приложений (декомпиляция и модификация DEX/ODEX/APK файлов и так далее). Androguard также содержит обширную базу статей про вирусы. Помимо кратких обзоров функционала и методов защиты, встречаются подробные анализы кода малвари.

Защита от вирусов

Некоторые пользователи считают, что если скачивать приложения исключительно из Google Play и установить на смартфон антивирус, то это стопроцентно гарантирует безопасность. Не стоит обольщаться: в Сети регулярно появляются сообщения о нахождении малвари в официальном маркете. А количество вновь появившихся зловредных программ измеряется сотнями тысяч в месяц, что затрудняет их своевременное попадание в базы антивирусных программ. Реальную гарантию безопасности может дать ручной просмотр кода APK-файла перед установкой его на телефон. Не нужно быть гуру кодинга, чтобы заметить вредоносные фрагменты. А наша статья поможет тебе в этом.

Как мы видим из примеров, мобильный вирмейкинг технологической сложностью не отличается. Конечно, данные примеры упрощены под формат журнала — прежде всего, упущены обработчики ошибок и исключений, а также отдельные технические мелочи, отсутствие которых не помешает тебе понять принципы работы Android-малвари, но оградит от ненужных экспериментов. Ведь мы не поддерживаем создание вирусов, не так ли? 🙂

Исходный код вымогательского ПО WannaCry оказался довольно низкого качества.

К примеру, ошибка в механизме обработки файлов только для чтения означает, что программа вообще не может шифровать подобные файлы. Вместо этого вредонос создает зашифрованные копии файлов, а оригинальные версии остаются нетронутыми. При этом они делаются скрытыми, но не удаляются, и получить доступ к ним можно, включив опцию отображения скрытых файлов.

Напомним, о масштабной кампании с использованием вымогательского ПО WannaCry стало известно 12 мая нынешнего года. За несколько дней вредонос инфицировал более 400 тыс. компьютеров в свыше 150 странах мира. Как сообщалось ранее, наибольшее число атак пришлось на Россию, однако по данным компании Kryptos Logic, лидером по числу случаев заражения стал Китай, тогда как РФ оказалась на третьем месте после США.

![]()

Успешность этого вируса стоит оценивать не по исследованиям "Лаборатории Касперского", а по результатам его работы.

в посте речи об успешности или не успешности не идет. речь идет о том, что в коде есть ошибки, которые можно эксплуатировать. в посте говорится о том, что писали не самые прошаренные в этом деле люди. всё.

Ну шо, сынку, наворовал твой ВаннаКрай?

Люди находят уязвимости в вирусе, который использует другие уязвимости

уже писали, что вирус сделан таким образом, что никому и ничего восстановить не смогут создатели вируса

@moderator снова совет уступать требованиям террористов.

Странное у вас понятие о юморе.

Оригинал статьи не менял

Оптимизация

Не повторяйте одну и ту же ошибку в вашем коде снова и снова.

Создайте функцию с ней и вызывайте её каждый раз, когда понадобится.

![]()

Вопреки рискам и угрозам: история анонимного программиста, который посвятил жизнь борьбе с вирусами-вымогателями

Всё свободное время немец Фабиан уделяет войне с интернет-злоумышленниками. И наживает себе опасных врагов.

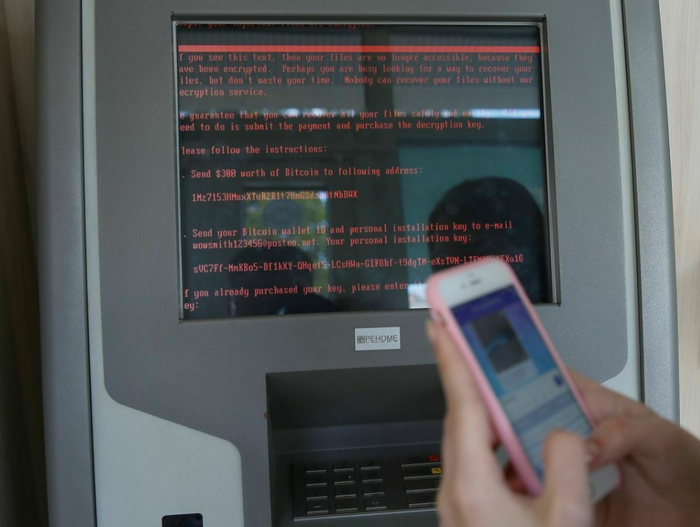

Уведомление вируса-вымогателя WannaCry на компьютере корейского подразделения по кибербезопасности

Весной и летом 2017 года сотни учреждений по всему миру, включая российские и украинские, столкнулись с заражением вирусами WannaCry и NotPetya. Эти программы заблокировали работу тысяч компьютеров, потребовав перечислить выкуп в криптовалюте за разблокировку. Под угрозой оказалось бесконечное число компьютерных данных, и суммарно от действий вирусов пострадало больше 500 тысяч устройств.

Общими усилиями активистов из разных стран с WannyCry и NotPetya совладали, но менее известные вирусы-вымогатели продолжают успешно атаковать частные, корпоративные и муниципальные компьютеры. Среди тех, кто им противостоит — уроженец восточной Германии Фабиан. В попытках бесплатно помочь людям вернуть данные он проводит за компьютером большую часть жизни, а угрозы вынудили его покинуть родину и перебраться в Великобританию. Историю программиста рассказало издание Би-би-си.

Одинокая жизнь в четырёх стенах

Стоимость разблокировки назначали злоумышленники — в России она составляла в среднем от 400 до 2000 рублей, но когда компьютеры по всему миру парализовал WannaCry, для всех стран была фиксированная цена — 300 долларов в биткоинах. Фабиан занимается борьбой с такими вирусами и заработал дурную славу среди авторов программ-вымогателей.

В начале 2018 года немец нашёл этому убедительное подтверждение — копаясь в коде очередного вируса, он обнаружил, что кто-то вывел его имя зелёными символами.

Такие немые обращения он получает более-менее регулярно, и часто они не обходятся без мата, угроз или оскорблений матери Фабиана. Однажды кто-то назвал файл шифровальщика в честь мужчины — как полагает программист, чтобы выдать его за автора программы.

Репортёр Би-би-си описал Фабиана как молодого полноватого мужчину, который 98% своей жизни проводит дома. Немец живёт на окраине Лондона, и при входе в его жильё сразу бросается в глаза отсутствие декоративной мебели. Рамки для фотографий, картины, лампы или растения — всего этого у Фабиана нет. Его книжные полки пусты, если не считать коллекции видеоигр Nintendo и нескольких руководств по кодингу. Среди немногочисленных вещей программиста есть и настольная игра о хакерах — Фабиан сказал, что он весьма неплох в ней, хотя пока он играл только в одиночку.

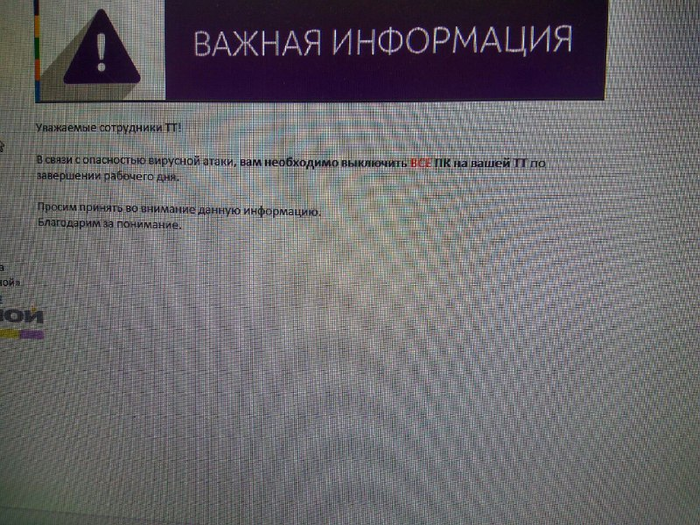

Уведомление о необходимости выключить компьютер из-за атаки WannaCry на офисном компьютере, май 2017 года

Программы по борьбе с вирусами-вымогателями Фабиан распространяет бесплатно с разрешения своего работодателя. Для восстановления файлов жертвы лишь скачивают нужные данные следуют инструкциям, после чего получают обратно доступ к устройству. Отчасти именно простота использования программ-дешифраторов привела к тому, что Фабиана невзлюбили объединённые группы злоумышленников.

Немец сравнивает программирование с писательством, поясняя, что автора кода всегда можно отличить по стилю написания. Таким образом он подмечает, сколько раз сталкивается с той или иной группировкой. Есть и другой способ отслеживания активности злоумышленников. Достаточно взглянуть на адреса биткоин-кошельков, на которые они просят перевести выкуп, чтобы понять, новая эта банда или нет.

Вирусы-вымогатели — один из самых удобных инструментов для интернет-злоумышленников. Получив контроль над данными жертвы, им не нужно искать покупателя информации и торговаться с ним о цене. Вместо этого они за фиксированную сумму возвращают человеку его же данные, не переживая за свою безопасность. Безвозвратная потеря данных — это внушительный рычаг давления, и многие люди принимают условия злоумышленников.

Частные лица не хотят потерять памятные фотографии, руководство крупных фирм опасается за корпоративные данные и не хочет разочаровать акционеров, а власти прикидывают, что выкуп злоумышленникам обойдётся дешевле замены техники за счёт налогоплательщиков. В марте 2019 года руководство округа Джексон в штате Джорджия после блокировки ряда компьютеров вирусом-вымогателям выплатило злоумышленникам 400 тысяч долларов выкупа.

Власти не видели другого выхода — программа парализовала все муниципальные устройства вплоть до компьютера шерифа, где он вёл статистику преступлений. Официальные представители пояснили, что восстановление системы с нуля (вероятно, у них не было резервной копии) обошлось бы округу гораздо дороже.

После выплаты неизвестные прислали ключ-дешифратор, который вернул доступ к системе. Предположительно, авторами вируса выступила хакерская группировка из восточной Европы или России.

Поимка подобных группировок — это сложная и многоуровневая задача, которой не всегда готова заниматься полиция. В декабре 2017 года в Румынии арестовали пять человек по подозрению в распространении вирусов-шифровальщиков CTB-Locker и Cerber. Но их розыск закончился успехом только благодаря совместной работе ФБР и Национального криминального агентства Великобритании, а также румынских и голландских следователей.

Для такой слаженной работы требуется много ресурсов, которые власти не всегда готовы выделять. Как итог — вирусы-шифровальщики продолжают терроризировать интернет. По оценке компании Emsisoft, в которой работает Фабиан, программы такого типа атакуют новые устройства каждые две секунды.

За два месяца 2019 года фирма предотвратила миллионы заражений, а ведь в мире подобных организаций гораздо больше. Но недостаточно, чтобы полностью обезопасить людей. Не смогли эти фирмы предугадать и удары WannaCry и NotPetya. Кибер-атака последнего считается одной из самых разрушительных в истории — общая сумма ущерба от него превысила 10 миллиардов долларов. Такая оценка связана с тем, что даже в случае выплаты выкупа NotPetya намеренно стирал все данные.

Банкомат во время кибератаки NotPetya, июль 2017 года

Больше всего от действий злоумышленников досталось датской компании Maersk, специализирующейся на грузовых перевозках. Почти вся работа фирмы оказалась парализована, и её частично восстановили лишь 10 дней спустя. Предположительно, распространители NotPetya действовали по политическим мотивам с целью навредить Украине, но официальной версии о возможных заказчиках атаки нет.

У такой гонки есть последствия — часто в пылу противостояния программист забывает о самых простых вещах вроде употребления еды и воды, а также уходе за собой. Среди его заваленного стола лежат две коробки с таблетками, которые он принимает ежедневно из-за проблем со здоровьем.

Мужчина тщательно поддерживает свою анонимность, но каким-то образом злоумышленники всё равно узнали об его избыточном весе. И доходчиво сообщили ему об этом.

Фабиан испугался. В попытке найти источник утечки он досконально изучил свои профили в соцсетях и на форумах, проверяя, оставлял ли он когда-либо фотографии самого себя. Так от наткнулся на свой давний твит, где упомянул кетогенную диету (низкоуглеводная диета с высоким содержанием жиров и умеренным содержанием белков — прим. TJ).

После этого программист отовсюду удалил свою дату рождения и попытался свести к минимуму информацию о себе в интернете. Тогда же он решил уехать из Германии, где, по его словам, легко определить местонахождения человека с минимумом информации под рукой.

Было очень страшно. Не думаю, что они убили бы меня, но эти парни очень опасны. Я знаю, сколько денег они зарабатывают, и им ничего бы не стоило заплатить 10-20 тысяч какому-нибудь чуваку, чтобы он пришёл ко мне домой и выбил из меня весь дух. Я как можно скорее перебрался в Великобританию. Здесь можно спрятаться, сохранять анонимность.

Исполнение детской мечты

Никто из коллег Фабиана до сих пор не знает, где он живёт в Великобритании. Он согласился поговорить с репортёром Би-би-си только потому, что вскоре покинет свой нынешний дом и переберётся в другое место. Как признал мужчина, частые переезды, жизненные ограничения и узкий круг друзей — это часть той жертвы, которую он принёс ради своего ремесла. В конце концов, он стремился к нему всю жизнь.

Родившись в бедной семье в бывшей ГДР, он впервые увидел компьютер в семь лет у отца на работе. Впечатления от устройства захватили мальчика, поэтому следующие три года он копил деньги на собственный компьютер, собирая и продавая перерабатываемые бутылки и банки на улице.

Прошло немного времени после того, как десятилетний мальчик купил компьютер, когда устройство атаковал теперь уже малоизвестный вирус TEQUILA-B. Но вместо того, чтобы отчаяться, Фабиан восхитился тем, как программа нарушила работоспособность компьютера. Он пошёл в библиотеку и прочитал несколько книг о компьютерных вирусах, после чего написал свою первую антивирусную программу.

Я почти ничего не трачу, нет. Люблю играть в онлайновые настольные игры, но это не стоит больших денег. Большую часть средств я посылаю сестре, которая воспитывает маленькую дочку. Мне приятно осознавать, что у неё есть всё, что ей нужно.

программист, специалист по вирусам-вымогателям

![]()

Не рабочий сегодня день

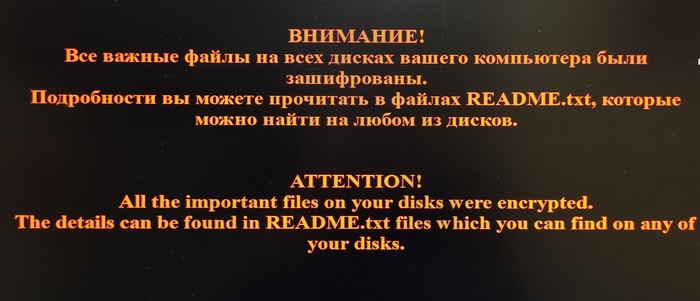

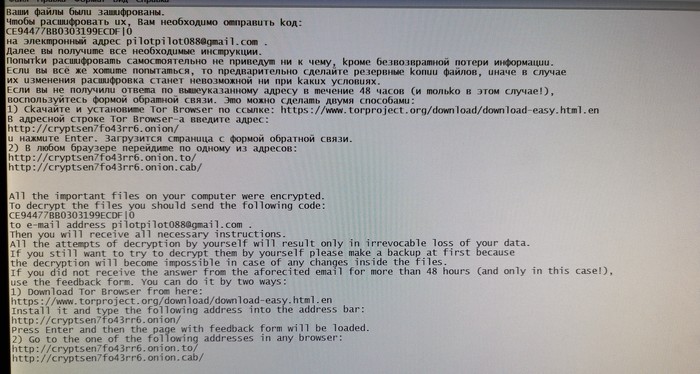

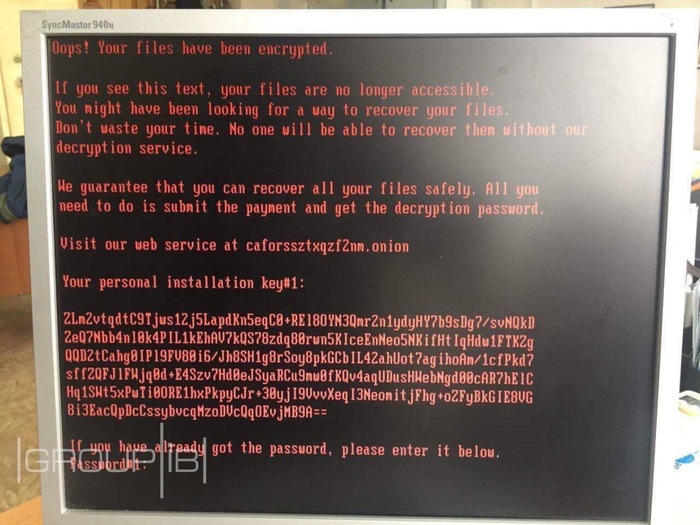

Сегодня придя на работу, бухгалтер встала в ступор и с криками, все пропало. Пошла пить чай на весь день. Причиной внепланового чаепития стал вирус- шифровальщик crypted000007.

Не медля я открыл этот файл и увидел что собственно хочет разработчик данного шифрования

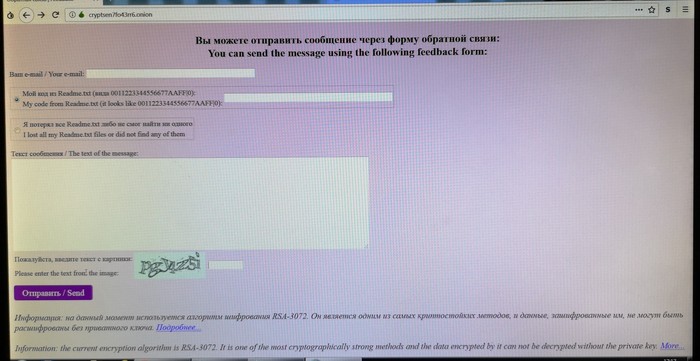

Просмотрев несколько форумов таких как, Каспеский и dr.web, паника началась и у меня, разработчик все зашифровал в системе RSA-3072. Пройдя по ссылке которая указана в .txt от разраба, перед мной предстал сайт связи с террористом

Это и есть ягнятник

Вообщем просвятится я знатно, и понял что данный орешек просто так не расколоть, и так и не дождался ответа на почту от разработчика данного вируса.

Буду ждать. О результатах если интересно напишу в следующем посту.

P.S вирус довольно новый, активный, предупредите своих знакомых, коллег и всех всех, нельзя открывать подозрительные письма на почте и уж тем более не переходить по ссылкам в них! Обязательно пользоваться антивирусом, и открывать только знакомые сайты. Нам это послужило уроком, а вам желаем научится на наших ошибках.

![]()

Автор вредоноса Sigrun бесплатно предоставил русскоязычным пользователям дешифровщик

В случае с иностранными пользователями злоумышленник требует выкуп в размере $2,5 тыс. в криптовалюте.

Разработчик вредоносного ПО Sigrun бесплатно предоставил пользователям, у которых русский язык указан в качестве основного, дешифровщик файлов. Об этом сообщил специалист по кибербезопасности Алекс Свирид (Alex Svirid) в соцсети Twitter.

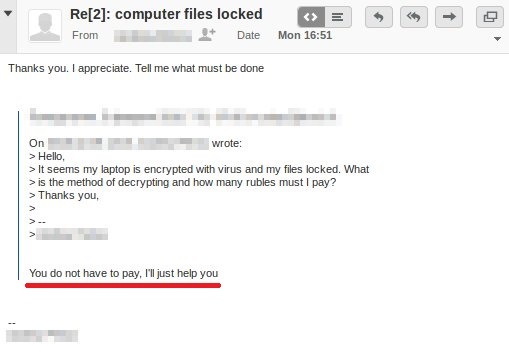

Как следует из предоставленных одним из пользователей Twitter скриншотов, если в случае с американским пользователем злоумышленник потребовал выкуп в размере $2,5 тыс. в криптовалюте, то жертве из России хакер согласился помочь бесплатно.

Вам не придется платить. Я просто помогу тебе

Как полагают специалисты, автор вредоносного ПО сам проживает на территории РФ и подобная тактика является попыткой избежать излишнего внимания со стороны правоохранительных органов.

Вредонос Sigrun представляет собой вымогательское ПО, которое после инфицирования компьютера требует у пользователей выкуп в криптовалюте за дешифровку данных.

![]()

Новый вирус-шифровальщик: Bad Rabbit. Атакованы "Интерфакс", "Фонтанка" и ряд украинских организаций

На момент публикации материала сайт агентства был недоступен.

В социальных сетях сотрудники агентства опубликовали фотографии экранов своих рабочих компьютеров. На них виден текст, согласно которому хакеры требуют выкуп в биткоинах. При этом указано название вируса, заблокировавшего компьютеры, — Bad Rabbit. Сумма выкупа за каждый компьютер составляет 0,05 биткоина (более 16 тыс. руб. по курсу 24 октября). После получения суммы выкупа злоумышленники обещают передать пароль для доступа к информации.

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

- Это плохая карма

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

Читайте также: