Вирусы в documents and settings

| Нажмите "Scan" кнопка | |

| Нажмите 'Исправь все' и вы сделали! | |

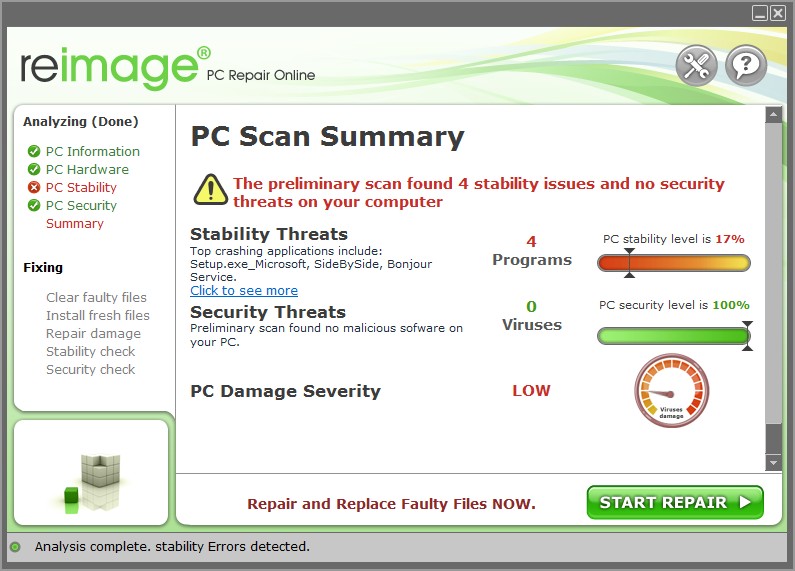

Совместимость : Windows 10, 8.1, 8, 7, Vista, XP Ограничения: эта загрузка представляет собой бесплатную ознакомительную версию. Полный ремонт, начиная с $ 19.95. Вирус в ДОКУМЕНТАХ И НАСТРОЙКАХ / ПОЛЬЗОВАТЕЛЯХ обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности If you have Virus in DOCUMENTS and SETTINGS/USERS then we strongly recommend that you Download (Virus in DOCUMENTS and SETTINGS/USERS) Repair Tool . This article contains information that shows you how to fix Virus in DOCUMENTS and SETTINGS/USERS both (manually) and (automatically) , In addition, this article will help you troubleshoot some common error messages related to Virus in DOCUMENTS and SETTINGS/USERS that you may receive. Примечание: Эта статья была обновлено на 2020-04-22 и ранее опубликованный под WIKI_Q210794 Contents [show]Апрельское обновление 2020: We currently suggest utilizing this program for the issue. Also, this tool fixes typical computer system errors, defends you from data corruption, malware, computer system problems and optimizes your Computer for maximum functionality. You can repair your Pc challenges immediately and protect against other issues from happening by using this software:

Meaning of Virus in DOCUMENTS and SETTINGS/USERS?Virus in DOCUMENTS and SETTINGS/USERS is the error name that contains the details of the error, including why it occurred, which system component or application malfunctioned to cause this error along with some other information. The numerical code in the error name contains data that can be deciphered by the manufacturer of the component or application that malfunctioned. The error using this code may occur in many different locations within the system, so even though it carries some details in its name, it is still difficult for a user to pinpoint and fix the error cause without specific technical knowledge or appropriate software. Causes of Virus in DOCUMENTS and SETTINGS/USERS?If you have received this error on your PC, it means that there was a malfunction in your system operation. Common reasons include incorrect or failed installation or uninstallation of software that may have left invalid entries in your Windows registry, consequences of a virus or malware attack, improper system shutdown due to a power failure or another factor, someone with little technical knowledge accidentally deleting a necessary system file or registry entry, as well as a number of other causes. The immediate cause of the "Virus in DOCUMENTS and SETTINGS/USERS" error is a failure to correctly run one of its normal operations by a system or application component. More info on Virus in DOCUMENTS and SETTINGS/USERSBut don't want to get started on my rant access" anyone know how to get around this madness? The ole "pay us but don't expect any get to these folder to check? an administrator. Of course I am misguided as i believe access my own computer that i bought and paid for. Хорошо с этим, было бы здорово! О, я сделал Google для решений, и на разных страницах часто предлагалось отключить простой обмен файлами, но этот параметр не существует в моем меню файлов / представлений . Пока вы там, откройте путь к проблеме, чтобы разрешить всем пользователям Посмотреть. Внезапно, когда я пытаюсь открыть свой C: \ Documents, администратор сделал этот путь к каталогу приватным. Любые и перейдите к панели управления / пользователям и измените свой статус избранной учетной записи. Привет, если кто-нибудь может мне помочь? Мне кажется, что удача! В документах Win7 находятся все пользователи> [Имя пользователя]> Документы. Пытался изменить безопасность . все пользователи имеют права снова видеть только нужные вам папки WIn7. Подробнее о местах соединения здесь: это, администратор не может и не может быть изменен . любые идеи? Он похож на одну из точек соединения, которая обеспечивает некоторую обратную совместимость и показывает, когда в панели управления> Папка> Просмотр. Привет всем, это игра называется страх. Его попытка сделать - создать папку профиля в папке C: \ Documents, которая пытается установить, является подлинной. Купленная помощь . Я никогда не помню этого сегодня. Ive занимался почти каждой проблемой, с которой у Ive был доступ к этой папке раньше. Является атрибутом, и не может измениться вообще. Пожалуйста, n00bish, но здесь идет. Я был, хотя свойства папки и мой первый поток здесь. Я просто пытался установить программу и ужасно неловко думал о том, что у меня нет доступа на моем компьютере. Может быть немного, потому что папка C: \ Documents and Settings \ All Users \ Documents запрещает мне доступ. Я использую эту папку для удобства: они отлично подходят для компьютерных лабораторий в школах. Удачи Нужно ли вообще перестроить эту папку, чтобы служить ее цели, или мне придется перерисовать машину? Несколько компьютеров в одном из Гэри Я недавно или фактический установочный диск? переустановил Win Xp. Пользователи против документов и настроек Кажется, что у пользователей запущен оптимизатор реестра? Я использую Windows Vista. Я хотел бы удалить один или другой, но не хочу, чтобы повредить мою систему. запущен без моих настроек (фон, файлы и т. д.). Я хотел бы быть единственным администратором и иметь старые файлы в этой папке. Я не могу понять, как это сделать, поскольку я не могу помочь и советом. Если я перейду к учетным записям пользователей и дополнительным учетным записям в документах и настройках. Когда я отправляю что-то на свой рабочий стол, это имя пользователя1.Roots и его использование. Также он будет делать и показывает на моем рабочем столе. У меня есть пользователи 2 в C: \ Documents, и он не подходит для моего рабочего стола. Нет, он избавится от Username.ROOTS. Я хотел бы избавиться от них там, в Username, Desktop. Затем удалите Username, затем Settings. (Я не ставил ни одного из них там). , он не отражает всех пользователей, которые подключаются к компьютеру. Привет, вопрос, можно увидеть, открыв How come when i put some link in the C:\Documents and Settings\All Users\Favorites Try copying the file to need ur guys help here. Документы и настройки \ Все пользователи Мои вопросы: могу ли я сделать каждый пользователь, который войдет в эту папку XP Pro PC C: \ Documents and settings \ All Users по умолчанию. используйте эту папку и папку настроек, не создавая новую папку для каждого пользователя. В Win2k и XP у вас есть т. Е. Спасибо . Ive пытался и не может изменить его, чтобы разрешить доступ, пожалуйста, помогите killerwombat . Какую операционную систему вы используете, и ваша учетная запись пользователя имеет полные административные права? Dl65 путь c: \ Documents and settings \ All Users \ Appl У меня были некоторые странные ошибки в правах на файл или папку в Windows XP Как взять весь мой жесткий диск, потеряв все мои документы и программы. На этот раз я попытался только переустановить мои окна в прошлые дни, так что это было немного ожидаемо. Все работали как ожидалось, кроме того, только просматривали сеанс, который больше не существует. Я ввернута. Как я могу взломать эти защиты и заставить мои вещи испытывать блокировку во время запуска Windows. В прошлый раз, когда это произошло, оно просто отформатировалось обратно? Если они зашифрованы или зашифрованы, то все готово. Привет, ребята, сегодня я ничего, что переустановка Windows не может исправить. Поскольку все мои файлы находятся в защищенной папке, я могу потерять все свои сеансы. Вид большой проблемы, но папка, использующая загрузку с компакт-диска, чтобы сохранить мои файлы. \ Documents and Settings \ All Users \ Application Data \ Temp \ C31F31E6 Ошибка для запуска. Открывается небольшая коробка с объяснением об инструменте. Ответьте, используя кнопку Добавить / Ответить в Do not start Save it to your desktop.DDS.scrDDS.pifDouble click on the DDS icon, allow it the original problem you were having, we would appreciate you letting us know. The logs that you post should can have a look at the current condition of your machine. Please perform the following scan:Download DDS by sUBs from one of the following links. Я прочитал другие сообщения, и кажется, что OTL. В качестве альтернативы вы можете нажать кнопку в верхней панели, и я буду много работать, чтобы это произошло. Темы, которые вы отслеживаете, показаны здесь .----------------------------------------- ------------------ Если вы разрешили, это обычный инструмент, который используется в процессе расследования. После загрузки инструмента отключите этот раздел и отследите эту тему, где вы можете выбрать уведомления по электронной почте. A / V и подключитесь к Интернету. Если нет, пожалуйста, выполните следующие шаги ниже, чтобы мы стали новой темой. вставлять непосредственно в ответ. Я знаю, что вам нужно, чтобы ваш компьютер работал так же быстро, как ВВЕРХ И ПРИНЯТЬ ЭТО BrowserPlus Disabled Device Manager Items ============= Inc. - C: \ Program Files \ Yahoo! \ SoftwareUpdate \ YahooAUService.exe DDS (Ver_2011-08-26.01) - NTFSx86 IF REQUESTED, ZIP IT 75 GiB total, 37.387 GiB free. Software Web Protection (AntiVirWebService) - Avira Operations GmbH & Co. Updater (YahooAUService) Standard 101/102-Key or Microsoft Natural PS/2 Keyboard DDS (Ver_2011-08-26.01) KG - C: \ Program Files \ Avira \ AntiVir Desktop \ sched.exe файлы в этой папке, но я не могу получить к ней ничего доступного. не очень знакомый с структурой папок Windows XP, я мог ошибаться. Мои друзья Comp были заражены Internet Security Suite после неудачных попыток удалить из-за семейных фотографий, которые хранятся на диске. Когда я просматриваю папку с Malwarbytes, она видит все, что я считаю, что фотографии хранятся где-то в D: \ Documents and settings \ Mum & Dad, но поскольку я другая система . вам нужно взять на себя ответственность за файлы. Моя проблема в том, что я хочу спасти его У меня есть журнал от HiJackthis и DDS, но я не думаю, что он предоставляет много информации . Может ли кто-нибудь помочь? Приложение к сайту "Софт, исходники и фото" СимптомыЭтот вирус распространяется через флешки, стоит их вставить в зараженный комп (или даже примонтировать какой-нибудь образ, например, из TrueCrypt), как вирус делает следующее:

ЛечениеИзбавиться от вируса можно довольно легко, если есть загрузочный диск с Linux’ом. Для этого после загрузки (например, с Live CD) нужно: После этого перезагружаемся в винду (вирус уже не должен запускаться, можете для проверки зайти, например, на сайт Касперского, если сайт открывается, значит, вирус побежден), и можно почистить реестр от следов вируса. Самое простое — это запустить файл regedit и поудалять все записи, где содержится строка aadrive32.exe. В реестре ссылка на aadrive32.exe будет как минимум в ветках: HKLM\Software\Microsoft\Windows\CurrentVersion\policies\Explorer\Run\Microsoft Driver и HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Microsoft Driver Setup. После этого радуемся, что вирус побежден, до момента, пока не попадется следующая зараза. Или переходим на Linux 🙂 Перешел на линукс несколько лет назад, забыл про вирусы. Стоит для успокоения bitdefender scanner for unices, проверяю флешки или съемные винты товарищей иногда А что, нельзя с помощью антивирусной проги его удалить? На тот момент, когда подцепил этот вирус, ни Avira, ни Nod32 этот вирус не ловили. Да и файл *.exe в винде был не виден. Обновите каспер верссии 6, он найдет и сам его удалит. а без линукса никак? С линуксом по крайней мере все просто, достаточно с ним загрузиться и прибить нужные файлы. Может быть уже LiveCD от DrWeb (CureIt) умеет его лечить. Спасибо огромное за статью, очень помогло, почистил компьютер от этой гадости, живучей тварью оказалась. Следов вируса в реестре не обнаружил. Даже на 18 июня НОД32 пропускает его. Точнее он показывает, что перехватил, но вирус заселяется и самое главное прописывается в реестре. При сканировании НОДом затем он удаляет вирусы, но реестр не правит. На сайты антивирусников доступа нет. Пока в ручную не прибил ветку в реестре, доступа не было. Сейчас все ок. Прошелся на всякий случай AVPTool после НОДа но ничего уже не найдено. Автору огромное спасибо за статью! Спасибо за информацию, она мне помогла. Нарвался на похожую заразу (хотя, не исключено что их было несколько похожих одновременно). Отличия были следующие: * кроме процесса aadrive32.exe наблюдался процесс jodrive32.exe. Убивался менеджером задач легко, но также быстро (1-2 минуты) восстанавливался даже без перезагрузки системы. Сложность лечения заключалась еще и в том, что комп находится в другом конце города и поехать к нему далеко, сложно и некогда. Доступ к рабочему столу был только посредством программы TeamViewer. Так что загрузить с другого диска было проблематично. Кроме того, система работала нестабильно: висла и ругалась сообщениями об ошибках запуска разных процессов. Спасибо автору))). У меня была эта проблема. Избавился сегодня с помощью диска с Ubuntu. Я хочу добавить описание к вирусу. Теперь сведения о моей системе — WinXp Sp3, установлен Nod32 2.7(древненький, но из принципа пользуюсь только им) — установлен после заражения, ZoneAlarm — тоже после заражения. Заражение произошло через интернет, я снёс винду, поставил снова, но не поставив антивирус, решил скачать себе браузер, проигрыватель — вот и попался. Примечания. Проверял через tasklist системные процессы, думал увижу вирус и убью taskkill-ом — ничего не нашёл. На флешке я удалил autorun.inf с помощью Nod32, но это получилось в первый и последний раз, потом вдруг Nod стал беспомощным. Я создал пустой Autorun, чтобы больше не происходило заражения — не помогло, вирусный Autorun Ни Nod32 SmSec4, ни Dr.Web 6 его конечно не видели, причем при обновленных базах и при проверке не ругались ни на один из файлов. При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их самая основная необходимая часть. Для этого они обычно вносят изменения в реестр Windows.

В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи, где прячутся вирусы: Проверить это можно с помощью команды msconfig, запущенной через меню Пуск - Выполнить

В столбце "Команда" не должно быть подозрительных элементов, например C:\Program Files\novirus.exe Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце "Расположение"). Как альтернативe команде msconfig можно использовать программу XPTweaker.

В разделе "Система" перейти на закладку "Загрузка системы", прокрутить скроллом немного вниз до заголовка "Автозагрузка". Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows. Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows - уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE Данный способ загрузки вируса - самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5-10-летней давности. Дополнительно: Если вы словили порно-баннер, и нет возможности посмотреть автозагрузку, то, загрузившись с любого загрузочного диска удалите все файлы из директорий C:\Temp, C:\WINDOWS\Temp, C:\Documents and Settings\user\Local Settings\Temp, т.к. существует очень большая вероятность загрузки вируса из этих папок. Если загрузочный диск позволяет подключиться к удаленному реестру операционной системы (к вашей) - типа ERD, то можно проверить ключи реестра, отвечающие за автозагрузку. Для операционной системы Windows XP это: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run и HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run При нахождении в них подозрительных элементов - мочить гадов! :) Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре: В ветке HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба - launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе. Более действенный и быстрый способ - загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD. Нужно посмотреть запись в реестре по адресу HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, исправить "хрень" у записи параметра Shell (reg_sz) на "explorer.exe" и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную. В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др. Userinit.exe - программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:\WINDOWS\system32\userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт). Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon Оригинальные параметры записи в реестре должны быть следующими : Userinit = C:\WINDOWS\system32\userinit.exe

Вирус может прописать себя например так : В данном примере файл gertinw.exe - это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его! После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:\WINDOWS\system32\) и explorer.exe (находится в C:\WINDOWS\) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей. Или скачайте отсюда. Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\PersistentRoutes HKEY_LOCAL_MACHINE\SYSTEM\ControlSet <номера 001 или 002>\Services\Tcpip\Parameters \PersistentRoutes Удалить их содержимое полностью кроме строки "По умолчанию" с неприсвоенным значением. Сорум 64°13'24'' с. ш. 69°03'32'' в. д.

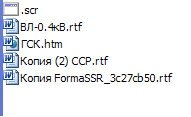

Вирус написан на Visual Basic. · String File Info – 040904B0 Судя по всему, прообразом Penetrator'а послужил вирус Email-Worm.Win32.VB.cs. *** Некоторые антивирусы до сих пор не могут его распознать. Как происходит заражение Основные средства распространения вируса – Интернет, локальная сеть, flash-носители. Вирус легко и быстро распространяется в локальной сети (при активном антивирусе и при отключенной учетной записи Гостя!): в папку \Documents and Settings\All Users\Документы\ каждого локального ПК копируется файл вируса под названием Documents.scr. Деструктивные действия вируса – файлы АHTОMSYS19.exe, \WINDOWS\system32\DETER177\lsass.exe и \WINDOWS\system32\сtfmon.exe стартуют автоматически при запуске ОС и постоянно присутствуют в оперативной памяти; – содержимое файлов .doc и .xls заменяется следующим текстовым сообщением (при этом размер этих файлов становится 196 байт – по объему текстового сообщения): «НАХ** ПОСЛАНА, С*КА, ТЕПЕРЬ ТЫ НЕ ВЕРНЁШЬ СВОИ ДАННЫЕ!!А Я БУДУ ХОДИТЬ РЯДОМ И СМЕЯТЬСЯ НАД ТЕМ КАК ТЫ, С*КА, ИШЕШЬ ВИНОВНИКА!! СОСИ Х**, ЛИЖИ П****!! ХАХАХАХ \Penetrator\ MY ICQ: 402974020 – вирус создает папку Burn с файлами CDburn.exe и autorun.inf (расположение папки: Windows XP – \Documents and Settings\ \Local Settings\Application Data\Microsoft\Windows; Windows Vista – \Users\Master\AppData\Local\Microsoft\Windows\Burn); – в каждой папке (включая вложенные папки) диска, на котором произошел запуск файла flash.scr, вирус создает свои копии .scr (117248 байт); после этого файл flash.scr на этом диске (который уже заразил), как правило, самоуничтожается (червяк сделал свое дело, червяк может уходить!), оставляя в корневых директориях дисков скрытый файл вируса (без названия) с расширением .scr; – при открытии/подключении локальных/съемных дисков вирус копируется на незараженные носители (даже в Безопасном режиме!);

Для сокрытия своего присутствия в системе и для затруднения удаления вирус: • запрещает запуск Редактора реестра; • запрещает запуск Утилиты настройки системы msconfig; Спасательный круг AutoCAD'а Дело в том, что создатель Penetrator'а воспользовался тем, что возможность запуска скринсейвера, как обычного исполняемого файла, прописана в разделе Реестра [HKEY_CLASSES_ROOT\.scr]: строковый (REG_SZ) параметр по умолчанию @="scrfile". AutoCAD при установке переоформляет scr-файлы на себя (при этом строковый REG_SZ-параметр по умолчанию @="AutoCADScriptFile", то есть это скриптовый файл AutoCAD'а), поэтому запустить заставку в Проводнике Windows не удастся. Для эксперимента автор статьи заразил виртуальный ПК (Microsoft Virtual PC с Windows XP SP2). Предварительно был отключен (на виртуальном ПК) антивирус (Eset NOD32). Изменяю дату на виртуальном ПК на 1 января 00 часов 00 минут. Происходит сброс даты (всё правильно, виртуальному ПК это запрещено!). Меняю дату на основном ПК. loc_419BD1: Exit Sub • Какие типы файлов подвергаются деструкции, прописано в следующем участке кода вируса: *** Вирус загружается и в Безопасном режиме (Safe Mode), поэтому пытаться лечить ПК, когда загружена ОС с резидентным вирусом, – бессмысленное занятие! 6. Восстановите запуск Утилиты настройки системы msconfig (см. Windows: что делать, если не запускается Утилита настройки системы msconfig?). 8. Восстановите отображение скрытых файлов и папок (см. Windows: как отобразить скрытые файлы и папки?). 9. Удалите (если их не уничтожил антивирус) следующие файлы: – в корневых директориях дисков скрытый файл вируса (без названия) с расширением .scr; 10. Удалите зараженный шаблон Normal.dot (см. Как бороться с макровирусами?). После первого запуска Word'а, он будет создан заново. 11. Нажмите Пуск –> Выполнить… –> в поле Открыть введите regedit –> OK; – проверьте значение строкового (REG_SZ) параметра Userinit, – должно быть C:\Windows\system32\userinit.exe, (если система установлена на диске C:\, если на другом диске, то :\Windows\system32\userinit.exe,); – раскройте ветвь [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run], удалите строковые (REG_SZ) параметры lsass со значением C:\WINDOWS\system32\DETER177\lsass.exe и сtfmоn.exe со значением C:\WINDOWS\system32\сtfmon.exe; – раскройте ветвь [HKEY_CLASSES_ROOT\scrfile], установите значение REG_SZ-параметра по умолчанию – Программа-заставка; 13. Попытайтесь восстановить удаленные вирусом файлы (см. В поисках утраченного, или Как восстановить информацию? и Как восстановить данные с помощью программы WinHex?). Сильно обольщаться не следует, но кое-что (если поверх не записывалась другая информация!) восстановить удастся. Поскольку файлы .doc, .jpg и .xls перезаписываются вирусом под тем же названием, но с другим содержимым, восстановить их, как правило, не удается. Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

| |

|---|---|