Вирусы и учетная запись администратора

Утеря прав администратора Windows: причины и решения проблемы

В последнее время немало людей обращается с проблемой Windows последних версий, когда происходит утеря прав администратора системы, в связи с чем пользователь лишается прав с некоторыми манипуляциями в системе и сохранением проводимых в ней изменений. Отправной точкой проблемы послужило общее для всех их условие – у каждого из юзеров в системе существовал только один аккаунт, одна учётная запись. Характерными признаками появления проблемы являлся тот факт, что ни вирусы, ни сторонние программы причиной часто внешне тому виной не являлись.

Сразу оговорюсь – лучший вариант решения проблемы это Восстановление системы, который сработает в этом смысле безупречно. Однако перед этим стоит попробовать следующие шаги.

БУДЬТЕ ВНИМАТЕЛЬНЫ!

- ВО ВРЕМЯ РАБОТЫ ПОТРЕБУЕТСЯ ПЕРЕЗАГРУЗКА КОМПЬЮТЕРА И РАБОТА В БЕЗОПАСНОМ РЕЖИМЕ ИЛИ В КОНСОЛИ КОМАНД В РЕЖИМЕ ДОПОЛНИТЕЛЬНЫХ ВАРИАНТОВ ЗАГРУЗКИ СИСТЕМЫ

- ПОСТАРАЙТЕСЬ, ЧТОБЫ WINDOWS ПОЛУЧИЛА И ПРИМЕНИЛА ОБНОВЛЕНИЯ ДО ПРОВОДИМЫХ МАНИПУЛЯЦИЙ. В ПРОТИВНОМ СЛУЧАЕ ПЕРЕХОД В БЕЗОПАСНЫЙ РЕЖИМ ЗАЙМЁТ ПРОДОЛЖИТЕЛЬНОЕ ВРЕМЯ.

Утеря прав администратора: а точно не вирус?

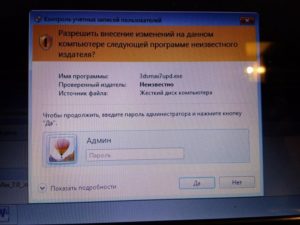

Потому что внезапная потеря полномочий это именно то, что любят делать вирусы, попадая в систему и стараясь не допустить пользователя к инструментам по расширенному поиску и удалению зловреда (прав-то на это не хватает!). Так что сначала проверьте систему антивирусом и проверьте наличие прав, загрузившись в безопасном режиме. Как это сделать прямо сейчас и разными способами читайте ниже.

Одновременно с этим следует проверить, закреплены ли за вашей учётной записью права администратора и не “выкинуло” ли вас из соответствующей группы:

Утеря прав администратора: вирусов нет, но проблема осталась

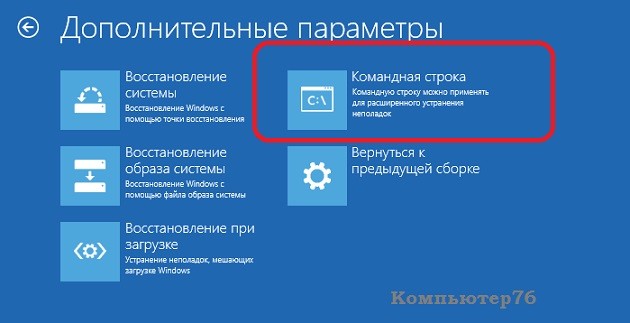

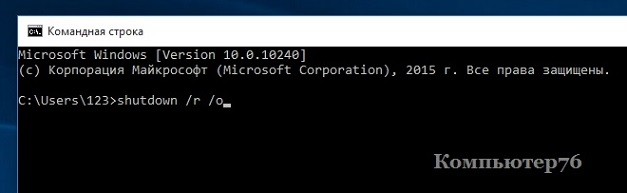

Прибегнем к помощи утилиты icacls. Аварийно завершаем работу с системой, нажав Shift + кнопка включения компьютера/ноутбука. Попадаем в меню Дополнительных параметров загрузки системы:

Нам нужна командная консоль, в которой введите команду:

С её помощью можно скорректировать работу системных дескрипторов и разрешений в файловой системе вашего диска NTFS.

Не прокатило? Пора бить тревогу.

Может, вас заинтересует?

Утеря прав администратора: проверьте права на создание учётных записей

Вариант третий. Спасаем свои данные перед глобальным восстановлением системы.

Убедитесь, что система может активировать учётную запись Администратора. Перейдите к статье Суперпользователь Windows.

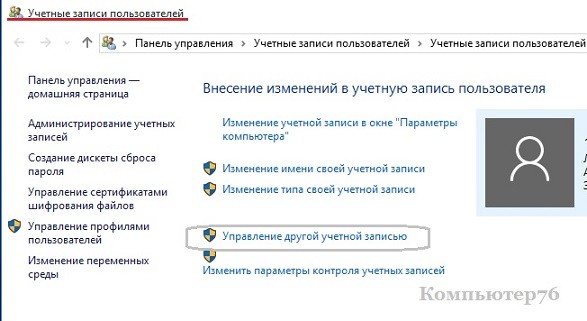

Жмём WIN + Q – набираем Учётные записи пользователей. Выберите страницу и в окне учётных записей выберем пункт Управление другой учётной записью:

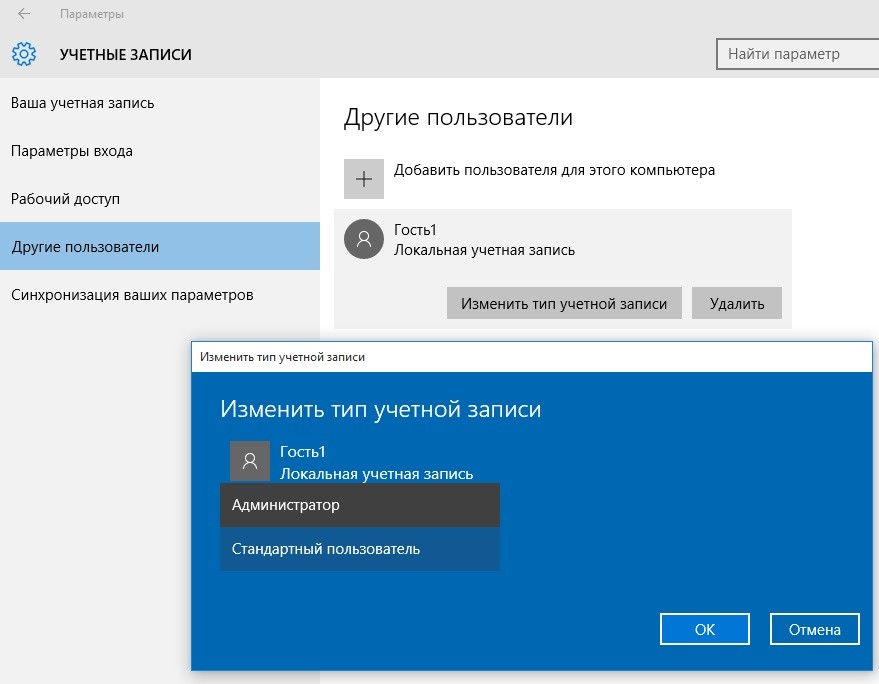

Добавим нового пользователя, нажав на соответствующую кнопку внизу появившегося окна. Появится окно Параметров и в нём подтвердим наши действия, Добавив пользователя для этого компьютера:

Если вы работаете в Windows 10, пропустите его регистрацию, нажав последовательно на кнопки в последующих окнах Нет данных для входя этого человека и Добавить пользователя без учётной записи… Назовите его как-нибудь и заканчивайте работу. Закрываем окно пользователей и переходим к работе с консолью. Нам снова нужен безопасный режим.

WIN + R, msconfig, вкладка Загрузка – галочка напротив Безопасный режим или

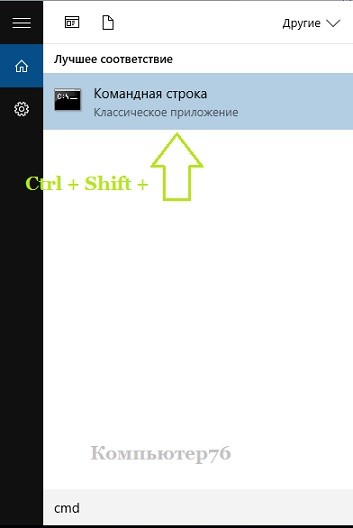

Жмём WIN + Q (запуск строки проводника), cmd, Ctrl + Shift – мышкой по ярлыку консоли (если система заявит о недостаточности прав – а мы эту ошибку сейчас и исправляем – для дальнейшей работы должно хватить и простых прав без Ctrl + Shift).

После перехода в безопасный режим снова переходим в окно Учётные записи пользователей (поиск через WIN + Q может не работать) и выберите вновь созданный аккаунт:

Присвойте ему права Администратора и перезагрузитесь. Во вновь созданной учётке у достаточно прав для проведения любых изменений и резервирования данных.

В этой статье Мы опишем 3 способа включения учетной записи Администратора в Windows XP.

Внимание: работа из учетной записи главного администратора происходит с низким уровнем защиты, так как все программы (соответственно и вирусы) будут запускаться от имени Администратора.

1) Жмём Пуск и выбираем Панель управления

Если у Вас нет Пуска то наводим курсор мыши в правый нижний угол и ждём появления Меню и выбираем Параметры, далее откроется похожее Меню, в котором выбираем Панель управления и следуем указаниям ниже.

2) Устанавливаем Просмотр: Категория и выбираем Система и безопасность

3) Далее находим и выбираем Администрирование

4) В появившемся окне в конце списка находим и выбираем Управление компьютером

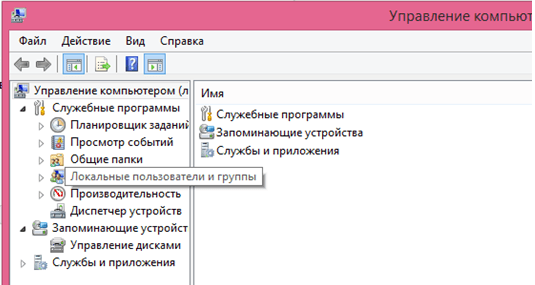

5) В окне Управление компьютером открываем Локальные пользователи

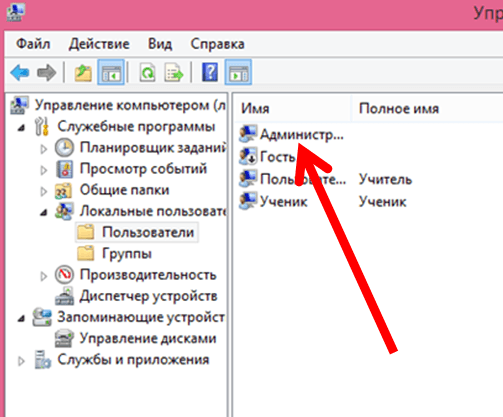

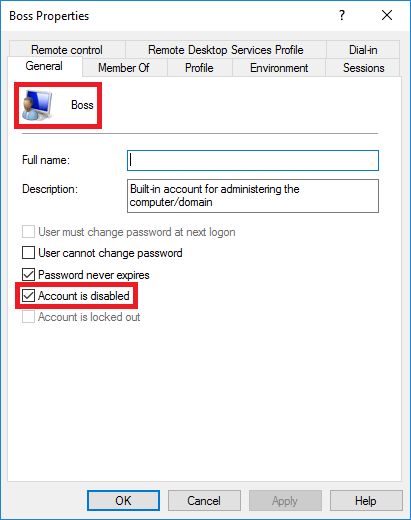

6) Видим учетную запись Администратора, открываем её

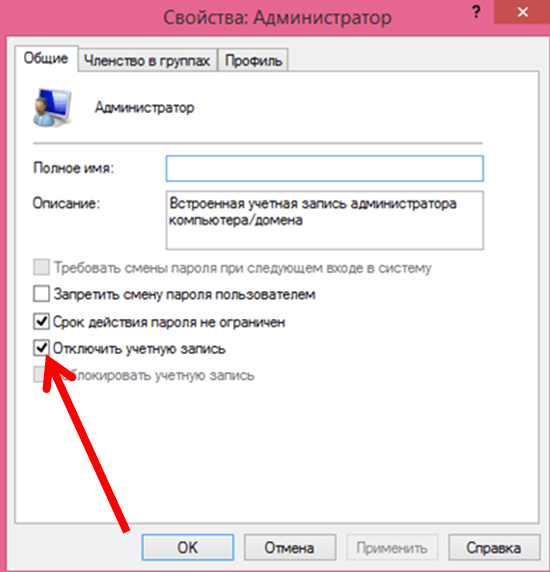

7) У нас появится окно Свойства: Администратор, в данном окне убираем галочку напротив надписи Отключить учетную запись, в поле Полное имя можно вписать название учетной записи Администратора.

8) Жмем ОК и закрываем все предыдущие окна.

9) Перезагружаем компьютер. Готово! Права администратора получены!

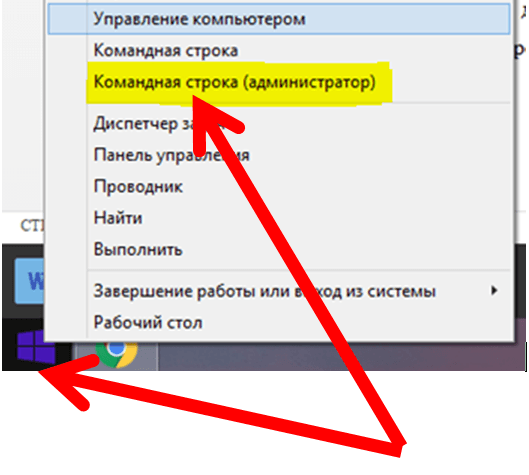

Чтобы включить учетную запись Администратора, необходимо запустить командную строку повышенного уровня, идем по пути Пуск - Все программы - Служебные Windows - Командная строка. Жмем по Командной строке правой кнопкой мыши и выбираем в контекстном меню Запустить от имени Администратора.

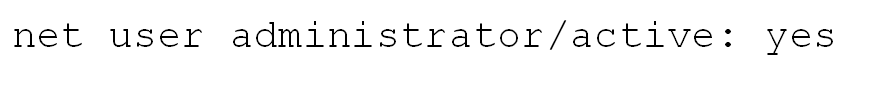

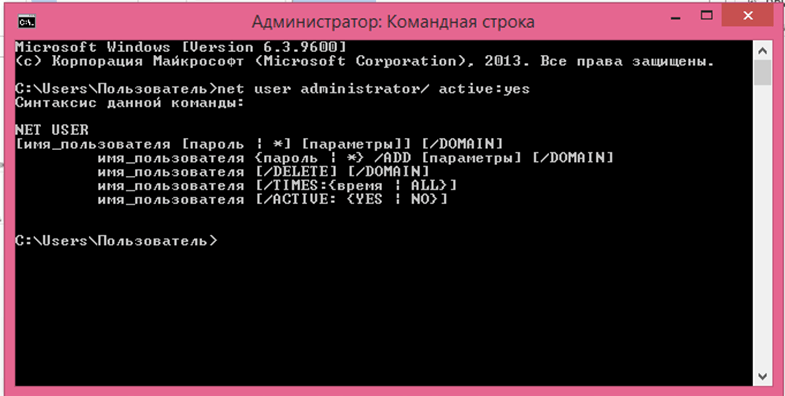

Появится окно Командной строки, в ней набираем такую команду:

Для англоязычной Windows: net user administrator /active:yes и нажмите клавишу ВВОД/Enter.

Для русскоязычной Windows: net user администратор /active:yes и нажмите клавишу ВВОД/Enter.

После ввода видим что команда выполнена успешно. Перезагружаем ПК. Готово! Права администратора получены.

Команда для отключения полномочий Администратора командой:

Для англоязычной Windows: net user administrator /active:no и нажмите клавишу ВВОД/Enter.

Для русскоязычной Windows: net user администратор /active:no и нажмите клавишу ВВОД/Enter.

Так же видим сообщение об успешно выполненной команде. Полномочия Администратора отключены!

А также можно установить пароль для Администратора командой:

Для англоязычной Windows: net user administrator password и нажмите клавишу ВВОД.

Для русскоязычной Windows: net user администратор password и нажмите клавишу ВВОД.

Вместо password - ваш пароль.

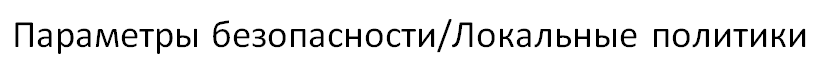

2) В появившемся окне находим Локальная политика жмём по ней 2 раза левой клавишей мыши, в раскрывшемся списке находим Параметры безопасности и так же жмём 2 раза левой клавишей мыши. В появившемся списке параметров в центре окна находим Учетные записи: состояние учетной записи Администратор и открываем двойным нажатием левой клавишей мыши.

3) У нас появится вот такое окно:

4) Изменяем параметр на Включен и нажимаем ОК. Закрываем все предыдущие окна и перезагружаем компьютер.

5) Готово! Права Администратора получены!

Внимание: работа из учетной записи главного администратора происходит с низким уровнем защиты, так как все программы (соответственно и вирусы) будут запускаться от имени Администратора.

Всем известна истина: не очень умелому пользователю, далекому от мира вычислительной техники, не имеющему специальных знаний, не стоит удовлетворять любопытство путем проб и ошибок. Нажатие неизвестных файлов может привести к нарушению работы всей системы.

А потому, уже на заре появления операционных систем возникла проблема ограничения прав доступа обычного пользователя к информации, влияющей на работу компьютера.

Сейчас мы говорим о различии профилей Администратора и Пользователя. Наша задача разобраться, что же такое учетная запись администратора, показать ее возможности и освоить несколько способов включения этого всемогущего профиля.

Конфиденциальность данных Windows

Пользователь должен быть уверен в соблюдении конфиденциальности, сохранении его личных данных

Проблема разграничения информации возникает, если на вашем компьютере хранится информация нескольких пользователей. В таких случаях остро стоит вопрос о сохранении личной информации.

Разные вкусы, разные привычки – делаем систему под себя

Учетная запись позволяет создавать пользовательский интерфейс с индивидуальными настройками.

Для решения перечисленных выше трех проблем создаются учетные записи и разными правами обращения к информации.

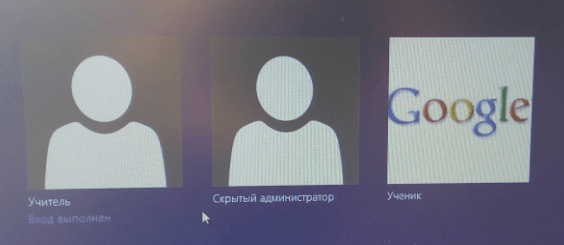

При установке Операционной системы учетная запись Администратора создается автоматически, но, в целях безопасности, она остается скрытой. А на экране после приветствия вы можете увидеть учетные гостевые или стандартные профили. И хотя бы одна из них должна быть с администраторскими правами. Если же вы оставляете только одну запись – она обязательно будет последнего типа.

Права учетных записей Windows

Было время, когда учетных записей существовало только два вида:

- Пользователь (с ограничениями в правах)

- Администратор (без ограничений).

А со всех сторон Интернета и справочников сыпались советы не работать под учетной записью Администратора (совет нужный!).

Однако, существует ряд прикладных программ, которые просто отказываются работать без прав администратора, то же самое может произойти при сохранении или копировании некоторых файлов

И пользователь, чтобы облегчить свое существование именно так и поступал – работал под Администратором, подвергая всю систему ПК риску заражения вредоносным программами, опасности нарушения целостности файловой системы.

Таким образом, перед человеком стоял вопрос, какой режим работы выбрать:

- простой без лишних ограничений, но опасный – под записью Администратора

- сложный в доступе информации и установке программ, но более безопасный – Пользовательский

И, к сожалению, этот выбор чаще склонялся в сторону простоты и удобства. При этом сам компьютер страдал от действий вредоносных программы или от внесения некомпетентными пользователями изменений в системе, которые нарушали работу компьютера.

Таким образом, двух видов записей стало не хватать.

И в современных версиях Windows 8, Windows 10 их существует значительно больше.

Виды учетных записей Windows

- Гостевая – без прав свободного пользования Интернетом, установки программ, внесения изменений в настройки;

- Стандартная с обычным доступом, с установленной службой контроля за посещением сайтов, ограничением на использование программ. Такой урезанный набор возможностей предоставляют для детей.

- Стандартная с обычным доступом (для взрослого пользователя, чаще всего эта рабочая запись хозяина компьютера)

- Стандартная с правами администратора (для специалиста, имеющего опыт настройки компьютера, установки программ)

- Запись Администратора (скрытая)

Учетная запись Администратора Виндовс

- Создавать, редактировать, удалять учетные записи, в том числе новые записи Администратора;

- Вносить любые изменения, в том числе в системные настройки;

- Изменять конфигурацию системы, файлы, устанавливать новое ПО;

- Администратор имеет доступ информации к остальным учетным записям, может устанавливать и снимать пароли на вход.

Главная особенность скрытой записи Администратора – неограниченные права по внесению изменений. Работа под данной записью не контролируется UAC (Контролем учетных записей).

Эта служба замедляет установку изменений, однако необходима, в целях безопасности.

А работа под Администратором используется в очень редких случаях, если при стандартной записи настройка системы невозможна. И не забываем, сразу после выполнения необходимых процедур скрыть данную запись.

Открываем учетную запись Администратора Windows

Каким же образом можно открыть учетку Администратора?

Способов существует несколько. Свободно работаете в Командной строке – для вас самый удобный способ, работающий практически во всех версиях, в том числе Windows 7 и Windows 8, Windows 10.

Предпочитаете оконный графический интерфейс – можно выполнить настройки через консоль Управления Системой. Правда, они работают с некоторыми ограничениями.

Теперь разберем подробнее каждый из этих способов.

Включаем скрытую запись с помощью Командной строки

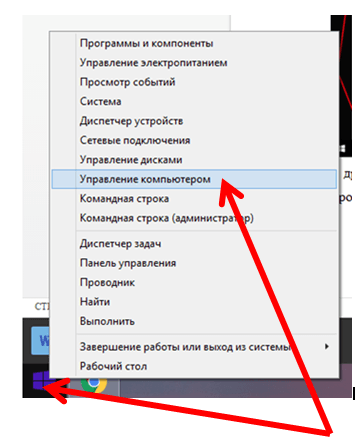

Открываем Командную строку (один из вариантов показан на рисунке)

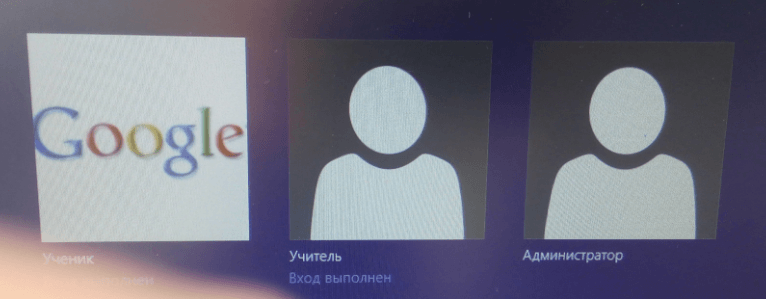

После нажатия кнопки Enter, на вашем экране появятся следующие записи:

Поясняю, система запросила установить пароль учетной записи Windows 8. (Мы разбираем установку профиля Администратора на этой версии) И лучше его сразу придумать и зафиксировать.

Готово, теперь вход в windows будет высвечиваться примерно так:

Не забываем, что администраторскую учетную запись лучше скрыть сразу, как только внесли необходимые системные изменения. Делаем это через Командную строку.

Настраиваем Администратора через инструмент Управления системой

Знакомым уже способом, с помощью контекстного меню кнопки Пуск, открываем оснастку Управление компьютером:

В каталоге, в левой области окна находим:

Открываем Пользователи, в правой области находим Администратора.

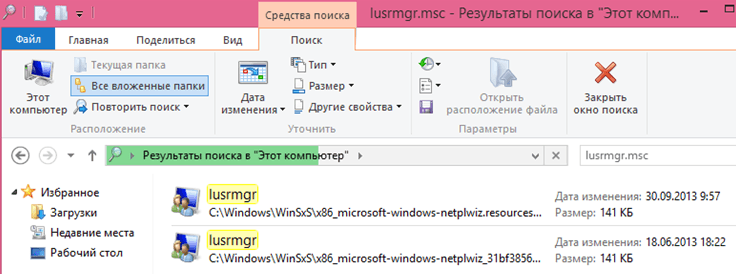

На эту же консоль можно выйти, набрав Поиске lusrmgr.msc

Делаем двойной щелчок по строке Администратор

Администратор открыт для использования.

По окончании работы не забываем открыть консоль и деактивировать профиль, вернув галочку в исходное состояние.

Настраиваем локальную политику безопасности

Если вы опытный специалист по настройке компьютера, вам такой способ уже не понадобится.

Потому как хороший профи все настроил бы и через командный интерфейс.

Но начинающему компьютерщику (заинтересовавшемуся столь серьёзными настройками, а значит уже подающему надежды) можно посоветовать и такой ход:

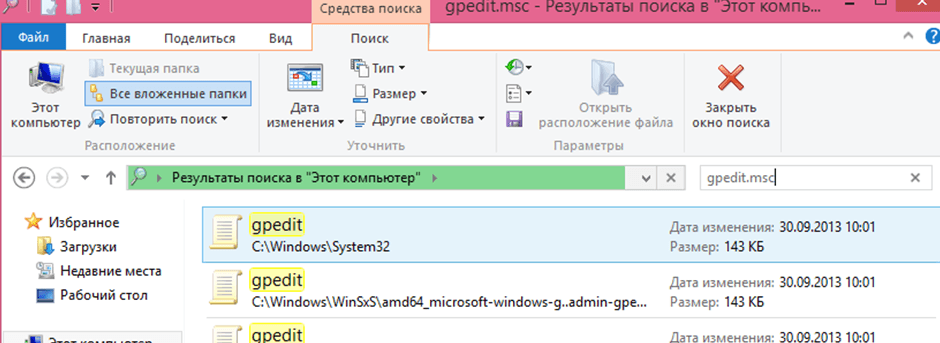

Набираем в Поиске:

Таким способом мы установим новое свойство безопасности системы.

И снова напоминаем, что эти настройки снижают защиту компьютера! Работать с ними стоит предельно осторожно и не забываем по окончании работы устанавливать стандартные параметры.

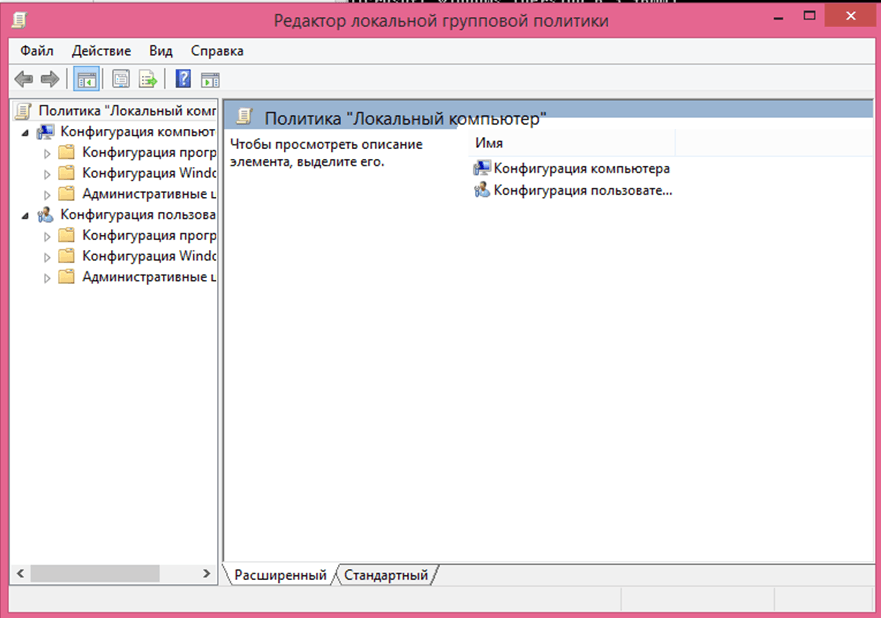

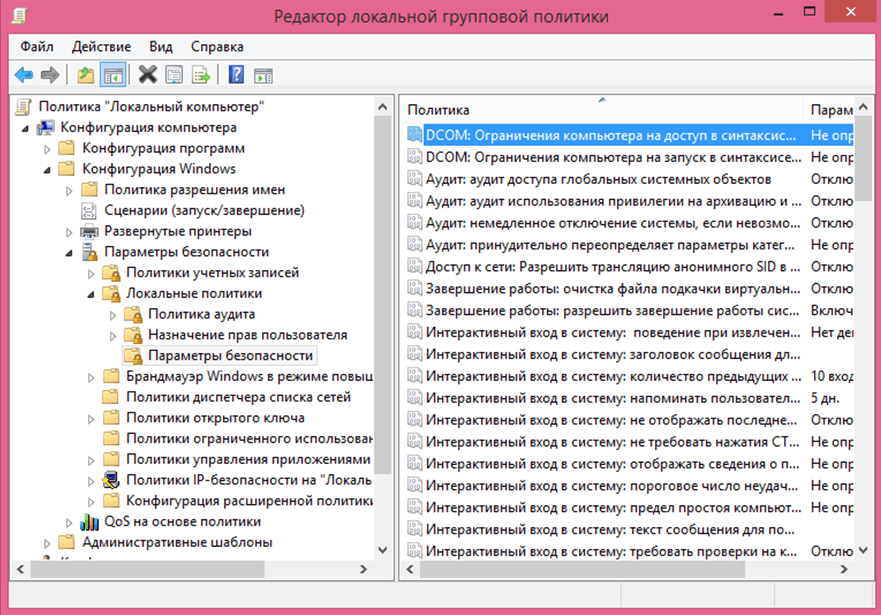

Открываем редактор (точное название записано в строке Заголовка нашего примера)

Теперь двигаемся по древовидному каталогу:

Открываем первый подкаталог – Конфигурацию компьютера

В подкаталоге находим Конфигурацию Windows

Далее открываем подкаталоги более низких уровней:

Как узнать имя своей учетной записи Windows.

Существуют ситуации, когда вы работаете под именем пользователя, но не знаете, даны ли ему права локального администратора, точнее, ваша запись не названа в группе локальных администраторов. Или имя записи администратора (в целях безопасности!!) было изменено.

Выяснить имя своей записи и наличие прав администратора помогут следующие действия:

Открываем Командную строку

читаем точное название вашей учетной записи (XXX),

а теперь остаётся набрать следующую строку:

Просматриваем информацию находим строку Local Group Memberships (членство в локальных группах) – если названа группа Администраторы (*Administrators) – значит, ваша запись теперь снабжена соответствующими правами администратора.

Существует много способов обращения к профилю учетной записи Администратора, вы можете выбрать удобный для себя.

Главное, не забываем, что открытие профиля должно использоваться только для проведения системных, административных изменений и после работы с ним, для общего спокойствия (и вашего и компьютера тоже) его необходимо отключить и пусть скрытое остается скрытым.

Пароли учетных записей Windows

Создание разных типов учетных записей пользователей связано с необходимостью обезопасить работу компьютера, и с целью сохранения файловой системы.

Однако сколько бы записей вы не создавали – свободный доступ к ним увеличивает риск вторжения. И дополнительный способ защиты не помешает. Тем более, что он хорошо известен – это установка паролей. Вариантов windows опять предлагает несколько:

- Классический набор символов

- Pin-код

- Графический пароль

- Входить в ОС Windows можно и используя пароль учетной записи Windows

Учетная запись майкрософт windows 10, 8 остается дополнительным средством получения лицензионного программного обеспечения из магазина Windows, местом для хранения копий ваших файлов (облачное хранилище), и способом вхождения в ОС с использованием дополнительных паролей.

В операционной системе Windows при определенных ситуациях средства необходимо использовать с повышенными привилегиями. Так нужно из-за действий, приводящих к изменениям на системном уровне и обычным пользователям (не админам) это не нужно. В статье я расскажу про запуск от имени администратора любого приложения на компьютере.

Чтобы облегчить пользователям запуск программ от имени администратора я подготовил парочку методов.

Запуск от имени администратора с помощью контекстного меню

Когда на рабочем столе или в меню Пуск нет какого-либо инструмента мы обращаемся к поиску. Любая версия Windows оснащена им, а в десятой он наиболее удобен. Пропишите какую-нибудь команду, например, cmd – командная строка. Выбрав результат одновременен зажимаем комбинацию Ctrl+Shift+Enter. Простой способ не так ли?

Допустим, вас интересует вопрос, как запустить командную строку от имени администратора. Значок уже расположен на рабочем столе в качестве быстрого доступа, но вы не желаете всё время запускать контекстное меню. Эту проблемку решить можно.

Программы для запуска от имени администратора

Существует следующие программы: RunAs, AdmiLink, ExecAS.

Он является частью Windows, поэтому им можно пользоваться. Чтобы её запустить достаточно открыть командную строку и ввести следующую команду:

runas /user:ИмяПК\ИмяПользователя msconfig.exe

Скорее всего появится просьба о вводе пароля. Обязательно вводим.

Дальше должно появится окошко конфигурации системы. Вместо указанной утилиты используйте cmd.exe или прочие утилиты.

runas /user:ИмяПК\ИмяПользователя msconfig.exe

Даем название ярлыку и сохраняем.

После запуска ярлыка откроется командная строка, где надо ввести пароль от учетной записи. При вводе правильных данных сразу же запуститься msconfig или утилита, которую вы выбрали.

При таком раскладе вы или люди, имеющие доступ к ПК, будут каждый раз вводить пароль. Этот момент решается добавлением в команду параметра /savecred, тогда команда будет такой:

runas /savecred /user:ИмяПК\ИмяПользователя msconfig.exe

Если вы думаете о безопасности, то подобные ярлыки с такой опцией лучше не использовать. Лучше каждый раз вводить пароль и не беспокоится, что какой-то нахал воспользуется средствами Windows без пароля в угоду себе и во вред вам.

В окошке ExecAS появился наш подопытный кролик, Закройте программу и откройте заново. Сразу же откроется та программа, указанную нами в ExecAS. Чтобы добавить дополнительное приложение нужно в командной строке прописать ExecAS.exe /S. (При этом нужно находиться в каталоге с утилитой, к примеру, C:\ExecAS).

Запустив ExecAS, добавляем еще какую-либо программку. Закрываем инструмент и опять запускаем. Появляется тоже самое окно. Но так нам не удобно, поэтому перейдем к созданию ярлыков:

Делаем два ярлыка с такими командами:

- C:\ExecAS\ExecAS.exe 1

- C:\ExecAS\ExecAS.exe 2

Числа 1 и 2 отвечают ща номер программы в ExecAS.

Запустив ярлыки, мы видим, что они открылись от имени администратора.

Указанная в заголовке утилита является консольной, и после инсталляции будет находиться в каталоге Windows.

Запускаем инструмент и видим вполне удобное окошко с русским интерфейсом, поэтому разобраться будет легко.

- В первом поле вводим путь до файла, который хотим запускать;

- Параметры командной строки во втором поле заполнять необязательно;

- Третья строчка будет заполнена самостоятельно, если это не так, впишите С:\windows\system32

- Режим отображение окна. В 4 строчке есть 2 параметра:

- SHOW – стандартной запуск ПО с видимым окном;

- HIDE – работа ПО в фоновом режиме;

Настраиваем параметры на вкладке Account:

Утилита проверит работоспособность указанной нами информации. Жмём любую клавишу в CMD.

Значок сразу же появится на рабочем столе или каталоге, который вы указали.

Пробуем запустить ярлык. Если всё удачно и программа запустилась от имени админа, то поздравляю. Иначе неверно выполнены действия на каком-то шаге.

Этап создания ярлыка

На рабочем столе делаем ярлык и указываем такую команду:

schtasks /run /tn имя_задачи_в_планировщике

имя_задачи_в_планировщике – это имя, которое вы дали в самом начале процесса создания задачи.

Ура, ярлык мы сделали, но это еще не всё. Перейдите в его свойства.

Дополнение к способу с планировщиком заданий

Для быстрого запуска множества программок, можно использовать утилиту Elevated Shortcut. Вы берёте ярлык или исполняемого файла и перетаскиваете на значок Elevated Shortcut.

Запуск программ из командной строки

Если открыть командную строку от имени администратора указанными выше способами, то запуск всех программ из CMD также позволит открывать их с повышенными правами.

Скачиваете эту утилиту отсюда и распаковываете. Дальше открываем командую строку и вводим такую команду:

Всё просто, не так ли? И командную строку можно обычным способом запускать, программа всё сделает сама.

Выводы

Мы рассмотрели кучу способов по запуску программ от имени администратора. Есть варианты, где требуется ввести пароль – это одно из безопасных решений, ведь каждый раз, когда мы вводим пароль, можно особо не бояться за потерю каких-то данных. Вирусные программы также не смогут запустить инструменты Windows таким способом.

Еще мы рассмотрели программы, позволяющие запускать программы с повышенными правами без пароля. Хоть это и удобно, но вирус или человек сможет запросто использовать программу в нехороших целях. Также вирусы способны поменять объект ярлыка на сторонний вредоносный ресурс или на программный код, который будет паразитировать в Windows. В целом очень о многих методах мы узнали, а какой использовать решать только вам. Всем удачи!

В каждой операционной системе Windows по умолчанию присутствует встроенная (built-in) учетная запись администратора. Эта учетная запись имеет неограниченные права и при ее компрометации злоумышленник получает полный контроль над системой. Чтобы этого не произошло, встроенную учетную запись администратора необходимо защитить.

Существует множество различных способов защиты и сегодня мы рассмотрим некоторые из них.

Одной из наиболее распространенных атак является перебор паролей. Обычно от перебора защищаются с помощью политик блокировки, ограничивающих количество попыток ввода пароля. Однако особенностью встроенной учетной записи администратора является то, что она не зависит от количества неправильного ввода пароля и ее невозможно заблокировать. Поэтому учетная запись администратора является распространенной целью для подобного рода атак.

Одним из способов защиты от перебора является отключение учетной записи либо, если отключение невозможно, то ее переименование.

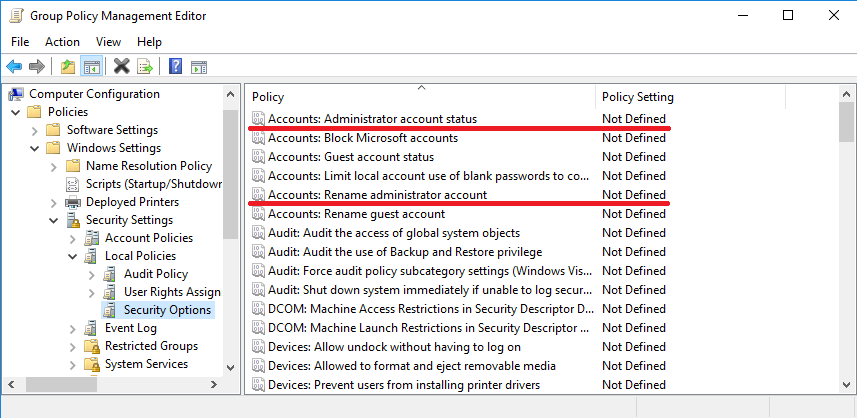

В производственной среде сделать это проще всего с помощью групповых политик. Нужные нам параметры находятся в разделе Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Security Options.

Для получения доступа к системе необходимо узнать две вещи — имя пользователя и его пароль. В случае со встроенной учеткой администратора по умолчанию имя всегда Administrator (или Администратор в русскоязычной версии системы). Переименование усложнит процесс взлома, поскольку злоумышленнику придется сначала выяснить имя пользователя, а уже затем приступить к перебору.

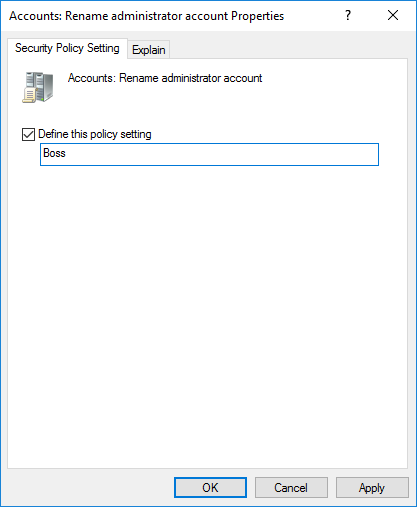

За переименование отвечает параметр политики с именем Accounts: Rename administrator account. Надо открыть его, отметить чекбокс ″Define this policy settings″ и задать новое имя пользователя. Имя может быть любое, насколько хватит фантазии. Как вариант, можно переименовать администратора в гостя (Guest), а гостя в администратора. Поскольку у гостевой учетной записи практически нулевые права в системе, то взломав ее злоумышленник будет неприятно удивлен 🙂

Переименование учетной записи повышает безопасность, однако эта мера недостаточно эффективна. Учетная запись администратора имеет известный идентификатор безопасности (SID) и существуют средства, позволяющие проходить аутентификацию с использованием SID а не имени пользователя.

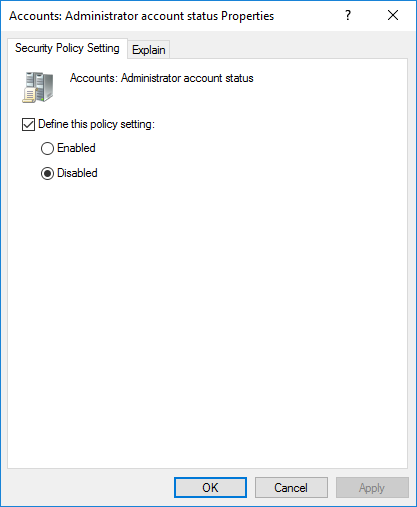

Поэтому более эффективным способом защиты учетной записи администратора является ее отключение. Для отключения используется параметр политики с названием Accounts: Administrator account status. Надо открыть его, отметить чекбок ″Define this policy settings″ и поставить переключатель в положение Disabled.

Ну а для большей безопасности учетную запись можно и переименовать и отключить. В результате должно получиться что то типа этого.

Примечание. Если вы сначала переименуете учетную запись администратора, а потом захотите ее отключить, то ничего не получится. Видимо дело в том, что политика жестко привязана к имени пользователя и при его изменении просто не находит нужную учетку. А вот в обратном порядке все отлично работает и переименовать отключенную учетную запись можно без проблем.

И переименование и даже отключение учетной записи администратора вовсе не гарантируют ее полную безопасность. Поэтому следующим этапом защиты будет минимизация потерь в том случае, если учетная запись все же оказалась скомпрометирована.

Надо сказать, что ограничить права локального администратора в системе практически невозможно, но зато можно запретить сам вход в систему. Для этого мы ограничим права входа для учетной записи локального администратора, также с помощью групповых политик.

Примечание. Права входа (Logon Rights) определяют способы входа в систему, доступные для пользователя.

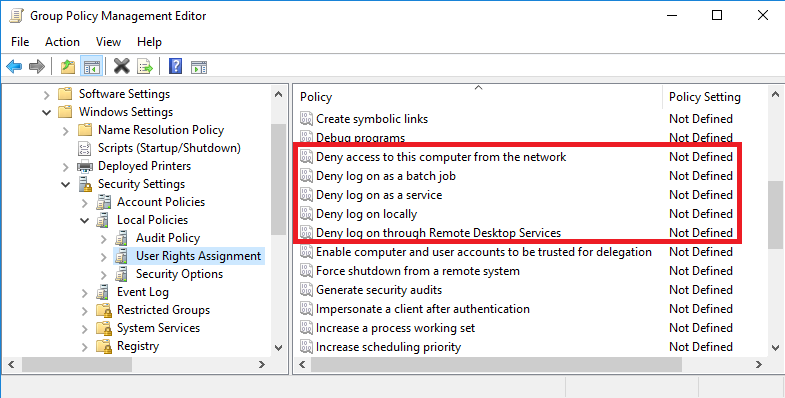

В разделе Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment находятся следующие параметры:

Deny log on locally — запретить локальный вход в систему;

Deny log on through Remote Desktop Service — запретить доступ с помощью службы удаленных рабочих столов;

Deny access to this computer from the network — запретить доступ к компьютеру по сети. Доступ по сети используется при удаленном доступе к файловой системе или приложениям;

Deny log on as a service — запретить пользователю регистрироваться в качестве службы. Это право обеспечивает работу служб Windows в фоновом режиме;

Deny log on as a batch job — запретить пользователю регистрацию в качестве пакетного задания. Это право используется планировщиком заданий (Task Scheduler) и некоторыми другими службами.

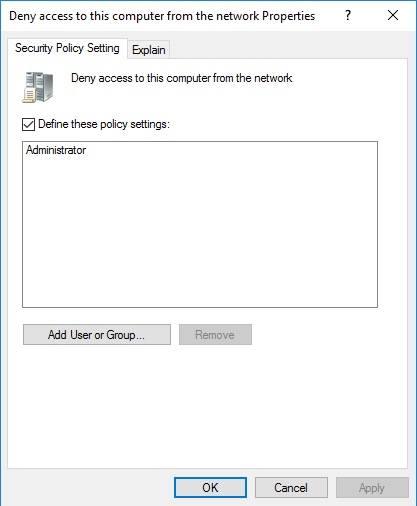

Для активации параметра политики надо надо открыть его, отметить чекбок ″Define this policy settings″ и указать пользователей или группы, для которого эта политика будет применяться. В нашем случае надо указать имя Administrator.

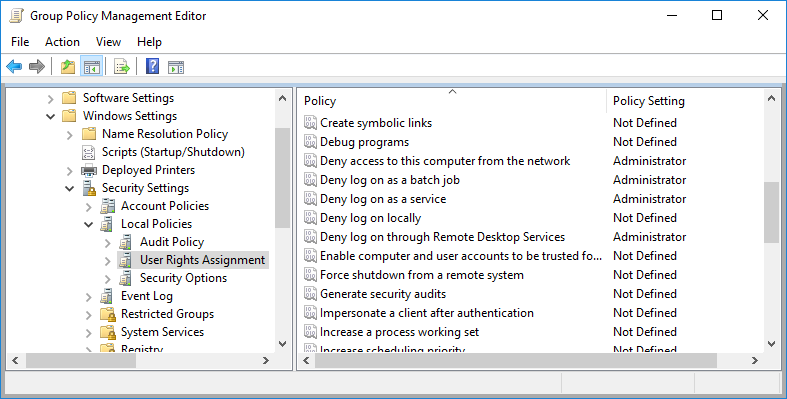

Microsoft рекомендует отключать для локального администратора все способы входа кроме локального, в результате должно получиться примерно так.

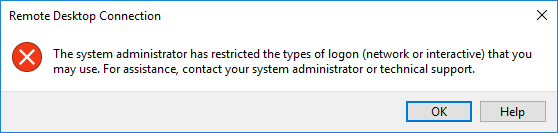

После применения запрещающих политик надо проверить их работу. Для проверки запрета на вход по RDP попробуем зайти на сервер с помощью RDP клиента, и если все получилось, то получим примерно такое сообщение.

Проверить запрет на доступ по сети несколько сложнее. Для проверки надо зайти на сервер локально, запустить от имени администратора командную консоль и выполнить команду net use. Например:

Если политика отработала корректно, то вместо ответа будет выдана ошибка с номером 1385.

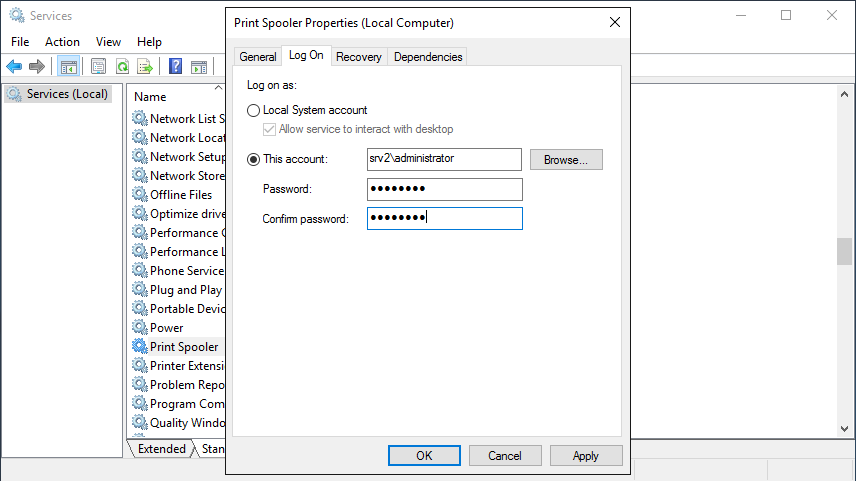

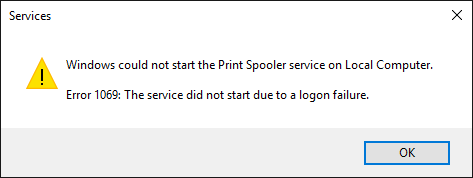

Для проверки запрета на запуск в виде сервиса надо открыть оснастку Services, выбрать любой некритичный сервис, например сервис печати (Print spooler), и попробовать запустить его от имени локального администратора.

В результате должна получиться следующая ошибка.

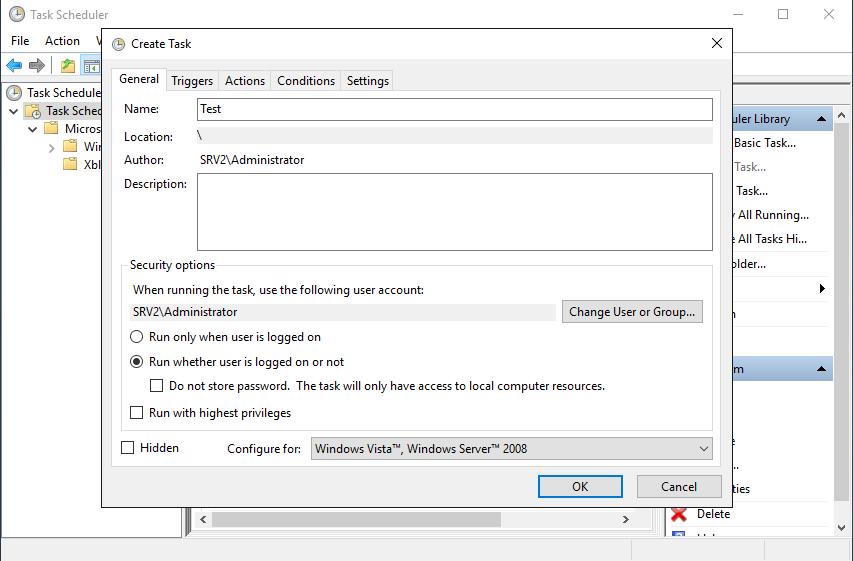

Ну и проверить запрет на запуск в виде пакетного задания можно с помощью планировщика заданий (Task scheduler). Для этого создадим в планировщике задание и укажем его запуск от имени учетной записи локального администратора.

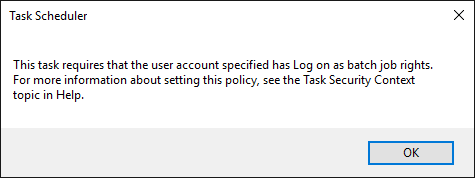

В случае успеха при сохранении задания мы получим ошибку.

В заключение некоторые важные моменты, о которых необходимо помнить:

• Если вы решили отключить встроенную учетную запись администратора, то не забудьте создать на компьютере хотя бы одного пользователя с административными правами;

• Не рекомендуется применять вышеописанные политики к контроллерам домена. Дело в том, что на контроллерах домена нет локальных учетных записей и политики применяться к учетной записи DSRM администратора. При недоступности этой учетной записи вы не сможете зайти на контроллер домена в режиме восстановления Active Directory;

• При отключении политики переименования учетной записи администратора имя пользователя может не измениться на исходное. В этом случае потребуется в политике прописать стандартное имя, подождать пока она применится, и только потом ее отключать.

Читайте также: