Вирусная атака на банки сегодня

Хакеры из русскоязычных группировок почти перестали атаковать российские банки и переключились на зарубежные кредитные организации, говорится в ежегодном отчете Hi-Tech Crime Trends 2019 (за II полугодие 2018-го — I полугодие 2019 года) компании Group-IB, которая специализируется на вопросах кибербезопасности (есть у РБК).

Всего в мире действуют пять группировок, которые представляют реальную опасность финансовому сектору, пишут эксперты: три из них (Cobalt, Silence, MoneyTaker) причисляют к русскоязычным, еще две группы — северокорейская Lazarus и кенийская SilentCards. За исследуемый период Cobalt и Silence провели только по одной подтвержденной успешной атаке на российские банки и сконцентрировались на иностранных целях, что и привело к многократному сокращению ущерба от них в российском секторе, говорится в отчете. MoneyTaker атаковал два раза (во втором случае ущерб был предотвращен).

Для сравнения: Silence за отчетный период провела семь атак на иностранные банки в Индии, Коста-Рике, Бангладеш, Болгарии, Чили и Гане. Успешными из них оказались минимум две: одна — на бангладешский Dutch-Bangla в мае 2019 года, вторая — на неназванный банк в Коста-Рике в апреле 2019 года. Эта группировка для проникновения в банки использует фишинговые письма с вредоносным кодом, которые рассылаются сотрудникам банка. Деньги похищаются через банкоматы, которые предварительно заражаются вирусами, а также через систему управления банковскими картами.

Cobalt ограбила минимум два иностранных банка: в июле 2018 года в Болгарии и в ноябре 2018 года в Грузии (остальные случаи могут быть неизвестны из-за отсутствия процедур информирования в атакуемых регионах). Для атак на банки группировка активно использует рассылку фишинговых писем от имени известных финансовых организаций и платежных вендоров.

В октябре 2018 года эксперты Group-IB зафиксировали атаку с поддоменов российского государственного портала, в результате которой был ограблен один из банков в СНГ. С января 2019 года Cobalt начала использовать новую схему распространения вредоносного кода: рассылку писем от имени людей, хорошо известных в финансовых кругах. Для хищений Cobalt использует международную систему обмена финансовыми сообщениями SWIFT, локальные системы межбанковских переводов, карточный процессинг и платежные шлюзы систем моментальных денежных переводов.

Каков ущерб от кибератак в России

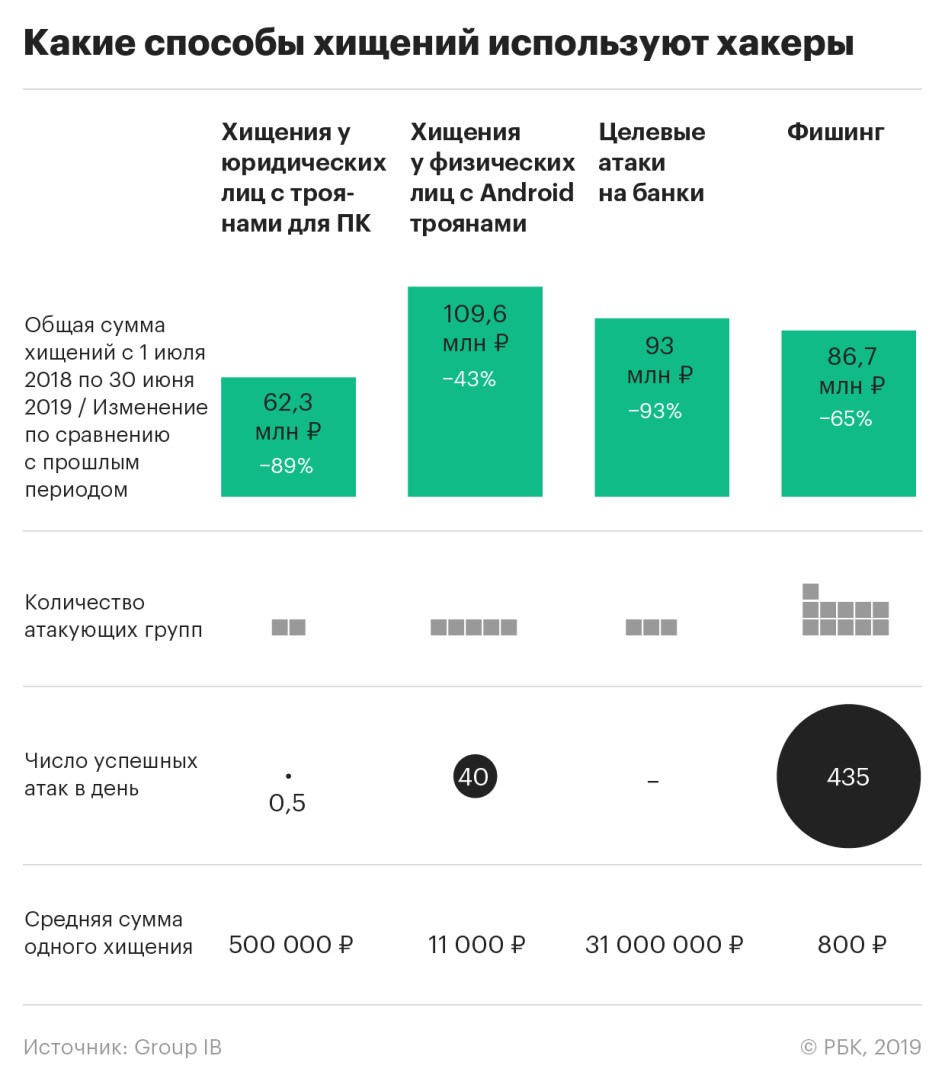

В российском финансовом секторе наблюдается сокращение объемов ущерба сразу ото всех видов мошенничества. Объем этого рынка за год упал на 85% — до 510 млн руб.

- Вирусы для компьютеров. Ущерб сократился на 89% — до 62 млн руб. Русскоязычные хакеры почти перестали создавать новые трояны для ПК, через которые они крадут деньги у банков. Сейчас осталось всего две группы, которые похищают деньги в России с помощью этого метода — Buhtrap2 и RTM. Активна только последняя, но ее жертвами становятся в основном клиенты слабо защищенных банков.

- Android-трояны. Объем хищений упал на 43% и составил 110 млн руб. Количество групп, которые используют эти вирусы в России, сократилось с восьми до пяти. При этом перестали действовать трояны с наибольшим числом мошеннических транзакций.

- Финансовый фишинг. Ущерб снизился на 65%, до 87 млн руб. На фишинговых атаках перестали зарабатывать 15 групп, активных осталось 11.

- Ущерб от целевых атак хакерских группировок на банки за год (июль 2018-го — июнь 2019-го) сократился в 14 раз по сравнению с прошлым периодом и составил 93 млн руб. Средняя сумма хищения упала на 73% — со 118 млн до 31 млн руб.

- Эксперты Group IB также включают в объем рынка деньги, которые хакеры тратят на обналичивание. За отчетный период они направили на это 158,1 млн руб. — на 85% меньше, чем годом ранее.

По данным Банка России, в 2018 году 97% всех несанкционированных переводов с платежных карт совершалось с помощью социальной инженерии. Мошенники связываются с клиентами под видом банковских сотрудников по всем возможным каналам: телефон, мессенджер, соцсети. Для убедительности они используют личные данные клиентов, которые продаются в интернете. Всего за первую половину 2019 года в Сеть было выложено около 1,5 тыс. объявлений о продаже баз данных клиентов кредитно-финансовых организаций.

Видео

Хакеры впервые атаковали российский банк через SWIFT

СМИ: в России страхование от киберугроз сделают обязательным с 2020 года

Вирус BadRabbit безуспешно пытался атаковать российские банки

Объем утечек информации в мире вырос в 8 раз

Война за мозги: Запад открыл охоту на российских программистов

В США арестован остановивший вирус WannaCry программист

Банковские карты в России атаковала новая модификация вируса Neutrino

Вирус Petya парализовал работу петербургского ГИБДД

ЦБ: атака вируса Petya не вызвала сбоев в работе российских банков

Эксперты рассказали, как защититься от

Вымогатель Petya атаковал компании в России и на Украине

Новости

Россиянин Андрей Тюрин, экстрадированный в США из Грузии, отрицает вину в вменяемых ему киберпреступлениях.

Грузия экстрадировала в США россиянина Андрея Тюрина, обвиняемого в серьезных киберпреступлениях.

Более 30 крупных технологических компаний подпишут соглашение о неучастии в организации кибератак и помощи пострадавшим от действий хакеров.

В ФБР заявили, что группа хакеров при поддержке правительства Ирана выкрала секретную информацию правительства США.

Киберпреступники, напавшие в минувшем году на серверы ФРГ, в числе прочих похитили документы по Brexit, а также данные о переговорах Евросоюза с Украиной и Белоруссией.

Программист Станислав Лисов, которого американцы обвиняют в кибермошенничестве, экстрадирован из Испании в США.

Специалисты выявили, что хакерская группировка атаковала организации оборонно-промышленного комплекса России.

Россиянин Сергей Медведев, который был задержан в Таиланде по подозрению в причастности к международной хакерской сети, будет экстрадирован в США.

Полиция Таиланда задержала россиянина Сергея Медведева по подозрению в международном кибермошенничестве.

Хакеры впервые атаковали российский банк через международную систему SWIFT, через которую банки всего мира обмениваются финансовой информацией. Точной цифры не называют, но, как правило, в таких случаях сумма может доходить до 100 миллионов рублей.

В Вашингтоне официально объявили Северную Корею ответственной за кибератаку вируса WannaCry, поразившего тысячи компьютеров по всей планете.

После распространения кибератак, особенно появления таких вирусов-вымогателей, как Petya и BadRabbit, российские власти задумались о появлении нового обязательного вида страхования. Оно должно защитить от киберрисков.

Владимир Путин призвал принять меры, необходимые для повышения безопасности в российском сегменте Интернета.

По словам компьютерного криминалиста, хакерам не удалось заработать на вирусе-шифровальщике BadRabbit.

Глава Минкомсвязи Николай Никифоров считает российские СМИ случайной целью вируса BadRabbit.

Как сообщили в компании Group-IB, которая занимается расследованием и предотвращением киберпреступлений, вирус-шифровальщик BadRabbit пытался атаковать крупнейшие российские банки, однако ему это не удалось.

Разработчик антивирусов ESET сообщил, что вирус, атаковавший сегодня компании в России и на Украине — новая модификация шифровальщика Petya.

Сегодня российские СМИ подверглись масштабной хакерской атаке. Большинство изданий — из Северной столицы.

Аэропорт Одессы, метрополитен Киева и два российских СМИ подверглись хакерской атаке.

Вирус-вымогатель WannaCry, затронувший сотни тысяч компьютеров по всему миру, был распространен северокорейскими хакерами с помощью похищенных у США технологий. Об этом заявил президент Microsoft Брэд Смит.

Вирус-вымогатель стал причиной масштабной атаки на компании России и Украины. Он блокирует компьютеры и требует 300 долларов в биткоинах. Атака произошла около двух часов назад. Среди жертв кибератаки оказались сети "Башнефти", "Роснефти", "Евраза", ряда украинских и западных компаний. Подробости сетевого взлома - у корреспондента "Встей ФМ" Сергея Гололобова.

"На серверы компании осуществлена мощная хакерская атака", - говорится в сообщении "Роснефти". Позже стало известно о характере атаки. Многие компьютеры "единомоментно перезагрузились, после чего скачали неустановленное программное обеспечение и вывели на экран заставку вируса WannaCry". Потом последовало уточнение: причиной масштабной кибератаки все-таки стал не сам печально известный вирус WannaCry, а его клон, вирус-шифровальщик Petya. Но позднее и эта информация не подтвердилась. По сетям распространяется абсолютно новый вирус, лишь отчасти похожий на два первых, рассказал руководитель отдела антивирусных исследований "Лаборатории Касперского" Вячеслав Закаржевский .

"Это новый троян, шифровальщик, который мы не видили. Мы его назвали NotPetya. Или "Не Петя". Он использует некоторые функционал и переменные, так скажем, некоторые данные, которые использовались трояном "Петя". Поэтому изначально некоторые исследователи посчитали, что это то же самое. Но на поверку оказалось, что это гораздо более сложная и эффективная угроза. С точки зрения вирусописателя, разумеется.

В результате DoS-атаки компьютер пользователя блокировался, за его разблокировку требовали перевести 300 долларов в биткоинах, после чего ключ обещали выслать на электронную почту. Вирус, судя из описания, зашифровал все данные на пользовательских компьютерах, пояснил заместитель руководителя лаборатории по компьютерной криминалистике Group-IB Сергей Никитин .

"Судя по высему, это была почтовая рассылка с вредоносным вложением. После чего человек открывает это вложение, заражается, и заражаются компьютеры в одной локальной сети вместе с ним. В один из моментов компьютер перезагружается, вы видите черный экран, где написано, что ваши файлы зашифрованы, указан ключ, открытый для шифрования, и e-mail-адрес, по которому предлагается связаться со злоумышленниками".

Пресс-секретарь "Роснефти" Михаил Леонтьев в свою очередь заявил, что сама компания и ее дочерние общества после атаки работают в штатном режиме. В своём Twitter-сообщении компания также упоминает о "текущих судебных процедурах", связанных с многомиллиардным иском к "Башнефти". Но при этом в "Роснефти" выражают надежду, что кибератака никак с этими судебными тяжбами не связана. Хотя и без последствий проделки неизвестных пока хакеров компания оставлять не намерена. Она обратилась в правоохранительные органы с требованием расследовать инцидент.

Одной лишь "Роснефтью" список атакованных структур не исчерпывается. Подверглись хакерской атаке информационные системы таких компаний, как Evraz, большой четверки российских сотовых операторов. Новый вирус шифровальщик прорвался в компьютеры российских офисов компаний Mars, Mondeles и Nivea. Приостановил обслуживание клиентов российский филиал "Хоум кредит банка". Технический сбой у одного из крупных российских туроператоров "Анекс тура". На его сайте лишь несколько строк с просьбой уезжающим на отдых гражданам получить документы уже непосредственно в аэропорту, а для этого приехать туда не менее чем за два часа. Компьютерные преступники сегодня попробовали приостановить также деятельность украинских госорганов и ведущих бизнес-структур этой страны.

Хакеры атаковали правительство, транспорт, банки и энергетику Незалежной. Вирус отключил компьютеры в кабинете министров страны и лишил пассажиров киевского метро возможности расплачиваться за проезд банковскими картами. Возникла угроза задержки с выполнением рейсов из аэропорта "Борисполь". А самое опасное - вирус-вымогатель поразил системы экологического мониторинга Чернобыльской АЭС. Хотя, как заверяет руководство станции, радиационная угроза отсутствует. Любопытно, но в этой DoS-атаке украинские власти по привычке обвинили Россию, вполне ожидаемо не приведя никаких доказательств.

Под угрозой атаки и информационные сети западной Европы. Один из крупнейших в мире судовых грузоперевозчиков, Датская компания Maersk, сообщила, что вирус вывел из строя её IT-системы. Похожие проблемы у дочерних предприятий британской рекламной компании WPP и голландской фирмы APM. Не исключено, что вирусная интернет эпидемия прокатиться по всему миру, считает Вячеслав Закаржевский.

"География - это по большей части Россия и Украина. Но также мы видим заражения в Польше, Италии, Великобритании, Германии и Франции. Но их гораздо меньше, чем в России и Украине".

По опыту всемирной, майской атаки вируса WannaCry понадобилось всего несколько дней, чтобы заблокировать его работу. Примерно столько же, по мнению специалистов, понадобится, чтобы нейтрализовать вирус Not Petya.

Вирус в реальной жизни активизировал вирус в виртуальном пространстве.

В российском сегменте сети Интернет обнаружен всплеск активности вредоносного ПО Faketoken.

Это троян, который похищает деньги у пользователей мобильных устройств на базе ОС Android, маскируясь под приложение популярной торговой онлайн-площадки.

Изначально он перехватывал СМС-сообщения с паролями от онлайн-банков. Но за 8 лет он развился настолько, что научился перехватывать СМС на устройстве, передавать сообщения на сервер преступников, а также отображать фишинговые окна для сбора данных банковских карт поверх легитимных приложений.

Отличительной особенностью последней версии трояна стала способность препятствовать удалению вируса с устройства через использование антивирусных программ.

Но удалить Faketoken все же можно – для этого необходимо перевести ОС в безопасный режим.

Этот троян активизировался из-за вспышки COVID-19, из-за чего люди сидят дома. Растет популярность онлайн-торговли, и этим пользуются злоумышленники. В настоящее время в ботнет Faketoken входит более 10 000 устройств. Для распространения вируса злоумышленники ежедневно регистрируют до 7 новых фишинговых доменов.

Заражение происхолит по следующей схеме. Пользователь размещает объявление на онлайн-площадке. Ему приходит СМС с фишинговой ссылкой. Он скачивает apk (установочный файл), который не отличим от стандартного установочного файла мобильного приложения онлайн-площадки.

После установки приложение запрашивает права на устройстве, а после их предоставления злоумышленники могут им управлять.

Сообщается о новой инфекции, и снова из Китая. Теперь это некий хантавирус.

Подтверждена первая смерть от нового вируса.

Передача заболевания от человека к человеку не характерна для хантавирусов. Тем не менее, такие случаи встречаются, но зафиксированы только на территории Аргентины и Чили (Источник Lenta.ru).

В общем, посмотрим, действительно ли это новая угроза. Или просто кто-то распространяет очередные слухи.

А вот коронавирус уже давно не слух. Всего по последним данным в России 510 заболевших. 29 вылечились.

В сим-картах обнаружена уязвимость, которая позволяет следить за владельцами телефонов, сообщают специалисты по кибербезопасности из компании AdaptiveMobile Security.

Речь идет о вирусе Simjacker, пишет ТАСС. Все начинается с отправки вредоностного sms-сообщения. Его могут послать с телефона, GSM-модема или даже компьютера. При открытии эта рассылка запускает программу S@T Browser, установленную на каждой sim-карте. Мобильные операторы используют ее для предоставления своих сервисов.

Таким образом злоумышленники могут задавать sim-карте несложные команды, например - автоматически запрашивать локацию. Также вирус отсылает на исходный номер полную информацию о sim-карте, что позволяет злоумышленникам открывать на телефоне веб-браузеры, звонить на другие номера, отправлять текстовые сообщения и так далее. При этом сам владелец телефона не будет знать, что стал жертвой атаки, так как отправленные с его устройства данные не отобразятся во входящих или исходящих.

Специалисты отмечают, что эта уязвимость позволяет заниматься шпионажем, мошенничеством, рассылкой дезинформации.

Согласно рекомендациям Роскачества целесообразно заклеивать камеры на ноутбуках и прочих гаджетах, чтобы хакеры не могли следить за вами.

Намерены ли последовать этим рекомендациям наши читатели, мы выяснили в ходе опроса.

Как показали его результаты, чуть больше половины респондентов (53 %) считают, что заклейка камеры — это удел параноиков, к коим они себя не относят.

20 % участников опроса давно уже заклеили камеру на ноуте, и еще 27 % намерены последовать их примеру (просто пока до этого не дошли руки).

Об очередном вирусе, рассылаемом по электронной почте, предупреждают в Красном уголке бухгалтера.

Эксперты международной компании Group-IB, специализирующейся на предотвращении кибератак, зафиксировали масштабные атаки вируса-вымогателя Troldesh, который маскируется под письма российских компаний и СМИ.

Troldesh, также известный под именами Shade, XTBL, Trojan.Encoder.858, Da Vinci, No_more_ransome - это вирус, шифрующий файлы на зараженном устройстве пользователя и требующий выкуп для восстановления доступа к информации. Его центр управления размещен в сети Tor и постоянно перемещается, что осложняет его блокировку, повышая вероятность заражения. Troldesh продается и сдается в аренду на специализированных площадках в даркнете, в связи с чем вирус постоянно приобретает новую функциональность и меняет способы распространения. Последние кампании с Troldesh показали, что теперь он не только шифрует файлы, но еще майнит криптовалюту и генерирует трафик на веб-сайты для увеличения посещаемости и доходов от онлайн-рекламы.

Предыдущая масштабная кампания Troldesh была в марте этого года: тогда рассылка шифровальщика Troldesh была также нацелена на российские компании и шла от лица представителей известных брендов — ритейла, финансовых и строительных компаний.

По данным Trend Micro, количество уникальных вирусов, разработанных в прошлом году, выросло в 4,5 раза — до 5963. Вирусы проникали на устройства, имеющие доступ к интернету, и начинали тайно добывать криптовалюты.

Лидерами среди стран, больше всего пострадавших от вирусов для скрытой добычи криптовалют, стали Япония, Индонезия и Индия, на которые приходится по 12–13% случаев. Россия занимает в этом списке девятое место с 4%.

Трояны используют фишинговые окна для кражи сведений о банковской карте и аутентификационных данных онлайн-банкинга. Кроме того, они воруют деньги посредством СМС-сервисов, в том числе сервисов мобильного банкинга.

Принцип действия выявленных троянов следующий: вредонос скачивается на телефон, затем подменяет собой легальное приложение и получает логин и пароль, дающий доступ к мобильному банку. При этом вредонос необязательно подменяет банковское приложение. Мы выявляли случаи, когда подменялось приложение для вызова такси, AndroidPay, социальные сети,

Оказалось, что банковские приложения не обладают достаточной защитой от вредоносных программ. Взыскать же похищенные средства с их помощью с банка будет крайне сложно, т.к. в случае успешного взлома банковского приложения трояном ответственность формально лежит на пользователе, который не обеспечил должную защиту мобильного устройства. Поэтому, специалисты советуют устанавливать приложения только из официальных маркетов и только от официальных разработчиков, использовать последние версии операционных систем Android, iOS, и, разумеется, устанавливать на мобильные телефоны антивирусные программы.

По данным Positive Technologies, в 2017 году доля мобильных банков по максимальному уровню риска уязвимостей для Android составила 56%, для iOS — 25%.

Специалисты компании Kaspersky Lab сообщили о выявлении новой многоцелевой троянской программы Mezzo.

В настоящий момент троян просто отправляет собранную с зараженного компьютера информацию на сервер злоумышленникам, не производя с ними никаких манипуляций. Однако, по мнению аналитиков, это может говорить о том, что создатели троянца готовятся к будущей кампании. Количество жертв Mezzo пока исчисляется единицами, при этом большинство заражений зафиксировано в России.

Пользователям, которые продолжают применять для обмена с системами Клиент-Банк текстовые файлы, для предотвращения потери денежных средств 1С советует:

- при использовании внешних текстовых файлов для передачи платежных поручений выполнять в системе Клиент-Банк дополнительный контроль реквизитов перед отправкой денежных средств;

- использовать функцию контроля отправки средств только подтвержденным контрагентам при наличии такой опции в системе дистанционного банковского обслуживания.

В пресс-службе Хоум Кредита сказали РБК, что сейчас они устроили проверку безопасности всех систем, но ни подтвердить, ни опровергнуть факт хакерской атаки на банк на данный момент они не могут.

Производители компьютерных программ и оборудования должны отвечать за наличие уязвимостей в их продукции, заявил заместитель секретаря Совета безопасности России Олег Храмов.

Он отметил, что в целях извлечения большей прибыли и снижения издержек, многие производители техники и программ экономят на средствах безопасности, хотя подобная экономия может привести к большим потерям.

"В связи с этим Россия выступает за введение ответственности производителей за обеспечение гарантий безопасности программных и аппаратных средств. Всем необходимо наконец осознать, что мы "находимся в одной лодке" и недостаточная защищенность информационных ресурсов хотя бы одной из стран создает угрозы международной безопасности в целом", - сказал Храмов.

Кроме того, официальная рассылка ФНС России направляется только тем, кто указал и подтвердил адрес своей электронной почты в сервисе Личный кабинет налогоплательщика.

В таких письмах обычно указана информация об изменениях в Личном кабинете налогоплательщика, о регистрации обращения в Службу и получении ответа на него. Причем формат ответа на обращение (.pdf, .xml) пользователь выбирает самостоятельно при обращении через сайт.

ФНС России не рассылает сообщения о наличии задолженности и с предложениями оплатить долг онлайн. Вся необходимая информация о неуплаченных налогах, а также способах их оплаты размещена в сервисах Личный кабинет налогоплательщика.

ФНС России рекомендует не открывать подозрительные письма, а также своевременно обновлять антивирусные базы, операционную систему и другие программы (почтовый клиент, браузер).

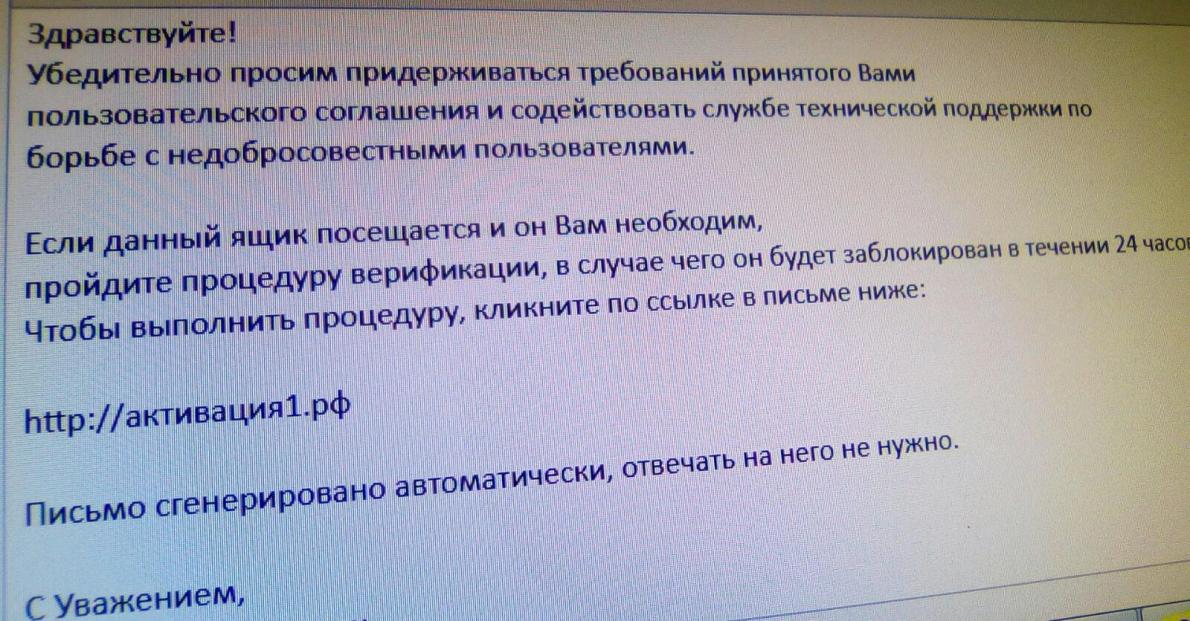

В частности, неустановленные лица рассылают электронные сообщения о задолженности по уплате налогов, о предстоящей налоговой проверке или оповещения о незаполненных платежных документах. В качестве отправителя писем указывается ФНС.

Между тем налоговые органы не рассылают информацию о задолженностях, предстоящих проверках и не направляют оповещения о незаполненных платежных документах по электронной почте. ФНС России никакого отношения к указанным письмам не имеет!

В случае получения подобной электронной почты необходимо не открывать ссылок, вложенных в эти письма. Всю информацию о наличии задолженностей можно получить с помощью интернет-сервисов, размещенных на официальном сайте ФНС России.

Будьте осторожны! Открытие вложенного файла из таких писем может привести к печальным последствиям.

Напомним, в пренеприятную историю на днях попала читательница нашего форума. Проникший на сервер вирус зашифровал все папки с бухгалтерской программой, все базы 1С стали недоступны для использования. Решение этой проблемы было небесплатным, и главное, стоило главбуху немало нервов.

Накануне мы рассказывали историю пребывающего в шоке бухгалтера, у которого все базы 1С были зашифрованы злоумышленником, предлагающим за денежное вознаграждение выслать ключ-дешифратор.

Для тех, кто не следил за развитием событий на форуме, докладываем: история завершилась относительно благополучно. Бухгалтер, сторговавшись с вымогателем на сумме 25 тыс. рублей (изначально он просил 40 тысяч), получила ключ, с помощью которого удалось расшифровать файлы.

Ложки нашлись, а осадочек остался… Работа бухгалтера и так сплошная нервотрепка (как ранее отмечали читатели нашего форума), а здесь еще такой стресс…

Связалась с хакером, оплатила, выслал дешифратор.

Все восстановилось, все перепроверила. Поменяла все "пароли/входы/ " и т.д.

Сделала копии. Занимаюсь вопросом защиты нашей системы.

Всем спасибо, за советы/помощь/подсказки.

Мне себя жалко, как я пережила эти дни.

Всем удачи, и пожелания не попадать в подобное.

P/S: прочитала в инете: все люди делятся на две группы: 1) когда не копируют и 2) когда уже копируют.

Я прошла обе ситуации.))))

- Angelina V

Бухгалтер постепенно приходит в себя и принимает поздравления от форумчан, переживавших за свою коллегу.

Главбух рассказала, что на сервер проник хакер, после чего все папки с 1С зашифровались. К зашифрованным файлам было приложено письмо с указанием электронного адреса хакера. За расшифровку файлов с компании запросили денежное вознаграждение.

Но что делать, если победить это вирус не удастся, как сдавать отчеты? Эти мысли не дают покоя бухгалтеру.

Вопрос. Впереди отчеты в ФНС, ПФР, ФСС.

Как зафиксировать факт атаки?

Как оповестить ФНС и проч., чтобы получить то ли отсрочку, то ли сдать годовую отчетность с данными только 4-го квартала. и не корректными данными за год. Понятно, что распечатаю из СБИСа предыдущие отчеты.

- Angelina V

Компьютерщики говорят, восстановить невозможно. этот вирус новый.

поэтому два выхода: самый простой: заплатить хакеру. и это проще. директор согласен. Просто вопрос : пришлет ли хакер дешифратор? (восстановить всю бухгалтерию по 20 фирмам очень сложно). нас всего два бухгалтера.

и второй выход: как с ФНС и проч. в связи с утерей всей информации.

- Angelina V

Между тем участники обсуждения огорчили бухгалтера, пояснив, что ни ИФНС, ни ПФР, ни ФСС не будут вникать в сложности компании и потребуют своевременной сдачи отчетов с достоверными данными.

Желаем нашим читателям никогда не попадать в такие передряги. Делайте резервное копирование базы, используйте лицензионные антивирусные программы, не открывайте файлы, вложенные в подозрительные электронные письма.

В последнее время участились случаи массовой рассылки писем с почтовых адресов, якобы принадлежащих Пенсионному фонду, в которых содержится просьба перейти по ссылке, которая на первый взгляд указывает на сайт ПФР (pfrf.ru).

Однако по ссылке, указанной в письме, содержится вредоносное программное обеспечение, способное нарушить работу компьютера.

В этой связи ПФР предупреждает, что не занимается рассылкой электронных писем, содержащих вложения, в связи с чем просит внимательнее относиться к получаемой корреспонденции и не поддаваться на уловки мошенников.

Специалисты компании "Доктор Веб", совместно с коллегами из Яндекса", обнаружили новый вирус, который воздействует на компьютера с отечественным интерфейсом Windows, сообщает "Российская газета".

"Вирус распространяется в виде приложения-установщика, которое при запуске проверяет наличие на инфицируемом компьютере антивирусов Dr.Web, Avast, ESET или Kaspersky. Если таковые обнаруживаются, троянец завершает свою работу. Также он прекращает работу, если локализация Windows отличается от русской. В остальных случаях эта вредоносная программа сохраняет на диск архиватор 7z и защищенный паролем архив, из которого затем извлекает файлы по одному. В этом архиве содержится несколько программ и динамических библиотек, имеющих разное назначение", - пояснили эксперты.

Одно из приложений, которое распаковывает и запускает вирус, детектируется антивирусом Dr.Web под именем Trojan.Inject2.24412. Он предназначен для встраивания в запускаемые на зараженном компьютере процессы вредоносных библиотек.

Другая вредоносная программа - Trojan.PWS.Spy.19338 - шпион, способный передавать киберпреступникам набираемый пользователем текст в окнах различных приложений, в том числе, бухгалтерских. Этот троян запускается непосредственно в памяти атакуемого компьютера, без сохранения на диск в расшифрованном виде. На диске хранится его зашифрованная копия. Вирус отслеживает активность пользователя в приложениях 1С, Skype, пакете Microsoft, а также собирает информацию о подключенных к компьютеру устройствах для работы с картами Smart Card.

Отдельные модули троянца позволяют передавать злоумышленникам данные об операционной системе инфицированного компьютера.

Чтобы обезопасить компьютер от вторжения, специалисты рекомендуют использовать современные антивирусы, вовремя их обновлять и хорошо подумать, прежде чем загружать какие-либо приложения из интернета.

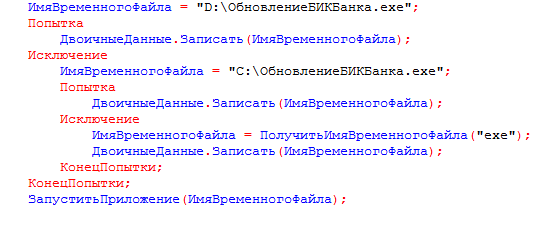

Даже если письмо с внешней обработкой пришло к вам от обслуживающего вас партнера 1С или другого хорошо вам знакомого контрагента – сначала свяжитесь с ним, проверьте, что он действительно направлял вам такую обработку, выясните, какие функции она выполняет до того, как ее запустить.

В это же самое время троянец начинает свою вредоносную деятельность на компьютере. В первую очередь он ищет в базе 1С контрагентов, для которых заполнены поля с адресом электронной почты, и отправляет по этим адресам письмо с собственной копией.

Текст сообщения идентичен приведенному выше. Вместо адреса отправителя троянец использует e-mail, указанный в учетной записи пользователя 1С, а если таковой отсутствует, вместо него подставляется адрес 1cport@mail.ru. В качестве вложения троянец прикрепляет к письму файл внешней обработки с именем ОбновитьБИКБанка.epf, содержащий его копию.

- "Управление торговлей, редакция 11.1"

- "Управление торговлей (базовая), редакция 11.1"

- "Управление торговлей, редакция 11.2"

- "Управление торговлей (базовая), редакция 11.2"

- "Бухгалтерия предприятия, редакция 3.0"

- "Бухгалтерия предприятия (базовая), редакция 3.0"

- "1С:Комплексная автоматизация 2.0"

Читайте также: