Вирусами скрывающими свое присутствие

Как вирусы скрывают свое присутствие в системе?

Основная задача вируса - распространение. И поэтому вирусу необходимо как можно дольше скрывать свое присутствие в системе, ведь чем дольше он будет оставаться незамеченным, тем дальше он сможет распространиться.

Вирусы скрывают свое присутствие по-разному.

Одни вирусы проявляются не сразу, а через некоторое время, давая возможность самому себе как можно больше размножиться. Под проявлением вируса в данном случае подразумеваются действия вируса, по которым даже неопытный пользователь может почувствовать что-то неладное. Это, например, такие явные проявления вируса, как исполнение какой-нибудь мелодии или вывод на экран монитора какого-нибудь сообщения или рисунка. Отформатировать диск или испортить загрузочный сектор сразу же при первом заражении также “невыгодно” вирусу, ведь на этом заканчивается и его “жизнь”. Поэтому многие вирусы ставят такие свои деструктивные действия в зависимость от каких-либо определенных условий. Например:

а) многие вирусы проявляются в один или некоторые определенные дни;

б) другие вирусы ставят свое проявление в зависимость от случайностей всевозможного рода. Например, только если значение минут таймера меньше N ; или проверяет отсутствие ввода с клавиатуры в течение N минут; v ногие загрузочные вирусы любят уничтожать секторы дисков, вычисляя вероятность (1/8 или 1/16 );

в) иногда авторы вирусов ставят счетчики на количество нажатий на клавиши, на количество зараженных файлов или секторов и в зависимости от их значений обнаруживают свои вирусы.

Авторы вирусов заменяют некоторые компоненты операционной системы, например, прерывания, драйверы так, что программа-вирус становится невидимой для других программ. Такие вирусы называются вирусами-невидимками, или стелс-вирусами (Stealth - невидимка ).

Stealth-вирусы всегда резидентны. Резидентный модуль перехватывает обращение операционной системы к пораженным файлам или секторам дисков и “подставляет” вместо них исходные объекты.

Так Stealth-вирусы скрываются от опытного пользователя и многих антивирусных средств, которые осуществляют ранний поиск вирусов по изменениям длин файлов контрольных сумм и содержимого загрузочных секторов.

Необходимо заметить, что Stealth-вирус невидим только тогда, когда его резидентный модуль находится в оперативной памяти компьютера.

Для того, чтобы затруднить обнаружение, некоторые вирусы шифруют свой код.

С понятием компьютерного вируса тесно связано другое понятие - сигнатура.

Сигнатура - это фрагмент кода, встречающийся во всех копиях вируса и только в них. Сигнатура однозначно определяет наличие или отсутствие вируса.

Очевидно, что для поиска тела вирусов на дисках антивирусными средствами невозможно (не хватит памяти!) хранить полные коды программ-вирусов. Поэтому разработчики антивирусных средств поступают следующим образом: для поиска вирусов они хранят их сигнатуры. Такой поиск кодов вирусов называется сигнатурным поиском.

Простейшая техника шифрования выглядит следующим образом: каждый раз, когда вирус заражает новую программу, он зашифровывает свой собственный код, используя новый ключ. Ключ шифрования зависит от заражаемого файла (например, его имени или длины). В результате два экземпляра одного и того же вируса могут значительно отличаться друг от друга, и даже иметь различную длину! Это затрудняет обнаружение вируса с помощью сигнатурного поиска. Ведь зашифрованный код уже не имеет той же сигнатуры.

Шифрующиеся вирусы при получении управления первым делом расшифровывают свой код с помощью процедуры расшифровки, а затем выполняют все остальные действия.

Шифрующиеся вирусы называют иногда вирусами-”призраками”.

Все дальнейшие усовершенствования алгоритмов вирусов уже продиктованы выживанием вирусов при работе под всевозможными антивирусными средствами.

Шифрующиеся вирусы скрывают сигнатуру своего кода. Но ведь зашифрованный код должен быть расшифрован перед выполнением, следовательно, необходима процедура-дешифровщик, которая сама не может быть зашифрована, так как выполняется перед основным кодом вируса. Дешифровщик содержит специфический код и имеет достаточный размер для того, чтобы служить сигнатурой. Этим и пользуются антивирусные программы, применяющие в качестве сигнатуры код процедуры расшифровки.

Авторы вирусов на такой подход ответили полиморфными вирусами. Эти вирусы для шифрования используют не только разные ключи, но и разные процедуры шифрования (соответственно, дешифрования). Два экземпляра такого вируса не имеют ни одной совпадающей последовательности кода!

Вирусы, которые благодаря использованию разных расшифровщиков, могут полностью изменять свой код, называются полиморфными вирусами (polymorphic).

Эти вирусы дополнены генераторами расшифровщиков. Такой генератор создает для каждой новой копии вируса свой собственный расшифровщик, отличный от всех остальных, но выполняющий ту же функцию. Это достаточно сложно. Такие задачи относятся уже к автоматизации программирования.

Первый полиморфный вирус был написан в США Марком Вошборном (Mark Washburn) в качестве экспериментального. Он получил название “V2Px”, или “V-1260”, и хотя не был распространен как вирус, послужил примером для авторов вирусов.

Авторы компьютерных вирусов “вывели” самые современные виды вирусов, в которых нет ни одного постоянного БИТА информации.

Это достигается перестановкой команд расшифровщика, разбавлениями ничего не значащими командами типа NOP, STI, CLI, STC, CLC и т.д. и т.п. В результате в начале файла, зараженного подобным образом, идет набор бессмысленных на первый взгляд команд, и среди них изредка проскальзывают рабочие команды.

На настоящий момент известно огромное количество полиморфных вирусов. Казалось бы, что полиморфные вирусы реализовывают сложные алгоритмы, поэтому их написание под силу только высококвалифицированным специалистам.

Как создаются MtE - вирусы?

Но, к сожалению, в настоящее время создавать полиморфные вирусы могут не только специалисты с высокой квалификацией.

В 1991 г. в Болгарии самым известным автором вирусов, именующим себя Dark Avenger (Черный Мститель), был разработан алгоритм создания полиморфных вирусов. Это очень сложный алгоритм, который порождает дешифровщики, абсолютно непохожие друг на друга. Их размер колеблется в диапазоне от 0 до 512 байт, а в теле могут встречаться практически все команды процессора. Этот алгоритм его автор назвал Mutation Engine (машина мутаций), сокращенно он называется MtE или DAME ( Dark Angel MuTation Engine ).

Вирусы с подключенным к ним молулем MtE для порождения дешифровщиков, называют MtE - вирусами. Это полуавтоматические вирусы.

Вслед за Mutation Engine появилось еще несколько средств разработки полиморфных вирусов. В Казани был создан AWME (Anti WEB Mutation Engine). А вот названия зарубежных разработок полиморфных вирусов:

· CLME ( Crazy Lord Mutation Engine ),

· DSCE ( Dark Slayer Confusion Engine ),

· GCAE ( Golden Cicada Abnormal Engine ),

· NED ( NUKE Encription Device ),

· SMEG ( Simulated Metamorfic Encri p tion Generator ),

· TPE ( Trident Polymorfic Engine ),

· VICE ( Virogen’s Irreguar Code Engine ).

Даже по количеству автоматизированных разработок для создания полиморфных вирусов становится очевидным широкое распространение полиморфных вирусов.

В современных условиях выживают и распространяются только сложные вирусы, которые используют все известные возможности для внедрения в компьютерные системы и для того, чтобы скрыть свое присутствие.

Обычно такие вирусы не ограничиваются заражением файлов одного типа. Файлово-загрузочные вирусы распространяются как через выполнимые файлы, так и через загрузочные секторы дискет и жестких дисков, одновременно поражая файлы и секторы. При этом они еще, как правило, размещают резидентный модуль в оперативной памяти.

А для того, чтобы достичь наибольшей неуязвимости, вирусы комбинируют и все известные методы маскировки: от менее опытных пользователей и одного вида антивирусных средств скрываются, используя Stealth-технологию, от более опытных пользователей и более мощных антивирусных средств - реализовывая полиморфные механизмы.

При этом иногда возникают такие сложные комбинации всех этих способов, что результатом является мощный вирус, производящий массовое заражение.

![]()

Задание #1

Компьютерная сеть, охватывающая сравнительно небольшую территорию или группу зданий, называется …

Выберите один из 4 вариантов ответа:

Задание #2

Стандартизованный способ записи адреса ресурса (файла) в сети Интернет выполняется на основе …

Выберите один из 4 вариантов ответа:

Задание #3

Вирусами, скрывающими свое присутствие, подставляя вместо своего тела незараженные участки программного кода, являются …

Выберите один из 4 вариантов ответа:

3) паразитические вирусы

4) сетевые черви

Задание #4

Степень сжатия при архивации определяется …

Выберите один из 4 вариантов ответа:

1) отношением размера упакованного файла к размеру исходного

2) размером исходного файла

3) размером упакованного файла

4) в зависимости от количества обрабатываемых файлов

Задание #5

Способ описания конфигурации компьютерной сети, определяющий схему расположения и соединения сетевых устройств, называется …

Выберите один из 4 вариантов ответа:

1) сетевым протоколом

2) сетевой топологией

3) сетевым трафиком

4) сетевым интерфейсом

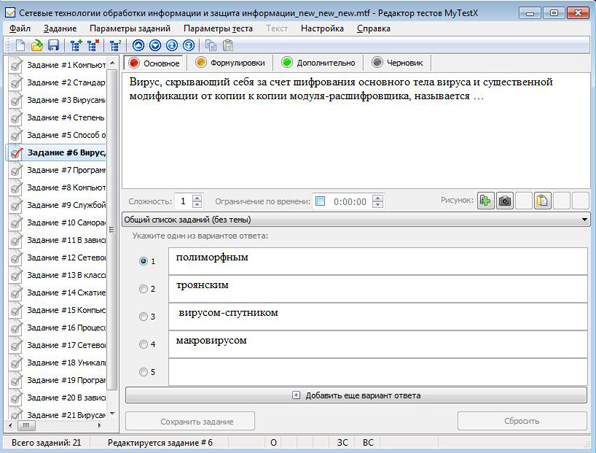

Задание #6

Вирус, скрывающий себя за счет шифрования основного тела вируса и существенной модификации от копии к копии модуля-расшифровщика, называется …

Выберите один из 4 вариантов ответа:

Задание #7

Программой, не относящейся к архиваторам, является …

Выберите один из 4 вариантов ответа:

Задание #8

Компьютерные сети, объединяющие территориально рассредоточенные компьютеры, возможно находящиеся в различных странах, называются …

Выберите один из 4 вариантов ответа:

Задание #9

Службой глобальной сети Интернет, предоставляющей доступ к гипертекстовой информационной системе, является …

Выберите один из 4 вариантов ответа:

Задание #10

Самораспаковывающийся архивный файл имеет расширение …

Выберите один из 4 вариантов ответа:

Задание #11

В зависимости от используемой среды передачи данных в компьютерных сетях выделяют типы сетей …

Выберите один из 4 вариантов ответа:

1) проводные, беспроводные

2) ячеистая, кольцевая, общая шина, звезда

3) глобальные, региональные, локальные

4) одноранговые, многоранговые

Задание #12

Сетевой протокол IP (Internet Protocol) представляет собой …

Выберите один из 4 вариантов ответа:

1) протокол, предназначенный для передачи файлов со специального файлового сервера на компьютер пользователя

2) протокол межсетевого взаимодействия, отвечающий за адресацию при передаче данных

3) протокол, предназначенный для передачи электронной почты в сетях

4) протокол передачи данных в виде гипертекстовых сообщений

Задание #13

В классификации компьютерных вирусов по среде обитания условно выделяют …

Выберите один из 4 вариантов ответа:

1) простейшие, черви, стелс-вирусы, полиморфные, троянские

2) резидентные, нерезидентные

3) неопасные, опасные, очень опасные

4) файловые, загрузочные, сетевые

Задание #14

Сжатие папки, файла или группы файлов без потери данных называется …

Выберите один из 4 вариантов ответа:

Задание #15

Компьютерные вирусы, которые внедряются в программы и обычно активируются при их загрузке, называются …

Выберите один из 4 вариантов ответа:

Задание #16

Процесс преобразования информации, хранящейся в файле, к виду, при котором уменьшается избыточность ее представления, называется …

Выберите один из 4 вариантов ответа:

Задание #17

Сетевой протокол TCP (Transmission Control Protocol) является …

Выберите один из 4 вариантов ответа:

1) одним из основных сетевых протоколов, предназначенным для управления передачей данных в сетях

2) сервисной системой, при помощи которой можно общаться по сети в режиме реального времени

3) сетевым протоколом, позволяющим компьютерам автоматически получать IP-адрес в динамическом режиме

4) протоколом удаленного доступа к узлам сети

Задание #18

Уникальный сетевой IP-адрес узла в компьютерной сети имеет длину …

Выберите один из 4 вариантов ответа:

Задание #19

Программой, не относящейся к антивирусным средствам, является …

Выберите один из 4 вариантов ответа:

1) avast! Home Edition

2) FineReader Home Edition

3) Kaspersky Internet Security

4) Dr.Web Security Suite

Задание #20

В зависимости от территориального расположения абонентских систем выделяют типы компьютерных сетей …

Выберите один из 4 вариантов ответа:

1) клиент-сервер, одноранговые

2) сети хранения данных, серверные фермы

3) ячеистая, кольцевая, общая шина, звезда

4) глобальные, региональные, локальные

Задание #21

Вирусами, скрывающими свое присутствие, подставляя вместо своего тела незараженные участки программного кода, являются …

Выберите один из 4 вариантов ответа:

В общем случае за обнаружение присутствия вирусов на компьютере должны отвечать антивирусы - специальные программы, способные быстро и эффективно не только обнаруживать, но и обезвреживать вредоносные программы. Однако известно, и тому есть объективные причины, что ни один антивирус не обеспечивает полную защиту от всех вредоносных программ. Следовательно, хоть и маловероятно, но возможно заражение компьютера, даже если на нем установлен антивирус . При отсутствии антивируса, вероятность проникновения на компьютер вредоносных программ многократно возрастает.

Если компьютер заражен неизвестным вирусом, обычной практикой является самостоятельное обнаружение подозрительных файлов и отправка их на исследование в одну или несколько антивирусных компаний, как правило в ту, антивирус которой установлен на компьютере. Там эти файлы анализируют и при выявлении действительно неизвестного вируса или модификации вируса, выпускается обновление антивирусных баз, позволяющее обнаруживать и удалять этот вирус .

Но чтобы отправить подозрительные файлы на анализ , нужно сначала эти файлы найти. А чтобы всерьез заняться поиском, нужно иметь основания для подозрений в том, что компьютер заражен. Для этого нужно знать, какие особенности функционирования компьютера могут быть проявлениями вредоносных программ.

Не все вредоносные программы стремятся скрыть свое присутствие на компьютере. Некоторые ведут себя весьма активно: выводят на экран сообщения, открывают страницы веб-сайтов и т. п. Такие проявления логично назвать явными.

Другие вредоносные программы специальных сообщений не выводят, но могут провоцировать разного рода сбои в работе компьютера или прикладных программ. Например, одним из признаков попытки проникновения червя Sasser является появление на экране сообщения о сбое в процессе lsass.exe, в результате чего система будет перезагружена (см. рисунок 3.1).

Многие вредоносные программы пытаются отключить или полностью удалить антивирус , другие блокируют доступ к веб-серверам антивирусных компаний, чтобы сделать невозможным обновление антивирусных баз. Соответственно, если антивирус вдруг ни с того, ни с сего перестал запускаться, либо перестали открываться сайты антивирусных компаний при том, что в целом доступ в Интернет работает нормально, это могут быть проявления вирусов. Такого рода проявления будут называться косвенными.

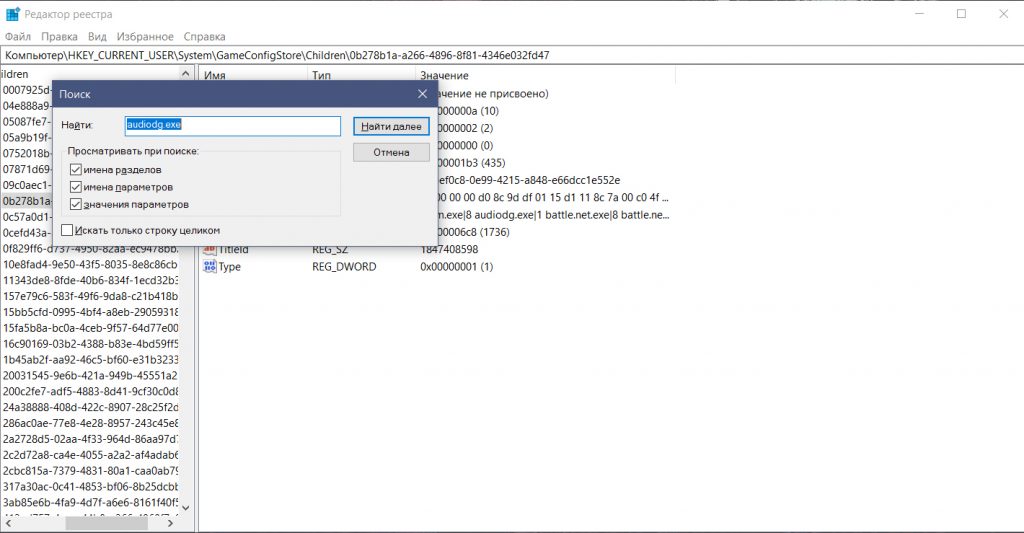

Наконец, есть вирусы, которые никак не выдают своего присутствия на компьютере, не выводят сообщений и не конфликтуют с другими приложениями. Их проявления незаметны на первый взгляд и могут состоять в наличии дополнительных процессов в памяти, в сетевой активности, в характерных изменениях системного реестра Windows . Такие проявления будут называться скрытыми.

Таким образом проявления вредоносных программ можно условно разбить на три группы по тому, насколько легко их обнаружить:

- Явные - вредоносная программа самостоятельно проявляет заметную активность

- Косвенные - другие программы начинают выводить сообщения об ошибках или вести себя нестандартно из-за присутствия на компьютере вируса

- Скрытые - ни явных, ни косвенных проявлений вредоносная программа не имеет

Имеет смысл обсудить все три группы проявлений подробнее и на конкретных примерах.

Характерны для троянских и в особенности для рекламных программ. Это и понятно, т. к. основным признаком вирусов и червей является способность к заражению, для реализации которой необходимо время. Если сетевой червь при проникновении на компьютер сразу же себя обнаружит, пользователь сможет отключить компьютер от сети, воспрепятствовав дальнейшему распространению вредоносной программы.

Напротив, троянские программы пишутся для выполнения какой-то конкретной вредоносной функции и скрытность им нужна в большей степени на этапе проникновения. Впрочем все зависит от типа трояна. С рекламными модулями все совсем просто: их основная цель - привлечение внимания к объекту рекламы (веб-сайту, программе и др.), а привлечь внимание, значит обнаружить свое присутствие.

В настоящее время явные проявления, как правило, так или иначе связаны с сетью Интернет.

Изменение стартовой страницы браузера, изменение стандартной страницы поиска, несанкционированное открытие новых окон, ведущих на определенные сайты - все это может быть следствием присутствия в системе вредоносной программы.

Иногда к аналогичным эффектам может приводить выполнение вредоносного скрипта на одном из посещенных сайтов. В таком случае новые программы на компьютер не проникают, а настройки браузера с большими или меньшими усилиями можно восстановить и полностью решить проблему. Во всяком случае до следующего посещения сайта с вредоносным скриптом.

Если же после восстановления настроек они снова меняются при следующем запуске браузера или после перезагрузки компьютера, значит причина изменений - наличие на компьютере вредоносной программы.

Подобное поведение характерно для рекламных модулей, принудительно завлекающих пользователей на сайт, рекламирующий какую-либо продукцию. А также для троянских программ, которые направляют пользователя на сайты, содержащие другие вредоносные программы.

После установки в системе троянская или рекламная программа выводит на экран сообщения о том, что на компьютере обнаружены вредоносные или рекламные программы. Такие сообщения обычно сделаны похожими на стандартные служебные сообщения Windows и снабжены гиперссылками или кнопками для перехода на веб-сайт, с которого якобы можно загружать программу для обнаружения и удаления нежелательных модулей.

Несмотря на то, что проявления достаточно явные - сообщения на экране, в силу их маскировки под служебные сообщения, пользователь не всегда догадывается, что это результат работы вредоносных программ и в результате попадает на те же рекламные или вредоносные сайты, но уже сам.

Не так давно получили распространения особые вредоносные программы - утилиты дозвона . Эти утилиты без санкции пользователя и игнорируя настройки пытаются установить модемное соединение с Интернетом через дорогую телефонную линию или дорогого провайдера. В результате владелец компьютера получает счет на внушительную сумму.

Следовательно, признаком заражения может быть несанкционированные попытки компьютера соединиться с Интернетом по модему.

И снова здравствуйте.

Тема сегодняшней статьи компьютерные вирусы. Виды компьютерных вирусов, принципы их работы, пути заражения компьютерными вирусами.

Что вообще такое компьютерные вирусы.

Виды вредоносных программ.

Разделить вредоносные программы можно на два основных вида.

Вирусы и черви.

Но он явно попал не через интернет а скорее всего через пиратский диск. Суть его работы была таковой — он создавал будто бы копию каждой папки в компьютере или на флешке. Но на самом деле он создавал не похожую папку а exe файл. При нажатии на такой exe файл он распространялся ещё сильнее по системе. И вот было только избавишься от него, придешь к другу с флешкой, скинуть у него музыку а возвращаешься с зараженной таким червем флешку и снова приходилось его выводить. Наносил ли этот вирус какой то ещё вред системе я не знаю, но вскоре этот вирус прекратил своё существование.

Основные разновидности вирусов.

Пути заражения компьютерными вирусами.

Основные пути заражения.

— Уязвимость операционной системы.

— Уязвимость в браузере

— Качество антивируса хромает

— Глупость пользователя

— Сменные носители.

Уязвимость ОС — как бы не старались клепать защиту для ОС со временем находятся дыры безопасности. Большинство вирусов пишется под windows так как это самая популярная операционная система. Лучшая защита это постоянно обновлять вашу операционную систему и стараться использовать более новую версию.

Браузеры — Здесь происходит за счёт уязвимостей браузеров, особенно если они опять же старые. Лечится так же частым обновлением. Так же могут быть проблемы если вы качаете плагины для браузера со сторонних ресурсов.

Антивирусы — бесплатные антивирусы которые имеют меньший функционал в отличие от платных. Хотя и платные не дают 100 результата в защите и дают осечки. Но желательно иметь всё же хотя бы бесплатный антивирус. Я уже писал про бесплатные антивирусы в этой статье.

Глупость пользователя — клики по баннерам, переходи по подозрительным ссылкам из писем и тд, установка софта из подозрительных мест.

Сменные носители — вирусы могут устанавливаться автоматически с зараженных и специально подготовленных флешек и прочих сменных носителей. Не так давно мир услышал про уязвимость BadUSB.

Виды заражаемых объектов.

Файлы — Заражают ваши программы, системные и обычные файлы.

Загрузочные секторы — резидентные вирусы. Заражают как понятно из названия загрузочные сектора компьютера, приписывают свой код в автозагрузку компьютера и запускаются при запуске операционной системе. Порою хорошо маскируются что трудно убрать из автозагрузки.

Макрокоманды — Документы word, excel и подобные. Использую макросы и уязвимости средств Microsoft office вносит свой вредоносный код в вашу операционную систему.

Признаки заражения компьютерными вирусами.

Не факт что при появлении некоторых из этих признаков означает наличие вируса в системе. Но если они имеются рекомендуется проверить свой компьютер антивирусом или обратиться к специалисту.

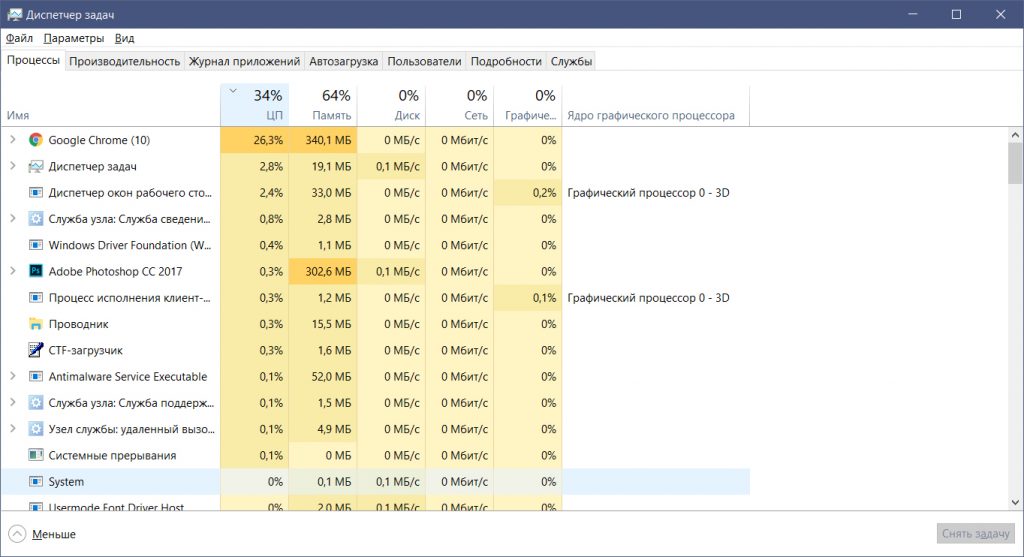

Один из распространенных признаков — это сильная перегрузка компьютера. Когда у вас медленно работает компьютер, хотя у вас ничего вроде бы не включено, программ которые могут сильно нагружать компьютер. Но если у вас антивирус заметьте антивирусы сами по себе нагружают компьютер очень хорошо. А в случае отсутствия такого софта который может грузить то скорее тут вирусы. Вообще советую по уменьшить для начала количество запускаемых программ в автозапуске.

Медленная загрузка программ, так же может быть одним из признаков заражения.

Но не все вирусы могут сильно нагружать систему, некоторые практически трудно заметить изменения.

Системные ошибки. Перестают работать драйвера, некоторые программы начинают работать не правильно или часто вылетают с ошибкой но раньше допустим такого не замечалось. Или начинают часто перезагружаться программы. Конечно такое бывает из за антивирусов, например антивирус удалил по ошибке посчитав системный файл вредоносным, либо удалил действительно зараженный файл но он был связан с системными файлами программы и удаление повлекло за собой такие ошибки.

Появление рекламы в браузерах или даже на рабочем столе начинают появляться баннеры.

Появление не стандартных звуков при работе компьютера (писк, щелчки ни с того ни с сего и подобное).

Открывается сам по себе CD/DVD привод, или просто начинает словно читать диск хотя диска там нет.

Длительное включение или выключение компьютера.

Угон ваших паролей. Если вы заметили что от вашего имени рассылается различный спам, с вашего почтового ящика или странички социальной сети, как вероятность что вирус проник в ваш компьютер и передал пароли хозяину, если вы заметили такое рекомендую провериться антивирусом в обязательном порядке (хотя не факт что именно так злоумышленник получил ваш пароль).

Частое обращение к жесткому диску. У каждого компьютера есть индикатор, который мигает когда используют различные программы или когда копируете, скачиваете, перемещаете файлы. Например у вас просто включен компьютер но не используется никаких программ, но индикатор начинает часто мигать якобы используются программы. Это уже вирусы на уровне жесткого диска.

Вот собственно и рассмотрели компьютерные вирусы которые могут вам встретиться в интернете. Но на самом деле их в разы больше, и полностью защититься не возможно, разве что не пользоваться интернетом, не покупать диски и вообще не включать компьютер.

Советую по возможности не пренебрегать использованием виртуальных машин или песочницы.

Берегите себя и свои компьютеры.

Если ПК даже в состоянии покоя шумит как самолёт, с ним явно что-то не так.

Что такое скрытый майнер

Под скрытым майнером подразумевается программа-вирус, которая использует ресурсы вашего компьютера для добычи криптовалют. Делается это в автоматическом режиме без ведома пользователя и каких-либо предупреждений.

Чаще всего поймать скрытый майнер можно при скачивании файлов из непроверенных источников. Обычно это какой-то пиратский контент, который пользуется большой популярностью среди пользователей. Также наткнуться на подобный вирус можно при получении различных спам-рассылок. В любом варианте вы получаете желаемое, а вместе с этим на ваш компьютер может быть загружен скрытый майнер или утилита для его автоматического скачивания из Сети.

Чем опасен скрытый майнер

В первую очередь может пострадать видеокарта, процессор, оперативная память и даже система охлаждения, которая просто не сумеет справиться с ежедневными стресс-тестами.

Первый признак присутствия майнера — торможение на простых задачах и незамолкающий кулер.

Также майнеры вполне могут получить доступ к вашим персональным данным, хранящимся на компьютере. Здесь в ход может пойти всё: начиная от простых фотографий и заканчивая данными различных аккаунтов и электронных кошельков. А это уже очень опасно.

Как майнеру удаётся прятаться

Обычно за работу майнера на вашем ПК отвечает отдельный сервис, который позволяет прятать и маскировать угрозу. Именно такой спутник контролирует автозапуск и поведение вируса, делая его незаметным для вас.

К примеру, данный сервис может приостанавливать работу майнера при запуске каких-то тяжёлых шутеров. Это позволяет освободить ресурсы компьютера и отдать их игре, чтобы пользователь не почувствовал тормозов и проседания частоты кадров. По закрытию шутера вирус вновь возьмётся за работу.

Этот же сервис сопровождения способен отследить запуск программ мониторинга активности системы, чтобы быстро отключить майнер, выгрузив его из списка запущенных процессов. Однако особенно опасные вирусы и вовсе могут попытаться отключить средства сканирования на вашем компьютере, исключив обнаружение.

Как обнаружить скрытый майнер

Если вы стали замечать, что компьютер стал изрядно тормозить и греться, в первую очередь стоит запустить проверку антивирусом со свежими базами. В случае с простыми майнерами проблем быть не должно. Угроза будет обнаружена и устранена. С хорошо скрывающими своё присутствие вирусами придётся повозиться.

Как удалить скрытый майнер с компьютера

Первым и самым логичным оружием в борьбе против такой напасти является антивирус, о чём уже было сказано выше. Однако нередко майнеры не распознаются как зловредные угрозы. Максимум они приравниваются к потенциально опасным, особенно если на компьютер попали вместе с пиратской игрой или взломанной программой.

В случае отсутствия у вас мощного антивируса можно прибегнуть к помощи небольших лечащих утилит. В пример можно привести Dr.Web CureIt!, которую нередко используют для поиска скрытых майнеров. Распространяется она бесплатно.

Заключение

Важно понимать, что скрытый майнер опасен не только чрезмерной нагрузкой на ПК, но и возможностью перехвата ваших личных данных. При первом же намёке на такую угрозу запустите глубокую проверку памяти компьютера актуальным антивирусом.

Не забывайте, что тормозить ваш компьютер может по самым различным причинам. Более важным признаком угрозы скрытого майнига является чрезмерная активность ПК во время простоя или при выполнении элементарных задач. Обращайте внимание на работу кулеров видеокарты: они не должны шуметь при отсутствии нагрузки.

Если же вы всё-таки обнаружили неизвестный процесс, нагружающий компьютер под завязку, с ним определённо нужно разобраться. С помощью антивирусного ПО или же вручную, отыскав и удалив его через реестр.

Читайте также: