Вирус unsafe что это

Безопасное использование unsafe

С помощью пакета unsafe можно делать множество интересных хаков без оглядки на систему типов Go. Он дает доступ к низкоуровневому АПИ почти как в C. Но использование unsafe - это легкий способ выстрелить себе в ногу, поэтому нужно соблюдать определенные правила. При написании такого кода очень легко совершить ошибку.

В этой статье рассмотрим инструменты, с помощью которых можно проверять валидность использования unsafe.Pointer в ваших Go программах. Если у вас нет опыта использования пакета unsafe , то я рекомендую почитать мою прошлую статью.

При использовании unsafe нужно быть вдвойне внимательным и осторожным. К счастью, есть инструменты, которые помогут обнаружить проблемы до появления критических багов или уязвимостей.

Проверка на этапе компиляции с помощью go vet

Уже давно существует команда go vet с помощью которой можно проверять недопустимые преобразования между типами unsafe.Pointer и uintptr .

Давайте сразу посмотрим пример. Предположим, мы хотим использовать арифметику указателей, чтобы пробежаться по массиву и вывести все элементы:

На первый взгляд, все выглядит правильным и даже работает как надо. Если запустить программу, то она отработает как надо и выведет на экран содержимое массива.

Но в этой программе есть скрытый нюанс. Давайте посмотрим, что скажет go vet .

Чтобы разобраться с этой ошибкой, придется обратиться к документации по типу unsafe.Pointer

Преобразование Pointer в uintptr позволяет получить адрес в памяти для указанного значения в виде простого целого числа. Как правило, это используется для вывода этого адреса.

Преобразование uintptr обратно в Pointer в общем случае недопустимо.

uintptr это простое число, не ссылка. Конвертирование Pointer в uintptr создает простое число без какой либо семантики указателей. Даже если в uintptr сохранен адрес на какой либо объект, сборщик мусора не будет обновлять значение внутри uintptr , если объект будет перемещен или память будет повторно использована.

Проблема нашей программы в этом месте:

Мы сохраняем uintptr значение в p и не используем его сразу. А это значит, что в момент срабатывания сборщика мусора, адрес сохраненный в p станет невалидным, указывающим непонятно куда.

Давайте представим что такой сценарий уже произошел и теперь p больше не указывает на uint32 . Вполне вероятно, что когда мы преобразуем адрес из переменной p в указатель, он будет указывать на участок памяти в котором хранятся пользовательские данные или приватный ключ TLS. Это потенциальная уязвимость, злоумышленник сможет получить доступ к конфедициальным данным через stdput или тело HTTP ответа.

Получается, как только мы сконвертировали unsafe.Pointer в uintptr , то уже нельзя конвертировать обратно в unsafe.Pointer , за исключением одного особого случая:

Если p указывает на выделенный объект, его можно изменить с помощью преобразования в uintptr , добавления смещения и обратного преобразования в Pointer .

Казалось бы, мы так и делали. Но тут вся хитрость в том, что все преобразования и арифметику указателей нужно делать за один раз:

Эта программа делает тоже самое, что и в первом примере. Но теперь go vet не ругается:

Я не рекомендую использовать арифметику указателей для итераций по массив. Тем не менее, это замечательно, что в Go есть возможность работать на более низком уровне.

Проверка в рантайме с помощью флага компиятора checkptr

В компилятор Go недавно добавили поддержку нового флага для дебага, который инструментирует unsafe.Pointer для поиска невалидных вариантов использования во время исполнения. В Go 1.13 эта фича еще не зарелижена, но она уже есть в мастере(gotip в случае с репозиторием Go)

Давайте рассмотрим еще один пример. Предположим, мы передаем структуру из Go в ядро Linux чз API, которое работает с C union типом. Один из вариантов - использовать Go структуру, в которой содержится необработанный массив байтов(имитирующий сишный union ). А потом создавать типизированные варианты аргументов.

Когда мы запускаем эту программу на стабильной версии Go (в нашем случае Go 1.13.4), то видим, что в первых 8 байтах в массиве находятся наши uint64 данные(с обратным порядком байтов на моей машине).

Но в этой программе тоже есть ошибка. Если запустить ее на версии Go из мастера с указанием флага checkptr , то увидим следующее:

Это совсем новая проверка и она не дает полной картины что пошло не так. Тем не менее, указание на строку 17 и сообщение “unsafe pointer conversion” дает подсказку где начинать искать.

Преобразовывая маленькую структуру в большую, мы считываем произвольный кусок памяти за пределами маленькой структуры. Это еще один потенциальный способ создать уязвимость в программе.

Чтобы безопасно выполнить эту операцию, перед копированием данных нужно инициализировать структуру union . Так мы гарантируем, что произвольная память не будет доступна:

Если сейчас запустим программу с такими же флагами, то никакой ошибки не будет:

Можем убрать обрезание слайса в fmt.Printf и убедимся, что весь массив заполнен 0.

Эту ошибку очень легко допустить. Я сам недавно исправлял свою же ошибку в тестах в пакете x/sys/unix . Я написал довольно много кода с использованием unsafe , но даже опытные программисты могут легко допустить ошибку. Поэтому все эти инструменты для валидации так важны.

Заключение

Пакет unsafe это очень мощный инструмент с острым как бритва краем, которым очень легко отрезать себе пальцы. При взаимодействии с ядром Linux очень часто приходится пользоваться unsafe . Очень важно использовать дополнительные инструменты, такие как go vet и флаг checkptr для проверки вашего кода на безопасность.

Если вам приходится часто использовать unsafe , то рекомендую зайти в канал #darkarts в Gophers Slack. В этом канале много ветеранов, которые помогли мне научится эффективно использовать unsafe в моих приложениях.

Если у вас остались вопросы, то можете спокойно найти меня в Gophers Slack, GitHub и Twitter.

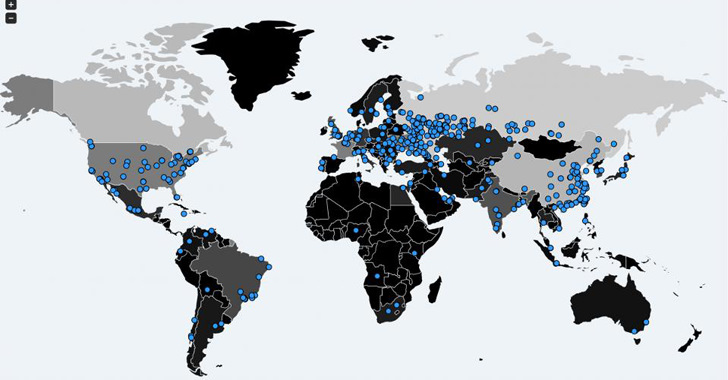

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ.

Самое страшное, что вирус запускается сам, без каких-либо действий пользователя. То есть можно сходить на обед, а вернувшись, обнаружить что все документы и фотографии за несколько лет уже зашифрованы, притом что никто ничего не запускал! Нет ничего хуже потерянных личных данных!

Обратите внимание на этот момент — от пользователя не требуется никакой реакции!

Обычно основной путь заражения вирусом — это электронная почта или пиратский контент, скачанный с торрентов, поэтому, во первых, избегайте скачивания контента с расширениями .js и .exe, или же, документов с макросами (в Excel или Word).

Авторы WannaCrypt воспользовались утечкой из ShadowBrokers, в результате которой миру стали известны множество ранее неизвестных уязвимостей и способов проведения атак. Среди них была и уязвимость ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR. Первая позволяла через уязвимый протокол SMBv1 получать удаленный доступ к компьютеру и незаметно устанавливать на него программное обеспечение. Злоумышленник, сформировав и передав на удалённый узел особо подготовленный пакет, способен получить удалённый доступ к системе и запустить на ней произвольный код.

Уязвимость существует только на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версию SMB, поддерживаемую одновременно и клиентом и сервером.

Для защиты необходимо срочно принять следующие меры противодействия:

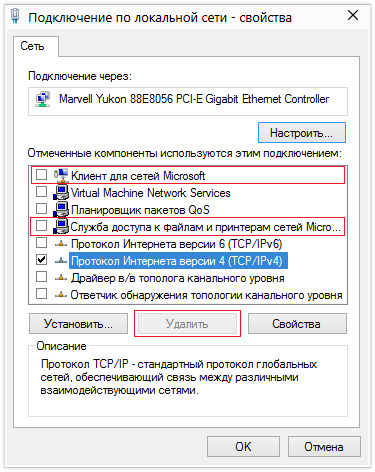

0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft".

Протокол SMBv1 смело можно отключить, если в вашей сети нет ОС ранее Windows Vista и устаревших принтеров.

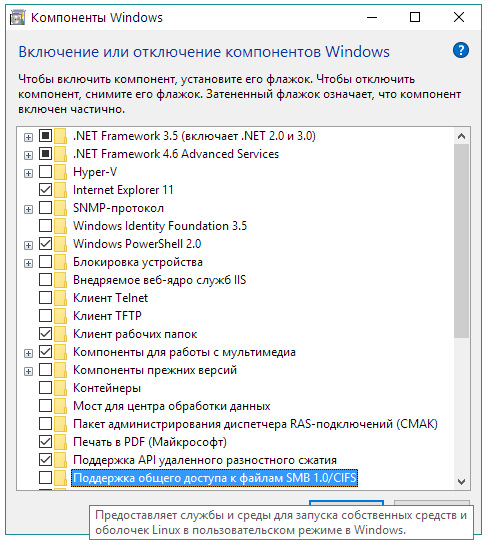

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент "Поддержка общего доступа к файлам SMB 1.0/CIFS" ("The SMB1.0/CIFS File Sharing Support", "Старые возможности LAN Manager"). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Можно удалить сам сервис, отвечающий за SMBv1

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.cmd"

Затем запустите от имени администратора.

echo Disable SMB 1.0 Protocol

reg add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v SMB1 /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\services\NetBT\Parameters" /v SMBDeviceEnabled /t REG_DWORD /d 0 /f

sc config LanmanServer depend= SamSS/Srv2

sc config srv start= disabled

sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI

sc config mrxsmb10 start= disabled

sc config RpcLocator start= disabled

%SystemRoot%\Sysnative\Dism.exe /online /norestart /disable-feature /featurename:SMB1Protocol

Отключаем SMB1 через реестр

Аналогично отключается через реестр Windows (regedit.exe).

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.reg"

После этого даблклик на сохраненном файле и на вопрос о внесении изменений ответить "Да". После этого перезагрузить систему.

Windows Registry Editor Version 5.00

;Отключаем уязвимый для вируса-шифровальщика WannaCrypt протокол SMB 1.0 на стороне сервера — не будет доступа по сети из Windows XP и более ранних ОС к ресурсам этого компьютера

;Также можно удалить в свойствах сетевого адаптера компоненты: "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft"

;Протокол SMB 1.0 можно выключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;"SMB Signing": EnableSecuritySignature — позволяет добавлять в конец каждого сообщения электронную подпись, что существенно повышает его защищенность

;RequireSecuritySignature — сервер будет работать только с клиентами, поддерживающими SMB Signing

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]

"SMB1"=dword:00000000

"EnableSecuritySignature"=dword:00000001

"RequireSecuritySignature"=dword:00000001

;Убираем зависимость службы "Сервер" от службы "Драйвер сервера Server SMB 1.xxx"

;"DependOnService"="SamSS Srv2" вместо "SamSS Srv"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer]

"DependOnService"=hex(7):53,00,61,00,6d, 00,53,00,53,00,00,00,53,00,72,00,76,00, \

32,00,00,00,00,00

;Отключаем службу "Драйвер сервера Server SMB 1.xxx", которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС

;"ImagePath"="System32\DRIVERS\srv.sys"

;srvsvc.dll — Server Service DLL — обеспечивает общий доступ к файлам, принтерам для данного компьютера через сетевое подключение

;По умолчанию используем "Драйвер сервера Server SMB 2.xxx" — обеспечивает взаимодействие между Windows Vista и клиентами более поздних версий

;sc config srv start= disabled

;Убираем зависимость службы "Рабочая станция" от службы "Мини-перенаправитель SMB 1.x"

;"DependOnService"="Bowser MRxSmb20 NSI" вместо "Bowser MRxSmb10 MRxSmb20 NSI"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanWorkstation]

"DependOnService"=hex(7):42,00,6f, 00,77,00,73,00,65,00,72,00,00,00,4d, 00,52,00, \

78,00,53,00,6d, 00,62,00,32,00,30,00,00,00,4e, 00,53,00,49,00,00,00,00,00

;Отключаем службу "Мини-перенаправитель SMB 1.x", которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше

;"ImagePath"="system32\DRIVERS\mrxsmb10.sys"

;wkssvc.dll — Workstation Service DLL — создает и поддерживает клиентские сетевые подключения к удаленным серверам по протоколу SMB

;По умолчанию используем "Мини-перенаправитель SMB 2.0" — реализует протокол SMB 2.0, позволяющий подключаться к сетевым ресурсам, расположенным на серверах с ОС Windows Vista и более поздних версий

;Протокол SMB 1.0 можно отключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;sc config mrxsmb10 start= disabled

1. Установите патчи-обновления MS17-010, закрывающие уязвимость ETERNALBLUE в SMB согласно вашей операционной системе:

Обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143)

technet.microsoft.com/lib…ry/security/MS17-010.aspx

Для остальных, уже неподдерживаемых систем (Windows XP и прочих) можно скачать здесь:

www.catalog.update.micros…m/Search.aspx?q=KB4012598

2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам

Вредоносная программа-шифровальщик WannaCrypt ищет уязвимые компьютеры, путем сканирования открытого извне TCP-порта 445 (Server Message Block — SMB). Поэтому необходимо заблокировать доступ как минимум по этому порту (а также по 139-му) из Интернет на вашем межсетевом экране или маршрутизаторе.

Просто и легко закрыть неиспользуемые порты можно при помощи программы WWDC — Windows Worms Doors Cleaner.

В отличие от файерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.

По мере распространения COVID-19 в интернете стало появляться все больше различных слухов о происхождении вируса. Несмотря на то что эксперты и Всемирная организация здравоохранения (ВОЗ) стараются давать исчерпывающую информацию о пандемии, немало людей продолжают верить в теории заговоров и конспирологию.

За последнюю неделю в Великобритании неизвестные испортили по меньшей мере 20 вышек сотовой связи. Как сообщает газета The Guardian, в прошлый четверг вандалы подожгли вышку в Бирмингеме, тем самым запустив цепную реакцию аналогичных преступлений. Похожие инциденты произошли в Ливерпуле и графстве Уэст-Мидлендс.

Что вообще происходит?

В это трудно поверить, но вышки сотовой связи жгут, чтобы остановить коронавирус. Казалось бы, при чем здесь вирус и мобильная связь? Абсолютно ни при чем, но сторонники теорий заговора считают иначе.

По их мнению, коронавирус передается через беспроводную сеть 5G, которая была развернута в 2019 году для улучшения связи и телекоммуникаций.

Разговоры о том, что "излучение" от сетей нового поколения может навредить здоровью человека, шли еще задолго до начала эпидемии. По мере распространения COVID-19 многие вновь стали утверждать, что это не вирус, а именно частоты 5G разрушают иммунную систему людей. Другие считают, что инфекцию специально рассеивают через антенны. Посты с таким содержанием начали активно гулять по Facebook в конце января, примерно в то же время, когда первые случаи заболевания начали регистрировать в США.

С чего все началось?

Наибольшее внимание эта теория получила после интервью бельгийского врача общей практики Криса Ван Керкховена местной газете Het Laatste Nieuws.

"5G опасен для жизни, и никто не знает этого" — гласил заголовок статьи, в которой Ван Керкховен связывал работу сетей с распространением коронавируса. В частности, он заявлял, что эпидемия в Ухане началась в 2019 году, когда в городе установили оборудование 5G. Материал опубликовали в региональной печатной и онлайн-версии издания, но через несколько часов удалили с сайта. Исчезновение материала только подстегнуло сторонников теорий заговоров, которые понесли по интернету цитаты бельгийского доктора.

Истерия быстро набирала обороты. Соцсети, которые активно удаляют террористический и порнографический контент, оказались не в состоянии справиться со всплеском дезинформации. Так, 30 января ультраправый американский сайт InfoWars опубликовал статью под заголовком "5G запускается в Ухане за несколько недель до вспышки коронавируса", в которой проводится параллель между пандемией, фондом Билла и Мелинды Гейтс, а также предупреждает, что 5G может вызвать "симптомы гриппа". А уже 1 февраля финансовый блог ZeroHedge, посвященный международным экономическим системам, объявляет, что коронавирус может быть "искусственно созданным биологическим оружием". Похожие материалы появлялись на различных страницах, посвященных теориям заговоров, и на каналах блогеров с сотнями тысяч подписчиков.

"Хорошо! Все это нужно сжечь!! Коронавирус — это просто прикрытие. Это 5G убивает всех. Оно слишком мощное. Все это должно быть уничтожено", — говорится в комментарии на Facebook, оставленном под одним из видео с горящей вышкой.

На многих из испорченных антенн даже не было установлено оборудование для 5G. Ущерб понесли вышки 3G и 4G, что неприемлемо в условиях карантина, когда большинство людей работают удаленно и нуждаются в экстренной связи с врачами.

Кроме того, вандалы не ограничиваются порчей антенн — в опасности находятся работники сотовых компаний, которые сталкиваются с угрозами и оскорблениями.

А может, между 5G и коронавирусом есть связь?

Если совсем коротко, то нет. Многие специалисты и эксперты уже отмечали, что такие заявления являются ничем не обоснованными слухами.

На ежедневном правительственном брифинге по коронавирусу 5 апреля британский министр по особым поручениям Майкл Гоув назвал теорию заговора 5G "опасной чепухой". В свою очередь, директор NHS (Национальная служба здравоохранения Англии) Стивен Повис, комментируя ситуацию, сказал, что считает теории заговоров "худшим видом фейковых новостей".

"Заявления о том, что 5G снижает иммунную систему, просто не выдерживают критики", — приводит Би-би-си слова доктора Саймона Кларка, доцента кафедры клеточной микробиологии в Университете Рединга.

"Состояние вашей иммунной системы может зависеть от разных вещей — усталость или неправильная диета. Эти колебания незначительны, но могут сделать вас более восприимчивыми к заражению вирусами".

Группа крупнейших мобильных сетей Соединенного Королевства обратилась с открытым письмом к клиентам, в котором подчеркнула, что научных подтверждений связи между 5G и коронавирусом не существует.

По данным The Guardian, в последнее время руководству Facebook не раз приходилось удалять страницы, на которых размещались призывы к нанесению вреда вышкам сотовой связи. YouTube также заблокировал все видео, которые связывают симптомы коронавируса с сетями нового поколения. Представители соцсетей вскоре проведут совещание с правительством, чтобы найти способ остановить распространение дезинформации.

А 5G точно не угрожает здоровью?

Как отмечает ВОЗ, высокие частоты электромагнитного излучения могут вызвать риск возникновения рака. Однако низкие частоты, такие как в случае 5G, производят неионизирующее излучение, не способное навредить клеткам.

Частоты 5G могут быть мощнее, чем 4G и другие более ранние поколения связи, но все еще намного ниже пределов, установленных в международных рекомендациях.

ВОЗ, у которой имеется детальное руководство по мобильным сетям, сообщала, что "беспроводные технологии не оказывали никакого вредного воздействия на здоровье". Это было подтверждено многократными проверками. Отдельно отмечается, что несколько испытаний проводилось с частотами 5G, но "при условии, что общее воздействие остается ниже международных норм, никаких последствий для общественного здоровья не предвидится".

"Нынешняя эпидемия вызвана вирусом, который передается от одного человека другому. Мы знаем, что это правда. У нас даже есть вирус, растущий в нашей лаборатории, полученный от одного из зараженных. Вирусы и электромагнитные волны, благодаря которым работают мобильные телефоны и интернет, — это разные вещи. Как мел и сыр", — говорит Адам Финн, профессор педиатрии в Университете Бристоля.

Ну а кто тогда в это верит?

К сожалению, таких людей достаточно. И что самое опасное — среди них есть знаменитости с большим числом подписчиков и фолловеров в соцсетях.

Актер Вуди Харрельсон делился в своем Instagram материалами, которые указывали на связь между 5G и COVID-19. Певица Кери Хилсон писала твиты, в которых говорила, что эпидемия коронавируса началась после появления новых антенн в Ухане в ноябре 2019 года. Впоследствии она удалила эти записи, заявив, что на этом настаивал ее менеджмент. Комиссар Федеральной комиссии по связи США Брендан Карр назвал твиты Хилсон сообщениями из самых "глубин обители шапочек из фольги".

This tweet by someone with 4M followers is straight from the most dangerous depths of tin foil hat land.

☑️ COVID-19 is a virus spread by person-to-person contact, not radio waves.

☑️ FCC, FDA, EPA & others all clear on the false claim that 5G is unsafe:https://t.co/uuF3fs2bDc pic.twitter.com/1hXyV4lE6c

"Они заставляют нас сидеть дома, потому что не хотят, чтобы мы видели, как они устанавливают новые вышки… оставайтесь начеку", — написал в одной из своих сториз калифорнийский рэпер YG. Среди других знаменитостей, которые также распространяли теорию о связи 5G и коронавируса, оказались боксер Амир Хан, певица Энн-Мари, актриса и телеведущая Аманда Холден.

"Ситуация с коронавирусом создала идеальные условия для распространения таких слухов", — считает Джош Смит, старший научный сотрудник аналитического центра Demos. Как и многие теории заговора, мысль о том, что технология 5G оказалась виновата в той пугающей ситуации, в которой мы оказались, является утешением. Она как бы указывает на козла отпущения, а также предлагает вполне понятный способ решения проблемы: сжечь антенны — и вирус исчезнет. Но если бы все было так просто…"

![]()

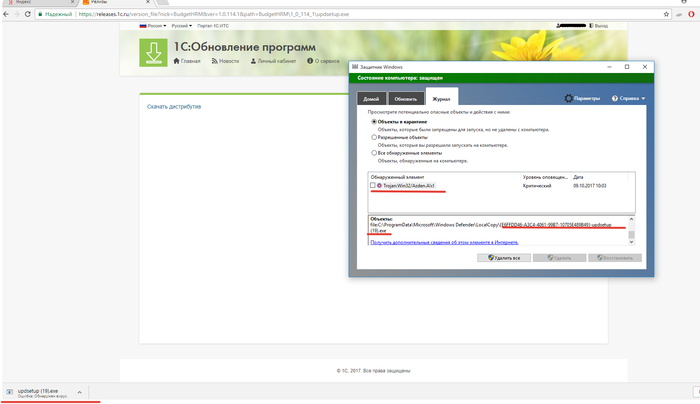

Скорее всего защитник виндоус ошибается. Я бы на вашем месте отправил эту картинку в 1С обратной связью.

Может быть, но другие обновления загружаются нормально, в 1С письмо отправил.

Опытный 1сник даже внимание на такой бы не обратил. Тут автор мало того, что устроил истерику, так ещё и ник взял 1сник.

Ну, возможно он начинающий одинэсник, что плохого? И ник каждый может выбирать любой. Раз он решил написать про 1С в группу где сидят 1Сники, почему бы и не взять себе подобный ник?

Я не брал ник 1сник ,а еще я видел опытных специалистов, у которых данные были зашифрована шифровальщиками.

Ну если для вас это опытный специалист, то большие сомнения по поводу вашей квалификации.

1. это был сарказм

2. мне все равно что вы думаете о моей квалификации, от вас прёт какой-то напыщенностью, я вообще не понимаю, как можно из написанного, что-то, о квалификации определить.

Опытный 1Сник, наверное, тупо бы его запустил. Ну а че? Скачиваемый файл ведь из официального источника, хер ли он будет там заражен неизвестной гадостью, врут все эти защитники и антивирусы.

Мне вот кажется или это какой то странный вброс?

Не, я слышал про ложноположительные срабатывания на обновлениях регламентированной отчетности. А я нахожусь к источнику ближе чем можно представить. Не стесняйтесь, задавайте вопросы.

Если есть доступ к обновлениям можете сами проверить.

Если кому то интересно, получил ответ от компании 1С:

«Здравствуйте! Файлы чистые. Проблема заключается в том, что некоторые антивирусные программы относят алгоритм саморазархивирующегося файла к вирусу. Но это не так.

Большинство доверительных и общеупотребимых антивирусных программ не находят в файлах вирус.

Наши специалисты занимаются вопросом замены алгоритма. К сожалению, сроки замены назвать мы пока не можем.

Возможно, но раньше никогда на файлы скаченные с юзерсов не определялись как вирусные.

это может быть и не трояном. Просто возможно для установки обновления требуются действия, похожие на троянские - вот антивирус и ругается.

Я в универе тогда тоже вирусы пишу - ибо антивирус на сложные и длинные циклы ругается постоянно как будто вирус)

ммм а забрось ка его на VirusTotal

как по мне лже тревога

попробовал, если закинуть архив целиком, то выводит следующее:

CrowdStrike malicious_confidence_100% (D) Endgame malicious (high confidence)

K7GW Hacktool ( 655367771 ) McAfee-GW-Edition BehavesLike.Win32.Generic.rc

Qihoo-360 HEUR/QVM41.1.3B45.Malware.Gen SentinelOne static engine - malicious

Sophos ML heuristic Symantec ML.Attribute.HighConfidence

если же архив распаковать и проверить файлы по отдельности, то ничего не обнаружено.

Даже не знаю что ответить на это, МакАфи и Симантек очень авторитетные вещи.

ВНИМАНИЕ! Опасный вирус-шифровальщик для 1С

Антивирусная компания "Доктор Веб" сообщила 22 июня 2016 г. о том, что выявлен опасный вирус для 1С:Предприятия – троянец, запускающий шифровальщика-вымогателя.

Здравствуйте!

У нас сменился БИК банка.

Просим обновить свой классификатор банков.

Это можно сделать в автоматическом режиме, если Вы используете 1С Предприятие 8.

Файл - Открыть обработку обновления классификаторов из вложения.

Нажать ДА. Классификатор обновится в автоматическом режиме.

При включенном интернете за 1-2 минуты.

"Управление торговлей, редакция 11.1"

"Управление торговлей (базовая), редакция 11.1"

"Управление торговлей, редакция 11.2"

"Управление торговлей (базовая), редакция 11.2"

"Бухгалтерия предприятия, редакция 3.0"

"Бухгалтерия предприятия (базовая), редакция 3.0"

Вылазит какой то вирус, кто может, что знает.

Доброго времени. Суть проблемы. Вылазит через explorer такая тема, что мол мой компьютер.

Кто знает, что это за ошибка?

играю себе играю врубаю античит и синий экран чето пишет ( bios ) но я не понел потомучто писало по.

Кто знает, что это - ELIstError.

ne poimu 4e tak. podskazyte pozhalusta.

SashaRasha, доогрызаетесь сейчас. Пост вынес в отдельную тему, т к к тому случаю он уже не относится.

Если у вас по сети с тех самых пор гуляет этот вирь, значит вы такой админ (даже если сеть домашняя).

Что это за вирус - в той теме есть внизу метка.

Это один из способов его распространения. Про желательное отключение автозапуска, своевременную установку обновлений каспера, системы и уязвимого софта и защиту флешек вам тоже было сказано - Комп. засыпает "флехи" ярлыками

Как предотвратить попадание этого вируса - точно так же, как и всех остальных. Тем же каспером (в базах есть) проверяйте перед запуском неизвестные файлы , которые собираетесь открыть или скачать и ссылки, по которым собираетесь переходить (линкчекер от Dr.Web не плохо с этим справляется). А если вы все таки запустили виря вручную, то ни каспер, ни что другое не поможет (в плане предотвратить).

Против этого специфических заплаток нет. И у каспра и у веба в базах он давно уже есть. Одно дело, если они его находят, но удалить не могут, или другое - если пользователь, сидя под админской учеткой, отключает проактивку чтобы не мешала посмотреть, к примеру, что там ему на мыло прислали.

4 месяца подряд вы встречаете этот вирус у себя? Если не у себя, то пользователь просто скорей всего пренебрегает правилами безопасности, если заражается повторно.

Не охото вручную ковыряться - Malwarebytes' Anti-Malware хорошо распознает этого виря и его ключи в т ч и на флешках. Запускаете полную проверку, потом просто отмечаете что удалить. Единственный момент - не удалите лишнего, всегда перепроверяйте что удаляете.

а я к примеру полгода встречаю каждый день mayachok1\cidox по нескольку штук, мутит уже от них, в базах есть уже у всех, способами избавления (адекватными и не очень) весь инет завален, поток нескончаемый и тем не менее многие предпочитают снос системы, чем прибить эту тварь за 5 минут.

тему перенесу в безопасность

Информация по восстановлению системы от dr.web

1. Отключить инфицированный компьютер от локальной сети и\или Интернета и отключить службу Восстановления системы.

2. С заведомо неинфицированного компьютера скачать бесплатную лечащую утилиту Dr.Web CureIt! и записать её на внешний носитель.

3. Инфицированный компьютер перезагрузить в Безопасный режим (F8 при старте Windows) и просканировать инфицированный компьютер, а также flash-накопители Dr.Web CureIt! . Для найденных объектов применить действие "Лечить".

4. При необходимости, восстановить отображение скрытых файлов в Проводнике, присвоив значание "1" параметру реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\CheckedValue

Рекомендации по восстановлению системы

Удаление: Удалить вирус не сложно, достаточно удалить файл *.ехе в директории C:\Documents and Settings\user. user - это имя учетной записи под которой загружен "експлоер". Обычным удалением он не удаляется! Можно воспользоваться программой типа Unlocker. Также можно пофиксить утилитой Hijackthis. Но как защитить компьютер от повторного заражения мне не известно, поэтому прошу если кто знает как можно закрыть данную уязвимость напишите пожалуйста!

P.S. Если кому надо, могу выложить экзешник.

файлы не удаляет.

Нельзя. Тема сразу же будет закрыта.

А чтобы не писать бесполезную чушь, SashaRasha, попробуйте поискать информацию об этом зловреде в достоверных источниках, т е на сайтах антивирусных компаний. Инфы - вагон. Одну из ссылок я привел.

Читайте также:

- Как лечить вирус сильный грудной кашель

- Вирус на лице моллюски

- Вирус гриппа живет на морозе

- Гилеад представил новые данные о лечении гепатита в и с

- Сколько вирус мононуклеоза в слюне

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.