Вирус свирепствует в сети

Приветствую Вас уважаемые читатели моего блога.

Итак, пользователь, чья система подверглась заражению, более не сможет беспрепятственно посетить указанные сервисы. В окнах браузеров будет красоваться точная копия (клон) страницы онлайн-сервиса или социальной сети с информацией весьма неприятного характера.

Сразу хочу Вас предупредить, что если Вы тоже стали жертвой этого вирусного беспредела – не вздумайте отправлять текстовое сообщение на номер 5537, так как никакого кода валидации не получите, а вот 170 рублей потеряете. И запомните, что все схемы, в которых от Вас требуется отправка СМС, априори являются мошенническими и ничего кроме выманивания денег у неосторожных и доверчивых пользователей не преследуют.

Вирус проникает сквозь вечно дырявый плагин Sun Java, который может конкурировать по степени своей перманентной уязвимости, пожалуй, лишь с плагином Adobe Flash Player.

Интересно, что на данный момент все именитые антивирусные системы как комплексной защиты, так и специализированные, данный вирус обнаружить не смогли ни в момент его появления на горизонте, ни после непосредственного заражения системы. Иными словами обезвредить его они тоже не в состоянии.

Этот вирус относится к классу троянских программ. Действует он довольно привычно, но использует новую схему для обеспечения собственной безопасности. Троян маскирует себя под системный драйвер gigalan.sys, что делает его недосягаемым для антивирусных систем безопасности.

Далее он подменяет файл hosts, благодаря чему перенаправляет сетевой трафик на клоны страниц указанных онлайн-сервисов и соцсетей. Но не торопитесь радоваться, файл hosts подменяется, а не изменяется содержимое стандартного. То есть Вы сможете увидеть совершенно не тронутый стандартный файл hosts, а рядом одноименный файл подложенный вирусом.

Самое интересное, что с этим файлом можно производить любые манипуляции вплоть до удаления. Но это не приведёт к решению нашей проблемы, ибо вирус каждый раз создает новый файл hosts, а Вы так и будете попадать вместо официальных онлайн-сервисов и соцсетей, на всё те же клоны, с тем же тревожным сообщением о необходимости валидации.

Как уже говорилось ранее, общее сканирование системы антивирусными программами не приведет Вас к успеху, как и использование загрузочных антивирусных дисков и флешек от именитых виросуборцев. Как показывает практика, ни одна общеизвестная и популярная программа обеспечения антивирусной безопасности пока не сумела разоблачить коварный троян.

Тем не менее, и у данной проблемы есть решение, а потому сейчас я поделюсь с Вами средством, которое было разработано вирособорцами-любителями, однако прекрасно работает и спасло уже немало систем.

Ну что ж, приступим.

1. Первое, что требуется сделать, это обновить до последней версии такие программы, как:

• веб-браузер или интернет-обозреватель, который Вы используете, а лучше все веб-просмотрщики, установленные на Вашем компьютере;

• плагин Sun Java (собственно виновник сложившейся ситуации);

• pdf-читалку Adobe Reader;

• проигрыватель Apple QuickTime;

• плагин плеера Adobe Flash Player.

3. Далее требуется остановить деятельность резидентного антивирусного монитора, файрволла, антишпиона или программы для осуществления комплексной защиты от угроз безопасности системы. Остановив указанные программы нужно их закрыть.

4. Теперь нам нужно скопировать в буфер обмена такой вот скрипт:

begin

ExecuteFile('net.exe', 'stop tcpip /y', 0, 15000, true);

SearchRootkit(true, true);

SetAVZGuardStatus(True);

QuarantineFile('C:Windowsgigalan.sys','');

DeleteFile('C:Windowsgigalan.sys');

DeleteService('newdriver');

BC_ImportAll;

ExecuteSysClean;

BC_Activate;

ExecuteWizard('SCU',2,3,true);

RebootWindows(true);

end.

5. Вот теперь можно запустить скачанную ранее универсальную утилиту AVZ. Во избежание дальнейших трудностей, сразу хочу Вас предупредить, что запускать её следует от имени администратора, то есть, выбрав соответствующий пункт в выпадающем контекстном меню после нажатия на значке программы правой кнопкой мыши.

Рис 2.

Рис 3.

Если все сделано верно, то наш незваный гость обезврежен и теперь нам необходимо провести очистку и восстановление системы.

Рис 6.

Рис 7.

Рис 8.

После окончания работы утилиты AVZ по очистке системы от последствий вирусного заражения можно перезагрузиться и запустить систему в стандартном режиме. Если всё было сделано правильно, с этого момента можно, наконец, начинать радоваться восстановлению полноценной работоспособности системы и беспрепятственному доступу к заблокированным ранее сервисам.

А теперь скажу пару обнадеживающих слов, адресованных тем, кто успел все же отправить СМС на злополучный номер 5537 и, соответственно, лишился 170 или даже более рублей.

Следует отметить, что данный номер уже настоящая притча во языцех. Он фигурировал в огромном количестве мошеннических схем, а интернет пестрит тысячами жалоб и душераздирающих рассказов о том, как с его помощью люди теряли кровно заработанные.

Но не будем углубляться в интересную и живописную историю этого номера, а поговорим о том, как можно с высокой долей вероятности вернуть свои деньги.

Для этого требуется, как можно оперативнее позвонить на номер 8 (800) 100-73-37 и детально пояснить свою ситуацию. Возможно, понадобится немного настойчивости. Кроме того, есть сведения, что операторы сотовой связи также помогают вернуть деньги, потерянные подобным образом.

Это будет оффтоп, но актуальный для всех сегодня.

Эпидемия коронавируса охватила планету. В аптеках закончились маски и “Арбидол”. Куда бежать и что делать? Пора ли спускаться в бункера, созданные на случай ядерной войны?

Судя по всему, ситуация с заражениями в ближайшие недели будет усугубляться. Разбираемся, чему стоит верить, а что лучше проигнорировать и обойти стороной.

Эпидемия коронавируса вообще реальна?

Эпидемия вируса 2019-nCoV действительно подтверждена. ВОЗ (Всемирная организация здравоохранения) признала её международной чрезвычайной ситуацией.

Коронавирусы получили свое название из-за вида шиповидных отростков. Они находятся вокруг тела вируса и напоминают корону.

Две других известных эпидемии короновирусов – это SARS-nCoV (атипичная пневмония, 2002-2003 год) и MERS-nCoV (ближневосточный респираторный синдром, 2015 год).

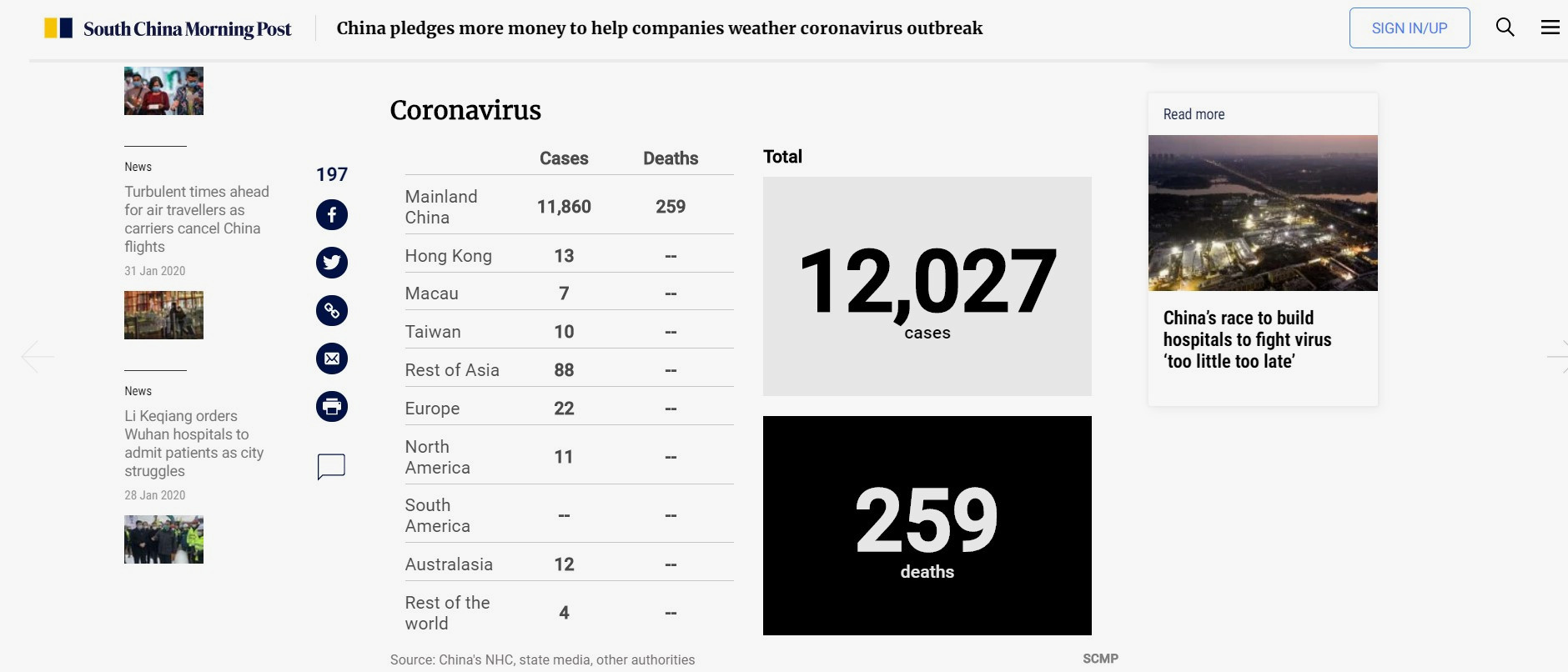

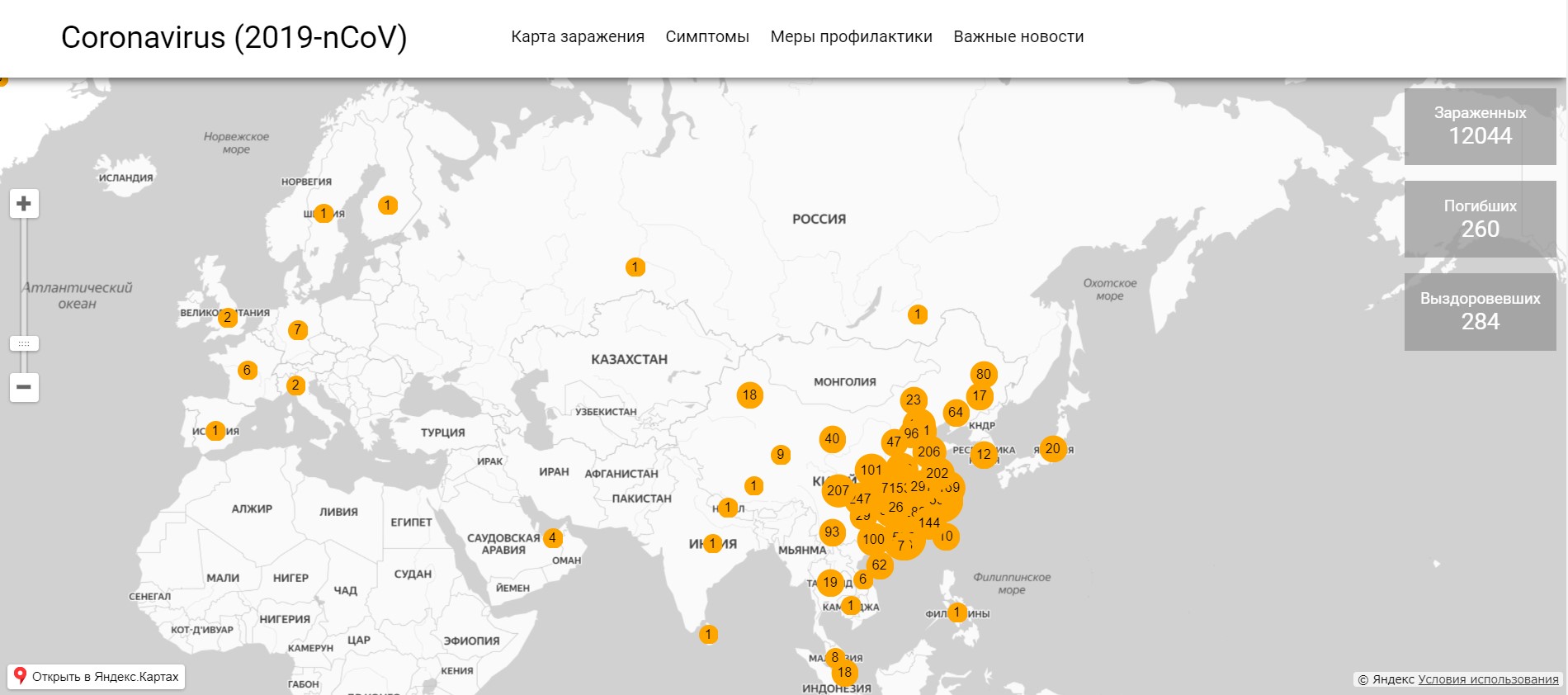

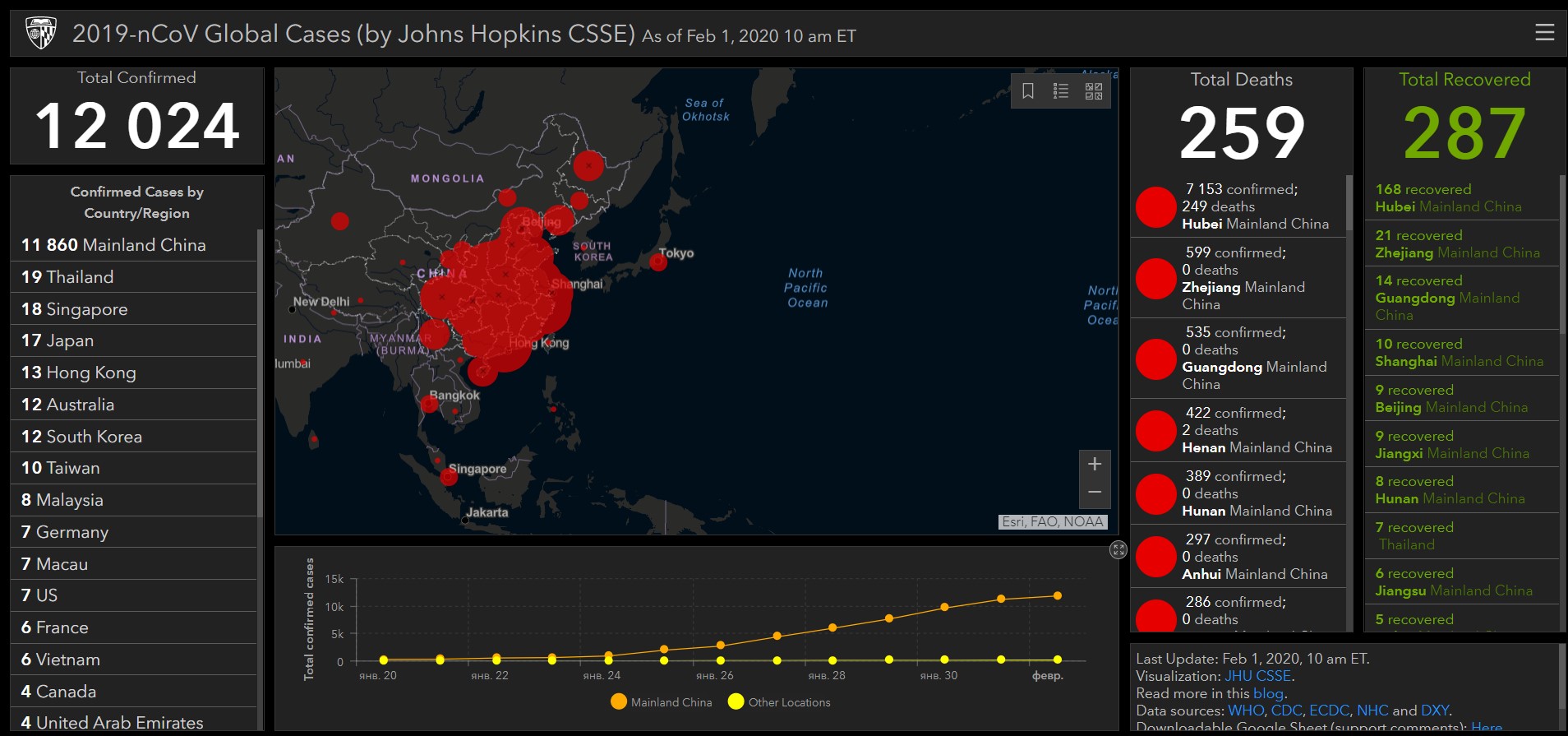

На момент написания материала подтвердили 12 027 случаев заражения. Ещё около 18 тыс. – под подозрением. 266 людей уже выздоровели и выписались из больниц.

Вирус давно вышел за пределы Китая. В России – два подтвержденных случая заражения.

Но! Это не СПИД, не чума и не холера. Коронавирус – это один из видов ОРВИ, острой респираторной вирусной инфекции.

Для Китая с населением 1,33 млрд 12 тыс. случаев заражения – сравнительно немного. Среди погибших (259 человек) в основном пожилые люди и пациенты с букетом хронических болезней.

В 2002-2003 годах, на пике эпидемии атипичной пневмонии, ВОЗ тоже объявила ЧС. Но ЧС – это рекомендация. Это введение определенных мер на границах, например, дополнительный контроль, отправка в карантин людей с высокой температурой, раздача средств защиты сотрудникам аэропортов и т.д.

Если ваш иммунитет в порядке и вы вовремя начнете лечение, всё должно быть ОК. Осложнения в основном возникают у тех, кто не лечится или лечится неправильно (например, народными средствами), и у кого ослаблен организм.

Почему в Китае столько заболевших

Коронавирус связывает свою вирусную частицу с рецептором ACE2 на клетке-мишени. Ученые выяснили, что у этнических китайцев таких рецепторов больше, чем у представителей других народов.

Это не единственная причина. Плотность населения Китая – 139 человек на 1 кв. км. В восточных провинциях (где как раз находится Ухань) до 400 человек на 1 кв. км, в Тайване 650.

Для сравнения: в России на 1 кв. км в среднем живет 8,56 человека. Население – 146 млн против 1,33 млрд.

В самом городе Ухань живет 12 млн человек. Примерно как в Москве.

Уровень жизни в китайских провинциях, мягко говоря, невысок. К тому же Ухань охватил строительный бум. Множество людей живет на минимальной площади, толпится в метро и на улицах.

В общем, у вируса там идеальные условия для распространения.

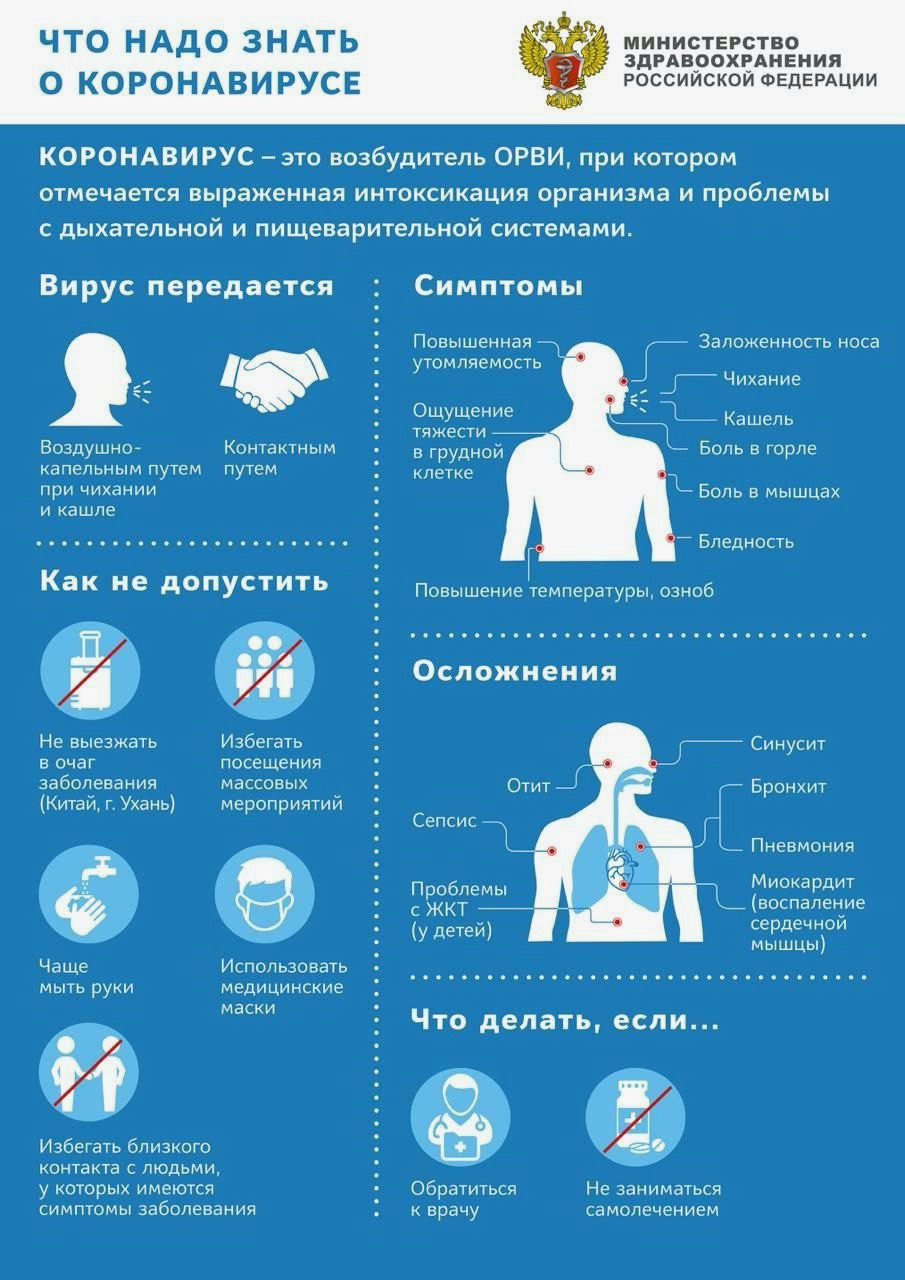

Как понять, что заразился именно коронавирусом

Симптомы заболевания похожи на обычную простуду: кашель, заложенность носа, боль в горле и в мышцах, тяжесть в груди, бледность, утомляемость, озноб и высокая температура. То же самое будет при ОРВИ и других заболеваниях.

Лучший совет: нашли у себя хотя бы 2-3 пункта из этого списка и волнуетесь? Идите не на работу, а к врачу.

Подтвердить конкретный вид вируса смогут только анализы.

Минздрав РФ уже выпустил памятку о новом вирусе.

Как борются с коронавирусом в мире? Есть лекарства?

Вакцину от коронавируса пока не разработали, на это нужны месяцы. В рекомендациях Минздрава стандартный набор для сложных случаев ОРВИ:

- рибавирин (противовирусное средство для лечения тяжелых респираторных инфекций),

- лопинавир/ритонавир (применяется при ВИЧ-инфекции),

- рекомбинантный интерферон бета-1b (препарат от рассеянного склероза).

Эти рекомендации нужны самим врачам, а не вам. Бежать и покупать эти препараты в аптеках не нужно. Во-первых, их нужно правильно хранить. Во-вторых, самолечение будет самым коротким путём к осложнениям.

В Минздраве подчеркнули, что конкретно специальных лекарств от 2019-nCoV не существует:

Как зарабатывают на коронавирусе в интернете

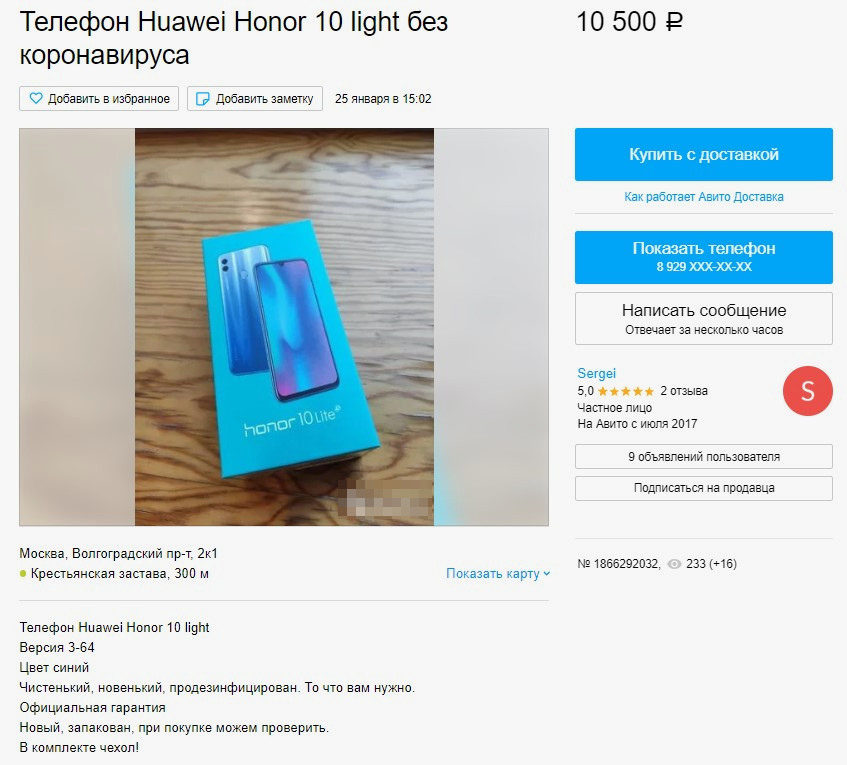

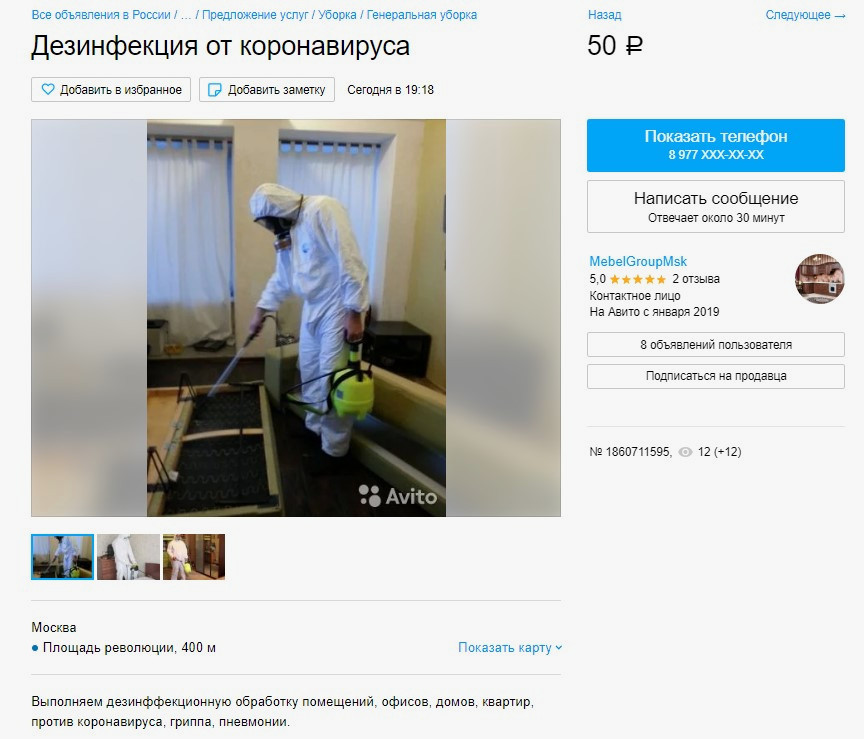

На популярных сайтах бесплатных объявлений сотни предложений, которые помогают от коронавируса. Практически всё являются фейком. Или маркетингом.

Дезинфекции от коронавируса не существует. Всё это общие средства без гарантий и сертификатов:

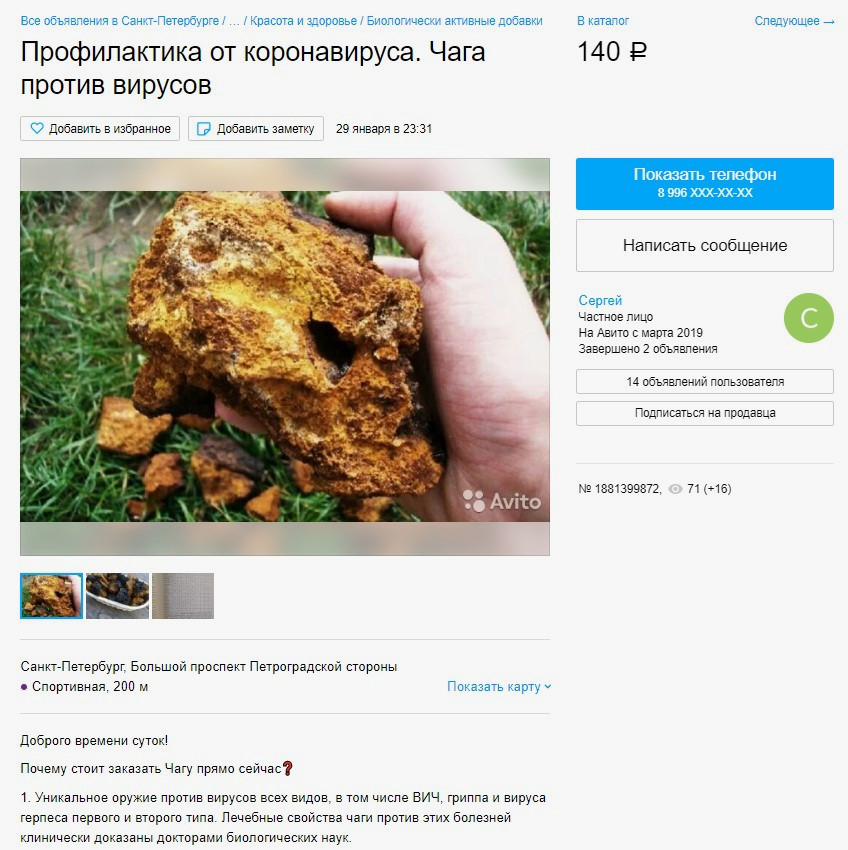

Чага-гриб не лечит от коронавируса. Его отвар улучшает состояние при язве, гастрите и некоторых видах онкозаболеваний. Но это БАД, а не волшебная таблетка:

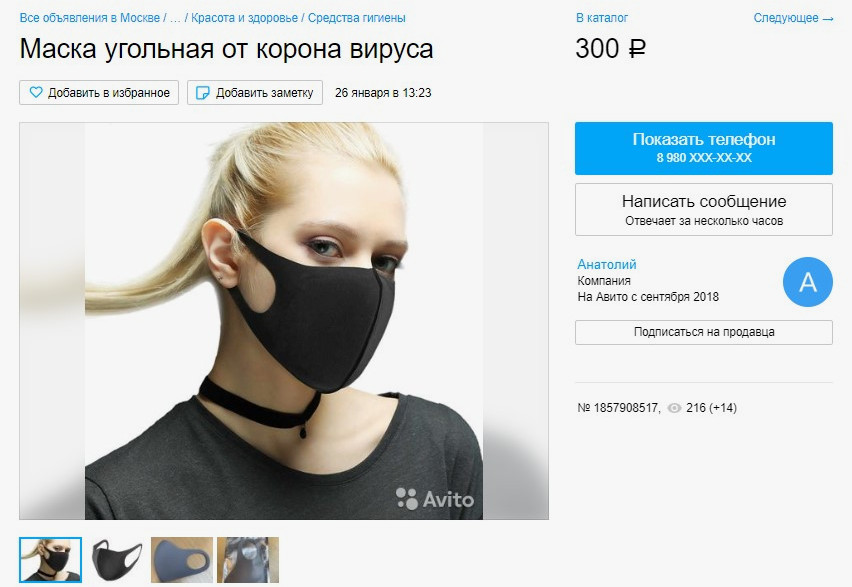

Маски – чистая спекуляция. Сравните цены в объявлениях со словом “коронавирус” и без него:

А вот это должно помочь. Если вставить HEPA-фильтр, который задержит вирионы:

Встречаются и совершенно прекрасные варианты:

Продают якобы и сам вирус, и даже животных, привитых от него на самом деле нет :

Можно наткнуться и на объявления о вакцине от коронавируса. В лучшем случае получите обычный интерферон. В худшем – воду в ампулах. Не ведитесь!

Объявления быстро удаляют. Но они появляются снова.

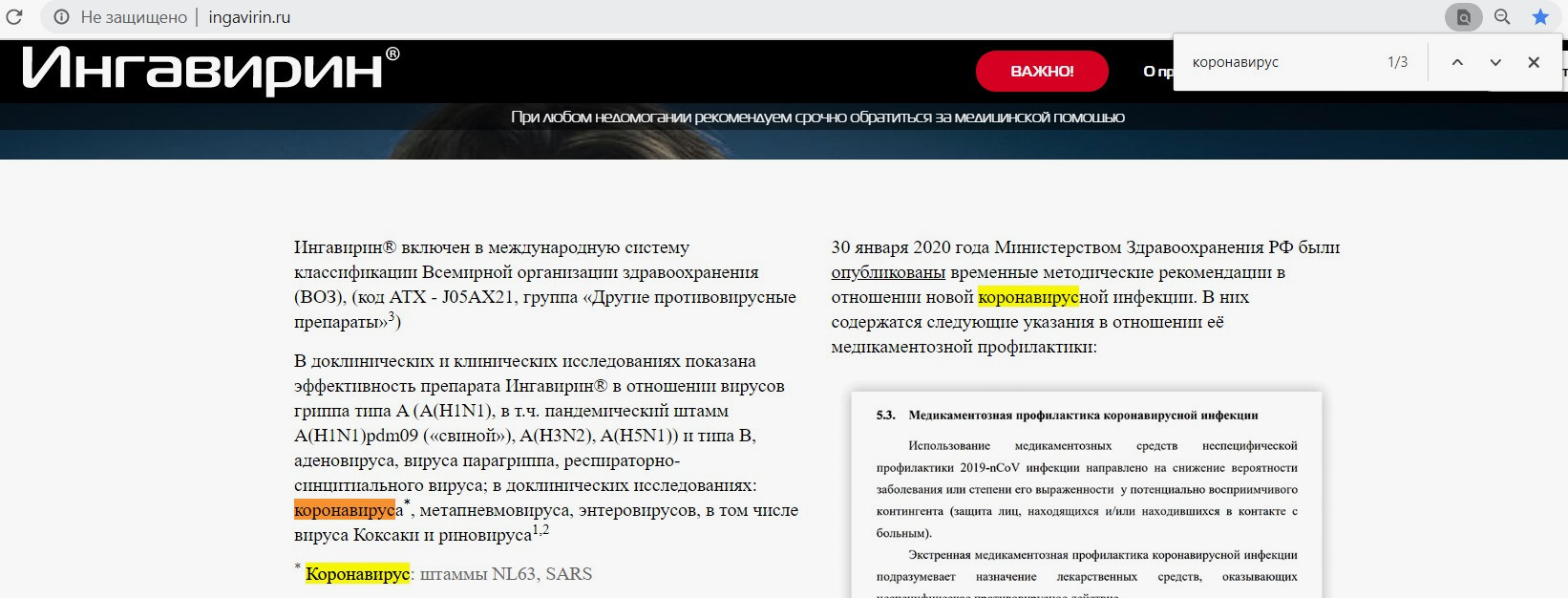

Фармкомпании тоже не стесняются зарабатывать на человеческом страхе. Сайт “Арбидола” спекулирует на эпидемии:

А сайт “Ингавирина” еще недавно показывал такую рекламу:

Формально нарушений нет. Мелким шрифтом упоминают про коронавирусы вроде SARS и т.д. Но кто это читает…

Как правильно вести себя в условиях эпидемии коронавируса?

- Не ехать в Ухань.

- Регулярно мыть руки и пользоваться антисептиком (смазывать кожу в течение 30 секунд, потом дать высохнуть).

- Избегать массовых мероприятий.

- Не общаться близко с потенциально заболевшими.

- Если коллеги кашляют и не уходят на больничный, стараться работать дома.

- Вести здоровый образ жизни, правильно питаться, заниматься спортом.

- Не нервничать. Стресс плохо влияет на иммунитет.

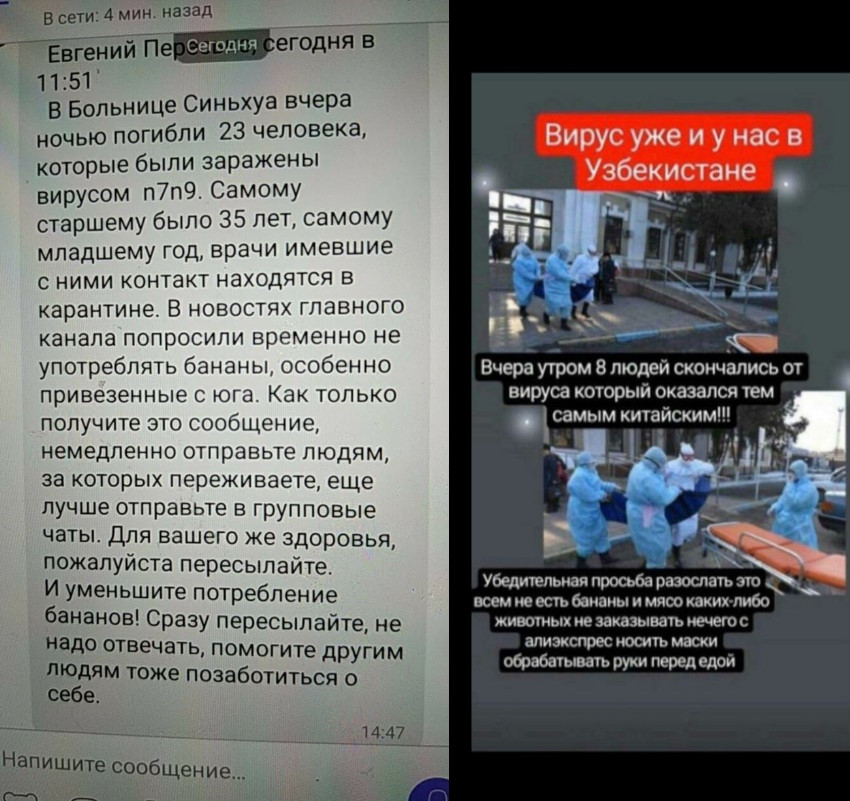

Вокруг коронавируса много дезинформации. Проверяйте всё

Сайты и паблики нагоняют просмотры кликбейтными заголовками. Негативную новость читают в 7-8 раз чаще, чем позитивную.

Где найти проверенные и объективные данные:

South China Morning Post – главное китайское онлайн-медиа

Мониторинг распространения коронавируса специалистами Университета Джона Хопкинса (США)

Нужно ли покупать защитные маски?

Купить можно, но они, скорее всего, ничем не помогут.

Во время вспышки атипичной пневмонии провели исследование и выяснили, что дешевые аптечные маски не помогают. Позднее доказали, что и хирургические N95 не особо эффективны. Возбудители коронавируса имеют наноразмеры и проникают через их ткань.

Всё, что могут маски – остановить всплеск заражения в момент чихания или кашля. Но так как люди меняют маски редко и постоянно чешут лицо под ними, маска сама становится источником инфекции.

Убережет от вируса только маска с HEPA-фильтром и защитой глаз. Да, коронавирусы проникают в организм через слизистую глаза.

Но это рекомендация для медработников. В обычных же условиях вы вряд ли сможете провести весь день в серьёзном респираторе.

Если удалось купить пачку дешевых аптечных масок, раздайте их чихающим и кашляющим вокруг. И следите, чтобы они меняли маски хотя бы раз в три часа.

А сами укрепляйте иммунитет и находитесь подальше от потенциально заболевших. Чаще проветривайте помещение: опасны не столько сами вирусы, сколько их концентрация в воздухе. Чем она выше, тем выше риск заразиться.

Не бойтесь посылок из Китая, там действительно нет коронавируса

Коронавирусом нельзя заразиться от посылки, даже если на неё чихнул зараженный. Формально посылки не исследовали, но нынешний 2019-nCoV очень похож на SARS 2002-2003 годов. По нему информации достаточно, и ученые считают, что данные можно экстраполировать.

Поверхность картонной коробки или пакета – не лучшее место для выживания коронавируса. Вирион жизнеспособен здесь до 3 суток, затем умирает. Посылки из Китая с такой скоростью не приходят. Особенно сейчас.

Фрукты из Китая тоже не заразны коронавирусом

В WhatsApp и соцсетях стали распространять сообщения о том, что коронавирусом заражены бананы.

Продавцы жалуются, что фрукты перестали покупать. Приходится снижать цены или выбрасывать залежавшийся товар.

Это неправда по той же причине, что и с посылками.

- Твитнуть

- Поделиться

- Рассказать

Ксения Шестакова

Живу в будущем. Разбираю сложные технологии на простые составляющие.

Нападающий Ливерпуля пользуется разбитым айфоном, зарабатывая $200 тысяч в неделю

Появилось первое реальное видео гибкого Samsung Galaxy Z Flip

👀 Читайте также . Всё по теме

просто не обращайте внимание на него и все, сам через месяц исчезнет как и не было, раздули ёпт из мухи слона

![]()

@Azercay Ibragimich , Ну как? Исчез? Комментаторы хреновы.

Не хватает только статистики покупок Plague.Inc)

Нормально сценария по этому короновирусу так никто и не сделал =(

любит наш народ всякое

Несколько лет назад хотели проверить какой грипп у ребенка (и грипп ли вообще). Там как раз то ли птичий, то ли свиной ходил. Обзвонил несколько больниц, плюс платные мед центры. Никто таких анализов не делает.

Единственное, предложили в инфекционку съездить. (По ошибке заехали в взрослую, там лепрозорий какой-то. ощущение что туда умирать только привозят). Позвонил в детскую потом, сказали что сделать анализ можем, но нужно лечь в стационар.

Гриппа не было, прошло быстро, ложится естественно не стали тогда.

Мне вот интересно, как это сейчас работает. Неужели начали делать анализы, чтобы отличить обычный ОРВИ от гриппа\короны?

я улетел из Китая 16 го января на каникулы , судя по всему я словил этот вирус . я сутки лежал дома ( в китае ) меня колбасило , температура 38 , есть не мог , ломало так как будто меня пинали ногами , болело все тело. через сутки отпустило . слабость была еще пару суток.

Так вот я думаю что вся эта движуха это какое-то наипалово . Обычный грипп завернули под эпидемию . Какая выгода и кому я пока не понял. сухие факты – смертность 2 % и менее. какая в жопу эпидемия ?

@remzone , так вы теперь носитель антител к этому вирусу)

@remzone , обычный раздутый грипп. А раздули эту чушь те же, что свинной/птичий раздували. У нас в СПб в 2018 году умерло в одном городе от гриппа больше, чем во всем Китае от короновируса. Сильнейшая пневмония была, противнейший вирус. Так что меньше этот хайповый бред читайте. Просто плотность населения очень большая, а обосрались они тупо от гриппа.

@remzone , Это тебя белочка накрыла. Ты попробуй руку себе отрезать, может новая отрастет ? НЕ один организм самостоятельно не способен за сутки справится с инфекцией. Фантазер.

Айфонес! В очередной раз снимаю перед вами шляпу! Молодчики! Все по делу, без спекуляций! У меня ребенок без 5 минут биотехнолог – от ее возмущенных реакций на инфопоток массмедиа кошки по квартире разбегаются!

За прошедшее десятилетие нас уже посещали всякие ужасные птичьи и свиные гриппы, а где они сейчас, почему не слышно про заболевших ? Человечестве вдруг приобрело к ним иммунитет или всему миру сделали прививки? Нынешний “вирус” это фэйк и это очевидно.

Ксению можно по стилю сразу определить. Спасибо Ксения, ваши статьи всегда приятно читать

Принципиально пропускаю любые новости в любых медиа про этот хайпо-вирус. Естественно, и статью эту не читал, так как она тоже вышла на волне хайпа.

![]()

Блин. А я купил маски, но на Алиэкспрессе.

Внезапный резонанс на фоне нового вируса, это ничто иное как запуск коммерческих проектов. Попробуйте после социального бума отказать в инвестиции для поддержки разных структур. Например хульярд евро на создание новой вакцины, фарм производство, хульярд евро на восстановление городской среды после карантина, оптимизация замороженных процессов производства, рост экономики государства, стабилизация падающих в цене акций и тд. Поймите, эволюция человека труды миллионы лет, наши предки пережили это множество раз. Как известно сегодня наше тело имеет накопленную генетическую память, за млрд лет обрело фундаментальную иммунную систему. Конечно вирус мутирует, но он не может быть новым, проявляется повторно. Для поражении анатомии человека новый вирус должен быть инопланетным, что вызовет мировую эпидемию. Если совсем ничего не поняли, попробую представить пример масштабнее. Первые люди существовали при другой гравитации, давление было выше, переизбыток кислорода, движение тектонических плит на поверхность выбрасывало млн тонн ядовитых химических элементов, метан, уран, радий и тд. Спутник земли (Луна) был значительно ближе, океан поднимался в разы выше. Аномальные катаклизмы, сложные ботанические, биологические процессы. Наше тело все это помнит, иначе мы давно вымерли. Но вам почему то втюхивают про какой то та коронавирус. Смешно.

круто блин, мы этот китайский вирус шапками закидаем.

А то что города заблокировали, посылки не шлют и айфоны не грузят, это типа хайп, поиграться

Оказывается мы несколько тысяч лет лечились неправильно – народными средствами. А надо было дождаться этой статьи и лечиться химией.

Автор, ты похоже заражён. Причём прямо в мозг.

Проблема эпидемии сетевых червей актуальна для любой локальной сети. Рано или поздно может возникнуть ситуация, когда в ЛВС проникает сетевой или почтовый червь, который не детектируется применяемым антивирусом. Сетевой вирус распространяется по ЛВС через не закрытые на момент заражения уязвимости операционной системы или через доступные для записи общие ресурсы. Почтовый вирус, как следует из названия, распространяется по электронной почте при условии, что он не блокируется клиентским антивирусом и антивирусом на почтовом сервере. Кроме того, эпидемия в ЛВС может быть организована изнутри в результате деятельности инсайдера. В данной статье мы рассмотрим практические методики оперативного анализа компьютеров ЛВС с применением различных средств, в частности с помощью авторской утилиты AVZ.

Постановка задачи

В случае обнаружения эпидемии или некой нештатной активности в сети администратор должен оперативно решить минимум три задачи:

- обнаружить зараженные ПК в сети;

- найти образцы вредоносной программы для отправки в антивирусную лабораторию и выработки стратегии противодействия;

- принять меры для блокирования распространения вируса в ЛВС и его уничтожения на зараженных компьютерах.

В случае деятельности инсайдера основные шаги анализа идентичны и чаще всего сводятся к необходимости обнаружения установленного инсайдером постороннего ПО на компьютерах ЛВС. В качестве примера такого ПО можно назвать утилиты удаленного администрирования, клавиатурные шпионы и различные троянские закладки.

Рассмотрим более подробно решение каждой из поставленных задач.

Поиск зараженных ПК

Для поиска зараженных ПК в сети можно применять как минимум три методики:

- автоматический удаленный анализ ПК — получение информации о запущенных процессах, загруженных библиотеках и драйверах, поиск характерных закономерностей — например процессов или файлов с заданными именами;

- исследование трафика ПК с помощью сниффера — данный метод очень эффективен для отлова спам-ботов, почтовых и сетевых червей, однако основная сложность в применении сниффера связана с тем, что современная ЛВС строится на базе коммутаторов и, как следствие, администратор не может осуществлять мониторинг трафика всей сети. Проблема решается двумя путями: запуском сниффера на маршрутизаторе (что позволяет осуществлять мониторинг обмена данными ПК с Интернетом) и применением мониторинговых функций коммутаторов (многие современные коммутаторы позволяют назначить порт мониторинга, на который дублируется трафик одного или нескольких портов коммутатора, указанных администратором);

- исследование нагрузки на сеть — в данном случае очень удобно применять интеллектуальные коммутаторы, которые позволяют не только оценивать нагрузку, но и удаленно отключать указанные администратором порты. Данная операция существенно упрощается при наличии у администратора карты сети, на которой имеются данные о том, какие ПК подключены к соответствующим портам коммутатора и где они расположены;

- применение ловушек (honeypot) — в локальной сети настоятельно рекомендуется создать несколько ловушек, которые позволят администратору своевременно обнаружить эпидемию.

Автоматический анализ ПК можно свести к трем основным этапам:

- проведение полного исследования ПК — запущенные процессы, загруженные библиотеки и драйверы, автозапуск;

- проведение оперативного обследования — например поиск характерных процессов или файлов;

- карантин объектов по определенным критериям.

Все перечисленные задачи можно решить при помощи авторской утилиты AVZ, которая рассчитана на запуск из сетевой папки на сервере и поддерживает скриптовый язык для автоматического обследования ПК. Для запуска AVZ на компьютерах пользователей необходимо:

- Поместить AVZ в открытую для чтения сетевую папку на сервере.

- Создать в этой папке подкаталоги LOG и Qurantine и разрешить пользователям запись в них.

- Запустить AVZ на компьютерах ЛВС при помощи утилиты rexec или логон-скрипта.

Запуск AVZ на шаге 3 должен производиться при таких параметрах:

\\my_server\AVZ\avz.exe Priority=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

Рис. 1. Редактор скриптов AVZ

Рассмотрим три типовых скрипта, которые могут пригодиться в ходе борьбы с эпидемией. Во-первых, нам потребуется скрипт для исследования ПК. Задача скрипта — произвести исследование системы и создать протокол с результатами в заданной сетевой папке. Скрипт имеет следующий вид:

// Включение сторожевого таймера на 10 минут

// Запуск сканирования и анализа

//Завершение работы AVZ

В ходе выполнения данного скрипта в папке LOG (предполагается, что она создана в каталоге AVZ на сервере и доступна пользователям для записи) будут создаваться HTML-файлы с результатами исследования компьютеров сети, причем для обеспечения уникальности в имя протокола включается имя исследуемого компьютера. В начале скрипта располагается команда включения сторожевого таймера, который принудительно завершит процеcc AVZ через 10 минут в случае, если в ходе выполнения скрипта возникнут сбои.

Протокол AVZ удобен для изучения вручную, однако для автоматизированного анализа он мало пригоден. Кроме того, администратору часто известно имя файла вредоносной программы и требуется только проверить наличие или отсутствие данного файла, а при наличии — поместить в карантин для анализа. В этом случае можно применить скрипт следующего вида:

// Включение сторожевого таймера на 10 минут

// Поиск вредоносной программы по имени

QuarantineFile(‘%WinDir%\smss.exe’, ‘Подозрение на LdPinch.gen’);

QuarantineFile(‘%WinDir%\csrss.exe’, ‘Подозрение на LdPinch.gen’);

//Завершение работы AVZ

В этом скрипте задействуется функция QuarantineFile, которая совершает попытку карантина указанных файлов. Администратору остается только проанализировать содержимое карантина (папка Quarantine\сетевое_имя_ПК\дата_каратина\) на наличие помещенных в карантин файлов. Следует учесть, что функция QuarantineFile автоматически блокирует помещение в карантин файлов, опознанных по базе безопасных AVZ или по базе ЭЦП Microsoft. Для практического применения данный скрипт можно усовершенствовать — организовать загрузку имен файлов из внешнего текстового файла, проверять найденные файлы по базам AVZ и формировать текстовый протокол с результатами работы:

// Поиск файла с указанным именем

function CheckByName(Fname : string) : boolean;

if Result then begin

case CheckFile(FName) of

-1 : S := ‘, доступ к файлу блокируется’;

1 : S := ‘, опознан как Malware (‘+GetLastCheckTxt+’)’;

2 : S := ‘, подозревается файловым сканером (‘+GetLastCheckTxt+’)’;

3 : exit; // Безопасные файлы игнорируем

AddToLog(‘Файл ‘+NormalFileName(FName)+’ имеет подозрительное имя’+S);

//Добавление указанного файла в карантин

SuspNames : TStringList; // Список имен подозрительных файлов

// Проверка файлов по обновляемой базе данных

if FileExists(GetAVZDirectory + ‘files.db’) then begin

AddToLog(‘База имен загружена - количество записей = ‘+inttostr(SuspNames.Count));

for i := 0 to SuspNames.Count - 1 do

AddToLog(‘Ошибка загрузки списка имен файлов’);

Для работы данного скрипта необходимо создать в папке AVZ доступные пользователям для записи каталоги Quarantine и LOG, а также текстовый файл files.db — каждая строка данного файла будет содержать имя подозрительного файла. Имена файлов могут включать макросы, наиболее полезные из которых — %WinDir% (путь к папке Windows) и %SystemRoot% (путь к папке System32). Другим направлением анализа может стать автоматическое исследование списка процессов, запущенных на компьютерах пользователей. Информация о запущенных процессах есть в протоколе исследования системы, но для автоматического анализа удобнее применять следующий фрагмент скрипта:

// Обновление списка процессов

AddToLog(‘Количество процессов = ‘+IntToStr(GetProcessCount));

// Цикл анализа полученного списка

for i := 0 to GetProcessCount - 1 do begin

S1 := S1 + ‘,’ + ExtractFileName(GetProcessName(i));

// Поиск процесса по имени

if pos(‘trojan.exe’, LowerCase(GetProcessName(i))) > 0 then

S := S + GetProcessName(i)+’,’;

AddLineToTxtFile(GetAVZDirectory+’\LOG\_alarm.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S);

AddLineToTxtFile(GetAVZDirectory+’\LOG\_all_process.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S1);

В завершение рассмотрим последний из полезных скриптов анализа — скрипт автоматического карантина всех файлов, которые не опознаются по базе безопасных AVZ и по базе ЭЦП Microsoft:

Автоматический карантин изучает запущенные процессы и загруженные библиотеки, службы и драйверы, около 45 способов автозапуска, модули расширения браузера и проводника, обработчики SPI/LSP, задания планировщика, обработчики системы печати и т.п. Особенностью карантина является то, что файлы в него добавляются с контролем повторов, поэтому функцию автокарантина можно вызывать многократно.

Достоинство автоматического карантина заключается в том, что с его помощью администратор может оперативно собрать потенциально подозрительные файлы со всех компьютеров сети для их изучения. Простейшей (но весьма эффективной на практике) формой изучения файлов может быть проверка полученного карантина несколькими популярными антивирусами в режиме максимальной эвристики. Следует отметить, что одновременный запуск автокарантина на нескольких сотнях компьютеров может создать высокую нагрузку на сеть и на файловый сервер.

Исследование трафика можно проводить тремя способами:

- вручную при помощи снифферов;

- в полуавтоматическом режиме — в данном случае сниффер собирает информацию, и затем его протоколы обрабатываются либо вручную, либо некоторым ПО;

- автоматически при помощи систем обнаружения вторжений (IDS) типа Snort (http://www.snort.org/) либо их программных или аппаратных аналогов. В простейшем случае IDS состоит из сниффера и системы, анализирующей собираемую сниффером информацию.

Система обнаружения вторжений является оптимальным средством, так как позволяет создавать наборы правил для обнаружения аномалии в сетевой активности. Второе ее преимущество состоит в следующем: большинство современных IDS позволяют размещать агенты мониторинга трафика на нескольких узлах сети — агенты собирают информацию и передают ее. В случае же применения сниффера очень удобно пользоваться консольным UNIX-сниффером tcpdump. Например, для мониторинга активности по порту 25 (протокол SMTP) достаточно запустить сниффер с командной строкой вида:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

В данном случае ведется захват пакетов через интерфейс em0; информация о захваченных пакетах будет сохраняться в файле smtp_log.txt. Протокол сравнительно просто анализировать вручную, в данном примере анализ активности по порту 25 позволяет вычислить ПК с активными спам-ботами.

В качестве ловушки (Honeypot) можно использовать устаревший компьютер, производительность которого не позволяет применять его для решения производственных задач. Например, в сети автора в качестве ловушки успешно применяется Pentium Pro c 64 Мбайт оперативной памяти. На этот ПК следует установить наиболее распространенную в ЛВС операционную систему и выбрать одну из стратегий:

- Установить операционную систему без пакетов обновлений — она будет индикатором появления в сети активного сетевого червя, эксплуатирующего любую из известных уязвимостей для данной операционной системы;

- установить операционную систему с обновлениями, которые установлены на других ПК сети — Honeypot будет аналогом любой из рабочих станций.

Каждая из стратегий имеет как свои плюсы, так и минусы; автор в основном применяет вариант без обновлений. После создания Honeypot следует создать образ диска для быстрого восстановления системы после ее повреждения вредоносными программами. В качестве альтернативы образу диска можно использовать системы отката изменений типа ShadowUser и его аналогов. Построив Honeypot, следует учесть, что ряд сетевых червей ищут заражаемые компьютеры путем сканирования диапазона IP, отсчитываемого от IP-адреса зараженного ПК (распространенные типовые стратегии — X.X.X.*, X.X.X+1.*, X.X.X-1.*), — следовательно, в идеале Honeypot должен быть в каждой из подсетей. В качестве дополнительных элементов подготовки следует обязательно открыть доступ к нескольким папкам на Honeypot-системе, причем в данные папки следует положить несколько файлов-образцов различного формата, минимальный набор — EXE, JPG, MP3.

Рис. 2. Создание и настройка предупреждения о сетевой активности

В качестве предупреждения удобнее всего использовать сообщения электронной почты, отправляемые на почтовый ящик администратора, — в этом случае можно получать оперативные оповещения от всех ловушек в сети. Кроме того, если сниффер позволяет создавать несколько предупреждений, есть смысл дифференцировать сетевую активность, выделив работу с электронной почтой, FTP/HTTP, TFTP, Telnet, MS Net, повышенный трафик более 20-30 пакетов в секунду по любому протоколу (рис. 3).

Рис. 3. Письмо-оповещение, высылаемое

в случае обнаружения пакетов, соответствующих заданным критериям

При организации ловушки неплохо разместить на ней несколько применяемых в сети уязвимых сетевых служб или установить их эмулятор. Простейшим (и бесплатным) является авторская утилита APS, работающая без инсталляции. Принцип работы APS сводится к прослушиванию множества описанных в ее базе портов TCP и UDP и выдаче в момент подключения заранее заданного или случайно генерируемого отклика (рис. 4).

Рис. 4. Главное окно утилиты APS

Дистанционное удаление вредоносных программ

В идеальном случае после обнаружения образцов вредоносных программ администратор отправляет их в антивирусную лабораторию, где они оперативно изучаются аналитиками и в базы антивируса вносятся соответствующие сигнатуры. Эти сигнатуры через автоматическое обновление попадают на ПК пользователей, и антивирус производит автоматическое удаление вредоносных программ без вмешательства администратора. Однако эта цепочка не всегда работает как положено, в частности возможны следующие причины сбоя:

- по ряду независимых от администратора сети причин образы могут не дойти до антивирусной лаборатории;

- недостаточная оперативность антивирусной лаборатории — в идеале на изучение образцов и их внесение в базы уходит не более 1-2 часов, то есть в пределах рабочего дня можно получить обновленные сигнатурные базы. Однако не все антивирусные лаборатории работают столь оперативно, и обновления можно ждать несколько дней (в редких случаях — даже недель);

- высокая работоспособность антивируса — ряд вредоносных программ после активации уничтожают антивирусы или всячески нарушают их работу. Классические примеры — внесение в файл hosts записей, блокирующих нормальную работу системы автообновления антивируса, удаление процессов, службы и драйверов антивирусов, повреждение их настроек и т.п.

Следовательно, в перечисленных ситуациях придется бороться с вредоносными программами вручную. В большинстве случаев это несложно, так как по результатам исследования компьютеров известны зараженные ПК, а также полные имена файлов вредоносных программ. Остается только произвести их дистанционное удаление. Если вредоносная программа не защищается от удаления, то уничтожить ее можно скриптом AVZ следующего вида:

// Эвристическая чистка системы

Данный скрипт удаляет один заданный файл (или несколько файлов, так как команд DeleteFile в скрипте может быть неограниченное количество) и затем производит автоматическую чистку реестра. В более сложном случае вредоносная программа может защищаться от удаления (например, пересоздавая свои файлы и ключи реестра) или маскироваться по руткит-технологии. В этом случае скрипт усложняется и будет иметь следующий вид:

// Включение протоколирования BootCleaner

// Импорт в задание BootCleaner списка файлов, удаленных скриптом

Читайте также: