Вирус с обратным отсчетом

Что такое catwalk countdown.exe?

подиум countdown.exe это исполняемый файл, который является частью Обратный отсчет подиума Программа, разработанная Big Fish Games, Inc., Программное обеспечение обычно о 21.16 MB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли подиум countdown.exe Файл на вашем компьютере - это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Catwalk countdown.exe безопасно, или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как catwalk countdown.exe, должен запускаться из C: \ Program Files \ catwalk_countdown \ catwalk countdown.exe, а не в другом месте.

Наиболее важные факты о catwalk countdown.exe:

Если у вас возникли какие-либо трудности с этим исполняемым файлом, вы должны определить, заслуживает ли он доверия, перед удалением catwalk countdown.exe. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ catwalk_countdown) и сравните его размер с приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус catwalk countdown.exe, вам необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление catwalk countdown.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить подиум countdown.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, 6% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов - полный системный анализ с Reimage, Если файл классифицируется как вредоносный, эти приложения также удаляют catwalk countdown.exe и избавляются от связанных вредоносных программ.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите панель, а затем под программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Добавить или удалить программы.

- 2. Когда вы найдете программу Обратный отсчет подиумащелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению Обратный отсчет подиума.

Распространенные сообщения об ошибках в catwalk countdown.exe

Наиболее распространенные ошибки catwalk countdown.exe, которые могут возникнуть:

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы, обратного отсчета Catwalk, при запуске или завершении работы Windows, или даже во время установки операционной системы Windows. Отслеживание момента появления ошибки catwalk countdown.exe является важной информацией, когда дело доходит до устранения неполадок.

Как исправить catwalk countdown.exe

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с Catwalk Countdown. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс catwalk countdown.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено апреля 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Скачать или переустановить catwalk countdown.exe

это не рекомендуется загружать заменяемые exe-файлы с любых сайтов загрузки, так как они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить catwalk countdown.exe, мы рекомендуем переустановить основное приложение, связанное с ним. Обратный отсчет подиума.

Информация об операционной системе

Ошибки catwalk countdown.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Окна 10

- Окна 8.1

- Окна 7

- Windows Vista

- Windows XP

- Windows ME

- Окна 2000

Группа экспертов по кибербезопасности MalwareHunterTeam утверждает, что больше всех в результате атаки пострадали серверы на территории России и Тайваня. Под ударом оказались и другие страны: Великобритания, Испания, Италия, Германия, Португалия, Турция, Украина, Казахстан, Индонезия, Вьетнам, Япония и Филиппины.

Вот так выглядит мировая карта распространения вируса. Чем насыщеннее цвет, тем большее количество попыток заражения вирусом совершено. Если верить изображению, то больше всех страдают Россия, Украина и Япония. Не задеты угрозой только африканские страны, Австралия и несколько государств Азии и Латинской Америки.

На диаграмме также отчетливо видно, что наибольшие проблемы с атакой испытывает Россия. Следом — Украина и Индия, правда, с очень большим отрывом. Примечательно, но Великобритания, где пользователи сети острее всего реагируют на атаку, даже не вошла в топ-20 наиболее пострадавших стран.

Like, UK isn’t even on this graph yet the media is pointing where? #WannaCry indeed pic.twitter.com/kfTlX3SWHJ

Что это за вирус?

По его словам, за расшифровку данных злоумышленники требуют заплатить в биткоинах выкуп, равный 600 долларам.

В левой части страницы размещены два таймера с обратным отсчетом: один — о том, сколько времени у вас остается до осуществления платежа, другой показывает, сколько осталось до потери всех заблокированных файлов.

В настоящее время эксперты лаборатории анализируют образцы вредоносного ПО для установления возможности расшифровки данных, отметил представитель компании.

Она позволяет вирусу распространиться через протоколы обмена файлами, которые установлены на компьютерах многих организаций.

Он пояснил, что атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.

По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

Четвертая особенность WannaCry заключается в том, что для подключения к командным серверам программа устанавливает браузер Tor (обеспечивает анонимность в интернете) и осуществляет соединение через него.

Вредонос не только криптует файлы, но и сам осуществляет сканирование интернета на предмет уязвимых хостов (тысячи IP адресов) #WannaCry pic.twitter.com/AJ3UXdChAH

Кто подвегся атакам?

Различные СМИ по всему миру пишут, что главными целями киберпреступников стали все же телекоммуникационные системы и больницы.

По данным СМИ, хакерской атаке подверглись компьютеры, подключенные к внутренним сетям Следственного комитета и МВД России. В МВД РФ признали, что в пятницу компьютеры ведомства все же подверглись вирусной атаке. По словам официального представителя МВД Ирины Волк, заражено было меньше 1% компьютеров.

Министерство здравоохранения РФ зафиксировало вирусные атаки на свои компьютеры и оперативно отразило их. Об этом сообщил помощник министра здравоохранения Никита Одинцов.

МЧС России также сообщило о попытках атаковать их компьютеры. Ничего у хакеров не вышло.

Ранее стало известно, что из-за действий хакеров была нарушена работа 40 британских больниц по всей стране. Атака также затронула испанскую телекоммуникационную компанию Telefonica.

Об этом сообщила газета The Independent, которая приводит мнение директора по стратегии безопасности компании Anomali Labs Трэвиса Фаррала.

Системы информационной безопасности Сбербанка в пятницу зафиксировали попытки хакерских атак, но проникновений вирусов в систему не произошло, сообщили в пресс-службе крупнейшего российского банка.

WikiLeaks напомнил, как предупреждал об опасности бесконтрольного вирусного ПО

WikiLeaks предупреждал о бесконтрольном распространении спецслужбами США вредоносных программ.

— Если не можешь сохранить в тайне — не создавай: источник Vault 7 предупреждал об огромном риске распространения кибероружия США среди преступников, — написал сайт.

Сноуден: АНБ косвенно виновата в кибератаке, поразившей компьютеры в 74 странах

Агентство национальной безопасности (АНБ), электронная разведка США, косвенно несет ответственность за кибератаку, поразившую в пятницу десятки тысячи компьютеров в десятках стран мира, в том числе в больницах Великобритании. Такую точку зрения высказал бывший сотрудник американских спецслужб Эдвард Сноуден на своей странице в сети Twitter.

Как от этого защититься

Профилактика

1. Обновляйте установленные антивирусные программы в строго установленные сроки.

2. Обращайте внимания на то, какие файлы из почты вы скачиваете на свой рабочий и домашний компьютер.

3. Лучше всего если вашим компьютером, что на работе, что дома, пользуетесь только вы.

4. Обновляйте все приложения и программы. Программисты работают над устранением брешей в безопасности своего софта. Не пренебрегайте их трудом.

5. Установите антивирусы на мобильные устройства.

6. Будьте осторожны даже с теми источниками, которым вы доверяете. Их тоже могут взломать.

7. Сочетайте разные антивирусные технологии. Не только общее сканирование, но и сканеры на отдельные, например, браузеры.

9. От греха подальше, делайте резервные копии важных документов на отдельном носителе.

10. Эксперты говорят, что самый простой обезопасить себя от атаки — это закрыть порт 445.

Ну что, пришло время попробовать себя в жанре книжного обзора. Книга Countdown to Zero Day: Stuxnet and the Launch of the World's First Digital Weapon журналистки Ким Зеттер, наиболее известной благодаря своим статьям в журнале Wired, вышла достаточно давно, в ноябре 2014 года, но с тех пор так и не была переведена на русский язык (на английском доступна, например, в Amazon в электронном виде). Впрочем, дело не в переводе: историю Stuxnet можно изучать и по открытым публикациям и исследованиям специалистов по безопасности, но в этом случае вы получите ассортимент технических фактов о вредоносном коде, из которых не так-то просто сложить паззл всей истории.

Stuxnet использовал уязвимость нулевого дня в Microsoft Windows, благодаря чему мог распространяться на USB-носителях. А уязвимость нулевого дня это…

Чтобы скрыть зараженные файлы на флешке, на систему устанавливался руткит, а руткит — это…

Вредоносный код был подписан легитимными на тот момент цифровыми сертификатами, чтобы установка проходила максимально незаметно для пользователя. А цифровые сертификаты, это…

И так далее. Так как книга основана на многочисленных интервью с исследователями, Ким Зеттер в итоге переносит значительную часть фактов в сноски, они подчас занимают не меньше места, чем относящаяся к ним глава. В дальнейшем в книге практически вся зубодробительная фактология находится там: вам предоставляется выбор, читать целиком или пропускать уточнения. В последнем случае восприятие сюжета не страдает, а благодаря сноскам с огромным количеством ссылок на источники книга оказывается одинаково привлекательной и для технарей, и для, кхм, гуманитариев.

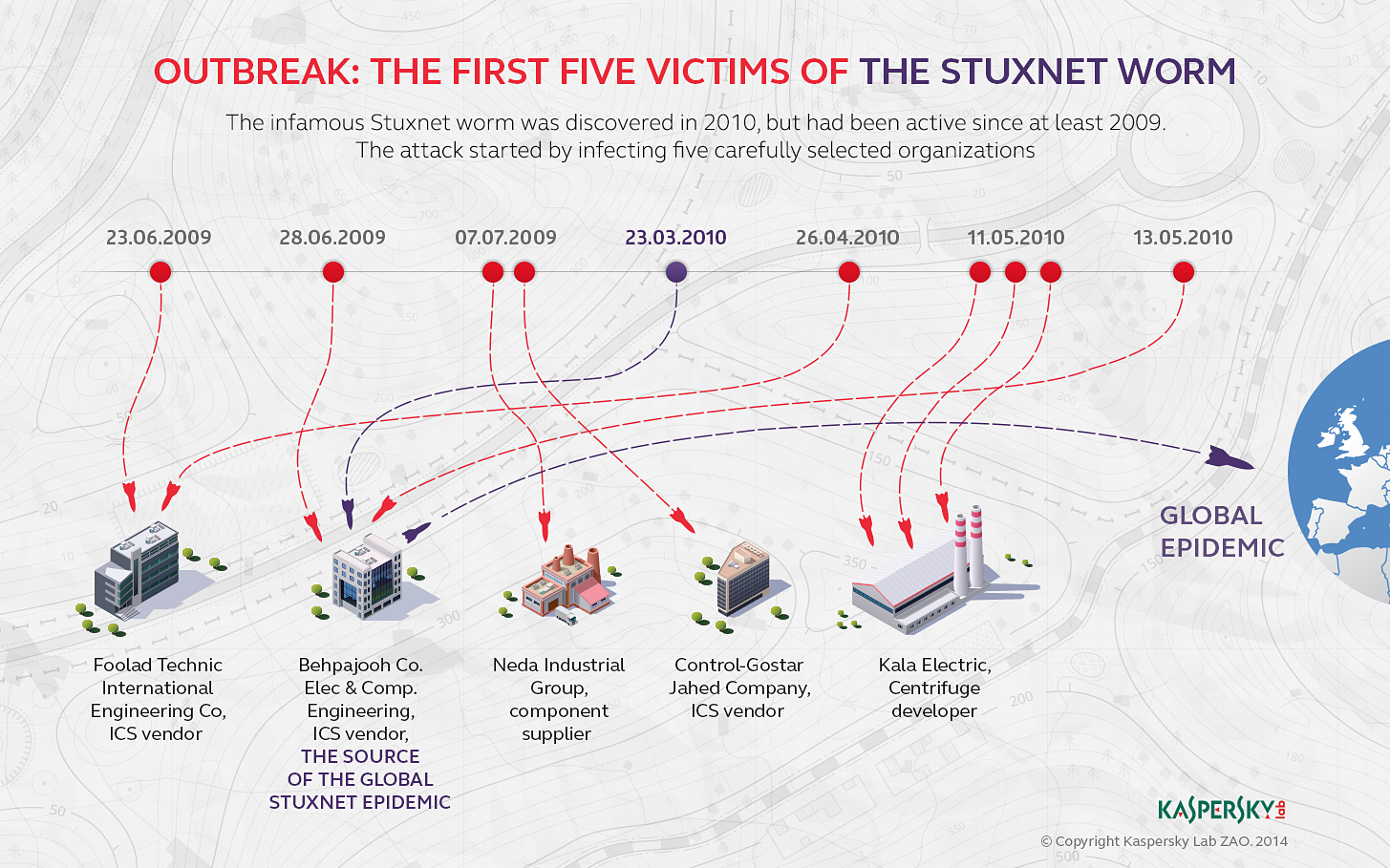

Для заражения Stuxnet использовал уязвимость нулевого дня в операционных системах Windows — на момент обнаружения (июль 2010 года, бюллетень на Technet) ей были подвержены все актуальные версии от XP до 7, 32-х и 64-битные (Stuxnet атаковал только 32-битные ОС). Уязвимость позволяла запустить вредоносный код с помощью подготовленного файла .LNK или .PIF — если таковой был помещен на флешку, то уязвимость активировалась автоматически. Именно такой тип уязвимости позволил атаковать индустриальную систему критической важности, которая как правило (но не в обязательном порядке) изолирована от сети. Впоследствии наши эксперты опубликовали анализ первых жертв Stuxnet, через которые вероятно были проведены успешные попытки добраться до главной цели. Анализ стал возможен благодаря сохранению внутри вредоносного кода информации о ранее атакованных системах.

Помимо LNK-уязвимости, Stuxnet использовал уязвимость MS08-067 и еще один зиродей — дыру в системе Print Spool Service (MS10-061). Примечательно, что первая уязвимость также использовалась червем Conficker, вызвавшим серьезную эпидемию в 2008 году. Непонятное предназначение этой вредоносной программы в свете Stuxnet даже привели к предположениям, что это был некий тест-драйв технологий в реальных условиях, но на самом деле связь между этими двумя атаками выглядит сомнительной.

А вот аттрибуция в процессе анализа кода — штука интересная. В качестве одного из первых примеров приводится строчка из кода Stuxnet:

Понять, что именно является основной целью Stuxnet было непросто — у исследователей просто не было опыта работы со SCADA-системами. В книге подробно описывается, как именно анализировалась эта часть кода: Stuxnet в случае заражения системы с определенным ПО мог управлять контроллерами строго указанной модели, и таким образом изменял скорость вращения центрифуг (предположительно) на объекте в Иране так, что они выходили из строя от чрезмерной нагрузки. Подробно логика работы Stuxnet в этом направлении была исследована специалистами компании Symantec (отчет в PDF). Интересно, что для детектирования атаки и защиты компьютеров даже в условиях отсутствия (в течение нескольких недель) патча для уязвимостей от Microsoft, знать, что именно делает Stuxnet, было не обязательно. Такая информация важна только в контексте подготовки к отражению будущих атак подобного типа.

Ким Зеттер посвящает отдельную главу безопасности промышленных IT-систем в целом. Приводятся примеры, хотя и несравнимые по масштабу со Stuxnet, саботажа подобных объектов с помощью вредоносного кода или путем перехвата систем управления. О том, что индустриальная инфраструктура уже достаточно компьютеризирована, чтобы быть уязвимой, но все еще недостаточно защищена, было известно давно. Увы, нельзя сказать, что Stuxnet радикально и бесповоротно изменил ситуацию к лучшему: очень часто операторы критически важных объектов полагаются на изоляцию систем управления, и на сложность проприетарных протоколов. Есть и объективные сложности: длительный цикл работы оборудования, специфические требования к железу и софту, принадлежность промышленных IT-систем и традиционной компьютерной инфраструктуры к разным командам в рамках одной компании, и неизбежные проблемы на стыках. Впрочем, Stuxnet явно привлек внимание исследователей в области кибербезопасности к проблеме: начиная с 2012 года, по данным нашего отчета, число обнаруженных и закрытых уязвимостей в специализированном ПО значительно выросло. С другой стороны, в том же отчете показано, как поиск через Shodan в этом году позволяет обнаружить более 180 тысяч хостов с элементами SCADA-систем, напрямую доступных через сеть.

— Авторы даже самых совершенных кибератак делают ошибки. Скорее всего в результате ошибочного действия на определенном этапе произошло массовое заражение тысяч систем в разных странах, которое и позволило заметить и проанализировать вредоносный код (впрочем, есть версия, что это было сделано намеренно). Более того, впервые сэмпл Stuxnet был обнаружен благодаря жалобе на компьютер, который постоянно перезагружался — в процессе заражения что-то пошло не так. Здесь кроется и опасность разработки опасного кибероружия: методы атаки рано или поздно становятся широко известными, а инструменты могут попасть не в те руки.

— Нельзя полагаться на сложность систем и протоколов. Концепция security through obscurity (безопасности через неизвестность) была окончательно признана неэффективной как раз благодаря Stuxnet. Да, для разработки этой атаки потребовалось много сил и средств (по некоторым оценкам — от 5 до 30 разработчиков и минимум 6 месяцев работы), и да, поначалу исследователи столкнулись со сложностями в анализе специализированного кода для АСУТП. Параллельный опыт анализа атак на финансовые системы начиная с прошлого года показывает, что даже самые сложные системы могут быть взломаны, а контроль над ними — использован для нанесения ущерба.

— История сложных и максимально деструктивных кибератак с обнаружением Stuxnet не закончилась, а только началась. Наша карта продвинутых атак является наглядным тому доказательством. Хотя кража информации является приоритетной целью атакующих, забывать о защите индустриальных систем и критической инфраструктуры нельзя — хотя бы потому, что даже единичные успешные операции на таких объектах могут привести к огромному ущербу. Несмотря на сложность промышленных систем, нужны ресурсы для их исследования с точки зрения безопасности и адекватные методы защиты.

— И, наконец, быть исследователем киберугроз — это круто. Книга Ким Зеттер — редкий случай, когда помимо строчек кода и выводов в доступной форме показана работа экспертов по безопасности на примере вполне реальной атаки. Такую деятельность очень трудно описать популярно, но, учитывая количество угроз и их сложность, максимальное проникновение цифровых систем в нашу повседневную жизнь, нужно это делать больше и чаще.

Удобный инструмент для быстрых первых и повторных продаж

Covid-19

Поддерживаем бизнес во время карантина. Рассказываем, как оставаться на связи с клиентами и организовать удалённую работу.

Почему email-маркетинг

- Email-маркетинг в 4 раза прибыльнее других маркетинговых каналов

- По ссылке в письме перейдёт в 5 раз больше людей, чем в посте на Facebook

- Читатели рассылки проведут на вашем сайте на 80% больше времени, чем те, кто её не получали

Увеличивайте продажи с помощью рассылок:

Актуальная и активная база позволяет вашим письмам получать в 5 раз больше откликов, чем посты в социальных сетях. Чтобы собрать контакты настраивайте интеграцию с 38 сервисами или устанавливайте удобные и красивые всплывающие формы

Настройте первую рассылку, реанимируйте неактивных пользователей, а после – удерживайте их имиджевыми письмами. Дизайн письма можно создать с нуля в вашем фирменном стиле или использовать один из 100 наших бесплатных шаблонов

Отправляйте персонализированные письма разным сегментам аудитории, выбирайте лучшие варианты с помощью А/Б-тестирования писем и оценивайте результаты отправки из подробных аналитических отчетов

Экономьте время, настраивая автоматическую отправку писем – приветственные цепочки после регистрации, напоминания о брошенных корзинах, специальные предложения в праздники или поздравления с днем рождения

Каждый клиент UniSender получает

Готовую стратегию

email-маркетинга

для вашего бизнеса

Круглосуточную

консультацию от

наших специалистов

Доступ ко всему

функционалу сервиса

700 000 компаний уже выбрали нас

Мы пользуемся сервисом более двух лет, он прекрасно себя зарекомендовал. Раньше мы запускали автоматические цепочки и делали рассылки вручную, сейчас внедрили маркетинговую систему управления каналами коммуникаций и интегрировались с сервисом по API. Интеграция оказалась быстрой, понятной и удобной во многом благодаря профессиональной команде техподдержки, готовой всегда прийти на помощь.

Email маркетингом занимаюсь занимаюсь 7 лет и за это время был опыт работы в 5 сервисах рассылок. После положительного опыта работы с Unisender, внедрила этот сервис в 3 компаниях.

Основными причинами моего выбора в пользу Unisender было удобство сервиса, грамотный UX сайта и редактора писем, прозрачная статистика, связь с тех поддержкой 24/7.

В сервисе Unisender работаю с 2015 года и за это время произошло много внедрений — автоматизация рассылок, проще стало работать с шаблонами рассылок и анализировать запущенные рекламные кампании, что не может не радовать.

За год пользования сервисом мы успели хорошо разобраться в его технических возможностях и на сегодняшний день их более чем хватает. Но радует другое, Unisender не только внедряет разные улучшения, но и рассказывает своим клиентам как ими пользоваться, и даже предлагает протестировать бета-версии! Например, когда мы использовали "письма по событию", нам рассказали о более продвинутой "Автоматизации" и открыли доступ к бете. А совсем недавно появилась функция "отправка в лучшее время" и мы сразу узнали об этом из чата поддержки. Это очень современный подход, так держать!

Мы сотрудничаем с сервисом Unisender более трех лет. За это время мы неоднократно убедились в профессионализме команды, ответственном подходе к решению любых задач. Отдельно хотим отметить готовность идти навстречу! Нерешаемых вопросов просто нет. Всем желаем таких партнеров!

Для одного из клиентов нашего агентства мы заработали 15000$ за 1,5 месяца объединив социальные сети и email-рассылки. А по другому получили рекордный ROMI 9700% и сделали продажи на сумму 12000000 рублей. На уровне пользователя нравится простота в использовании и хорошая тех.поддержка. На уровне партнёра мы очень ценим дружеские взаимоотношения, открытость к новым идеям и возможность участия во всевозможных мероприятиях

Пользуемся UniSender 6 лет. На мой взгляд, по соотношению цена-возможности-качество, это лучший сервис для рассылок. Из преимуществ: развитой API, высокая скорость работы, надёжность и широкие возможности автоматизации.

Сначала мы просто рассылали массовые письма, но позже стали использовать автоматизацию для возврата клиентов. Когда и этого стало мало, мы связали нашу CRM с UniSender по API. Теперь почти вся сегментация проходит на нашей стороне, а шаблоны писем хранятся в UniSender. Так мы стали эффективно возвращать клиентов и оповещать подписчиков о новых акциях и предложениях.

Удалить вирус с компьютера не так сложно, как зачастую расписывают тысячи людей. Все вирусы – это хорошо продуманные алгоритмы технических действий. А это значит и вылечить любую вредоносную программу можно применив такой же правильный алгоритм, но уже с обратным эффектом.

Если говорить по-простому, то в этой статье я хочу поделиться с вами программой. Которая поможет избавиться от большинства существующих вирусов и шпионских программ, рекламных баннеров в браузерах и избежать множества других неприятных ситуаций.

Как удалить вирус?

Итак, друзья, я готов поделиться с вами опытом в процессе удаления любых вирусов и всевозможных вредоносов из вашего ПК или ноутбука. Для этого потребуется установить на компьютер одну из программ, которой я сам очень часто пользуюсь. На данный момент это одно из лучших приложений, которое я повстречал для автоматического очищения компьютера от рекламных вирусов и шпионов. Называется данная программа SpyHunter и именно о ней сегодня пойдет речь.

А для вашего удобства, как впрочем и всегда, предлагаю ознакомиться с содержанием статьи и сразу перейти к интересующей вас главе. Удачи!

Программа SpyHunter спасет вас в таких ситуациях.

При этом вы ежедневно пользуетесь компьютером ни о чем не подозревая вводите логины и пароли для входа на любимые сайты или почту. А тем временем вирус работает и каждый день отправляет своему хозяину отчеты о ваших сессиях в интернете. Внимательно фильтрует информацию и отправляет все сохраненные и просто введенные пароли.

Ну так вот, программа Спайхантер без особого труда вычислит таких вредителей и поможет вам от них избавиться. Но это далеко не все, что может это приложение.

Вы когда-нибудь сталкивались с рекламой в интернете, а точнее с рекламой в ваших браузерах? Я имею в виду не безобидную рекламу, которая обычно расположена по краям сайтов и где-то просто напрягает, но в целом не наносит вреда. А именно ту рекламу, которая вылетает при первом же открытии браузера и закрыть ее не получается, она открывается на всех сайтах без разбора и переустановка браузера совсем не мешает ей появляться вновь и вновь. Дочитав статью, вы сможете самостоятельно избавляться от такой рекламы раз и навсегда.

Впрочем, разновидностей вирусных атак очень много, защитить себя от всех наверное невозможно, но проявляя максимум внимания к безопасности вы сможете сократить вероятность попадания на ваш компьютер ненужной дряни.

Я думаю, суть вы уловили и готовы перейти к практическому решению проблем безопасности. Для этого просто продолжайте читать, все будет более чем понятно буквально через несколько минут.

Удаление вирусов вручную или автоматически

Справедливости ради, сразу хочу сказать, что хороший, надежный продукт не бывает бесплатным и официально данная программа предоставляет свое использование по двум алгоритмам.

Во втором случае, он же платный, вам необходимо оплатить лицензию на использование данной программы, решите, что для вас важнее удобство и время или экономия денег.

Но я дам вам возможность установить программу с полным функционалом совершенно бесплатно, для этого посмотрите видео в конце статьи, там я все покажу и расскажу. А пока вы думаете, переходим к следующему этапу.

Установка программы SpyHunter

Заходим на сайт программы spyhunter-4.com/ru/ адрес сайта может немного меняться из-за версии программы. Для установки ищем кнопку загрузки, на момент написания статьи она выглядела вот так:

После загрузки устанавливаем программу, если у вас возникли с этим трудности, просто пролистайте статью до конца, там есть видео инструкция по установке и использованию, там же вы сможете посмотреть, как сделать программу полностью бесплатной и с полным функционалом. После наглядного обзора проблем у вас точно не возникнет.

Инструкция по использованию:

Галочку быстрое сканирование снимаем не просто так. Делается это для достижения максимального эффекта, поэтому не забываем строго выполнять инструкцию, чтобы потом не писать злостных комментариев, что у вас не получается самостоятельно справиться.

Вот так будет проходить процесс проверки:

А вот так будут выглядеть угрозы, если конечно такие у вас есть:

В конце сканирования вы увидите результат, где указанно количество угроз и кнопка обезвредить угрозы, вот так выглядит:

В программе SpyHunter есть возможность добавить какие-либо программы в список исключений, чтобы их не цепляло приложением, как не доверительные. Обычно такой эффект бывает на программы, которые вы используете без лицензии (взломанные, крякнутые, неизвестные). Сам раздел исключений смотрите на картинке:

Если быть более корректным, то тут будут отображаться те программы, которые вы сами разрешаете пропускать во время проверки. Будьте внимательны и пропускайте только те программы, в надежности которых вы уверены минимум на 99%

Функция охраны системы должна быть всегда включена, чтобы избежать заражения и выхода из-под контроля заблокированных программ. Надеюсь, свои мысли я донес вам максимально просто и с пользой, жду ваших комментариев, мне всегда интересно узнать получилась статья хорошей или это всего лишь набор бесполезного текста для вас. Задавайте свои вопросы и не стесняйтесь, вместе сможем разобраться со всеми ситуациями в разы быстрее, удачи друзья!

Видео: Как удалить вирус с компьютера?

Не забывайте оставлять свое мнение в комментариях, только так мы сможем оценить универсальность метода удаления вирусов.

Читайте также: