Вирус петя в башкирии

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Последнии новости и о коронавирусе nCoV-19 в Уфе и Республики Башкортостан.

Статистика в Уфе: 527☣️/72⛑/14 ☠

Статистика по 🇷🇺России: 80 949 ☣️/6 767⛑/747 ☠/2 877 699 💉

Обновлено: 26 апреля 2020.

Показать полностью…

(В карантине-😷/Подтвержден вирус-☣️/Выздоровело-⛑/Смертей-☠/Проведено тестов-💉).

Если у вас есть что рассказать, то напишите нам в "Предложить новость" и мы опубликуем её.

- Записи сообщества

- Поиск

Помнить о клятве Гиппократа: медики Башкирии призвали коллег из РКБ имени Куватова не тратить время на выяснение отношений

"В то время как многие медики выполняют свой долг и лечат людей, сражаясь с пандемией нового коронавируса, ряд медицинских работников занялись действиями, на этом этапе, мягко говоря, неприемлемыми, - говорится в обращении. - Речь, конечно же, о нездоровой ситуации, которая сложилась вокруг РКБ имени Куватова.

Показать полностью…

Задача всякого уважающего себя врача – сделать так, чтобы последствия коронавируса для жителей нашей республики были минимальными. Увы, некоторые представители благородной профессии предпочитают тратить время на выяснение отношений. Медицинское сообщество республики данную позицию не поддерживает".

Медики также подчеркивают, что в настоящее время в разных больницах Башкирии десятки тысяч врачей "честно выполняют свой долг. И только так, поддерживая друг друга на этом этапе, мы сможем пройти тяжелую ситуацию с минимальными потерями".

Подписи под обращением поставили почти сто главврачей, врачей и медицинских сестер городских и районных больниц республики. Среди них Валентин Павлов, Римма Утяшева, Эрнст Мулдашев, Ринат Нагаев, Рустам Игбаев.

Комментируя ситуацию агентству "Башинформ, президент ассоциации хирургов Республики Башкортостан профессор Виль Тимербулатов вспомнил, как боролись врачи за жизни пострадавших во время железнодорожной катастрофы в Улу-Теляке. "Катаклизмы – это всегда проверка профессионализма врачей. Я помню, как участник улу-телякской катастрофы, жил там в больнице месяц. У нас был сплоченный коллектив, мы делали свое дело. Для врача это важно. Когда он начинает заниматься другими делами, это разваливает систему здравоохранения. То, что происходит в РКБ – не нормально. Эта нездоровая обстановка мешает решать задачи по борьбе с коронавирусной инфекцией. Я призываю врачей ведущей нашей клиники, которая давно стала образцом для всего нашего здравоохранения, перестать разбираться между собой и продолжить выполнять свои прямые обязанности", - сказал он.

По словам ректора Башгосмединститута, главного уролога регионального минздрава Валентина Павлова, "у нас действительно складывается тяжелая ситуация, но ситуация управляемая". "Но, к сожалению, ситуация начала выходить из-под контроля в одном из наших учреждений — в Республиканской клинической больнице, - отмечает Павлов. - Нас всех это очень тревожит. Республиканская больница — это флагман и то, что происходит в РКБ, не может оставить нас равнодушными. Сегодня утром мы увидели обращение ряда сотрудников, которые эмоционально говорили о каких-то просчетах, недоработках, своих личных впечатлениях в условиях изоляции, в условиях работы. Мы сочувствуем и понимаем этих людей. Эпидемия — это тяжелое испытание для всех, это круглосуточная работа, это работа в комбинезонах, в средствах защиты, а иногда и без средств защиты, это действительно тяжелое испытание… И мне сегодня больно, что некоторые наши коллеги это испытание не прошли и дали волю эмоциям. И забыли про клятву Гиппократа, забыли о том, что эти эмоции передаются не только соседям по ординаторской, но и пациентам, и коллегам". Ректор БГМУ подчеркнул, что не поддерживает таких врачей, но уверен, что врачебное сообщество должно "разобраться, понять причины и истоки и сделать выводы, не организационные, а научные, выводы этических комитетов, медицинских советов, врачебных комиссий для того, чтобы, во-первых, это не повторилось, во-вторых, чтобы максимально быстро перестроиться и вернуть РКБ в строй и снова единым коллективом идти вперед. Мы все, заведующие кафедрами, выросли в РКБ, мы там учились, проходили студенческие практики, выросли на проводимых там операциях, мы не можем бросить Республиканскую больницу в такой ситуации. Университетом уже сформированы бригады, и наши анестезиологи и патологоанатомы работают в РКБ. Мы все готовы завтра прийти и встать бок о бок с нашими коллегами и в реанимации, у операционного стола. Сегодня нам надо всем сплотиться и защитить себя, коллег, имя и традиции башкирского здравоохранения — наш престиж, наше прошлое, наше настоящее и будущее", еще раз подчеркнул он.

Напомним, накануне 12 сотрудников РКБ имени Куватова записали видеообращение к федеральным властям с требованием расследовать ситуацию в больнице и уволить главврача Эльзу Сыртланову.

Сегодня у нас в гостях – главный инфекционист регионального Минздрава Дамир Валишин.

- Расскажите, какова обстановка по коронавирусу в нашей республике?

- На сегодняшней день в нашей республике нет ни одного случая коронавирусной инфекции. Все граждане нашей республики, которые прибывают из эпидемических очагов – КНР , Южная Корея, Иран, страны Европы – обследуются на коронавирусную инфекцию. У них двукратно берут анализ. Они в течение 14 дней находятся на самоизоляции, на карантине дома. Им выписывается больничный лист.

Те граждане, у которых появляются симптомы респираторной инфекции, госпитализируются в 4-ю инфекционную больницу Уфы. Здесь их обследуют, берется уже 4-кратно анализ. По истечение 14 дней, если диагноз не подтверждается, они выписываются. Такая же ситуация и в республике – больные госпитализируются в инфекционные больницы или инфекционные отделения.

- Сколько у нас сейчас лежит человек в больнице с подозрением на коронавирус?

- По городу Уфа – на сегодняшний день 34 человека находятся в боксах 4-й инфекционной больницы. У них есть симптомы ОРВИ , и они прибыли из очагов коронавирусной инфекции. Они обследуются, ни у кого из них диагноз не подтвержден.

- Сейчас все только говорят о том, что вакцина должна появиться против коронавируса. На Ваш взгляд, сколько времени потребуется для того, чтобы эта вакцина появилась?

- Ученые, которые разрабатывают вакцину, говорят, что необходимо как минимум полтора года для создания полноценной вакцины. Почему именно такой срок? Потому что сначала нужно создать вакцину, вначале ее апробировать на лабораторных животных. Затем провести клинические испытания на добровольцах, и после этого только вакцина может быть рекомендована для использования ее у людей.

- Чем конкретно коронавирус отличается от других инфекционных заболеваний. Многие считают, что он намного тяжелее.

- Принципиальных различий нет. Потому что у людей с нормальным иммунитетом инфекция протекает доброкачественно и легко. Это показал уже мировой опыт течения болезни. И у 147 граждан России, которые инфицированы, в большинстве случаев заболевание проходит в легкой форме.

Этот вирус опасен для людей с ослабленным иммунитетом. Это, как правило, пожилые люди старше 70 лет, у которых масса хронических болезней – таких как сахарный диабет, цирроз печени, злокачественное образование, гипертония, ишемическая болезнь сердца, хронические обструктивные болезни легких. Когда они инфицируются коронавирусом, развивается тяжелая пневмония, обостряются существующие хронические болезни. И это нередко приводит к летальному исходу.

- Хорошо, а на сегодняшний день каково основное лечение от коронавируса?

- Есть рекомендации временные и рекомендации ВОЗ по опыту лечения в Китае. Но у этих препаратов нет убедительной доказательной базы. То есть, они рекомендованы, но препаратов, которые бы 100- процентно действовали на вирус и его уничтожали, нет. То есть это препараты противовирусного действия, которые используются нами при других инфекционных болезнях.

- То есть это те же самые препараты, которые назначают при гриппе?

- Нет, при гриппе их, как правило, не назначают. При других инфекционных болезнях используются.

- Но вот говорят — горячее питье нужно больше употреблять, делать противовирусную терапию. Стоит ли это делать сейчас здоровому человеку?

- Здоровому человеку ничего делать не надо! Надо укреплять иммунитет. И, как рекомендует Роспортебнадзор и Центры гигиены, не выезжать заграницу, не посещать места массового скопления людей, мыть руки после посещения общественных мест. Носить маску, если вам пришлось посетить поликлинику, почту, места, где бывает достаточное количество людей. Часто проветривать помещение. Проводить влажную уборку и дезинфекцию. Это те меры, которые помогают механизм передачи инфекции предотвратить.

- А как коронавирус реагирует на тепло? При каких условиях он лучше распространяется?

- Коронавирус чувствителен к дезинфицирующим растворам. И прямые солнечные лучи для него губительны. Любой вирус, который вызывает респираторное заболевание, с наступлением лета исчезает из-за высоких температур. Потому что люди не сидят в закрытых помещениях. По закону эпидемиологии все респираторные болезни распространяются осенью и зимой, начало весны.

- На Ваш взгляд, когда все- таки этот вирус пойдет на спад? Ближе к лету?

- Проанализируем ситуацию. Первое упоминание об этом вирусе относиться к 2019 году. Это Китайская народная республика, город Ухань. Ретроспективно, они говорят, что вирус начал распространяться в декабре. Берем – декабрь, январь, февраль. Три месяца вирус распространялся. И сегодня сообщили, что в городе Ухань нет новых случаев заражения коронавирусной инфекцией.

Поэтому, прогнозы делать, конечно, неблагодарная вещь. Но, если мы посмотрим п примеру Китая, в средним 2-3 месяца уйдет в Европе, а возможно, в российской Федерации, на появление и стихание этой эпидемии.

- Сегодня представитель частной лаборатории в Москве заявила, что в течение 4-х недель они разработают экспресс-тесты на выявление коронавируса. В нашей республике какие-то разработки проводятся?

- На сегодняшний день стоит ли здоровому человеку идти и проверяться на коронавирус?

- Конечно, не стоит. Нет.

- А если у человека есть какие-то симптомы? Что ему делать? Куда обращаться?

- Даже если никаких симптомов нет, но человек хочет провериться – надо обратиться к врачу. После осмотра врач может написать направление на обследование коронавирусной инфекции.

А если каждый гражданин с улицы будет заходить в поликлинику или лабораторию и требовать его обследовать на коронавирусную инфекцию – у нас тогда, во-первых, не хватит ни экспресс-систем, ни лабораторий. Поэтому я убедительно рекомендую нашим гражданам вначале идти к врачу и уже после общения с ним решать вопрос о проведении этого теста.

- Во всем мире предприняты строгие меры по предотвращению вируса COVID - 19. В Китае это вплоть до смертной казни, в России до 5 лет лишения свободы. Как Вы относитесь к этим мерам? Не слишком они строги?

- Считаю, что они не строгие, они нас дисциплинируют. Потому что, если гражданин не хочет соблюдать эти важные рекомендации, он будет способствовать распространению коронавирусной инфекции. И мы никогда не сможем остановить этот вялотекущий процесс.

В Германии, например, за то, что человек нарушает предписанные рекомендации, выйдя на улицу, ему грозит штраф в 3000 евро. Их там экономически наказывают. А нас, россиян, да и китайцев, наверное, только чрезвычайные меры могут убедить. Поэтому надо прислушиваться и выполнять рекомендации. Меры профилактики – и давайте не будем паниковать.

В России атаке вируса-шифровальщика подверглись компании “ Роснефть ” , “ Башнефть ” , Mars, Nivea и производитель шоколада Alpen Gold Mondelez International. Вирус-вымогатель также атаковал систему радиационного мониторинга Чернобыльской атомной электростанции. Кроме того, атака коснулась компьютеров правительства Украины, “ Приватбанка ” и операторов связи. Вирус блокирует компьютеры и требует выкуп 300 долларов в биткоинах.

В микроблоге в Twitter пресс-служба “ Роснефти ” рассказала о хакерской атаке на серверы компании. "На серверы компании осуществлена мощная хакерская атака. Мы надеемся, что это никак не связано с текущими судебными процедурами. По факту кибератаки компания обратилась в правоохранительные органы" , - отмечается в сообщении.

По словам пресс-секретаря компании Михаила Леонтьева, “ Роснефть ” и ее дочерние сообщества работают в штатном режиме. После атаки компания перешла на резервную систему управления производственными процессами, так что добыча и подготовка нефти не остановлены. Атаке подверглась также система банка Home Credit.

“ Петя ” не заражает без "Миши"

По словам исполнительного директора AGIMA Евгения Лобанова, на самом деле атака была проведена двумя вирусами-шифровальщиками: Petya и Misha.

"Они работают в связке. “ Петя ” не заражает без “ Миши ” . Он может заражать, но вчерашняя атака была двумя вирусами: сначала Petya, потом Misha. “ Петя ” переписывает boot-девайс (откуда идет загрузка компьютера), а Миша - шифрует файлы по определенному алгоритму, - пояснил специалист. - Petya шифрует загрузочный сектор диска (MBR) и заменяет его своим собственным, Misha шифрует уже все файлы на диске (не всегда)". Он отметил, что вирус-шифровальщик WannaCry, который атаковал крупные мировые компании в мае этого года, не похож на “ Петю ” , это новая версия.

"Petya.A из семейства WannaCry (а точнее WannaCrypt), но главное отличие почему это не тот же вирус, это то, что подменяется MBR собственным загрузочным сектором - это новинка для Ransomware. Вирус Petya появился давно, на GitHab (онлайн-сервис для IT-проектов и совместного программирования - m24.ru) был дешифратор для этого шифровальщика, однако к новой модификации никакой дешифровальщик не подходит.

Евгений Лобанов подчеркнул, что атака сильнее ударила по Украине, чем по России.

"Мы больше подвержены атакам, чем другие страны Запада. От этой версии вируса мы будем защищены, но от его доработок - нет. У нас интернет небезопасен, на Украине еще менее. В основном, были подвержены атаке транспортные компании, банки, мобильные операторы (Vodafone, Київстар) и медицинские компании, тот же Фарммаг, автозаправки Shell - все очень крупные трансконтинентальные компании", - рассказал он в беседе с m24.ru.

Исполнительный директор AGIMA отметил, что пока нет никаких фактов, которые указывали бы на географическое положение распространителя вируса. По его мнению, вирус предположительно появилась именно в России. К сожалению, прямых доказательств этого нет. "Есть предположение, что это наши хакеры, поскольку первая модификация появилась в России, а сам вирус, что ни для кого не секрет, был назван в честь Петра Порошенко. Это была разработка русских хакеров, но кто дальше ее изменял - сложно сказать. Понятно, что находясь даже в России, легко заиметь компьютер с геолокацией в США, например", - пояснил эксперт.

"Если вдруг произошло “ заражение ” компьютера - нельзя выключать компьютер. Если перезагрузитесь, то больше никогда не войдете в систему"

Он также дал несколько рекомендаций в случае, если компьютер уже подвергся атаке вируса-шифровальщика.

"Если вдруг произошло “ заражение ” компьютера - нельзя выключать компьютер, потому что вирус Petya подменяет MBR - первый загрузочный сектор, из которого грузится операционная системе. Если перезагрузитесь, то больше никогда не войдете в систему. Это отрубаете отходные пути, даже если появится “ таблетка ” вернуть данные уже будет невозможно. Далее, нужно сразу отключиться от интернета, чтобы компьютер не выходил в сеть. Сейчас уже выпущен официальный патч от Microsoft, он обеспечивает 98 процентов гарантии безопасности. К сожалению пока не 100 процентов. Определенную модификацию вируса (их три штуки) он пока обходит", - рекомендовал Лобанов. - Однако, если вы все-таки перезагрузились и увидели начало процесса "проверки диска ", в этот момент нужно сразу же выключить компьютер, и файлы останутся незашифрованными. Загрузка с LiveCD (операционная система, загружающаяся со сменного носителя - m24.ru) или USB-диска даст доступ к файлам". Кроме того, эксперт также рассказал, почему чаще всего атакам подвергаются пользователи Microsoft, а не MacOSX (операционная система Apple - m24.ru) и Unix-систем.

"Тут правильнее говорить не только о MacOSX, но и о всех unix-системах (принцип одинаковый). Вирус распространяется только на компьютеры, без мобильных устройств. Атаке подвержена операционная система Windows и угрожает только тем пользователям, которые отключили функцию автоматического обновления системы. Обновления в виде исключения доступны даже для владельцев старых версий Windows, которые уже не обновляются: XP, Windows 8 и Windows Server 2003", - сказал эксперт.

Он добавил, что существуют сообщества, определяющие уязвимости, которым подвержены операционные системы и сервисы, у этих сообществ есть определенный номер в этой системе учета уязвимости.

"MacOSХ и Unix таким вирусам глобально не подвергаются, потому что многие крупные корпорации используют инфраструктуру Microsoft. MacOSX не подвержена, поскольку не так распространена в госструктурах. Под нее меньше вирусов, их не выгодно делать, потому что сегмент атаки будет меньше, чем, если атаковать Microsoft", - заключил специалист.

"Число атакованных пользователей достигло двух тысяч"

В пресс-службе Лаборатории Касперского, эксперты которой продолжают расследование последней волны заражений, рассказали, что "этот шифровальщик не принадлежит к уже известному семейству вымогателей Petya, хотя и имеет несколько общих с ним строк кода".

В Лаборатории уверены, что в данном случае речь идет о новом семействе вредоносного программного обеспечения с существенно отличающейся от Petya функциональностью. В Лаборатории Касперского назвали новый шифровальщик ExPetr.

"По данным Лаборатории Касперского, число атакованных пользователей достигло двух тысяч. Больше всего инцидентов было зафиксировано в России и Украине, также случаи заражения наблюдались в Польше, Италии, Великобритании, Германии, Франции, США и ряде других стран. На данный момент наши эксперты предполагают, что данное вредоносное ПО использовало несколько векторов атаки. Установлено, что для распространения в корпоративных сетях применялся модифицированный эксплоит EternalBlue и эксплоит EternalRomance" , - рассказали в пресс-службе.

Эксперты также изучают возможность создания инструмента-дешифратора, с помощью которого можно было бы расшифровать данные. В Лаборатории также дали рекомендации для всех организаций, чтобы избежать атаки вируса в будущем.

"Мы рекомендуем организациям установить обновления для ОС Windows. Для Windows XP и Windows 7 следует установить обновление безопасности MS17-010, а также убедиться, что они обладают эффективной системой резервного копирования данных. Своевременное и безопасное резервирование данных дает возможность восстановить оригинальные файлы, даже если они были зашифрованы вредоносным ПО", - посоветовали эксперты Лаборатории Касперского.

Своим корпоративным клиентам Лаборатория также рекомендует убедиться, что все механизмы защиты активированы, в частности удостовериться, что подключение к облачной инфраструктуре Kaspersky Security Network, в качестве дополнительной меры рекомендуется использовать компонент "Контроль активности программ", чтобы запретить всем группам приложений доступ (а соответственно и исполнение) файла с названием "perfc.dat" и т.д.

"Если вы не используете продукты “ Лаборатории Касперского ” , рекомендуем запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals с помощью функции AppLocker, входящей в состав ОС (операционной системы - m24.ru) Windows", - рекомендовали в Лаборатории.

12 мая 2017 года многие мировые компании и государственные органы подверглись атаке вируса-вымогателя WannaCry - шифровальщик данных на жестких дисках компьютеров. Он блокирует устройство и требует заплатить выкуп. Вирус затронул организации и ведомства в десятках стран мира, включая Россию, где атаке подверглись Минздрав, МЧС, МВД, сервера сотовых операторов и несколько крупных банков.

Распространение вируса удалось приостановить случайно и временно: если хакеры изменят всего несколько строчек кода, вредоносное ПО вновь начнет работать. Ущерб от программы оценивают в миллиард долларов. После лингвокриминалистического анализа эксперты установили, что WannaCry создали выходцы из Китая или Сингапура.

Ответы на самые важные вопросы о вирусе-вымогателе Petna (NotPetya, ExPetr) — шифровальщике на основе Petya, заразившем множество компьютеров по всему миру.

Вокруг Petna хватает неясностей и помимо названия. Это та же программа-вымогатель, что и Рetya, или другая версия? Следует ли рассматривать Petna в качестве шифровальщика, требующего выкуп или вируса, который просто уничтожает данные? Проясним некоторые аспекты прошедшей атаки.

Продолжается ли распространение Petna?

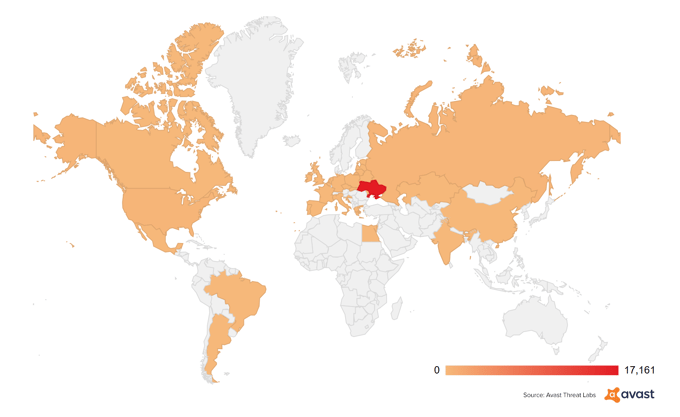

Пик активности наблюдался несколько дней назад. Распространение вируса началось утром 27 июня. В тот же день его активность достигла наивысшего уровня, каждый час происходили тысячи попыток атак. После этого их интенсивность значительно снизилась в течение того же дня, а в дальнейшем наблюдалось лишь небольшое количество заражений.

Можно ли сравнить данную атаку с WannaCry?

Нет, если судить по охвату нашей пользовательской базы. Мы наблюдали около 20 000 попыток атак по всему миру, что несоизмеримо меньше, чем 1,5 миллионов предотвращенных нами атак WannaCry.

Какие страны пострадали больше всего?

Данные нашей телеметрии показывают, что основной удар вируса был нанесен по Украине, где было обнаружено более 90% попыток атак. Также пострадали Россия, США, Литва, Беларусь, Бельгия и Бразилия. В каждой из этих стран отмечено от нескольких десятков до нескольких сотен попыток заражения.

Какие операционные системы подверглись заражению?

Наибольшее количество атак было зафиксировано на устройства под управлением Windows 7 (78 %) и Windows XP (14 %). Количество атак на более современные системы оказалось значительно меньше.

Каким образом вирус Рetna проникал на ПК?

Проанализировав пути развития киберэпидемии, мы обнаружили первичный вектор заражения, который связан с обновлением украинского бухгалтерским софтом M.E.Doc. Именно поэтому настолько серьезно пострадала Украина.

Горький парадокс: в целях безопасности пользователям всегда советуется обновлять программное обеспечение, однако в данном случае вирус начал масштабное распространение именно с обновлением ПО, выпущенного M.E.Doc.

Почему пострадали и компьютеры за пределами Украины?

Одна из причин состоит в том, что некоторые пострадавшие компании имеют украинские дочерние структуры. Как только вирус заражает компьютер, он распространяется внутри сети. Именно так ему удалось достичь компьютеров в других странах. Мы продолжаем исследовать другие возможные векторы заражения.

Что происходит после заражения?

После заражения устройства Реtnа пытается зашифровать файлы с определенными расширениями. Список целевых файлов не так велик по сравнению со списками оригинального вируса Petya и других программ-вымогателей, однако он включает расширения фотографий, документов, исходных кодов, баз данных, образов дисков и прочие. Кроме того, данное ПО не только шифрует файлы, но и как червь распространяется на другие устройства, подключенные к локальной сети.

Как было сказано ранее, вирус применяет три различных способа распространения: с использованием эксплойтов EternalBlue (известного по WannaCry) или EternalRomance, через общие сетевые ресурсы Windows с использованием украденных у жертвы учетных данных (с помощью утилит типа Mimikatz, которые могут извлекать пароли), а также благонадежных инструментов вроде PsExec и WMIC.

После шифрования файлов и распространения по сети, вирус пытается нарушить загрузку Windows (изменяя основную загрузочную запись, MBR), а после принудительной перезагрузки зашифровывает главную файловую таблицу (MFT) системного диска. Это не позволяет компьютеру более загрузить Windows и делает использование компьютера невозможным.

Может ли Реtnа заразить мой компьютер со всеми установленными обновлениями безопасности?

Да, это возможно за счет горизонтального распространения вредоносной программы, описанного выше. Даже если конкретное устройство защищено и от EternalBlue и EternalRomance, оно все же может быть заражено третьим способом.

Это Реtуа, WannaCry 2.0 или что-то еще?

Основное сходство между Pеtnа и WannaCry состоит в том, что для распространения они использовали эксплойт EternalBlue.

Правда ли, что вирус ничего не шифрует, а просто уничтожает данные на дисках?

Это не правда. Данное вредоносное ПО лишь зашифровывает файлы и главную файловую таблицу (MFT). Другой вопрос — можно ли расшифровать эти файлы.

Имеется ли бесплатное средство дешифровки?

К сожалению, нет. Вирус использует достаточно мощный алгоритм шифрования, который не удается преодолеть. Он шифрует не только файлы, но и главную файловую таблицу (MFT), что сильно усложняет процесс расшифровки.

Стоит ли платить выкуп?

Нет! Мы никогда не советуем платить выкуп, поскольку это лишь поддерживает преступников и стимулирует их к продолжению подобной деятельности. Более того, вполне вероятно, что вы не получите свои данные обратно, даже заплатив. В данном случае это очевиднее, чем когда-либо ранее. И вот почему.

Указанный в окне с требованием выкупа официальный адрес электронной почты wowsmith123456@posteo.net, на который жертв просили отправлять выкуп, был закрыт поставщиком услуг электронной почты вскоре после вирусной атаки. Поэтому создатели шифровальщика не могут узнать, кто заплатил, а кто нет.

Дешифровка раздела MFT невозможна в принципе, поскольку ключ теряется после того, как вымогатель его зашифровывает. В предыдущих версиях вируса этот ключ хранился в идентификаторе жертвы, но в случае с последней модификацией — это просто случайная строка.

К тому же примененное к файлам шифрование весьма хаотично. Как мы отмечали ранее, в реализации имеется ошибка, которая может сделать восстановление некоторых файлов невозможным.

Даже если не принимать во внимание вышесказанное, авторам вымогателя было бы весьма сложно полностью расшифровать зараженные ими компьютеры. Для расшифровки потребовалось бы многократно устанавливать связь с жертвами, чтобы расшифровать сначала MFT, а затем и файлы.

Поэтому очевидно, что шансы полностью расшифровать данные на зараженном компьютере близки к нулю, даже если бы этим занимались лично создатели вируса.

Тем не менее, жертвы данного вымогателея продолжают платить выкуп. На момент написания данного поста в биткойн-кошельке создателей было около 4 биткойнов, или примерно 10 000 долларов США. Не так много по сравнению с нанесенным ущербом.

Следует ли ожидать подобные атаки в будущем?

Было множество спекуляций на тему того, что эпидемия WannaCry была лишь пробной атакой, но нет никаких признаков истинности подобных заявлений. Тем не менее, существует большая вероятность того, что нам предстоит снова и снова сталкиваться с программами-вымогателями, действующими подобно червю. Особенно с учетом того, что последние киберэпидемии подтвердили жизнеспособность данной концепции.

Антивирус Avast распознает все известные подобные типы угроз, охраняя пользователей при помощи многоуровневой системы защиты, включающей экран файловой системы, функции поведенческого анализа и защиты от программ-вымогателей, технологию CyberCapture, а также брандмауэр, способный обнаруживать различные эксплойты.

Мы настоятельно рекомендуем пользователям домашних и корпоративных версий Windows установить новейшие доступные обновления ОС и программного обеспечения, а также регулярно выполнять резервное копирование данных. Убедитесь также, что ваш антивирус также обновлен до последней версии.

Следите за нашими новостями в социальных сетях ВКонтакте, Одноклассники, Facebook и Twitter.

Читайте также: